攻擊DeepSeek的相關僵尸網絡樣本分析

時間 : 2025年02月05日 來源: 安天CERT

1.概覽

近日,國產AI大模型DeepSeek(深度求索)線上服務受到大規模網絡攻擊,多次出現服務中斷等情況。引發了國內安全業界的關注。根據奇安信XLab實驗室監測報告,發現僵尸網絡RapperBot和HailBot[1]針對DeepSeek發動了DDoS攻擊。為了更有效地研判風險,支撐對相關攻擊的防范,安天CERT從“賽博超腦”平臺樣本庫中提取了上述兩個僵尸網絡所使用的僵尸木馬樣本,進行了進一步分析工作。

2.樣本分析

2.1 RapperBot與HailBot的前世——Mirai

RapperBot與HailBot兩個僵尸網絡都是僵尸網絡Mirai的源碼泄露的產物。Mirai僵尸網絡在2016年首次被發現,迅速引發了廣泛關注。其命名源自日語中的“未來”。與傳統以Windows系統肉雞為主的僵尸網絡不同,Mirai感染控制網絡攝像頭、家用路由器和其他物聯網設備,用于構建僵尸網絡體系。在[2] 2016年,因其引發的“DYN事件”[3] 而浮出水面,Mirai的三名作者Paras Jha,Josiah White和Dalton Norman,均為美國人。三人經營了一家名為Protraf Solutions LLC的公司,對外宣稱提供DDoS攻擊防護,實際上則利用僵尸網絡發動DDoS攻擊,進行敲詐等牟利活動。三名人員在2018年,被美國阿拉斯加法院判處5年緩刑、2500小時社區服務,賠償12.7萬美元,并需自愿放棄犯罪期間獲取的加密貨幣。

Mirai專門針對物聯網(IoT)設備實施自動化滲透植入,如路由器、網絡攝像頭和數字視頻錄像機(DVR),這些設備往往在安全運營視角之外,或者為家庭設備,普遍存在未修改默認密碼或采取簡易密碼、固件版本陳舊等問題。通過密碼破解、漏洞攻擊,Mirai獲取設備的訪問權限,并將惡意代碼上傳至設備中運行,將其轉變為受控的僵尸節點[4]。該僵尸網絡的一個突出特點是其模塊化設計和自更新能力,這使得它能夠迅速適應不斷變化的安全環境,并增加新的攻擊手段。設備被Mirai感染后會自動執行掃描探測任務,并嘗試將惡意軟件傳播至其他設備中,進而構建起一個個龐大的僵尸網絡[5]。

2016年9月30日,Mirai僵尸網絡源代碼在GitHub平臺公開泄露。攻擊者已基于源碼進行定制化改造,衍生出多個變種家族,其中包括RapperBot、HailBot,攻擊者改造手段包括但不限于主控域名替換(規避安全廠商封禁)、登錄認證機制偽裝(仿冒合法設備流量)、通信協議字段混淆(如修改上線心跳包結構以繞過檢測規則)等。由于源代碼的高度可復用性,全球黑產團伙得以低成本構建“同源異構”的僵尸網絡集群——這些變種雖在表層功能上呈現差異,但其核心感染邏輯、C2指令體系與攻擊模塊均繼承自Mirai原始架構,導致其背后操控組織的關聯性溯源較為困難。

2.2 RapperBot僵尸網絡

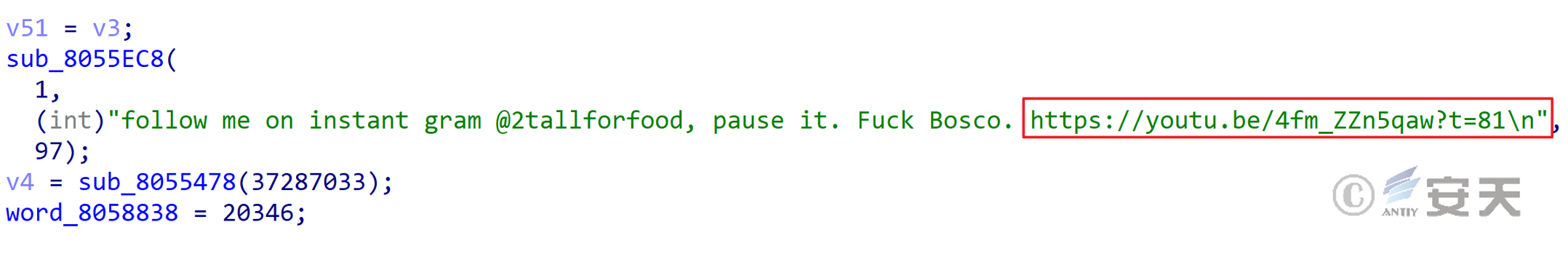

RapperBot是一種基于Mirai源代碼二次開發的僵尸網絡,具有多種版本,可在ARM、MIPS、SPARC和x86等不同架構處理器下運行。由于其早期樣本中嵌有一個指向說唱視頻的鏈接,因此被命名為“RapperBot”。

圖2-1 RapperBot早期樣本中嵌有一個指向說唱視頻的鏈接

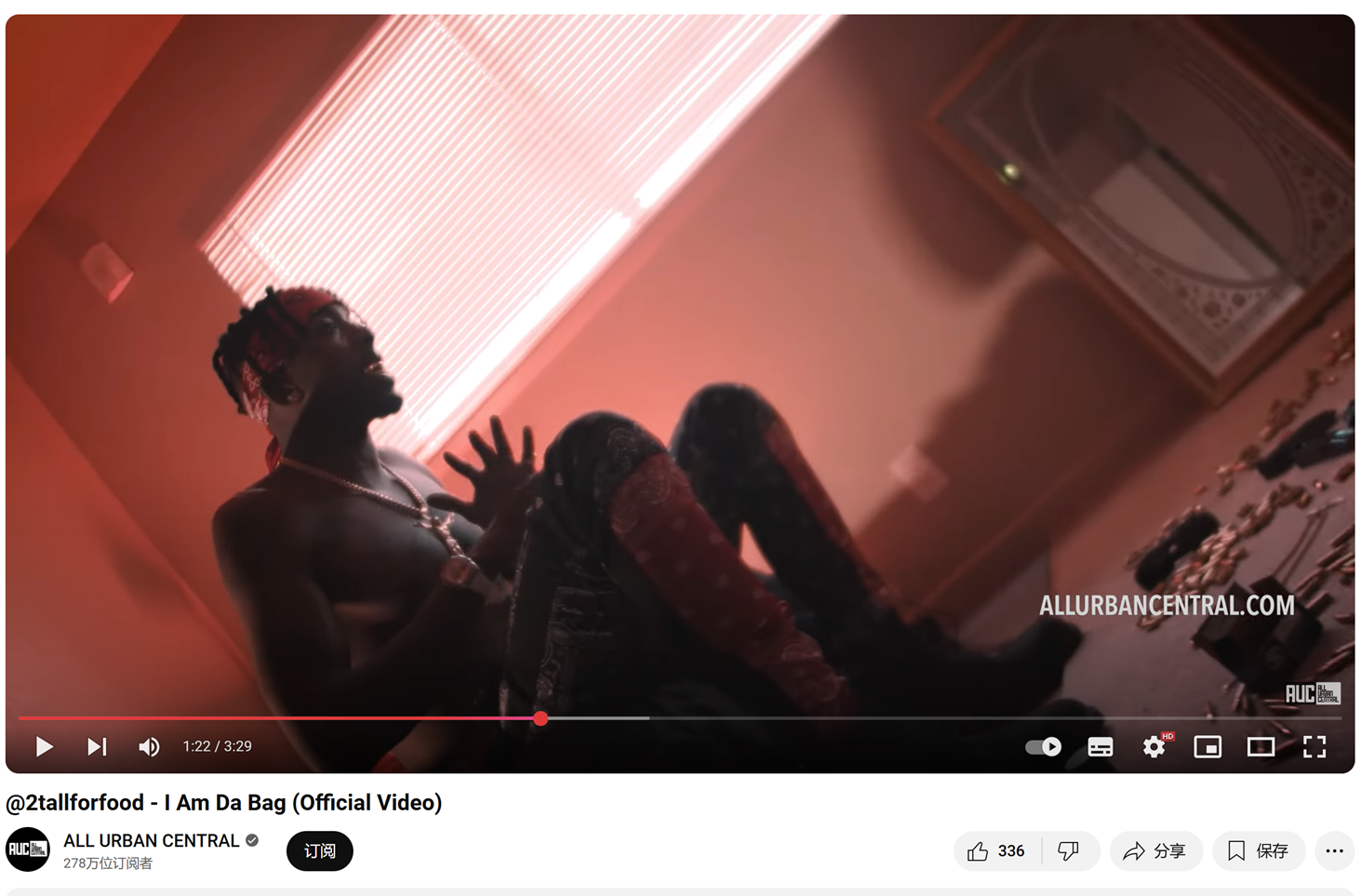

代碼中字符串“follow me on instant gram @2tallforfood, pause it. Fuck Bosco.”翻譯為“在Instgram上找到我@2tallforfood,暫停,FuckBosco”而@2tallforfood 是在Youtube頻道ALL URBAN CENTRAL (城市中心)的一個歌手的賬戶,該賬戶在Youtube只有2個2021年前的視頻:@2TallForFood - Diamonds Is Lit (Official Video) [6](鉆石閃亮)和 @2tallforfood - I Am Da Bag (Official Video) (我是一個大包)。而Fuckbosco[7]是該歌手的另外一首歌曲的名字。該歌手為小眾歌手,其的視頻觀看人數到報告發布時點不超過500次。

Youtube頻道ALL URBAN CENTRAL (城市中心)是2014年成立的美國音樂娛樂頻道,主要類型有音樂Rap和Hip HOP 以及名人新聞。訂閱用戶大約3百萬,該頻道的視頻大都在6分鐘以內,頻道總視頻被瀏覽次數為20億次以上。靠訂閱收取費用。在美國音樂類排名4000名左右。

圖2-2 RapperBot早期樣本中嵌入鏈接指向的視頻

2.2.1 樣本標簽

表2-1 RapperBot早期版本樣本標簽

|

病毒名稱 |

Trojan/Linux.Mirai[Backdoor] |

|

MD5 |

9E331675D780AF4585857B1F95B40CBB |

|

處理器架構 |

i386 |

|

文件大小 |

66.47

KB(68068字節) |

|

文件格式 |

ELF |

|

數字簽名 |

無 |

|

加殼類型 |

無 |

|

VT首次上傳時間 |

2022-06-17

08:10:19 |

|

VT檢測結果 |

38/64 |

表2-2 RapperBot新變種樣本標簽

|

病毒名稱 |

Trojan/Linux.Mirai[Backdoor] |

|

MD5 |

BEC7596CFB1225900673398ABB24FFA8 |

|

處理器架構 |

i386 |

|

文件大小 |

80.47

KB(82400字節) |

|

文件格式 |

ELF |

|

數字簽名 |

無 |

|

加殼類型 |

無 |

|

VT首次上傳時間 |

2024-07-02

02:21:30 |

|

VT檢測結果 |

37/63 |

說明:由于安天AVL SDK反病毒引擎有較強預處理能力,能以較少高質量規則檢測變形后的衍生樣本,截至本文撰寫時RapperBot樣本檢測結果均為Mirai,特此說明。

2.2.2 傳播方式

2.2.2.1 SSH暴力破解

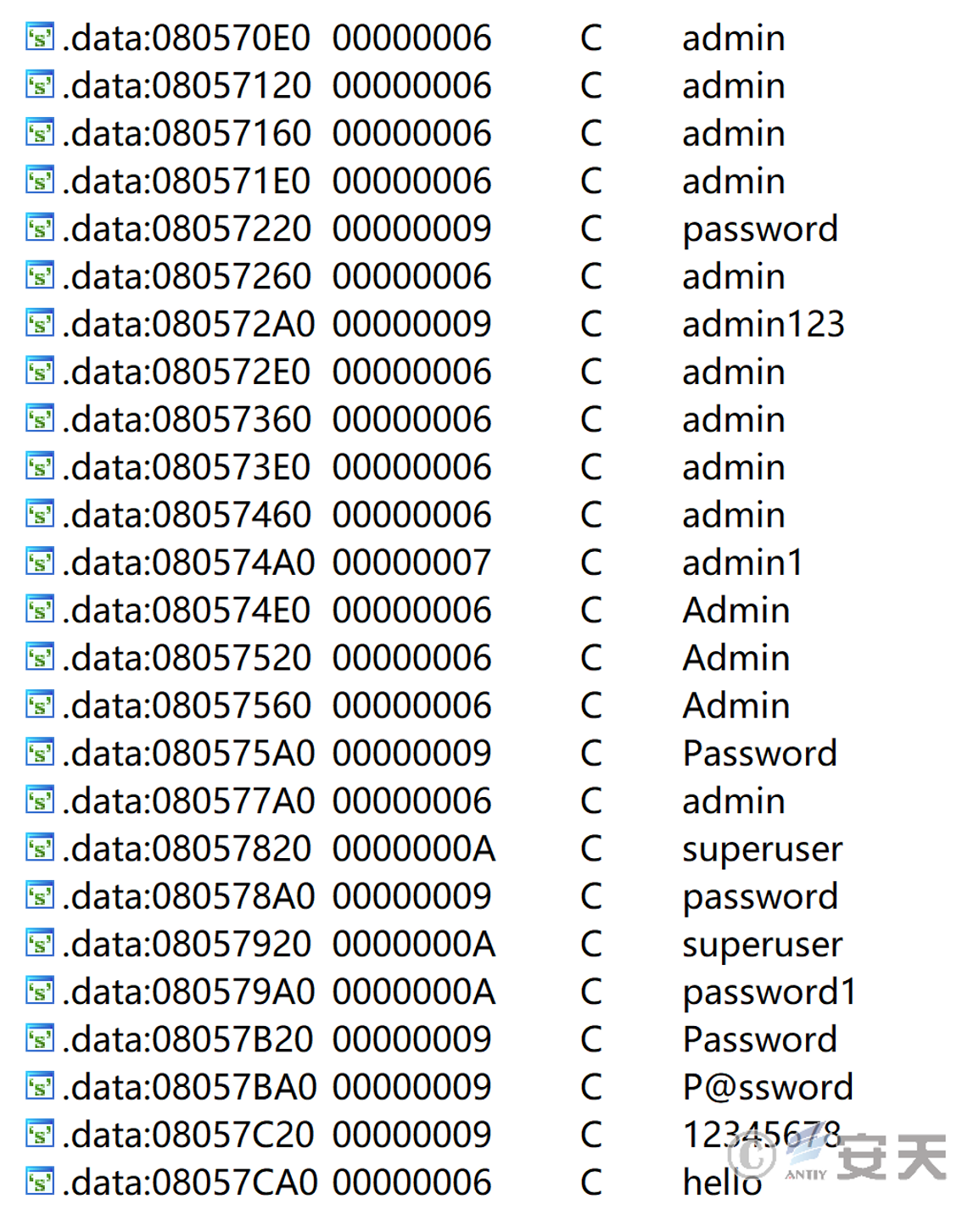

RapperBot僵尸網絡家族中的一些變種通過SSH暴力破解的方式進行傳播,在早期樣本中,其憑據列表被硬編碼在文件中,其后的新變種變更為從C2服務器中獲取憑據列表。成功暴力破解SSH服務器后,RapperBot執行Shell命令替換該服務器中的~/.ssh/authorized_keys文件,從而保持對受害服務器的遠程訪問。

圖2-3 硬編碼在文件中的部分SSH暴力破解憑據列表

2.2.2.2 Telnet默認口令探測

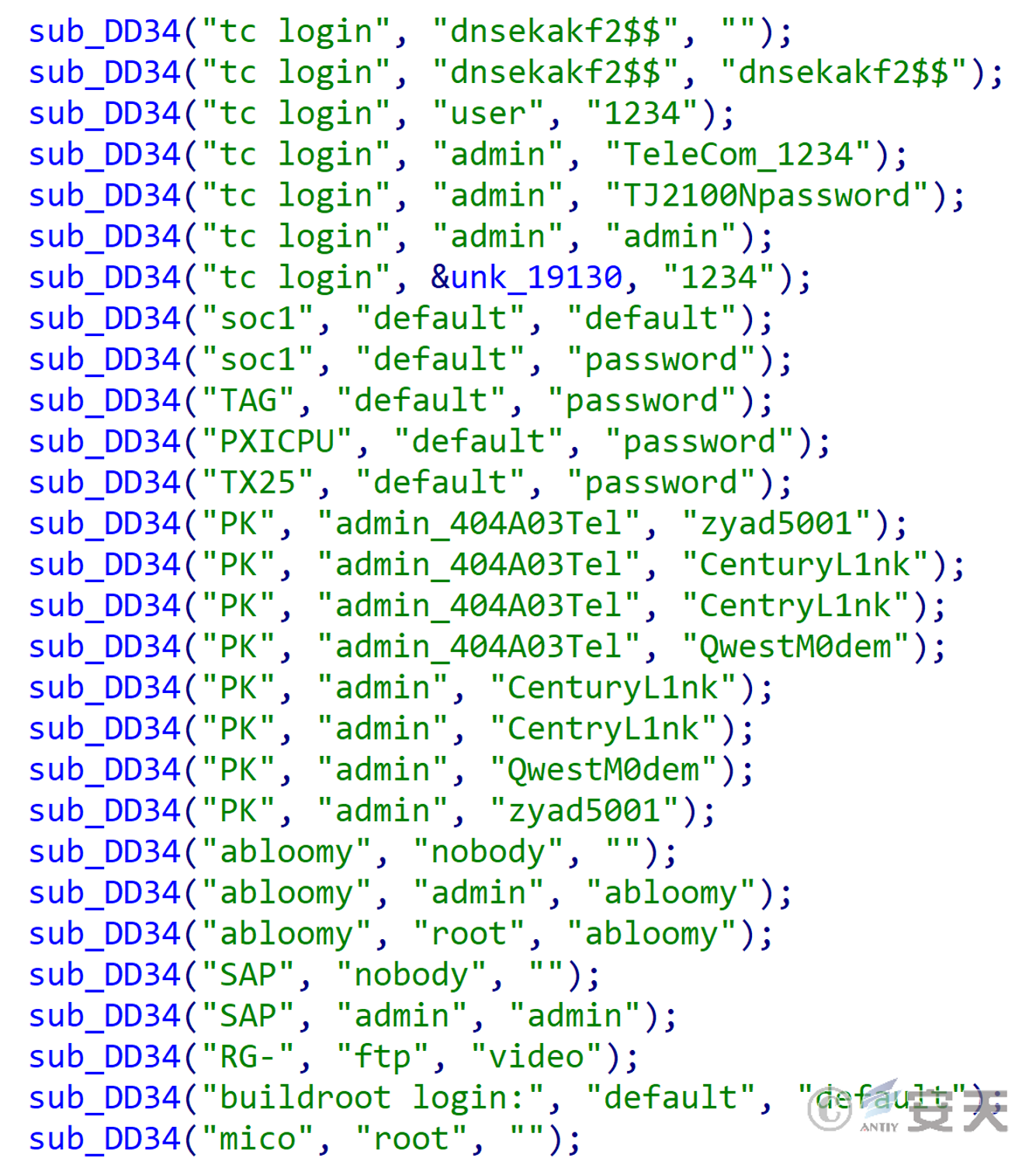

部分RapperBot僵尸網絡變種會通過Telnet基于設備默認口令的方式進行探測,目標設備關鍵詞、默認用戶名稱以及密碼被硬編碼在文件中。

圖2-4 硬編碼在樣本文件中的Telnet用戶名/口令表

從相關樣本嘗試暴力破解的硬編碼信息可知,此類RapperBot變種的目標大多為常見的網絡設備和IoT物聯網設備等。

表2-3 RapperBot內置用戶探測登錄的服務、用戶名、口令和可能的關聯設備表

(表格內容基于DeepSeek整理輸出,并做人工修訂,特此說明)

|

服務/模塊 |

用戶名 |

密碼 |

可能關聯的服務/品牌/設備類型 |

|

tc login |

dnsekakf2$$ |

""(空) |

DASAN定制網絡設備 |

|

tc login |

dnsekakf2$$ |

dnsekakf2$$ |

DASAN 定制網絡設備 |

|

tc login |

user |

1234 |

DASAN 定制網絡設備 |

|

tc login |

admin |

TeleCom_1234 |

中國電信定制設備 |

|

tc login |

admin |

TJ2100Npassword |

Tejas Networks TJ2100N光貓或網關 |

|

tc login |

admin |

admin |

多種主流網絡設備 |

|

tc login |

&unk_19130 |

1234 |

可能為部分攝像頭等物聯網 |

|

soc1 |

default |

Default |

多種工業產品和軟件 |

|

soc1 |

default |

password |

多種工業產品和軟件 |

|

TAG |

default |

password |

疑似物聯網設備 |

|

PXICPU |

default |

password |

部分工業嵌入式控制器設備 |

|

TX25 |

default |

password |

疑似某種無線設備 |

|

PK |

admin_404A03Tel |

zyad5001 |

ZyXEL(合勤)路由器 |

|

PK |

admin_404A03Tel |

Centurylink |

ZyXEL(合勤)路由器 |

|

PK |

admin_404A03Tel |

QwestM0dem |

ZyXEL(合勤)路由器 |

|

PK |

admin |

Centurylink |

ZyXEL(合勤)路由器 |

|

PK |

admin |

QwestM0dem |

ZyXEL(合勤)路由器 |

|

PK |

admin |

zyad5001 |

ZyXEL(合勤)路由器 |

|

abloom |

nobody |

""(空) |

Abloom品牌物聯網設備 |

|

abloom |

admin |

Abloom |

Abloom品牌物聯網設備 |

|

abloom |

root |

Abloom |

Abloom品牌物聯網設備 |

|

SAP |

nobody |

""(空) |

SAP系統測試環境或物聯網設備 |

|

SAP |

admin |

Admin |

SAP NetWeaver應用服務器 |

|

RG- |

ftp |

Video |

網絡錄像機(NVR)或IP攝像頭 |

|

buildroot login |

default |

Default |

多種嵌入式Linux系統 |

|

mico |

root |

""(空) |

嵌入式系統 |

2.2.3 行為分析

RapperBot早期版本支持執行的DoS攻擊方式較少,包括TCP STOMP攻擊以及UDP泛洪攻擊等。RapperBot新變種支持接收的指令與早期樣本相似,但能夠支持執行更多種類的DoS攻擊。

表2-4 早期版本及新變種指令功能對比

|

指令碼 |

RapperBot早期版本功能 |

RapperBot新變種功能 |

|

1 |

保持連接狀態 |

上線包 |

|

2 |

停止DoS攻擊并終止運行 |

響應包 |

|

3 |

執行DoS攻擊 |

心跳包 |

|

4 |

停止DoS攻擊 |

執行DoS攻擊 |

|

5 |

無 |

停止DoS攻擊并終止運行 |

|

6 |

無 |

關閉C2連接 |

當攻擊者進行DoS攻擊時,通過選擇預先設定的序號執行對應的功能函數,從而執行具體的DoS攻擊。由此可以看出,RapperBot相關樣本支持接收的指令功能以發起DoS攻擊為主,并且從其早期至今的發展過程中,其開發者對RapperBot的DoS攻擊功能進行了逐步完善,從而支持完成大范圍的DDoS攻擊活動。

表2-5 RapperBot新變種支持多種DoS攻擊

|

攻擊指令 |

DoS攻擊類型 |

攻擊說明介紹 |

|

0 |

UDP泛洪攻擊 |

通過發送大量UDP數據包消耗受害者網絡帶寬。 |

|

1 |

UDP數據包偽造 |

攻擊者向目標服務器發送大量偽造的UDP數據包,欺騙服務器進行響應,消耗受害者網絡帶寬。 |

|

2 |

GRE-IP泛洪攻擊 |

通過大量封裝有IP網絡數據包的GRE協議數據消耗受害者網絡帶寬。 |

|

3 |

GRE-Eth泛洪攻擊 |

通過大量封裝有Eth網絡數據包的GRE協議數據消耗受害者網絡帶寬。 |

|

4 |

SYN泛洪攻擊 |

通過發送大量SYN數據包,使服務器創建具有大量處于半連接狀態的請求,消耗系統內存和CPU資源。 |

|

5 |

ACK泛洪攻擊 |

通過發送具有隨機源端口、目的端口及數據等信息的ACK數據包消耗受害者網絡帶寬。 |

|

6 |

ACK-PSH泛洪攻擊 |

通過帶有PSH標記的ACK響應與服務器建立連接,發送大量請求消耗受害者的網絡帶寬。 |

|

7 |

TCP泛洪攻擊 |

通過發送大量TCP數據包消耗受害者網絡帶寬。 |

|

8 |

HTTP泛洪攻擊 |

攻擊者向目標服務器發送大量的HTTP報文,消耗受害者網絡帶寬和服務器資源。 |

2.3 HailBot僵尸網絡

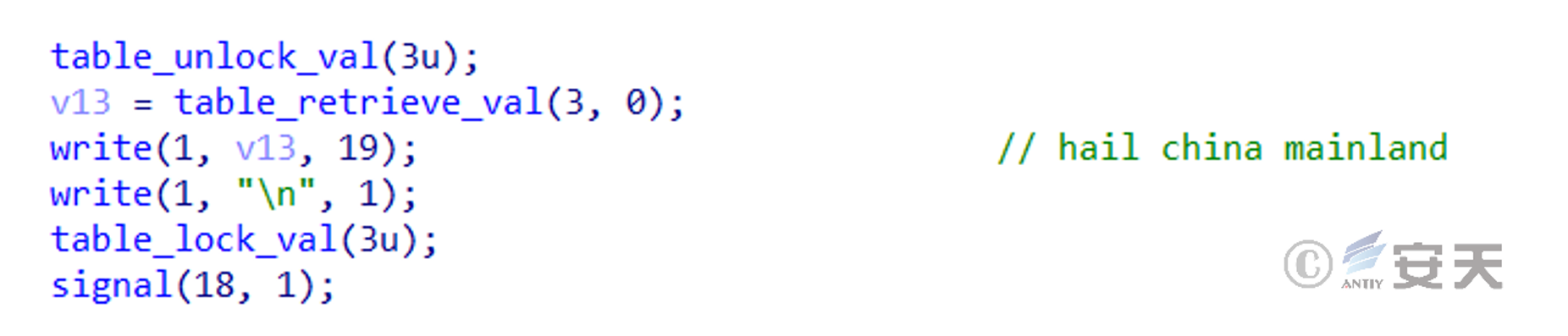

HailBot是一種基于Mirai源代碼二次開發的僵尸網絡,可在ARM、x86、x64、MIPS等不同架構處理器下運行。由于其運行時向控制臺輸出“hail china mainland”,故命名為HailBot僵尸網絡。

2.3.1 樣本標簽

表2-6 HailBot早期版本樣本標簽

|

病毒名稱 |

Trojan/Linux.Mirai[Backdoor] |

|

MD5 |

C4526600A90D4E1EC581D1D905AA6593 |

|

處理器架構 |

x64 |

|

文件大小 |

68.6 KB (70,295 字節) |

|

文件格式 |

BinExecute/Linux.ELF[:X64] |

|

數字簽名 |

無 |

|

加殼類型 |

無 |

|

VT首次上傳時間 |

2024-02-23 06:43:16 |

|

VT檢測結果 |

41/66 |

表2-7 HailBot新變種樣本標簽

|

病毒名稱 |

Trojan/Linux.Mirai[Backdoor] |

|

MD5 |

2DFE4015D6269311DB6073085FD73D1B |

|

處理器架構 |

ARM |

|

文件大小 |

74.7 KB (76,572 字節) |

|

文件格式 |

BinExecute/Linux.ELF[:ARM] |

|

數字簽名 |

無 |

|

加殼類型 |

無 |

|

VT首次上傳時間 |

2024-09-23 18:35:26 |

|

VT檢測結果 |

42/63 |

說明:由于安天AVL SDK反病毒引擎有較強預處理能力,能以較少高質量規則檢測變形后的衍生樣本,截至本文撰寫時HailBot樣本檢測結果均為Mirai,特此說明。

2.3.2 行為分析

HailBot在運行時會向控制臺輸出“hail china mainland”,顯然帶有栽贓陷害的中國,掩蓋自身來源的目的其表述方式也明顯不符合中文語言邏輯。

圖2-5 HailBot向控制臺輸出特定字符串

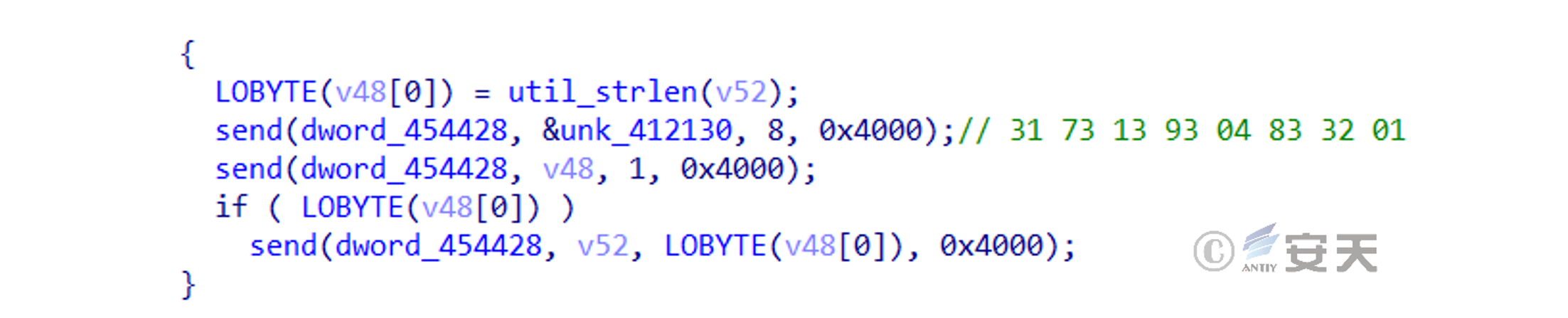

Mirai系列僵尸程序上線時會發送上線數據包給C2服務器,Mirai 原有的上線數據包為四個字節,內容為|00 00 00 01|,HailBot將其修改為八個字節|31 73 13 93 04 83 32 01|,使C2服務器能識別其流量來自 HailBot,同時也規避了被安全掃描機制用原有上線包探測發現。

圖2-6 HailBot連接到C2時會先發送八個特定的字節

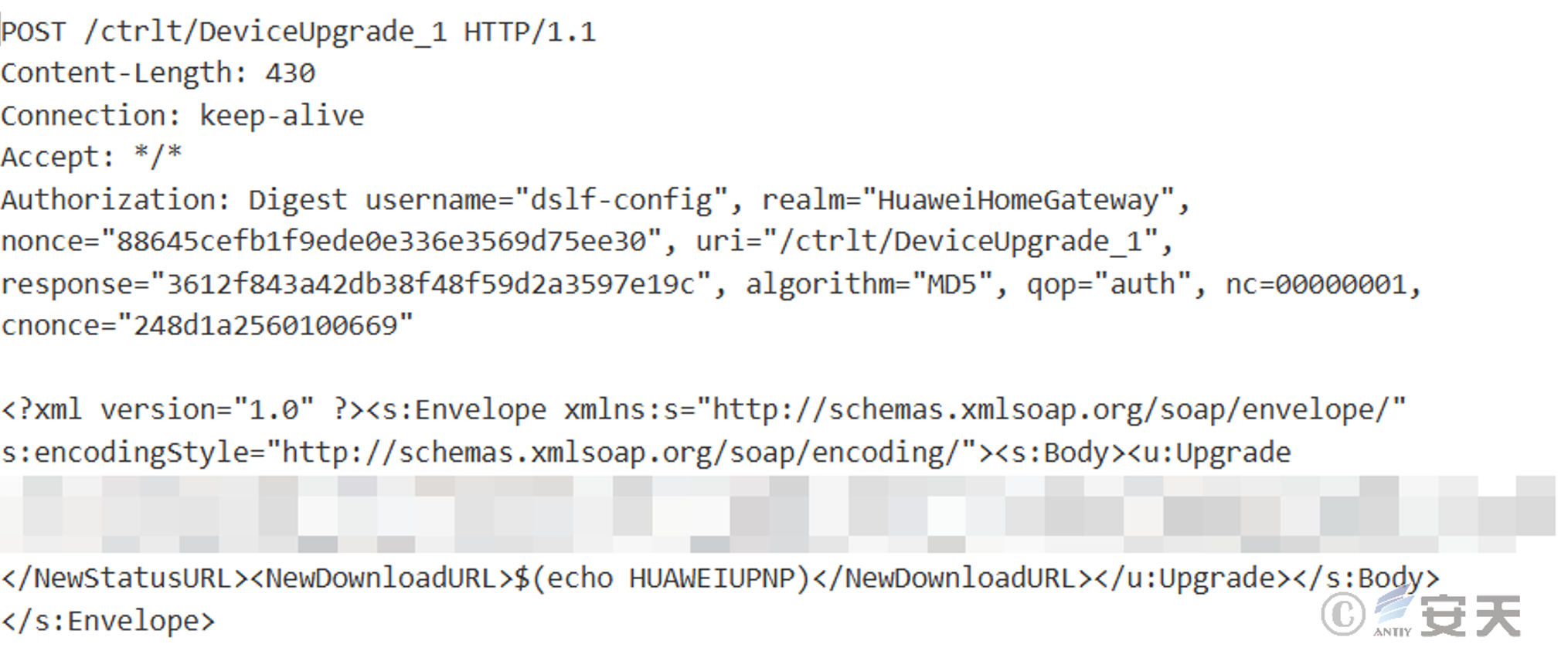

HailBot利用漏洞進行傳播。其中長期使用的包括CVE-2017-17215漏洞,該漏洞存在于特定版本路由器的UPnP(通用即插即用)服務中,攻擊者可以通過發送特制的HTTP請求來利用此漏洞,從而在設備上執行任意代碼。

圖2-7 HailBot漏洞利用部分載荷

HailBot的早期版本具有3種TCP攻擊方式和1種UDP攻擊方式,最新版本則升級到5種TCP攻擊方式和3種UDP攻擊方式。從而讓攻擊者有了更多的攻擊方式選擇和組合的空間,帶來更大的威脅。

表2-8 舊版本HailBot指令

|

指令號 |

功能 |

影響 |

|

0 |

TCP泛洪攻擊 |

通過創建連接發送大量500至900字節的TCP請求消耗受害者網絡帶寬。 |

|

1 |

UDP泛洪攻擊 |

通過大量的UDP請求消耗受害者網絡帶寬。 |

|

2 |

GRE IP泛洪攻擊 |

通過大量封裝有IP網絡數據包的GRE協議數據消耗受害者網絡帶寬。 |

|

3 |

SYN泛洪攻擊 |

通過發送大量SYN數據包,使服務器創建具有大量處于半連接狀態的請求,消耗系統內存和CPU資源。 |

表2-9 新版本HailBot指令

|

指令號 |

功能 |

影響 |

|

0 |

TCP泛洪攻擊 |

創建連接發送大量500至900字節的TCP請求消耗受害者網絡帶寬。 |

|

1 |

SSDP泛洪攻擊 |

利用簡單服務發現協議(SSDP)發送大量“發現消息”請求使受害者進行響應,消耗受害者內存和CPU資源。 |

|

2 |

GRE IP泛洪攻擊 |

發送大量封裝有IP網絡數據包的GRE協議數據消耗受害者網絡帶寬。 |

|

3 |

SYN泛洪攻擊 |

發送大量SYN數據包,使服務器創建具有大量處于半連接狀態的請求,消耗系統內存和CPU資源。 |

|

4 |

UDP泛洪攻擊(512字節) |

發送大量512字節的UDP請求消耗受害者網絡帶寬。 |

|

5 |

UDP泛洪攻擊(1024字節) |

發送大量1024字節的UDP請求消耗受害者網絡帶寬。 |

|

6 |

TCP STOMP泛洪攻擊 |

發送創建連接發送大量768字節數據消耗受害者網絡帶寬。 |

|

7 |

TCP ACK泛洪攻擊 |

發送具有隨機源端口、目的端口及數據等信息的ACK數據包消耗受害者網絡帶寬。 |

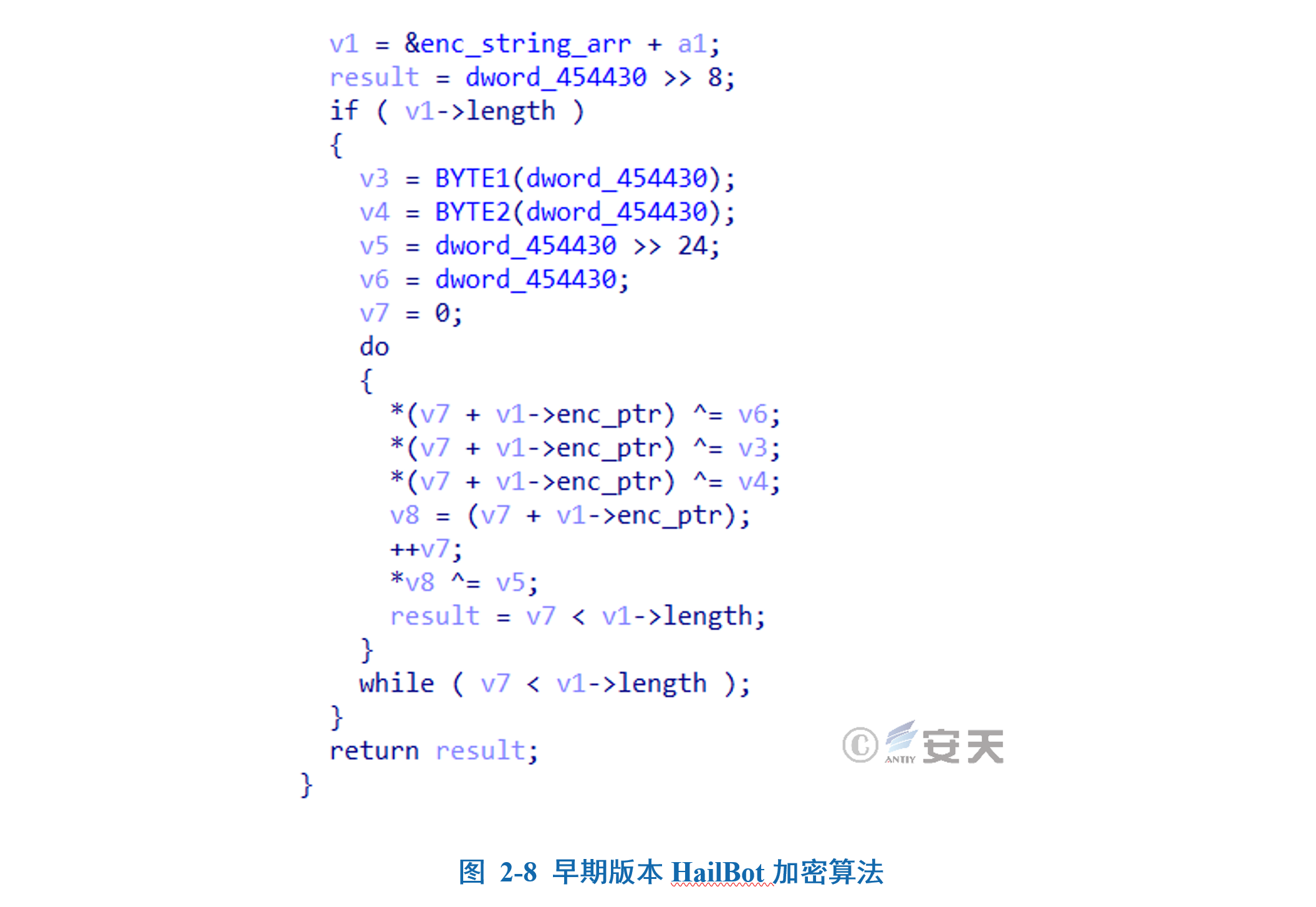

除此之外,HailBot也在加密方面有所變化。在早期的版本中,HailBot使用簡單的異或算法對C2地址、攻擊載荷等字符串進行加密,其中異或用的字節為常量并硬編碼在程序中。

圖2-8 早期版本HailBot加密算法

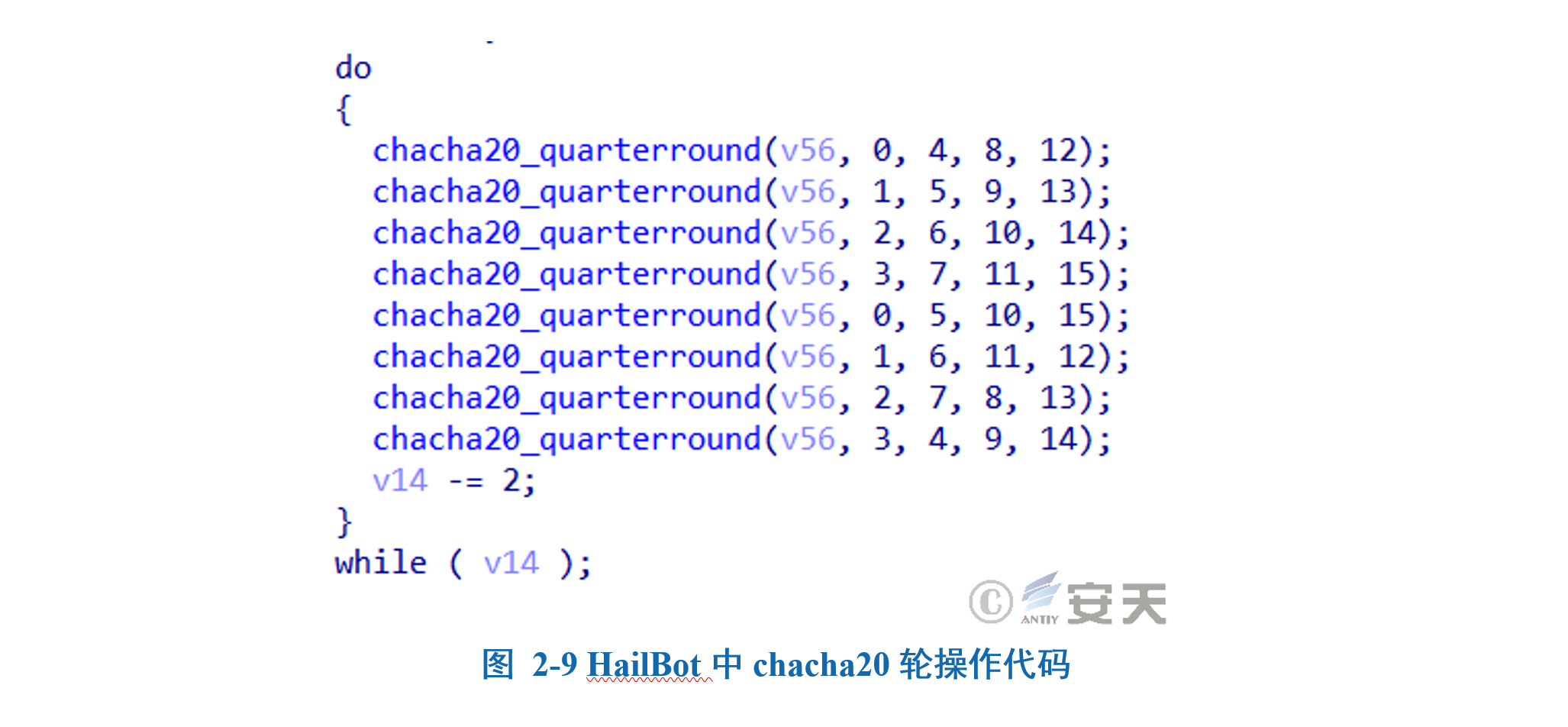

在后續的版本中,HailBot轉用chacha20流密碼加密算法對字符串進行加密,增加了字符串加密的強度,減少了字符串的靜態特征,使其更加難以被檢測分析。

圖2-9 HailBot中chacha20輪操作代碼

3.總結

綜合樣本分析,HailBot與RapperBot的攻擊模式主要依賴其控制的海量僵尸節點(肉雞集群),通過高頻發送偽造請求數據包,持續消耗目標主機的帶寬資源、TCP連接池容量及連接處理所需的CPU算力。這種攻擊方式雖屬于傳統DDoS(分布式拒絕服務)范疇,但至今仍是互聯網基礎設施的核心威脅之一。其根本矛盾在于:防御方的資源天然存在上限(如計算性能、網絡吞吐量),而攻擊方可通過自動化掃描、惡意代碼注入等手段,以近乎零邊際成本持續擴張僵尸網絡規模,形成攻防雙方的資源不對稱性。

DeepSeek在全球爆火后,其在短時間內經歷用戶量、API調用量及并發請求的指數級增長,導致底層基礎設施始終處于高負載臨界狀態。在此背景下,疊加大規模DDoS攻擊(如通過僵尸網絡發起海量文本生成請求),直接引發服務響應延遲激增、API限流熔斷甚至集群過載宕機,嚴重影響了用戶體驗與業務連續性。

對互聯網資源服務提供者來說,防范DDoS攻擊的方法是相對成熟的,需要將資源投入和常態化的安全運營深入結合,需要服務方、基礎設施提供者和監管機構進行多方配合協同。即包括部署更具彈性的分布式、多區域、多鏈路的服務架構、使用負載均衡器設備和策略、增強帶寬和硬件設施,提升系統吞吐能力等;也包括完善安全監測、流量清洗、進行相關安全策略動態調整等。

對政企機構的安全運營來說,要加強防護,避免設備成為僵尸網絡的肉雞,也同時為遏制僵尸網絡擴散做出了貢獻。及時發現處置感染節點是非常重要的工作,從本文分析來看,終端和IoT設備的基礎安全治理是關鍵,包括默認密碼的修改、管控網絡設備和IoT設備管理端口的訪問策略、及時進行固件補丁升級等,而端云側需要部署具有有效防護能力的殺毒、EDR、CWPP等安全產品,構建系統的安全基石。

對監管機構來說,DDoS治理涉及大量的資源聯動,特別是國際治理協同,其治理難度會進一步增加。需要完善更強有力的國家安全和公共安全層面的技術資源和體系能力。

在改善基礎防護、安全治理工作的同時,我們需要進一步關注研究新技術的風險演化。新技術的發展始終與安全威脅的動態演化有三種綁定方式:帶來新威脅、推動傳統威脅升級、自身成為攻擊目標。生成式人工智能和大模型技術也不例外,其推動了傳統攻擊技術的自動化水平提升、帶來了深度偽造等攻擊技術的迅速成熟、自身也成為高價值目標。

人工智能服務場景與傳統Web服務(如CGI動態頁面或搜索引擎)相比,生成式AI的單次交互算力消耗顯著更高,且開放的API接口極易被攻擊者濫用為算力資源黑洞。大模型平臺的業務特性與風險場景呈現顯著特殊性,從而讓我們需要進一步警惕算力資源攻擊風險。為支撐高并發推理請求與長上下文交互,平臺需部署大規模GPU集群及實時調度系統。攻擊者可針對此類算力密集型、低延遲敏感的特性,設計低流量高殺傷力的精準攻擊鏈,例如:惡意構造模型參數查詢(如觸發高維張量計算),單次請求即可消耗數倍于常規任務的GPU資源;上下文注入攻擊,通過植入特定提示詞(prompt)迫使模型執行遞歸解析,引發CPU/內存資源枯竭。此類攻擊的成本效益比遠超傳統DDoS(無需海量僵尸節點即可癱瘓服務),且更易繞過基于流量閾值的防護策略。

與此同時,我們還需要進一步關注大數據平臺的數據安全風險:由于大模型訓練與推理過程中涉及的多租戶數據交織存儲、微調參數殘留等問題,可能引發敏感信息泄露(如用戶隱私數據通過模型輸出側信道泄露)。在數據標柱的過程中,夾帶惡意代碼的文件未經清洗,可能引發標注工程師工作環境和數據平臺的病毒感染傳播、系統性能損耗、乃至數據被勒索失竊等風險。需要考慮加強待標注語料文件數據的病毒清洗、增強東西向的細粒度隔離控制能力和安全檢測防護能力,進而增強大模型平臺的威脅對抗能力。

因此,大模型平臺的安全建設需實現雙軌并進:一方面完善基礎架構安全:在云主機、容器集群、API等層面強化防御、監測、資源隔離等機制,即有效防御滲透入侵風險,也輔以彈性擴縮容及實時熔斷機制,抵御資源耗盡型攻擊;另一方面需要從架構、設計、業務邏輯和編碼優化層面改善安全能力,包括但不限于:通過提示詞注入檢測、推理過程沙箱化、數據血緣追蹤等技術,在模型交互層構建縱深防御體系。將安全能力深度嵌入技術架構與業務流之中。

而歷史證明,應對新技術風險的安全增益,往往來自新技術本身,從歷史上看,互聯網全面提升了攻擊可達性成為大規模攻擊事件的溫床;但也同樣提升了安全運營的敏捷性。云計算平臺引入了整體傾覆式風險,但也帶來了更大的資源彈性和統一高效的安全治理。人工智能技術也在快速改變著網絡安全能力和樣貌。安天自身也是網絡安全業內積極擁抱大模型技術的實踐者,我們的瀾砥威脅分析垂直大模型[8],聚焦二進制樣本分析特征工程場景,突破了token上下文限制,并已經能夠在CPU場景下運行。安天計算機病毒分類百科,也是我們借助自身特征工程和知識體系的自動化運營結果。在我們所不擅長的領域,我們同時采取了積極擁抱優秀國產大模型的策略,本報告的編寫我們就使用了DeepSeek作為輔助。

從《黑神話:悟空》上線,到DeepSeek 爆火,中國的信息技術正在不斷締造新的傳奇。與此同時,也伴隨著網絡攻擊接踵而至。而戰勝這些風險,正是驗證了新生事物的不可戰勝和遠大前途。安天作為長期為網信產業體系提供共性安全能力的民企國家隊,愿意為戰略新興產業提供更多的共性安全基因,為偉大的新生事物護航。

|

MD5 |

|

71B4C3FE502E6C6D5EF5E420D52D2729 |

|

C4526600A90D4E1EC581D1D905AA6593 |

|

6C6D1CCCE5946F0AA68F9E0C438C1E21 |

|

B1E0B2C046D4CB7F0A0DD87054A17AC4 |

|

6B8A9D6335D056E20DCD794B265074E3 |

|

AB2C4A13D1FE946003FFCB7DDEC064D0 |

|

9E331675D780AF4585857B1F95B40CBB |

|

EFA786F2B6F0F267F717145FAF48A95B |

|

EF9EBF4D5A1A44D0DB92DE06D3DCE7A1 |

|

BEC7596CFB1225900673398ABB24FFA8 |