InterLock勒索攻擊組織情況分析

時間 : 2024年11月21日

1.概述

InterLock勒索攻擊組織被發現于2024年9月,該組織通過網絡釣魚、漏洞利用、搭載于其他惡意軟件和非法獲取憑證等多種手段滲透受害者網絡,竊取敏感信息并加密數據,實施雙重勒索,以此對受害者施加壓力。暫未發現該組織通過勒索軟件即服務(RaaS)模式招募附屬成員以擴大非法收益的情況。目前,已監測到該組織開發了針對Windows、Linux和FreeBSD系統的加密載荷。在Windows系統中,InterLock勒索軟件采用“AES+RSA”算法對文件進行加密。感染的跡象包括文件名后添加“.interlock”擴展名,以及出現名為“!README!.txt”的勒索信。截至目前,尚未發現任何工具能夠有效解密由InterLock勒索軟件加密的數據。

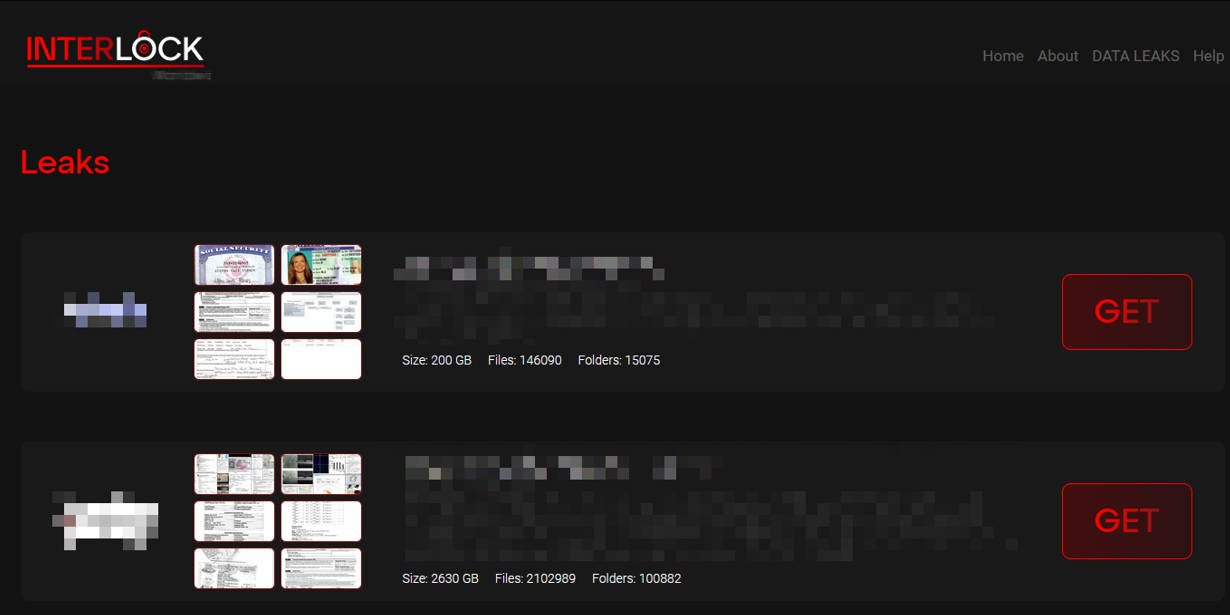

InterLock組織在暗網中運營一個名為“InterLock Worldwide Secrets Blog”的網站,公開受害者信息。該網站包含組織介紹、聯系方式、受害者資料以及從受害者系統中竊取的數據等。對于每位受害者,攻擊者創建獨立的信息板塊,列出受害者名稱、官網鏈接、信息概覽、被盜文件類型和數量。攻擊者利用公開受害者信息和部分被盜文件作為要挾,迫使受害者為防數據被出售或公開而支付贖金或滿足其他非法要求。截至2024年11月18日,該網站已公布7名受害者的信息,但實際受害數量可能更多。攻擊者可能基于多種原因選擇不公開或刪除某些信息,例如在與受害者達成協議,或受害者支付贖金換取了信息的移除。

InterLock組織所使用的勒索加密載荷和攻擊技戰術等特征揭示了其與Rhysida組織[2]之間可能的聯系。自2023年5月被發現以來,Rhysida組織一直以RaaS和雙重勒索模式進行運營,但自2024年10月以來,其攻擊活躍度有所下降。在當前復雜的網絡犯罪生態和全球執法機構對勒索攻擊組織的持續打擊下,InterLock與Rhysida之間的關系引發了多種推測:InterLock可能是Rhysida的一個分支或附屬機構,繼承了其技術和戰術;或者Rhysida組織的部分成員因內部分歧或其他原因而另立門戶,成立了InterLock;還有一種可能是Rhysida組織為了規避執法機構的打擊,以InterLock的新名義繼續其非法活動。這些推測基于兩個組織在勒索軟件操作和戰術上的相似性,以及網絡犯罪組織內部常見的動態和逃避策略。相關勒索軟件及其組織信息可見計算機病毒百科(https://www.virusview.net/RansomwareAttack)。

經驗證,安天智甲終端防御系統(簡稱IEP)可實現對InterLock勒索軟件的有效查殺。

2.組織情況

表2-1組織概覽

|

組織名稱 |

InterLock |

|

出現時間 |

2024年9月 |

|

入侵方式 |

網絡釣魚、漏洞利用、搭載于其他惡意軟件和非法獲取憑證 |

|

典型加密后綴 |

.interlock |

|

解密工具 |

暫未發現公開的解密工具 |

|

加密系統 |

Windows、Linux、FreeBSD |

|

攻擊模式 |

非定向與定向攻擊模式 |

|

常見行業 |

醫療、金融、教育、制造、公共管理 |

|

是否雙重勒索 |

是 |

|

勒索信 |

|

InterLock勒索軟件于2024年9月被MOXFIVE[1]發現,根據勒索信中預留的信息判定該勒索軟件是由InterLock勒索攻擊組織使用。

圖2-1 組織暗網頁面

在暗網中網站頁面設置了“自我介紹”信息欄,表明自己的身份和發起勒索攻擊的原因等內容。

圖2-2 組織“自我介紹”內容

InterLock組織自2024年10月13日發布第一名受害者信息以來,截至11月18日已陸續發布7名受害者信息,實際受害數量可能更多。

圖2-3 受害者信息欄

3.樣本功能與技術梳理

3.1 樣本標簽

表3-1 InterLock勒索軟件樣本標簽

|

病毒名稱 |

Trojan/Win32.InterLock[Ransom] |

|

原始文件名 |

matrix |

|

MD5 |

F7F679420671B7E18677831D4D276277 |

|

文件大小 |

1.89 MB (1,982,464字節) |

|

文件格式 |

BinExecute/Microsoft.EXE[:X86] |

|

時間戳 |

2024-10-11 04:47:13

UTC |

|

數字簽名 |

無 |

|

加殼類型 |

無 |

|

編譯語言 |

Visual

C/C++ |

|

VT首次上傳時間 |

2024-10-13 17:10:43

UTC |

|

VT檢測結果 |

57/73 |

3.2 樣本分析

樣本執行支持4種執行參數,具體功能如下表所示:

表3-2 功能參數

|

參數 |

功能 |

|

--directory |

加密指定文件夾 |

|

--file |

加密指定文件 |

|

--delete |

自刪除 |

|

--system |

創建系統計劃任務 |

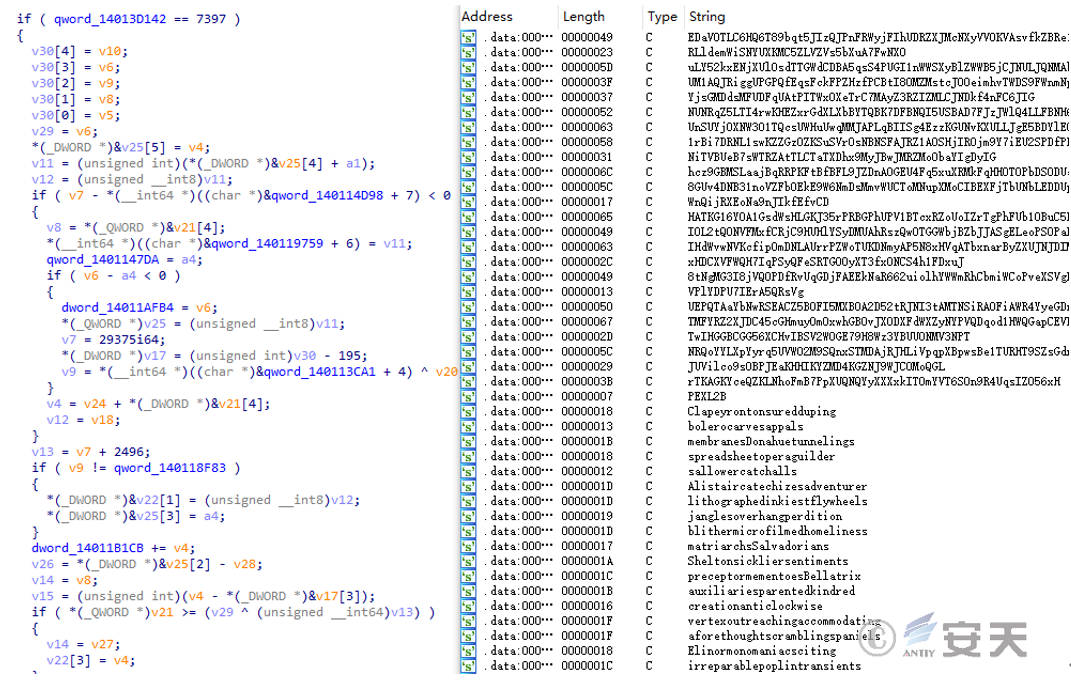

樣本包含大量混淆代碼,并通過代碼自解密恢復正常代碼執行,以此增加分析難度,減少代碼靜態特征。

圖3-1 樣本代碼混淆

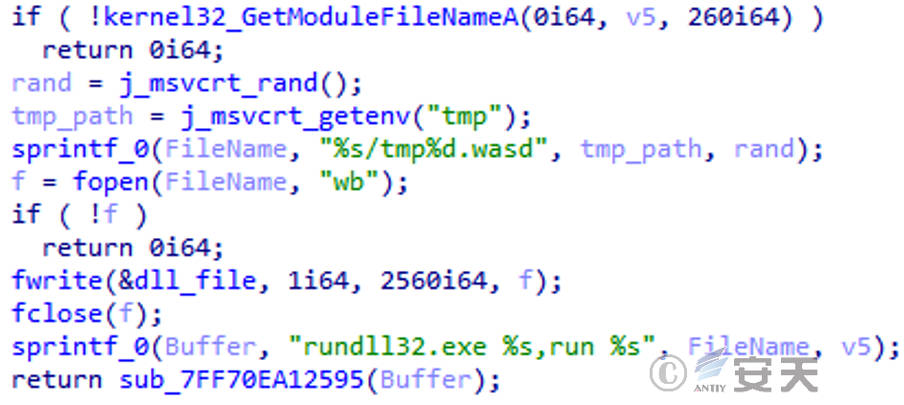

如果指定了自刪除參數,則在加密結束后,釋放文件%Temp%\tmp<隨機數>.wasd,然后使用rundll32執行。該文件實際是一個dll格式文件,有個導出函數run,功能為刪除文件。

圖3-2 自刪除功能

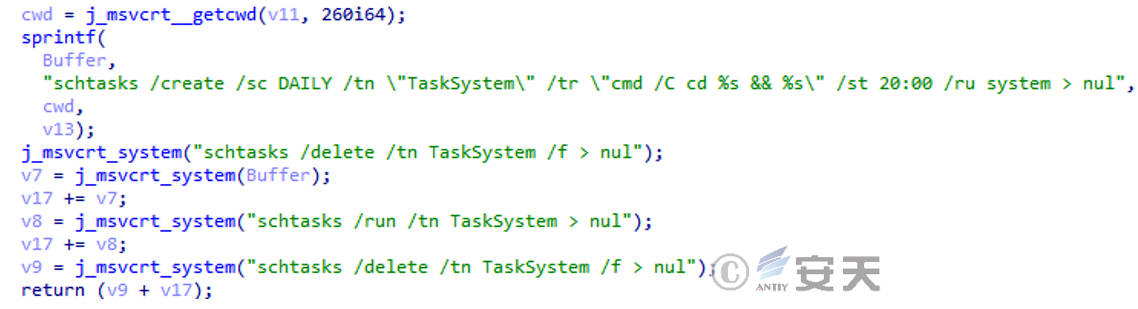

若指定了計劃任務參數,則會創建名為TaskSystem的計劃任務。

圖3-3 創建計劃任務

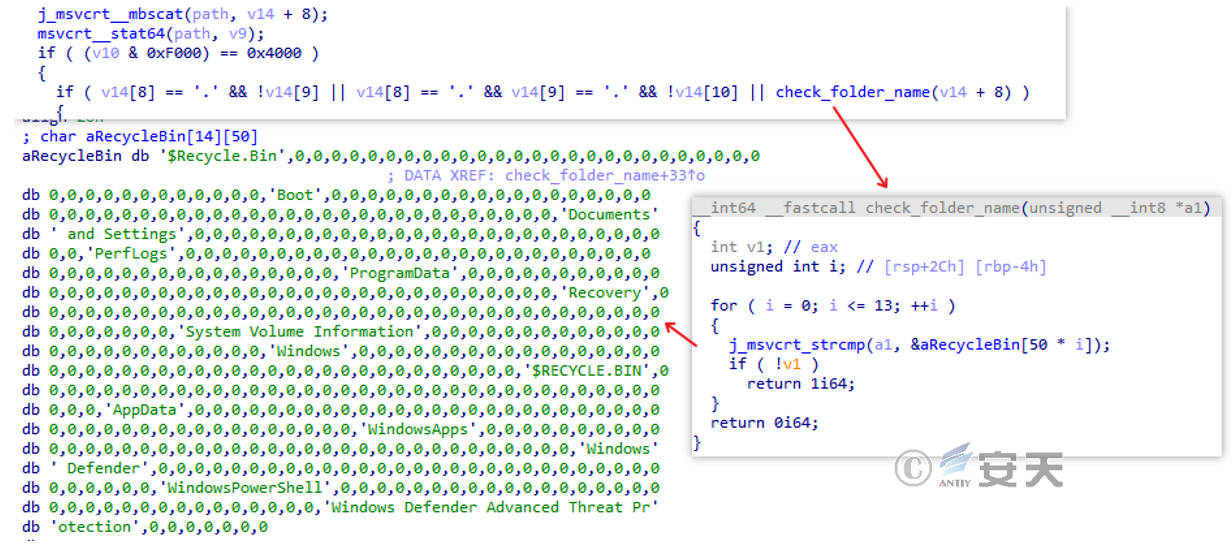

避免因加密導致系統崩潰或加密到殺毒軟件文件,不對特定文件夾進行加密。

圖3-4 繞過加密的文件夾

具體繞過加密的文件夾信息如下表所示:

表3-3 繞過加密的文件夾

|

繞過加密的文件夾 |

||||

|

$Recycle.Bin |

Boot |

Documents and Settings |

PerfLogs |

ProgramData |

|

Recovery |

Windows |

System Volume Information |

AppData |

WindowsApps |

|

Windows Defender |

WindowsPowerShell |

Windows Defender Advanced Threat

Protection |

|

|

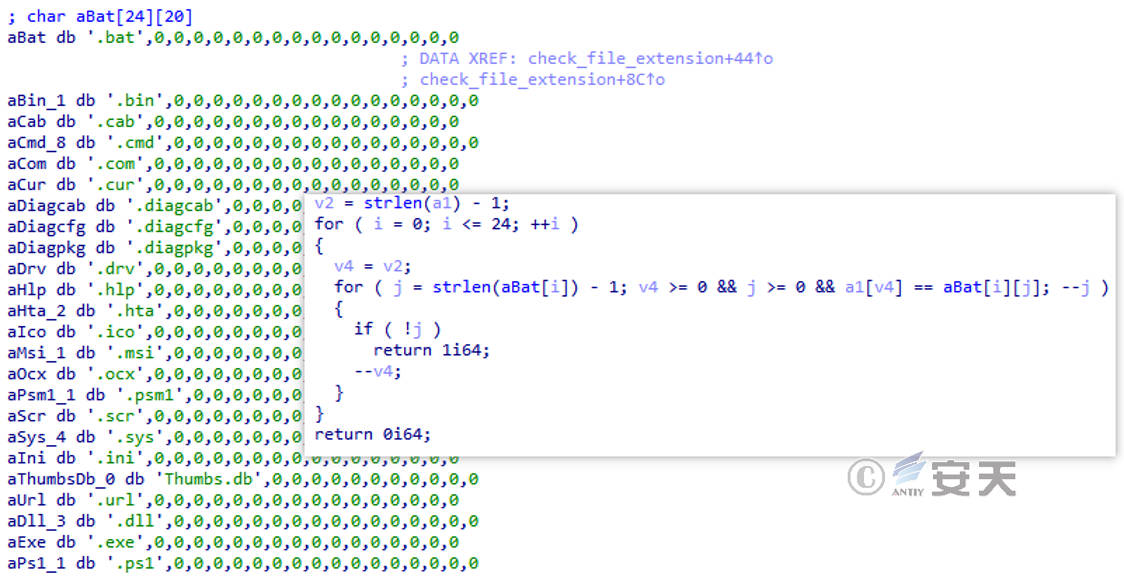

避免因加密導致系統崩潰,不對特定后綴名和特定文件名的文件進行加密。

圖3-5 繞過加密的后綴名及文件名

具體繞過加密的后綴名及文件名信息如下表所示:

表3-4 繞過加密的后綴及文件名

|

繞過加密的后綴及文件名 |

||||

|

.bin |

.diagcab |

.hta |

.scr |

.dll |

|

.cab |

.diagcfg |

.ico |

.sys |

.exe |

|

.cmd |

.diagpkg |

.msi |

.ini |

.ps1 |

|

.com |

.drv |

.ocx |

.url |

.psm1 |

|

.cur |

.hlp |

Thumbs.db |

|

|

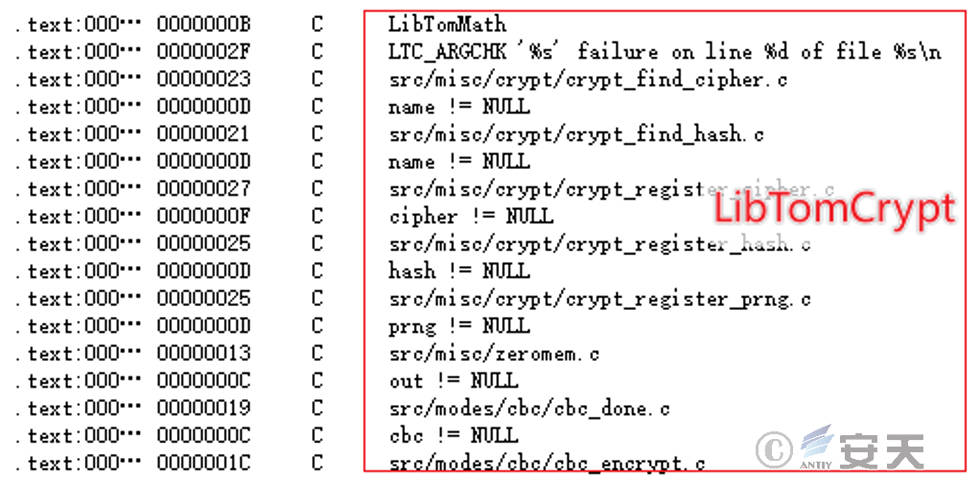

樣本使用LibTomCrypt加密庫。

圖3-6 LibTomCrypt加密庫

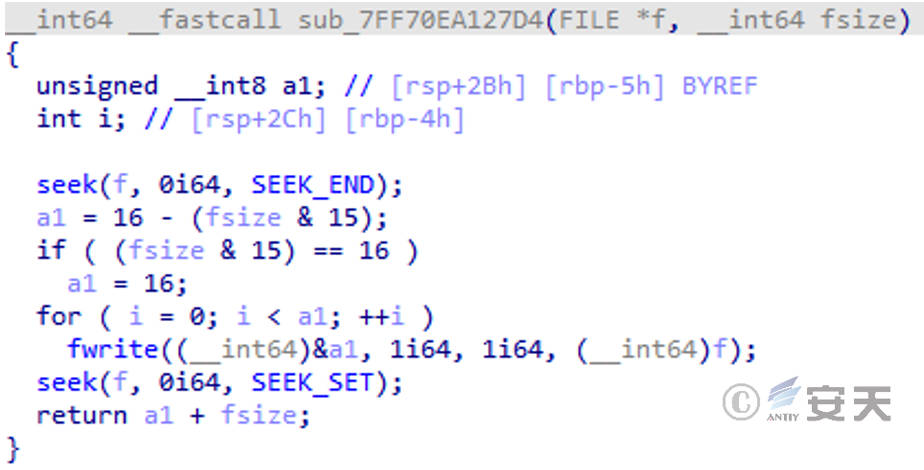

在要加密的目標文件末尾填充字節,直至文件大小為16字節的倍數,對齊AES加密分組大小。

圖3-7 填充目標文件末尾

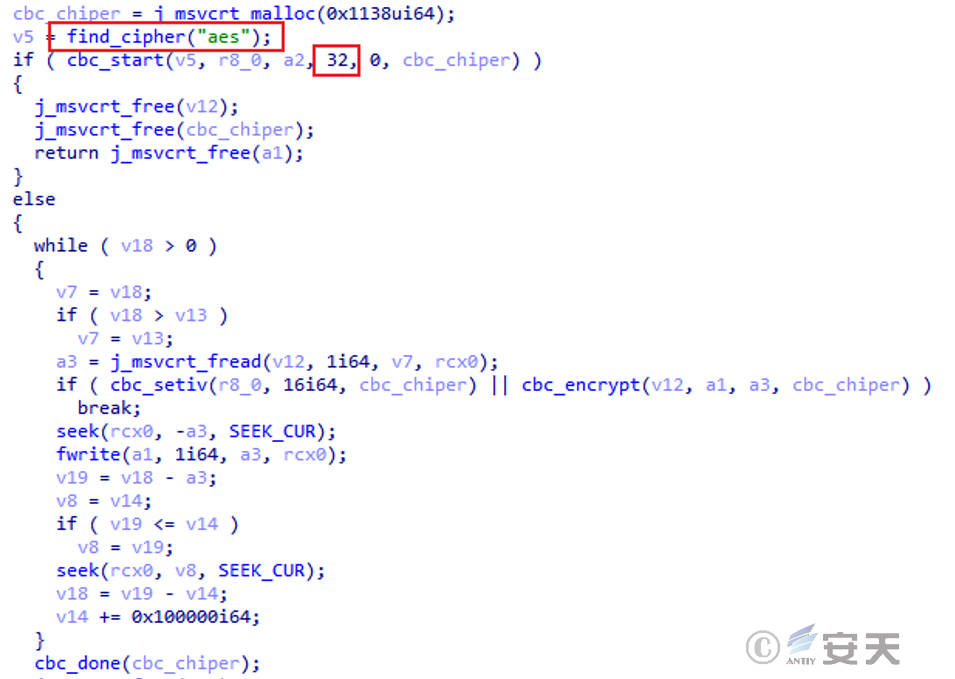

樣本采用AES-CBC和RSA加密算法,樣本會為每個文件生成獨立的48個字節長度的隨機數,將其前32字節作為AES密鑰對整個文件進行加密。同時將這48個字節的隨機數使用RSA非對稱加密后附加在加密的文件的末尾。總體加密邏輯如下所示。

圖3-8 加密邏輯

使用AES加密文件的代碼如下,文件所有內容均會被加密。

圖3-9 采用AES加密算法

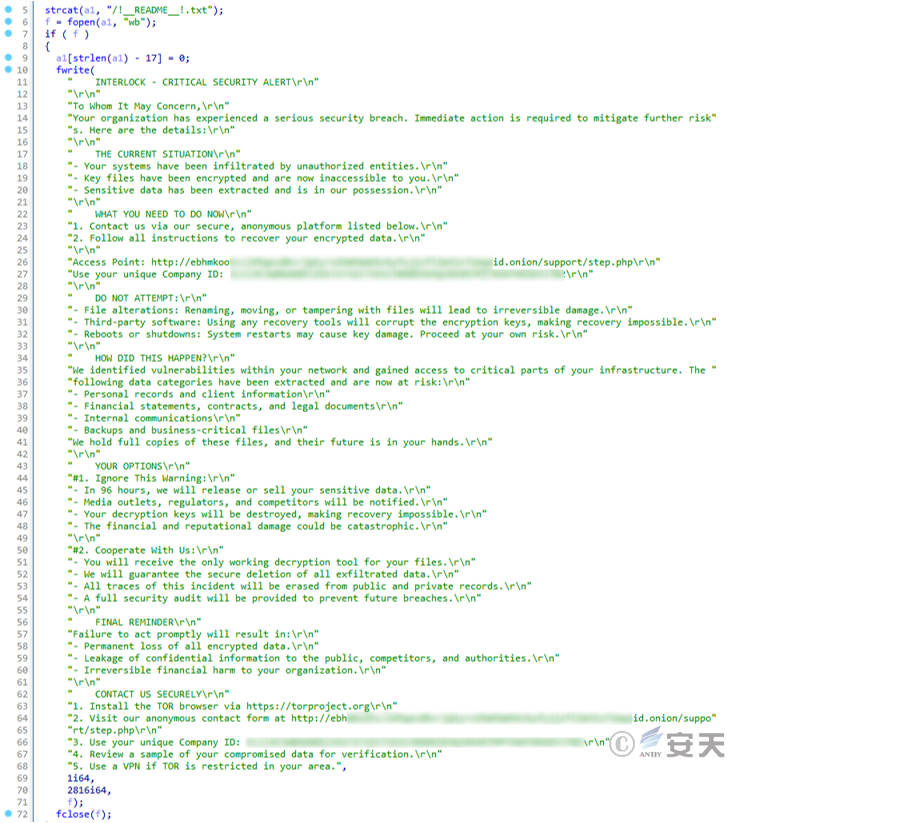

勒索信相關內容。

圖3-10 創建勒索信相關代碼

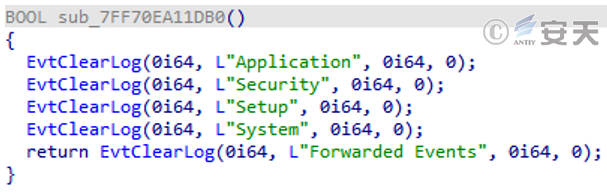

清除入侵痕跡,在樣本執行結束后調用API清除相關日志。

圖3-11 清除相關日志

4.防護建議

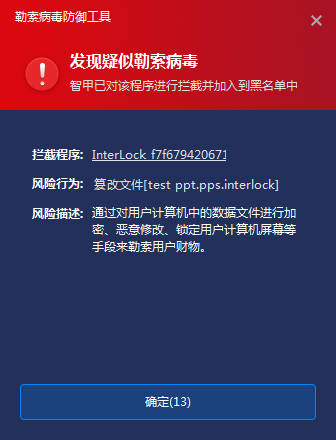

建議企業用戶部署專業的終端安全防護產品,對本地新增和啟動文件進行實時檢測,并周期性進行網內病毒掃描。安天智甲終端安全系列產品(以下簡稱“智甲”)依托安天自研威脅檢測引擎和內核級主動防御能力,可以有效查殺本次發現病毒樣本。

智甲具備內核級防護能力,基于內核驅動持續監控進程等內存對象操作行為動作,研判是否存在持久化、提權、信息竊取等攻擊動作,并且結合勒索行為特征庫檢測,可分析進程行為是否疑似勒索攻擊行為,對發現的勒索攻擊可在第一時間進行阻斷。

圖4-1 發現病毒時,智甲第一時間攔截并發送告警

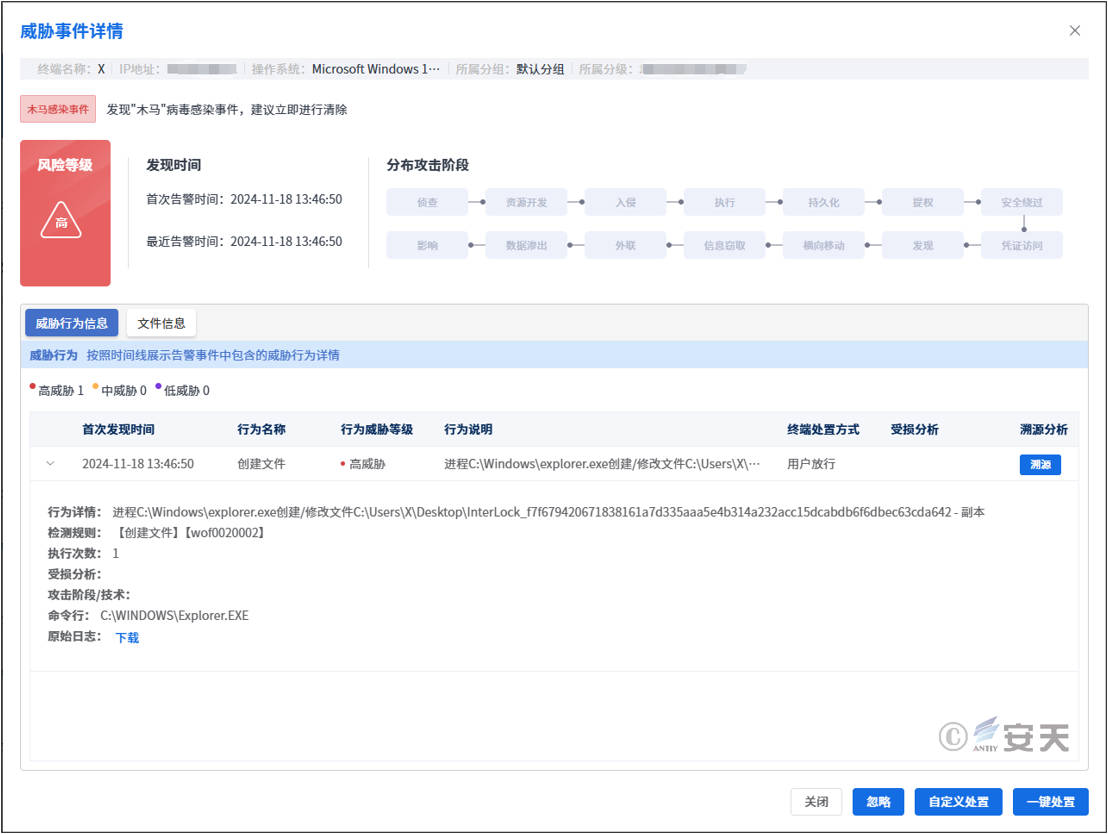

智甲提供統一安全管理中心,管理員可通過管理中心快速完成對網內安全事件的查看、分析、處置等操作,提升安全管理效率。

圖4-2 可通過智甲統一管理平臺對威脅進行一鍵處置