2016網絡安全威脅的回顧與展望《公開版》

安天安全研究與應急處理中心

初稿完成時間:2016年12月20日 18時15分

首次發布時間:2017年01月06日 10時00分

本版更新時間:2017年04月05日 14時00分

目 錄

1 努力讓思考適配年代(代導語)

2 高級持續性威脅(APT)的普遍存在是網絡空間的常態

2.1 關鍵信息基礎設施是APT攻擊的主要目標

2.2 線上線下結合的復合式作業在高級網絡攻擊中普遍出現

2.3 網絡空間防御能力最終是由攻擊者和窺視者檢驗的

2.4 超級攻擊組織攻擊載荷具備全平臺覆蓋能力

2.5 網絡空間的商業軍火進一步降低APT成本

2.6 APT攻擊并不必然使用高級的攻擊裝備和手段

3 大規模數據泄露導致“威脅情報反用”

3.1 黑產大數據已經具備了接近全民畫像能力

3.2 威脅情報也是情報威脅

4 PC惡意代碼針對重要目標,移動惡意代碼快速增長,勒索軟件成焦點

4.1 灰色地帶比重進一步加大

4.2 勒索軟件從一種惡意代碼行為擴展到一種

5 IOT威脅影響國家基礎設施安全,車聯網安全成為威脅泛化的年度熱點

5.1 IOT威脅影響國家基礎設施安全

5.2 車聯網安全成為威脅泛化的年度熱點

6 供應鏈主戰場的戰爭序幕正在拉開

6.1 新興設備和場景成為新的攻擊入口

6.2 代碼簽名體系已經被穿透

6.3 地下供應鏈和工具鏈、第三方來源市場削弱了機構客戶的防御能力

6.4 設備和應用互聯網化構成了機構網絡非受控的信息通道

7 理念決定行動(結束語)

8 附錄一:參考資料

9 附錄二:關于安天

1努力讓思考適配年代(代導語)

在中國網絡安全的發展中,2016年云集著眾多的里程碑節點——習近平總書記在4.19網信工作會議上發表重要講話:網絡安全法正式通過,強調全面加強關鍵基礎設施防御:十三五規劃提出“自主先進”的全新要求…..一個未來清晰的地平線在遠方展開。對中國網安從業者來說, 如果說此前十余年的摸索前進,更像是一個為這個“大時代”而積蓄力量的過程的話,2016年則已經將新時代大幕正式開啟。無論對“樂觀堅持者”,抑或“悲觀放棄者”,還是“臨時轉型者”來說,這個時代都真實的到來了。

在這個大背景下,安天一直堅持的年度規定動作“安天基礎威脅年報”和“安天移動威脅年報”的正式發布日期被一推再推,移動威脅年報直至3月10日才發布。而基礎威脅年報的發布距離我們在今年1月的安天第四屆網絡安全冬訓營上,向營員分發“基礎威脅年報”預發布版已經過去了整整90天,如果說在其他年份,這種拖延和不斷修改是因為我們對技術的敬畏和對威脅的警惕,而這一次我們的反復推敲,則是我們在自我反思和檢驗:我們的行動是否跟進了我們的思考,我們的思考是否適配了這個時代!

自2014年起,我們提出了“觀點型年報”的自我要求,我們需要有自己的視角、立場和分析預測,我們放棄了傳統的以后臺惡意代碼的數據輸出來構筑模板式“統計型”年報,我們深知那些精確到行為和靜態標簽的“蔚為壯觀”的統計數據,雖然看上去很美,但其并不具備足夠的參考價值;而用傳播掃描次數來作為威脅嚴重程度的度量衡,盡管對部分類型的風險依舊有效,但那確實是“蠕蟲”和DDoS時代的產物,其掩蓋了那些更為嚴重的、更為隱蔽的威脅。但僅僅有觀點型年報這樣的意識就足夠么?我們回看此前幾年安天自己的年報,在充滿著“全面轉向”、“日趨嚴重”、“不斷浮現”、“接踵而至”這些成語的描述中,真的揭示了威脅的現狀和趨勢么?

在這份年報中,我們非常謹慎又沉重的提供了以下思考和觀點:

APT行為的歷史比APT這一名詞的歷史更為久遠,今天我們看到的APT事件的“頻發”,更多是曝光度的增加,而這種曝光度的增加是由于APT攻擊聚焦了更多的安全資源和媒體關注導致的。我們認為對APT攻擊的趨勢最合理的表述是:APT攻擊是網絡空間的常態存在,而其增量更多的來自新興目標場景的拉動和新玩家的不斷入場。

APT的攻擊重點“轉移”到關鍵信息基礎設施既是一種趨勢,更是一種既定事實,對超級攻擊者來說,關鍵信息基礎設施一直是APT攻擊的重點目標,這種攻擊圍繞持續的信息獲取和戰場預制展開,在這個過程中CNE(網絡情報利用)的行為是CNA(網絡攻擊)的前提準備。

商用攻擊平臺、商用木馬和漏洞利用工具等網絡商業軍火全面降低APT攻擊成本,提升攻擊追溯難度。商業軍火的泛濫,首先帶來的是金字塔的底層混亂,不受控的商業武器,更有利于鞏固一個單級的世界。

將APT概念泛化到一些使用高級手段和技巧的攻擊行為,是不負責任的,沒有攻擊意圖和攻擊意志的APT分析,不是可靠的APT分析判定。而恰恰相反的是,高級的網絡攻擊未必使用高級的技巧和裝備,APT攻擊者劫持普通惡意代碼,包括全面偽裝成普通的黑產犯罪可能會成為一種趨勢。

IT基礎設施的不完備、信息化建設的“小生產化”等原因導致在我國信息化建設中,在架構安全和被動防御層面存在嚴重的先天基礎不足,這是我國應對風險能力不足的根本原因之一。我們不僅需要守衛一條漫長的、充滿弱點的邊界,也擁有大量“防御孤島”和散點。對此,沒有更近一步的信息化與安全的同步建設,沒有“安全與發展同步推進”,安全防御將依然無法有效展開。

跟隨硅谷安全產業圈實踐的亦步亦趨,不能有效全面應對中國所面對的APT風險。硅谷的安全探索更多是面對發達國家政企和行業客戶基礎安全投入已經在全面產生基礎價值的情況下,在其上進行積極防御和威脅情報的加強。但脫離了基礎能力的高階安全手段,是不能有效發揮作用的。從具體的風險對抗層面來看,超級攻擊者在信道側的物理優勢,以及與傳統人力和電磁能力結合的作業特點,導致C&C、文件HASH信標型威脅情報對其行動的檢測價值被大大削弱了。

物理隔離+好人假定+規定推演,構成了一種安全假象和自我安慰,網絡分區策略和隔離手段無疑是必備、必要的安全策略,但如果不能伴隨更強有力的內網安全策略,其可能帶來更大的安全風險。安全策略和安全投入,需要基于以內網已被穿透和“內鬼”已經存在作為前提假定來實行。

黑產大數據帶來的個體悲劇案例,還只是這一問題的冰山一角,當前數據流失總量,已經構成了準全民化的畫像能力,其帶來的“威脅情報反用”已經構筑了高精度單點打擊,從而帶來了較大的國家安全風險。不受控的采集、信息資產的離散化、問責體制的不明確,構成了風險加速的主因。

傳統Windows PC惡意代碼增速開始下降,移動等新興場景惡意代碼繼續加速發展,同時各種平臺下高級惡意代碼的隱蔽性和抗分析能力都在不斷提升。

威脅情報不只是防御方資源,威脅情報也是情報威脅,是攻防雙方的公共地帶。同樣的數據,對防御方來說是規則和線索,對攻擊方來說則是攻擊資源和痕跡。

“敲詐者”是當前值得關注的高發性惡意代碼行為,其從最早的郵件惡意代碼投放,開始和“僵尸網絡”、“蠕蟲傳播”、“網站滲透”、“內網傳播”、“手機病毒”等疊加,其影響范圍已經全面從個人用戶到達政企網絡。其不再只是一種惡意代碼類型,而成為典型的黑色經濟模式。

大規模IoT設備的蠕蟲感染事件,不能單純作為DDoS攻擊跳板來看。被入侵的這些設備本身具有更多的資源縱深價值,這比使用這些設備參與DDoS攻擊所帶來的危險更為嚴重。Iot大面積的脆弱性存在,有著更為隱蔽、危害更大的社會安全風險和國家安全風險。只是這種風險,更不容易被感知到罷了。

今天從供應鏈安全的視角上看,更多依然采用從上游抵達下游的“間接路線”來審視。供應鏈防御作為高價值場景防御的延展,逐漸為安全管理者所接受。但僅僅把供應鏈風險視為達到關鍵目標的外延風險是不夠的,供應鏈不僅是攻擊入口,其本身更是重要的目標,未來的網絡空間攻防的主戰場將圍繞“供應鏈”和“大數據”展開。

面對威脅和挑戰,安天將選擇做具有體系化視野和解決方案的能力型安全廠商。基于自主創新的威脅檢測防御核心技術產品服務,推動積極防御、威脅情報與架構安全和被動防御的有效融合,致力于提供攻擊者在攻擊難以繞過的環節上疊加攻擊者難以預測的安全能力,達成有效防護和高度自動化和可操作化的安全業務價值,這將是未來安天所選擇的道路。

2高級持續性威脅(APT)的普遍存在是網絡空間的常態

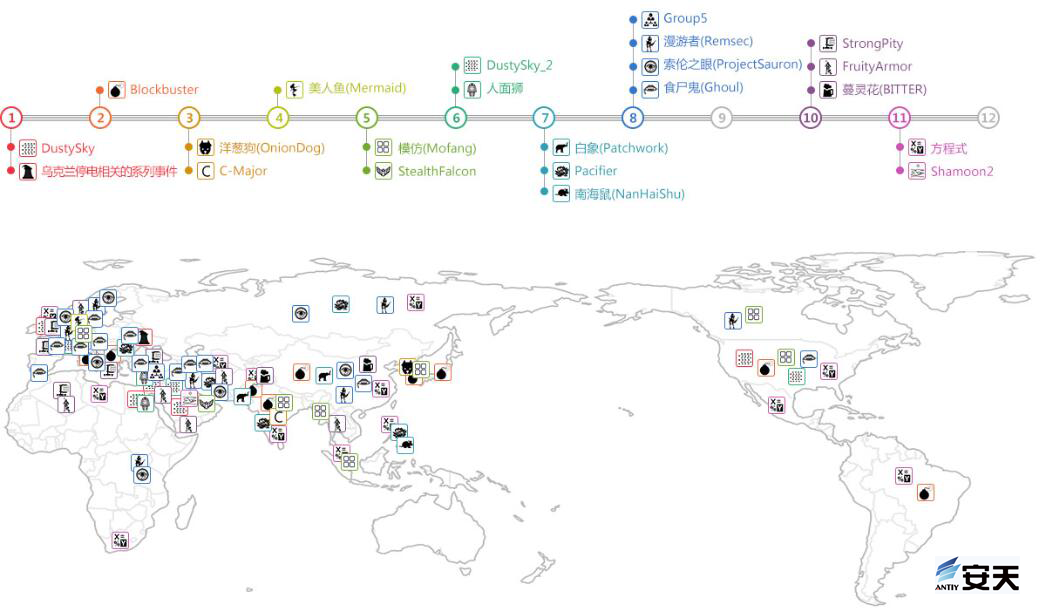

圖 1 2016年發生及被曝光的APT事件的時間與地理位置分布

2016年是在烏克蘭國家電力系統遭受網絡攻擊的余震中開始的,在隨后的幾個月中,各國安全廠商陸續曝光多起APT事件,如Blockbuster、洋蔥狗(OnionDog)、C-Major等;7月,“白象”組織成為多方曝光的焦點,多個安全廠商發布對該組織的分析報告;而到年底,隨著影子經濟人不斷曝光新的信息和安天等安全廠商釋放儲備報告,“方程式”的全平臺能力圖譜也逐漸被還原出來。而當更多的事件被沿其時間軌跡展開后,我們能看到的是,將“日趨嚴重”、“成為趨勢”等陳詞用于APT攻擊其實是不負責任的,APT頻繁被曝光更多是因其成為國際媒體關注的焦點后,吸引了更多的安全分析資源。盡管APT一詞最早提出于2006年,但以此標準去衡量更久遠的攻擊行為(如方程式組織2000年開始對全球服務器節點的攻擊),我們可以說:APT攻擊一直是網絡空間的常態存在,而其未來增量部分將主要來自兩個因素:針對新興的關鍵信息基礎設施和傳統基礎設施的信息化;攻擊面不斷擴大,攻擊成本不斷下降導致的新玩家入場門檻降低。與此同時,對APT攻擊的檢測、追溯、曝光和全網止損也同樣成為常態化的反制動作。

2.1關鍵信息基礎設施是APT攻擊的主要目標

“烏克蘭電力系統遭受攻擊事件盡管發生于2015年底,但對其系統有效地梳理分析是、安天等團隊在2016年初陸續完成的,與其相關的烏克蘭機場、礦業公司、軌道交通和電視臺等多起遭遇入侵的事件也是在2016年初被陸續曝光出來的。同樣引發全球關注的通過網絡手段和惡意代碼攻擊關鍵基礎設施事件,十年前*的“震網”事件很容易被作為參照系,讓我們看到:隨著整個互聯網更快地與關鍵基礎設施融合,在效率提升、成本下降、服務便利的同時,關鍵基礎設施的防御正面不斷變寬,攻擊成本則不斷下降,安天在專題報告《烏克蘭電力系統遭受攻擊事件綜合分析報告》中對兩起事件做了要素對比:

*注:“震網”雖然是2010年曝光的,但其計劃開始實施是從2006年開始的,故我們稱之為十年前。

| “震網”事件 | 烏克蘭電力系統遭受攻擊事件 | |

| 主要攻擊目標 | 伊朗核工業設施 | 烏克蘭電力系統 |

| 關聯被攻擊目標 |

Foolad Technic Engineering Co(該公司為伊朗工業設施生產自動化系統) Behpajooh Co.Elec & Comp.Engineering(開發工業自動化系統) Neda Industrial Group(該公司為工控領域提供自動化服務) Control-Gostar Jahed Company(工業自動化公司) Kala Electric(該公司是鈾濃縮離心機設備主要供應商) |

烏克蘭最大機場基輔鮑里斯波爾機場 烏克蘭礦業公司 烏克蘭鐵路運營商 烏克蘭國有電力公司UKrenergo 烏克蘭TBS電視臺 |

| 作用目標 | 上位機(Windows、WinCC)、PLC控制系統、PLC | 辦公機(Windows)、上位機(Windows)、以太網-串口網關 |

| 造成后果 | 延遲了伊朗的核計劃,使之錯過了成為有核國家的歷史機遇。 | 烏克蘭伊萬諾-弗蘭科夫斯克地區大面積停電 |

| 核心攻擊原理 | 修改離心機壓力參數、修改離心機轉子轉速參數 | 通過控制SCADA系統直接進行界面操作,下達斷電指令 |

| 使用漏洞 |

MS08-067(RPC遠程執行漏洞) MS10-046(快捷方式文件解析漏洞) MS10-061(打印機后臺程序服務漏洞) MS10-07(內核模式驅動程序漏洞) MS10-092(任務計劃程序漏洞) WINCC口令硬編碼 |

未發現 |

| 攻擊入口 |

USB擺渡 人員植入(猜測) |

郵件發送帶有惡意代碼宏的文檔 |

| 前置信息采集和環境預置 | 可能與DUQU、FLAME相關 | 采集打擊一體 |

| 通訊與控制 | 高度嚴密的加密通訊、控制體系 | 相對比較簡單 |

| 惡意代碼模塊情況 | 龐大嚴密的模塊體系,具有高度的復用性 | 模塊體系,具有復用性 |

| 抗分析能力 | 高強度的本地加密,復雜的調用機制 | 相對比較簡單,易于分析 |

| 數字簽名 | 盜用三個主流廠商數字簽名 | 未使用數字簽名 |

| 攻擊成本 |

超高開發成本 超高維護成本 |

相對較低 |

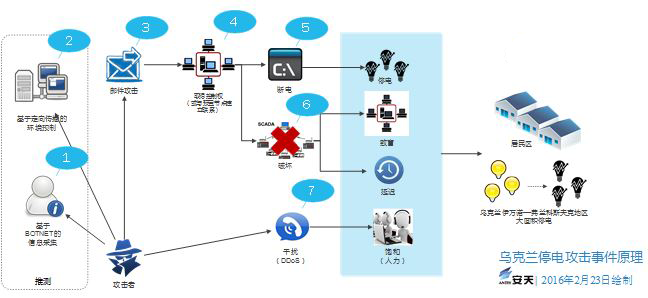

安天所領銜的聯合分析小組認為:這是一起以電力基礎設施為目標;以BlackEnergy等相關惡意代碼為主要攻擊工具;通過BOTNET體系進行前期的資料采集和環境預置;以郵件發送惡意代碼載荷為最終攻擊的直接突破入口;通過遠程控制SCADA節點下達指令為斷電手段;以摧毀破壞SCADA系統實現遲滯恢復和狀態致盲;以DDoS服務電話作為干擾,最后達成長時間停電并制造整個社會混亂的具有信息戰水準的網絡攻擊事件。那“烏克蘭電力系統遭受攻擊事件”充分詮釋了現代社會基礎設施的脆弱性,攻擊裝備相對幾年前的“震網”來說,看起來似乎并不夠“高明”,但其同樣達成了其戰術使命。如果說“震網”這樣的A2PT(即“高級的”高級持續性威脅)攻擊讓人看到更多的是0Day、復雜嚴密的加密策略、PLC與固件等等;而“烏克蘭電力系統遭受攻擊事件”的“戰果”,是攻擊者在未使用任何0Day,也未使用位于生產系統側的攻擊組件,僅僅依托PC端的惡意代碼作業的情況下取得的。從攻擊的效費比上看,這是一起更能詮釋戰爭“暴力美學”的作業行動。

圖 2“烏克蘭電力系統遭受攻擊事件”過程總結

“孟加拉國央行遭受網絡攻擊致8100萬資金被竊取事件”也是2016年得到廣泛關注的針對金融基礎設施的攻擊事件,之后針對銀行 SWIFT 系統的其他網絡攻擊事件逐一被公開。國內安全廠商中,360企業安全對此做了比安天更多的分析披露工作,攻擊組織對目標銀行業務流程非常熟悉,對目標進行了長時間高度定向的持續性分析。通過對孟加拉國央行和越南先鋒銀行的惡意代碼同源性分析,推測攻擊組織與Lazarus組織有關。

在孟加拉國央行被黑客攻擊事件中,攻擊者通過網絡攻擊獲得SWIFT系統權限并執行業務操作,通過惡意代碼修改SWIFT系統的校驗繞過安全驗證、篡改報文數據掩蓋了非法轉賬痕跡,以上種種攻擊手段的有效利用充分暴露出銀行系統自身安全的防護缺陷。傳統的銀行更多的依賴于封閉式物理隔離提供安全保障,隨著網絡金融的不斷發展,越來越多的交易支付入口、大量的離散的ATM節點、更多的跨行匯兌出現,從而導致從網絡上對銀行進行攻擊,已經從預言變成一種廣泛發生的事實。

關鍵信息基礎設施的防護要防患于未然,而不能完全依賴“事件”推動,更多的針對關鍵信息基礎設施的攻擊是高度隱秘的,這種攻擊圍繞持續的信息獲取和戰場預制展開,在這個過程中CNE(網絡情報利用)的行為是常態化的,CNA(網絡攻擊)的前提準備。

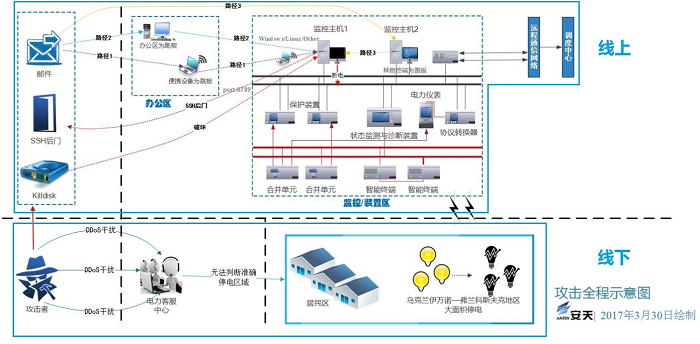

2.2 線上線下結合的復合式作業在高級網絡攻擊中普遍出現

“烏克蘭電力系統遭受攻擊事件”的另一個重要的特點是,攻擊者采用了線上和線下相結合的攻擊方式,即通過網絡攻擊導致基礎設施的故障,同時又通過對故障處置電話進行拒絕服務的方式,來干擾應急處置能力,提升恢復成本。

圖 3 “烏克蘭電力系統遭受攻擊事件”線上線下攻擊作業圖

“方程式”組織在2009年就已經被發現采用線下攻擊手段擴展其作業流程,其將攜帶惡意代碼的CD光盤偽裝成正常的會議資料郵寄,通過光盤的自啟動代碼感染目標主機,然后再通過一系列的線上攻擊完成整個攻擊。

隨著我們對風險的認知加深,從網絡到達網絡空間,我們需要看到的是,我們傳統的把虛擬世界安全和物理世界安全割裂看待的思維,我們傳統的界定網絡風險和現實風險涇渭分明的執念,都會被動搖。我們看到的將只是形形色色攻擊者為達成攻擊目的所采用的各種攻擊手段,至于是單純的通過網絡進行攻擊,還是在攻擊路徑上結合傳統的物理和電磁手段,只是高級攻擊者的武備選擇。

從安全威脅的演進史上來看,傳統物理空間和網絡空間本來就是聯通的,早期黑客針對大型機系統的攻擊,很多就是依靠人員混入辦公場所踩點的方式完成,就像上世紀凱文•米特尼克裝扮成清潔工偷取計算機的操作手冊一樣。只是隨著網絡的普及,這種踩點逐步脫離了距離的困擾,并使成本逐漸下降。網絡攻擊和傳統攻擊的合流,有兩個路徑,對于那些習慣網絡作業的人,網絡攻擊只是一種能讓攻擊者獲得心理安全感的方式,并在不斷地試探社會法律底線的過程中,逐漸與網絡風險威脅正碰;而另外一方面,傳統恐怖組織、犯罪團伙也不斷尋覓新的機會。當兩者間有足夠多的交集時,兩害合流就成為必然。

在未來的網絡空間博弈中,線上線下的復合式攻擊將會越來越多。

2.3網絡空間防御能力最終是由攻擊者和窺視者檢驗的

當前世界各國都執行了很多網絡安全方面的檢查和評估制度來發現安全問題、提升安全能力,但高級網絡攻擊依然屢屢得手,相關的合規安全檢查和手段是必須的,但它并不能用來代替實戰標準的檢驗。在我國應對境外APT攻擊事件的過程中,同樣面臨著從技術角度衡量,能力不強的攻擊者也能帶來較大威脅的現實。

安天在2016年7月10日,依托持續捕獲跟蹤4年的成果,曝光了“白象”攻擊組織,并發布《白象的舞步——來自南亞次大陸的網絡攻擊》。這一攻擊組織的樣本從2012年7月被安天首次捕獲發現,2013年5月,挪威安全廠商Norman將這一組織命名為Hangover,并判定這一組織主要攻擊目標為巴基斯坦,也從一定程度上威脅到中國。而安天則稱該組織為“白象”,安天通過持續分析發現,這一攻擊組織的主要攻擊方向已經從巴基斯坦轉向中國,這反應了相關攻擊組織和其背后國家戰略目標和戰略階段的轉變。該組織在2016年的攻擊波能力,相比此前有了較高提升,因此安天將這一波攻擊,稱為“白象二代”,“白象二代”相比“白象一代”的技術手段更為高級,其攻擊行動在整體性和技術能力上的提升,可能帶來攻擊成功率上的提升。而其采用更加暴力和野蠻的投放方式,使其攻擊次數和影響范圍遠比“白象一代”更大。

| 白象一代 | 白象二代 | |

| 主要威脅目標 | 巴基斯坦大面積的目標和中國的少數目標(如高等院校) | 巴基斯坦和中國的大面積目標,包括教育、軍事、科研、媒體等各種目標 |

| 先導攻擊手段 | 魚叉式釣魚郵件,含直接發送附件 | 魚叉式釣魚郵件,發送帶有格式漏洞文檔的鏈接 |

| 竊取的文件類型 |

*.doc *.docx *.xls *.ppt *.pps *.pptx *.xlsx *.pdf |

*.doc *.docx *.xls *.ppt *.pptx *.xlsx *.pdf *.csv *.pst *.jpeg |

| 社會工程技巧 | PE雙擴展名、打開內嵌圖片,圖片偽造為軍事情報、法院判決書等,較為粗糙 | 偽造相關軍事、政治信息,較為精細 |

| 使用漏洞 | 未見使用 |

CVE-2014-4114 CVE-2012-0158 CVE-2015-1761 |

| 二進制攻擊載荷開發編譯環境 | VC、VB、DEV C++、AutoIT | Visual C#、AutoIT |

| 二進制攻擊載荷加殼情況 | 少數使用UPX | 不加殼 |

| 數字簽名盜用/仿冒 | 未見 | 未見 |

| 攻擊組織規模猜想 | 10~16人,水平參差不齊 | 有較高攻擊能力的小分隊 |

| 威脅后果判斷 | 造成一定威脅后果 | 可能造成嚴重后果 |

對于類似“白象”這樣的攻擊組織,因缺少人脈和電磁能力作為掩護,其更多依賴類似電子郵件這樣的互聯網入口。從一個全景的防御視圖來看,這本來是一個可以收緊的入口,但對于基礎感知、檢測、防御能力不足的社會肌體來說,這種具有定向性的遠程攻擊是高度有效的,而且會淹沒在大量其他的非定向的安全事件中。

而當前一種值得反思的狀態是,在一種“沒有對手”的狀態下推進和推演網絡安全。“物理隔離+好人假定+規定”推演,構成了一種安全假象和自我安慰,網絡分區策略和隔離手段無疑是必備、必要的安全策略,但如果不能伴隨更強有力的內網安全策略,其可能帶來更大的安全風險。安全策略和安全投入,需要基于以內網已被穿透和“內鬼”已經存在作為前提假定來實行。

大國防御力,由設計所引導、以產業為基礎、與投入相輔相成,但最終其真實水平,要在與攻擊者和窺探者的真實對壘中來檢驗。

2.4超級攻擊組織攻擊載荷具備全平臺覆蓋能力

2015年初卡巴斯基和安天先后對“方程式”組織使用的惡意代碼進行分析曝光后,“方程式”組織又在2016年一系列事件中浮出水面。在2016年8月和10月,一個自稱“影子經紀人”(Shadow Brokers)的黑客團體所曝光的資料顯示了“方程式”組織和此前被斯諾登曝光的ANT攻擊裝備存在一定聯系,并由此看到其針對Cisco、Juniper、Fortinet等防火墻產品達成注入和持久化的能力。“影子經紀人”爆料“方程式”組織從2000年開始入侵了全球大量服務器,包括部分 Solaris、Oracle-owned Unix等版本的操作系統,盡管并未提供證據,但這與安天的捕獲分析工作相互印證,一個關于這個超級攻擊組織的幾乎無死角的、全平臺化攻擊能力已經日趨清晰。在這種情況下,安天于2016年11月4日發布《從“方程式”到“方程組——EQUATION攻擊組織高級惡意代碼的全平臺能力解析》報告,獨家分析了其Solaris平臺和Linux平臺的攻擊樣本,這是業內首次正式證實這些“惡靈”真實存在的公開分析。

圖 5 “影子經濟人”爆料的“方程式”組織在2000~2010年間在全球范圍內入侵服務器的情況

在過去數年,這種分析如此漫長、復雜和艱難,超出了我們之前對“震網”、“火焰”的分析和復現中所面臨的挑戰。這種高度復雜、隱蔽的全能高級惡意代碼,無論是對受害者,還是分析者來說,都是一個巨大的挑戰。特別是當其打擊范圍幾乎覆蓋所有體系結構與操作系統的時候,相對更擅長Windows、Linux和Android等主流操作系統平臺下惡意代碼分析的傳統安全分析團隊感受到了巨大的壓力和挑戰。如果用這個組織的名稱“方程式”做一個關于分析難度的比喻的話,我們需要破解的已經并不只是一個“方程式”,而是更為復雜的多元多次的“方程組”。通過梳理當前對“方程式”組織的主要分析成果和爆料,可以看到“方程式”組織的多平臺操作系統覆蓋能力圖表:

| 信息 | Windows | Linux | Solaris | Oracle-owned Unix | FreeBSD | Mac OS |

| 安天:修改硬盤固件的木馬 探索方程式(EQUATION)組織的攻擊組件[6] | 分析樣本載荷和硬盤持久化能力 | |||||

| 安天:方程式(EQUATION)部分組件中的加密技巧分析[7] | 分析加密算法 | |||||

| 卡巴斯基:Equation: The Death Star of Malware Galaxy[8] | 揭秘方程式攻擊組織 | |||||

| 卡巴斯基:A Fanny Equation: "I am your father, Stuxnet"[9] | Fanny組件分析 | |||||

| 卡巴斯基:Equation Group: from Houston with love[10] | Doublefantasy分析 | |||||

| 卡巴斯基:《EQUATION GROUP: QUESTIONS AND ANSWERS》[11] | 方程式組織:問與答 | 猜測 | ||||

| The Hacker News:《Shadow Brokers reveals list of Servers Hacked by the NSA》 | 曝光存在 | 曝光存在 | 曝光存在 | |||

| 安天:EQUATION攻擊組織的全平臺載荷能力解析(本報告) |

曝光存在,分析相 關載荷 |

正式存在分析相關載荷 |

表1“方程式”組織多平臺操作系統拼圖

注:安天在Solaris樣本中分析出的User Agent具有Solaris標識,而卡巴斯基在“EQUATION GROUP: QUESTIONS AND ANSWERS”中披露出曾捕獲到Mac OS X的User Agent的信息,由此來看,盡管安天、卡巴斯基等廠商,目前都尚未捕獲Mac OS X的樣本,但方程式組織針對MAC OS X的攻擊載荷是真實存在的。

安天希望用自己的工作告訴用戶,那些關于超級攻擊組織全平臺覆蓋能力的種種爆料并非傳說,而且是一種真實的威脅,是一種既定的事實。而這種武器,不僅被用于攻擊隔離網內的傳統高等級目標,也被用于攻擊互聯網節點。

在我國安全防御的實踐中,有一種先入為主的觀點,即認為由于各種規定和約束,暴露在互聯網上的節點,乃至能夠訪問互聯網的內網中,并不存放高價值的信息。“一切有價值的信息都存在于隔離網內”——這是一個美好的愿景和想象,但并非是這個信息大量產生、高速流動時代的真實情況。同時在大數據時代,高價值信息的定義和范圍也在不斷變化著。更多的信息資產已經不可避免地分布在公共網絡體系中,而對這些資產的窺視和攻擊也在持續增加著。而超級攻擊組織則是類似攻擊的始作俑者和長期實踐者。

針對DNS服務器的入侵,可以輔助對其他網絡目標實現惡意代碼注入和信息劫持;針對郵件服務器的植入可以將用戶所有的郵件通聯一網打盡,針對運營商骨干節點的持久化,可以用來獲取全方位的信息,包括收獲類似Camberdada[12]計劃中說的那種“輕而易舉的勝利(An Easy Win)”。

注:Camberdada計劃是斯諾登曝光的一份監聽行動計劃,相關機構通過在運營商的持久化節點,監聽用戶發放給殺毒廠商的郵件,以發現自己的攻擊是否暴露,并實現對其他方投放的樣本捕獲和再利用。

就像我們此前所概括的那樣,相關超級攻擊組織擁有“成建制的網絡攻擊團隊、龐大的支撐工程體系與制式化的攻擊裝備庫、強大的漏洞采集和分析挖掘能力和關聯資源儲備以及系統化的作業規程和手冊,具有裝備體系覆蓋全場景、漏洞利用工具和惡意代碼載荷覆蓋全平臺、持久化能力覆蓋全環節的特點。面對這種體系化、既具備工業級水準又具有高度定向性的攻擊,永動機注定停擺,銀彈注定啞火。想要達成防御效果,實現追蹤溯源,唯有以清晰的戰略、充分的成本投入,以體系化的防守對決體系化的攻擊,通過長期艱苦、扎實的工作和能力建設,才能逐漸取得主動。”

2.5網絡空間的商業軍火進一步降低APT成本

網絡空間安全中的“商業軍火”,是指以商業產品方式進行銷售和交易的、具有武器級水準的攻擊平臺、惡意代碼、漏洞及其利用程序,以及其他的用于助力達成攻擊的工具或組件等。其中包括Cobalt Strike等商用攻擊平臺,也包括RIG、Magnitude等漏洞工具包等。安天在2015年5月27日發布的《一例針對中國官方機構的準APT攻擊事件中的樣本分析》[13]中,充分解讀了商業攻擊平臺Cobalt Strike在攻擊中發揮的作用,并指出“商業攻擊平臺使事件的攻擊者不再需要高昂的惡意代碼開發成本,相關攻擊平臺亦為攻擊者提供了大量可選注入手段,為惡意代碼的加載和持久化提供了配套方法。這種方式降低了攻擊的成本,使得缺少雄厚資,也缺少精英黑客的國家和組織依托現有商業攻擊平臺提供的服務即可進行接近APT級水準的 攻擊,而這種高度“模式化”的攻擊也會讓攻擊缺少鮮明的基因特點,從而更難追溯。”而在2016年全年,中國所遭遇到的APT攻擊中,能反復看到Cobalt Strike的痕跡。友商360企業安全對此發布了報告跟進分析[14]。

商業軍火通常具有以下幾個特點:

• 具備武器級水準

商業軍火不是一般性質的惡意代碼或者漏洞情報,而是具有武器級水準的攻擊裝備,以Cobalt Strike為例,其盡管號稱是開源漏洞測試平臺Metasploit和Armitag(Metasploit的圖形界面)的商用版本,但其Payload能力完全是按照實戰設計的——可投放載荷覆蓋全操作系統平臺、格式文檔載荷包括大量可構造溢出格式、載荷可以實現樣本不落地、竊密加密回傳和遠程加密控制。其根本不是一般意義上的漏洞掃描測試平臺,更不是軍火商自我比喻的靶彈,而是真實的帶有戰斗目的的導彈。

• 高附加值交易是維持商業軍火交易供需關系的紐帶

商業軍火盡管反復出現在APT攻擊中,但商業軍火的供應是商業行為,而不是類似TAO等攻擊組織人員的職務行為。同時,盡管木馬交易和漏洞交易都一直存在,但商業軍火不是傳統黑產低水準的木馬交易買賣,也不是傳統的漏洞收購,而是高質量的攻擊裝備“商品”,這使這種交易既是高附加值的,也是規模化的。如其提供的實際是有效的、包括0Day漏洞利用工具,而不是基本的漏洞信息或POC,其木馬往往帶有較高的模塊化水平和Rootkit能力。

• 商業軍火的出品機構往往具有一定的政經背景

以Cobalt Strike的出品人Raphael Mudge為例(美國),他曾經是美國空軍的安全研究員,滲透實驗的測試者。并深度參與Red Team項目。

• 具備武器級水準

商業軍火不是一般性質的惡意代碼或者漏洞情報,而是具有武器級水準的攻擊裝備,以Cobalt Strike為例,其盡管號稱是開源漏洞測試平臺Metasploit和Armitag(Metasploit的圖形界面)的商用版本,但其Payload能力完全是按照實戰設計的——可投放載荷覆蓋全操作系統平臺、格式文檔載荷包括大量可構造溢出格式、載荷可以實現樣本不落地、竊密加密回傳和遠程加密控制。其根本不是一般意義上的漏洞掃描測試平臺,更不是軍火商自我比喻的靶彈,而是真實的帶有戰斗目的的導彈。

• 高附加值交易是維持商業軍火交易供需關系的紐帶

商業軍火盡管反復出現在APT攻擊中,但商業軍火的供應是商業行為,而不是類似TAO等攻擊組織人員的職務行為。同時,盡管木馬交易和漏洞交易都一直存在,但商業軍火不是的傳統黑產低水準的木馬交易買賣,也不是傳統的漏洞收購,而是高質量的攻擊裝備“商品”,這使這種交易既是高附加值的,也是規模化的。如其提供的實際是有效的、包括0Day漏洞利用工具,而不是基本的漏洞信息或POC,其木馬往往帶有較高的模塊化水平和Rootkit能力。

• 商業軍火的出品機構往往具有一定的政經背景

以Cobalt Strike的出品人Raphael Mudge為例(美國),他曾經是美國空軍的安全研究員,滲透實驗的測試者。并深度參與Red Team項目。

| 公司/項目/機構 | 職位 | 時間 |

| Strategic cyber LLC | 創始者和負責人 | 2012.1-至今 |

| 特拉華州空軍國民警衛隊 | 領導,傳統預備役 | 2009-至今 |

| Cobalt strike | 項目負責人 | 2011.11-2012.5 |

| TDI | 高級安全工程師 | 2010.8-2011.6 |

| Automattic | 代碼Wrangler | 2009.7-2010.8 |

| Feedback Army, After the Deadline | 創始人 | 2008.7-2009.11 |

| 美國空軍研究實驗室 | 系統工程師 | 2006.4-2008.3 |

| 美國空軍 | 通信與信息軍官 | 2004.3-2008-3 |

表 2 Raphael Mudge的履歷。

• 商業軍火背景下的能力流動導致威脅復雜化

信息武器的一個特點是其復制成本幾乎為零,商業軍火能力流動呈現出一定規律,一方面通過斯諾登泄密、影子經濟人爆料為代表的事件使商業軍火有了更多的高級模式參考和樣板,同時以Hackteam信息泄露為代表的事件,則又使商業軍火能力可以迅速在短時間內變成地下黑產的普遍水平。

商業軍火一定程度上,在被作為一種“以攻驗防”的安全產品出售著,但其對于信息安全的先發國家和發展中國家的影響明顯是不同的,對長期落實縱深防御理念,基礎防護手段實現了長期有效投入,積極防御和威脅情報已經產生作用的信息系統來說,商業軍火的影響是有限的,但對于發展中國家的信息體系,則可能是一種災難。因此商業軍火的泛濫,首先帶來的是金字塔的底層混亂,不受控的商業武器,更有利于鞏固一個單級的世界。

圖 6 網絡攻擊中的商業軍火覆蓋面

2.6APT攻擊并不必然使用高級的攻擊裝備和手段

APT攻擊事件更容易令人聯想到高級攻擊手段,或是專屬開發攻擊裝備、購買商業軍火等裝備;或是使用盜取的數字簽名、使用獨有或購買的漏洞等手段。因APT事件的攻擊裝備和手段被曝光后,其攻擊裝備和手段被其他攻擊組織、地下黑色產業鏈、普通黑客等效仿,使得APT攻擊技術常態化。反之,APT攻擊以目的達成為目標,對針對性目標造成破壞或信息竊取為最終目的,其達成最終目的的攻擊裝備和手段并不必然是高級的攻擊裝備和手段。

根據美國的國土安全部(DHS)與國家網絡安全和通信集成中心(NCCIC)發布的《灰熊草原-俄羅斯的惡意網絡活動》GRIZZLY STEPPE報告來看,攻擊者使用的攻擊手段如傳統的魚叉式電子郵件攻擊、水坑攻擊等,投放的載荷為帶有惡意宏代碼的Office文檔、利用的是已知漏洞嵌入惡意代碼的RTF格式文件,安裝到目標主機的惡意代碼是常規的遠程控制工具。在這種看起來很普通的攻擊裝備和技術下 攻擊組織通過單方面爆料的方式,試圖影響政治平衡。

正如物理學中,力有大小、方向和作用點三要素一樣,看似同樣的攻擊技巧和攻擊手段,施加于不同作業面,完全可能產生不同的效果。因此,APT判斷的核心依然是作業背景和攻擊組織判定,將APT概念泛化到一些使用高級手段和技巧的非定向性攻擊行為,是不負責任的,沒有攻擊意圖和攻擊意志的APT分析,不是可靠的APT分析判定。

3大規模數據泄露導致“威脅情報反用”

雅虎5億條賬戶信息泄露事件是2016年間數據泄露的標志性事件,其為雅虎帶來了超過20項集體訴訟并導致高管辭職。但這一事件在2014年已經發生,只是在2016年被曝光而已。這種時間差,代表著比大規模數據泄露事件更令人恐懼的威脅是,其被隱秘的利用和買賣,但用戶對此渾然不覺。

單純從泄露事件曝光的數量來看,2016年并不是歷史上最多的,但相關威脅和各種傳統犯罪形式的融合已經更加深入,例如在針對IRS(美國國家稅務局)的攻擊中,攻擊者破壞了PIN碼重置申請,獲取了超過10萬個PIN碼,并企圖提交詐騙性的退稅申請。在國內,則發生了震驚全國的徐玉玉事件,在個人信息被攻擊者竊取,并倒賣給詐騙團伙,其在被詐騙學費后身亡。

3.1黑產大數據已經具備了接近全民畫像能力

網絡黑色產業鏈造成了大量數據泄露,這些海量敏感數據構成了黑產大數據。黑產大數據除了用于精準的廣告投放,還會被不法分子濫用,給互聯網用戶帶來更嚴重、更直接的經濟損失。交通、醫療、教育、金融、酒店、物流等公共服務行業機構都掌握了大量的用戶信息,因此,這些與社會生活緊密相關的行業成為了黑色產業鏈緊盯的目標。圖7中總結了2016年我國發生的部分數據泄露事件,而實際發生的泄露事件要遠多于圖中所示內容。這些事件的背后均有網絡黑色產業鏈的身影,數據泄露的原因除了黑客通過入侵網站并拖庫外,撞庫攻擊、企業內部員工倒賣、釣魚網站騙取信息以及惡意代碼盜取信息也都是黑產從業者非法獲取數據的手段。

圖7 2016年國內重大數據泄露事件

竊取用戶敏感數據已經形成產業化,黑色產業鏈的各業務線上均有明確分工,各業務線之間相互協作,形成了從多方面侵害互聯網用戶的利益鏈條。最上游是掌握攻擊技術的黑客,他們是整個產業鏈上最隱蔽的群體,他們通過漏洞挖掘、滲透網站、拖庫、撞庫甚至是傳播惡意代碼的方法獲取用戶的敏感信息,隨后通過一系列技術手段清洗數據,提煉出具有價值的黑產大數據販賣給下游的業務線。黑產中游主要利用從上游買來的黑產大數據編造專門的詐騙“腳本”,通過社會工程學的方式對用戶實施具體的欺詐行為或進行精準的廣告投放。下游是支撐整個黑色產業鏈各個周邊的組織,如取錢洗錢團伙、收卡團伙、販賣身份證團伙等。

3.2威脅情報也是情報威脅

也有部分觀點認為大規模數據泄露也是一種威脅情報來源,但其中的尷尬是,這些數據其實屬于網民個體的信息,同時其數據組織本質上是泄露方的資產。

威脅情報是攻防雙方的公共地帶。例如C&C,對防御方來說是規則和線索,對攻擊方來說則是攻擊資源和痕跡。安全事件的追蹤溯源是為了定性事件性質、實施針對性防御策略、追蹤溯源攻擊者或組織機構等,而追蹤溯源技術中使用的關鍵基因在威脅情報中具有非常具象的表現,威脅情報的共享目的和實現,為更高效、全面的事件追蹤提供有力的支撐。而廣泛的威脅情報開放查詢,也為攻擊者分析自身是否暴露和反向分析防御者的手段帶來了入口,雖然威脅情報提供廠商可以通過對查詢者的查詢數據及過程進行目的分析,但在這種反向作業手段并未形成行業共識時,這種反向作業技術也并不成熟,威脅情報提供廠商并不能明確的區分自身用戶和攻擊者是否有重疊的部分。如果不能把威脅情報服務收斂于客戶的自有資產范圍,可能會帶來新的目標制導。

4 PC惡意代碼針對重要目標,移動惡意代碼快速增長,勒索軟件成焦點

2016年安天捕獲的新增傳統惡意代碼家族數為*1,280個,新增變種數為912,279種,這些變種覆蓋了億級的樣本HASH。傳統惡意代碼的增量開始放緩,移動和新興場景的惡意代碼開始不斷上升。同時,APT攻擊作業中的惡意代碼樣本,模塊化和抗分析的特性進一步增強。而無論PC端還是移動端,勒索軟件都成為重要威脅。

*注:由于安天基礎威脅年報和移動威脅年報是分開發布的,所以基礎威脅年報的統計中不包括移動系統的惡意代碼。

4.1灰色地帶比重進一步加大

在2016年惡意代碼家族數量排行榜前十名中,具有廣告行為的Grayware和Riskware共占了五個席位,另外五席均為木馬程序,相比去年的TOP10列表,木馬程序減少一位。排行第一的是灰色軟件家族BrowseFox,它是一種通過與免費軟件和共享軟件捆綁傳播具有正常數據簽名的廣告軟件,無論是在用戶知情還是不知情的情況下進入計算機,BrowseFox將侵入所有的瀏覽器,包括Internet Explorer、Google Chrome、Mozilla Firefox等。然后就會彈出各種各樣的廣告,這些廣告主要推廣第三方產品和服務,甚至修改瀏覽器的起始頁、默認搜索引擎等設置。最后,BrowseFox還將收集用戶在網上的瀏覽歷史、搜索詞語等信息,在回傳到后端的數據庫中后,被數據分析后用來進行更精準的推廣行為。排行第二的是風險軟件家族DownloaderGuide,這是一個專業的下載器,其唯一的目的就是下載其他程序到主機中,被下載安裝的程序通常不會被用戶發現,它們通常都有名稱為“Freemium GmbH”的無效數據簽名。排行第三的風險軟件家族LMN具有使用BT協議下載第三方程序到本地安裝的功能,例如:下載安裝瀏覽器Amigo、瀏覽器插件UnityWebPlayer、俄羅斯郵箱客戶端MailRu等,某些安裝程序在重啟系統時并不提示用戶而直接關機重啟,這些情況都會影響用戶對計算機的正常使用。排行第四的是自動化命名的木馬Agent。排行第五的是遠程控制家族IRCBot,該家族通過IRC通信信道進行傳播或發送遠程控制命令。該家族的核心行為是接受IRC遠程控制,同時對文件進行上傳下載、發起DDoS攻擊等。它是一個較早的惡意代碼家族,但在2016年依然非常活躍。排行第六的是使用VBS編寫的捆綁類木馬程序,其家族主要功能是下載其他惡意代碼到系統中運行,在2016年被VBS、JS、PowerShell等下載最多的惡意程序就是臭名昭著的勒索軟件。排在第七的木馬家族Reconyc更像一個廣告程序,因為它的主要功能是彈出廣告、瀏覽器重定向、添加瀏覽器工具欄或插件。排行第八的是具有釋放或捆綁行為的木馬類程序Dinwod,該家族在感染用戶系統之后,會自動釋放并安裝其它惡意程序。很多容易被查殺的惡意程序通過隱藏在此類木馬內部躲過反病毒軟件的檢測,進而感染用戶計算機。該家族的部分變種還具有強制關閉殺毒軟件的能力。排行第九的是一種可以下載并安裝風險應用的風險軟件家族OutBrowse,該家族樣本運行后下載并安裝名為“FLV Player”的安裝程序,點擊接受開始下載,彈出廣告頁面,占用系統資源,影響用戶使用。排行第十的是一種可以下載并安裝推廣應用的灰色軟件程序ICLoader,該家族樣本運行后連接網絡下載推廣應用并安裝,占用系統資源,影響用戶正常使用計算機。

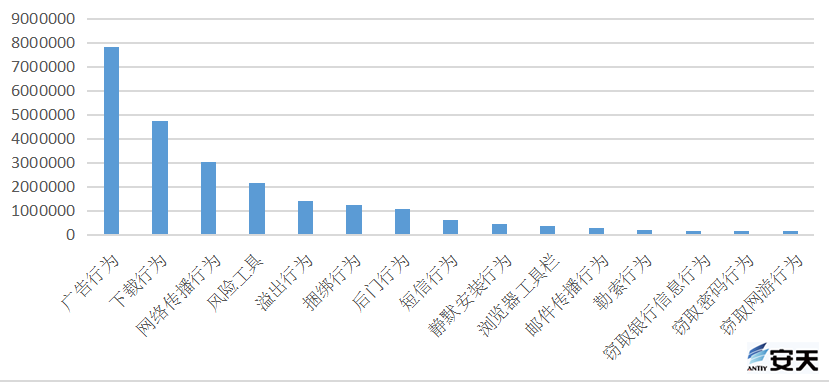

在2016年PC平臺惡意代碼行為排行榜中(HASH),以獲取利益為目的的廣告行為再次排在第一位,下載行為因其隱蔽性、實用性強的特點數量依然較多,網絡傳播行為和風險工具分列三、四位,溢出行為上升到了第五位,勒索行為雖然從行為數量統計上排在第十二位,但其帶來的損失巨大,顯然勒索行為是2016年最值得關注的惡意行為。

圖 8 2016年PC平臺惡意代碼行為分類排行

4.2 勒索軟件從一種惡意代碼行為擴展到一種經濟模式

國外研究者Danahy認為[14]“敲詐者”病毒的崛起是兩個因素造成的:其一是越來越多的犯罪分子發現這種攻擊方式利潤豐厚;其二是勒索工具、開發包和服務的易用性和破壞力不斷提高。安天研究人員對此的補充觀點是——“比特幣匿名支付和匿名網絡帶來的犯罪隱蔽性也是其中重要的原因。”[17]

2016年全球多家醫院遭受勒索軟件samsam的襲擊,在醫院電子資產、患者信息等被加密后,被敲詐了上百萬美金的贖金,同時患者的健康與生命均受到不同程度的威脅。這是2016年,首例曝光的大規模針對企業客戶的勒索軟件事件,勒索軟件通過JBoss漏洞或其他漏洞攻擊包組成的攻擊組件對企業客戶進行攻擊,在成功入侵一臺終端計算機后,利用這臺計算機作為“支點”,通過半自動化手段進行內網攻擊,盡可能的感染內網中的其他計算機,擴大加密的電子資產數量,甚至加密用以備份的電子資產。在安天《2015年網絡安全威脅的回顧與展望》[18]中曾提出的“勒索軟件將成為全球個人用戶甚至企業客戶最直接的威脅,除加密用戶文件、敲詐比特幣外,勒索攻擊者極有可能發起更有針對性的攻擊來擴大戰果,如結合內網滲透威脅更多的企業重要資料及數據。”等觀點已經完全被2016年發生的勒索攻擊事件所驗證。

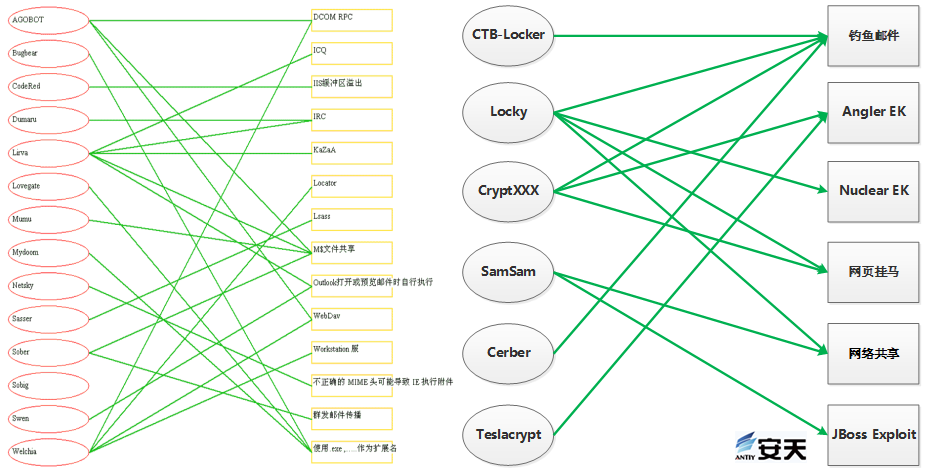

圖9 蠕蟲時代的傳播入口到勒索軟件的傳播入口

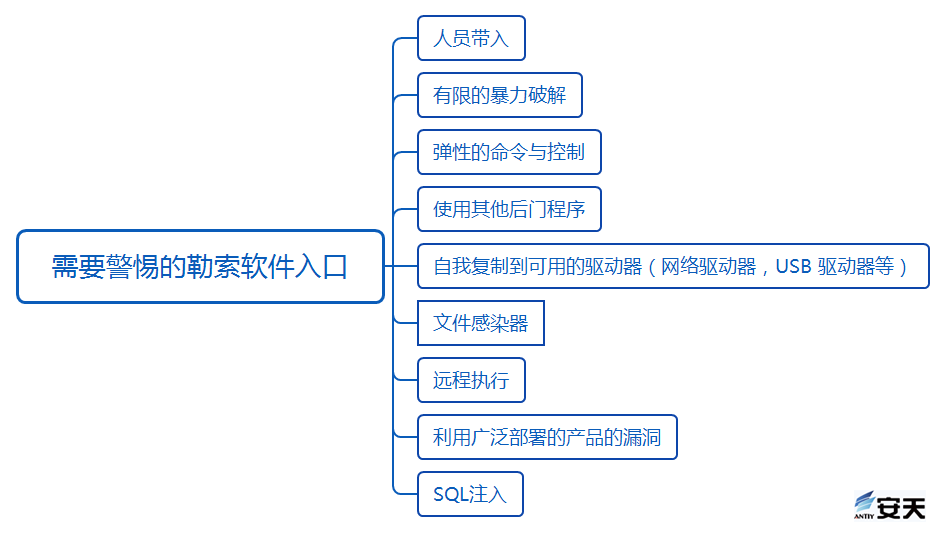

圖 10 需要警惕的勒索軟件入口

安天CERT曾在2004年繪制了當時的主流蠕蟲與傳播入口示意圖(圖9左圖),該圖曾被多位研究者引用。可以肯定的是,盡管其中很多方式在DEP和ASLR等安全強化下已經失效,但存在問題的老版本系統依然存在。勒索模式帶動的蠕蟲的回潮不可避免,同時利用現有僵尸網絡分發,針對新興IoT場景漏洞傳播和制造危害等問題都會廣泛出現。而從已經發生的事件來看,被敲詐者不僅包括最終用戶,而且大規模用戶被綁架后,廠商也遭到敲詐。

勒索軟件對國內政企網絡安全也帶來了新的挑戰,在較長時間內,國內部分政企機構把安全的重心放在類似網站是否被篡改或DDoS等比較容易被感知和發現的安全事件上,但對網絡內部的竊密威脅和資產侵害則往往不夠重視,對惡意代碼治理更投入不足。因為多數惡意代碼感染事件難以被直觀的發現,但“敲詐者”以端點為侵害目標,其威脅后果則粗暴可見。同時,對于類似威脅,僅僅依靠網絡攔截是不夠的,必須強化端點的最后一道防線,必須強調終端防御的有效回歸。安天智甲終端防御系統研發團隊依托團隊對“敲詐者”的分析和預判,依托安天反病毒引擎和主動防御內核,完善了多點布防:包括文檔訪問的進程白名單、批量文件篡改行為監控、誘餌文件和快速文件鎖定等。經過這些功能的強化,安天不僅能夠有效檢測防御目前“敲詐者”的樣本和破壞機理,還對后續“敲詐者”可能使用的技巧進行了布防。除了PC端的防護產品,安天AVL TEAM對Android平臺的反勒索技術做了很多前瞻性的研究工作,并應用于安天移動反病毒引擎中。

金錢夜未眠,在巨大的經濟利益驅使下,未來勒索軟件的傳播途徑和破壞方式也會變得愈加復雜和難以防范。作為安天智甲的開發者,我們期望幫助更多用戶防患于未然。

5 IoT威脅影響國家基礎設施安全,車聯網安全成為威脅泛化的年度熱點

在2013年,我們用惡意代碼泛化(Malware/Other)一詞,說明安全威脅向智能設備等新領域的演進,之后“泛化”一直是我們所關注的重要威脅趨勢。

當前,安全威脅泛化已經成為常態,但我們依然采用與我們在前兩次年報中發布“網絡安全威脅泛化與分布”一樣的方式,以一張新的圖表來說明2016年威脅泛化的形勢。

5.1IoT威脅影響國家基礎設施安全

物聯網是由不需要人工干預的具有傳感系統的智能設備組成的網絡,在現今的人類社會中,IoT存在于社會應用的各個角落,如可穿戴設備、車聯網、智能家庭、智慧城市、工業4.0等。當IoT產生威脅時,它會不分地域、不分行業的影響到全社會。

2016年最具影響力的安全事件,無疑是美國東海岸DNS服務商Dyn遭遇源自IoT設備的DDoS攻擊斷網事件,。Dyn公司在當天早上確認,其位于美國東海岸的DNS基礎設施所遭受的DDoS攻擊來自全球范圍,嚴重影響其DNS服務客戶業務,甚至導致客戶網站無法訪問。該攻擊事件一直持續到當地時間13點45分左右。本次Dyn遭到攻擊影響到的廠商服務包括:Twitter、Etsy、Github、Soundcloud、Spotify、Heroku、PagerDuty、Shopify、Intercom,據稱PayPal、BBC、華爾街日報、Xbox官網、CNN、HBO Now、星巴克、紐約時報、The Verge、金融時報等的網站訪問也受到了影響。Dyn公司稱此次DDoS攻擊事件涉及IP數量達到千萬量級,其中很大部分來自物聯網和智能設備,并認為攻擊來自名為“Mirai”的惡意代碼。安天發布了《IoT僵尸網絡嚴重威脅網絡基礎設施安全——北美DNS服務商遭Mirai木馬DDoS攻擊的分析思考》[19],對這一事件作出了深度分析。

目前,依托IoT設備的僵尸網絡的規模不斷增長,典型的IoTDDoS僵尸網絡家族包括2013年出現的CCTV系列、肉雞MM系列[3](ChiekenMM,數字系列10771、10991、25000、36000)、BillGates、Mayday、PNScan、gafgyt等眾多基于Linux的跨平臺DDoS僵尸網絡家族,安天對這些木馬的規范命名如下。

| 家族名稱 | 變種數量 | 樣本HASH數量 |

| Trojan[DDoS]/Linux.Mirai | 2 | 大于100 |

| Trojan[DDoS]/Linux.Xarcen | 5 | 大于1000 |

| Trojan[DDoS]/Linux.Znaich | 3 | 大于500 |

| Trojan/Linux.PNScan | 2 | 大于50 |

| Trojan[Backdoor]/Linux.Mayday | 11 | 大于1000 |

| Trojan[DDoS]/Linux.DnsAmp | 5 | 大于500 |

| Trojan[Backdoor]/Linux.Ganiw | 5 | 大于3000 |

| Trojan[Backdoor]/Linux.Dofloo | 5 | 大于2000 |

| Trojan[Backdoor]/Linux.Gafgyt | 28 | 大于8000 |

| Trojan[Backdoor]/Linux.Tsunami | 71 | 大于1000 |

| Worm/Linux.Moose | 1 | 大于10 |

| Worm[Net]/Linux.Darlloz | 3 | 大于10 |

截止到Mirai事件發生時,IoT僵尸網絡的樣本情況

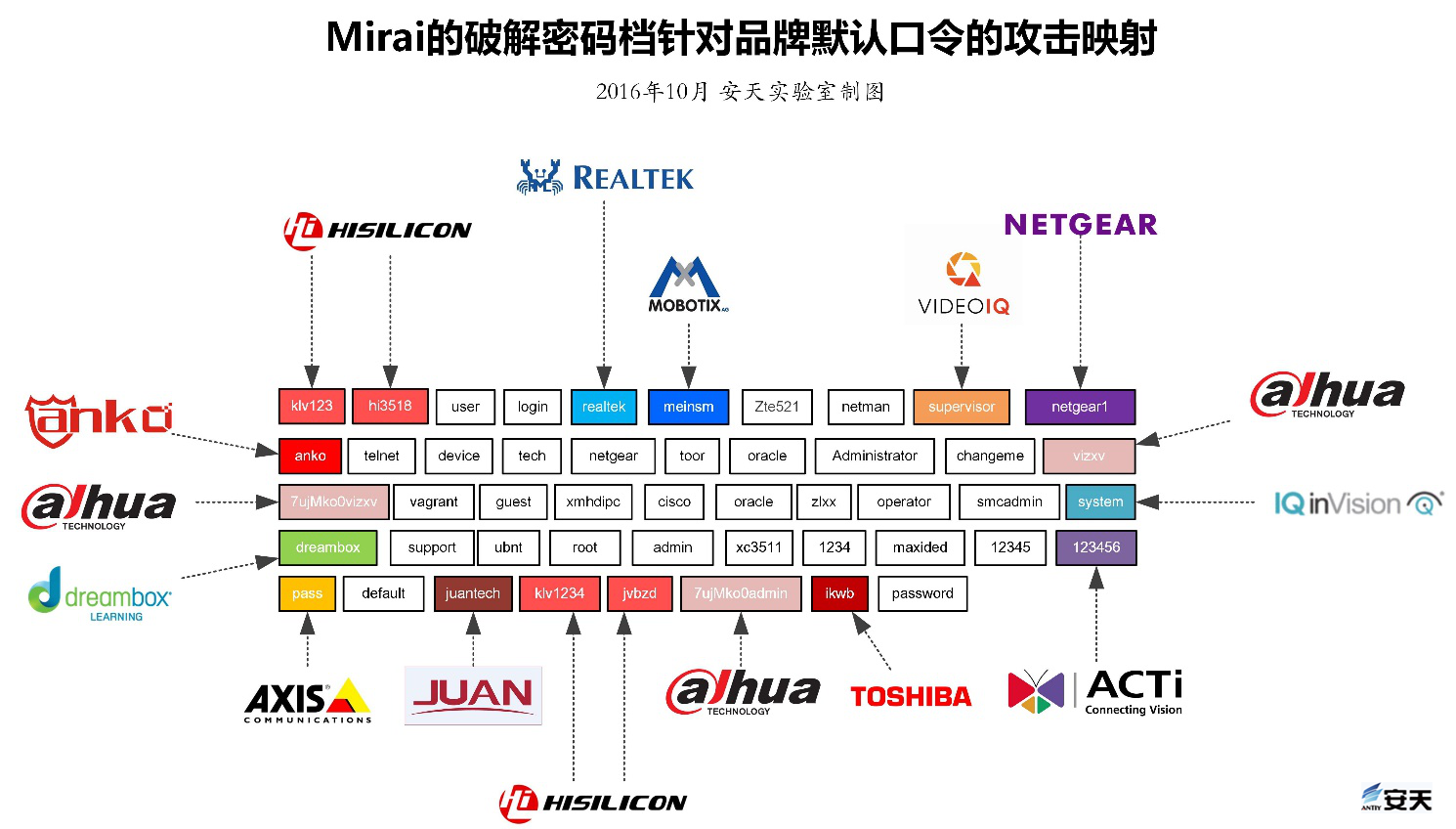

其中在本次事件中被廣泛關注的Mirai的主要感染對象是物聯網設備,包括:路由器、網絡攝像頭、DVR設備。DDoS網絡犯罪組織早在2013年開始就將抓取僵尸主機的目標由Windows轉向Linux,并從x86架構的Linux服務器設備擴展到以嵌入式Linux操作系統為主的IoT設備。安天捕獲并分析了大量關于智能設備、路由器的惡意樣本,并配合主管部門對部分設備進行了現場取證。這些設備主要是MIPS、ARM等架構,因存在默認密碼、弱密碼、嚴重漏洞未及時修復等因素,導致被攻擊者植入木馬。由于物聯網設備的大規模批量生產、批量部署,在很多應用場景中,集成商、運維人員能力不足,導致設備中有很大比例使用默認密碼、漏洞得不到及時修復。包括Mirai等針對物聯網設備DDoS入侵主要通過telnet端口進行流行密碼檔的暴力破解,或默認密碼登陸,如果通過Telnet登陸成功,就嘗試利用busybox等嵌入式必備的工具進行wget下載DDoS功能的bot,修改可執行屬性,運行控制物聯網設備。由于CPU指令架構的不同,在判斷了系統架構后一些僵尸網絡可以選擇MIPS、arm、x86等架構的樣本進行下載。運行后接收相關攻擊指令進行攻擊。安天在此前跟進IoT僵尸網絡跟蹤分析過程中,整理了部分DVR、網絡攝像頭、智能路由器的品牌中有部分型號存在單一默認密碼問題。

圖 11存在默認密碼的設備品牌

IoT設備利用種類繁多的網絡協議技術使得網絡空間與來自物理世界的信息交互成為可能。但是IoT自身具備以下不安全因素:IoT設備自身多數未嵌入安全機制,同時其又多半不在傳統的IT網絡之內,等于游離于安全感知能力之外,一旦遇到問題也不能有效響應;大部分的IoT設備24小時在線,其是比桌面Windows更“穩定”的攻擊源;作為主流桌面操作系統的Windows的內存安全(如DEP、ASLR、SEHOP)等方面的能力不斷強化,依托遠程開放端口擊穿Windows變得日趨困難,但對于普遍沒有經過嚴格的安全設計的IoT設備的遠程注入的成功率則高的多。

盡管DNS的確被很多人認為是互聯網的阿喀琉斯之踵。但這次針對Dyn的DNS服務的大規模DDoS事件中,其中暴露的IoT安全問題更值得關注。IoT僵尸網絡絕不僅僅是這起攻擊事件的道具,被入侵的這些設備本身具有更多的資源縱深價值,這比使用這些設備參與DDoS攻擊所帶來的危險更為嚴重。其大面積的脆弱性存在,有著更為隱蔽、危害更大的社會安全風險和國家安全風險。只是這種風險,更不容易被感知到罷了。

物聯網就是物物相連的互聯網,是未來信息社會重要基礎支撐環節之一。物聯網是在互聯網基礎上延伸和擴展的網絡,物聯網并不僅僅是網絡,它還可以利用感知技術、信息傳感等技術的嵌入式傳感器、設備及系統構建成復雜的涉及實體社會空間的應用,這些應用所在的設備很多都是維系民生的重要節點的關鍵基礎設施設備,甚至包括關鍵工控設施的基礎傳感器。因此,安全性必須加入到產品的設計中,而不是采用把默認密碼硬編碼到固件中、Web接口輕易被繞過等方法,僅考慮部署簡易,將安全置之度外,勢必會留下安全威脅隱患。被入侵的這些設備本身具有更多的資源縱深價值,這比使用這些設備參與DDoS攻擊所帶來的危險更為嚴重。其大面積的脆弱性存在,有著更為隱蔽、危害更大的社會安全風險和國家安全風險。只是這種風險,更不容易被感知到罷了。因此,無論從國家還是廠商層面,都應加強IoT設備的安全防護,提高攻擊入侵IoT設備的成本,以及加強IoT設備的安全威脅監測預警。

5.2聯網安全到智能交通安全將成為一個博弈焦點

5.2 車2016年,車聯網安全開始受到非凡的關注。大眾汽車被爆出漏洞,可使得攻擊者通過對無線鑰匙的重放攻擊實現對車輛,安全研究者發現可以通過OBDII 接口對 Jeep 進行控制操作,國內的如Keen Team、360等安全團隊都在各種極客活動上對Tesla等車輛的漏洞進行了曝光。

汽車行業是國民經濟發展的中流砥柱,新能源汽車、智能化和網聯化在正在加速汽車行業的發展,催生了車聯網,無人駕駛,高精度定位,大數據等技術在汽車行業的應用,為互聯網+汽車添加催化劑。汽車行業在智能化和網聯化的發展趨勢,也催生了汽車電子行業的更新變革,從芯片,車載電子控制系統,車機系統等軟硬件供應商,以 TSP 為主的車聯網服務供應商,都有新玩家入局和老玩具出局的情況發生,整個汽車電子行業正在進入重新洗牌階段

汽車是現代社會的基本交通工具,日常生活中的手機、電腦,遭受攻擊時損失的是數據,其損失更多還位于虛擬空間,或影響到財產安全,而汽車遭受攻擊時,可能會威脅人身健康與生命的安全。因此汽車行業在智能化和網聯化的發展趨勢,也引起了整個行業對信息安全的關注,汽車行業正在由完全不重視安全到開始意識到信息安全對品牌和未來車聯網服務的重要性,未來在政府出臺相關標準,汽車安全事件的持續曝光,信息安全企業持續進行相關技術創新,以及車主的安全意識不斷增強的多重影響下,整個汽車行業會逐步建立和強化安全意識。

智能汽車面臨著復雜的直接攻擊風險和供應鏈安全風險,從直接風險來看包括:

物理接觸:通過和車輛的物理接觸,主要攻擊模式為在車上通過插入 OBD攻擊車載系統。

近場通信劫持:在離車輛較近距離方位內,主要通過劫持相應近場通信協議如 nfc,藍牙等,進行重放攻擊,典型攻擊為破解無線鑰匙,開啟車門。

遠程控制:該種攻擊無需接觸或靠近車輛,通過對端-管-云三者的其中一環進行攻擊達到盜取用戶信息、甚至控制車輛的操作。

因此汽車整體的信息安全必然涉及“ 兩端一云” (手機端/汽車端+車聯網云服務),從攻擊面上來說,包括了手機終端,汽車端車機系統,汽車端電子控制系統,和車聯網云服務以及進場和遠程通信的各種安全問題,因此所涉及到的信息安全方案一定是綜合性的,涉及到的供應商也是各個層面的,比如車載安全芯片,車載防火墻,車機娛樂系統安全加固,車載App 威脅檢測與防護,車載系統安全 OTA 升級,通信加密與認證,手機 App 威脅檢測與防護,云安全等。最終在汽車信息安全市場,

車聯網安全的未來將從單純的車輛安全擴展到智能交通體系的安全和整個社會安全,越來越多的APT攻擊以影響社會安全為目的,因此應該在高烈度對抗的假定情景下思考智能交通的安全。

安天當前依托智能終端側威脅檢測防御的扎實基礎,正在形成服務車聯網“ 檢測+防護+服務+感知” 的防護體系。

6 供應鏈主戰場的戰爭序幕正在拉開

隨著網絡安全威脅范圍的逐漸擴張,供應鏈安全成為當前熱點的安全問題,對供應鏈安全的關注不僅是最終的供給,而且包括了形成供應鏈的所有環節。值得注意的是,攻擊者可能會利用供應鏈各節點的安全隱患,從上游攻擊、供應鏈傳入、地下供應鏈等各環節,無孔不入的對其針對的目標進行信息采集、攻擊載荷預制等行為。

6.1新興設備和場景成為新的攻擊入口

從IT體系來看,IT設備、智能手機、智能設備、部分產品組件、軟件產品等處于供應鏈上游節點,相對于供應鏈條上的其他節點,是難以驗證的具有特定功能的黑盒,這使得攻擊者在攻擊意圖的驅使下,可使用戶在不知情的情況下遭受攻擊。部分廠商可在不同的軟、硬件產品中加入信息采集模塊,預制后門,或在研發階段預留調試接口,給攻擊者留下可利用的途徑,一旦成功入侵,重要信息泄露等安全事件將隨之而來,而這些產品可以直接影響到實體社會空間,那么造成的損失也不可估量。除此之外,硬件產品的缺省口令和硬編碼也使得各種硬件產品存在安全隱患。

智能設備的快速發展與應用在改變人們學習、工作、娛樂等生活方式的同時,也存在大量的安全隱患,除了智能設備本身的安全問題與事件外,這些新興設備和場景均可能成為新的攻擊入口。與傳統安全防護體系不同之處在于,除新興設備和場景的自身安全系統不健全外,安全防護與預警體系也并未完全覆蓋這些新興設備和場景,這就給攻擊者帶來了新的攻擊入口,例如進入監管不到位的接入了新興設備的內部網絡甚至隔離網絡。

6.2代碼簽名體系已經被穿透

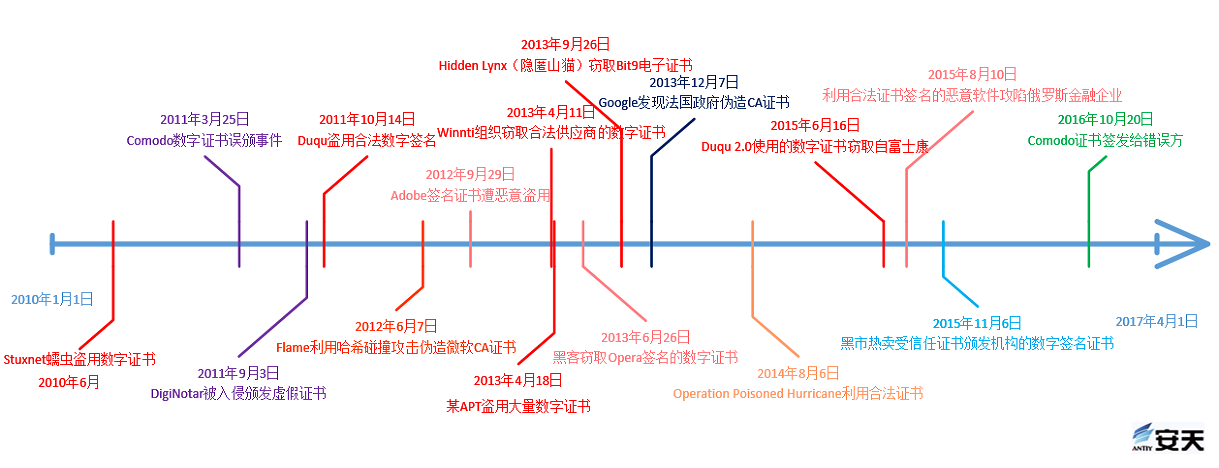

代碼簽名體系一直作為保證軟件供應鏈體系不可篡改性和不可抵賴性的核心機制,部分主流殺毒軟件在早期也多數選擇了,默認信任有證書程序的策略。證書竊取問題在震網等APT事件中開始被廣泛關注。2015年Duqu 2.0攻擊卡巴斯基事件[20]中,惡意代碼則盜用了富士康公司的證書。

圖12 近年來與數字簽名和證書有關的安全事件的曝光時間

但帶有“合法”簽名的惡意代碼,早已不再是APT攻擊的專利,過去幾年中惡意樣本帶有“合法”數字簽名的比率不斷上升,從樣本累計總量上看,已經有接近五分之一的Windows PE惡意代碼帶有數字簽名域,這其中又有20%可以通過在線驗證,考慮到龐大樣本基數,這已經是非常驚人的數字。證書盜用只占這些樣本的一小部分,而其中很大比例的簽發證書并不來自盜用,而來自正常的流程的申請。

相對更為失控的是,安卓系統始終堅持自簽發證書,而未建立統一的證書認證管理機制。而在安天移動安全團隊的監測中,已經發現了多起使用知名廠商證書簽名惡意代碼事件,不排除相關廠商的APP簽名證書已經失竊。而在開發者中,亦出現過將私鑰證書同步到Github的事件。

在人們的印象中,證書的安全性更多在算法層面,例如被討論更多的是散列算法的安全性對證書的影響,但正如我們反復指出的那樣“如果沒有端點的系統安全作為保障,那么加密和認證都會成為偽安全。”證書的密碼協議設計固然重要,但其并不足以保證證書體系的安全,遺憾的是,以Windows PE格式為代表的現有代碼證書體系,是在端點竊密安全威脅還沒有成為主流的情況下建立的,相對于在證書格式和算法協議上的雕琢,證書簽發環境的安全、證書統一管理和廢止機制、證書機構自身的系統安全都沒有得到足夠的重視。

而迄今為止,Linux系統未能建立起普適的簽名認證體系,包括Windows平臺下的一些著名開源軟件,也依然在二進制版本的發布中沒有引入數字簽名機制。毫無疑問,這為Linux下的安全防御帶來了進一步的困難。

簽名體系本身是不足以獨立在一個開放的場景中保證供應鏈安全的,但不管如何,代碼簽名體系依然是供應鏈安全體系的重要基石,其更重要的意義是實現發布者驗證和追溯機制。沒有代碼簽名體系的世界,注定是更壞的世界。

6.3地下供應鏈和工具鏈、第三方來源市場削弱了機構客戶的防御能力

隨著品牌預裝、集中采購等因素,操作系統和辦公軟件的正版化獲得了一定的改進,但盜版操作系統低安全性配置,包括預裝木馬和流氓軟件的問題,依然危害著機構客戶的安全。同時機構客戶使用的部分應用工具依然依賴于互聯網下載。而傳統下載站、漢化站、驅動站等,普遍采用下載欺騙等方式,讓用戶難以發現真正的下載入口,下載的是所謂的“下載推薦器”等廣告工具,同時下載站對原有軟件驅動往往進行了捆綁而重新簽名,在其中夾帶廣告工具、下載器或其他的木馬。這些下載工具和所夾帶的廣告程序,普遍具有信息采集和二次下載功能,帶來了不受控的軟件安全入口。其既可能導致機構客戶的安全失竊,同時這些通道也可能被高級攻擊者劫持和利用。

6.4設備和應用互聯網化構成了機構網絡非受控的信息通道

互聯網商業模式是基于用戶信息和行為的,包括部分隱私采集聚合,基于與大數據分析帶來價值和便利性,用戶通過放棄部分系統控制權和個人信息來置換便利的免費服務。在個人用戶已經將這種信息采集視為無可奈何的常態的時候,也為機構用戶的安全帶來問題,例如與云盤等功能連接的文檔編輯和筆記工具可能導致文檔編輯內容的泄露,輸入法的云特性導致敏感輸入內容的泄露等等。

同時設備和應用的互聯網化,擴大了企業的防護范圍,增加了企業的防護成本,提升了內部安全防護的難度。與傳統的邊界防護相比,新興設備的接入使得原有的防護邊界有所擴散,并形成了一個非受控的信息通道。在新興設備和應用場景成為新的攻擊入口的同時,這些設備和應用的互聯網化構成了一個帶外信息流,這帶來了更多內部目標被定位和畫像的可能性,這些被定位的目標和畫像使攻擊者的目標更加確定和精準。這種設備和應用的互聯網化極大的提升了內部安全防護的難度。供應鏈的整個鏈條任意環節的安全問題一旦被觸發都可能造成嚴重影響。從國家之間的攻防角度來看供應鏈安全所造成的影響,以震網、方程式和烏克蘭停電事件等為代表的安全事件已可見一斑。而供應鏈的整體復雜性使得其整體脈絡難于清晰可見。當前世界各國均擔心超級大國利用在供應鏈中所處的上游優勢,將其轉化為獨有的服務于其情報機構的作業能力,甚至形成上游對下游的制約。供應鏈上游和下游之間的差距,不僅形成了上游商業公司的技術和利潤優勢,也驅動了信息和資源的匯聚。對供應鏈攻擊的防御,需要建立清晰的架構和標準體系,以推動各環節都應增加有效安全考量;對供應商加強安全生產和開發要求,推動使供應鏈透明化。供應透明化的核心在于通過對供應鏈環節進行有效標注,厘清技術來源,定位和說明關聯風險,掌握開源利用和第三方模塊的風險流動;最后加強與安全廠商合作,提高整體系統安全性和對威脅的態勢感知能力,將供應鏈安全防御的部署不僅位于當前環節,同時延展至前期與后續環節,使安全能力覆蓋至最大化。

在過去的種種案例總結中,供應鏈攻擊更多的被作為一種“曲線”進入核心IT場景的外圍攻擊手段,這是頻繁發生的事件,但如果這是我們理解這一問題的唯一方式,就是把戰略問題戰術化了。我們有理由確信:未來的網絡安全的對抗,是圍繞“供應鏈”和“大數據”展開的,供應鏈從來就不只是網絡對抗中的外圍陣地,而是更為核心和致命的主戰場。

7 理念決定行動(結束語)

7.1 尋找網絡安全的系統化方法

習近平總書記在4.19講話中指出“樹立正確的網絡安全觀。理念決定行動”,并深刻詮釋了網絡安全的基本認知規律,在正確網絡安全觀建立之后,尋找有效的方法,并進行實踐就是非常重要的工作。網絡安全的進步是兩方面的,即一方面是在與威脅的對抗和研判中,不斷提升自身能力,另一方面是不斷實現對錯誤的觀念與方法的揚棄,從而達成進步。

如何尊重網絡安全的整體性、動態性、開放性、相對性、共同性,而避免割裂、靜態、封閉、絕對、孤立的錯誤安全方法呢?如何落實“全天候全方位感知網絡安全態勢”,“有效防護”的要求,如何實踐“動態、綜合的防護理念”?如何達成“安全和發展要同步推進”?安天人也在不斷地思考、總結和實踐。

我們同時也在積極尋找業內的研究成果,安天技術公益翻譯組在2016年參譯了《網絡安全的滑動標尺》,并在冬訓營等環節向業界做了積極的分享。相關文獻成果將網絡安全劃分成架構安全、被動防御、積極防御、威脅情報和進攻五個層次。除了進攻不適用于一般機構外,其他四個層次是一個有機的整體,網絡安全規劃以基礎的安全架構和可靠的被動防御手段為基礎,疊加有效的積極防御和威脅情報手段。如果沒有架構安全和被動防御的基礎支撐,那么上層能力難以有效發揮;如果沒有積極防御和威脅情報的有效引入,僅靠基礎措施也無法有效的對抗深度的威脅。每個安全層次解決不同的問題,有不同的價值。相對更低的層次付出的成本更低,但解決的問題更基礎廣泛。從網絡安全投入上看,越是網絡初期越要打好底層的工作,而越是保障高等級的資產,就需要在積極防御和威脅層面做出投入延展。因此正如本文的聯合譯者JOE所指出的網絡安全的創新更多不是迭代式創新,而是增量疊加式創新。在積極防御和威脅情報的技術與體系不斷發展創新的過程中,架構安全和被動防御環節本身也在持續發展進步。這些思路,為安天如何改善積極防御和威脅情報產品的有效性打開了思路,也對如何認識網絡安全當前各種技術、產品間的管理和價值,提出了一個體系化的視野。

安天圍繞“塔防”思路的持續推進安全了事件,塔防的核心思想是,利用防御方擁有環境部署的先發優勢,形成防御陣地,在邊界、流量、端點部署可以協同聯動的防御感知環節,并擴展客戶的深度分析能力。安天以廠商、客戶和對抗三視角推動系統有效防護的達成,最終達到削弱、遲滯和呈現對手的目的。

我們同時也在積極尋找業內的研究成果,尋找與正確網絡安全觀相匹配的安全方法,安天技術公益翻譯組在2016年參譯了《網絡安全的滑動標尺》,并在冬訓營等環節向業界做了積極的分享。相關文獻成果將網絡安全劃分成架構安全、被動防御、積極防御、威脅情報和進攻五個層次。除了進攻不適用于一般機構外,其他四個層次是一個有機的整體,網絡安全規劃以基礎的安全架構和可靠的被動防御手段為基礎,疊加有效的積極防御和威脅情報手段。如果沒有架構安全和被動防御的基礎支撐,那么上層能力難以有效發揮;如果沒有積極防御和威脅情報的有效引入,僅靠基礎措施也無法有效的對抗深度的威脅。每個安全層次解決不同的問題,有不同的價值。相對更低的層次付出的成本更低,但解決的問題更基礎廣泛。從網絡安全投入上看,越是網絡初期越要打好底層的工作,而越是保障高等級的資產,就需要在積極防御和威脅層面做出投入延展。因此正如本文的聯合譯者JOE所指出的網絡安全的創新更多不是迭代式創新,而是增量疊加式創新。在積極防御和威脅情報的技術與體系不斷發展創新的過程中,架構安全和被動防御環節本身也在持續發展進步。這些思路,為安天如何改善積極防御和威脅情報產品的有效性打開了思路,也對如何認識網絡安全當前各種技術、產品間的管理和價值,提出了一個體系化的視野。

7.2我們的年度工作

一年多前,安天舉辦了營語為“朔雪飛揚”的第三屆網絡安全冬訓營,在開營儀式上發布了2015年度的基礎威脅年報的預發布稿。在那時我們已經關注到供應鏈遭遇攻擊導致的防御正面不收斂,商業軍火導致的高級攻擊門檻下降,黑產大數據導致的威脅情報反用,以及線上線下結合的復合攻擊方式成為新威脅的發展趨勢。潘多拉盒子一經打開,魔鬼就不可能在短時間內被關回去。

而特別讓我們深入思考的是,高級攻擊者普遍搭建模擬沙盤,對防御方各種安全產品進行模擬測試。如何讓安全產品在客戶側形成攻擊者難以預測的能力?在經過了不斷的嘗試、思考和對抗演練后,安天確定了以“下一代威脅檢測引擎、深度客戶賦能、交互式可視化分析”為導向建立安天產品基因。

2016年,安天先后發布了全新版本的終端防護產品“智甲”、流量監測產品“探海”、深度分析產品“追影”,威脅情報產品“AVL Insight”等,對產品線進行了完善改造。安天也成功樹立了在軍隊、公安、海關、電力、金融、運營商等高安全等級客戶的標桿案例,并承擔了多個態勢感知與監控預警平臺的總體研發工作。

2012年,在安天早期的態勢感知系統的開發中,通過引入威脅的可視化展示,提升了系統表現力,并提出了“讓安全可見”的口號。在隨后的安全實踐中,我們致力于將安全的可視化從一種純粹的展示技術轉化為一種操作工具模式,以實現在不同時點的資產和威脅的關聯分析。我們明確了態勢感知首先是一種建立在可靠的基礎感知檢測能力、深度分析分析能力、頂層研判能力和操作化流程上的安全業務系統。同時我們也經常面對的問題是,態勢感知與傳統的SIEM與SOC的差異是什么,SIEM和SOC是一種有效的安全實踐,其將更多離散的安全環節聚合為一個整體。但我們需要看到,SIEM和SOC是在安全產品本身在各自為戰的時代出現的,其更強調的是對既有安全能力的整合、對日志的匯集,對于如何按照一個系統的安全方法為指導、以頂層安全業務價值來牽引,來規劃更合理的客戶端和流量側的能力,缺乏自上而下的要求。安天擁有完整的端點、網絡側和分析能力積累,檢測分析能力跨越傳統PC、移動與新興場景,這為我們從上層態勢感知的業務需求反過來設計對更細粒度的感知能力提供了便利。

在流量側,我們在2013年的XDEF上指出[21],傳統的網絡實時檢測更多的是在和蠕蟲和DDoS等威脅對抗中,基于載荷和行為會反復重現而設計的,而對于APT攻擊中載荷高度定向而一次性的投放,則考慮不足,流量監測必須形成對載荷的有效捕獲還原,聯動分析的能力。而在2016年,我們在流量檢測設備追影上,實現基于深度定制化規則的向前追溯和向后的條件守候做了更多的工作。讓設備可以在高速實時化檢測和全要素采集檢測兩個模式間切換,通過把記錄從五元組擴展到十三元組,實現更有效的追溯能力,同時借助安天下一代威脅檢測引擎的向量解析能力,我們把網絡監測的規則擴展能力,從簡單的信標擴展,升級到向量級規則的擴展。

在端點安全方面,我們在新版本智甲產品上,通過對重點主機場景的全要素采集,實現對主機運行要素和環境上下文的深度檢測,我們面對純白名單模式的矯枉過正,而采用黑白雙控的信譽模式,不同群組和目標,可以根據自身等級選擇以黑為主、或以白為主的安全策略。同時根據普遍存在的有白無防的現象,繼續深化主機主動防御的防護點和深度采集能力,基于相關研發進展,我們也將恢復反Rootkit工具Atool的更新,并發布商用取證版本。

當沙箱被當成一種“檢測引擎”看待的時候,作為沙箱技術長期的探索實踐者,我們認為這種思路是偏頗的。沙箱提供的檢測結果是發散的,這種拆解發散后的動態向量價值比起判斷結論更為重要。安天堅持以有效觸發格式文檔和瀏覽器漏洞、細粒度揭示惡意行為細節和產生威脅情報作為安天追影分析產品的主要導向,并堅持將前置部署的沙箱成為用戶側私有化的安全能力。

安天在2016年對自身提出的下一代威脅檢測引擎的理念進行了實踐,使反病毒引擎從一個決策器,變成一個帶有決策功能的分析器。傳統反病毒引擎的基本工作原理是跳過無毒格式,對風險格式進行預處理,并輸出判別結果和威脅名稱。而安天下一代威脅檢測引擎在上述功能的基礎上,增加了全格式對象識別和深度解析的機制,從而使上層的人工分析、自動編排和人工智能,有了更細粒度的決策空間。

同時作為重要的供應鏈安全廠商,安天正從解決惡意代碼問題,到能承擔起更多的責任。安天 AVL Inside為手機廠商不僅提供了反惡意代碼能力,更將Wifi安全、支付安全、URL安全等融合起來。通過進入系統底層,解決安全應用和惡意程序的平權問題。供應鏈的全面擴展,延展了安天的威脅感知能力,形成了安天為金融等高安全需求的行業客戶,提供安全風險和威脅情報的定向分析輸出能力。

正是基于可靠的基礎檢測分析能力和供應鏈感知能力,安天持續提升了態勢感知平臺的感知粒度和業務想象力。而在形成基礎大數據分析能力上,避免事件淹沒,通過業務流程,實現整體研判和決策,并以資產、信譽視角展開可視化工作,使之回歸資產價值保障的本質。

7.3做具有體系化視野的能力型安全廠商

2016年,安天、360企業安全等廠商,在分析報告、會議報告等場合,多次使用了“能力型安全廠商”一詞。我們對能力型安全廠商理解如下:

“具有堅定的解決用戶安全問題的信仰,具有直面安全威脅的信念和勇氣,恪守安全廠商應具備的道德與價值觀。

致力于自主研發和技術創新,擁有帶有獨特技術價值的核心技術,在安全威脅的感知、檢測、防御、分析等方面,在感知體系、大數據積累以及其他安全關鍵技術方面,有自己的特色和特長。”

相關能力型安全廠商,在這一年開始倡導能力型安全廠商的成果互認,盡管這種約定顯得十分簡單,但卻是協作的第一步:

“在分析報告、技術BLOG、早新聞等環節,積極互認和肯定對方成果,具名說明對方工作和貢獻,對對方技術成果給出原廠鏈接。

對于一方已經進行較多工作的重大事件、重大漏洞、關鍵系統等的分析工作中,如果有一方已經做了較為深入的分析,本著積極互動,少做重復和無用功的原則,基于已經取得的合作方成果進行疊加深入分析。”

我們依然是開放的,我們依然在繼續分享我們的最新分析報告和技術文章匯編,我們依然堅持每周分享一篇技術公益翻譯,包括我們在這一年參譯了大部頭作品《Reverse Engineering for Beginners》。盡管和安天今天的體量和規模相比,這些都已經是一些支線的工作,但工程師文化傳統則會傳承持續。我們不僅期待有更多的有緣人加入安天的行列,我們也同樣期待,中國有更多的能力型安全廠商一同并肩與威脅戰斗。

基于自主創新的威脅檢測防御核心技術產品服務,推動積極防御、威脅情報與架構安全和被動防御的有效融合,致力于提供攻擊者在攻擊難以繞過的環節上疊加攻擊者難以預測的安全能力,達成有效防護和高度自動化和可操作化的安全業務價值,這將是未來安天所選擇的道路。

做一個能力廠商很難,一個能力廠商希望達成真正的客戶價值更難。夫夷以近,則游者眾,夫險以遠,則至者少。我們對網絡安全事業的理解決定了我們永遠選擇爬最陡的坡,走荊棘最多的路。過去如此,未來也是如此。

8附錄一:參考資料

[1]安天:《烏克蘭電力系統遭受攻擊事件綜合分析報告》

http://www.antiy.com/response/A_Comprehensive_Analysis_Report_on_Ukraine_Power_Grid_Outage/A_Comprehensive_Analysis_Report_on_Ukraine_Power_Grid_Outage.html

[2]SANS ICS關于烏克蘭停電事件系列報告

https://ics.sans.org/blog/2015/12/30/current-reporting-on-the-cyber-attack-in-ukraine-resulting-in-power-outage

https://ics.sans.org/blog/2016/01/01/potential sample of malware from the ukrainian cyber attack uncovered

https://ics.sans.org/blog/2016/01/09/confirmation of a coordinated attack on the ukrainian power grid

https://ics.sans.org/media/E ISAC_SANS_Ukraine_DUC_5.pdf

[3]ESET關于烏克蘭停電事件系列報告

https://ics.sans.org/blog/2016/03/22/e isac and sans report on the ukrainian grid attack

https://www.welivesecurity.com/2016/01/03/blackenergy sshbeardoor details 2015 attacks ukrainian news media electric industry/

https://www.welivesecurity.com/2016/01/04/blackenergy trojan strikes again attacks ukrainian electric power industry/

https://www.welivesecurity.com/2016/01/11/blackenergy and the ukrainian power outage what we really know/

https://www.welivesecurity.com/2016/01/25/security review esets trends 2016 attacks ukraine virtualized security/

[4]安天:《白象的舞步——來自南亞次大陸的網絡攻擊》

http://www.antiy.com/response/WhiteElephant/WhiteElephant.html

[5]安天:《從“方程式”到“方程組——EQUATION攻擊組織高級惡意代碼的全平臺能力解析》

http://www.antiy.com/response/EQUATIONS/EQUATIONS.html

[6]安天:《修改硬盤固件的木馬 探索方程式(EQUATION)組織的攻擊組件》

http://www.antiy.com/response/EQUATION_ANTIY_REPORT.html

[7]安天:《方程式(EQUATION)部分組件中的加密技巧分析》

http://www.antiy.com/response/Equation_part_of_the_component_analysis_of_cryptographic_techniques.html

[8]Kaspersky:Equation: The Death Star of Malware Galaxy

http://securelist.com/blog/research/68750/equation the death star of malware galaxy/

[9]Kaspersky:A Fanny Equation: "I am your father, Stuxnet"

http://securelist.com/blog/research/68787/a fanny equation i am your father stuxnet/

[10]Kaspersky:Equation Group: from Houston with love

http://securelist.com/blog/research/68877/equation group from houston with love/

[11]Kaspersky:Equation_group_questions_and_answers

https://securelist.com/files/2015/02/Equation_group_questions_and_answers.pdf

[12]An Easy Win:Using SIGINT to Learn about New Viruses

https://freesnowden.is/wp content/uploads/2015/06/project camberdada.pdf

[13] 安天:《一例針對中方機構的準APT攻擊中所使用的樣本分析》

http://www.antiy.com/response/APTTOCS.html

[14] 360:OceanLotus(海蓮花)APT報告

http://bobao.360.cn/news/detail/1601.html

[15] next wave of ransomware could demand millions

https://venturebeat.com/2016/03/26/next wave of ransomware could demand millions/

[16] 《安天技術文章匯編(四•三)熱點事件分冊(“敲詐者”專題)》

[17] 安天:《2015年網絡安全威脅的回顧與展望》

http://www.antiy.com/response/2015_Antiy_Annual_Security_Report.html

[18] 安天:《IoT僵尸網絡嚴重威脅網絡基礎設施安全》

http://www.antiy.com/response/Mirai/Mirai.html

[19] Kaspersky:Duqu 2.0 組織盜用富士康證書

https://securelist.com/blog/research/70641/the duqu 2 0 persistence module/

[20] 走出蠕蟲木馬地帶——傳統反網絡惡意代碼方法的成因與應對APT的局限

http://www.antiy.com/resources/Methodology_AVER_Introspection_Trilogy_II.pdf

9 附錄二:關于安天

安天是專注于威脅檢測防御技術的領導廠商。安天以提升用戶應對網絡威脅的核心能力、改善用戶對威脅的認知為企業使命,依托自主先進的威脅檢測引擎等系列核心技術和專家團隊,為用戶提供端點防護、流量監測、深度分析、威脅情報和態勢感知等相關產品、解決方案與服務。

全球超過一百家家以上的著名安全廠商、IT廠商選擇安天作為檢測能力合作伙伴,安天的反病毒引擎得以為全球近十萬臺網絡設備和網絡安全設備、近六億部手機提供安全防護。安天移動檢測引擎是全球首個獲得AVTEST年度獎項的中國產品。

安天技術實力得到行業管理機構、客戶和伙伴的認可,安天已連續四屆蟬聯國家級安全應急支撐單位資質,亦是中國國家信息安全漏洞庫六家首批一級支撐單位之一。

安天是中國應急響應體系中重要的企業節點,在紅色代碼、口令蠕蟲、震網、破殼、沙蟲、方程式等重大安全事件中,安天提供了先發預警、深度分析或系統的解決方案。

關于反病毒引擎更多信息請訪問: http://www.antiy.com(中文)

http://www.antiy.net (英文)

安天企業安全公司更多信息請訪問: http://8rpec4.com

安天移動安全公司(AVL TEAM)更多信息請訪問: http://www.avlsec.com