方程式組織EQUATION DRUG平臺解析

—方程式組織系列分析報告之四

安天安全研究與應急處理中心(Antiy CERT)

報告初稿完成時間:2017年1月13日 16時00分

首次發布時間:2017年1月16日 10時00分

本版本更新時間:2017年1月25日 14時30分

1 背景

APT的分析成果,與研發反APT產品一樣,都要基于充分的基礎積累,而不可能“一夜之間建成羅馬”,對于方程式這樣大至無形的超級攻擊組織來說,我們過去所做的具體的分析工作都是盲人摸象的過程,一旦飄忽的線索落入我們已經摸索過的范圍之內,就可以迅速發布儲備成果,而如果面對的是一個未曾充分探查的區域,則需要更長的時間展開分析工作,因此與安天此前已經發布的3篇方程式的長篇報告相比,本篇報告的當前版本是比較倉促的,因此我們稱之為“提綱”,我們旨在能拋磚引玉,邀請更多兄弟團隊共同加入分析工作,以便進一步呈現出其全貌。

本篇分析是圍繞2017年1月12日,“影子經紀人”放出Equation Group 組件中的61個文件[4] 展開的。經分析,本次放出的61個文件中,其中含有Equation Group 組件和DanderSpritZ(RAT)工具中的一些插件。DanderSpritZ是NSA(National Security Agency)的間諜工具之一,在1月7號“影子經紀人”放出的Windows攻擊工具[5]中也包含了大量DanderSpritZ的插件名稱。

組件EquationDrug是一個很復雜的模塊。其存活時間有近10年,后來被GrayFish升級替代。EquationDrug到GrayFish是攻擊平臺級別的惡意代碼體系,它具有安裝與卸載插件功能。本次“影子經紀人”放出的文件中,我們看到了更多的EquationDrug組件中的插件。通過分析比對發現,這些插件比之前安天分析過的插件版本低,但相對更為全面。

至今,安天已經完成了對插件功能列表和和部分插件的關聯分析,先將此部分的分析工作對外分享,后續會將更多的信息分享。

2 方程式線索曝光和分析成果時間鏈梳理

2015年2月,卡巴斯基實驗室曝光了一個名為方程式(Equation Group)[6]的攻擊組織,卡巴斯基認為該組織活躍近20年,可能是目前世界上存在的最復雜的APT攻擊組織之一,并認為該組織是震網(Stuxnet)和火焰(Flame)病毒幕后的操縱者。經過線索比對,安天發現這正是此前一直跟蹤的超級攻擊組織,決定通過報告公開其針對硬盤固件作業的原理[1]和所破解的其部分加密算法[2],形成了安天對于方程式系列分析的前兩篇報告。,

2015年3月,卡巴斯基實驗室發布了基于Equation Drug組件或平臺的剖析[7],Equation Drug是“方程式組織”所用的主要間諜組件或平臺之一,最早追溯到2001年,并且一直沿用至今。該組件或平臺的架構類似于一個具有內核模式和用戶模式的微型操作系統,通過自定義接口進行交互,該組件或平臺包括驅動程序、平臺內核(協調器)和若干插件,其中一些插件配備獨特的ID和版本號,用于定義相關功能等。

2016年8月,一個自稱“影子經紀人”(The Shadow Brokers)的個人(或組織)聲稱入侵了網絡間諜組織“方程式”(Equation)[8],并以100萬比特幣(當時約價值5.6億美元)的價格,公開“拍賣”所掌握的方程式組織的攻擊工具。“方程式組織”被認為與NSA存在聯系。為證明成功入侵的真實性,影子經紀人于當月13日在開源項目托管平臺GitHub加密發布了這些攻擊工具,并有意將其中的少量攻擊工具以明文形式發布。

2016年8月,卡巴斯基實驗室通過對“方程式組織”與“影子經紀人”曝光的數據進行對比驗證[9],確認了曝光的數據與“方程式組織”有關。2016年10月,影子經紀人對攻擊工具再度發起拍賣[10],并稱在GitHub發布的方程式攻擊工具只占其掌握的60%。

11月,影子經紀人公開了一份遭受入侵的服務器清單[11],并稱攻擊方與NSA有關。清單的日期顯示,各系統遭受入侵的時間在2000年到2010年之間,受控IP及域名分布在49個國家,主要集中在亞太地區,受影響的國家包括中國、日本、韓國、西班牙、德國、印度等。 安天將這些數據導入到安天態勢感知和預警平臺,形成了下圖的可視化展現。

在影子經紀人的爆料中,提及相關服務器可能是Linux、FreeBSD和Solaris。而在2016年上半年的兩次技術會議中,安天則明確說明,方程式有針對多個系統平臺的樣本,其中包括Linux和Solaris。安天最終于11月5日公開了方程式組織針對Linux和Solaris的部分樣本載荷的分析報告(安天方程式系列報告之三)。

圖 1 安天態勢感知與監控預警平臺:“方程式”組織對全球互聯網節點的入侵可視化復現

安天分析團隊對小組“方程式”上述信息進行了梳理,整理出方程式事件曝光和相關分析的時間鏈。

圖 2 方程式事件相關信息曝光和廠商分析的時間鏈

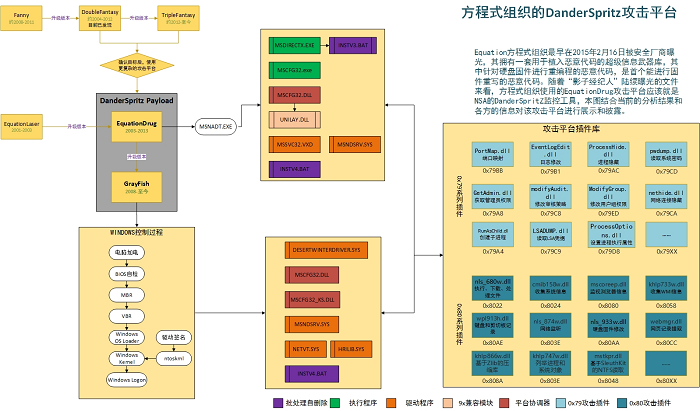

3 DanderSpritz攻擊平臺

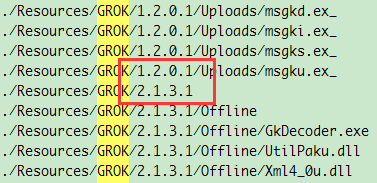

1. 本次泄露的msgkd.ex_、msgki.ex_、msgks.ex_、msgku.ex_為GROK插件,是“DanderSpritz”的插件或模塊,該插件在“EquationDrug”平臺中也曾出現,通過分析發現本次泄露的GROK為低版本GROK插件。

2. 本次曝光的各類DLL插件中一處數據為插件ID,插件ID都是以0x79開頭,如:0x79A4、0x79D8,同樣,“EquationDrug”平臺的插件也設有內置ID,“EquationDrug”平臺的插件ID為0x80開頭。且兩個平臺的插件導出函數參數的數據結構也存在相似之處。

因此,基本可以認為方程式組織使用的“EquationDrug”攻擊平臺與“DanderSpritz” 使用了相同的架構設計, 兩者可能是不同的版本代號,或至少來自同一開發團隊,或資源高度共享的團隊。

圖 3 方程式組織的DanderSpritz攻擊平臺

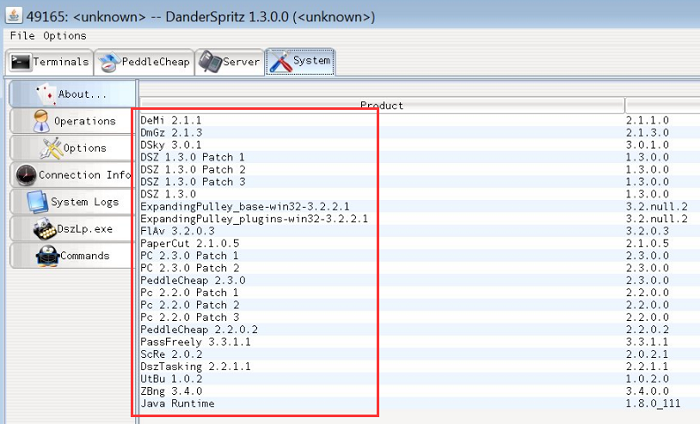

圖 4 “影子經紀人”泄露的“DanderSpritz”攻擊平臺截圖

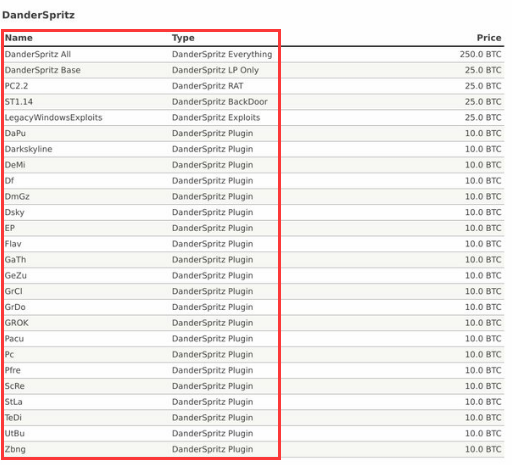

本次“影子經紀人”曝光的文件中多數為“DanderSpritz”平臺的攻擊插件,從放出的文件列表HASH和截圖來看,攻擊工具和插件非常豐富且標準化,具體包括遠控、漏洞利用、后門、插件等,DanderSpritz_All_Find.txt文件內容多達7千余行,其中插件有數百個之多,我們將泄露出來的61個文件進行梳理,分析出了部分插件的功能,如下表(后續版本會持續更新插件確認結果):

| 原始文件名 | 編號ID | 說明 |

| DoubleFeatureDll.dll.unfinalized | 該模塊用于創建線程執行函數,地址由調用者傳入。 | |

| DuplicateToken_Implant.dll | 該模塊用于獲取Token,并執行操作。 | |

| DuplicateToken_Lp.dll | 0x79E2 | 該模塊用于獲取Token,并執行操作。 |

| DXGHLP16.SYS | 該模塊用于對網絡進行嗅探,監測以太網和VPN的流量,用于Windows 9x系統。 | |

| EventLogEdit_Implant.dll | 該模塊可對事件日志文件進行編輯。 | |

| EventLogEdit_Lp.dll | 0x79B1 | 該模塊可對事件日志文件進行編輯。 |

| GetAdmin_Implant.dll | 該模塊用于獲取管理員權限,并執行操作。 | |

| GetAdmin_Lp.dll | 0x79A8 | 該模塊用于獲取管理員權限,并執行操作。 |

| kill_Implant.dll | 該模塊功能是結束進程。 | |

| kill_Implant9x.dll | 該模塊功能是結束進程。 | |

| LSADUMP_Implant.dll | 該模塊可用來讀取LSA憑據,根據傳入參數的不同執行不同的操作。 | |

| LSADUMP_Lp.dll | 0x79C9 | 該模塊可用來讀取LSA憑據,根據傳入參數的不同執行不同的操作。 |

| modifyAudit_Implant.dll | 該模塊用于修改審核配置。 | |

| modifyAudit_Lp.dll | 0x79C8 | 該模塊用于修改審核配置。 |

| modifyAuthentication_Implant.dll | 該模塊用于修改權限認證。 | |

| modifyAuthentication_Lp.dll | 0x79EF | 該模塊用于修改權限認證。 |

| ModifyGroup_Implant.dll | 該模塊用于修改用戶組權限。 | |

| ModifyGroup_Lp.dll | 0x79ED | 該模塊用于修改用戶組權限。 |

| ModifyPrivilege_Implant.dll | 該模塊用于修改用戶權限。 | |

| ModifyPrivilege_Lp.dll | 0x7995 | 該模塊用于修改用戶權限。 |

| msgkd.ex_ | 釋放GROK鍵盤/剪貼板記錄器驅動。 | |

| msgki.ex_ | 釋放GROK鍵盤/剪貼板記錄器驅動。 | |

| msgks.ex_ | 釋放GROK鍵盤/剪貼板記錄器驅動。 | |

| msgku.ex_ | 釋放GROK鍵盤/剪貼板記錄器驅動。 | |

| mssld.dll | 待確認 | |

| msslu.dll | 待確認 | |

| mstcp32.sys | 該模塊用于對網絡進行嗅探監測以太網和VPN的流量 。 | |

| nethide_Implant.dll | 該模塊用于隱藏網絡連接。 | |

| nethide_Lp.dll | 0x79CA | 該模塊用于隱藏網絡連接。 |

| ntevt.sys | 該模塊是事件日志相關驅動。 | |

| ntevtx64.sys | 該模塊是64位事件日志相關驅動。 | |

| ntfltmgr.sys | 待確認 | |

| PassFreely_Implant.dll | 待確認 | |

| PassFreely_Lp.dll | 0x79DB | 待確認 |

| PC_Legacy_dll | 待確認 | |

| PC_Level3_dll | 待確認 | |

| PC_Level3_dll_x64 | 待確認 | |

| PC_Level3_flav_dll | 待確認 | |

| PC_Level3_flav_dll_x64 | 待確認 | |

| PC_Level3_http_dll | 待確認 | |

| PC_Level3_http_dll_x64 | 待確認 | |

| PC_Level3_http_flav_dll | 待確認 | |

| PC_Level3_http_flav_dll_x64 | 待確認 | |

| PC_Level4_flav_dll | 待確認 | |

| PC_Level4_flav_dll_x64 | 待確認 | |

| PC_Level4_flav_exe | 待確認 | |

| PC_Level4_http_flav_dll | 待確認 | |

| PC_Level4_http_flav_dll_x64 | 待確認 | |

| PortMap_Implant.dll | 該模塊用于進行端口映射。 | |

| PortMap_Lp.dll | 0x79BB | 該模塊用于進行端口映射。 |

| ProcessHide_Implant.dll | 該模塊用于進行隱藏進程。 | |

| ProcessHide_Lp.dll | 0x79AC | 該模塊用于進行隱藏進程。 |

| processinfo_Implant.dll | 該模塊可以用來獲取進程信息。 | |

| processinfo_Implant9x.dll | 該模塊可以用來獲取進程信息,支持Windows 9x。 | |

| ProcessOptions_Implant.dll | 該模塊用于設定進程執行屬性。 | |

| ProcessOptions_Lp.dll | 0x79D8 | 該模塊用于設定進程執行屬性。 |

| pwdump_Implant.dll | 該模塊可用來讀取系統中密碼。 | |

| pwdump_Lp.dll | 0x79CD | 該模塊可用來讀取系統中密碼。 |

| RunAsChild_Implant.dll | 該模塊用于創建子進程,并執行操作。 | |

| RunAsChild_Lp.dll | 0x79A4 | 該模塊用于創建子進程,并執行操作。 |

| tdi6.sys | 該模塊用于對網絡進行嗅探 監測以太網和VPN的流量 。 |

圖 5 曝光的“DanderSpritz”平臺的攻擊插件截圖

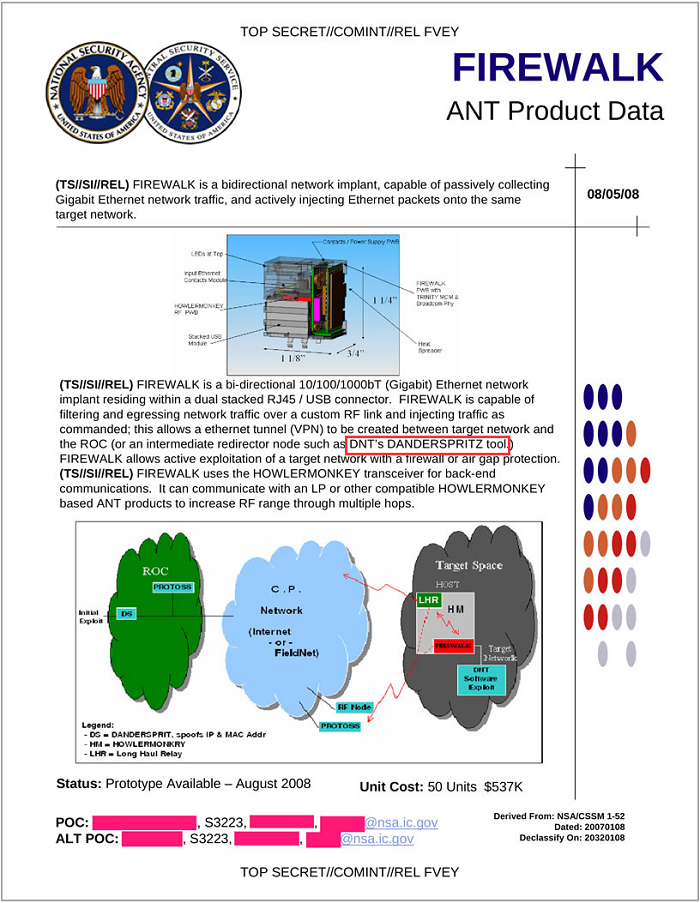

“DanderSpritz”一詞在“棱鏡”事件中曾被曝光,文件指出該平臺是NSA用于全球監控的網絡武器,可被用于多種作業場景,如下圖中“FIREWALK”[12]工具用于網絡流量采集和注入,其說明中提及到了DNT的“DanderSpritz”,DNT與ANT同屬于NSA的網絡組織,“方程式”與NSA再一次被聯系到一起。

圖 6 斯諾登曝光的NSA-ANT網絡武器FIREWALK

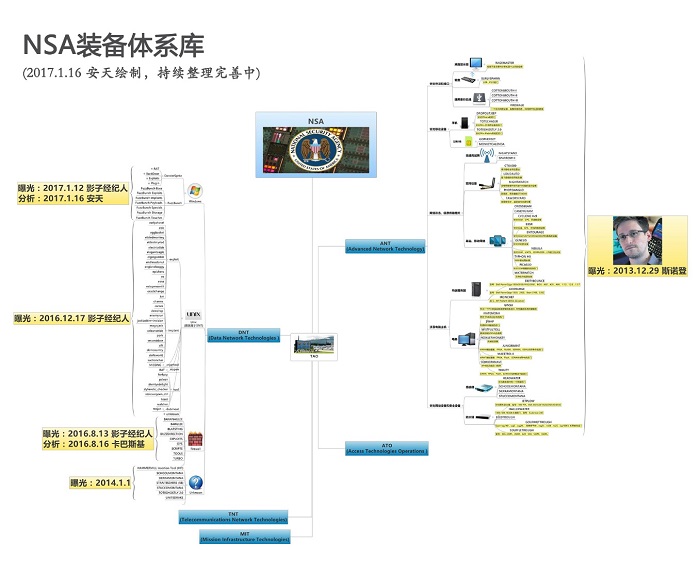

NSA-ANT網絡武器最早在2013年從斯諾登事件中曝光,共包含48個攻擊武器,隨著事件的發酵,不斷有媒體和組織對其進行曝光,安天分析工程師根據目前曝光的全部資料嘗試初步繪制了相關攻擊裝備的圖譜,其相關映射關聯還在進一步的維護中。

圖 7 NSA-TAO攻擊裝備體系(完善中)

4 部分組件與插件分析(繼續完善中)

4.1 GROK鍵盤與剪貼版記錄器驅動

本次泄露的惡意代碼中包含四個功能相似的GROK組件,它們都是PE文件,版本為1.2.0.1,均可以從資源段中解密并釋放鍵盤與剪貼版記錄器驅動msrtdv.sys。

4.1.1 樣本標簽

| 病毒名 | Trojan/Win32.EquationDrug |

| 原始文件名 | msrtdv.sys |

| MD5 | 6A4461AF87371B89D240A34846A7BC64 |

| 處理器架構 | X86-32 |

| 文件大小 | 36.3 KB (37,248 字節) |

| 文件格式 | BinExecute/Microsoft.SYS[:X86] |

| 時間戳 | 0x4B7F1480—>2010-02-20 06:45:20 |

該惡意代碼樣本是鍵盤記錄器及剪貼版監視工具,在之前友商報告中曾經提到過有相似功能的惡意代碼,下面對其相似之處進行對比。

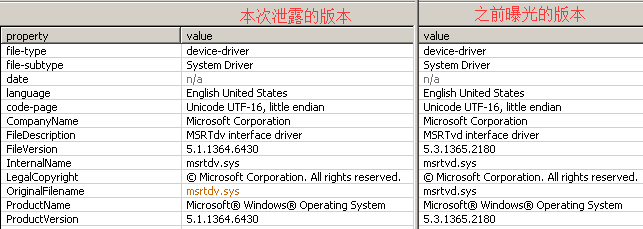

4.1.2 版本信息

樣本包含版本信息,文件版本為5.1.1364.6430,源文件名為msrtdv.sys,文件描述為MSRTdv interface driver。其中文件版本低于之前已經曝光的版本5.3.1365.2180,源文件名與文件描述的不同在于將兩個字母“d”和“v”的位置互換,一個是“mstrdv.sys”,另一個是“msrtvd.sys”。

圖 8 本次泄露版本與之前曝光版本的版本信息

4.1.3 主要功能

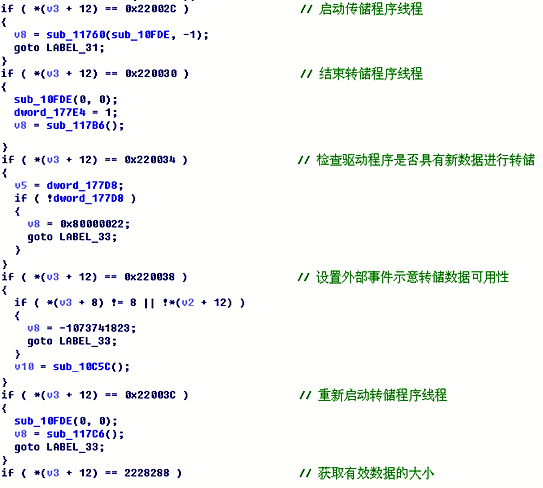

兩個不同版本的樣本其主要功能相同,通過給轉儲程序建立專用的進程來匯集所收集的數據,每隔30分鐘,將結果壓縮到文件"%TEMP%\tm154o.da"。之前曝光的版本中,包含多個IoControlCode,分別對應不同的功能。

圖 9 之前曝光版本的主要功能代碼

而本次泄露的樣本中,IoControlCode雖然只有0x22002C,但一些主要功能仍然存在,可以通過反編譯后的代碼看出它們的相同之處。

圖 10 本次泄露版本的主要功能代碼

從以上分析比較中可以發現,本次泄露的惡意代碼樣本應為較低版本,無論從版本信息還是功能上,都要低于之前曝光的版本。在影子經紀人泄露出的文件DanderSpritz_All_Find.txt中,GROK的版本號也清楚的說明了這個問題,影子經紀人所釋放出的只是GROK組件的低版本部分文件,高版本仍然被其掌握在手中。

圖 11 GROK組件的不同版本號

4.2 Processinfo插件遍歷進程模塊

本插件用于實現對指定進程的模塊遍歷,并調用上層模塊預設的回調函數。

4.2.1 樣本標簽

| 病毒名 | Trojan/Win32.EquationDrug |

| 原始文件名 | processinfo_Implant9x.dll |

| MD5 | 6042EA9707316784FBC77A8B450E0991 |

| 處理器架構 | X86-32 |

| 文件大小 | 8 KB (8,192 字節) |

| 文件格式 | BinExecute/Microsoft.DLL[:X86] |

| 時間戳 | 45A40EC7->2007-01-10 05:53:11 |

4.2.2 主要功能

本插件提供四個基于序號導出的函數。| 序號 | 功能 |

| 1 | 設置上層模塊回調函數,創建互斥體 |

| 2 | 釋放資源 |

| 3 | 返回核心功能函數地址 |

| 4 | 獲取插件版本信息 |

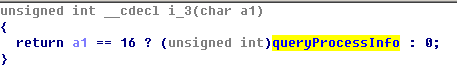

圖 12 1號導出函數 設置上層模塊回調函數

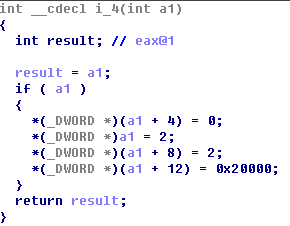

圖 13 3號導出函數 返回核心功能函數地址

圖 14 4號導出函數 獲取插件版本信息

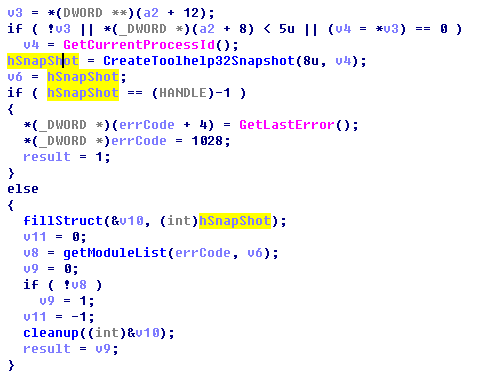

圖 15 遍歷指定進程,默認為當前進程

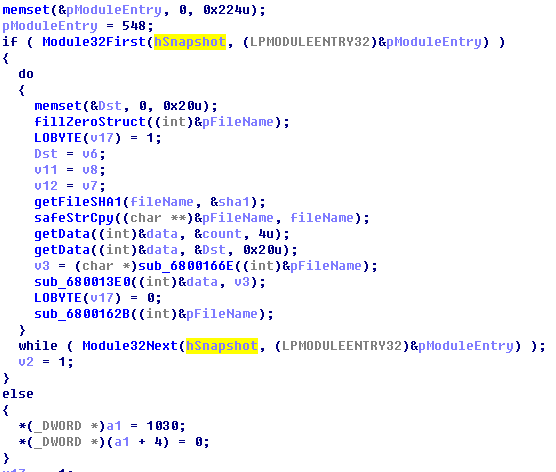

圖 16 遍歷指定進程模塊,計算模塊對應文件HASH(SHA1)

4.3 kill_Implant插件殺進程模塊

4.3.1 樣本標簽

| 病毒名 | Trojan/Win32.EquationDrug |

| 原始文件名 | kill_Implant.dll |

| MD5 | BDD2B462E050EF2FA7778526EA4A2A58 |

| 處理器架構 | X86-32 |

| 文件大小 | 21 KB(21,504 字節) |

| 文件格式 | BinExecute/Microsoft.DLL[:X86] |

| 時間戳 | 45A40616->2007-01-10 05:16:06 |

4.3.2 主要功能

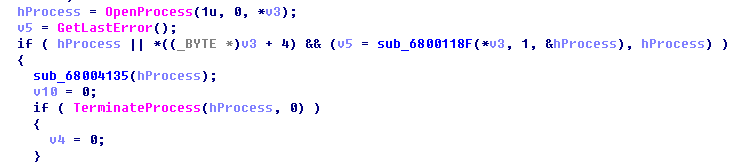

模塊調用者傳遞進來進程ID,該模塊利用函數OpenProcess獲取句柄,再利用函數TerminateProcess結束對應進程。

圖 17 結束進程

5 小結

通過對相關文件分析后,安天分析小組可以判斷其中部分組件與之前卡巴斯基所曝光的GROK組件為同類樣本,而這些組件為早期的低版本。另外,我們的分析結果也表明了“DanderSpritz”與Equation Drug使用相同的組件和架構設計,“DanderSpritz”可能就是方程式組織使用的Equation Drug攻擊平臺。

由于時間倉促,我們目前只披露了部分文件和泄露信息的相關分析成果,后續我們的分析工作還會繼續進行下去。

五年前,在安天展開針對Flame(火焰)蠕蟲的馬拉松分析中,有專家曾提醒我們不要“只見樹葉,不見森林”,這讓我們深刻的反思了傳統分析工程師“視野從入口點開始”的局限性,而開始嘗試建立起從微觀見宏觀的分析視野。

四年以來,對方程式組織的持續跟蹤分析,對安天是極為難得的了解最高級別攻擊者(即我們所謂A2PT,‘高級的APT’)的經歷。深入研究這種具有超級成本支撐和先進理念引領的超級攻擊者,對于改善安天探海、智甲、追影等高級威脅檢測防御產品的防御能力也非常關鍵。但對于應對A2PT攻擊者來說,無論是有效改善防御,還是進行更為全面深入系統的分析,都不是一家安全企業能夠獨立承載的。此中還需要更多協同,更多的接力式分析,而不是反復重復的發明輪子。正是基于這種共同認知,在不久之前第四屆安天網絡安全冬訓營上,安天和360企業安全等安全企業向部分與會專家介紹了能力型安全廠商分析成果互認的部分嘗試。中國的機構用戶和能力型安全廠商形成一個積極互動的體系,才能更好的防御來自各方面的危險。

我們警惕,但并不恐懼,對于一場防御戰來說,除了扎實的架構、防御、分析工作之外,必勝的信念是一個前提。

無形者未必無影, 安天追影,畫影圖形!

附錄一:參考資料

http://www.antiy.com/response/EQUATION_ANTIY_REPORT.html

[2] 安天:方程式(EQUATION)部分組件中的加密技巧分析

http://www.antiy.com/response/Equation_part_of_the_component_analysis_of_cryptographic_techniques.html

[3] 安天:從“方程式”到“方程組”EQUATION攻擊組織高級惡意代碼的全平臺能力解析

http://www.antiy.com/response/EQUATIONS/EQUATIONS.html

[4] THESHADOWBROKERS CLOSED, GOING DARK

https://onlyzero.net/theshadowbrokers.bit/post/messagefinale/

[5] Stolen NSA "Windows Hacking Tools" Now Up For Sale!

http://thehackernews.com/2017/01/nsa-windows-hacking-tools.html

[6] Kaspersky:Equation: The Death Star of Malware Galaxy

http://securelist.com/blog/research/68750/equation-the-death-star-of-malware-galaxy/

[7] Kaspersky:Inside the EquationDrug Espionage Platform

https://securelist.com/blog/research/69203/inside-the-equationdrug-espionage-platform/

[8] Equation Group Cyber Weapons Auction - Invitation

https://github.com/theshadowbrokers/EQGRP-AUCTION

[9] The Equation giveaway

https://securelist.com/blog/incidents/75812/the-equation-giveaway/

[10] I just published “TheShadowBrokers Message #3”

https://medium.com/@shadowbrokerss/theshadowbrokers-message-3-af1b181b481

[11] Shadow Brokers reveals list of Servers Hacked by the NSA

http://thehackernews.com/2016/10/nsa-shadow-brokers-hacking.html

[12] ANTProductData2013

https://search.edwardsnowden.com/docs/ANTProductData2013-12-30nsadocs

[13] Kaspersky:A Fanny Equation: "I am your father, Stuxnet"

http://securelist.com/blog/research/68787/a-fanny-equation-i-am-your-father-stuxnet/

[14] Kaspersky:Equation Group: from Houston with love

http://securelist.com/blog/research/68877/equation-group-from-houston-with-love/

[15] Kaspersky:Equation_group_questions_and_answers

https://securelist.com/files/2015/02/Equation_group_questions_and_answers.pdf

[16] Kaspersky:The Equation giveaway

https://securelist.com/blog/incidents/75812/the-equation-giveaway/

附錄二:關于安天

全球超過三十家以上的著名安全廠商、IT廠商選擇安天作為檢測能力合作伙伴,安天的反病毒引擎得以為全球近十萬臺網絡設備和網絡安全設備、超過五億部手機提供安全防護。安天移動檢測引擎是全球首個獲得AV-TEST年度獎項的中國產品。安天技術實力得到行業管理機構、客戶和伙伴的認可,安天已連續四屆蟬聯國家級安全應急支撐單位資質,亦是中國國家信息安全漏洞庫六家首批一級支撐單位之一。安天是中國應急響應體系中重要的企業節點,在紅色代碼、口令蠕蟲、震網、破殼、沙蟲、方程式等重大安全事件中,安天提供了先發預警、深度分析或系統的解決方案。

| 安天實驗室更多信息請訪問: |

http://www.antiy.com(中文) http://www.antiy.net(英文) |

| 安天企業安全公司更多信息請訪問: | http://8rpec4.com |

| 安天移動安全公司(AVL TEAM)更多信息請訪問: | http://www.avlsec.com |

微信掃描關注 安天 文章分享二維碼