yayaya Miner挖礦木馬分析

時間 : 2023年05月11日 來源: 安天CERT

1.活躍yayaya挖礦木馬概覽

近期,安天CERT捕獲了一批活躍的挖礦木馬樣本,該挖礦木馬主要利用SSH弱口令暴力破解對Linux平臺進行攻擊。由于其初始攻擊腳本中多次出現“yayaya”字符串,且在Linux內核模塊中會隱藏包含該字符串的所有信息,因此安天CERT將該挖礦木馬命名為“yayaya Miner”。

表1?1 活躍挖礦概覽

|

活躍挖礦概覽 |

說明 |

|

挖礦木馬名稱 |

yayaya

Miner |

|

挖礦木馬主要傳播方式 |

利用SSH弱口令暴力破解 |

|

出現時間 |

2022年11月底 |

|

活躍時間 |

2023年4月活躍 |

|

挖礦幣種 |

門羅幣 |

|

針對系統 |

Linux |

|

主要技術特點 |

加密初始腳本;刪除競品挖礦;刪除系統日志;使用開源工具隱藏內核模塊等 |

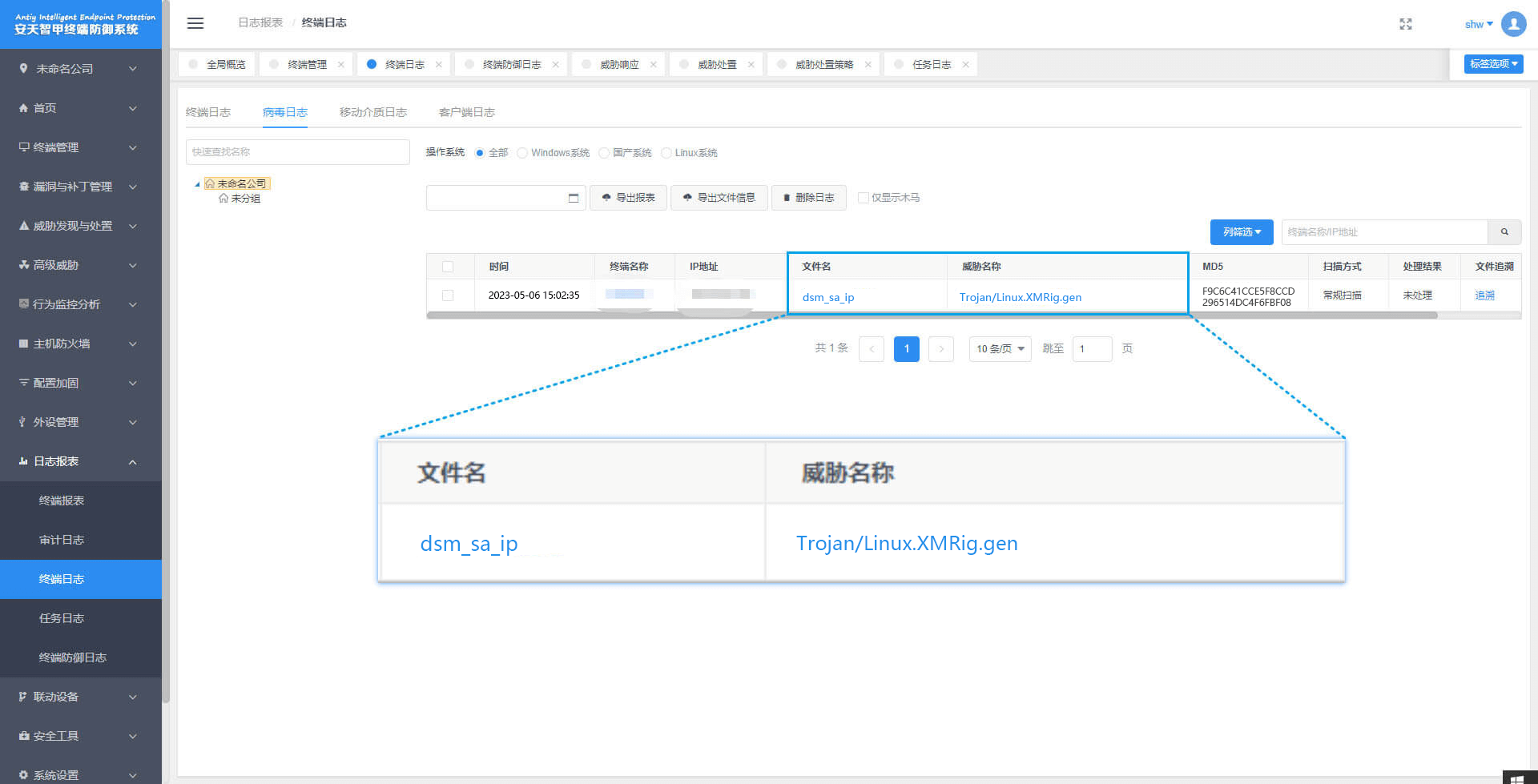

經驗證,安天智甲終端防御系統(簡稱IEP)Linux版本可實現對該挖礦木馬的有效查殺。

2.樣本功能與技術梳理

2.1 yayayaxxxxxxxx(初始攻擊腳本,X表示隨機字符)

yayaya Miner挖礦木馬使用shc工具加密初始攻擊腳本,利用該工具可以把Shell腳本轉換成二進制可執行文件(ELF),使用RC4加密算法對其進行加密,初始攻擊腳本文件會刪除系統日志、創建yayaya等目錄、刪除特定IP的網絡連接、下載門羅幣挖礦程序以及使用開源工具Diamorphine進行隱藏操作等。將其挖礦進程注入內存后進行隱藏,增加反病毒軟件的檢測難度。

樣本初始攻擊腳本整體流程以及核心技術如下:

1. 初始文件實際為腳本文件,經過shc工具加密初始攻擊腳本,可以把Shell腳本文件轉換成二進制可執行文件(ELF)。該腳本首先會刪除其他挖礦木馬配置文件以及系統日志。

2. 使用防火墻命令查找并刪除其他挖礦木馬挖礦所創建的網絡連接,刪除后下載自身p.zip(挖礦程序)。

3. 使用開源工具Diamorphine對Linux內核模塊和進程進行隱藏,具體為隱藏指定目錄前綴“yayaya”,只要帶有“yayaya”前綴的目錄在系統中均不可見。將挖礦進程標記為隱藏,即在進程列表中不顯示。指定內核模塊名稱為“nonono”。

4. 將當前進程的用戶和組ID都設置為0,以此實現獲取root權限的功能。

5. 編譯內核模塊nonono.ko并加載,使用kill命令向進程號為10000000的進程發送信號-63,觸發模塊的鉤子函數。使用kill命令向指定進程發送信號-31,使其暫停執行。執行成功后刪除/tmp/a目錄中的所有文件及其子目錄。

2.2 p.zip(挖礦程序)

p.zip壓縮文件中包含一個名為“dsm_sa_ip”的文件,經判定,該文件為開源門羅幣挖礦程序XMRig,采用加密通信的方式進行交互挖礦,礦池地址如下。

表2?1 礦池地址

|

礦池地址 |

example.amax.fun:443 |

example.amax.fun:80 |

example.amax.fun:3333 |

|

example.gengzi.site:443 |

example.gengzi.site:80 |

example.gengzi.site:3333 |

|

|

example.inspur.gay:443 |

example.inspur.gay:80 |

example.inspur.gay:3333 |

|

|

example.sugon.store:443 |

example.sugon.store:80 |

example.sugon.store:3333 |

|

|

dasan.one:443 |

dasan.one:80 |

dasan.one:3333 |

|

|

172.104.170.240:443 |

172.104.170.240:80 |

172.104.170.240:3333 |

3.挖礦木馬落地排查與清除方案

3.1 yayaya Miner落地識別

1. 文件(x表示隨機字符)

文件名及路徑:

/usr/lib/x86_64-linux-gnu/yayayaxxxxxxxx

/etc/sysconfig/yayaya/dsm_sa_ip

2. 網絡側排查

146.190.193.147:80(文件下載)

157.245.16.79:443(礦池連接)

3. 服務執行路徑

ExecStart=/usr/lib/x86_64-linux-gnu/yayayaxxxxxxxx

4. 進程名稱

八位隨機字符串

5. 內核模塊名稱

nonono

3.2 清除方案

1. 將隱藏內核模塊可見

kill -63 0

2. 查看隱藏的內核模塊nonono

cat /proc/modules |head -n 10

3. 刪除內核模塊

rmmod nonono

4. 結束挖礦進程

使用top命令查看最大占用系統資源的進程pid,使用命令kill -9 pid結束對于進程,該挖礦程序進程路徑一般以類似的字符串形式存在“/112d9a3b”。

5. 刪除服務

rm -rf /usr/lib/systemd/system/yayayaxxxxxxxx.service

6. 刪除惡意文件

rm -rf /usr/lib/x86_64-linux-gnu/yayayaxxxxxxxx

rm -rf /etc/sysconfig/yayaya

4.防護建議

針對挖礦攻擊安天建議企業采取如下防護措施:

1.安裝終端防護:安裝反病毒軟件,針對不同平臺建議安裝安天智甲終端防御系統Windows/Linux版本;

2.加強SSH口令強度:避免使用弱口令,建議使用16位或更長的口令,包括大小寫字母、數字和符號在內的組合,同時避免多個服務器使用相同口令;

3.及時更新補丁:建議開啟自動更新功能安裝系統補丁,服務器應及時更新系統補丁;

4.及時更新第三方應用補丁:建議及時更新第三方應用如WebLogic等應用程序補丁;

5.開啟日志:開啟關鍵日志收集功能(安全日志、系統日志、錯誤日志、訪問日志、傳輸日志和Cookie日志),為安全事件的追蹤溯源提供基礎;

6.主機加固:對系統進行滲透測試及安全加固;

7.部署入侵檢測系統(IDS):部署流量監控類軟件或設備,便于對惡意代碼的發現與追蹤溯源。安天探海威脅檢測系統(PTD)以網絡流量為檢測分析對象,能精準檢測出已知海量惡意代碼和網絡攻擊活動,有效發現網絡可疑行為、資產和各類未知威脅;

8.安天服務:若遭受惡意軟件攻擊,建議及時隔離被攻擊主機,并保護現場等待安全工程師對計算機進行排查;安天7*24小時服務熱線:400-840-9234。

經驗證,安天智甲終端防御系統(簡稱IEP)可實現對該挖礦木馬的有效查殺。

圖4?1 安天智甲可實現對該挖礦木馬的有效查殺

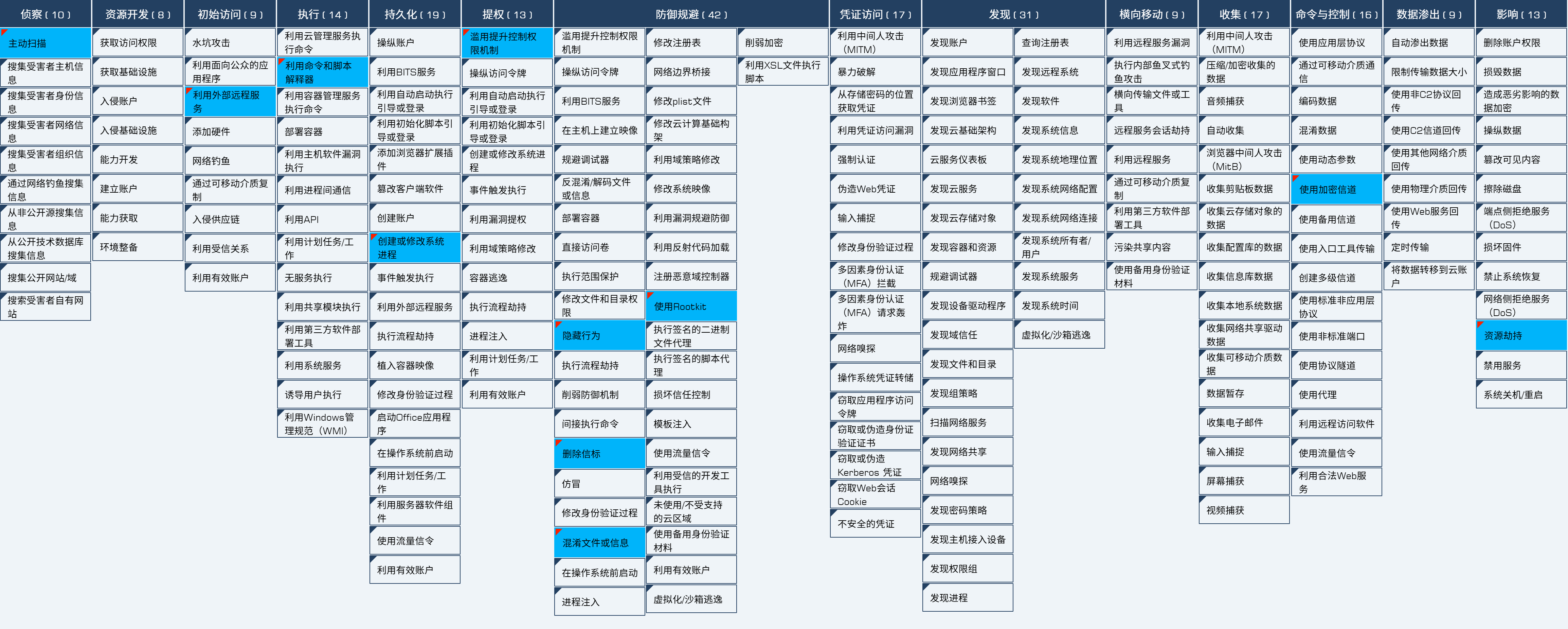

5.事件對應的ATT&CK映射圖譜

針對攻擊者投放挖礦木馬的完整過程,安天梳理本次攻擊事件對應的ATT&CK映射圖譜如下圖所示。

圖5?1 事件對應的ATT&CK映射圖譜

攻擊者使用的技術點如下表所示:

表5?1 事件對應的ATT&CK技術行為描述表

|

ATT&CK階段/類別 |

具體行為 |

注釋 |

|

偵察 |

主動掃描 |

掃描22端口 |

|

初始訪問 |

利用外部遠程服務 |

利用SSH遠程服務訪問 |

|

執行 |

利用命令和腳本解釋器 |

使用Shell腳本 |

|

持久化 |

創建或修改系統進程 |

創建服務 |

|

提權 |

濫用提升控制權限機制 |

修改uid和gid提升權限 |

|

防御規避 |

使用Rootkit |

使用LKM Rootkit |

|

隱藏行為 |

隱藏進程 |

|

|

刪除信標 |

刪除惡意文件自身 |

|

|

混淆文件或信息 |

使用shc工具混淆文件 |

|

|

命令與控制 |

使用加密信道 |

使用SSL加密信道 |

|

影響 |

資源劫持 |

占用CPU資源 |

6.IoCs

|

IoCs |

|

172.104.170.240 |

|

example.amax.fun |

|

example.gengzi.site |

|

example.inspur.gay |

|

example.sugon.store |

|

dasan.one |

|

hxxp://example.established.site/p.zip |

|

hxxp://w.amax.fun/p.zip |

|

hxxp://172.104.170.240/p.zip |