從“NOPEN”遠控木馬浮出水面看美方網絡攻擊裝備體系

時間 : 2022年03月15日 來源: 安天CERT

1.概述

近日,國家計算機病毒應急處理中心曝光了名為“NOPEN”的木馬工具(詳見安天公眾號今日發布的第二條文章《“NOPEN”遠控木馬分析報告》),該工具是美國國家安全局的一款功能強大的綜合型木馬工具,也是美國國家安全局對外攻擊竊密所使用的主戰網絡武器之一,相關泄露資料顯示該木馬已經控制全球多國的計算機系統。

自2010年震網事件以來,安天持續分析跟蹤全球APT(高級持續性威脅)攻擊活動。而其中美方發動的攻擊活動和攻擊裝備代表著APT攻擊的天花板能力,被安天命名為A2PT(高級的高級持續性威脅)。在安天曝光發布的系列美方攻擊裝備和活動報告中,展示了“方程式組織”寫入硬盤固件的持久化機理(2015)、木馬加密通訊協議(2015),并首家曝光了美Solaris平臺樣本(2016)、完成美積木化木馬模塊拼圖等分析成果(2017)。“NOPEN”木馬是美方制式化網絡攻擊裝備中的一員,安天2019年6月1日所公開的報告中,曾溯源、復盤美方入侵中東EastNets機構[1]的攻擊活動,并提及該裝備。

為了讓全球計算機用戶更加全面地了解A2PT攻擊裝備和攻擊特點,實現有效安全防護,我們將已經公布的分析報告要點進行梳理,結合部分未公開成果,在本篇報告進行呈現。

2.NSA網絡攻擊裝備及平臺

美國國家安全局NSA打造了體系化的網絡攻擊平臺和制式化的攻擊裝備庫,美國國家安全局下的TAO(Tailored Access Operations,特別行動辦公室)是這些攻擊裝備的主要使用者,該辦公室下設5個部門:ANT(Advanced Network Technology,高級網絡技術部門)、DNT(Data Network Technologies ,數據網絡技術部門)、ATO(AccessTechnologies Operations,接入技術業務部門)、MIT(Mission Infrastructure Technologies,任務基礎設施技術部門)和TNT(Telecommunications Network Technologies,電信網絡技術部門)。目前關于ANT和DNT部門的攻擊裝備被曝光較多,典型代表如48款ANT工具集和影子經紀人泄露的DNT部門的Fuzzbunch漏洞利用平臺、DanderSpritz遠控攻擊平臺等。

2.1 ANT攻擊裝備家族

ANT攻擊裝備家族是美方在2008年前后陸續批量列裝的攻擊裝備體系,基本覆蓋了當時主流的桌面主機、服務器、網絡設備、網絡安全設備、移動通訊設備等,裝備形態包括惡意代碼載荷、計算機外設、信號通訊設備等,這些裝備可以組合使用,以達成其復雜攻擊作業目標。據斯諾登曝光的資料顯示美方通過ANT攻擊全球主流的網絡設備,并在其中植入后門,累計有48種攻擊裝備的資料浮出水面,包括軟件、硬件均有所涉及。其中,軟件裝備主要用于向各類IT設備系統中植入持久化后門,其目的以竊取信息為主;硬件裝備主要用于向IT硬件中嵌入攻擊能力,或以獨立的硬件設備形態出現,用以信號竊取、監聽、攔截、建立通信信道等。下表為已曝光的48種網絡攻擊裝備。

表2-1 ANT網絡攻擊裝備庫

|

裝備名稱/代號 |

功能 |

裝備名稱/代號 |

功能 |

|

RAGEMASTER |

視頻數據監控 |

DROPOUTJEEP |

手機數據收集 |

|

PICASSO |

手機威脅監控 |

TOTECHASER |

手機數據收集 |

|

GOPHERSET |

手機威脅監控 |

TOTEGHOSTLY

2.0 |

手機數據收集 |

|

MONKEYCALENDAR |

手機威脅監控 |

IRONCHEF |

硬盤固件修改 |

|

GENESIS |

手機掃描、信號偽裝 |

WISTFULTOLL |

注冊表數據收集 |

|

CANDYGRAM |

手機威脅監控 |

SPARROW II |

無線數據收集 |

|

NEBULA |

手機威脅監控 |

LOUDAUTO |

雷達數據收集 |

|

WATERWITCH |

手機威脅監控 |

CROSSBEAM |

手機數據收集 |

|

TAWDRYYARD |

雷達數據監控 |

CYCLONE Hx9 |

手機數據收集 |

|

SOUFFLETROUGH |

硬盤固件 |

EBSR |

手機數據收集 |

|

COTTONMOUTH-I |

無線載荷攻擊 |

ENTOURAGE |

手機數據收集 |

|

COTTONMOUTH-III |

物理隔離攻擊 |

TYPHON HX |

手機數據收集 |

|

DEITYBOUNCE |

Dell漏洞利用 |

HEADWATER |

持久化后門 |

|

GINSU |

持久化代碼 |

JETPLOW |

持久化后門 |

|

IRATEMONK |

硬盤固件 |

HALLUXWATER |

持久化后門 |

|

SLICKERVICAR |

硬盤固件 |

FEEDTROUGH |

持久化后門 |

|

SWAP |

硬盤固件 |

GOURMETTROUGH |

持久化后門 |

|

SOMBERKNAVE |

物理隔離攻擊 |

CTX4000 |

電磁數據收集 |

|

ARKSTREAM |

硬盤固件 |

PHOTOANGLO |

電磁數據收集 |

|

NIGHTSTAND |

物理隔離攻擊 |

SCHOOLMONTANA |

網絡設備控制 |

|

HOWLERMONKEY

(HM) |

物理隔離攻擊 |

SIERRAMONTANA |

網絡設備控制 |

|

SURLYSPAWN |

按鍵記錄收集 |

STUCCOMONTANA |

網絡設備控制 |

|

COTTONMOUTH-II |

命令控制 |

NIGHTWATCH |

視頻信號處理 |

|

FIREWALK |

流量監控 |

TRINITY |

竊聽芯片 |

2.2 DNT攻擊裝備

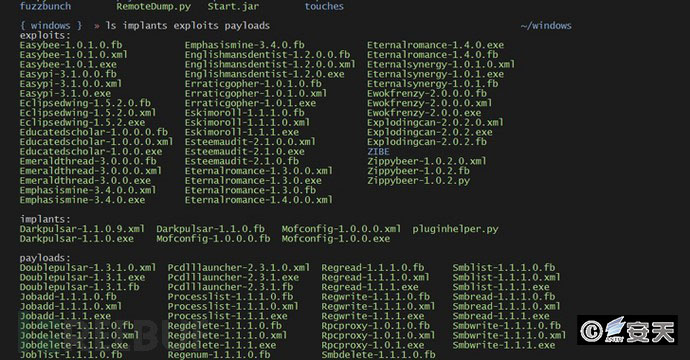

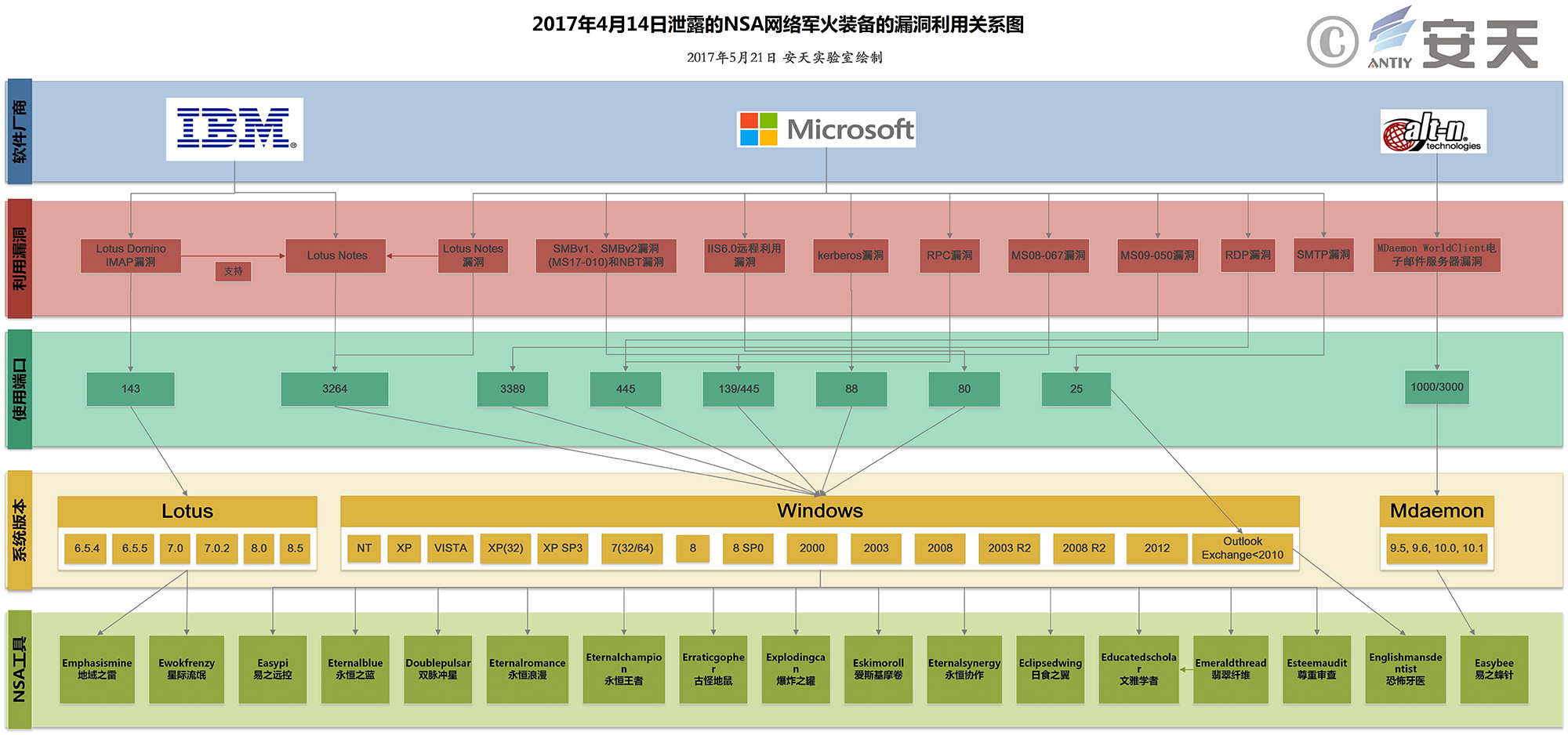

2017年4月14日,影子經紀人組織曝光了NSA的Fuzzbunch漏洞攻擊平臺和DanderSpritz遠控平臺,稱這些攻擊裝備與方程式組織有關。根據相關分析和資料顯示,這些攻擊裝備是美方若干年前開發水平,涉及大量系統級0day漏洞利用工具和先進的后門程序,暴露了美方的漏洞儲備能力和攻擊技術水平。

圖2-1 NSA/DS-FB平臺結構解析

2.2.1 Fuzzbunch漏洞攻擊平臺

Fuzzbunch是滲透、攻擊平臺,負責利用漏洞向目標主機植入有效載荷(由DanderSpritz生成),在植入的過程中可直接內存執行,不會產生實體文件。

圖2-2 Fuzzbunch漏洞攻擊平臺

該攻擊平臺泄露后,其中的“永恒之藍”漏洞被WannaCry蠕蟲利用傳播,對全球網絡造成了嚴重損失,而“永恒之藍”漏洞僅是這批漏洞庫中眾多漏洞中的一個,其他漏洞具有超強的橫向移動利用性。安天在2017年5月將這批漏洞梳理成下圖:

圖2-3 Fuzzbunch漏洞利用關系圖

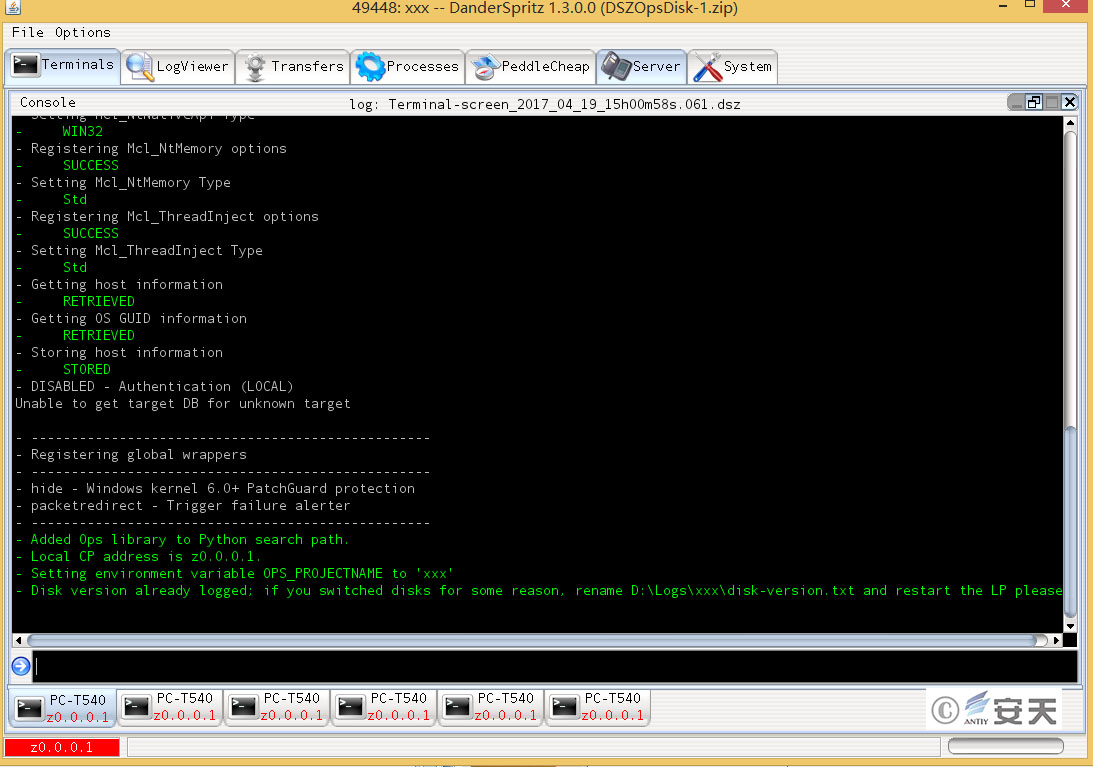

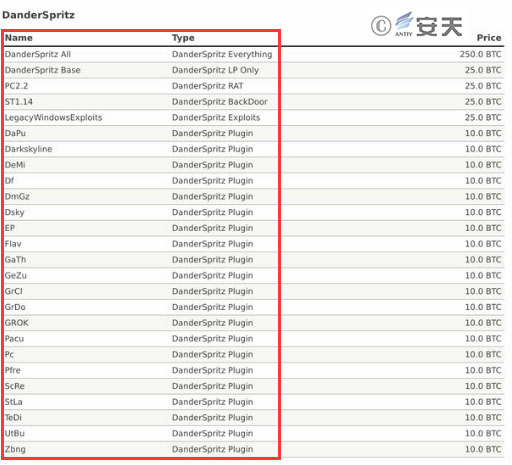

2.2.2 DanderSpritz遠控平臺

DanderSpritz是遠程控制平臺,其生成的載荷一旦被植入遠程主機即可實現對目標主機的完全控制。其采用的隱蔽方式激活通訊,在通訊過程中采用嚴格加密,通過一系列擴展插件可完成任意作業任務(如竊取數據、投放更高級的攻擊載荷等)。

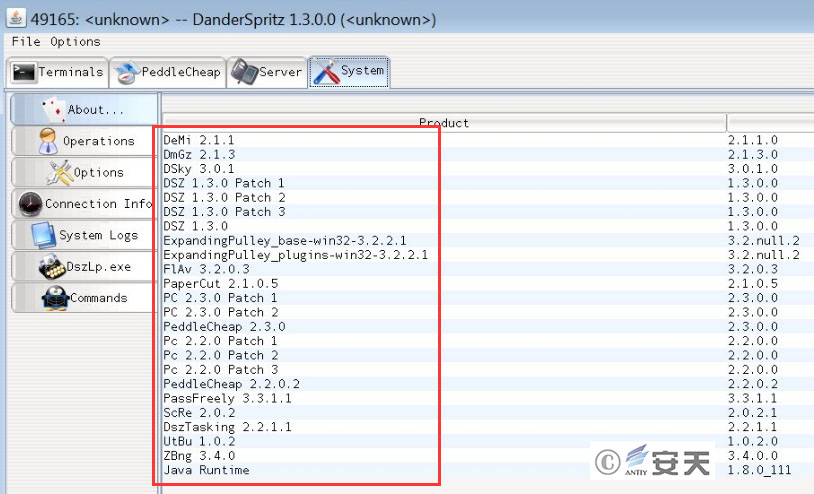

圖2-4 DanderSpritz遠程控制平臺

借助DanderSpritz平臺,攻擊者可以對受害主機進行全方位的控制,具體的操作是通過數百個插件進行組合來完成相應的功能。這些插件體現了如下架構風格——不是編寫功能高度復雜的單一木馬,而是把功能拆解成高度獨立的小模塊,這種拆解的粒度,幾乎到了“原子化”的程度,即使簡單如獲取系統信息的操作,也把類似獲取環境變量、語言集、網絡狀態等都作為一個獨立的小模塊,這將保證系統作業可以完全按需展開,從而最大化地保證作業的謹慎和靜默。

“影子經紀人”曝光的文件中多數為“DanderSpritz”平臺的攻擊插件,從放出的文件列表來看,攻擊工具和插件非常豐富且標準化,具體包括遠控、漏洞利用、后門、插件等。如DanderSpritz_All_Find.txt文件內容多達7千余行,其中插件有百個之多。

圖2-5 曝光的“DanderSpritz”平臺的攻擊插件截圖

圖2-6 “DanderSpritz”攻擊平臺截圖

3.NSA網絡攻擊裝備研發框架

美方在網絡攻擊裝備的上的優勢,源自于其試圖覆蓋所有主流IT場景的作業目標,和多年持續性投入。

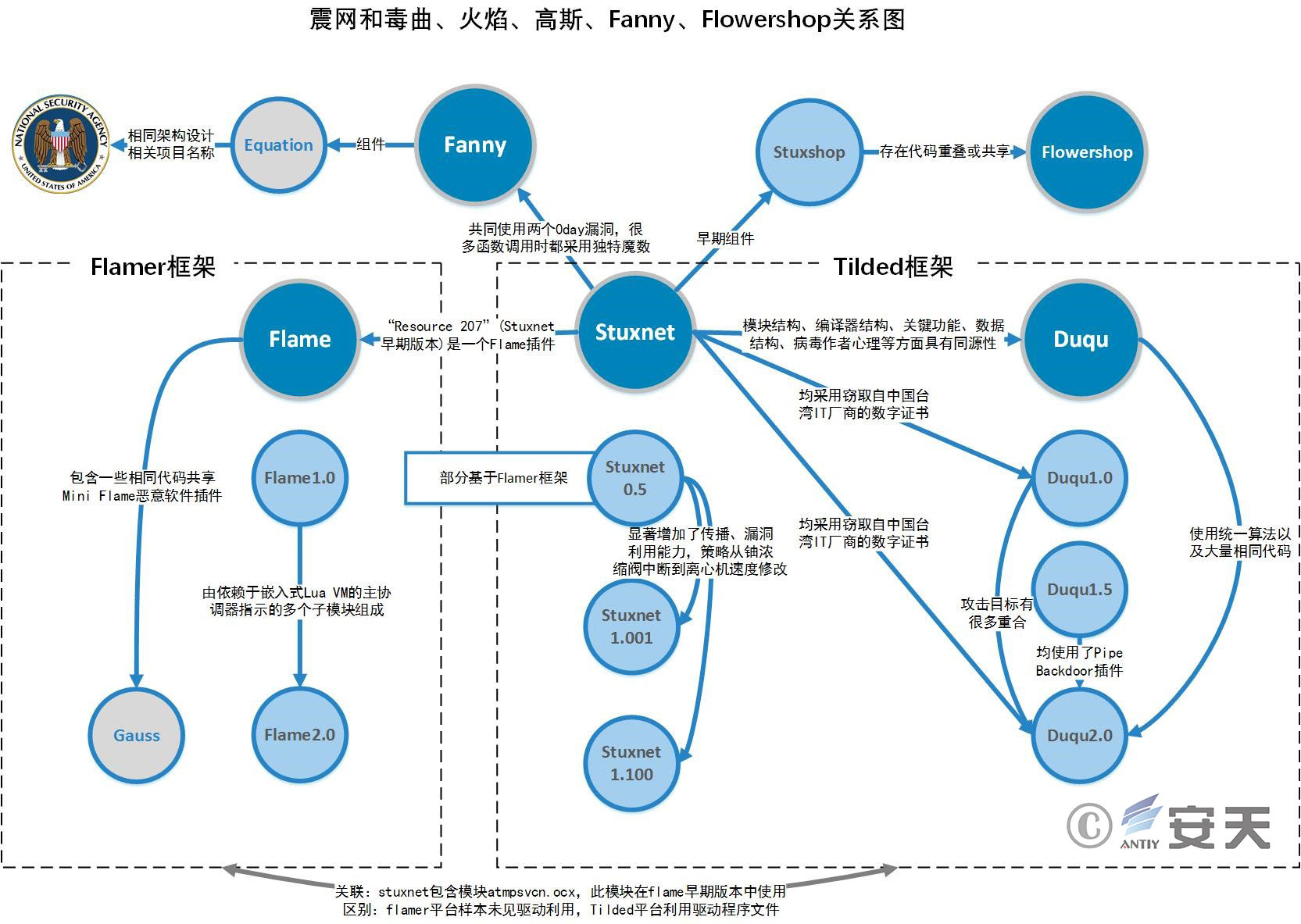

安天在2011年針對震網的后續分析中,提出了震網和毒曲病毒可能同源的猜測[2][3],并通過毒曲病毒與震網蠕蟲關鍵代碼結構、密鑰使用方法和代碼邏輯等的比較,發現了大量相同或相似的代碼片斷,證實了自己的猜想[5]。安天在當時做出的結論是“通過對毒曲病毒與震網蠕蟲關鍵代碼結構、密鑰使用方法和代碼邏輯等的比較,我們發現了大量相同或相似的代碼片斷,這說明兩者間存在代碼復用關系,或者兩者基于相同的代碼框架開發。”但對于是復用關系,還是同框架開發這一問題,當時并未給出定論。而融合其他機構的后期分析成果和進展,可以形成的結論是,相關A2PT攻擊組織至少維護了Tilded和Flamer兩個惡意代碼框架。震網、毒曲與火焰、高斯分別是基于Tilded和Flamer框架開發的。2012年6月11日,卡巴斯基發布報告稱2009年早期版本的(即0.5版)Stuxnet模塊(稱為“Resource 207”)實際上是一個Flame插件。而這一成果也將Flamer和Tilded這兩個完全不同的框架串接了起來。基于這兩個框架的惡意代碼在感染目標系統和執行主要任務方面具有獨特的技巧,均用來開發不同的網空攻擊裝備。卡巴斯基提出的結論是:兩個框架背后的團隊曾經共享過至少一個模塊的源代碼,表明他們至少有一次團隊合作,是屬于同一機構的兩個平行項目[12]。基于更多的線索,還可以把Fanny和Flowershop與上述事件串接到一起,它們的關系如圖3-1所示。

圖3-1 震網和毒曲、火焰、高斯、Fanny、Flowershop關系圖

4.美方網絡攻擊活動作業特點

根據安天對美方相關武器和攻擊行動的分析來看,可以總結出美方網絡攻擊作業的如下特點:

1. 進行全面的前期偵查與信息搜集。例如震網事件中,美方經歷了超過4年的準備過程,在攻擊伊朗核設施之前,美方已經完全滲透了伊朗的基礎工業機構,包括設備生產商、供應商、軟件開發商等,完整研究與模擬了伊朗核工業體系,知己知彼后才實施最后攻擊。

2. 充足的0day漏洞儲備、飽和式多漏洞組合使用。例如在“震網”攻擊中美方使用不少于5個0day漏洞;在攻擊中東SWIFT服務商等事件中,美方使用了不少于7個0day漏洞。這都能說明美方有極為豐富的0day漏洞儲備,在其攻擊戰略目標活動中,以“范弗里特彈藥量”式的思路,進行飽和式的多漏洞組合利用。

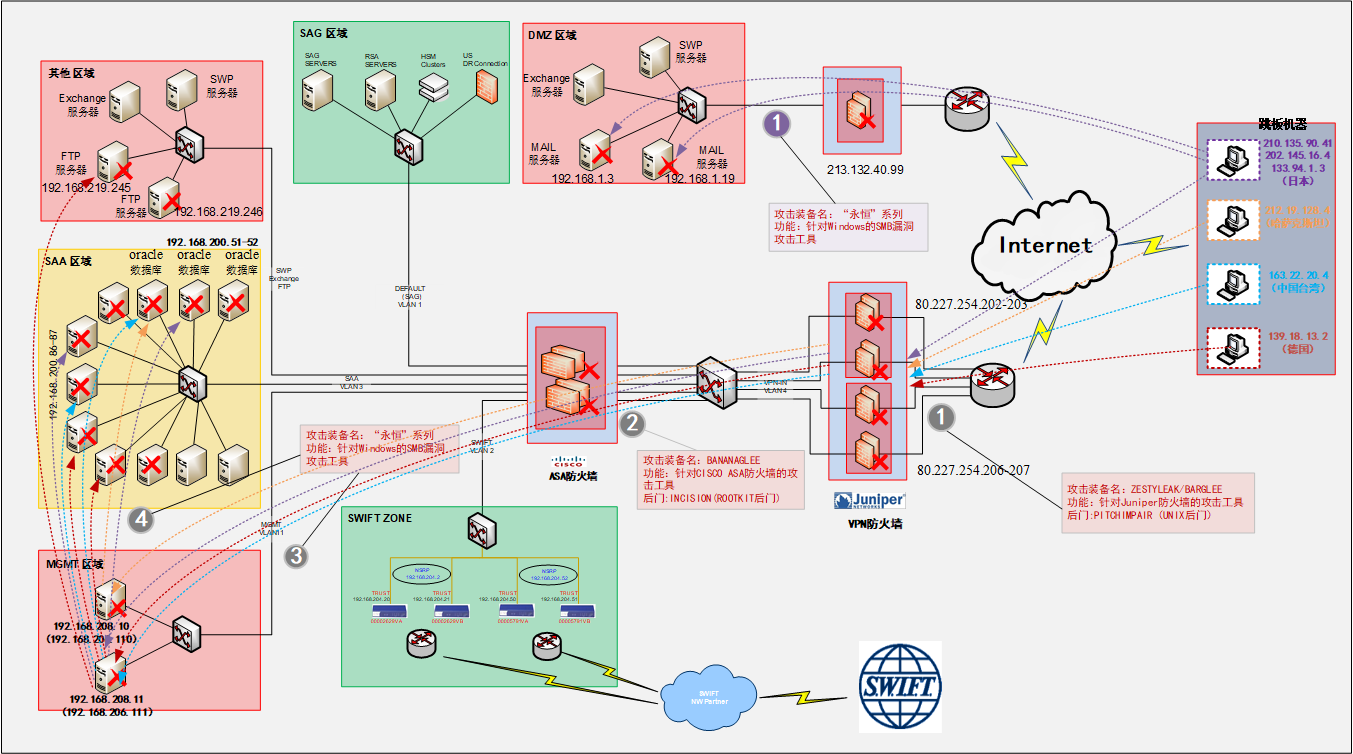

3. 超強邊界突防能力。美方針對網絡防火墻、路由器、交換機、VPN等網絡設備漏洞儲備豐富,利用工具完備,能打入控制邊界和網絡設備,進行流量轉發,并將此作為持續攻擊內網目標的中繼站。例如在針對中東最大SWIFT服務商EastNets的攻擊中,美方先后擊穿外部VPN防火墻和內網企業級防火墻,并在防火墻上安裝流量轉發木馬。

4. 人力、電磁、網空作業三結合。美方將網絡空間僅視為達成竊密的通道之一,組合人力手段和電磁手段達到最優攻擊效果。例如ANT裝備中的“水蝮蛇I號”就是一款電磁網空復合設備,融合了基于USB接口的注入和數據無線回傳機制,根據資料,最大通訊距離可達8英里。

5. 超強針對物理隔離突破能力。美方基于物流鏈劫持、有人帶入等方式,借助外設和輔助信號裝置,實現建立橋頭堡、構建第二電磁信道等方式,突破物理隔離網絡。例如震網攻擊中,根據相關信息,由荷蘭情報機構人員進入到現場將帶有震網病毒的USB設備接入到隔離內網發起攻擊。

6. 實施超大規模惡意代碼工程載荷高度模塊化,載荷框架和加載器部分高度復雜化對抗分析檢測,前期投遞載荷僅進行有限采集和持久化等行為,待條件符合遠程投遞高級載荷才具有針對性的投遞載荷實施攻擊行為。通過DanderSprit等木馬平臺的結構分析,以及包括攻擊EastNets等目標的過程復盤,都可以看到這些特點。

7. 嚴格的本地和網絡加密,載荷配置數據、資源、函數加密對抗反病毒和沙箱檢測,網絡通訊采用非對稱加密。還可以等待網絡請求激活以對抗網絡側檢測。從震網到后來的一系列的樣本和分析,都可以看到加密的普遍應用。

8. 廣泛采用無文件實體技術,采用直接內存加載執行或建立隱藏磁盤存儲空間。從分析來看,美方基本至少從2008年開始就廣泛采用內存木馬不落地技術,同時震網的Loader樣本實現每次落地發生HASH變化,使類似文件MD5等威脅情報失效。

9. 深度隱蔽的持久化能力,固件持久化,防火墻、郵件網關持久化。例如DanderSprit木馬框架中就包括寫入硬盤固件的組件,在攻擊活動中,選擇符合條件主機,將木馬寫入到硬盤固件中,這樣即使用戶重新安裝系統,依然能實現再次激活。

10. 載荷覆蓋所有操作系統平臺。目前發現美方攻擊行動中,已發現各類操作系統平臺樣本,如Windows、Linux、Solaris、Android、OSX、iOS等。這在安天歷史報告《從方程式到方程組》中有完整的披露。

5.小結

網絡安全防護工作必須正視威脅、直面對手,要充分認識到網絡安全所面臨風險挑戰的高度嚴峻性,深入貫徹總體國家安全觀,以捍衛國家主權、安全和發展利益的高度開展網絡安全防御工作。深入分析超高能力網空威脅行為體的組織建制、支撐體系、攻擊裝備、作業手段、作業體系與行動特點,是我們防御工作有的放矢的重要基礎,是構建客觀敵情想定的基礎支撐。將網絡安全防御工作建立在正確的敵情想定[5]基礎之上,真正打造動態綜合有效的網絡安全防御能力。

附錄:安天持續分析美方攻擊組織和攻擊事件情況

安天持續跟蹤分析美方攻擊組織和相關事件,2010年以來陸續發布相關發布分析成果數十篇[4]。

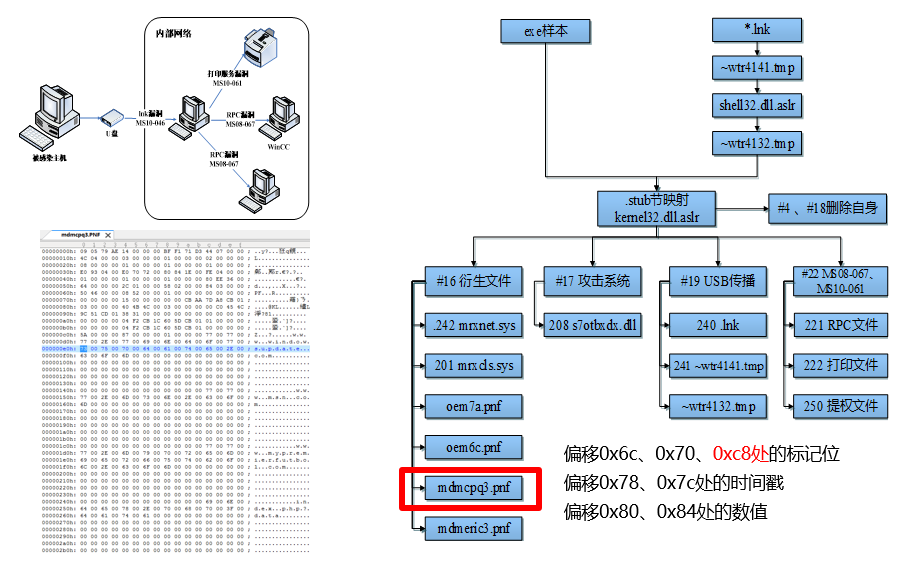

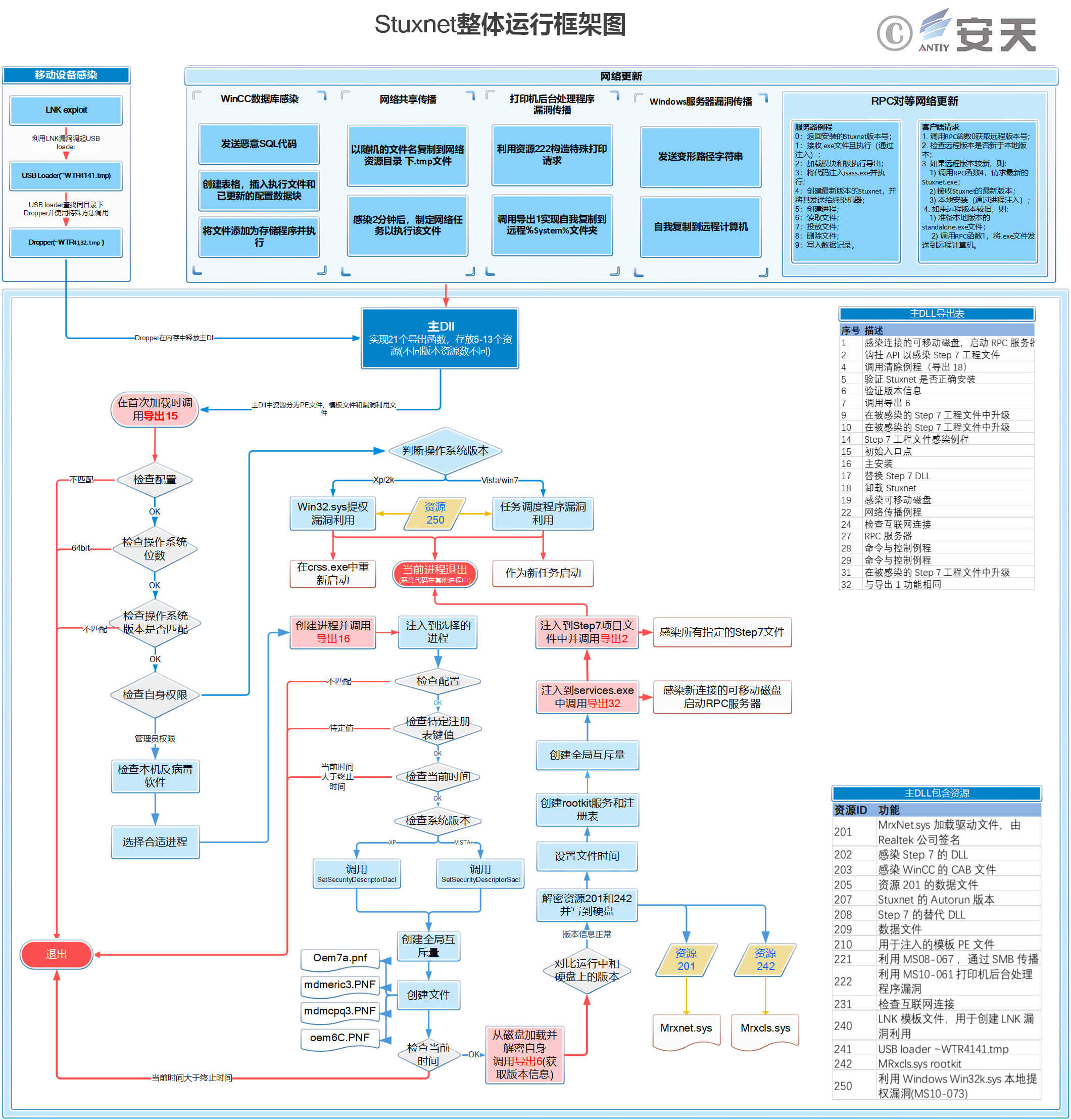

2010年安天發布《對Stuxnet蠕蟲攻擊工業控制系統事件的綜合報告》[6]。報告對Stuxnet蠕蟲的攻擊過程、傳播方式、攻擊意圖、文件衍生關系進行分析,分析其利用的多個零日漏洞,總結該蠕蟲的攻擊特點,并給出解決方案,最后做出評價和思考。該報告是國內較早的通過逆向工程系統分析震網的全面報告,成為國內公眾了解Stuxnet蠕蟲攻擊真相和細節的重要參考資料。同年10月,安天發布補充分析報告,指出震網通過U盤的傳播是由包括時間戳和限制條件等七組配置數據來決定,還分析震網通過開啟RPC服務、共享服務和遠程訪問WinCC系統數據庫,來實現在局域網中的傳播與更新,以及通過劫持DLL來攻擊西門子系統的PLC(可編程邏輯控制器)的行為,并確定震網注入的PLC代碼只有在某種具體的硬件設備中才能正常發揮作用,這進一步表明它的針對性極強。

圖6-1 震網模塊分析及擺渡機理分析

2011年9月,安天發布了《Duqu和Stuxnet同源性分析報告》[6],其中對毒曲(Duqu)病毒的模塊結構、編譯器架構、關鍵功能進行分析,發現Duqu與Stuxnet相應結構和功能具有一定的相似性,同時在分析Duqu的解密密鑰、反跟蹤手段、程序BUG時,發現病毒作者編碼心理特點與Stuxnet的邏輯相似。通過在Duqu與Stuxnet樣本中發現的相同邏輯判斷錯誤,由編碼心理學的方法判斷兩者具有同源性,發布了關于Duqu與Stuxnet同源性的分析報告,并在《程序員》雜志發表了相關文章。

2012年1月,安天微電子與嵌入式安全研發中心發布報告《WinCC之后發生了什么》[6],推測震網可能的攻擊場景機理:假設離心機轉速采用PID算法實現自動控制,震網蠕蟲攻擊WinCC,修改數據庫中的PID算法相關參數,則離心機轉速就會發生變化,甚至導致離心機轉速自動控制失靈,輕則導致離心機分離功率和分離系數下降,分離核燃料級或者武器級鈾235失敗(鈾235濃度不足)。

2012年7月安天發布了近100頁的《Flame蠕蟲樣本集分析報告》[7],但此事分析工作僅覆蓋了不足5%的火焰病毒的模塊,同時此事也觸發了安天CERT對這種逐個模塊堆砌式分析的反思。

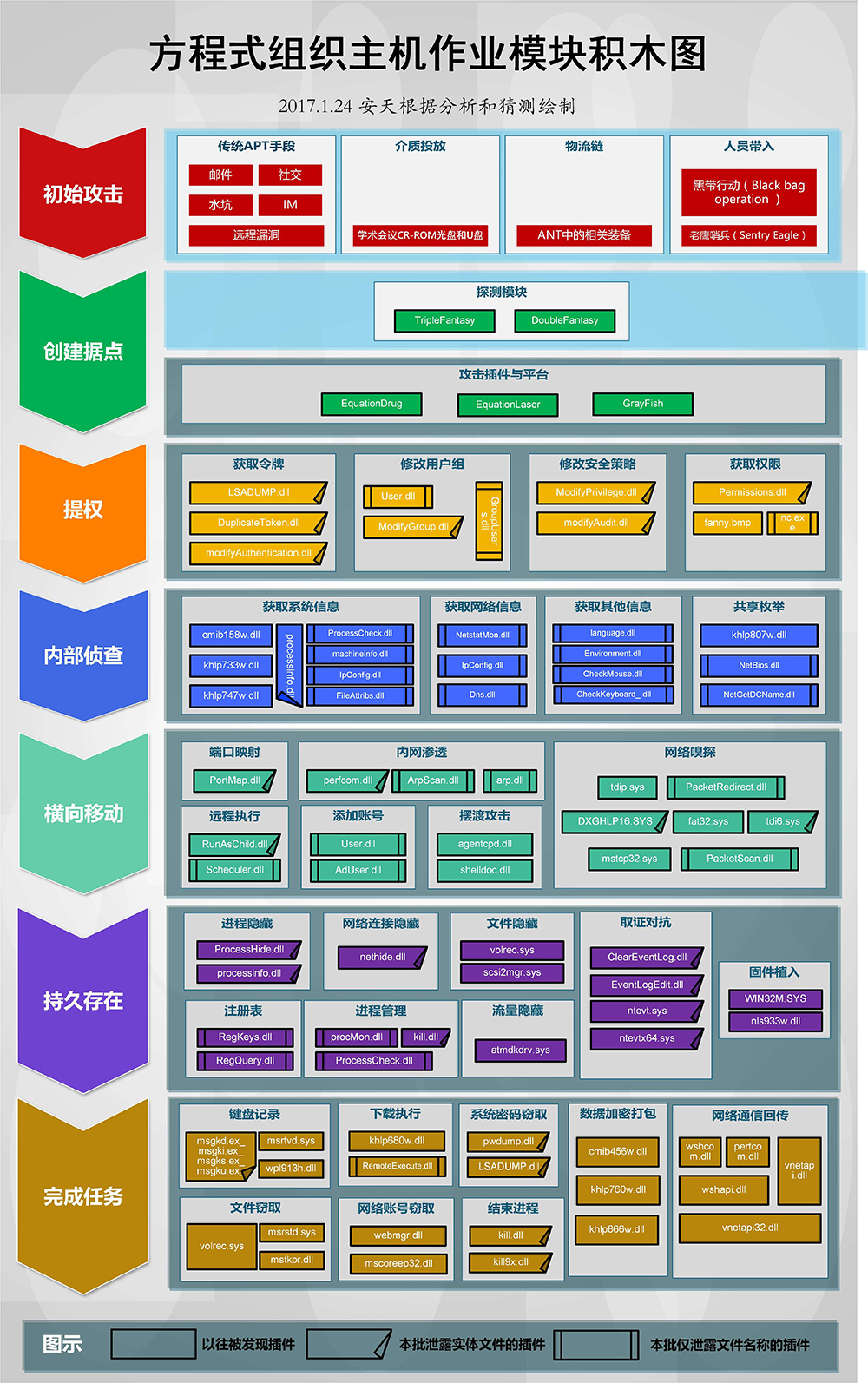

2015年至2017年,安天先后發布四篇關于方程式組織的系列分析報告中英文雙語版,《修改硬盤固件的木馬——探索方程式(EQUATION)組織的攻擊組件》[8]、《方程式(EQUATION)部分組件中的加密技巧分析》[9]、《從“方程式”到“方程組”——EQUATION攻擊組織高級惡意代碼的全平臺能力解析》[10]、《方程式組織EQUATIONDRUG平臺解析》[11],在系列報告中,安天對硬盤固件重新編程機理和攻擊模塊nls_933w.dll做了詳細分析,驗證了超高網空行為體可在一切可持久化場景中實現持久化的能力、對該組織的本地注冊表數據和遠程通訊數據算法進行分析,指出該組織使用修改后的RC對稱算法,并給出了完整的解密算法和密鑰結構和二級密碼表、解密了該組織的幾乎無死角的、全平臺化攻擊能力,全球獨家解密了其Linux和Solaris平臺的樣本、形成了一個方程式組織主機作業的模塊積木圖,揭示超高網空威脅行為體的模塊化作業模式。至此,基于安天4年的持續跟蹤與分析,發現超高能力網空威脅行為體(方程式組織)的完整作業能力。

圖6-2 方程式組織主機作業模塊積木圖

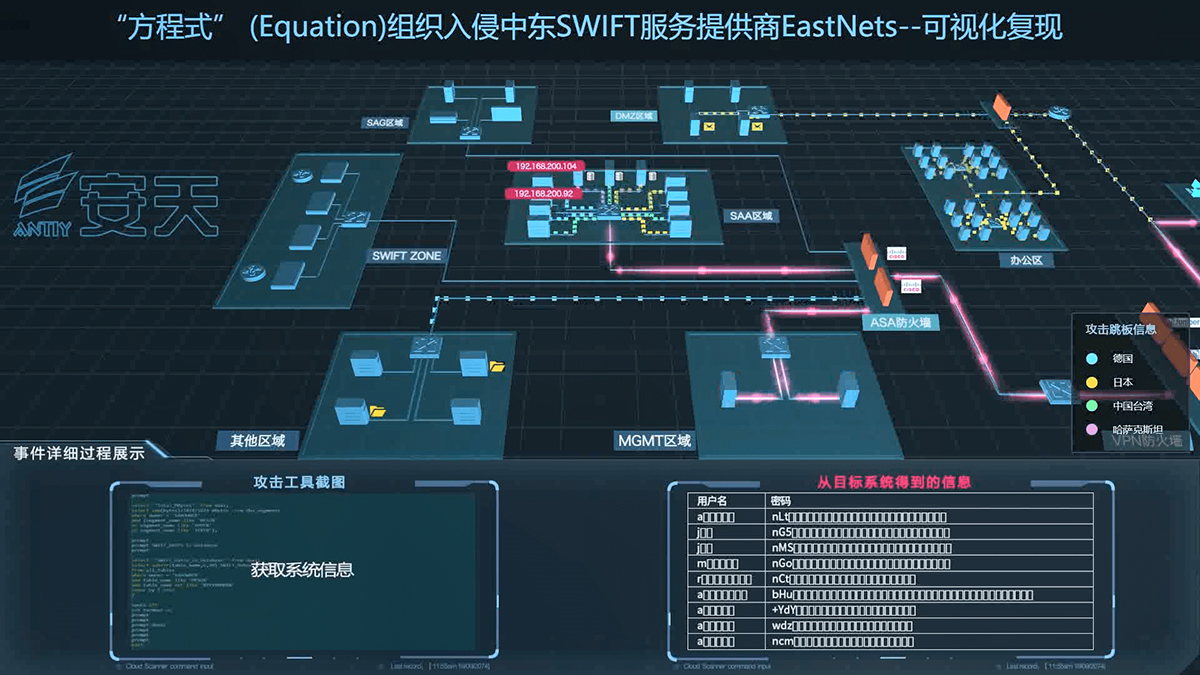

2019年,安天首次介紹了方程式組織對中東金融服務機構EastNets進行攻擊的過程。這是安天將針對方程式組織的歷史分析成果與“影子經紀人”泄露資料相結合形成的新的分析成果。同年,安天正式發布《“方程式組織”攻擊SWIFT服務提供商EastNets事件復盤分析報告》[12],報告精準還原了受到攻擊影響的IT資產全景和拓撲關系,完整再現了殺傷鏈的全過程,詳盡梳理了行動中使用的武器和作業流程,并以可視化方式予以復現。

圖6-3 “方程式組織”對EastNets網絡的總體攻擊過程復盤

圖6-4 安天態勢感知平臺可視化組件對攻擊行動的復現演示

(詳細復現視頻請查看:http://8rpec4.com/video/20190531/lup.mp4)

2019年9月30日,安天發布長篇報告《震網事件的九年再復盤與思考》[13],在報告中,安天詳細比較了震網各版本特點和作用機理、分析了相關高級惡意代碼工程框架和震網、毒曲、火焰和后期方程式組織所使用惡意代碼間的關聯。梳理了震網事件完整時間軸、震網整體結構和運行邏輯、以及震網存在大量樣本的原因。反思了當前網絡安全中檢測引擎與威脅情報面臨APT的挑戰,并思考了如何建立起更可靠的基礎標識能力與響應機制、更有效的支撐TTP、更可靠的組織相關的情報、更完善的知識工程運營體系,以應對A2PT組織發起的高級網空威脅。

圖6-5 震網整體運行框架圖