2021年網(wǎng)絡(luò)安全威脅的回顧與展望

時(shí)間 : 2022年01月28日 來源: 安天CERT

導(dǎo)語

2021年是“十四五”的開局之年,在年度國家網(wǎng)絡(luò)安全宣傳周期間舉辦的網(wǎng)絡(luò)安全產(chǎn)業(yè)發(fā)展論壇上,安天提出網(wǎng)絡(luò)安全領(lǐng)域在“十四五”期間面臨著三個(gè)重大的歷史任務(wù):系統(tǒng)重塑網(wǎng)絡(luò)安全空間國防和國家安全能力;全面提升關(guān)鍵信息基礎(chǔ)設(shè)施安全防護(hù)水平,有效保障國民經(jīng)濟(jì)體系的數(shù)字化轉(zhuǎn)型;充分滿足公民個(gè)人信息和隱私的安全保障需求[1]。

新冠疫情仍在全球擴(kuò)散蔓延,加速世界經(jīng)濟(jì)、政治、科技和治理格局的深刻調(diào)整和演化,在外部環(huán)境的不穩(wěn)定性、不確定性不斷凸顯的時(shí)代背景下,科學(xué)制定方針政策,統(tǒng)籌發(fā)展,抓機(jī)遇迎挑戰(zhàn),就能轉(zhuǎn)危為機(jī),讓內(nèi)外部環(huán)境更好地服務(wù)于我國“十四五”規(guī)劃,建設(shè)更高水平的平安中國。在網(wǎng)絡(luò)空間安全領(lǐng)域各類風(fēng)險(xiǎn)具有極高的復(fù)雜性,為更好的適配系統(tǒng)重塑網(wǎng)絡(luò)安全空間國防和國家安全能力的時(shí)代訴求,我們既要全面規(guī)劃指引、提升企事業(yè)單位網(wǎng)絡(luò)安全防護(hù)水平等長策,還要為應(yīng)對“黑天鵝”、“灰犀牛”做好準(zhǔn)備,對突發(fā)重大的地緣性安全事件、重大高烈度沖突事件做好應(yīng)對準(zhǔn)備等急策。安天制作了2021年全球APT攻擊行動(dòng)、組織歸屬地理位置分布(活躍)圖,來揭示未知APT活動(dòng)“陰謀”涌動(dòng)和已知的APT組織“陽謀”盡顯。

2021年9月1日起正式施行的《關(guān)鍵信息基礎(chǔ)設(shè)施安全保護(hù)條例》,是網(wǎng)絡(luò)安全需求側(cè)改革的重要舉措,使關(guān)鍵信息基礎(chǔ)設(shè)施安全問題不再只是單純的建設(shè)運(yùn)營機(jī)構(gòu)自身安全防護(hù)問題,其建構(gòu)在關(guān)鍵信息基礎(chǔ)設(shè)施安全與國家安全、社會(huì)安全、政企機(jī)構(gòu)安全以及人的安全四個(gè)層面相關(guān)的維度上,形成了需求導(dǎo)向和指引。在過去一年安天圍繞威脅檢測和對抗的能力建設(shè)上做了大量的工作,在網(wǎng)絡(luò)對抗核心且致命的主戰(zhàn)場——供應(yīng)鏈戰(zhàn)場持續(xù)發(fā)力,為保障國民經(jīng)濟(jì)數(shù)字化轉(zhuǎn)型,以期為關(guān)鍵信息基礎(chǔ)設(shè)施安全更好地保駕護(hù)航。

繼2021年6月1日《中華人民共和國數(shù)據(jù)安全法》出臺(tái)后,《個(gè)人信息保護(hù)法》于2021年8月20日正式通過,兩部法律已先后于2021年6月10日、11月1日正式施行。如果說《中華人民共和國數(shù)據(jù)安全法》標(biāo)志著我國數(shù)據(jù)法律的基本架構(gòu)有了參考樣本,那么《個(gè)人信息保護(hù)法》就標(biāo)志著我國數(shù)據(jù)法律體系中具有重要意義的一塊拼圖終于落定,其具有劃時(shí)代的意義,為破解個(gè)人信息保護(hù)中的熱點(diǎn)難點(diǎn)問題和數(shù)字經(jīng)濟(jì)健康發(fā)展提供強(qiáng)有力的法律保障。本報(bào)告舉例了2021年影響力較大的文件數(shù)據(jù)和個(gè)人信息數(shù)據(jù)泄露事件,用以起到警示作用。

在每年冬訓(xùn)營上發(fā)布年報(bào)的預(yù)發(fā)布版,征求參會(huì)專家的意見建議,是安天多年堅(jiān)持的傳統(tǒng)。

在今年的年報(bào)中,安天總結(jié)了APT、勒索軟件、挖礦木馬、釣魚郵件、數(shù)據(jù)泄露、供應(yīng)鏈安全、威脅泛化等方向的思考與觀點(diǎn):

關(guān)于APT:

網(wǎng)絡(luò)安全已成為事關(guān)各國主權(quán)、安全和發(fā)展利益的重大問題,能夠觀察到更多的未知APT攻擊活動(dòng)“陰謀”涌動(dòng)、已知的APT組織“陽謀”盡顯。攻擊組織為達(dá)成戰(zhàn)略目的會(huì)不斷更新、修改戰(zhàn)術(shù),陰謀暗涌,也會(huì)融合魚叉式網(wǎng)絡(luò)釣魚、漏洞利用等技術(shù)為陽謀戰(zhàn)略、伺機(jī)而動(dòng)。預(yù)計(jì)未來以對特定目標(biāo)人物為重點(diǎn)的情報(bào)搜集和信息竊取為目的的攻擊活動(dòng)會(huì)逐年增多。當(dāng)前針對APT組織分析不再需要信息爆炸式的曝光和披露,而是需要更多詳細(xì)分析、準(zhǔn)確溯源和高價(jià)值的報(bào)告。正所謂差之毫厘,謬以千里,對于不能確定背景的事件需謹(jǐn)慎對待,以免引發(fā)APT情報(bào)和溯源歸因上的蝴蝶效應(yīng)。

關(guān)于勒索軟件:

勒索軟件攻擊仍然保持廣撒網(wǎng)與定向攻擊并存,定向勒索攻擊能力已達(dá)“APT”水平。由于定向攻擊對受害者造成的影響較大,在行業(yè)內(nèi)外都會(huì)引起關(guān)注,部分參與攻擊事件的勒索軟件組織迫于外界各方壓力,選擇暫避鋒芒,讓外界以為其退出勒索市場,實(shí)則是在更名后卷土重來。勒索軟件組織增加新型勒索方式,已現(xiàn)“三重勒索”;少量勒索軟件不加密只勒索;“破壞式”勒索軟件再現(xiàn)。勒索軟件發(fā)展逐漸呈現(xiàn)組織化和鏈條化的特征,并通過職能劃分來提高組織運(yùn)營的整體效率。定向勒索攻擊能力已達(dá)“APT”水平,基礎(chǔ)防護(hù)已經(jīng)無法應(yīng)對這種攻擊,必須構(gòu)建縱深防御并配合多重安全防護(hù)策略來應(yīng)對定向勒索軟件攻擊。

關(guān)于挖礦木馬:

我國大力開展整治虛擬貨幣“挖礦”活動(dòng),已有顯著成效。

由于挖礦木馬的多功能集成性,結(jié)合目前云市場的規(guī)模和發(fā)展,攻擊者針對云主機(jī)的挖礦活動(dòng)將持續(xù)增長,利用威脅情報(bào)有助于快速發(fā)現(xiàn)并處置挖礦木馬。

關(guān)于釣魚郵件:

在定制化釣魚活動(dòng)攻擊過程中,其針對性和威脅性都呈現(xiàn)了遞進(jìn)特征,誘惑性更強(qiáng),攻擊成功率相對更高。郵箱的“郵件自動(dòng)轉(zhuǎn)發(fā)”功能成為一個(gè)隱蔽性高的泄密渠道。

關(guān)于數(shù)據(jù)泄露:

造成信息泄露事件的主要原因是數(shù)據(jù)庫或者云存儲(chǔ)設(shè)施配置錯(cuò)誤以及管理人員操作不當(dāng),而導(dǎo)致數(shù)據(jù)泄露的主要原因是黑客入侵和勒索軟件攻擊。保護(hù)數(shù)據(jù)信息安全不能抱有僥幸心理,應(yīng)在數(shù)據(jù)安全風(fēng)險(xiǎn)來臨之前及時(shí)發(fā)現(xiàn)薄弱點(diǎn),為薄弱環(huán)節(jié)增加防護(hù)策略和手段,以降低數(shù)據(jù)泄露的可能性。我國對公民個(gè)人信息保護(hù)力度不斷加大,并通過立法加強(qiáng)對公民個(gè)人信息進(jìn)行保護(hù),通過《中華人民共和國個(gè)人信息保護(hù)法》為破解個(gè)人信息保護(hù)中的熱點(diǎn)難點(diǎn)問題和數(shù)字經(jīng)濟(jì)健康發(fā)展提供了強(qiáng)有力的法律保障。

關(guān)于威脅泛化:

物聯(lián)網(wǎng)的興起、發(fā)展、成熟都需要經(jīng)歷一個(gè)漫長的時(shí)期,其日益增長的可用性以及相對脆弱的安全性,一直是攻擊者尋找短板的目標(biāo)。由于疫情防控需求,企業(yè)員工在疫情期間持續(xù)居家辦公的時(shí)間變長,帶來物聯(lián)網(wǎng)安全的“連鎖反應(yīng)”,增加了智能設(shè)備的攻擊窗口。

1.APT

2021年疫情當(dāng)下,網(wǎng)絡(luò)安全已成為事關(guān)各國主權(quán)、安全和發(fā)展利益的重大問題,能夠觀察到更多的未知APT攻擊活動(dòng)“陰謀”涌動(dòng)、已知的APT組織“陽謀”盡顯。安天CERT梳理了2021年全球APT組織及行動(dòng)的分布和活躍情況,制作了“全球APT攻擊行動(dòng)、組織歸屬地理位置分布(活躍)圖”,其中APT組織共561個(gè)(由于圖片空間有限僅展示主要攻擊組織),根據(jù)圖示可以發(fā)現(xiàn)其主要分布于美國、俄羅斯、印度、伊朗、朝鮮半島、中東及部分國家和地區(qū),部分組織由于情報(bào)較少未能確定歸屬國家或地區(qū)。

圖1-1 2021年全球主要APT攻擊行動(dòng)、組織歸屬地理位置分布(活躍)圖

1.1 疫情當(dāng)下,APT攻擊活動(dòng)“陰謀”涌動(dòng)、“陽謀”盡顯

在《2017網(wǎng)絡(luò)安全威脅的回顧與展望》[2]中,安天曾提到“隨著攻擊組織的不斷被分析曝光,APT攻擊正在轉(zhuǎn)化為網(wǎng)絡(luò)空間的戰(zhàn)略陽謀”。在此之后的四年時(shí)間里,安天已經(jīng)熟識(shí)一些活躍APT組織的TTPs,例如可以關(guān)注到來自南亞次大陸的“白象”、“苦象”、“幼象”等組織不同批次的攻擊活動(dòng)和試探。從全球APT攻擊行動(dòng)活躍分布圖來看,境外針對我國的APT攻擊活動(dòng)試探從未停止過,2021年繼續(xù)受疫情影響,針對醫(yī)療、醫(yī)藥行業(yè)的攻擊顯著增長。與此同時(shí),政府、軍工、電力、能源、外交、教育、機(jī)械重工等行業(yè)仍為攻擊者重點(diǎn)關(guān)注的領(lǐng)域。

近年來發(fā)現(xiàn)針對中東、中亞、東南亞等欠發(fā)達(dá)地區(qū)的未知攻擊活動(dòng)明顯增多,意味著越來越多的具有國家背景的APT組織參與到中美在東南亞、中亞、中東地區(qū)有關(guān)經(jīng)濟(jì)的競爭活動(dòng)中。攻擊者通常會(huì)使用通過釣魚郵件或攻陷暴露到外網(wǎng)的機(jī)器,以此進(jìn)入這些單位的內(nèi)部網(wǎng)絡(luò),隨后,會(huì)竊取被控機(jī)上的重要文檔,收集信息,并嘗試橫向移動(dòng)。多數(shù)時(shí)候,攻擊活動(dòng)使用開源代碼工具、或者設(shè)置假旗(False Flag)偽裝成其他APT組織活動(dòng),盡管安全防護(hù)設(shè)備和安全從業(yè)者能夠攔截大部分攻擊活動(dòng),但在未狩獵到APT組織活動(dòng)的最終目標(biāo)TTPs、投放其專屬的特種木馬載荷之前,亦無法阻止“陰謀”暗涌。

另一方面,更多熟悉的APT組織利用釣魚網(wǎng)站、魚叉式網(wǎng)絡(luò)釣魚、密碼噴射等陽謀策略,針對目標(biāo)進(jìn)行釣魚攻擊活動(dòng)。

表1-1 2021年活躍的APT組織

|

組織 |

攻擊手法 |

攻擊手法標(biāo)簽化 |

攻擊目標(biāo) |

|

B組織 |

搭建相關(guān)衛(wèi)生部門官網(wǎng)的釣魚站點(diǎn),傳播誘餌文件發(fā)送釣魚郵件的形象傳播誘餌文件 |

釣魚網(wǎng)站 釣魚郵件 |

醫(yī)療、防疫、科研相關(guān)行業(yè) |

|

Y組織 |

仿冒我國相關(guān)單位企業(yè)郵箱 |

釣魚網(wǎng)站 |

政府、軍工企業(yè) |

|

H組織 |

魚叉郵件攻擊,郵件附件使用與新冠病毒疫情相關(guān)的誘餌文檔,包括lnk文件、白加黑文件組合 |

釣魚郵件 |

中國醫(yī)療機(jī)構(gòu) |

|

以魚叉式網(wǎng)絡(luò)釣魚郵件方式植入病毒 |

魚叉式網(wǎng)絡(luò)釣魚 |

政府、高校 |

|

|

M組織 |

利用與疫情相關(guān)的誘餌文件,最終釋放特種木馬 |

釣魚郵件 |

外交部門,軍工、核能等重點(diǎn)企業(yè) |

|

K組織 |

利用與疫情相關(guān)的誘餌文件,釋放python編寫的木馬 |

釣魚郵件 |

韓國政府部門、大學(xué)教授等目標(biāo) |

|

T組織 |

利用與疫情相關(guān)的資訊進(jìn)行攻擊活動(dòng) |

釣魚郵件 |

印度政府、軍事目標(biāo)等 |

|

X組織 |

使用“疫情優(yōu)秀教師推薦表”相關(guān)誘餌文檔 |

定向針對某大學(xué) |

|

|

C組織 |

通過偽造疫情相關(guān)的文檔以及釣魚網(wǎng)站 |

釣魚網(wǎng)站 |

醫(yī)療行業(yè) |

|

L組織 |

利用新冠疫情信息進(jìn)行釣魚攻擊使用各類誘餌主題的魚叉郵件,針對特定目標(biāo)投遞lnk惡意附件安裝后門程序等 偽裝成標(biāo)題為"QQ郵箱中轉(zhuǎn)站文件"或“從QQ郵箱發(fā)來的超大附件”釣魚頁面?zhèn)窝b成網(wǎng)易郵箱官方登錄頁面 |

釣魚郵件 釣魚網(wǎng)站 |

長期針對國內(nèi)政府、軍工、教育等領(lǐng)域的重要機(jī)構(gòu) |

|

D組織 |

疫情期間利用國內(nèi)某VPN軟件0day漏洞 |

0day漏洞 |

對我國駐外、政府等機(jī)構(gòu)發(fā)起大規(guī)模攻擊 |

|

F組織 |

密碼噴射和暴力破解 |

密碼噴射 暴力破解 |

在臨床試驗(yàn)的疫苗制造商、臨床研究組織以及開發(fā)新型冠狀肺炎測試的組織。 |

|

未知 |

利用仿冒的釣魚郵件發(fā)送釣魚網(wǎng)站欺騙用戶輸入賬號(hào)密碼 |

釣魚郵件 釣魚網(wǎng)站 |

Microsoft Teams遠(yuǎn)程辦公用戶 |

今年3月以來,我們已捕獲多起針對我國和南亞次大陸國家的“釣魚”攻擊活動(dòng),主要攻擊目標(biāo)為中國、巴基斯坦等國家的政府、國防軍事以及國企單位。該組織采取的攻擊方式包括搭建釣魚網(wǎng)站、使用惡意安卓應(yīng)用程序攻擊手機(jī),用Python等語言編寫的木馬竊取電腦上的各種文檔文件、瀏覽器緩存密碼和其他一些主機(jī)系統(tǒng)環(huán)境信息。該組織通過向國際公開的安全資源上傳自己編寫的木馬,來測試木馬逃逸殺毒軟件的能力,但也因此暴露了其所在位置。通過對相關(guān)資源的檢索,能夠發(fā)現(xiàn)至少一名樣本的上傳作者來自印度德里,其在2020年11月23日至2020年11月24日期間一共上傳了8個(gè)測試性的惡意文件,而這些測試文件與已知的“幼象”樣本在代碼內(nèi)容上也存在高度同源。從攻擊活躍的頻度來看,該組織目前已有超越同源的“白象”、“苦象”等組織的趨勢,未來很有可能成為來自南亞的主要攻擊組織,需要對其進(jìn)行重點(diǎn)跟蹤和關(guān)注。

從2017年到2021年,很多APT攻擊手段TTPs,例如魚叉式網(wǎng)絡(luò)釣魚已經(jīng)被攻防雙方所熟悉。但這些TTPs依然是有效的、活躍的,已經(jīng)成為很多具有國家背景的APT組織作為戰(zhàn)略陽謀。攻擊組織為達(dá)成戰(zhàn)略目的會(huì)不斷更新、修改戰(zhàn)術(shù),陰謀暗涌,也會(huì)融合魚叉式網(wǎng)絡(luò)釣魚、Nday漏洞利用等技術(shù)為陽謀戰(zhàn)略,伺機(jī)而動(dòng)。

1.2 利用移動(dòng)設(shè)備攻擊成常態(tài),中東、南亞演繹高級威脅

IOS系統(tǒng)因?yàn)槠湎到y(tǒng)封閉性以及安全封閉性,安全生態(tài)體系基本依賴蘋果公司自行解決。但是IOS系統(tǒng)并非堅(jiān)不可摧,其在高級漏洞抵御層面并不占據(jù)優(yōu)勢。早在2016年8月,就曾曝出Pegasus間諜木馬攻擊一名阿聯(lián)酋社會(huì)活動(dòng)家的事件中,使用了三個(gè)針對IOS的0-day漏洞實(shí)現(xiàn)攻擊。2021年7月,《衛(wèi)報(bào)》、《華盛頓郵報(bào)》等17家媒體合作對Pegasus軟件展開調(diào)查[3]。結(jié)果顯示,在間諜軟件的監(jiān)控名單上,大約有5萬個(gè)電話號(hào)碼,這些號(hào)碼涉及全球的記者、企業(yè)主管和政界人士。2021年9月份有報(bào)道稱,至少五名法國現(xiàn)任內(nèi)閣部長的手機(jī)上發(fā)現(xiàn)了以色列間諜軟件Pegasus的痕跡。在這之前,根據(jù)一份泄露的Pegasus項(xiàng)目數(shù)據(jù),法國總統(tǒng)馬克龍、前總理愛德華·菲利普以及多達(dá)20名內(nèi)閣成員被發(fā)現(xiàn)是Pegasus的攻擊目標(biāo)。

在以色列間諜軟件公司NSO兜售間諜軟件Pegasus的活動(dòng)上,背后的攻擊組織看到了高級威脅態(tài)勢一個(gè)新的可能,意味著非專業(yè)的國家背景的行為體可以購買專業(yè)的軟件實(shí)施攻擊活動(dòng)。

另一方面,近年來看到更多來自中東、尤其南亞的APT組織在移動(dòng)端所作的努力,例如安天觀察到“幼象”組織在2020年8月等時(shí)間段利用惡意安卓應(yīng)用程序針對尼泊爾進(jìn)行的攻擊活動(dòng)。惡意安卓應(yīng)用程序偽裝成印度-尼泊爾領(lǐng)土爭端問題的民意調(diào)查App,當(dāng)受害者安裝并打開惡意安卓應(yīng)用程序后,惡意安卓應(yīng)用程序便會(huì)要求受害者授予其系統(tǒng)權(quán)限,成功獲得權(quán)限后,便通過Accessibility Service(無障礙輔助服務(wù),是Google專門為殘障人士設(shè)計(jì)的一個(gè)服務(wù),可以讓他們更方便地操作手機(jī))來監(jiān)控受害者手機(jī)。當(dāng)受害者在手機(jī)上輸入文本、點(diǎn)擊控件以及點(diǎn)擊按鈕時(shí),其便會(huì)將手機(jī)IP地址、當(dāng)前時(shí)間以及對應(yīng)事件類型等數(shù)據(jù)回傳至C2服務(wù)器。根據(jù)同C2的大多安卓樣本皆綁定Metasploit子包的情況,不排除該民意調(diào)查App在實(shí)際投放前也會(huì)綁定Metasploit遠(yuǎn)控木馬的可能。

圖1-2 “幼象”組織使用的惡意安卓應(yīng)用

如果移動(dòng)端與傳統(tǒng)PC端辦公網(wǎng)絡(luò)連接,網(wǎng)絡(luò)威脅也很可能在傳統(tǒng)的PC端與移動(dòng)端切換。以色列間諜軟件公司NSO公司雖然被蘋果公司起訴,但是更多的公司看到了這樣的發(fā)展機(jī)會(huì)和巨大的利益誘惑,預(yù)計(jì)未來以對特定目標(biāo)人物為重點(diǎn)的情報(bào)搜集和信息竊取為目的的攻擊活動(dòng)會(huì)逐年增多。

1.3 松散的情報(bào)引用使更多的歸因結(jié)果不嚴(yán)謹(jǐn)或不可靠

目前主流的溯源思維可區(qū)分為“第一性原理式”的從頭溯源和基于情報(bào)知識(shí)的對比溯源。十余年業(yè)內(nèi)豐沛且激增的情報(bào)積累使得眾多溯源工作不必從頭再來,有時(shí)分析人員經(jīng)過不斷嘗試“提取-查詢-對比”的流程,或使用具備自動(dòng)化識(shí)別代碼共享或資產(chǎn)同源關(guān)系的威脅歸因引擎,就能引用關(guān)聯(lián)到的已有情報(bào)快速地得出一定的歸因結(jié)論。但情報(bào)的生產(chǎn)工作并不都是十分嚴(yán)謹(jǐn),懶惰或推責(zé)式的情報(bào)引用也不可取。在生產(chǎn)過程中,生產(chǎn)方自身的情報(bào)運(yùn)營和研判能力各異,例如會(huì)表現(xiàn)出關(guān)鍵數(shù)據(jù)匱乏或分析推進(jìn)不夠深,都可能導(dǎo)致情報(bào)的性質(zhì)和內(nèi)容出現(xiàn)偏差,再加上生產(chǎn)鏈路發(fā)散,審核過程不夠嚴(yán)謹(jǐn)?shù)仍颍涂赡軐?dǎo)致不可靠的歸因結(jié)論被公開且廣泛傳播。此后,掌握不同可靠程度關(guān)聯(lián)證據(jù)的分析人員,可能會(huì)對外部的不可靠歸因結(jié)論做簡單引用,而不就事論事做進(jìn)一步追查,導(dǎo)致有問題的情報(bào)被進(jìn)一步放大傳播從而產(chǎn)生“三人成虎”的效應(yīng)。

目前網(wǎng)絡(luò)安全廠商或團(tuán)隊(duì)每年披露的APT分析文章、報(bào)告數(shù)量極多,其中有部分廠商或團(tuán)隊(duì)給出的事件歸因是并不嚴(yán)謹(jǐn)、甚至是錯(cuò)誤的,這些報(bào)告會(huì)進(jìn)一步誤導(dǎo)其他分析人員,從而導(dǎo)致后續(xù)一系列的誤判和錯(cuò)誤歸因,有的已經(jīng)影響到攻擊事件的溯源和組織的發(fā)現(xiàn)。當(dāng)前針對APT組織分析不再需要信息爆炸式的曝光和披露,而是需要更多詳細(xì)分析、準(zhǔn)確溯源和高價(jià)值的報(bào)告。正所謂差之毫厘,謬以千里,對于不能確定背景的事件需謹(jǐn)慎對待,以免引發(fā)APT情報(bào)和溯源歸因上的蝴蝶效應(yīng)。

2.勒索軟件

縱觀2021年發(fā)生的勒索攻擊事件,我們可以發(fā)現(xiàn)勒索軟件攻擊組織為獲利而不擇手段,不斷豐富勒索方式。在2020年的年報(bào)中,我們曾預(yù)測勒索軟件攻擊能力不斷提高,定向勒索攻擊能力接近“APT”水平。從2021年勒索軟件發(fā)展情況和定向攻擊事件案例來看,勒索軟件的發(fā)展趨勢印證了這一預(yù)測,且攻擊能力已達(dá)“APT”水平。

非定向勒索攻擊的應(yīng)對策略是打造相應(yīng)安全基線,包括但不限于補(bǔ)丁策略、安全加固、終端安全防護(hù)、數(shù)據(jù)備份等手段以及人員的安全意識(shí)等方面;針對定向勒索攻擊,則是在非定向攻擊應(yīng)對策略的安全運(yùn)營基礎(chǔ)上,增加建立縱深防御、安全服務(wù),針對關(guān)鍵信息基礎(chǔ)設(shè)施的防護(hù),則還需要進(jìn)行IT和OT的網(wǎng)絡(luò)隔離和協(xié)同防護(hù),使用多種數(shù)據(jù)設(shè)備備份等安全措施來提升安全水平。對于此類威脅,僅僅依靠網(wǎng)絡(luò)攔截是不夠的,必須強(qiáng)化端點(diǎn)的最后一道防線,必須強(qiáng)調(diào)終端防御的有效回歸,在終端側(cè)應(yīng)部署立足于有效防護(hù)的終端防御軟件。

勒索軟件行業(yè)日趨成熟,行業(yè)發(fā)展逐漸呈現(xiàn)出組織化和鏈條化的趨勢。勒索軟件攻擊者通過豐富勒索方式,在竊密與加密的基礎(chǔ)上結(jié)合多種方式向受害者施壓,在攻擊方式上主要通過網(wǎng)絡(luò)釣魚、漏洞利用、利用僵尸網(wǎng)絡(luò)分發(fā)攻擊載荷和口令爆破等。伴隨勒索軟件即服務(wù)(RaaS)在地下論壇盛行,初始訪問經(jīng)紀(jì)人(IAB)的地位顯著提高,攻擊者利欲熏心,對中小型企業(yè)的攻擊難以滿足其私欲,將攻擊目標(biāo)轉(zhuǎn)向大型有價(jià)值的企業(yè)。勒索軟件攻擊仍然保持廣撒網(wǎng)與定向攻擊并存,定向勒索攻擊能力已達(dá)“APT”水平。由于定向攻擊對受害者造成的影響較大,在行業(yè)內(nèi)外都會(huì)引起關(guān)注,部分參與攻擊事件的勒索軟件組織迫于外界各方壓力,選擇暫避鋒芒,讓外界以為其退出勒索市場,實(shí)則是在更名后卷土重來。

2021年,安天CERT發(fā)布了多篇勒索軟件分析報(bào)告,在安天《每周典型威脅分析》中發(fā)布了30多條勒索軟件信息,并將2021年流行的勒索軟件進(jìn)行了梳理,形成家族概覽,進(jìn)行分享[4]。

表2-1 活躍勒索軟件家族及攻擊案例

|

家族 |

受害者 |

攻擊時(shí)間 |

影響 |

|

Clop |

石油巨頭皇家殼牌 |

2021年3月 |

生產(chǎn)服務(wù)器宕機(jī),公開大量竊取到的數(shù)據(jù)文件 |

|

Babuk(Babyk) |

華盛頓特區(qū)大都會(huì)警察局 |

2021年4月 |

辦公機(jī)無法使用,竊取250GB文件 |

|

DarkSide(BlackMatter) |

美國成品油管道運(yùn)營商Colonial Pipeline |

2021年5月 |

輸送油氣的管道系統(tǒng)被迫下線,大量文件被竊取,要求支付700萬美元作為贖金 |

|

Ragnar Locker |

臺(tái)灣存儲(chǔ)組件制造商ADATA |

2021年5月 |

辦公系統(tǒng)和生產(chǎn)服務(wù)器無法運(yùn)行,竊取1.5TB的數(shù)據(jù) |

|

RansomEXX |

厄瓜多爾國營電信運(yùn)營商CNT |

2021年7月 |

導(dǎo)致業(yè)務(wù)運(yùn)營、支付門戶和客戶支持中斷 |

|

REvil(Sodinokibi) |

Kaseya |

2021年7月 |

加密了大約60家托管服務(wù)提供商和1500多家企業(yè),并索要高達(dá)7000萬美元的贖金 |

|

LockBit 2.0 |

全球IT咨詢服務(wù)商埃森哲 |

2021年8月 |

竊取了6TB的文件,并要求5000萬美元的贖金;在此次攻擊中增加了DDoS攻擊威脅,實(shí)現(xiàn)三重勒索 |

|

DoppelPaymer(Grief) |

美國全國步槍協(xié)會(huì)(NRA) |

2021年9月 |

辦公系統(tǒng)無法正常運(yùn)行,大量數(shù)據(jù)文件被泄露 |

|

Conti |

跨國公司JVCKenwood |

2021年9月 |

辦公環(huán)境無法正常使用,竊取了1.5TB的文件,并要求支付700萬美元作為贖金業(yè)務(wù)運(yùn)營、支付門戶和客戶支持中斷 |

|

Avaddon(Haron) |

MAX

International |

2021年12月 |

生產(chǎn)服務(wù)器宕機(jī),竊取700GB文件 |

2.1 勒索軟件組織增加新型勒索方式,已現(xiàn)“三重勒索”

通過觀察過去一年中發(fā)生的勒索軟件攻擊事件,采用“雙重勒索”方式在勒索軟件運(yùn)營中已經(jīng)成為主流趨勢,即“竊取數(shù)據(jù)+加密文件”的方式,在系統(tǒng)文件被加密導(dǎo)致工作無法正常運(yùn)營的情況下,再把竊取到的數(shù)據(jù)進(jìn)行泄露,對受害者造成的影響將難以估量,以此為條件會(huì)增加索要贖金的成功率,未來會(huì)有更多的勒索軟件組織采用此方式。在“雙重勒索”的基礎(chǔ)上,勒索軟件組織增加新型勒索方式,已現(xiàn)“三重勒索”:即在“竊密+加密”的方式上衍生出為獲取更多贖金和向受害者施壓的方式,利用所竊取的數(shù)據(jù)信息對利益相關(guān)方出售或勒索竊密數(shù)據(jù)中涉及到的相關(guān)人員,以此獲得更多贖金。REvil(Sodinokibi)勒索軟件組織在2021年2月份宣布升級到“三重勒索”方式,增加了DDoS攻擊,向受害人的合作伙伴和媒體的電話進(jìn)行VoIP(基于IP的語音傳輸)轟炸。部分組織在“三重勒索”方式的基礎(chǔ)上,縱向發(fā)展出更多的手段,包括勒索軟件組織聯(lián)系媒體以鼓動(dòng)對受害者的新聞報(bào)道,威脅要壓低上市公司的股價(jià)等。

2.2 少量勒索軟件“不加密只勒索”

Babuk勒索軟件組織在2021年4月宣布,未來不再對受害者系統(tǒng)文件進(jìn)行加密,只竊取數(shù)據(jù)文件,這樣就不會(huì)引起執(zhí)法機(jī)構(gòu)對其進(jìn)行過多的關(guān)注。從該組織的發(fā)表聲明中可以看出:勒索軟件組織并不想把勒索事件影響擴(kuò)大,只竊取數(shù)據(jù),并不想因加密數(shù)據(jù)而導(dǎo)致受害者企業(yè)業(yè)務(wù)停產(chǎn)并引起外界各方關(guān)注,想與被勒索企業(yè)達(dá)成協(xié)議,其本質(zhì)上只想獲取傭金而不想與執(zhí)法機(jī)構(gòu)為敵。安天CERT認(rèn)為未來會(huì)有一小部分勒索軟件組織只對企業(yè)進(jìn)行數(shù)據(jù)竊取并勒索贖金,而不對目標(biāo)系統(tǒng)數(shù)據(jù)進(jìn)行加密,盡量在不影響企業(yè)正常運(yùn)轉(zhuǎn)的前提下與企業(yè)達(dá)成協(xié)議。

2.3 “破壞式”勒索軟件再現(xiàn)

與常見的勒索軟件不同,有一類勒索軟件在勒索程序執(zhí)行后不對數(shù)據(jù)進(jìn)行加密,而是采用數(shù)據(jù)覆蓋或數(shù)據(jù)擦除的方式,對受害者系統(tǒng)中的文件進(jìn)行破壞。

安天于2021年發(fā)現(xiàn)一個(gè)采用.NET框架開發(fā)的名為Combo13的勒索軟件。其并未采用加密算法進(jìn)行文件加密,而是采用隨機(jī)字節(jié)數(shù)據(jù)覆蓋的方式覆蓋文件全部的原始數(shù)據(jù),從而造成文件數(shù)據(jù)的徹底損壞。無論受害者是否支付贖金,攻擊者都無法為受害者恢復(fù)文件。以破壞為目的的攻擊行動(dòng),同樣可以偽裝為定向勒索攻擊行動(dòng)。由于勒索軟件對數(shù)據(jù)和文件加密會(huì)導(dǎo)致系統(tǒng)或業(yè)務(wù)失能的后果,此前也曾出現(xiàn)過偽裝成勒索攻擊,但實(shí)際目標(biāo)是破壞系統(tǒng)運(yùn)行,從而實(shí)現(xiàn)網(wǎng)絡(luò)空間攻擊轉(zhuǎn)化為物理空間影響的事件。

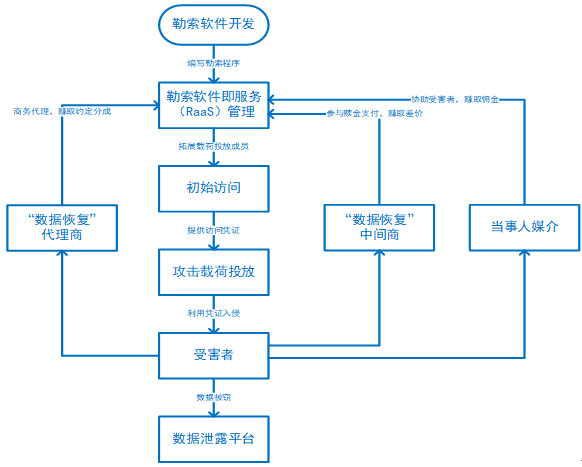

2.4 勒索軟件呈現(xiàn)組織化,攻擊流程鏈條化

勒索軟件發(fā)展逐漸呈現(xiàn)組織化和鏈條化的特征,并通過職能劃分來提高組織運(yùn)營的整體效率。職能大致分為勒索程序開發(fā)、勒索軟件即服務(wù)(RaaS)管理、初始訪問、攻擊載荷投放、數(shù)據(jù)泄露平臺(tái)運(yùn)維和“數(shù)據(jù)恢復(fù)”中間商等。

圖2-1 勒索軟件組織化和鏈條化示意圖

通過觀察其攻擊流程,我們可以看到這樣一個(gè)鏈條:開發(fā)人員根據(jù)實(shí)際需求編寫出基礎(chǔ)版本的勒索程序,通過勒索軟件即服務(wù)在地下論壇中運(yùn)營,用以拓展攻擊載荷投放成員,以定制化服務(wù)開發(fā)攻擊載荷變種,憑借初始訪問經(jīng)紀(jì)人提供的登錄憑證入侵到受害者系統(tǒng)中,實(shí)現(xiàn)攻擊載荷投放;在實(shí)現(xiàn)加密操作之前,會(huì)在受害者系統(tǒng)中駐留一段時(shí)間,從而竊取受害者系統(tǒng)中的數(shù)據(jù)文件,并將竊取到的數(shù)據(jù)文件回傳至攻擊者特定的服務(wù)器中,經(jīng)過篩選后通過數(shù)據(jù)泄露平臺(tái)進(jìn)行公開展示,數(shù)據(jù)泄露平臺(tái)運(yùn)維根據(jù)時(shí)間限定和贖金支付進(jìn)度等情況作為參考,選擇公開更多數(shù)據(jù)或?qū)⑹芎φ咝畔⑴c其對應(yīng)的數(shù)據(jù)進(jìn)行移除;當(dāng)受害者謀求以數(shù)據(jù)恢復(fù)的方式恢復(fù)被加密文件,向外界求助時(shí)可能會(huì)遇上“數(shù)據(jù)恢復(fù)”中間商,其聲稱可以對文件進(jìn)行恢復(fù),實(shí)則是以低于實(shí)際贖金的價(jià)格從攻擊者手中獲取解密工具,從而賺取差價(jià)或分成。

2.5 定向勒索攻擊能力已達(dá)“APT”水平

2021年8月,一名自稱是Conti勒索軟件組織的附屬機(jī)構(gòu)成員,因分贓不均心懷不滿,在地下論壇泄露了該組織用于培訓(xùn)附屬成員的資料,其中包括了如何在受害者網(wǎng)絡(luò)中內(nèi)部訪問、橫向移動(dòng)、升級訪問權(quán)限、持久化駐留、數(shù)據(jù)竊取相關(guān)手冊和技術(shù)指南等文件。通過泄露的資料進(jìn)行綜合研判,我們可以看出組織已經(jīng)具備“APT”水平的定向勒索攻擊能力,并將這種能力通過勒索軟件即服務(wù)(RaaS)進(jìn)行擴(kuò)散,未來將會(huì)有更多的攻擊者具備“APT”水平的定向勒索攻擊能力。

2020年,我們曾預(yù)測勒索軟件攻擊能力不斷提高,定向勒索攻擊能力接近“APT”水平[5]。而2021年,從勒索軟件發(fā)展情況和定向攻擊事件案例來看,勒索軟件攻擊者在偵察、初始訪問、持久化、防御規(guī)避、憑證訪問、發(fā)現(xiàn)、橫向移動(dòng)、收集、命令與控制、數(shù)據(jù)滲出和影響等ATT&CK階段的資源和能力與APT組織的資源和能力屬于同一水平。

企業(yè)面對日益嚴(yán)峻的定向勒索攻擊,定向勒索攻擊大多針對大型有價(jià)值目標(biāo),進(jìn)行定制化攻擊,提高攻擊成功率的同時(shí)盡最大可能獲利。定向勒索攻擊能力已達(dá)“APT”水平,基礎(chǔ)防護(hù)已經(jīng)無法應(yīng)對這種攻擊,必須構(gòu)建縱深防御并配合多重安全防護(hù)策略來應(yīng)對定向勒索軟件攻擊。

2.6 勒索軟件組織為暫避鋒芒,使用“更名”方式卷土重來

2021年5月,美國成品油管道運(yùn)營商Colonial Pipeline遭到DarkSide勒索軟件攻擊,該起攻擊導(dǎo)致美國東部沿海主要城市輸送油氣的管道系統(tǒng)被迫下線。此次事件被認(rèn)為是對美國關(guān)鍵信息基礎(chǔ)設(shè)施造成最具破壞性的網(wǎng)絡(luò)攻擊事件之一。并迅速引發(fā)美國國內(nèi)和全球的廣泛關(guān)注,DarkSide勒索軟件組織迫于各方壓力,選擇關(guān)閉勒索軟件基礎(chǔ)運(yùn)營設(shè)施。但該組織成員并未就此罷休,而是以另外一種身份卷土重來,2021年7月一個(gè)名為BlackMatter的勒索軟件,多次針對美國關(guān)鍵信息基礎(chǔ)設(shè)施單位發(fā)起攻擊,我們通過關(guān)聯(lián)對比分析發(fā)現(xiàn),BlackMatter勒索軟件前身很可能就是DarkSide。

此類情況之前也有發(fā)生,例如GandCrab勒索軟件組織部分人員不想收手,利用源代碼重新開發(fā)新的勒索軟件,更名后轉(zhuǎn)變成REvil(Sodinokibi)勒索軟件繼續(xù)作案。也存在部分新出現(xiàn)的勒索軟件,通過偽裝成其他活躍度較高的勒索軟件來進(jìn)行攻擊。安天CERT之前曾發(fā)現(xiàn)了一個(gè)模仿Locky的中文勒索軟件[6],可能因?yàn)槠渥陨碇炔桓唠y以引起受害者重視,亦或是為了轉(zhuǎn)移外界注意力。

安天CERT預(yù)測,未來會(huì)有更多的勒索軟件組織迫于外界各方壓力,為暫避鋒芒選擇更名后卷土重來,但實(shí)則這些勒索軟件組織背后的運(yùn)營者相同。

3.挖礦木馬

一般情況下,挖礦分為被動(dòng)型和主動(dòng)型:被動(dòng)型一般是指挖礦木馬,是指在用戶不知情的情況下被植入挖礦程序,獲取的虛擬貨幣歸植入挖礦程序的入侵者所有;主動(dòng)型是指人員主動(dòng)利用計(jì)算資產(chǎn)運(yùn)行挖礦程序,獲取的虛擬貨幣歸計(jì)算資產(chǎn)所有者或使用者所有。

? 被動(dòng)型挖礦:隨著近幾年加密貨幣等虛擬貨幣的興起和數(shù)字貨幣的價(jià)值持續(xù)走高,大量黑產(chǎn)組織持續(xù)運(yùn)營挖礦木馬,挖礦木馬的開源也導(dǎo)致獲取挖礦木馬的成本下降,2021年上半年,因門羅幣等數(shù)字貨幣價(jià)值上漲過快,挖礦木馬漲勢兇猛。2021年流行的挖礦木馬家族有DTLminer、H2Miner、8220Miner、TeamTNT等。

? 主動(dòng)型挖礦:極大消耗電力資源,卻未給經(jīng)濟(jì)發(fā)展帶來任何貢獻(xiàn),嚴(yán)重影響社會(huì)生產(chǎn)生活,消耗服務(wù)器計(jì)算資源,進(jìn)一步影響經(jīng)濟(jì)發(fā)展。2021年下半年,國家發(fā)展和改革委員會(huì)發(fā)布《關(guān)于整治虛擬貨幣“挖礦”活動(dòng)的通知》,為有效防范處置虛擬貨幣“挖礦”活動(dòng)盲目無序發(fā)展帶來的風(fēng)險(xiǎn)隱患,深入推進(jìn)節(jié)能減排,助力如期實(shí)現(xiàn)碳達(dá)峰、碳中和目標(biāo)[7],大力開展整治虛擬貨幣“挖礦”活動(dòng)。隨著各項(xiàng)舉措的全面深入實(shí)施,我國打擊挖礦活動(dòng)已有顯著成效。

3.1 針對云主機(jī)的挖礦活動(dòng)將持續(xù)增長

近幾年,越來越多的企業(yè)業(yè)務(wù)開始向云上遷移,隨之而來的是攻擊者針對云主機(jī)的挖礦活動(dòng)頻繁發(fā)生。這些攻擊者投放的挖礦木馬通常都具備幾種特征:其一是針對性,通過在腳本文件中添加結(jié)束并卸載各云服務(wù)提供商在云主機(jī)運(yùn)行安全檢測程序代碼,規(guī)避各云主機(jī)的安全檢測。除此之外,還有通過在其掃描工具中針對某一或多個(gè)云服務(wù)提供商的IP地址段進(jìn)行探測,如安天CERT發(fā)布的《針對某云平臺(tái)服務(wù)器的“云鏟”挖礦木馬事件分析》[8];其二是集成性,挖礦木馬除了主要的挖礦程序還包括端口掃描、漏洞利用、后門等相關(guān)組件,實(shí)現(xiàn)橫向傳播、廣泛傳播、構(gòu)建僵尸網(wǎng)絡(luò);其三是競爭性,通過收集的其他挖礦木馬的相關(guān)特征,在對目標(biāo)主機(jī)植入挖礦木馬,事先會(huì)結(jié)束目標(biāo)主機(jī)上的其他挖礦木馬,如安天CERT發(fā)布的《雙平臺(tái)傳播——活躍的H2Miner組織挖礦分析》[9];其四是持久性,通過添加計(jì)劃任務(wù)、創(chuàng)建服務(wù)、設(shè)置自啟動(dòng)等手段實(shí)現(xiàn)長期駐留目標(biāo)系統(tǒng);其五是隱蔽性和對抗性,通過進(jìn)程隱藏、命令替換、進(jìn)程互鎖等方式,實(shí)現(xiàn)對抗排查和處置。

安天CERT認(rèn)為,由于挖礦木馬的多功能集成性,結(jié)合目前云市場的規(guī)模和發(fā)展,攻擊者針對云主機(jī)的挖礦活動(dòng)將持續(xù)增長,利用威脅情報(bào)有助于快速發(fā)現(xiàn)并處置挖礦木馬。

3.2 挖礦木馬運(yùn)營組織可能新增勒索或竊密業(yè)務(wù)

為有效防范處置虛擬貨幣“挖礦”活動(dòng)盲目無序發(fā)展帶來的風(fēng)險(xiǎn)隱患,深入推進(jìn)節(jié)能減排,助力如期實(shí)現(xiàn)碳達(dá)峰、碳中和目標(biāo),國家下發(fā)有關(guān)通知,大力整治“挖礦”活動(dòng),全國各企事業(yè)單位紛紛制定有關(guān)規(guī)定。而對于其中的惡意挖礦活動(dòng),國內(nèi)各安全廠商也陸續(xù)發(fā)布針對挖礦木馬的解決方案。

大部分挖礦木馬背后的運(yùn)營組織都具備僵尸網(wǎng)絡(luò)組織者屬性,原因在于他們在對目標(biāo)投放挖礦木馬的同時(shí)也會(huì)植入后門程序,組建僵尸網(wǎng)絡(luò),構(gòu)建了強(qiáng)大的惡意軟件投放能力。在其面臨上述整治背景下,為了保證其組織盈利性,其中一部分組織可能會(huì)自研勒索軟件并傳播,來實(shí)現(xiàn)勒索獲取贖金的目的;一部分可能會(huì)與其他惡意軟件運(yùn)營組織合作,利用自身構(gòu)建的僵尸網(wǎng)絡(luò)和漏洞利用手段,協(xié)助傳播包括勒索、竊密等在內(nèi)的惡意軟件,在這過程中獲取一定的合作費(fèi)用。

4.釣魚郵件

釣魚郵件作為一種利用社會(huì)工程學(xué)的攻擊方式,在網(wǎng)絡(luò)釣魚和載荷投遞方面具有一定的優(yōu)勢,常被各種攻擊組織所使用。

在后疫情時(shí)代,由于國家相關(guān)部門發(fā)布和實(shí)施了的嚴(yán)防嚴(yán)控方案,雖然國內(nèi)不存在大規(guī)模病毒傳播狀況,但還可能存在一些局部聚集和零散傳播的情況。因此,間斷性的居家辦公將是一種常態(tài)化的生產(chǎn)生活狀態(tài),在面臨有針對性的釣魚郵件時(shí),脫離企業(yè)級防護(hù)能力下的終端,被入侵的風(fēng)險(xiǎn)將有所提升。

由于我國對于疫情信息的權(quán)威性通知和公眾獲取疫情信息渠道的多樣性,利用疫情信息針對公眾的釣魚郵件投遞活動(dòng)將越來越少或效果較差。但由于新冠病毒的變異性,在出現(xiàn)新的變異毒株時(shí),不排除還會(huì)存在針對醫(yī)療、病毒和疫苗研究機(jī)構(gòu)的釣魚郵件投遞活動(dòng)。以熱點(diǎn)事件作為噱頭,投遞釣魚郵件也是攻擊者喜好的一種攻擊方式。在2022年中,隨著冬奧會(huì)、兩會(huì)、二十大的陸續(xù)召開,包括APT組織在內(nèi)的網(wǎng)空威脅體也將可能對有關(guān)目標(biāo)進(jìn)行針對性的釣魚活動(dòng)。

4.1 針對性的遞進(jìn)式釣魚活動(dòng)誘惑性更強(qiáng)

攻擊者通過前期釣魚活動(dòng),獲取目標(biāo)相關(guān)信息。在后期,通過綜合研判獲取的信息,定制化的對相關(guān)目標(biāo)展開更具針對性的釣魚郵件投遞活動(dòng),實(shí)現(xiàn)攻擊者既定目標(biāo)。如以人力部門的名義騙取員工個(gè)人信息、以財(cái)務(wù)部門的名義騙取匯款或銀行卡信息、以科研部門的名義騙取科研信息等。在定制化釣魚活動(dòng)攻擊過程中,其針對性和威脅性都呈現(xiàn)了遞進(jìn)特征,誘惑性更強(qiáng),攻擊成功率相對更高。

在2021年中,安天CERT就曾監(jiān)測到多起遞進(jìn)式的釣魚活動(dòng)。受害方為某企業(yè)財(cái)務(wù)部門,攻擊者通過釣魚郵件,獲取了該部門財(cái)務(wù)人員郵箱賬號(hào)信息。以此信息登錄該員工郵箱,通過查看以往的收發(fā)件,分析目標(biāo)所處部門,利用該員工具備企業(yè)內(nèi)部人員屬性的郵箱,以財(cái)務(wù)部門的名義,對其他員工下發(fā)“有關(guān)繳稅的通知”的郵件,并附帶提前搭建的釣魚網(wǎng)站鏈接,誘導(dǎo)目標(biāo)提交個(gè)人銀行卡賬號(hào)和密碼等信息。

4.2 郵箱的郵件自動(dòng)轉(zhuǎn)發(fā)功能成為一個(gè)泄密渠道

安天CERT在日常網(wǎng)絡(luò)安全監(jiān)測中,發(fā)現(xiàn)過多起由郵件自動(dòng)轉(zhuǎn)發(fā)功能引起的竊密事件:攻擊者通過對目標(biāo)發(fā)送釣魚郵件的方式,誘導(dǎo)目標(biāo)提交郵箱賬號(hào)密碼,以此登陸目標(biāo)郵箱,設(shè)置郵件自動(dòng)轉(zhuǎn)發(fā)至攻擊者郵箱,實(shí)現(xiàn)獲取目標(biāo)接收的所有郵件的目的。對于用戶而言,如果沒有定期對郵箱進(jìn)行安全檢查,是很難感知這種泄密方式的,即使發(fā)現(xiàn)異常登陸,在不知道郵箱還存在這種威脅的情況下,大部分用戶可能只對郵箱密碼進(jìn)行修改。對于攻擊者而言,這種方式在一次登陸設(shè)置后,能達(dá)到長期竊密的目的,攻擊成本低,效果好。由于郵箱的這種設(shè)置,在郵件自動(dòng)轉(zhuǎn)發(fā)時(shí)不會(huì)記錄在日常郵件發(fā)送日志中,具有高度的隱蔽性。

4.3 釣魚郵件中釣魚網(wǎng)站標(biāo)識(shí)載體有所變化

攻擊者主要通過釣魚郵件投遞釣魚網(wǎng)站鏈接,誘導(dǎo)目標(biāo)點(diǎn)擊訪問,進(jìn)一步達(dá)成釣魚攻擊目的。其通過將釣魚網(wǎng)站的URL生成二維碼,結(jié)合誘導(dǎo)性郵件正文附加在釣魚郵件中,暗示目標(biāo)使用手機(jī)訪問。由于手機(jī)用戶無法直接觀察完整的URL,且當(dāng)其訪問網(wǎng)頁時(shí),注意力更多聚焦于網(wǎng)頁內(nèi)容上,這就降低目標(biāo)對釣魚鏈接的警惕性,進(jìn)一步提高釣魚攻擊命中率。

攻擊者還采用釣魚郵件投遞具備釣魚網(wǎng)站頁面特征的html文件,誘導(dǎo)目標(biāo)本地訪問,填寫賬號(hào)密碼提交表單,實(shí)現(xiàn)通過POST回傳攻擊者服務(wù)器或JavaScript獲取表單信息并發(fā)送至攻擊者郵箱。采用這種投遞html文件形式進(jìn)行網(wǎng)絡(luò)釣魚,不必搭建釣魚網(wǎng)站,避免了因釣魚網(wǎng)站網(wǎng)頁特征和域名而被披露的風(fēng)險(xiǎn),同時(shí)也降低了攻擊成本。

5.數(shù)據(jù)泄露

當(dāng)前,新冠疫情仍在全球蔓延,新冠疫情的大流行已經(jīng)成為全球共同面臨的重大災(zāi)難,全球的互聯(lián)網(wǎng)安全也深受此次疫情影響。

5.1 針對醫(yī)療機(jī)構(gòu)的網(wǎng)絡(luò)攻擊“陰云不散”

在新冠疫情流行的背景下,針對醫(yī)療機(jī)構(gòu)的網(wǎng)絡(luò)攻擊一直“陰云不散”:2021年1月,經(jīng)歐洲藥品管理局(EMA)透露,攻擊者竊取了某醫(yī)療機(jī)構(gòu)新冠疫苗藥物和疫苗相關(guān)的一些文件,并將其泄露到網(wǎng)上[10];2021年8月,微軟的開發(fā)平臺(tái)Power Apps由于配置不當(dāng),導(dǎo)致1000多個(gè)Web應(yīng)用程序暴露了3800萬份記錄,其中包括來自多個(gè)新冠接觸者追蹤平臺(tái)、疫苗接種登記、工作申請門戶網(wǎng)站和員工數(shù)據(jù)庫的數(shù)據(jù)[11];2021年8月1日,泰國某疫苗預(yù)約網(wǎng)站上線,由于用戶的私人信息沒有得到保護(hù),導(dǎo)致超過20000名用戶的電子郵箱和個(gè)人信息被泄露[12]。

上述事件表明,對于醫(yī)療機(jī)構(gòu)或國家重點(diǎn)行業(yè)而言,保護(hù)數(shù)據(jù)信息安全不能抱有僥幸心理,應(yīng)在數(shù)據(jù)安全風(fēng)險(xiǎn)來臨之前及時(shí)發(fā)現(xiàn)薄弱點(diǎn),為薄弱環(huán)節(jié)增加防護(hù)策略和手段,以降低數(shù)據(jù)泄露的可能性。

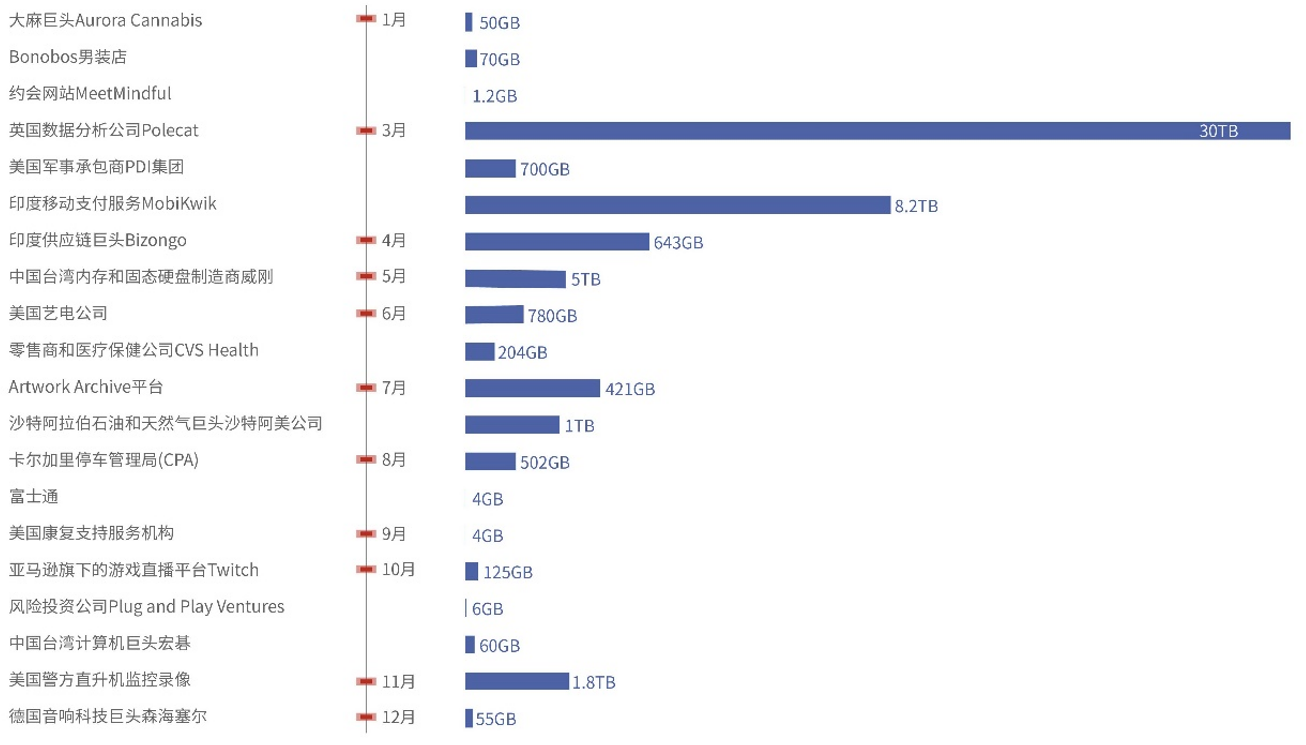

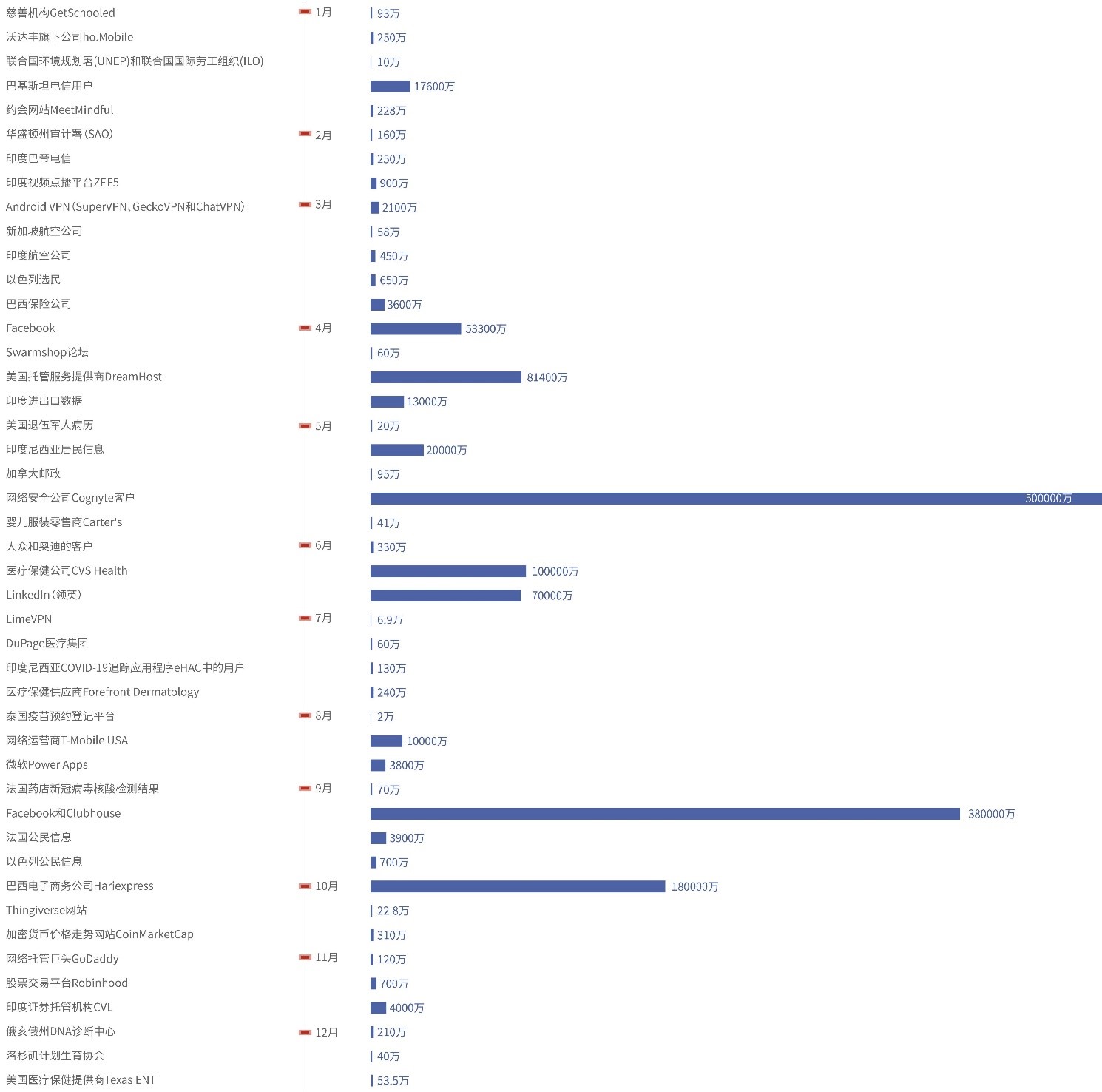

圖5-1 2021年影響力較大的文件數(shù)據(jù)泄露事件

圖5-2 2021年影響力較大的個(gè)人信息數(shù)據(jù)泄露事件

5.2 SnoarQube弱口令及配置不當(dāng)引發(fā)源代碼及敏感信息泄漏

2021年10月以來,有境外黑客組織利用SonarQube軟件的漏洞,對我國多個(gè)企業(yè)發(fā)起攻擊,竊取了我國多個(gè)重要領(lǐng)域信息系統(tǒng)源代碼數(shù)據(jù),并在境外互聯(lián)網(wǎng)進(jìn)行非法售賣。“該黑客組織的上述行為嚴(yán)重侵犯我企業(yè)知識(shí)產(chǎn)權(quán),對我國國家安全和企業(yè)利益造成嚴(yán)重威脅。”CNCERT呼吁該黑客組織立即停止網(wǎng)絡(luò)攻擊行為[13]。

SonarQube是一個(gè)開源的代碼質(zhì)量管理系統(tǒng)。支持超過25種編程語言,能提供代碼重用、編碼標(biāo)準(zhǔn)、單元測試、代碼覆蓋率、代碼復(fù)雜度、潛在Bug、注釋和軟件設(shè)計(jì)報(bào)告等代碼管理功能。

官方的技術(shù)手冊對SnoarQube的安裝和配置做出了安全方面的建議,同時(shí)在官方文檔中暴露了默認(rèn)用戶名密碼均為admin,而經(jīng)過測試存在問題的SnoarQube系統(tǒng)大多因?yàn)槟J(rèn)配置未更改或訪問安全校驗(yàn)不嚴(yán)格而導(dǎo)致未授權(quán)訪問或默認(rèn)用戶密碼可登錄的情況,從而導(dǎo)致源代碼泄露。由于SnoarQube系統(tǒng)配置不當(dāng),導(dǎo)致的未授權(quán)訪問及弱口令問題。致使攻擊者利用該漏洞訪問暴露在公網(wǎng)當(dāng)中的API接口,使用系統(tǒng)默認(rèn)配置口令進(jìn)入平臺(tái),下載源代碼文件,獲取系統(tǒng)敏感信息。從而引發(fā)大規(guī)模的源代碼及敏感信息泄漏事件,該事件對使用SonarQube系統(tǒng)的單位及組織產(chǎn)生嚴(yán)重影響。

5.3 2021年泄露事件、泄露數(shù)據(jù)與泄露信息呈現(xiàn)“三高”趨勢

2021年數(shù)據(jù)泄露事件的數(shù)量與2020年相比有增無減,個(gè)人信息泄露量以及文件數(shù)據(jù)泄露量巨大,對個(gè)人以及企業(yè)機(jī)構(gòu)造成的影響十分嚴(yán)重。形成泄露事件次數(shù)、泄露數(shù)據(jù)大小和泄露信息數(shù)量的全面高位的“三高”趨勢。

今年影響力較大的數(shù)據(jù)泄露事件主要發(fā)生在互聯(lián)網(wǎng)以及各類型企業(yè),其次是政府部門、生活服務(wù)類和公共服務(wù)機(jī)構(gòu)。其中,網(wǎng)絡(luò)安全公司Cognyte以及英國數(shù)據(jù)分析公司Polecat遭遇的數(shù)據(jù)泄露最為嚴(yán)重,分別導(dǎo)致50億條記錄泄露以及30TB文件數(shù)據(jù)泄露。造成信息泄露事件的主要原因是數(shù)據(jù)庫或者云存儲(chǔ)設(shè)施配置錯(cuò)誤以及管理人員操作不當(dāng),而導(dǎo)致數(shù)據(jù)泄露的主要原因是黑客入侵和勒索軟件攻擊。

5.4 立法與打擊治理并行,為隱私保護(hù)提供有力保障

隨著互聯(lián)網(wǎng)大數(shù)據(jù)時(shí)代的高速發(fā)展,我們享受著互聯(lián)網(wǎng)帶給我們便利的同時(shí),也不得不關(guān)注隨之而來的個(gè)人信息泄露問題。個(gè)人信息泄露造成的身份信息盜竊往往會(huì)導(dǎo)致一系列的金融詐騙、信用欺詐等不良后果,并帶有一定的社會(huì)負(fù)面影響。據(jù)新華社2021年1月26日報(bào)道,江蘇省鎮(zhèn)江市丹陽市公安局成功偵破一起公安部督辦的侵犯公民個(gè)人信息案,涉及10多個(gè)省市,抓獲犯罪嫌疑人30名。該團(tuán)伙采用境外社交軟件和區(qū)塊鏈虛擬貨幣進(jìn)行交易,共販賣個(gè)人信息6億余條,違法所得800余萬元。該團(tuán)伙通過搭建虛假網(wǎng)貸平臺(tái),非法獲取公民個(gè)人信息,并利用購買或者非法獲取的公民信息進(jìn)行詐騙,受害群眾達(dá)200余人[14]。在大數(shù)據(jù)的時(shí)代背景下,用戶數(shù)據(jù)是商業(yè)價(jià)值的重要來源,因此其成為了黑客的針對目標(biāo),同時(shí)也是非法平臺(tái)中銷售的主要數(shù)據(jù)類型。個(gè)人信息泄露會(huì)帶來一系列的連鎖威脅,不單單會(huì)造成金融詐騙、信用欺詐等后果,泄露的數(shù)據(jù)也會(huì)形成精準(zhǔn)的用戶畫像。通過對衣、食、住、行、社交和娛樂方面相關(guān)的泄露信息進(jìn)行交叉分析,就會(huì)勾勒出一個(gè)虛擬“人類”。

個(gè)人信息泄露極大的威脅了公民的身份、財(cái)產(chǎn)等安全,加強(qiáng)保護(hù)個(gè)人數(shù)據(jù)和信息保護(hù)成為國家需要面對的重要課題。我國對公民個(gè)人信息保護(hù)力度不斷加大,并通過立法加強(qiáng)對公民個(gè)人信息進(jìn)行保護(hù)。2021年8月20日,十三屆全國人大常委會(huì)第三十次會(huì)議表決通過《中華人民共和國個(gè)人信息保護(hù)法》。自2021年11月1日起施行。法律明確不得過度收集個(gè)人信息、大數(shù)據(jù)殺熟,對人臉信息等敏感個(gè)人信息的處理作出規(guī)制,對個(gè)人信息保護(hù)投訴、舉報(bào)工作機(jī)制等進(jìn)行了完善,為破解個(gè)人信息保護(hù)中的熱點(diǎn)難點(diǎn)問題和數(shù)字經(jīng)濟(jì)健康發(fā)展提供了強(qiáng)有力的法律保障。

6.威脅泛化

在2013年,安天用惡意代碼泛化(Malware/Other)一詞,說明安全威脅向智能設(shè)備等新領(lǐng)域的演進(jìn),之后“泛化”一直是安天所關(guān)注的重要威脅趨勢。

目前,我們熟悉的設(shè)備和物品正通過物聯(lián)網(wǎng)變得更加互聯(lián)和智能化。在網(wǎng)絡(luò)強(qiáng)國戰(zhàn)略、新基建等國家戰(zhàn)略的推動(dòng)下,我國物聯(lián)網(wǎng)行業(yè)穩(wěn)步增長,IPv6、NB-IoT、5G等網(wǎng)絡(luò)建設(shè)步伐加快推進(jìn);在政策、經(jīng)濟(jì)、社會(huì)、技術(shù)等多因素的驅(qū)動(dòng)下,物聯(lián)網(wǎng)發(fā)展也變得越來越快速,正賦能更多的行業(yè)與業(yè)務(wù),例如家居、交通、電力、水利等涉及關(guān)鍵民生的業(yè)務(wù)場景,而這也讓我們所使用的網(wǎng)絡(luò)信息安全迎來了新的挑戰(zhàn)。智能設(shè)備出現(xiàn)安全隱患將會(huì)帶來一系列影響,路由器、交換機(jī)淪為挖礦、僵尸網(wǎng)絡(luò)的“肉雞”;智能音箱、智能攝像頭等成為隱私泄露窗口;關(guān)鍵信息基礎(chǔ)設(shè)施“宕機(jī)”影響民生業(yè)務(wù)等。

物聯(lián)網(wǎng)的興起、發(fā)展、成熟都需要經(jīng)歷一個(gè)漫長的時(shí)期,其日益增長的可用性以及相對脆弱的安全性,一直是攻擊者尋找短板的目標(biāo)。2020年全球爆發(fā)新冠疫情,為了助力疫情防控,“無接觸式”服務(wù)設(shè)備興起,例如人臉識(shí)別智能測溫、智能收銀秤、防疫售賣柜等。另外,疫情防控催化了部分智能設(shè)備的增長,例如智能門鎖、智能開窗通風(fēng)系統(tǒng)、以及因疫情滯留在外,可監(jiān)控家里人員出入情況、寵物情況的智能監(jiān)控系統(tǒng)。與此同時(shí),由于疫情防控需求,企業(yè)員工在疫情期間持續(xù)居家辦公的時(shí)間變長,帶來物聯(lián)網(wǎng)安全的“連鎖反應(yīng)”,增加了智能設(shè)備的攻擊窗口。其中,智能攝像頭是智能設(shè)備的“重災(zāi)區(qū)”,攻擊者遠(yuǎn)程攻破智能攝像頭獲取照片、視頻資料,轉(zhuǎn)向第三方售賣,或是破解攝像頭賬號(hào)、密碼打包售賣等活動(dòng)異常猖獗,儼然已經(jīng)形成了黑色產(chǎn)業(yè)鏈。今年以來,中央網(wǎng)信辦會(huì)同工信部、公安部、市場監(jiān)管總局深入推進(jìn)攝像頭偷窺等黑產(chǎn)集中治理工作,對非法利用攝像頭偷窺個(gè)人隱私畫面、交易隱私視頻、傳授偷窺偷拍技術(shù)等侵害公民個(gè)人隱私行為進(jìn)行集中治理。

智能設(shè)備的優(yōu)勢是有目共睹的,但大部分用戶的關(guān)注點(diǎn)更多在于其突出的“智能”的應(yīng)用作用,而忽略了至關(guān)重要的安全問題。一旦出現(xiàn)安全風(fēng)險(xiǎn)將影響個(gè)人隱私、經(jīng)濟(jì)利益,甚至是危害健康。2021年11月,某黑客組織從韓國700多個(gè)公寓的智能家居設(shè)備中竊取了照片和視頻等文件,并在網(wǎng)絡(luò)上通過比特幣進(jìn)行售賣。2021年10月,Nespresso咖啡機(jī)被黑客入侵,由于機(jī)器的智能卡支付系統(tǒng)使用了不安全的技術(shù),從而導(dǎo)致黑客擁有購買咖啡的無限資金。2021年10月初,知名醫(yī)療器械巨頭美敦力(Medtronic)因其的胰島素遙控器設(shè)備存在的潛在安全風(fēng)險(xiǎn)可導(dǎo)致攻擊者復(fù)制遙控器發(fā)出的射頻信號(hào),對受害者進(jìn)行惡意劑量的遠(yuǎn)程推注,嚴(yán)重威脅患者健康而緊急召回相關(guān)胰島素設(shè)備。

當(dāng)前,安全威脅泛化已經(jīng)成為常態(tài),安天依然采用與前幾年年報(bào)中發(fā)布“網(wǎng)絡(luò)安全威脅泛化與分布”一樣的方式,以一張新的圖表來說明2021年威脅泛化的形勢。