2019年網(wǎng)絡(luò)安全威脅回顧與展望

時(shí)間 : 2020年01月08日 來源: 安天CERT

1、導(dǎo)語

在每年冬訓(xùn)營(yíng)上發(fā)布年報(bào)的預(yù)發(fā)布版,征求參會(huì)專家的意見建議,是安天一直以來的傳統(tǒng)。

在這份年報(bào)中,安天總結(jié)了APT、勒索軟件、數(shù)據(jù)泄露、供應(yīng)鏈安全、威脅泛化等方向的思考與觀點(diǎn):

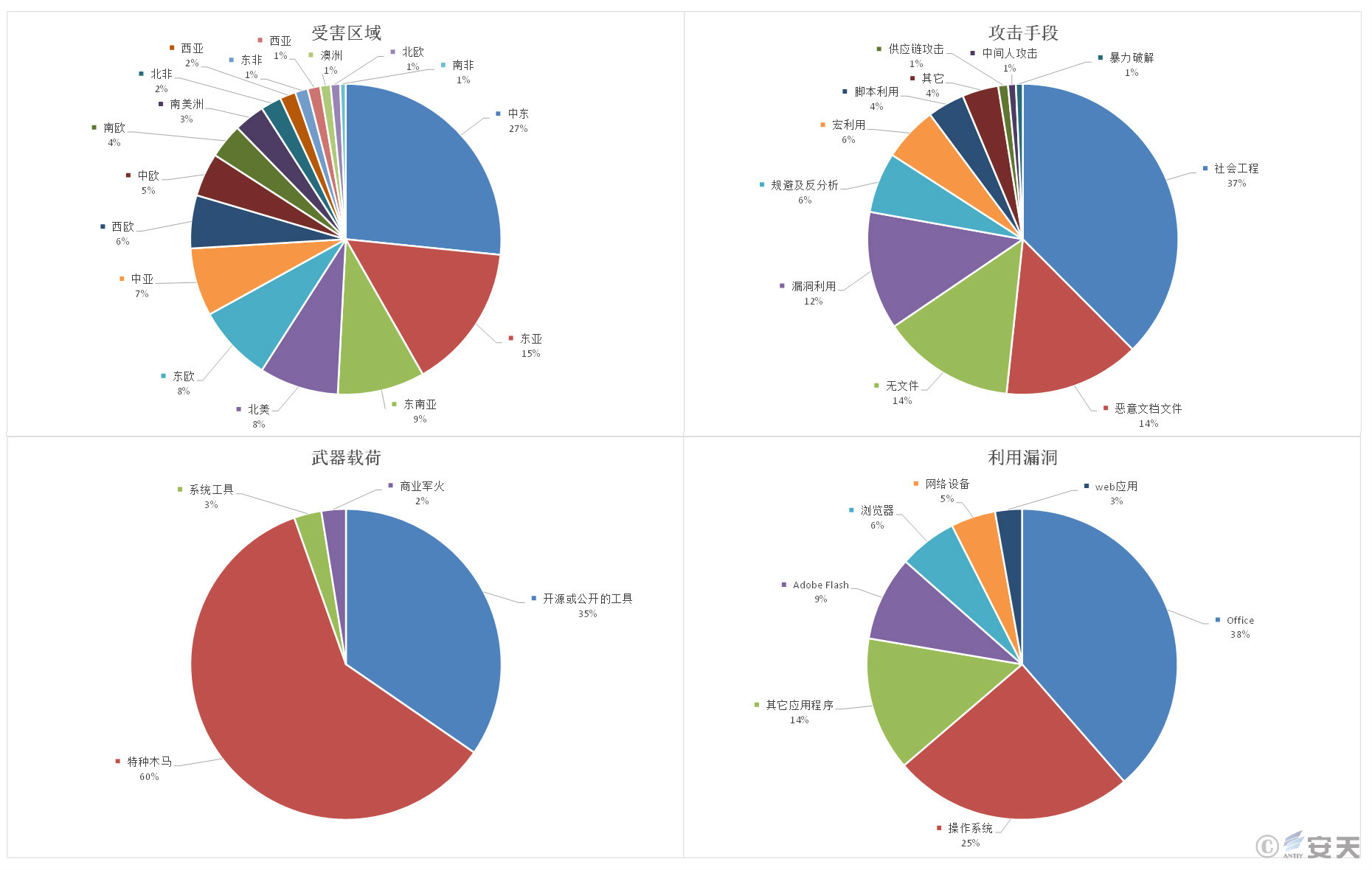

2019年全球APT攻擊活動(dòng)依舊頻繁,中東地區(qū)再次成為APT攻擊活動(dòng)的熱點(diǎn)目標(biāo),東亞、東南亞、歐美等地區(qū)緊隨其后。越來越多的攻擊組織采用無實(shí)體文件的攻擊手法,武器載荷方面開源或公開工具也受到攻擊組織青睞。安天在針對(duì)近一年APT攻擊活動(dòng)分析中發(fā)現(xiàn),在網(wǎng)空攻擊活動(dòng)中,攻擊組織的攻擊目標(biāo)可能并不代表其真正的攻擊意圖,攻擊目標(biāo)也許只是達(dá)到其最終攻擊意圖的一個(gè)中間環(huán)節(jié),攻擊組織在達(dá)成最終的攻擊意圖前,可能攻擊滲透了多個(gè)目標(biāo)。此外,今年還有大量APT分析報(bào)告?zhèn)戎厮菰炊ㄎ唬?b>但其中多數(shù)報(bào)告帶有主觀傾向且證據(jù)鏈不嚴(yán)謹(jǐn)。隨著開源威脅情報(bào)的發(fā)展,攻擊組織基于威脅情報(bào)數(shù)據(jù)模仿其他組織的TTPs進(jìn)行攻擊活動(dòng),簡(jiǎn)單的關(guān)聯(lián)分析并不能溯源到真正的幕后組織,攻擊組織的溯源歸因應(yīng)是以分析關(guān)聯(lián)為基礎(chǔ),結(jié)合客觀、長(zhǎng)期深度研究來開展。通過對(duì)高級(jí)網(wǎng)空威脅行為體的研究發(fā)現(xiàn),它們有不同的目的和動(dòng)機(jī),其能力也存在明顯的層級(jí)差異。網(wǎng)空威脅行為體能力差異在第四方情報(bào)收集的情況表現(xiàn)加劇,在雙方共同利益的目標(biāo)國家/區(qū)域、目標(biāo)行業(yè),以及武器裝備、攻擊手法等TTPs方面表現(xiàn)出重疊,這種重疊導(dǎo)致的結(jié)果就是針對(duì)攻擊組織的溯源和歸因?qū)⒆兊檬謴?fù)雜。今年安天復(fù)盤了震網(wǎng)事件和SWIFT服務(wù)商被入侵事件,通過兩起超高能力國家/地區(qū)行為體的攻擊活動(dòng)的復(fù)盤分析,可以發(fā)現(xiàn)兩起事件幾乎突破了全部傳統(tǒng)安全防護(hù)體系達(dá)成了其作業(yè)目的。面對(duì)如此能力的對(duì)手,安天認(rèn)為當(dāng)前的網(wǎng)絡(luò)安全防護(hù)工作需要更加積極主動(dòng)的網(wǎng)絡(luò)空間安全防御模式,應(yīng)把嘗試羅列各種可能的網(wǎng)空威脅并設(shè)計(jì)零散防御措施進(jìn)行被動(dòng)應(yīng)對(duì)的傳統(tǒng)式威脅導(dǎo)向建設(shè)模式,演化為全面建設(shè)必要的網(wǎng)絡(luò)安全防御能力并將其有機(jī)結(jié)合形成動(dòng)態(tài)綜合網(wǎng)絡(luò)安全防御體系的能力導(dǎo)向建設(shè)模式。通過動(dòng)態(tài)特性的積極防御能力,并在威脅情報(bào)能力的驅(qū)動(dòng)下全面持續(xù)監(jiān)控發(fā)現(xiàn)威脅蹤跡,并針對(duì)潛伏威脅展開“獵殺”行動(dòng),從而發(fā)現(xiàn)并消除威脅。

非針對(duì)性勒索軟件的主要受害者特點(diǎn)明顯,缺少防護(hù)與管理的企業(yè)網(wǎng)絡(luò),即無效防護(hù)的網(wǎng)絡(luò)。通過有效的網(wǎng)絡(luò)安全防護(hù)與管理,定期進(jìn)行網(wǎng)絡(luò)安全培訓(xùn)加強(qiáng)員工安全意識(shí),可以有效避免勒索事件的發(fā)生。勒索行業(yè)目前已經(jīng)逐漸成為了具有一定組織規(guī)模,且組內(nèi)成員分工明確,從投放載體到勒索收益形成一條完整的黑色產(chǎn)業(yè)鏈。一些勒索軟件組織不僅投放勒索軟件、而且還夾帶著竊密木馬、挖礦木馬,即包含勒索、竊取、挖礦等多種惡意行為。勒索軟件帶來的威脅是每一個(gè)企業(yè)和個(gè)人都應(yīng)該重視的問題,完善網(wǎng)絡(luò)安全防護(hù)、加強(qiáng)網(wǎng)絡(luò)安全意識(shí)勢(shì)在必行。

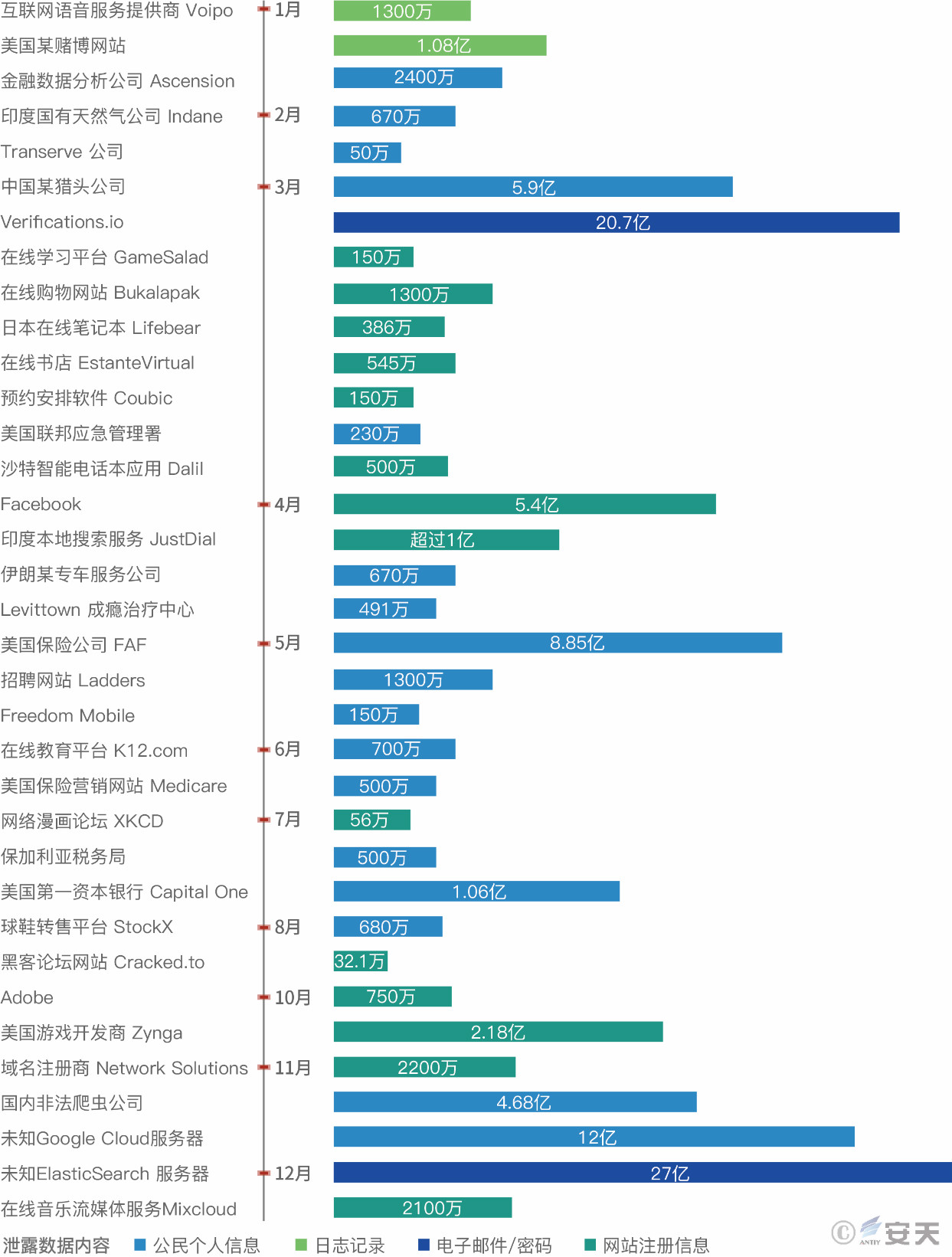

2019年數(shù)據(jù)泄露事件數(shù)量較2018年有了一定增長(zhǎng),且單次數(shù)據(jù)泄露事件泄露的數(shù)據(jù)量最高達(dá)27億條,是2018年最高紀(jì)錄的2.5倍。我國在全國范圍內(nèi)破獲多起非法收集、出售公民個(gè)人信息的案件,同時(shí)進(jìn)一步完善法律體系,通過法律手段來保護(hù)公民的個(gè)人信息。

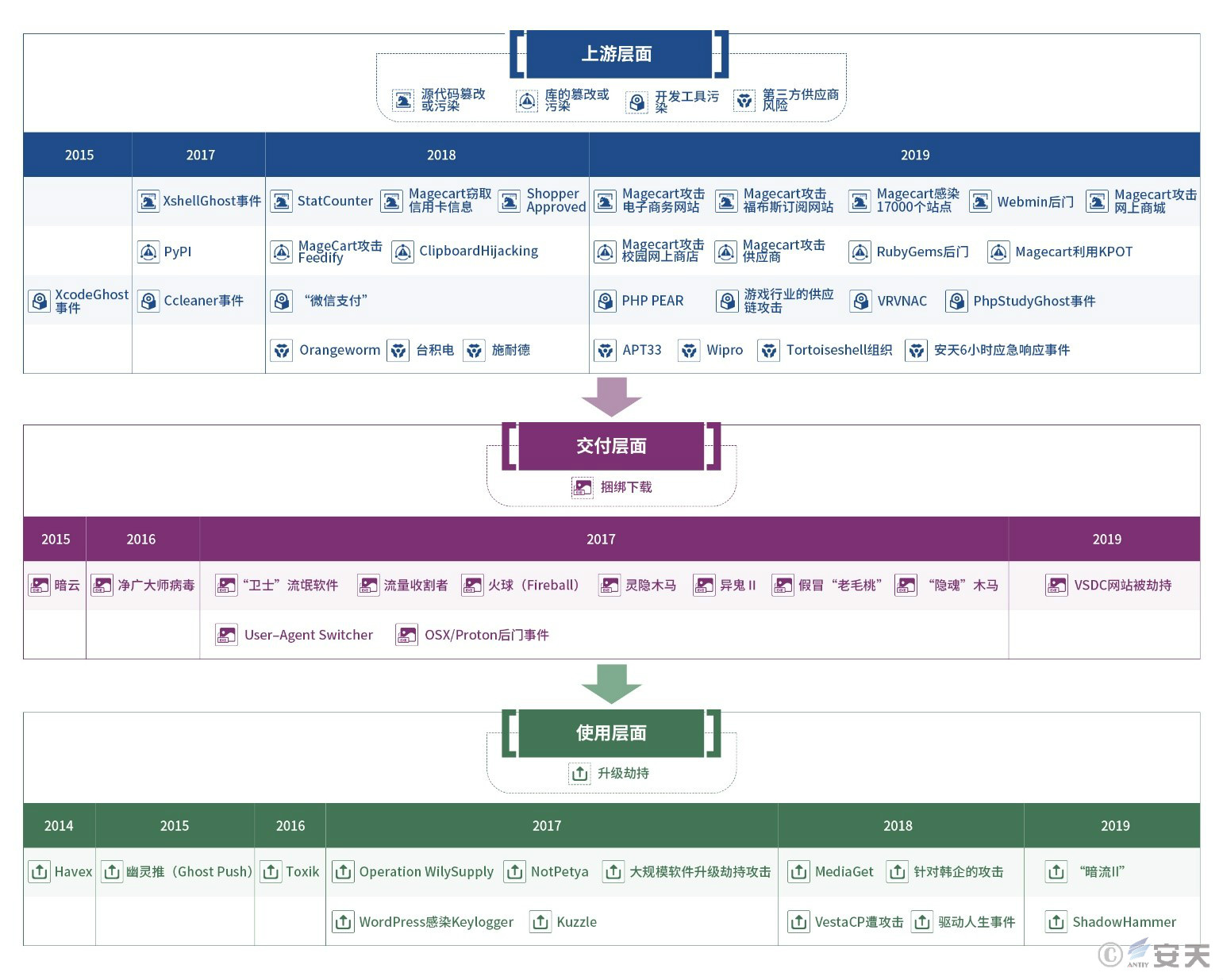

供應(yīng)鏈環(huán)節(jié)面臨的安全威脅持續(xù)上升,基于安天對(duì)供應(yīng)鏈安全事件的持續(xù)關(guān)注,相比2018年,2019年供應(yīng)鏈安全事件增長(zhǎng)1.7倍。近兩年,供應(yīng)鏈上游環(huán)節(jié)安全事件呈上升趨勢(shì),下游環(huán)節(jié)安全事件呈下降趨勢(shì);以供應(yīng)鏈為載體進(jìn)行攻擊活動(dòng)的攻擊組織越來越多,且越來越活躍;第三方供應(yīng)商安全風(fēng)險(xiǎn)依然嚴(yán)峻,不容忽視。

2019年工業(yè)企業(yè)信息安全事件頻發(fā),工業(yè)安全面臨來自互聯(lián)網(wǎng)的多重威脅。傳統(tǒng)信息系統(tǒng)威脅已成為工業(yè)控制系統(tǒng)重要威脅來源之一,工業(yè)企業(yè)不僅要面對(duì)傳統(tǒng)信息系統(tǒng)安全威脅,也要面對(duì)直接針對(duì)工業(yè)控制系統(tǒng)的安全威脅。工業(yè)企業(yè)面臨的多樣性威脅,需建設(shè)全面防御體系來應(yīng)對(duì)。

5G技術(shù)持續(xù)落地助力物聯(lián)網(wǎng)駛?cè)搿翱燔嚨馈保瑐鹘y(tǒng)制造產(chǎn)業(yè)正在經(jīng)歷工業(yè)互聯(lián)網(wǎng)加持下的智能化升級(jí)。物聯(lián)網(wǎng)和行業(yè)緊密結(jié)合,傳統(tǒng)企業(yè)的安全加固相對(duì)成熟,而物聯(lián)網(wǎng)終端種類多樣性和脆弱性給攻擊者開辟了更多的攻擊入口。

2、攻擊組織暗流涌動(dòng),網(wǎng)絡(luò)戰(zhàn)時(shí)代已經(jīng)到來

2.1 全球APT攻擊活動(dòng)態(tài)勢(shì)

2019年的APT攻擊活動(dòng)更具針對(duì)性,中東地區(qū)再次成為APT攻擊活動(dòng)的熱點(diǎn)目標(biāo),東亞、東南亞、歐美等地區(qū)緊隨其后。2019年具有伊朗背景的APT組織(Chafer、MuddyWater等)活動(dòng)頻繁,但隨著組織數(shù)據(jù)泄露事件而略有減緩。東亞區(qū)域的苦酒、響尾蛇逐漸代替白象組織針對(duì)我國和巴基斯坦開始新一輪的攻擊活動(dòng)。以經(jīng)濟(jì)利益為意圖的TA505、FIN7自2019年開始逐漸走出歐美,將全球金融行業(yè)作為活動(dòng)目標(biāo)。面對(duì)嚴(yán)峻的大國博弈安全形勢(shì),地緣政治和國家利益競(jìng)合仍是APT攻擊的主要源動(dòng)力。

圖 1 全球APT攻擊行動(dòng)、組織歸屬地理位置分布圖

根據(jù)2019年國內(nèi)外所披露的APT事件報(bào)道、事件分析及樣本分析報(bào)告,安天對(duì)其進(jìn)行了采集、分析、研判,形成以下統(tǒng)計(jì)結(jié)果:

圖 2 2019年APT攻擊行動(dòng)統(tǒng)計(jì)分析

魚叉式網(wǎng)絡(luò)釣魚郵件、水坑攻擊等社工欺騙,結(jié)合宏利用、漏洞利用的誘餌文檔是APT攻擊行動(dòng)最主要的攻擊手法;無文件攻擊逐漸顯現(xiàn),成為廣泛使用且不斷發(fā)展的攻擊手法;而規(guī)避檢測(cè)與反分析技術(shù)呈現(xiàn)出多樣性與復(fù)雜性。這些跡象表明APT攻擊行動(dòng)正在將新舊技術(shù)結(jié)合使用,并向多元化和更加隱秘的作業(yè)方式發(fā)展。

Office相關(guān)漏洞為主要的安全缺口,其中使用最廣泛的是Office公式編輯器漏洞CVE-2017-11882。除了反復(fù)利用陳舊漏洞之外,2019年新曝光的WinRAR、Windows 0day等漏洞同樣被積極利用。作為常見的攻擊手法,APT攻擊行動(dòng)仍然廣泛依賴漏洞利用技術(shù),建立攻擊立足點(diǎn)。

作為具備高作戰(zhàn)技術(shù)的攻擊活動(dòng),APT組織主要采用自定義攻擊來實(shí)現(xiàn)更有效以及更具針對(duì)性的攻擊行動(dòng)。此外,APT組織更傾向于使用開源或公開的武器裝備進(jìn)行初期階段的攻擊,最廣泛使用的代表為Mimikatz、Cobalt Strike開源工具。但是,開源或公開武器裝備使用的普遍性,為APT攻擊行動(dòng)的追蹤溯源增加了不確定性。

2.2 攻擊組織的攻擊目標(biāo)可能并不代表其真正的攻擊意圖

在網(wǎng)空攻擊活動(dòng)中,攻擊組織的攻擊目標(biāo)可能并不代表其真正的攻擊意圖,攻擊目標(biāo)也許只是達(dá)到其最終攻擊意圖的一個(gè)中間環(huán)節(jié)。

安天發(fā)布“方程式組織”攻擊SWIFT服務(wù)提供商EastNets事件復(fù)盤分析報(bào)告中[1],涉及“JEEPFLEA_MARKET”和“JEEPFLEA_POWDER”兩起攻擊行動(dòng),攻擊目標(biāo)均為中東地區(qū)最大的SWIFT服務(wù)提供商EastNets,“JEEPFLEA_MARKET”最終的攻擊意圖是竊取其在比利時(shí)、約旦、埃及和阿聯(lián)酋的上千個(gè)雇員賬戶、主機(jī)信息、登錄憑證及管理員賬號(hào);“JEEPFLEA_POWDER”行動(dòng)雖然沒有成功,但其攻擊意圖卻是針對(duì)EastNets在拉美和加勒比地區(qū)的合作伙伴。

這樣的攻擊事件并不是個(gè)別案例,2019年9月18日,Tortoiseshell組織針對(duì)沙特阿拉伯的IT提供商進(jìn)行了攻擊活動(dòng),獲取了對(duì)IT供應(yīng)商客戶的訪問權(quán)限[2],也就是說Tortoiseshell組織的攻擊意圖是IT供應(yīng)商客戶的網(wǎng)絡(luò);APT33組織專注于針對(duì)中東的攻擊活動(dòng),但也將美國的許多大型公司視為目標(biāo),一個(gè)值得注意的案例是,APT33先攻擊了一家中東的公司,但其通過該公司滲透到一家大型美國公司,其真正的攻擊意圖是這家大型的美國公司[3]。

隨著網(wǎng)絡(luò)安全技術(shù)的快速發(fā)展以及企業(yè)網(wǎng)絡(luò)安全防御能力的不斷提升,必然造成攻擊者攻擊活動(dòng)成本的增加,為了達(dá)到其攻擊意圖,攻擊組織采取了一種更加迂回的策略,瞄準(zhǔn)目標(biāo)系統(tǒng)的供應(yīng)鏈、供應(yīng)商等薄弱環(huán)節(jié),攻擊組織在達(dá)成最終的攻擊意圖前,可能攻擊滲透了多個(gè)目標(biāo)。

2.3 網(wǎng)絡(luò)溯源行之惟艱,部分報(bào)告主觀傾向明顯且不嚴(yán)謹(jǐn)

攻擊組織的溯源歸因已成為APT分析的重點(diǎn),雖然安天此前針對(duì)白象組織進(jìn)行了攻擊者畫像,認(rèn)為其是一個(gè)由10-16人組成的攻擊小組,并溯源到一個(gè)自然人,但這并非一日之功,而是安天通過長(zhǎng)期深入分析的結(jié)果,實(shí)際上針對(duì)攻擊組織的追蹤溯源過程是非常艱難的。在實(shí)際的攻擊活動(dòng)中, 攻擊者不僅能夠使用工具進(jìn)行語言的篡改,也可能模仿其他組織的TTP,甚至攻陷并使用其他攻擊組織基礎(chǔ)設(shè)施進(jìn)行攻擊活動(dòng),這些都可能阻礙、誤導(dǎo)安全人員對(duì)攻擊組織的歸因。

2017年,維基解密曝光的CIA“7號(hào)軍火庫”(Vault 7)中的“Marble”框架,該框架通過混淆算法篡改代碼字符串中的語言,支持中文、俄語、韓語、阿拉伯語和波斯語,誤導(dǎo)安全人員的歸因調(diào)查方向。

隨著開源情報(bào)社區(qū)等公開情報(bào)源的不斷發(fā)展,其也成為了攻擊組織的重要威脅情報(bào)來源。攻擊組織基于威脅情報(bào)數(shù)據(jù)模仿其他組織的TTPs進(jìn)行攻擊活動(dòng),分析人員發(fā)現(xiàn),海蓮花和Konni組織將誘餌文檔的正文編寫成其他攻擊組織樣本的典型格式;Donot組織模仿TransparentTribe組織的惡意宏代碼;某APT組織模仿響尾蛇組織的TTPs,包括誘餌文檔、偽裝、規(guī)避、中間腳本代碼、武器裝備等,這都給攻擊組織的追蹤溯源帶來了一定的挑戰(zhàn)。

值得注意的一點(diǎn)是,攻擊組織在不斷更新其裝備庫的同時(shí),也將目標(biāo)轉(zhuǎn)向了其他攻擊組織的基礎(chǔ)設(shè)施和資源。Turla組織攻陷了APT34組織,并使用其網(wǎng)絡(luò)資源針對(duì)多個(gè)目標(biāo)進(jìn)行了攻擊活動(dòng),使得溯源歸因調(diào)查變得更加艱難。

基于攻擊者遺留痕跡的溯源分析越來越不準(zhǔn)確,更為嚴(yán)重的是部分報(bào)告具有主觀傾向且不嚴(yán)謹(jǐn)。近年來,某些國外的分析報(bào)告炒作他國威脅,溯源歸因分析帶有明顯主觀傾向,只認(rèn)“政治正確”而不嚴(yán)謹(jǐn)求證,簡(jiǎn)單羅列攻擊者能夠偽造的遺留信息后,便開始大肆渲染攻擊組織背景。此外,某些報(bào)告并不獨(dú)立的對(duì)攻擊組織進(jìn)行深入的背景溯源,而是將細(xì)節(jié)關(guān)聯(lián)到已有的分析報(bào)告,這些問題都會(huì)造成對(duì)攻擊組織背景溯源的誤判。攻擊組織的溯源歸因分析不應(yīng)是與現(xiàn)有分析的簡(jiǎn)單關(guān)聯(lián),而應(yīng)是在客觀、長(zhǎng)期深度分析的基礎(chǔ)上建立的。

2.4 網(wǎng)空威脅行為體能力差異在第四方情報(bào)收集的情況表現(xiàn)加劇

網(wǎng)空威脅行為體是網(wǎng)絡(luò)空間攻擊活動(dòng)的來源,它們有不同的目的和動(dòng)機(jī),其能力也存在明顯的層級(jí)差異。根據(jù)作業(yè)動(dòng)機(jī)、攻擊能力、掌控資源等角度,安天將網(wǎng)空威脅行為體劃分為七個(gè)層級(jí),分別是業(yè)余黑客、黑產(chǎn)組織、網(wǎng)絡(luò)犯罪團(tuán)伙或黑客組織、網(wǎng)絡(luò)恐怖組織、一般能力國家/地區(qū)行為體、高級(jí)能力國家/地區(qū)行為體、超高能力國家/地區(qū)行為體。

第四方情報(bào)收集(fourth-party collection)的工作模式,最早體現(xiàn)在愛德華·斯諾登(Edward Snowden)2013年泄露的記錄著美國情報(bào)機(jī)構(gòu)針對(duì)外部情報(bào)機(jī)構(gòu)實(shí)施CNE(Computer Network Exploitation)獲取情報(bào)的文檔中。實(shí)際上,第四方情報(bào)收集一直以很隱秘的方式進(jìn)行,如卡巴斯基2017年披露的Scarcruft(Group123、Reaper、APT37)和DarkHotel之間的重疊。

APT活動(dòng)的重疊意味著不同能力的網(wǎng)空威脅行為體使用的基礎(chǔ)設(shè)施、TTPs或者活動(dòng)針對(duì)的目標(biāo)大抵相似,但超高和高級(jí)能力行為體對(duì)于在前期滲透活動(dòng)中發(fā)現(xiàn)的一般能力行為體具備被動(dòng)收集和主動(dòng)收集情報(bào)的能力。這種能力差異自2017年以來愈發(fā)明顯,對(duì)于苦酒(Bitter)、海蓮花、Lazarus等一般能力行為體組織受到廣泛的披露,主要原因是攻擊能力受限,次要原因是其情報(bào)、TTPs可被超高或高級(jí)能力行為體收集并利用。2019年Turla利用針對(duì)伊朗APT組織的第四方情報(bào)收集活動(dòng),在雙方共同利益的目標(biāo)國家/區(qū)域、目標(biāo)行業(yè),以及武器裝備、攻擊手法等TTPs方面表現(xiàn)出重疊。這種重疊導(dǎo)致的結(jié)果就是針對(duì)攻擊組織的溯源和歸因?qū)⒆兊檬謴?fù)雜,如卡巴斯基的分析人員所言,溯源和歸因的最好情況就是很復(fù)雜。

圖 3 Turla組織與APT34組織對(duì)比

2.5 A2PT攻擊挑戰(zhàn)當(dāng)前網(wǎng)安防護(hù)體系,態(tài)勢(shì)感知結(jié)合威脅獵殺是有效應(yīng)對(duì)策略

2019年,安天對(duì)震網(wǎng)事件和方程式組織入侵SWIFT服務(wù)提供商EastNets事件復(fù)盤,詳細(xì)分析傳播機(jī)理、攻擊流程和部分技術(shù)細(xì)節(jié),思考超高能力國家/地區(qū)行為體對(duì)現(xiàn)有網(wǎng)絡(luò)安全防護(hù)體系造成的沖擊。我們?cè)谡鹁W(wǎng)復(fù)盤分析過程中溫故而知新,解開了歷史遺留的一些疑問。在《震網(wǎng)事件的九年再復(fù)盤與思考》報(bào)告中詳細(xì)解讀了一個(gè)值得思考的問題,震網(wǎng)作為一種沒有感染屬性的針對(duì)性攻擊蠕蟲,為何會(huì)有大量的樣本存在[4]。通過復(fù)盤分析發(fā)現(xiàn),即震網(wǎng)的載荷投放程序,在每落地一臺(tái)機(jī)器時(shí),會(huì)有一個(gè)內(nèi)嵌配置數(shù)據(jù)的自我更新,從而導(dǎo)致震網(wǎng)的每次落地形成的主執(zhí)行體的HASH均不同,同時(shí)其實(shí)際攻擊載荷多數(shù)均被包裹在主DLL之中,并不落地。通過復(fù)盤九年前的震網(wǎng)事件可以看到,這個(gè)層面的傳統(tǒng)HASH情報(bào)對(duì)于A2PT攻擊近乎無效。每一臺(tái)主機(jī)上提取到Dropper文件的HASH都不可能命中另一臺(tái)主機(jī)上的等效文件。當(dāng)然我們不能認(rèn)為震網(wǎng)Dropper的落地自寫更新機(jī)制,主要目的是為了對(duì)抗HASH檢測(cè)機(jī)制,但其客觀上構(gòu)成了這樣的效果。而更需要看到的是,盡管在分析過程中,可以看到震網(wǎng)攻擊的相關(guān)域名從2005年已經(jīng)被注冊(cè)。但在分析方將相關(guān)通訊特性作為規(guī)則時(shí),震網(wǎng)的攻擊效果已經(jīng)達(dá)成,而在毒曲等的攻擊中,我們亦廣泛看到內(nèi)網(wǎng)C2等機(jī)制的存在。如果反病毒引擎是一種會(huì)被攻擊者重點(diǎn)繞過的重載機(jī)制,而攻擊指示器(信標(biāo))又作為一種穩(wěn)定性極低的情報(bào)機(jī)制的話,這對(duì)雙保險(xiǎn)的效果就會(huì)大打折扣。

而在SWIFT服務(wù)商被入侵事件中[1],攻擊組織使用了多個(gè)不同國家和地區(qū)的跳板IP,對(duì)EastNets發(fā)起了6次網(wǎng)絡(luò)攻擊。攻擊者先后通過6條不同的入侵路徑相互配合,針對(duì)不同的系統(tǒng)和設(shè)備使用了包括“BARGLEE”、“BANANAGLEE”和“永恒”系列等多套攻擊裝備,最終攻陷了位于EastNets網(wǎng)絡(luò)中的4臺(tái)VPN防火墻設(shè)備、2臺(tái)企業(yè)級(jí)防火墻、2臺(tái)管理服務(wù)器,以及9臺(tái)運(yùn)行多國金融機(jī)構(gòu)業(yè)務(wù)系統(tǒng)的SAA服務(wù)器和FTP服務(wù)器以及對(duì)外提供的郵件服務(wù)器等資產(chǎn)。通過此次復(fù)盤分析可以發(fā)現(xiàn),EastNets網(wǎng)絡(luò)環(huán)境按照不同功能特性從VPN接入、區(qū)域邊界再到管理服務(wù)器、應(yīng)用服務(wù)器、數(shù)據(jù)庫服務(wù)器等進(jìn)行了一定的層次和分區(qū)設(shè)計(jì),各個(gè)邏輯分區(qū)之間也做了基于端口、IP的訪問控制策略,部署了企業(yè)級(jí)防火墻,并且在服務(wù)器上部署了主流品牌的安全防護(hù)軟件。但是即使這種具有一定的基礎(chǔ)防護(hù)能力和防御縱深的網(wǎng)絡(luò)信息系統(tǒng),在面對(duì)超高能力網(wǎng)空威脅行為體的攻擊時(shí),依然被攻陷。

通過兩起超高能力國家/地區(qū)行為體的攻擊活動(dòng)的復(fù)盤分析,可以發(fā)現(xiàn)兩起事件攻方都突破了目標(biāo)的防護(hù)體系,攻擊方采用了大量對(duì)抗安全產(chǎn)品的技術(shù),如HASH變化、感染行為控制、安全設(shè)備攻陷、可信服務(wù)器利用等,幾乎突破了全部傳統(tǒng)安全防護(hù)體系達(dá)成了其作業(yè)目的。尤其是SWIFT服務(wù)商被入侵事件,基于對(duì)被攻擊資產(chǎn)情況、所使用攻擊裝備和攻擊過程的復(fù)盤梳理,報(bào)告基本呈現(xiàn)出了整體的攻擊全貌。從時(shí)間發(fā)生的2012~2013年的背景來看,被攻擊目標(biāo)的布防情況,總體體現(xiàn)出在那個(gè)時(shí)代信息資產(chǎn)的布防特點(diǎn),部署了包括VPN、防火墻、主機(jī)殺毒等基礎(chǔ)安全環(huán)節(jié),對(duì)內(nèi)部資產(chǎn)做了基本的分區(qū),進(jìn)行了一定的配置加固等,就目前網(wǎng)絡(luò)安全現(xiàn)狀來看這些依然是主流防護(hù)產(chǎn)品和部署方案。這些防護(hù)手段是建立起網(wǎng)絡(luò)防御體系的基本工作,對(duì)于防范一般性的網(wǎng)絡(luò)攻擊是有效的,但對(duì)于防護(hù)超高能力網(wǎng)空威脅行為體則是完全不足的。

面對(duì)復(fù)雜的關(guān)鍵信息基礎(chǔ)設(shè)施和重要網(wǎng)絡(luò)信息系統(tǒng),需要把嘗試羅列各種可能的網(wǎng)空威脅并設(shè)計(jì)零散防御措施進(jìn)行被動(dòng)應(yīng)對(duì)的傳統(tǒng)式威脅導(dǎo)向建設(shè)模型,演化為全面建設(shè)必要的網(wǎng)絡(luò)安全防御能力,并將其有機(jī)結(jié)合以形成網(wǎng)絡(luò)安全綜合防御體系的能力導(dǎo)向建設(shè)模型。安天基于著名網(wǎng)絡(luò)安全研究機(jī)構(gòu)SANS的“滑動(dòng)標(biāo)尺”模型,提出了疊加演進(jìn)的網(wǎng)絡(luò)空間安全能力模型。其中基礎(chǔ)結(jié)構(gòu)安全類別的能力,來自于在信息化環(huán)境的基礎(chǔ)設(shè)施結(jié)構(gòu)組件以及上層應(yīng)用系統(tǒng)中所實(shí)現(xiàn)的安全機(jī)制,兼具安全防護(hù)和系統(tǒng)保障的雙重意義,主要作用是有效收縮信息化環(huán)境中基礎(chǔ)設(shè)施所存在的攻擊面。縱深防御類別的安全能力,來自于附加在網(wǎng)絡(luò)、系統(tǒng)、桌面使用環(huán)境等信息技術(shù)基礎(chǔ)設(shè)施之上綜合的體系化安全機(jī)制,以“面向失效的設(shè)計(jì)”為基本原則構(gòu)建防御縱深,通過逐漸收縮攻擊面以有效消耗進(jìn)攻者資源,從而實(shí)現(xiàn)將中低水平的攻擊者拒之門外的防御作用。在保障安全能力的“深度結(jié)合”、“全面覆蓋”基礎(chǔ)上,建設(shè)以態(tài)勢(shì)感知為核心的威脅情報(bào)驅(qū)動(dòng)的動(dòng)態(tài)防御能力體系,做到“掌握敵情”、“協(xié)同響應(yīng)”,重點(diǎn)是在敵情想定的基礎(chǔ)上提升網(wǎng)絡(luò)系統(tǒng)的可彈性恢復(fù)水平,特別是依靠具有動(dòng)態(tài)特性的積極防御能力,在威脅情報(bào)能力的驅(qū)動(dòng)下,通過全面持續(xù)監(jiān)控發(fā)現(xiàn)威脅蹤跡,并針對(duì)潛伏威脅展開“獵殺”行動(dòng),從而發(fā)現(xiàn)并消除威脅。

3、非針對(duì)性勒索軟件主要威脅中低級(jí)防護(hù),攻擊者能力兩極分化嚴(yán)重

非針對(duì)性勒索軟件的主要受害者特點(diǎn)明顯,缺少防護(hù)與管理的企業(yè)網(wǎng)絡(luò),即無效防護(hù)的網(wǎng)絡(luò)。這些企業(yè)的網(wǎng)絡(luò)一旦遭受到攻擊者的攻擊,會(huì)對(duì)企業(yè)造成較為嚴(yán)重的影響。根據(jù)統(tǒng)計(jì),勒索軟件攻擊者最常用的攻擊方式有釣魚郵件、系統(tǒng)漏洞、可移動(dòng)設(shè)備、釣魚網(wǎng)站等。而通過有效的網(wǎng)絡(luò)安全防護(hù)與管理,定期進(jìn)行網(wǎng)絡(luò)安全培訓(xùn)加強(qiáng)員工安全意識(shí),可以有效避免勒索事件的發(fā)生。

2019年勒索軟件的活躍程度仍然排在所有網(wǎng)絡(luò)安全威脅的前列, 勒索軟件的開發(fā)和傳播已經(jīng)從單人的“小作坊”,變成了一個(gè)由開發(fā)者、傳播者、中間人、代理商等環(huán)環(huán)相扣的一個(gè)有組織的勒索團(tuán)體。2019年流行的勒索軟件或多或少都會(huì)和近些年其他家族勒索軟件有著千絲萬縷的聯(lián)系,勒索軟件組織就像是癌細(xì)胞一樣不斷進(jìn)行著分裂。2019年影響力最大的勒索軟件家族之一GandCrab勒索病毒的運(yùn)營(yíng)團(tuán)隊(duì)在俄語論壇中聲稱該家族停止更新,停止更新的原因是賺到了足夠多的錢。GandCrab宣稱他們刪除了所有密鑰,停止了軟件開發(fā)和一切代理商服務(wù),但是我們發(fā)現(xiàn)以GandCrab為基底的變種依然會(huì)活躍在網(wǎng)絡(luò)上,其他類似GandCrab家族的勒索軟件,如Jokeroo RaaS、Sodinokibi與GandCrab高度相似,部分Sodinokibi家族樣本使用與GandCrab家族相同服務(wù)器進(jìn)行傳播[5]。

勒索軟件攻擊者的能力水平兩極分化嚴(yán)重,勒索軟件的“高收益”、“低風(fēng)險(xiǎn)”和較低的開發(fā)門檻吸引了越來越多的攻擊者加入到勒索陣營(yíng)中。近年來使用腳本語言等解釋型語言編寫的“簡(jiǎn)易版”勒索軟件開始逐漸增多,同時(shí)隨著勒索軟件即服務(wù)RaaS的流行,一部分無技術(shù)、無經(jīng)驗(yàn)、無代碼能力的“三無”人員也能快速開發(fā)出一款勒索軟件進(jìn)行攻擊。這些攻擊者并沒有特定的攻擊目標(biāo),他們大多采用廣撒網(wǎng)的方式進(jìn)行無針對(duì)性的攻擊。

另一方面,個(gè)人用戶的計(jì)算機(jī)在遭受到勒索木馬攻擊文件被加密后,由于個(gè)人用戶數(shù)據(jù)的重要性往往弱于企業(yè)用戶,趨于放棄數(shù)據(jù)選擇重新安裝系統(tǒng)。而大多數(shù)企業(yè)數(shù)據(jù)具有高價(jià)值、不可替代性,企業(yè)機(jī)器由于運(yùn)行的軟件版本限制、人員等各種因素,不能及時(shí)安裝補(bǔ)丁。當(dāng)企業(yè)用戶被加密并且沒有備份文件的情況下,支付贖金的情況會(huì)遠(yuǎn)遠(yuǎn)多于個(gè)人用戶。因此攻擊者則將矛頭對(duì)準(zhǔn)了相對(duì)來說高收益、高回報(bào)率的目標(biāo)。攻擊者利用釣魚郵件、漏洞掃描、RDP弱口令爆破等攻擊方式,攻入目標(biāo)計(jì)算機(jī)系統(tǒng),投放勒索軟件。相對(duì)于前些年的“蠕蟲病毒式”傳播,如今勒索在攻擊目標(biāo)選擇上變得更加有針對(duì)性。從安天2019年處置的勒索軟件安全事件來看,這部分攻擊者的攻擊目標(biāo)從廣泛的普通用戶,明顯轉(zhuǎn)向了中大型政企機(jī)構(gòu)、行業(yè)組織等。全球針對(duì)中大型企業(yè)(政企)的勒索攻擊事件數(shù)量飛速增長(zhǎng),包括全球最大的鋁制品生產(chǎn)商、全球最大的助聽器制造商、全球最大的飛機(jī)零件供應(yīng)商等企業(yè)相繼遭到攻擊,這些公司的文件服務(wù)器、數(shù)據(jù)庫服務(wù)器、郵件服務(wù)器等重要數(shù)據(jù)存儲(chǔ)服務(wù)器成為了攻擊者的首要攻擊目標(biāo)[6]。攻擊者這一切可能都是為了獲取巨大的經(jīng)濟(jì)收益,并且贖金金額也在不斷增長(zhǎng),之前肆虐全球的WannaCry勒索軟件的贖金也只有幾百美金,現(xiàn)在的勒索軟件攻擊者可能是受到GandCrab勒索軟件家族曾經(jīng)以一年半的時(shí)間內(nèi)賺得20億美金的帶動(dòng),將贖金金額提升至幾個(gè)到幾百個(gè)比特幣不等。大多數(shù)勒索軟件攻擊者不直接索要贖金,先判斷受害者的感染規(guī)模和數(shù)據(jù)重要性,通過和受害者談判確定贖金價(jià)格。

目前,由于勒索病毒多采用RaaS(勒索軟件即服務(wù))模式進(jìn)行分發(fā),使得勒索病毒開發(fā)者可以更容易規(guī)避風(fēng)險(xiǎn),并且輕松獲取巨額利益,為下一代勒索軟件的開發(fā)提供了資金方面的支持。GlobeImposter勒索病毒是典型的采用Raas模式進(jìn)行分發(fā)的勒索病毒,在短短的幾個(gè)月內(nèi)不斷更新,包括GlobeImposter變種、GlobeImposter2.0變種、“十二生肖”以及“十二主神”等。GlobeImposter勒索病毒不但保持快速的勒索病毒投放速度,并且版本迭代也愈加頻繁。通過對(duì)一款在暗網(wǎng)上售賣的基于RaaS模式分發(fā)的勒索病毒進(jìn)行調(diào)查,我們發(fā)現(xiàn)在一年的時(shí)間里,勒索病毒開發(fā)者對(duì)此勒索病毒進(jìn)行了多次升級(jí)。并且勒索病毒開發(fā)者還制定了不同的套餐,每個(gè)套餐都包含了不同的增值組件和功能以供選擇。通過追蹤比特幣錢包地址,到目前為止,一共收到了1.73452154 BTC,最近的一筆資金流入是發(fā)生在2019年11月,說明現(xiàn)在還有人購買了這款勒索病毒。勒索病毒開發(fā)者就是通過這種形式,在獲利的同時(shí)不斷更新勒索病毒變種以保證后期的持續(xù)收入,而這也導(dǎo)致了2019年勒索病毒變種數(shù)量激增。Phobos勒索軟件家族從2019年初期開始在全球流行,并持續(xù)更新,根據(jù)安天的監(jiān)測(cè)統(tǒng)計(jì),Phobos勒索軟件家族在短短九個(gè)月中使用了超過19個(gè)不同的加密后綴名。該家族通過RDP暴力破解和釣魚郵件等方式擴(kuò)散到全球各個(gè)國家和各個(gè)行業(yè),感染數(shù)量持續(xù)增長(zhǎng)[7]。

同時(shí)我們也發(fā)現(xiàn)越來越多的結(jié)合社會(huì)工程學(xué)的釣魚郵件攻擊被勒索者使用,Sodinokibi勒索軟件偽造“中華人民共和國公安部”和“DHL快遞公司”等發(fā)出的郵件進(jìn)行攻擊,利用用戶對(duì)郵件內(nèi)容的恐懼和好奇心理,誘使用戶下載附件并查看附件內(nèi)容[5]。

我們認(rèn)為在接下來的2020年中,勒索軟件仍舊是活躍程度最高的網(wǎng)絡(luò)安全威脅之一。勒索行業(yè)目前已經(jīng)逐漸成為了具有一定組織規(guī)模,且組內(nèi)成員分工明確,從投放載體到勒索收益形成一條完整的黑色產(chǎn)業(yè)鏈。一些勒索軟件組織不僅投放勒索軟件、而且還夾帶著竊密木馬、挖礦木馬,即包含勒索、竊取、挖礦等多種惡意行為。勒索軟件帶來的威脅是每一個(gè)企業(yè)和個(gè)人都應(yīng)該重視的問題,完善網(wǎng)絡(luò)安全防護(hù)、加強(qiáng)網(wǎng)絡(luò)安全意識(shí)勢(shì)在必行。

4、數(shù)據(jù)泄露量屢破紀(jì)錄,法制建設(shè)對(duì)數(shù)據(jù)保護(hù)能力提出更高標(biāo)準(zhǔn)

2019年數(shù)據(jù)泄露事件數(shù)量較2018年有了一定增長(zhǎng),且單次數(shù)據(jù)泄露事件泄露的數(shù)據(jù)量最高達(dá)27億條,是2018年最高紀(jì)錄的2.5倍。我國在全國范圍內(nèi)破獲多起非法收集、出售公民個(gè)人信息的案件,同時(shí)進(jìn)一步完善法律體系,通過法律手段來保護(hù)公民的個(gè)人信息。

圖 4 全球主要數(shù)據(jù)泄露事件統(tǒng)計(jì)

盡管近年來單次數(shù)據(jù)泄露事件泄露數(shù)據(jù)量的記錄屢次被刷新,但2019年3月份電子郵件驗(yàn)證公司Verifications.io泄露20億條數(shù)據(jù)和12月份一臺(tái)未知ES服務(wù)器泄露27億條數(shù)據(jù)的消息還是不免令人咋舌。泄露的信息里包含電話號(hào)碼、地址、社交網(wǎng)站賬戶等信息,甚至部分記錄還包含信用評(píng)分和抵押信息。除了上述兩起因服務(wù)器配置不當(dāng)造成的泄露外,因黑客攻擊造成的數(shù)據(jù)泄露量也十分龐大,暗網(wǎng)中一名自稱“A_W_S”的黑客在2019年分多次出售了包括英國在線音樂流媒體服務(wù)Mixclouud在內(nèi)的多家公司的數(shù)據(jù),共計(jì)約3.6億條。相較于其他網(wǎng)絡(luò)安全風(fēng)險(xiǎn),個(gè)人信息的泄露往往會(huì)對(duì)用戶的財(cái)產(chǎn)安全甚至生命安全產(chǎn)生更直接的威脅,如推廣短信、騷擾電話、釣魚郵件、詐騙電話等。

2019年,全國范圍內(nèi)破獲多起非法獲取公民個(gè)人信息、借貸信息,并為網(wǎng)貸公司提供查詢服務(wù)的案件,不法分子通過惡意爬取、向網(wǎng)貸公司收購等途徑,累計(jì)獲取公民個(gè)人信息及借貸信息上億條,并模仿征信系統(tǒng)開發(fā)了“大數(shù)據(jù)風(fēng)控系統(tǒng)軟件”,向下游網(wǎng)貸公司收取數(shù)據(jù)查詢費(fèi)用,非法獲利數(shù)千萬元。近年來,國家在逐步完善法律體系,通過法律手段保護(hù)公民的個(gè)人信息,在《網(wǎng)絡(luò)安全法》中就明確規(guī)定禁止個(gè)人或組織非法獲取、出售公民個(gè)人信息,要求網(wǎng)絡(luò)運(yùn)營(yíng)者采取技術(shù)措施和其他必要措施,確保其收集的個(gè)人信息安全,防止信息泄露、毀損、丟失。2018年5月份開始實(shí)施的《個(gè)人信息安全規(guī)范》更對(duì)個(gè)人信息的保護(hù)做了進(jìn)一步補(bǔ)充,以國家標(biāo)準(zhǔn)的形式,對(duì)網(wǎng)絡(luò)運(yùn)營(yíng)者收集、保存、使用個(gè)人信息的全周期做了詳細(xì)規(guī)定。同時(shí),“侵犯公民個(gè)人信息罪”也已寫入刑法,在《關(guān)于辦理侵犯公民個(gè)人信息刑事案件適用法律若干問題的解釋》中,對(duì)非法獲取、出售公民個(gè)人信息等違法行為的量刑標(biāo)準(zhǔn)做出了詳細(xì)解釋,以此為據(jù)逮捕、處置了一批不法分子以儆效尤。

除了對(duì)非法出售用戶數(shù)據(jù)行為的打擊外,10月份發(fā)布的《最高人民法院最高人民檢察院關(guān)于辦理非法利用信息網(wǎng)絡(luò)、幫助信息網(wǎng)絡(luò)犯罪活動(dòng)等刑事案件適用法律若干問題的解釋》(下稱解釋)中,對(duì)網(wǎng)絡(luò)服務(wù)提供者發(fā)生數(shù)據(jù)泄露事件后的處罰標(biāo)準(zhǔn)做出了更詳細(xì)的規(guī)定。在解釋中,國家把一些切實(shí)關(guān)乎公民個(gè)人生命、財(cái)產(chǎn)安全的信息泄露處罰閾值限定到了一個(gè)極低的數(shù)額,而一旦發(fā)生數(shù)據(jù)泄露,數(shù)據(jù)量往往成千上萬倍于這個(gè)限額,故此次解釋的發(fā)布,無疑對(duì)存儲(chǔ)有相關(guān)公民信息的網(wǎng)絡(luò)服務(wù)提供商的數(shù)據(jù)保護(hù)能力提出了更高要求。

5、供應(yīng)鏈環(huán)節(jié)面臨的安全威脅持續(xù)上升,安全事件增長(zhǎng)1.7倍

2019年,軟件供應(yīng)鏈環(huán)節(jié)面臨的安全威脅持續(xù)上升,供應(yīng)鏈安全事件持續(xù)增加,同比2018年增長(zhǎng)1.7倍。安天基于對(duì)國內(nèi)外供應(yīng)鏈安全事件的持續(xù)關(guān)注,經(jīng)過采集、處理、分析,繪制了近年來供應(yīng)鏈安全事件態(tài)勢(shì)圖。圖中涉及供應(yīng)鏈環(huán)節(jié)、安全事件名稱及事件發(fā)生時(shí)間,從圖中能夠看出針對(duì)供應(yīng)鏈的攻擊呈現(xiàn)以下態(tài)勢(shì):

- 供應(yīng)鏈上游安全事件呈上升趨勢(shì),下游安全事件呈下降趨勢(shì)

- 以供應(yīng)鏈為載體進(jìn)行攻擊活動(dòng)的攻擊組織越來越多,且越來越活躍

- 第三方供應(yīng)商風(fēng)險(xiǎn)依然嚴(yán)峻,不容忽視

圖 5 近年來供應(yīng)鏈安全事件態(tài)勢(shì)圖

5.1 供應(yīng)鏈上游環(huán)節(jié)安全事件呈上升趨勢(shì),下游環(huán)節(jié)安全事件呈下降趨勢(shì)

從供應(yīng)鏈安全事件整體態(tài)勢(shì)圖中能夠看出,供應(yīng)鏈的各個(gè)環(huán)節(jié)依然是攻擊者的攻擊窗口。從2017年開始供應(yīng)鏈安全事件逐步增多,不過值得注意的是,在2018年之前,供應(yīng)鏈安全事件主要集中在供應(yīng)鏈下游的交付和使用環(huán)節(jié),但從2018年和2019年的數(shù)據(jù)來看,這兩年供應(yīng)鏈上游環(huán)節(jié)安全事件呈上升趨勢(shì)。根據(jù)分析來看,一方面,針對(duì)供應(yīng)鏈上游環(huán)節(jié)的攻擊比較隱秘,不容易被發(fā)現(xiàn);另一方面,針對(duì)供應(yīng)鏈上游的攻擊影響范圍更廣,更容易滿足攻擊者的竊密等意圖。

5.2 以供應(yīng)鏈為載體進(jìn)行攻擊活動(dòng)的攻擊組織越來越多,且越來越活躍

以供應(yīng)鏈為載體進(jìn)行攻擊活動(dòng)的攻擊組織越來越多,且在這些攻擊組織中Magecart攻擊組織尤為活躍,其有專門的小組進(jìn)行針對(duì)供應(yīng)鏈的攻擊活動(dòng)。2018年至2019年間,Magecart攻擊組織共進(jìn)行了約10起攻擊事件,均是針對(duì)供應(yīng)鏈上游環(huán)節(jié)。雖然不同攻擊事件的手法略有差異,也可能不是同一攻擊小組所為,但其攻擊目標(biāo)明確,均為竊取用戶信用卡或支付卡信息。2019年9月,安天發(fā)布了《Magecart第五小組開始使用KPOT開展竊密活動(dòng)》分析報(bào)告[8],分析人員梳理了Magecart涉及的十一個(gè)小組的目標(biāo)、攻擊過程和相應(yīng)特點(diǎn)。預(yù)測(cè)未來,可能出現(xiàn)更多攻擊組織,專門針對(duì)供應(yīng)鏈環(huán)節(jié)進(jìn)行網(wǎng)絡(luò)攻擊活動(dòng),也可能已經(jīng)利用供應(yīng)鏈攻擊潛伏在網(wǎng)絡(luò)之中。

5.3 第三方供應(yīng)商安全風(fēng)險(xiǎn)依然嚴(yán)峻,不容忽視

由于廠商對(duì)其合作的第三方供應(yīng)商的信任關(guān)系,在引入產(chǎn)品或設(shè)備過程中缺乏嚴(yán)格的審查機(jī)制,導(dǎo)致攻擊者有機(jī)可乘。近兩年,由第三方供應(yīng)商引入的安全風(fēng)險(xiǎn)一直沒有停止。2018年8月,臺(tái)積電因采購的第三方設(shè)備沒有經(jīng)過隔離檢查,直接接入了生產(chǎn)網(wǎng)絡(luò),導(dǎo)致生產(chǎn)系統(tǒng)大面積感染病毒,損失嚴(yán)重[9]。2019年5月,安天接到某重要單位的求助,經(jīng)過6小時(shí)處置快速解決了問題,最終判定這是一起由挖礦蠕蟲引發(fā)的內(nèi)網(wǎng)大規(guī)模感染事件,主要是由于第三方供應(yīng)商設(shè)備帶毒入網(wǎng)后引起的病毒內(nèi)網(wǎng)傳播感染[10]。越來越多的攻擊者開始利用第三方供應(yīng)商,間接滲透到目標(biāo)系統(tǒng)。

6、工業(yè)安全事件頻發(fā),安全威脅形勢(shì)不容樂觀

工業(yè)互聯(lián)網(wǎng)是滿足工業(yè)智能化發(fā)展需求,具有“低時(shí)延、高可靠、廣覆蓋”特點(diǎn)的關(guān)鍵網(wǎng)絡(luò)基礎(chǔ)設(shè)施,是新一代信息通信技術(shù)與先進(jìn)制造業(yè)深度融合所形成的新興業(yè)態(tài)與應(yīng)用模式[11]。在工業(yè)互聯(lián)網(wǎng)技術(shù)的推動(dòng)下,越來越多的工業(yè)控制系統(tǒng)正在與互聯(lián)網(wǎng)相連接。工業(yè)互聯(lián)網(wǎng)的發(fā)展大大地提升了生產(chǎn)效率、產(chǎn)品質(zhì)量和服務(wù)水平,但也使工業(yè)控制系統(tǒng)越來越透明,越來越開放。工業(yè)控制系統(tǒng)中存在大量的傳統(tǒng)信息系統(tǒng)技術(shù),因此工業(yè)控制系統(tǒng)和傳統(tǒng)信息系統(tǒng)面臨相同或類似的威脅。例如2019年有39起涉及關(guān)鍵信息基礎(chǔ)設(shè)施的安全事件,能源行業(yè)7起,醫(yī)療行業(yè)17起,交通行業(yè)2起,石油化工行業(yè)3起,制造行業(yè)4起,其它行業(yè)6起,其中大多數(shù)安全事件都是通過傳統(tǒng)信息技術(shù)對(duì)工業(yè)企業(yè)發(fā)起攻擊,并嚴(yán)重影響了工業(yè)企業(yè)正常生產(chǎn)。

工業(yè)控制系統(tǒng)由于其特殊應(yīng)用場(chǎng)景及對(duì)實(shí)時(shí)性和可靠性高的要求,導(dǎo)致在系統(tǒng)設(shè)計(jì)之初就存在安全缺陷,例如明文協(xié)議傳輸、缺少身份認(rèn)證等。同時(shí),工業(yè)控制系統(tǒng)中有大量技術(shù)與傳統(tǒng)信息系統(tǒng)技術(shù)相同或相似,所以攻擊者使用傳統(tǒng)信息系統(tǒng)相同或相似的攻擊技術(shù)和方法同樣可以攻擊工業(yè)控制系統(tǒng),例如DDoS攻擊、網(wǎng)絡(luò)釣魚攻擊、Web應(yīng)用程序攻擊、勒索軟件等攻擊手段。因此工業(yè)企業(yè)將面臨更多來自互聯(lián)網(wǎng)的威脅。

6.1 工業(yè)控制系統(tǒng)的重要威脅來源之一是傳統(tǒng)信息安全威脅

隨著工業(yè)互聯(lián)網(wǎng)的發(fā)展,工業(yè)控制系統(tǒng)與傳統(tǒng)信息系統(tǒng)的高度融合,大量的工業(yè)控制系統(tǒng)控制中心采用傳統(tǒng)信息系統(tǒng)技術(shù)為支撐技術(shù),通用系統(tǒng)、通用軟件及通用網(wǎng)絡(luò)技術(shù)在工業(yè)控制系統(tǒng)中廣泛應(yīng)用,也導(dǎo)致了傳統(tǒng)信息安全威脅手段同樣會(huì)威脅到工業(yè)控制系統(tǒng)的安全。DDoS攻擊、網(wǎng)絡(luò)釣魚攻擊、Web應(yīng)用程序攻擊、勒索軟件等傳統(tǒng)信息系統(tǒng)攻擊方式同樣適用于工業(yè)控制系統(tǒng),對(duì)工業(yè)控制系統(tǒng)造成網(wǎng)絡(luò)阻塞或中斷、敏感信息泄露、數(shù)據(jù)交互中斷、文件被加密等嚴(yán)重影響,導(dǎo)致工業(yè)控制系統(tǒng)不能正常運(yùn)行,工業(yè)企業(yè)減產(chǎn)、停產(chǎn),造成重大經(jīng)濟(jì)損失。例如2019年3月,可再生能源供應(yīng)商sPower遭網(wǎng)絡(luò)攻擊,導(dǎo)致sPower公司風(fēng)能和太陽能發(fā)電設(shè)備崩潰。

傳統(tǒng)信息系統(tǒng)中有很多重要數(shù)據(jù)關(guān)乎企業(yè)安全,而在工業(yè)企業(yè)中,工業(yè)數(shù)據(jù)更是重中之重,工藝參數(shù)、生產(chǎn)數(shù)據(jù)、控制指令等關(guān)鍵業(yè)務(wù)數(shù)據(jù)關(guān)乎整個(gè)企業(yè)的生產(chǎn)、運(yùn)行。同時(shí)在工業(yè)企業(yè)中經(jīng)常遇到勒索軟件攻擊,其采用傳統(tǒng)攻擊手段進(jìn)入工業(yè)企業(yè)內(nèi)部網(wǎng)絡(luò),對(duì)工業(yè)主機(jī)進(jìn)行數(shù)據(jù)加密導(dǎo)致工業(yè)系統(tǒng)無法正常運(yùn)行。例如2019年3月,鋁生產(chǎn)商挪威海德魯公司(Norsk Hydro),在全球多家工廠遭受LockerGoga勒索軟件攻擊,造成大量工業(yè)數(shù)據(jù)被加密,導(dǎo)致多個(gè)工廠關(guān)閉,部分工廠切換為手動(dòng)運(yùn)營(yíng)模式。數(shù)據(jù)的破壞不僅僅會(huì)影響企業(yè)本身的運(yùn)營(yíng),還會(huì)對(duì)社會(huì)造成嚴(yán)重影響。例如2019年8月,全球知名法醫(yī)服務(wù)公司Eurofins Scientific被勒索軟件攻擊,其檢測(cè)數(shù)據(jù)被加密,導(dǎo)致20000多起案件被積壓,對(duì)社會(huì)造成嚴(yán)重影響。這些工業(yè)安全事件都是通過傳統(tǒng)信息系統(tǒng)進(jìn)入工業(yè)控制系統(tǒng),同樣也破壞了工業(yè)控制系統(tǒng)的可用性。工業(yè)控制系統(tǒng)的破壞不僅影響工業(yè)企業(yè)的信息安全,同時(shí)也對(duì)國家安全造成重大影響。因此傳統(tǒng)信息安全威脅仍然是工業(yè)控制系統(tǒng)的重要威脅來源之一。

6.2 工業(yè)控制系統(tǒng)面臨多樣性威脅,需要建設(shè)全面的防御體系來應(yīng)對(duì)

工業(yè)互聯(lián)網(wǎng)將工業(yè)控制系統(tǒng)與傳統(tǒng)信息系統(tǒng)緊密結(jié)合,并已經(jīng)在電力、交通、制造業(yè)等關(guān)鍵信息基礎(chǔ)設(shè)施領(lǐng)域廣泛應(yīng)用,由于工業(yè)控制系統(tǒng)自身的特殊性,單一的傳統(tǒng)信息系統(tǒng)安全防護(hù)技術(shù)并不能完全防護(hù)工業(yè)控制系統(tǒng)的安全,同樣只具備工業(yè)控制系統(tǒng)的防護(hù)方案也不能完全保護(hù)工業(yè)企業(yè)的信息安全。

工業(yè)控制系統(tǒng)中大量采用通用傳統(tǒng)信息技術(shù)作為控制系統(tǒng)運(yùn)行平臺(tái),因此不僅針對(duì)工業(yè)控制系統(tǒng)的攻擊方式對(duì)工業(yè)控制系統(tǒng)會(huì)產(chǎn)生破壞,通用的傳統(tǒng)信息安全威脅依然會(huì)對(duì)工業(yè)企業(yè)造成嚴(yán)重影響。例如2019年3月,美國主要兩家化工公司Hexion和Momentive遭受勒索軟件攻擊,該攻擊造成網(wǎng)絡(luò)中斷,并造成了大量經(jīng)濟(jì)損失。再如震網(wǎng)事件、“海淵”(TRISIS)等攻擊事件,直接采用針對(duì)工業(yè)控制系統(tǒng)手段,對(duì)工業(yè)控制系統(tǒng)信息安全造成嚴(yán)重影響,直接影響企業(yè)的正常運(yùn)行,甚至影響社會(huì)的穩(wěn)定。

由于工業(yè)企業(yè)的場(chǎng)景化因素,導(dǎo)致針對(duì)的攻擊同樣存在行業(yè)差異性、控制系統(tǒng)差異性、控制系統(tǒng)設(shè)備的多樣性、協(xié)議多樣性等因素,造成攻擊難度大、攻擊成本高,同時(shí)也造成對(duì)工業(yè)控制系統(tǒng)的信息安全防護(hù)難度大、防護(hù)手段缺失等特點(diǎn)。所以針對(duì)工業(yè)企業(yè)防護(hù)手段不僅需要考慮傳統(tǒng)信息系統(tǒng)安全威脅,也需要應(yīng)對(duì)工業(yè)控制系統(tǒng)信息安全威脅。因此針對(duì)工業(yè)企業(yè)的防護(hù)手段需要綜合傳統(tǒng)信息安全防護(hù)及工業(yè)控制系統(tǒng)防護(hù)雙重手段,全面應(yīng)對(duì)來自各方面針對(duì)工業(yè)企業(yè)的安全威脅。

7、泛化安全——5G技術(shù)持續(xù)落地助力物聯(lián)網(wǎng)駛?cè)搿翱燔嚨馈?/b>

2019年10月31日,在中國國際信息通信展覽會(huì)上,工信部與三大運(yùn)營(yíng)商舉行5G商用啟動(dòng)儀式,并于11月1日正式上線5G商用套餐,這標(biāo)志著我國將正式進(jìn)入5G商用時(shí)代。5G技術(shù)具有高速率、低延遲、大容量、可靠連接等特點(diǎn),能夠滿足海量物聯(lián)網(wǎng)終端的連接需求,5G技術(shù)的商用無疑助力物聯(lián)網(wǎng)產(chǎn)業(yè)的發(fā)展步入快車道,也將是物聯(lián)網(wǎng)發(fā)展歷史的重要節(jié)點(diǎn)。

當(dāng)前,傳統(tǒng)制造產(chǎn)業(yè)正在經(jīng)歷工業(yè)互聯(lián)網(wǎng)加持下的智能化升級(jí),隨著物聯(lián)網(wǎng)和行業(yè)緊密結(jié)合,萬物互聯(lián)也將導(dǎo)致安全風(fēng)險(xiǎn)的加劇。傳統(tǒng)企業(yè)的安全加固相對(duì)成熟,而物聯(lián)網(wǎng)終端種類的多樣性和脆弱性給攻擊者開辟了更多的攻擊入口。例如,現(xiàn)在企業(yè)配置更多的智能電視、智能照明、智能打印機(jī)、溫度傳感器、安全攝像頭等智能互聯(lián)設(shè)備,而這些物聯(lián)網(wǎng)設(shè)備的安全架構(gòu)通常不一致,存在更多的安全“黑匣子”風(fēng)險(xiǎn),針對(duì)任意一個(gè)脆弱的物聯(lián)網(wǎng)設(shè)備進(jìn)行攻擊,都有可能導(dǎo)致企業(yè)安全受到威脅。

另外,正如我們前幾年提到,物聯(lián)網(wǎng)的威脅隱患是面向真實(shí)世界的,它切切實(shí)實(shí)地環(huán)繞在我們周圍,風(fēng)險(xiǎn)也潛伏在我們周圍,伺機(jī)而動(dòng),影響的是物理的實(shí)體世界的安全。

自2013年,安天用惡意代碼泛化(Malware/Other)一詞,說明安全威脅向智能設(shè)備等新領(lǐng)域的演進(jìn),之后“泛化”一直是安天所關(guān)注的重要威脅趨勢(shì)。當(dāng)前,安全威脅泛化已經(jīng)成為常態(tài),安天依然采用與前幾年年報(bào)中發(fā)布“網(wǎng)絡(luò)安全威脅泛化與分布”一樣的方式,以一張新的圖表來說明2019年威脅泛化的形勢(shì)。

附錄一:參考資料

[1] 安天:“方程式組織”攻擊SWIFT服務(wù)提供商EastNets事件復(fù)盤分析報(bào)告

https://www.antiy.com/response/20190601.html

[2] Symantec: Tortoiseshell Group Targets IT Providers in Saudi Arabia in Probable Supply Chain Attacks

https://www.symantec.com/blogs/threat-intelligence/tortoiseshell-apt-supply-chain

[3] Symantec:Elfin: Relentless Espionage Group Targets Multiple Organizations in Saudi Arabia and U.S

https://www.symantec.com/blogs/threat-intelligence/elfin-apt33-espionage

[4] 安天:震網(wǎng)事件的九年再復(fù)盤與思考

https://www.antiy.com/response/20190930.html

[5] 安天:勒索軟件Sodinokibi運(yùn)營(yíng)組織的關(guān)聯(lián)分析

https://www.antiy.com/response/20190628.html

[6] 安天:FIN6組織的針對(duì)性勒索軟件攻擊事件分析

https://www.antiy.com/response/20190509.html

[7] 安天:Phobos勒索軟件變種分析報(bào)告

https://www.antiy.com/response/20191016.html

[8] 安天:Magecart第五小組開始使用KPOT開展竊密活動(dòng)

https://www.antiy.com/response/20190926.html

[9] 新華網(wǎng):臺(tái)積電遭電腦病毒感染 第三季營(yíng)收將損失2%

http://www.xinhuanet.com/tw/2018-08/07/c_129927871.htm

[10] 安天:六小時(shí)處置挖礦蠕蟲的內(nèi)網(wǎng)大規(guī)模感染事件

https://www.antiy.com/response/20190925.html

[11] 中國信息通信研究院:工業(yè)互聯(lián)網(wǎng)術(shù)語與定義(版本1.0)發(fā)布

http://www.caict.ac.cn/kxyj/qwfb/bps/201902/P020190227351446481977.pdf

附錄二:關(guān)于安天

安天是引領(lǐng)威脅檢測(cè)與防御能力發(fā)展的網(wǎng)絡(luò)安全國家隊(duì),始終堅(jiān)持自主先進(jìn)的能力導(dǎo)向,依托下一代威脅檢測(cè)引擎等先進(jìn)技術(shù)和賽博超腦大平臺(tái)工程能力積累,研發(fā)智甲、探海、鎮(zhèn)關(guān)、捕風(fēng)、追影、拓痕等系列產(chǎn)品,為客戶構(gòu)建端點(diǎn)防護(hù)、流量監(jiān)測(cè)、邊界防護(hù)、導(dǎo)流捕獲、深度分析、應(yīng)急處置的安全基石。安天致力于為客戶建設(shè)實(shí)戰(zhàn)化的態(tài)勢(shì)感知體系,依托全面持續(xù)監(jiān)測(cè)能力,建立系統(tǒng)與人員協(xié)同作業(yè)機(jī)制,指揮網(wǎng)內(nèi)各種防御機(jī)制聯(lián)合響應(yīng)威脅,實(shí)現(xiàn)從基礎(chǔ)結(jié)構(gòu)安全、縱深防御、態(tài)勢(shì)感知與積極防御到威脅情報(bào)的有機(jī)結(jié)合,協(xié)助客戶開展深度結(jié)合與全面覆蓋的體系化網(wǎng)絡(luò)安全規(guī)劃與建設(shè),支撐起協(xié)同聯(lián)動(dòng)的實(shí)戰(zhàn)化運(yùn)行,賦能客戶筑起可對(duì)抗高級(jí)威脅的網(wǎng)絡(luò)安全防線。

安天為網(wǎng)信主管部門、軍隊(duì)、保密、部委行業(yè)和關(guān)鍵信息基礎(chǔ)設(shè)施等高安全需求客戶,提供整體安全解決方案,產(chǎn)品與服務(wù)為載人航天、探月工程、空間站對(duì)接、大飛機(jī)首飛、主力艦護(hù)航、南極科考等提供了安全保障。參與了2005年后歷次國家重大政治社會(huì)活動(dòng)的安保工作,并多次獲得杰出貢獻(xiàn)獎(jiǎng)、安保先進(jìn)集體等稱號(hào)。

安天是全球基礎(chǔ)安全供應(yīng)鏈的核心賦能方,全球近百家著名安全企業(yè)、IT企業(yè)選擇安天作為檢測(cè)能力合作伙伴,截止到2019年9月30日,安天的威脅檢測(cè)引擎為全球超過六十萬臺(tái)網(wǎng)絡(luò)設(shè)備和網(wǎng)絡(luò)安全設(shè)備、超過十七億部智能終端設(shè)備提供了安全檢測(cè)能力。安天的移動(dòng)檢測(cè)引擎獲得國際知名測(cè)試機(jī)構(gòu)頒發(fā)的2013年度權(quán)威評(píng)測(cè)獎(jiǎng)項(xiàng)。

安天是中國應(yīng)急響應(yīng)體系中重要的企業(yè)節(jié)點(diǎn),在“紅色代碼”、“口令蠕蟲”、“心臟出血”、“破殼”、“魔窟”等重大安全威脅和病毒疫情方面,實(shí)現(xiàn)了先發(fā)預(yù)警和全面應(yīng)急響應(yīng)。安天針對(duì)“方程式”、“白象”、“海蓮花”、“綠斑”等幾十個(gè)高級(jí)網(wǎng)空威脅行為體及其攻擊行動(dòng),進(jìn)行持續(xù)監(jiān)測(cè)和深度解析,協(xié)助客戶在“敵情想定”下形成有效防護(hù),通過深度分析高級(jí)網(wǎng)空威脅行為體的作業(yè)能力,安天建立了以實(shí)戰(zhàn)化對(duì)抗場(chǎng)景為導(dǎo)向的能力體系。