實戰化威脅獵殺,讓威脅無處遁形——“美向俄電網植入惡意代碼”等有關報道帶來的啟示

時間 : 2019年07月18日 來源: 安天

1、背景

2019年6月16日,美國《紐約時報》爆料稱,美政府官員承認,早在2012年就已在俄羅斯電網中植入病毒程序,可隨時發起網絡攻擊[1]。報道隨即引發相關國家的高度關注和國際輿論的廣泛猜測。盡管美國總統特朗普第一時間否認了《紐約時報》的報道,但世界仍普遍擔憂網絡冷戰甚至熱戰距離人類越來越近。俄方對此表示,“美國設想對俄發動網絡戰”的可能性是存在的。據《紐約時報》報道,美方瞄上俄電力系統,是因為“美國網絡司令部研究了俄方在2020年美總統選舉期間切斷選舉關鍵州供電的可能性,并認為美方需有相應的遏制辦法”。俄戰略規劃與預測研究所所長古謝夫則表示,美方(向俄方電力系統)植入惡意代碼與“保護2020年美國總統選舉”毫無關系,其真實目的就是壓制俄羅斯。如果美國確實企圖向俄電力系統植入惡意程序代碼,則應把該行為視作對俄方的直接威脅。

雙方在網絡空間安全領域的相互指責,由來已久。2016年10月至12月,媒體陸續出現了有關美國情報體系確信俄羅斯通過網絡手段干預2016年美國總統選舉的報道[2]。俄羅斯則對此予以否認。對于美國可能入侵俄羅斯電網,俄羅斯《觀點報》稱,美國一直指責其他國家對美發動網絡攻擊,但實際上,美國才是對他國發動網絡攻擊的真正兇手。對一個國家的電力系統等關鍵設施發動網絡攻擊,將給平民造成重大損失,這完全是恐怖主義行徑。

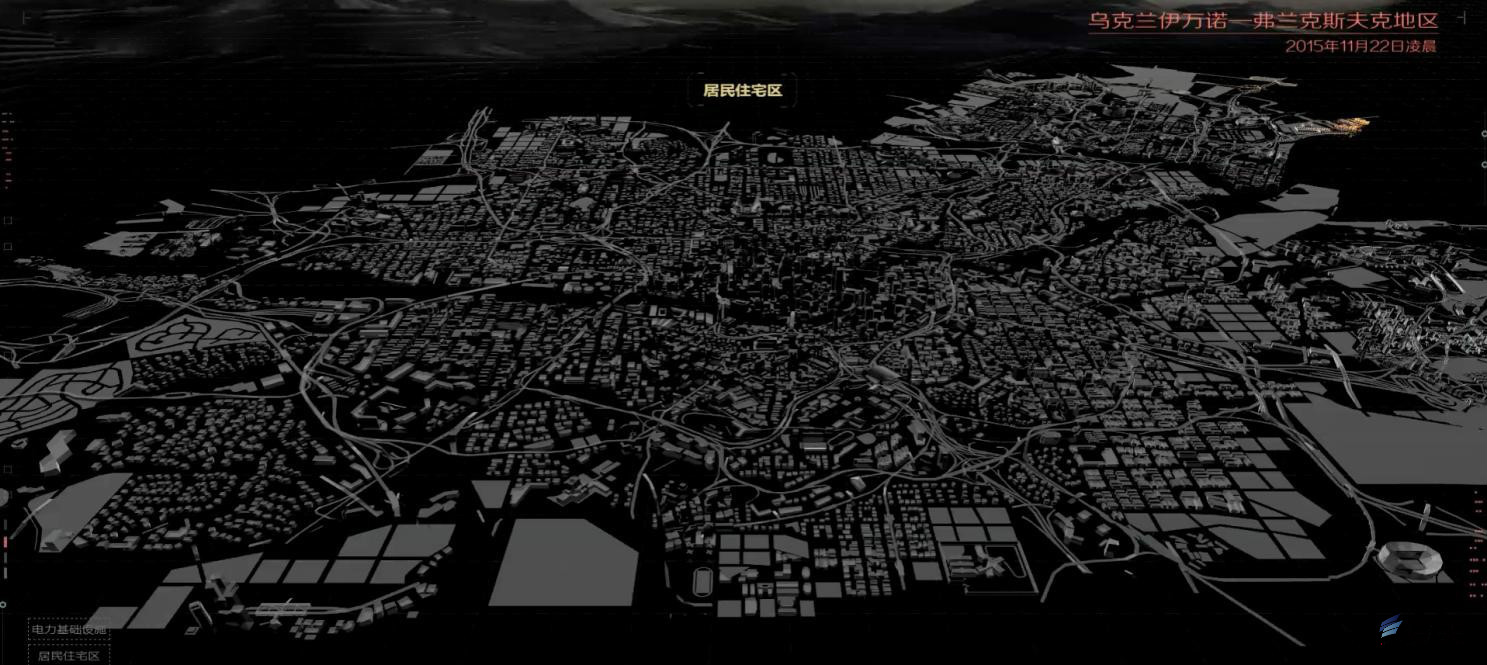

電力基礎設施是關鍵基礎設施至關重要的組成部分。一個國家的電力系統安全不僅關系到電網的穩定運行,也關系到國家能源安全和國計民生,甚至關系到國家的利益和安全。由于電力系統具有結構復雜多樣、分布廣泛、重要性高的特點,一旦系統癱瘓則影響巨大,因而極易成為網空攻擊的首選目標。例如,2015年12月23日,烏克蘭電力系統遭受網絡攻擊,造成大規模停電事故[3],影響波及8萬家庭(如圖1-1所示安天對烏克蘭電力系統遭受網絡攻擊事件的可視化復現);2019年3月7日開始,委內瑞拉國內包括首都加拉加斯在內的大部分地區停電超過24小時,委總統馬杜羅指出,大規模停電是美方網絡攻擊造成的[4],隨后連續多日大規模停電造成民眾嚴重恐慌,引發社會秩序混亂[5];2019年6月16日,阿根廷和烏拉圭因互聯電網發生“大規模故障”導致全國性停電,烏拉圭烏特電力公司稱“具體故障原因仍有待查明,不排除是網絡攻擊導致”[6]。

圖 1-1安天對烏克蘭電力系統遭受網絡攻擊事件的可視化復現

2019年6月21日,根據雅虎新聞報道,美國兩名情報官稱,美國對伊朗一個網絡組織發動了網絡攻擊。而2019年7月13日,美國紐約發生了大規模停電事故,隨后則又開始有攻擊來自于伊朗的各種傳聞。

不論是美俄間相互指責的“羅生門”,還是上述“網絡攻擊”事件的種種猜測,都表明在網絡攻防對抗中,對于高能力/超高能力威脅行為體行動的感知普遍有限,溯源十分困難,因而防御工作無法做到有的放矢。而且,這種對涉及國家安全風險的認知缺失或認知錯誤,極易引發戰略上、戰術上的誤判,甚至可能造成不可挽回的后果。2018年,特朗普已授權美軍網絡司令部可在未獲總統批準的情況下直接實施攻擊性網絡行動。簡化網絡攻擊授權,凸顯了美方所謂的“積極防御”實為先發制人的打擊戰略,網絡進攻性色彩愈加濃厚。作為被美方明確列為的“競爭對手”,我國家關鍵信息基礎設施的網絡安全防護形勢日益嚴峻,常態化網絡安全防護工作的迫切性日益突顯。

針對電力系統等關鍵信息基礎設施面臨的突防威脅,應基于疊加演進模型構建動態綜合網絡安全防御體系,以基礎結構安全和縱深防御為主體的綜合防御體系為基礎,疊加動態的積極防御以應對高級復雜威脅。基礎結構安全與縱深防御能力需要具有“深度結合、全面覆蓋”的綜合防御特點,積極防御與威脅情報能力需強調“掌握敵情、協同響應”的動態防御特點。

但是目前我國關鍵信息基礎設施防護體系尚存在各個方面能力的缺失。以電力設施為例,在基礎結構安全方面,為了保障電力系統業務的連續性和穩定性,對系統進行更新升級、打補丁等安全動作有著近乎苛刻的謹慎,大量陳舊漏洞成為暴露在外的威脅敞口,都會給攻擊者以可乘之機;在全面縱深防御方面,很多工控網絡并沒有建立起有效的縱深防御體系,依然采用單純依賴物理隔離的方式維持網絡信息系統安全,而大量事實證明,僅靠物理隔離難以在網絡空間有效對抗高能力對手的威脅;在積極防御方面,多數電力企業尚未部署全要素信息采集、異常監控、深度分析等安全系統,無法感知網絡安全態勢。此外,為了保障電力系統的正常運行,無法采用自動化的威脅響應機制,無防護甚至不安全的遠程訪問等問題的客觀存在均為系統安全埋下了巨大隱患。我方目前普遍存在的網絡防護現狀不僅防不住高能力網空威脅行為體的攻擊,而且無法確定是否“敵已在內”。

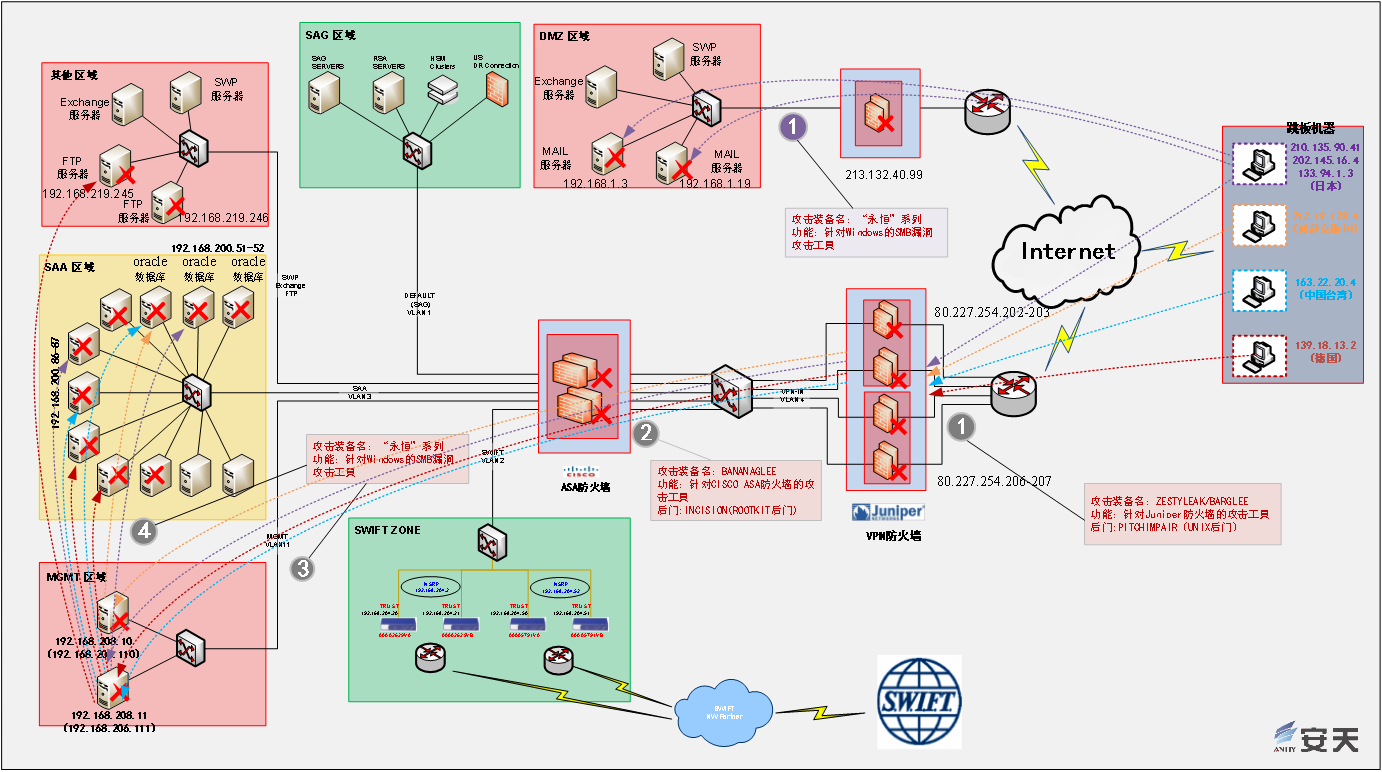

圖1-2“方程式組織”對EastNets網絡的攻擊過程

在網絡攻擊方面,美方一直秉承“建立全面的植入和持久化能力”的理念,(如圖1-2所示“方程式組織”對EastNets網絡的攻擊過程),強調對各種場景的全面穿透能力,為長期的信息竊取和日后可能的網絡戰做準備。一旦在目標系統達成持久化,攻擊者能夠實現隨時從計算機網絡利用(即CNE)到計算機網絡攻擊(即CNA)的無縫切換,對目標網絡進行破壞和摧毀。美方具有全球最強的體系化網絡攻擊能力。在復雜的組織機構、龐大的人員規模和充沛的預算保障下,美方建設了一系列大型的信號情報獲取和作業的工程系統,研發了制式化裝備體系,建立了支撐網空情報活動和攻擊活動的框架,將情報獲取、進攻作業、積極防御等網空能力整合成整體國家能力。在網空作業時,美方以Administration(行動管理與資源保障)、Preparation(行動準備籌措)、Engagement(接觸目標與進攻突防)、Presence(持久化駐留潛伏)、Effect(致效能力運用)、Ongoing Processes(全程持續支撐作業)為步驟,通常結合人力作業、物流與倉儲劫持、供應鏈攻擊、擺渡攻擊等多種方式,依托其制式化、全平臺、高能力的網空攻擊裝備體系實現了可針對各種端點設備、網絡設備、網絡安全設備的全IT場景覆蓋。

面對高能力/超高能力網空威脅行為體的網絡威脅,在具備有效防御體系的基礎上,實施持續常態化威脅獵殺,能夠提高保障等級。尤其是在缺失有效防御體系的情況下,更需要針對潛伏的威脅展開“威脅獵殺”(Threat Hunting)行動[7],從而做到對突防威脅的“找出來”和“趕出去”。

在威脅獵殺的相關理論研究和實踐方面,國際上已經有很多前沿探索,其中美國走在世界前列。早在2016年初,美國國防部就已經高度重視威脅獵殺工作,呼吁業界加強對其獵殺工作的支持,并呼吁業界向其提供用于獵殺網絡潛在威脅的各種支撐工具[8]。基于網絡信息系統的重要程度、安全預算、所面臨的威脅等級等因素的綜合考量,威脅獵殺可以分為兩種:一種是美國國防部所指的常態化的威脅獵殺,適用于各種重要的網絡系統,以應對高/超高能力的網空威脅行為體;另一種就是臨時化的威脅獵殺,用于應對各種突發性威脅/嚴重威脅,這種臨時化的威脅獵殺更具挑戰性。當然,由于威脅獵殺工作往往需要付出極高的成本,“獵殺”范圍一般只針對高價值系統。臨時化的威脅獵殺往往是無奈之舉,在資源充足的情況下,應該進行常態化的威脅獵殺,這也是未來的趨勢。

大國博弈背景下的網絡戰威脅形勢日益嚴峻,威脅獵殺是有助于關鍵信息基礎設施、重要部門和大型政企單位降低網絡安全風險隱患的有效應對方法,使其即使面對高能力網空威脅行為體也能達到“防患于未然”的要求。當前最重要的舉措,正是開展能力導向建設模式的規劃與建設工作,構建針對已知威脅的有效防護能力,支撐獵殺未知威脅的體系化防御措施。本文將就威脅獵殺的重要性以及如何做好威脅獵殺工作,提出一些思考和具體實施方法。

2 、威脅獵殺概述

從防御者視角看,威脅獵殺是積極防御層面一種主動和迭代的威脅檢測方法,不同于攻擊者已經完成攻擊并對業務系統造成嚴重損害后(即所謂“事后環節”)才采取行動的取證、分析、處置工作,威脅獵殺是針對突防后潛伏狀態的威脅,是在“潛伏的事中”、“攻擊破壞或盜取信息的事前”。結合“NSA/CSS技術網絡空間威脅框架V2”[9](如下圖2-1所示),從攻擊者視角看,網絡戰或網絡攻擊造成的后果將表現Effect階段。例如在此階段實施數據竊取導致重要核心資產的滲出,或者通過破壞硬件致使被攻擊者資產受到損壞。Effect階段是整個威脅攻擊過程中決定性的一環,而威脅獵殺所針對的作業階段是Presence階段以及Ongoing Processes階段中的命令與控制、規避等活動,避免其發生資產損失等一系列嚴重的后果。

圖 2-1NSA/CSS技術網空威脅框架V2

3 、威脅獵殺整體運行方法

威脅獵殺是一種協同配合的工作方法,基于工作性質、工作重點部位與參與人員組織,安天將威脅獵殺劃分為威脅獵殺分析、現場協同與后臺支撐服務、現場排查三個層面。這三個層面相應人員在負責各自工作的同時,也會根據其他層次的輸入信息進行工作,并生成相應的輸出信息給予不同的層面,實現三個層次相互之間的協同聯動進而展開威脅獵殺工作。以下基于威脅獵殺概覽視圖(如下圖 3-1所示)對三個層次的工作進行簡單的描述。

威脅獵殺分析層,由威脅獵殺分析師完成此部分工作。威脅獵殺初期,需要準備信息采集需求和部署方案,并向現場下發觀測信息采集節點部署需求。威脅獵殺分析師對觀測信息庫、報告庫中的信息進行觀測調查,并結合威脅知識,產生初步的異常,匯總調查觀測信息形成威脅線索。對威脅線索進行綜合分析并結合威脅知識提出/更新假設,確定調查觀測方向,進而開展定向觀測調查,匯總定向調查觀測信息形成新威脅線索,進行下一個周期。為了保證信息量充足,需定期啟動對全量信息的觀測調查。

現場協同與后臺支撐服務層面,現場工程師協同系統管理員、控制工程師、安全管理員完成現場協同,逆向分析工程師為現場協同提供后臺支撐服務。具體來說,現場相關人員根據下發的增補清單增補部署觀測信息采集點,基于現場取證節點清單進行取證調查,并向后臺提交樣本和相關信息。逆向分析工程師在后臺對樣本進行一系列分析之后,為現場輸出樣本分析報告,并提供專查工具和EDR/NDR特征包。現場相關人員基于專查工具和EDR/NDR特征包指導現場排查工作,并基于現場排查上報的感染清單,協同配合完成處置工作。同時,現場相關人員會向報告庫提交取證、樣本與感染報告。

現場排查層面,基于下發的特征包及其加載指南、專查工具及其使用手冊,指揮協調員協同客戶系統管理員、安全管理員、控制工程師以及廠商維護工程師完成現場排查工作。根據網絡信息系統中不同業務場景,現場排查可分為自動化和手工排查兩種。對于包含EDR/NDR等安全防御措施的業務場景,基于特征包及其加載指南進行自動化排查;對于無法進行自動化排查的業務場景,則基于專查工具及其使用手冊開展手工排查。

在后續的內容中,會對威脅獵殺分析、現場協同與后臺支撐服務、現場排查三個層面的內容進行細致的描述,并結合相關實踐參考詳細說明威脅獵殺整體運行方法。

圖 3-1威脅獵殺概覽視圖

3.1 威脅獵殺分析

3.1.1 準備

對關鍵信息基礎設施和重要網絡信息系統開展威脅獵殺初期,需要進行一系列的獵殺準備工作。威脅獵殺分析師需要制定信息采集需求,并基于對客戶的網絡拓撲結構、資產信息、網絡中部署的采集設備等信息的充分了解,制定相應的部署方案,下發觀測信息采集點部署需求給現場工程師和客戶系統管理員、控制工程師、安全管理員。現場工程師協同相關人員根據需求部署觀測信息采集點。

實踐參考:

對于開展威脅獵殺的網絡信息系統需具備全量信息采集系統,如果沒有,可以進行臨時部署。在網段的出入口、連接重要主機的交換機處部署網絡流量的全要素信息采集系統(如安天探海)。在終端側部署端點日志記錄系統(如syslog或安天二級管控和日志處理平臺)。如果不能部署日志記錄系統則現場工程師采用手工收集。

3.1.2 觀測調查全量信息

在威脅獵殺準備工作就緒后,威脅獵殺分析師對觀測信息庫中的全量信息進行觀測調查,結合威脅情報庫中威脅知識中的IoC,排查已知威脅。然后對觀測信息庫、報告庫(取證報告、樣本報告、感染處置報告)進行關聯查詢、匹配查詢、異常模式匹配產生初步的異常(終端異常、日志異常、網絡異常)以及數據標簽。

實踐參考:

- 不符合現場業務環境性質或操作習慣的HTTPS/TLS加密應用數據組通道的“白流量”;

- P2P等常用于隱蔽通信的網絡流量;

- 協議類型與其常用端口不符(如SSH通訊未使用22端口);

- HTTP中User-Agent異常(如User-Agent值為CMD-Dir等命令參數);

- URL請求的文件格式不符(如請求的是JPG后綴,實際文件是PE或腳本文件格式);

- 文件傳輸中出現非常規文件擴展名(如下載文件中擴展名為.com、.scr,或雙擴展名、反轉擴展名等);

- 文件擴展名與文件實際格式不一致(如某文件擴展名為JPG,但其實際格式是PE或腳本)。

- 非系統目錄發現系統自帶程序文件名(如cmd.exe在臨時目錄中出現);

- 快捷方式文件內容中包含系統命令或腳本命令(如VBS、PowerShell、CMD)調用;

3.1.3 匯總調查觀測信息

觀測調查全量信息之后會產生初步的異常和數據標簽,威脅獵殺分析師對異常和數據標簽進行匯總調查觀測,從而發現威脅線索,而威脅線索實際上相當于概括的異常。威脅獵殺分析師發現的威脅線索會輸入到綜合分析。

實踐參考:

- 發現有多臺主機收到關鍵字為“簡歷”的可疑郵件;

- 基于SSH遠程登陸6789端口這一檢索條件進行匹配查詢發現多臺主機開啟了6789異常端口;

- 基于對賬戶被添加到域管理員組或系統管理員組的日志進行查詢,發現1個賬戶被添加域管理員組;

- 網絡中多臺計算機進程列表中發現帶有雙擴展名的進程。

3.1.4 綜合分析

綜合分析實際上就是分析威脅線索。威脅獵殺分析師對威脅線索進行可視化分析、拓線分析、案例分析、時間線分析得到更有價值的威脅線索。在這一分析過程中,威脅線索包含兩種來源,一種是匯總調查觀測信息發現的威脅線索,另一種是對定向調查觀測發現的異常進行匯總發現的新威脅線索。威脅獵殺分析師基于綜合分析之后獲取的威脅線索提出/更新假設。

以可視化分析為例進行簡單的介紹,可視化分析是基于多源異構數據融合的多維度關聯分析技術,可以更直觀的展示、分析線索數據,輔助分析人員發現新威脅線索和事件。具體來講,可視化分析是一個關聯計算的迭代,選擇合適的關聯算子,如IP或域名,查找與之相關的數據。可視化分析系統可以自定義關聯維度,深度探索和拓線,智能推薦強關聯線索數據,并顯示關聯關系、關聯路徑、關聯數據標定、新增及刪除。美國Palantir公司使用其Gotham產品APT威脅的演示,形象地展現了美方如何使用可視化技術實現威脅獵殺綜合分析[10]。

實踐參考:

- 針對多個主機收到包含“簡歷”關鍵字的郵件的威脅線索進行拓線分析,發現該郵件的發件人給其他主機發送了包含“賬單”關鍵字的郵件;

- 在烏克蘭停電事件案例中,存在利用SSH遠程登錄6789端口的情況,其登錄密碼是一段特殊的字符串。驗證本次SSH遠程異常登錄中使用的密碼是否與上述案例中密碼相同;

- 針對賬戶被添加到域管理員組的威脅線索進行拓線分析,發現多個賬戶被添加到域管理員組;

- 網絡中多臺計算機進程列表中發現帶有雙擴展名的進程,根據文件HASH對比發現這些計算機中感染的樣本都是同一文件,將這些文件的創建日期和修改日期進行匯總分析,找出最早感染的計算機。

3.1.5 提出/更新假設

威脅獵殺分析師基于綜合分析結果,并結合從威脅情報庫(外部威脅情報、內部威脅情報)中獲取的情報線索、TTP等威脅知識提出/更新假設。其中,威脅獵殺分析師基于觀測調查全量信息產生的初步異常進行匯總調查觀測發現的威脅線索,結合威脅知識,能夠提出相應的假設,并確定調查觀測方向。

此外,還可以基于定向調查觀測產生的定向異常以及取證報告進行匯總發現的新威脅線索,結合威脅知識,更新假設。例如,某些假設被否定或被更新了,也可能會無意中發現全新的線索,威脅獵殺分析師可以基于此提出全新的假設。簡單來講,觀測調查全量信息是為了產生新的假設,而定向調查觀測信息是為了對原有的假設進行修訂或者排除不合理的假設,進而確定調查觀測方向。

提出或更新的假設可以包含三個不同的層面:首先,是威脅行為體層面的假設;其次,是威脅行為體TTP層面的假設;還有,就是具體行為異常或可疑行為層面的假設。下面簡單列舉針對三個層面假設的實踐參考。

- 威脅行為體層面的假設:威脅獵殺分析師基于諸如“美向俄電網植入惡意代碼”的情報線索提出假設。

- 假設1:網內潛伏著“方程式”組織的威脅行為體

- 假設2:網內潛伏著“海蓮花”組織的威脅行為體

- 威脅獵殺分析師基于情報線索和假設,結合所掌握的攻擊組織威脅情報,如“方程式”、“海蓮花”等的威脅特征(特別是IoC)確定調查觀測方向,基于IoC開展定向調查觀測,發現網內潛伏著“方程式”組織的威脅行為體,那么就可以基于“方程式”組織的TTP更新假設。

- 威脅行為體TTP層面的假設:威脅獵殺分析師基于威脅行為體TTP,如魚叉式釣魚攻擊、社工釣魚鏈接、漏洞利用、通信加密、遠程登錄、通訊連接等,提出假設。

- 假設1:白象組織通過魚叉式網絡釣魚植入了惡意軟件,并通過弱口令滲透傳播到內網主機,利用漏洞獲取主機權限

- 假設2:白象組織滲透潛伏后,使用AutoIt語言編寫的惡意軟件竊取數據并打包回傳到遠程服務器;

- 假設3:APT28組織滲透潛伏后,通過控制域控制器等方式橫向移動到工業監控層節點,其中OPC服務器節點涉及敏感數據,SCADA系統節點涉及生產運行控制。

- 威脅獵殺分析師基于提出的假設,確定后續的方向為,如一臺主機被控,還有哪些其他主機被控,此外,還需重點關注受控主機的流量還連接過哪些主機,查看日志中連接記錄等。威脅獵殺分析師基于這些觀測調查的方向開展調查。基于受控主機通信連接等情況會形成相應的假設。

- 具體異常行為層面的假設:威脅獵殺分析師基于諸如添加賬戶到域管理員組的具體異常行為提出假設。

- 假設1:該賬戶參與了合法的管理活動

- 假設2:這是一個通過提權進行的橫向移動

- 假設3:這是一個誤操作

- 威脅獵殺分析師基于提出的假設,確定后續觀測調查的方向,這是否是一個惡意操作,它可能是什么組織的。如果確定這是一個通過提權進行的橫向移動,接下來就要形成相應的假設。威脅獵殺分析師基于威脅知識能夠知道,APT28、Duqu等攻擊組織均是采用控制域控制器的方式進行橫向移動,那么就可以形成相應的假設,如APT28組織滲透潛伏后,通過控制域控制器進行橫向移動到重要控制節點等。一旦在調查中發現了相應的線索,就能夠采用APT28組織的TTP將所有受控節點找出來。

3.1.6 確定調查觀測方向

在提出/更新假設之后,威脅獵殺分析師結合從威脅情報庫中獲取的IoC、TTP、漏洞情報、威脅行為體的特征等威脅知識確定調查觀測方向。隨著線索的不斷更新,某些假設被否定、更新甚至形成了新假設,調查觀測方向也會隨之發生變化并形成新的調查觀測方向。在確定調查觀測方向之后就能夠開展定向調查觀測。

對于上述提出或更新假設的三個不同層面,即威脅行為體層面的假設、威脅行為體TTP層面的假設、具體行為異常層面的假設,在其觀測調查方向上是有很大不同的,以下列舉針對三個不同層面假設的觀測調查方向的實踐參考。

- 基于威脅行為體層面的假設,確定調查觀測方向:

- 確定調查觀測方向1:“方程式”、“海蓮花”等攻擊組織的威脅特征,特別是IoC,包括對IP、域名、HASH、注冊表鍵值、文件路徑、原始文件名等標志性信息進行觀測。

- 基于威脅行為體TTP層面的假設,確定觀測調查方向:

- 確定調查觀測方向1:查看流量側的郵件數據,包括發件人、收件人、關鍵字(如“簡歷”、“賬單”)等信息,還有哪些主機上收到相應郵件或發件人還發送了郵件給哪些主機等;

- 確定調查觀測方向2:查看主機側哪些主機中存在AutoIt語言編寫的惡意軟件、查看網絡流量中以POST方式回傳以MD5命名的RAR包,查看主機中ShellCode片段等信息;

- 確定調查觀測方向3:查看通信連接情況,重點關注哪些流量連接了OPC服務器、SCADA系統,以及OPC服務器、SCADA系統的流量還連接了哪些其他主機,包括查看網絡數據、查看網絡信息系統日志(包括登錄日志、事件日志、進程日志和網絡訪問日志等)等。

- 基于具體異常行為層面的假設,確定觀測調查方向:

- 確定調查觀測方向1:詢問管理員了解諸如承載業務的特點、近期運維工作情況等;

- 確定調查觀測方向2:詢問主機使用者是否是誤操作等;

- 確定調查觀測方向3:查看網絡信息系統日志(包括登錄日志、事件日志、進程日志和網絡訪問日志等);

3.1.7 開展定向調查觀測

威脅獵殺分析師根據調查觀測方向開展定向調查觀測。首先,威脅獵殺分析師基于調查觀測方向,對觀測信息庫及報告庫進行關聯查詢、匹配查詢、異常模式匹配。如果發現信息源不足,威脅獵殺分析師會向現場工程師下發觀測信息采集節點增補清單,現場工程師協同相關人員根據下發的清單增補部署觀測信息采集點,如部署安天探海采集網絡流量全要素信息等。同時,威脅獵殺分析工程師會下發現場取證節點清單,現場工程師根據現場取證節點清單進行相應的取證調查。

3.1.8 匯總調查觀測信息與定期啟動

開展定向調查觀測會產生包括終端異常、日志異常、網絡異常、數據標簽和取證報告。威脅獵殺分析師基于定向調查觀測獲得的異常、數據標簽以及取證報告進行匯總調查觀測,發現新威脅線索。對新威脅線索進行綜合分析,進而提出/更新假設。理想情況下,上述過程會逐漸達到無異常可分析的飽和平衡狀態,防護等級越高飽和平衡的速度就越快。然而,還是需要定期啟動觀測調查全量信息,以發現更多的威脅線索,避免因為信息積累不足造成威脅線索的缺失。

3.2 現場協同與后臺支撐服務

3.2.1 現場協同

1. 部署/增補部署觀測信息采集點

威脅獵殺分析與現場協同存在動態交互:一方面,在威脅獵殺分析準備階段,現場工程師協同客戶系統管理員、控制工程師、安全管理員基于威脅獵殺分析師下發的觀測信息采集點部署需求部署觀測信息采集點;另一方面,在開展定向調查觀測階段,現場工程師協同客戶相關人員基于威脅獵殺分析師下發觀測信息采集節點增補清單,增補部署觀測信息采集點。

2. 取證調查

威脅獵殺分析中開展定向調查觀測階段會下發現場取證節點清單,現場工程師協同相關人員基于現場取證節點清單進行取證調查工作。取證調查一般包括內存取證、系統取證、存儲取證、網絡取證。當然,現場工程師與客戶相關人員的取證調查工作需符合現場取證原則,如對相關主機的取證調查需要獲得司法授權、取證調查工作不能影響業務系統的正常運行、刪除或使用工具需獲得許可等。此外,還要注意取證工作的隱秘性,根據需要可以保持隱秘的替換受害主機或者將其引入蜜網或網空欺騙環境,如安天捕風蜜罐系統。

現場工程師協同相關人員完成取證調查工作之后,會將樣本和相關信息提交到后臺,由后臺提供相關的支撐服務,后臺會將樣本分析報告輸出到取證調查階段,取證調查階段的人員取證報告提交到報告庫。

3. 指導排查

逆向分析工程師根據提交的樣本和相關信息也會為指揮協調員提供專查工具以及EDR/NDR特征包,指揮協調員會下發相應的特征包及其加載指南和專查工具及其使用手冊給相關人員及廠商維護工程師進行現場排查。

4. 處置恢復

在指導排查下發特征包和專查工具之后,指揮協調員協同客戶相關人員和廠商維護工程師基于特征包及其加載指南和專查工具及其使用手冊進行現場排查,確定感染清單,并上報感染清單給現場工程師。現場工程師根據感染清單協同相關人員及廠商維護工程師進行處置工作,包括對威脅進行處置、將威脅引入蜜網或網空欺騙環境進行證據固定、開展安全恢復工作等。同時,將感染處置報告提交至報告庫。

3.2.2 后臺支撐服務

逆向分析工程師對取證調查階段提交的樣本進行解剖,之后與已知樣本進行匹配,即在海量樣本知識庫中進行匹配查詢,對于匹配到的樣本可以快速的獲取其樣本報告,對于未匹配到的樣本需要進一步對其進行逆向分析、關聯分析、同源分析,最終會形成樣本報告,并判定其家族親緣關系,既往和威脅行為體的關聯結果等。根據檢測特征開發專查工具和EDR/NDR特征包并提供給指揮協調員。逆向分析工程師輸出樣本分析報告給現場相關人員調查取證,同時輸出威脅知識,并將其提供給內部威脅情報庫。為威脅獵殺工程師提供更多的威脅知識,使其能夠發現新的線索從而更新假設,生成更多的調查觀測方向。

3.3 現場排查

基于下發的特征包及其加載指南、專查工具及其使用手冊,指揮協調員協同客戶系統管理員、安全管理員、控制工程師和廠商維護工程師共同完成現場排查任務。根據不同的場景,現場排查可以分為兩種,對于包含EDR/NDR等安全防御措施的業務系統場景,基于特征包及其加載指南進行自動化排查;對于無法進行自動化排查的業務系統場景,則基于專查工具及其使用手冊開展手工排查。

3.3.1 自動化排查

對于包含EDR/NDR設備(如安天智甲終端防御系統和安天探海威脅檢測系統)的業務系統場景,指揮協調員協同客戶相關人員和廠商維護工程師根據下發的特征包、加載指南開展自動化排查。根據設備的不同,自動化排查分為EDR和NDR兩種排查手段。但是不論是基于EDR的自動化排查,還是基于NDR的自動化排查,在排查前需要進行一些準備工作。排查前準備工作包括測試環境驗證和準備應急方案,如對于關鍵信息基礎設施和重要網絡信息系統,建設測試環境驗證方案,即對環境穩定性進行一個驗證測試,確保對工控系統網絡的業務沒有影響,或者保障對業務系統影響最小化。在穩定性驗證測試的基礎上,才能繼續開展后續的自動化排查工作。

在排查前準備工作完成后,繼續開展自動化排查工作。基于EDR的自動化排查,首先根據特征包、加載指南進行EDR系統配置。然后開始排查目標,包括排查目標樣本實體、排查目標樣本主機痕跡、排查目標樣本網絡痕跡。排查目標樣本實體,即根據已分析樣本,查找當前主機磁盤或內存中是否存在與其內容完全相同或基本相同的樣本文件;排查目標樣本主機痕跡是指雖未找到目標樣本文件或進程,但找到了其執行后必然產生的文件、注冊表鍵值或配置文件中的修改結果等,也說明當前主機受到感染;排查目標樣本的網絡痕跡是指連接的C2記錄等。指揮協調員協同相關人員完成目標排查后,能夠確定感染清單,并將感染清單上報。

基于NDR的自動化排查,首先,同樣是根據特征包、加載指南進行NDR系統配置。然后開始排查目標,與EDR自動化排查不同的是,這里主要是排查目標的網絡痕跡,如連接的C2記錄等。在排查到目標連接的C2記錄等,指揮協調員協同相關人員會執行相應措施阻斷樣本傳播。最后,確定感染清單,并將感染清單上報,協同配合現場相關人員完成處置工作。

3.3.2 手工排查

對于無法進行自動化排查的業務場景,基于配發的通用工具(如安天拓痕安全檢查工具)、下發的專查工具、使用手冊,指揮協調員協同相關人員開展手工排查。對于需要進行手工排查的業務場景,排查前準備工作也是非常重要的。排查前準備工作包括兼容性測試、穩定性測試、準備備用機、準備備份系統、準備應急方案,簡單來講,指揮協調員協同相關人員需要在一臺具有類似業務網絡操作系統和軟件的計算機上模擬真實的業務場景,并在這臺計算機上對專查工具進行兼容性測試、穩定性測試,確保對業務系統的影響最小化。然后,分析專查工具/腳本,確認排查環境的可置信度,對目標樣本進行排查。排查目標樣本的方式有多種,包括HASH、特征向量、文件路徑、注冊表鍵值、通訊特征等。在對目標樣本排查完成后,指揮協調員協同相關人員驗證排查操作對系統業務有沒有影響。如果沒有影響,確定感染清單并上報;如果有影響,利用排查前準備階段準備的備用機/備份系統替換受影響的主機,保障排查操作對業務無影響。然后確定感染清單并上報,協同配合現場相關人員開展處置工作。

4、小結

對于像電力基礎設施這樣的復雜的關鍵信息基礎設施和重要網絡信息系統,需要把嘗試羅列各種可能的網空威脅并設計零散防御措施進行被動應對的傳統式威脅導向建設模型,演化為全面建設必要的網絡安全防御能力,并將其有機結合以形成網絡安全綜合防御體系的能力導向建設模型。安天基于著名網絡安全研究機構SANS的“滑動標尺”模型,提出了疊加演進的網絡空間安全能力模型。其中基礎結構安全類別的能力,來自于在信息化環境的基礎設施結構組件以及上層應用系統中所實現的安全機制,兼具安全防護和系統保障的雙重意義,主要作用是有效收縮信息化環境中基礎設施所存在的攻擊面。縱深防御類別的安全能力,來自于附加在網絡、系統、桌面使用環境等信息技術基礎設施之上綜合的體系化安全機制,以“面向失效的設計”為基本原則構建防御縱深,通過逐漸收縮攻擊面以有效消耗進攻者資源,從而實現將中低水平的攻擊者拒之門外的防御作用。在保障安全能力的“深度結合”、“全面覆蓋”基礎上,建設以態勢感知為核心的威脅情報驅動的動態防御能力體系,做到“掌握敵情”、“協同響應”,重點是在敵情想定的基礎上提升網絡系統的可彈性恢復水平,特別是依靠具有動態特性的積極防御能力,在威脅情報能力的驅動下,通過全面持續監控發現威脅蹤跡,并針對潛伏威脅展開“獵殺”行動,從而發現并消除威脅。

對于開展威脅獵殺工作,經常被問到的一個問題是,威脅獵殺應該做到什么時候為止?為了對抗高能力/超高能力的網空威脅行為體,應對針對關鍵信息基礎設施和重要網絡信息系統的網絡安全問題,威脅獵殺工作應該是永無止境的。從發達國家的經驗來看,美國國防部就指出,它的網絡是極其重要的,為了應對可能長期潛伏存在的網絡攻擊行動開展常態化的威脅獵殺,需要將威脅獵殺變成日常化、常態化的工作持續開展。當然,威脅獵殺工作需要大量的成本準備,由于成本的限制,需要根據網絡的重要程度、現有網絡防御設施的防護能力水平,展開有針對性的威脅獵殺工作。但是,對于重要的網絡信息系統,盡管缺乏基礎條件,也應該開展常態化的威脅獵殺工作。電力系統作為關鍵基礎設施,已經成為網空威脅行為體所覬覦的重點目標,亟待通過定期開展威脅獵殺工作,使潛在威脅無處遁形。

安天已經連續六屆、十二年蟬聯國家級網絡安全應急服務支撐單位資質,是中國網絡安全應急體系的重要企業節點。安天CERT基于多年的惡意代碼檢測、APT攻擊對抗與深度分析等技術積累,依托產品體系、支撐體系和威脅情報賦能,為客戶提供監測分析、安全保障和應急處置等特色化安全服務。在逆向分析方面,具備依托安天大規模自動化分析處理體系的逆向分析、關聯分析、同源分析平臺的人機協同能力,及對“白象”等網空威脅行為體追蹤溯源到自然人的成功案例。在威脅情報方面,具備對多源異構威脅情報數據的采集、分析、處理能力。這些均為有效開展威脅獵殺提供了基礎支撐能力。由安天CERT的威脅獵殺分析師、取證工程師、逆向分析工程師、情報工程師所組建的專業威脅獵殺團隊,正在積極開展威脅獵殺實踐。

5、參考文獻

[1] U.S. Escalates Online Attacks on Russia’s Power Grid

https://www.nytimes.com/2019/06/15/us/politics/trump-cyber-russia-grid.html

[2] Russian interference in the 2016 United States elections

https://infogalactic.com/info/Russian_interference_in_the_2016_United_States_elections

[3] 烏克蘭電力系統遭受攻擊事件綜合分析報告

[4] Venezuela Denounces US Participation in Electric Sabotage

[5] 委內瑞拉大規模停電事件的初步分析與思考啟示

https://www.antiy.com/response/20190316.html

[6] 阿根廷全國大停電,背后或遭網絡攻擊?

https://www.freebuf.com/company-information/206255.html

[7] Hunt With Intention — Why You Should Adopt Threat Hunting and How to Get Started

[8]Analytics could be the key to cyber defense

https://defensesystems.com/articles/2016/06/16/dod-big-data-analytics-network-defense.aspx

[9] “方程式組織”攻擊SWIFT服務提供商EastNets事件復盤分析報告

https://www.antiy.com/response/20190601.html

[10]Prepare, Detect, Respond, And Harden: Palantir Cyber In Action

安天電話:010-82893723

400服務與咨詢熱線:400-840-9234