近日,安天 CERT 在梳理網(wǎng)絡(luò)安全事件時發(fā)現(xiàn)一個具有后門功能的 Jupyter 竊密木馬變種。Jupyter 木 馬 又 名 Solarmarker,2020 年 11月首次被發(fā)現(xiàn),主要竊取 Chromium、Firefox 和 Chrome 瀏覽器數(shù)據(jù)并將詳細信息上傳到 C2服務(wù)器,下載和執(zhí)行更多惡意代碼。與之前的竊密木馬相比,此版本的 Jupyter 竊密木馬利用 MSI 安裝程序進行分發(fā),主要竊取用戶憑證等。

安天 CERT 在分析 MSI 安裝程序的文件屬 性 (OLE Compound) 時, 發(fā) 現(xiàn) 攻 擊 者 使 用Advanced Installer 的 試 用 版 ( 版 本 18.6.1 build 2c9a75c6) 生 成 超 過 100MB 的 MSI 文 件。 該MSI 文件由于較大,可以有效繞過在線殺毒軟件掃描程序。該 MSI 文件具有合法簽名,攻擊者從合法企業(yè) (TACHOPARTS SP.Z O.O.) 竊取了該數(shù)字簽名。

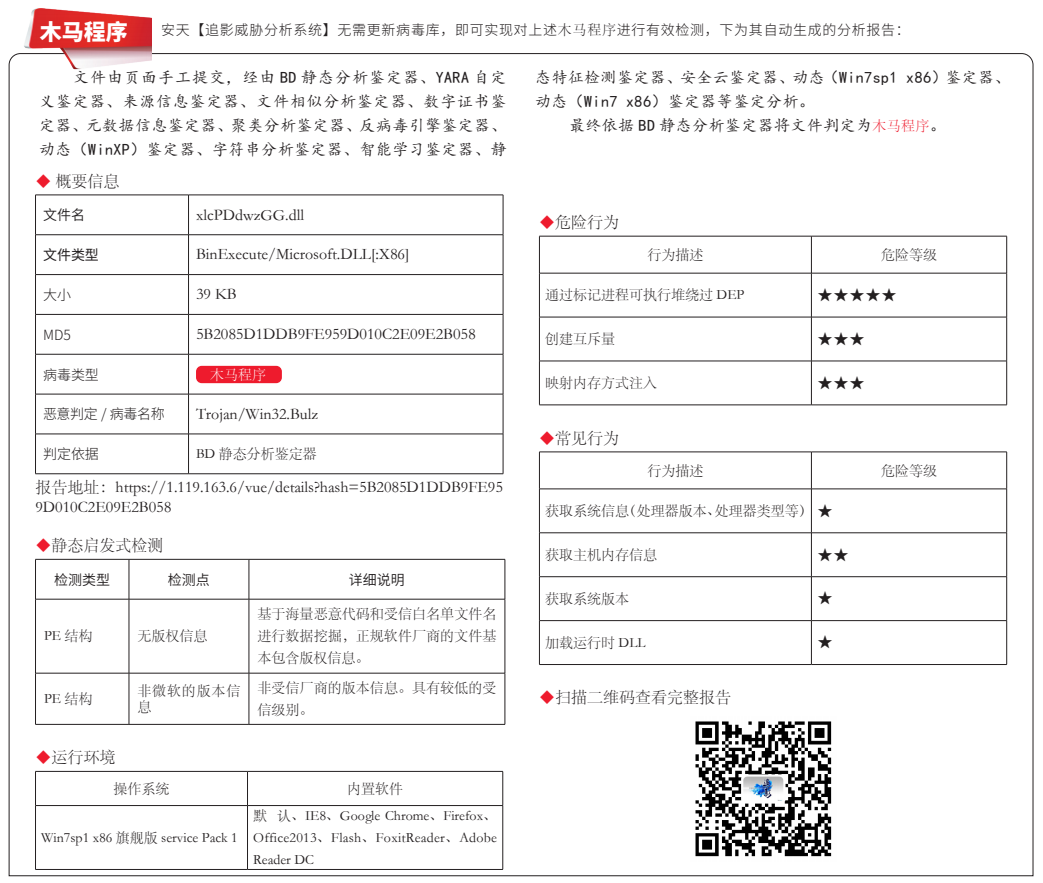

攻 擊 者 利 用 Advanced Installer 在 MSI 文件的“CustomAction”屬性中寫入 PowerShell語句。當(dāng)受害者執(zhí)行 MSI 安裝文件后,MSI 文件安裝白文件 Nitro Pro 13,同時該 PowerShell語句被 Windows Installer 當(dāng)作“CustomAction”屬性執(zhí)行。PowerShell 的功能是加載隨機命名的 ps1 文件,隨機命名的 ps1 文件加載由 .NET開發(fā)的惡意 DLL 載荷。該惡意 DLL 載荷被混淆,主要功能是竊取受害者的憑證等信息,并將搜集到的信息上傳到 C2 服務(wù)器,等待接收C2 指令,下載和執(zhí)行其它載荷。

安天 CERT 提醒廣大政企客戶,應(yīng)提高網(wǎng)絡(luò)安全意識。在日常工作中及時進行系統(tǒng)更新和漏洞修復(fù),不隨意下載非正版的應(yīng)用軟件,注冊機等。收發(fā)郵件時應(yīng)確認收發(fā)來源是否可靠,不隨意點擊或者復(fù)制郵件中的網(wǎng)址,不輕易下載來源不明的附件,發(fā)現(xiàn)網(wǎng)絡(luò)異常要提高警惕并及時采取應(yīng)對措施,養(yǎng)成及時更新操作系統(tǒng)和軟件應(yīng)用的良好習(xí)慣。確保所有的計算機在使用遠程桌面服務(wù)時避免使用弱口令,如果業(yè)務(wù)上無需使用遠程桌面服務(wù),建議將其關(guān)閉。目前,安天追影產(chǎn)品已經(jīng)實現(xiàn)了對該竊密木馬的鑒定;安天智甲已經(jīng)實現(xiàn)了對該竊密木馬的查殺。