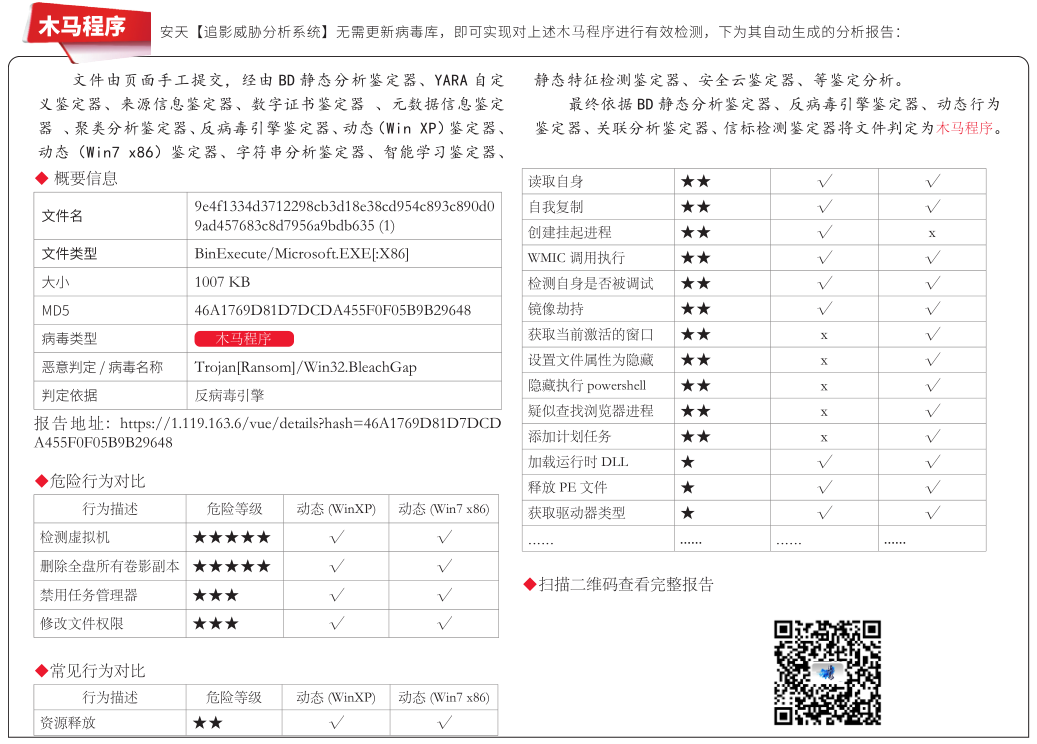

近日,安天 CERT 在梳理網絡安全事件時發現一個 BleachGap 勒索軟件。最早于2021 年 2 月被發現,主要通過垃圾郵件進行傳播,郵件附件為勒索軟件程序,郵件內容誘使用戶執行該程序。經驗證,安天智甲終端防御系統(簡稱 IEP)的勒索軟件防護模塊可有效阻止 BleachGap 勒索軟件的加密行為。

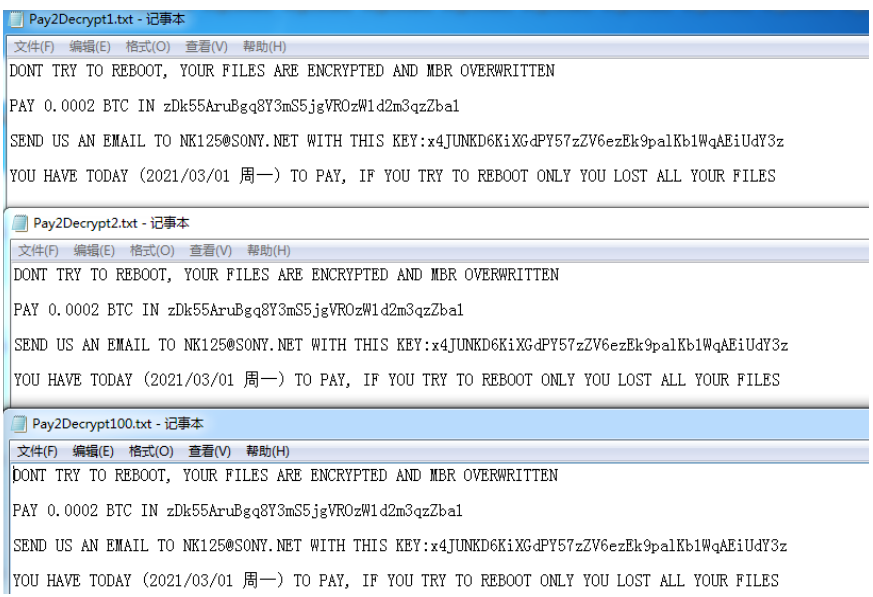

BleachGap 勒 索 軟 件 樣 本 運 行 后, 終止 IE、firefox 等指定進程,停用任務管理器, 復 制 自 身 到 %AppData%/ Microsoft/Windows/Start Menu/Programs/Startup/目錄,并創建計劃任務實現自啟動,刪除系統卷影副本,以防止恢復加密文件。創建多個線程,在短時間內完成對計算機上相關文件的加密,在被加密文件的文件名后追加以“.lck”命名的后綴。加密完成后,在桌面創建 100 個名為“Pay2Decrypt(1-100).txt”的勒索信,勒索信具體內容包含了勒索說明、勒索金額、比特幣錢包地址、KEY 以及聯系郵箱。

▲ BleachGap 勒索信

BleachGap 勒索軟件采用“AES-256”加密對稱加密算法加密文件,獲取密鑰后可通過命令“aescrypt.exe -d -p KEY -o 原文件名加密文件名”進行解密,aescrypt.exe 文件位置可在 %Temp% 搜索。

安天提醒廣大用戶,及時備份重要文件,且文件備份應與主機隔離;及時安裝更新補丁,避免勒索軟件利用漏洞感染計算機;對非可信來源的郵件保持警惕,避免打開附件或點擊郵件中的鏈接;盡量避免打開社交媒體分享的來源不明的鏈接,給信任網站添加書簽并通過書簽訪問;避免使用弱口令或統一的密碼;確保所有的計算機在使用遠程桌面服務時采取 VPN 連接等安全方式,如果業務上無需使用遠程桌面服務,建議將其關閉;可以使用反病毒軟件(如安天智甲)掃描郵件附件,確認安全后再運行。目前,安天追影產品已經實現了對該類勒索軟件的鑒定;安天智甲已經實現了對該勒索軟件的查殺。