242期報告匯總

安天智甲有效防護 WastedLocker 勒索軟件變種

近日,安天 CERT 在梳理網絡安全事件時發現一個名為 WastedLocker 勒索軟件變種,該勒索軟件最早發現于 2020 年 5 月,使用基于 JavaScript 的惡意框架 SocGholish,該框架可跟蹤 150 多個偽裝成軟件更新的受感染網站,一旦攻擊者進入了受害者的系統,便會使用 Cobalt Strike 來竊取憑據、提權并橫向移動,最后安裝執行 WastedLocker 勒索軟件。WastedLocker 勒索軟件與 Evil Corp 惡意組織有關,主要攻擊目標為具有高價值的大型上市公司。經驗證,安天智甲終端防御系統(簡稱 IEP)的勒索軟件防護模塊可有效阻止 WastedLocker 勒索軟件變種的加密行為。

WastedLocker 勒 索 軟 件 運 行 后, 會將 System32 中 的 隨 機 文 件 創 建 副 本 并 寫

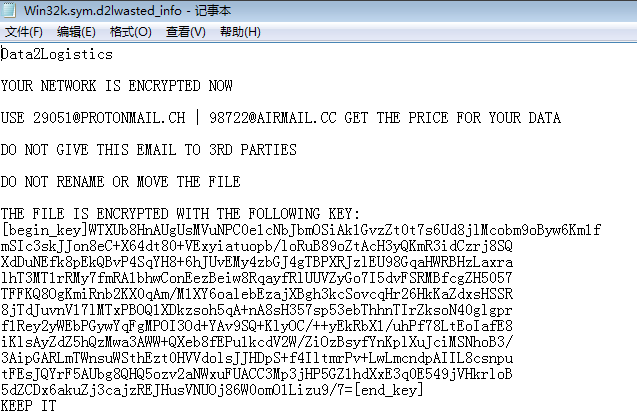

WastedLocker 勒索信

入 %AppData% 目錄,通過備用數據流(ADS)技術將自身復制到該隨機文件中,寫入的勒索軟件樣本可以“寄宿”在該隨機文件身上,而在資源管理器中卻只能看到“宿主”文件,找不到“寄宿”文件,并且“宿主”文件的大小沒有改變,通過這種技術可以達到隱藏自身逃避檢測的目的。之后開始加密計算機上的文件,在被加密文件原文件名后追加名為“d2lwasted”的后綴。對于每個加密文件,將創建一個副本文件,并在文件擴展名的末尾附加“_info”的后綴。這些單獨的文件是勒索信息,該勒索信內容包含公司 / 目標名稱、被加密主機的 RSA 公鑰和聯系郵箱等。WastedLocker 勒索軟件采用“AES+RSA”加密算法,目前被加密的文件在未得到密鑰前暫時無法解密。

安天提醒廣大用戶,及時備份重要文件,且文件備份應與主機隔離;及時安裝更新補丁,避免一切勒索軟件利用漏洞感染計算機;對非可信來源的郵件保持警惕,避免打開附件或點擊郵件中的鏈接;盡量避免打開社交媒體分享的來源不明的鏈接,給信任網站添加書簽并通過書簽訪問;避免使用弱口令或統一的密碼;確保所有的計算機在使用遠程桌面服務時采取 VPN 連接等安全方式,如果業務上無需使用遠程桌面服務,建議將其關閉;可以使用反病毒軟件(如安天智甲)掃描郵件附件,確認安全后再運行。

目前,安天追影產品已經實現了對該類勒索軟件的鑒定;安天智甲已經實現了對該勒索軟件的查殺。