191期報告匯總

安天發布《DanaBot 木馬變種分析報告》

近日,安天 CERT 在梳理網絡安全事 件時發現一個名為 DanaBot 的木馬變種程 序,該木馬程序通過釣魚郵件進行傳播。 DanaBot 木馬主要在澳大利亞、新西蘭、 美國和加拿大等國家傳播,最近已經蔓延 至歐洲。該釣魚郵件以核對收費賬單為誘 餌,誘使用戶打開附件中的 word 并點擊文 檔中的鏈接。用戶點擊該鏈接后會下載一 個 VBS 腳本,該腳本運行后會在 %TEMP% 目錄下釋放 DanaBot 下載器并將其注冊為 服務。

DanaBot 木馬新變種中加入了勒索 模塊,該模塊是用 Delphi 編寫的名為 crypt.exe 的勒索軟件。crypt.exe 執行后會 在 %TEMP% 目 錄 下 釋 放 一 個 名 為 b.bat 的批處理文件,b.bat 文件主要功能是停止進程、停止服務以及刪除卷影副本等。 用戶一旦感染 crypt.exe,會導致系統除 Windows 目錄外的所有文件被加密。該勒 索軟件使用 AES128 算法加密文件,文件 加密后會被追加擴展名 .non。crypt.exe 創 建 名 為 HowToBackFiles.txt 的 勒 索 信, 每 14 分鐘創建一次加密任務。安天 CERT 分析人員通過關聯分析發現 DanaBot 木 馬新變種中的勒索模塊是 Blitzkrieg 勒 索 軟 件 的 變 種。 國 外 研 究 員 Yaroslav Harakhavik 和 Aliaksandr Chailytko 已 經 開 發 出 了 Blitzkrieg 勒 索 軟 件 的 解 密 工 具。 此外 DanaBot 木馬還具有以下功能:通過 RDP 或 VNC 提供遠程控制、通過 TOR 匿 名網絡請求更新、利用 WUSA 漏洞繞過 Windows 用戶賬戶控制(UAC)和從 C&C服務器請求更新或執行命令等。

安天提醒廣大用戶,及時備份重要文 件,且文件備份應與主機隔離;及時安裝 更新補丁,避免一切勒索軟件利用漏洞感 染計算機;收發郵件時要確認收發來源是 否可靠,不要隨意點擊或者復制郵件中的 網址,不要輕易下載來源不明的附件,發 現網絡異常要提高警惕并及時采取應對措 施,養成及時更新操作系統和軟件應用的 好習慣。確保所有的計算機在使用遠程桌 面服務時采取 VPN 連接等安全方式,如 果業務上無需使用遠程桌面服務,建議將 其關閉。

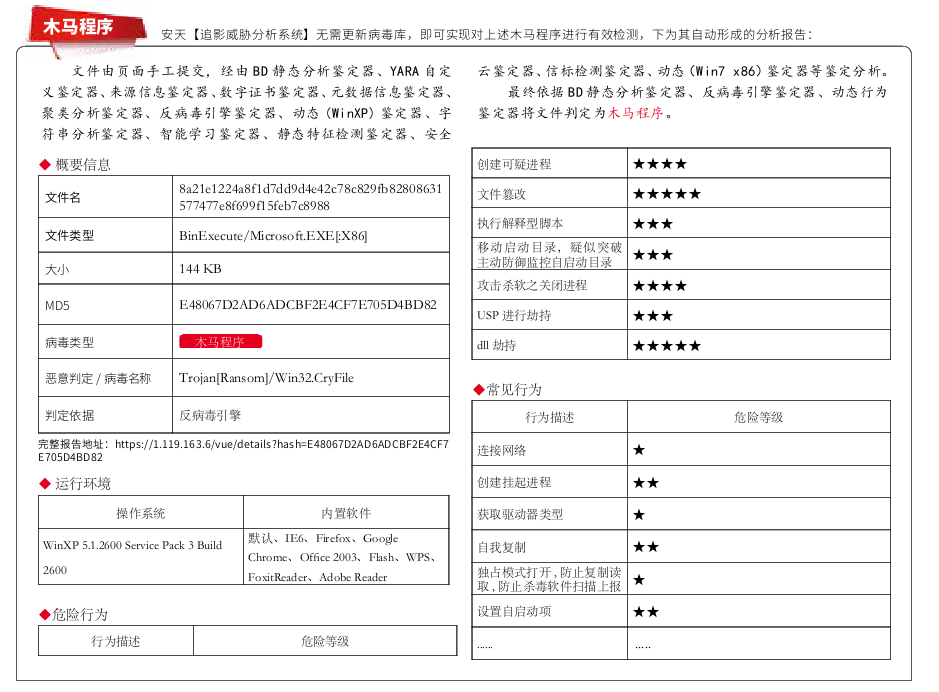

目前,安天追影產品已經實現了對該 類木馬的鑒定;安天智甲已經實現了對該 木馬的查殺。