182期報告匯總

安天發布《Mirai 僵尸網絡變種樣本分析報告》

近日,安天 CERT(安全研究與應急 處理中心)在梳理網絡安全事件時發現一 種新型的 Mirai IoT/Linux 僵尸網絡變種。 這個新變種利用了大量漏洞,針對各種嵌 入式設備進行攻擊,如路由器、網絡存儲 設備、IP 攝像頭、NVR 等。

最新的 Mirai 樣本一共包含 27 個漏洞, 其中 11 個是新增加的。值得注意的是, 有兩個新漏洞分別針對 WePresent WiPG-1000 無線演示系統和 LG Supersign 電視機, 這兩個設備都被應用于企業中,這意味 著 Mirai 僵尸網絡攻擊面擴大,并且攻擊 對象正由個人用戶轉移到企業。這些瞄準 企業網絡設備進行的攻擊,能為僵尸網絡 提供更大的帶寬,從而能發動更大規模的DDoS 攻擊。除此之外,Mirai 的默認憑證 列表中還增加了 4 個新的用戶名密碼組合, 用于對設備的登錄賬戶進行爆破。目前, 該木馬使用的惡意腳本被托管在哥倫比亞 一家被入侵的公司的服務器上,諷刺的是, 該公司從事“電子安全,集成和報警監控” 服務。當設備被木馬攻陷后,便成為 Mirai 僵尸網絡的一部分,它會接收從 C2 服務 器發送過來的命令,進行 DDoS 攻擊,還 會掃描互聯網上其他公開了 Telnet 端口的 IoT 設備,嘗試使用內部的默認憑證列表 來接管這些設備,或者使用 27 個漏洞中的 一個來攻擊未打補丁的系統。

安天 CERT 提醒廣大政企客戶,要提 高網絡安全意識,在日常工作中要及時進行系統更新和漏洞修復,不要隨意下載非 正版的應用軟件、非官方游戲、注冊機等。 收發郵件時要確認收發來源是否可靠,更 加不要隨意點擊或者復制郵件中的網址, 不要輕易下載來源不明的附件,發現網絡 異常要提高警惕并及時采取應對措施,養 成及時更新操作系統和軟件應用的好習 慣。確保沒有任何計算機運行直接連接到 Internet 的遠程桌面服務,而是將運行遠程 桌面的計算機放在 VPN 之后,只有使用 VPN 才能訪問它們。同時也要做好文件的 備份,以防止勒索軟件加密重要文件后無 法恢復。

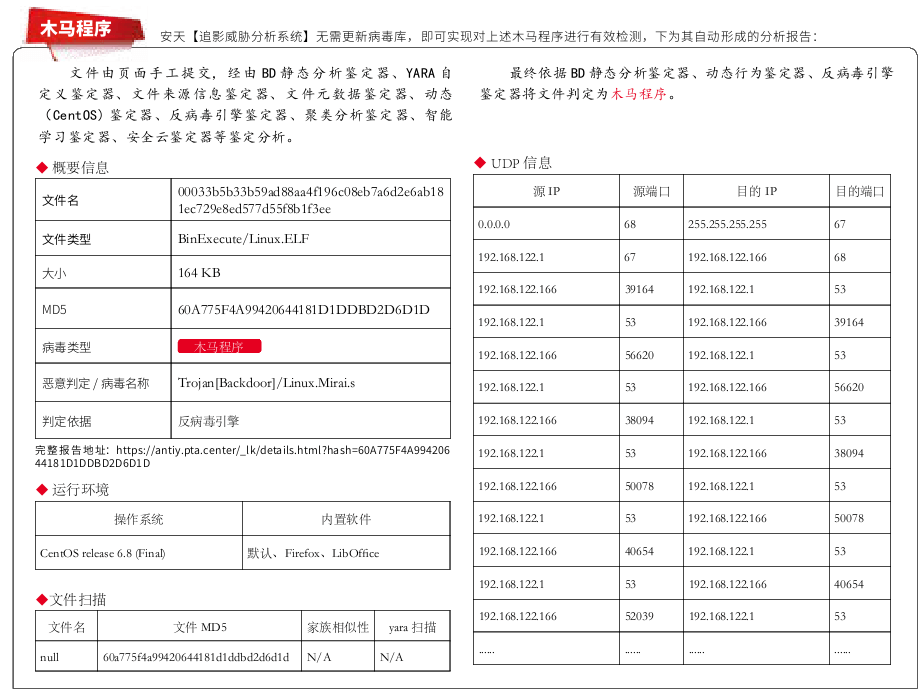

目前,安天追影產品已經實現了對該 類惡意代碼的檢出。