181期報告匯總

安天發布《Farseer 木馬家族樣本分析報告》

近日,安天 CERT(安全研究與應急 處理中心)在梳理網絡安全事件時發現一 個名為 Farseer 的惡意軟件家族。該惡意軟 件專門針對 Windows 操作系統構建,并且 與 HenBox, PlugX, Zupdax, 9002, Poison Ivy 等惡意軟件家族都有關聯。

arseer 家族的木馬已發現三十多 種,集中出現在 2017 到 2018 年。早期的 Farseer 木馬通過 PDF 誘餌文檔來觸發執 行,后期的則使用 DLL 側載技術。這種技 術會利用合法的、受信任的可執行文件來 加載惡意代碼。在一個近期樣本中,攻擊 者利用 bscmake.exe,一個較老的微軟可執 行文件,是 Visual Studio 軟件的一部分, 當 bscmake.exe 運行時,它需要導入依賴 文 件 mspdb80.dll, 而 mspdb80.dll 的 運 行需要導入 sys.dll。根據 Windows 系統在導 入依賴文件時的搜索順序,系統首先會在 可執行文件的當前目錄下查找文件,如果 找到,直接將該文件載入內存。利用這一 特性,攻擊者將 Farseer 木馬偽裝成 sys.dll 放在 bscmake.exe 的當前目錄下,從而觸 發 木 馬 執 行。 而 bscmake.exe 和 mspdb80. dll 都是合法的文件,并未被篡改。sys.dll 運行后會加載“ stub.bin”文件到內存中, stub.bin 是一個經過壓縮加密的 payload, 在內存中解密后便開始惡意代碼的執行。 stub.bin 會從“sys.dat”文件中讀取配置信 息,該文件保存了 C2 服務器地址和一些 其他信息。

安天 CERT 提醒廣大政企客戶,要提 高網絡安全意識,在日常工作中要及時進行系統更新和漏洞修復,不要隨意下載非 正版的應用軟件、非官方游戲、注冊機等。 收發郵件時要確認收發來源是否可靠,更 加不要隨意點擊或者復制郵件中的網址, 不要輕易下載來源不明的附件,發現網絡 異常要提高警惕并及時采取應對措施,養 成及時更新操作系統和軟件應用的好習 慣。確保沒有任何計算機運行直接連接到 Internet 的遠程桌面服務,而是將運行遠程 桌面的計算機放在 VPN 之后,只有使用 VPN 才能訪問它們。同時也要做好文件的 備份,以防止勒索軟件加密重要文件后無 法恢復。

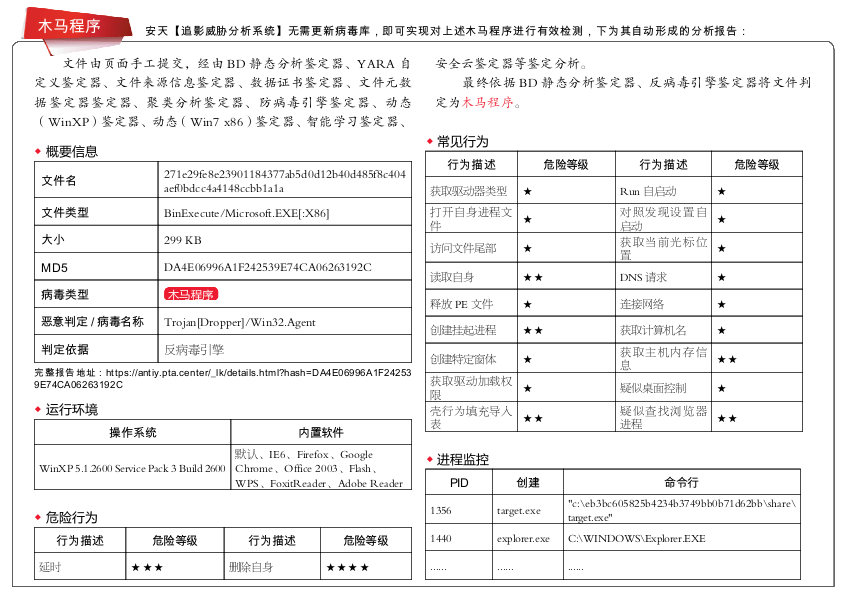

目前,安天追影產品已經實現了對該 類惡意代碼的檢出。