175期報(bào)告匯總

安天發(fā)布《新型 sLoad Downloader 宏病毒樣本分析報(bào)告》

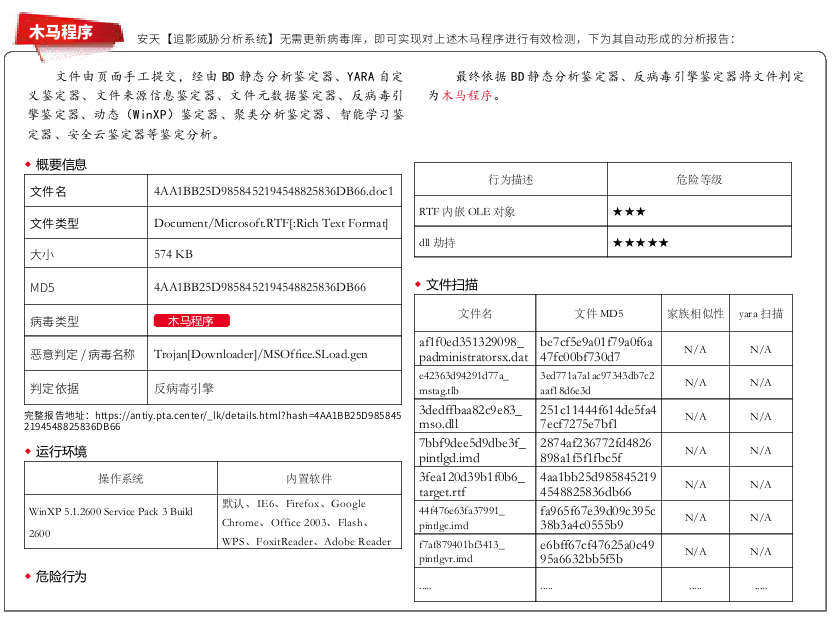

近日,安天 CERT(安全研究與應(yīng)急 處理中心)在梳理網(wǎng)絡(luò)安全事件時(shí)發(fā)現(xiàn)一 種新型的 Office 宏病毒。它不需要用戶手 動(dòng)打開文檔,只需要用戶在預(yù)覽窗口模式 下,或者在 Outlook 的預(yù)覽模式中選中該 文檔,即可觸發(fā)惡意行為。

這種惡意文檔被嵌入到電子郵件的附 件中,通過釣魚郵件進(jìn)行傳播。如果用戶 的計(jì)算機(jī)中啟用了 Windows 的預(yù)覽窗格功 能,只要在資源管理器中選中一個(gè)文檔, 便可以在右邊生成一個(gè)對(duì)該文檔的預(yù)覽窗 格,顯示文檔的大致內(nèi)容。為了生成預(yù)覽, 系統(tǒng)會(huì)提前解析文檔,并且在解析過程中 把宏設(shè)置為禁用狀態(tài),所以原本 Office 文 檔中的宏代碼是不能被觸發(fā)的。但是,當(dāng)預(yù)覽這個(gè)樣本時(shí)卻可以觸發(fā)惡意宏。通過 分析發(fā)現(xiàn),這個(gè)樣本本身并不含有宏代碼, 但是它利用了 RTF 文檔允許內(nèi)嵌 Excel, 使用“\objupdate”強(qiáng)制更新的特性,來觸 發(fā)惡意宏。該 Word 樣本的頁(yè)腳部分內(nèi)嵌 了五個(gè) Excel 工作簿,每個(gè)工作簿都含有 宏代碼,并且在它們的 G135 單元格中有 一串 Base64 編碼的文本,當(dāng)宏代碼執(zhí)行時(shí), 會(huì)讀取此單元格的內(nèi)容,將文本轉(zhuǎn)化為一 段 PowerShell 可執(zhí)行的腳本,通過運(yùn)行腳 本而觸發(fā)惡意行為。

安天 CERT 提醒廣大政企客戶,要提 高網(wǎng)絡(luò)安全意識(shí),在日常工作中要及時(shí)進(jìn) 行系統(tǒng)更新和漏洞修復(fù),不要隨意下載非 正版的應(yīng)用軟件、非官方游戲、注冊(cè)機(jī)等。收發(fā)郵件時(shí)要確認(rèn)收發(fā)來源是否可靠,更 加不要隨意點(diǎn)擊或者復(fù)制郵件中的網(wǎng)址, 不要輕易下載來源不明的附件,發(fā)現(xiàn)網(wǎng)絡(luò) 異常要提高警惕并及時(shí)采取應(yīng)對(duì)措施,養(yǎng) 成及時(shí)更新操作系統(tǒng)和軟件應(yīng)用的好習(xí) 慣。確保沒有任何計(jì)算機(jī)運(yùn)行直接連接到 Internet 的遠(yuǎn)程桌面服務(wù),而是將運(yùn)行遠(yuǎn)程 桌面的計(jì)算機(jī)放在 VPN 之后,只有使用 VPN 才能訪問它們。同時(shí)也要做好文件的 備份,以防止勒索軟件加密重要文件后無 法恢復(fù)。

目前,安天追影產(chǎn)品已經(jīng)實(shí)現(xiàn)了對(duì)該 類惡意代碼的檢出。