165期報告匯總

安天發布《Zebrocy Tool 變種木馬樣本分析報告》

近日,安天 CERT(安全研究與應急處 理中心)在梳理網絡安全事件時發現 Zebrocy 變種木馬開始活躍。攻擊者通過下載遠程模板 并引誘用戶啟用模板中的惡意宏代碼的方式傳 播 Zebrocy 變種。

惡意文檔會首先從短鏈接 hxxps:// bitly / 2G8QrgL 中獲取遠程模板,該模板內包含 惡意的宏代碼,它可以從遠程模板文件中提 取 ZIP 并將其保存到名為 driver_pack.zip 的文 件中。該壓縮包含有一個可執行文件 comsvc. exe,它可以連接遠程服務器并獲取其有效載 荷。Zebrocy 惡意代碼會檢查正在運行的進程 路徑,如果樣本沒有以 comsvc.exe 的形式運 行,它會向 google.com 發送一個 HTTP POST請求以規避啟發式檢測。惡意代碼會獲取卷 序列號和屏幕截圖,并使用 Github 上提供的 名為 psutil 的合法庫來收集系統的特定信息, 如操作系統版本、系統啟動時間、系統正常 運行時間、系統 GUID 以及運行進程的 ID, 最后以特定的數據結構回傳給 C2 服務器, 如 下 所 示:project=%3C%230%3E4D291F48 %3C%23%230%3E%3C%231%3E[ 存 儲 卷 序 列 號 ]%3C%23%230%3E%3C%231%3E[ 收集的系 統 信 息 ]%3C%23%231%3E%3C%232%3E[JPEG 格式的屏幕截圖 ]%3C%23%232%3E

安天 CERT 提醒廣大政企客戶,要提高 網絡安全意識,在日常工作中要及時進行系統 更新和漏洞修復,不要隨意下載非正版的應用軟件、非官方游戲、注冊機等。收發郵件時要 確認收發來源是否可靠,更加不要隨意點擊或 者復制郵件中的網址,不要輕易下載來源不明 的附件,發現網絡異常要提高警惕并及時采取 應對措施,養成及時更新操作系統和軟件應用 的好習慣。確保沒有任何計算機運行直接連接 到 Internet 的遠程桌面服務,而是將運行遠程 桌面的計算機放在 VPN 之后,只有使用 VPN 才能訪問它們。同時也要做好文件的備份,以 防止勒索軟件加密重要文件后無法恢復。

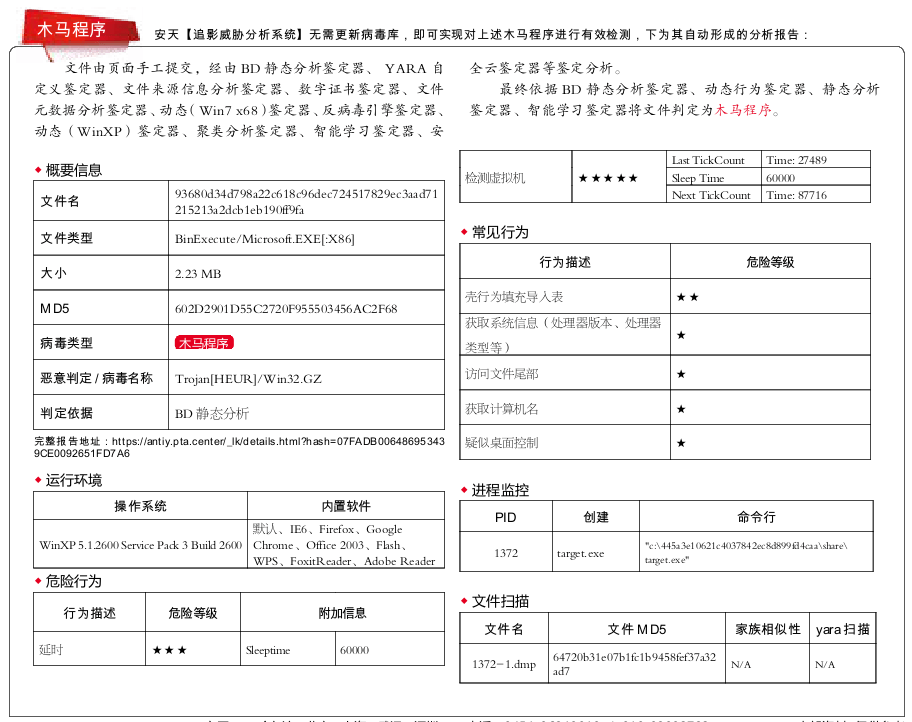

目前,安天追影產品已經實現了對該 類惡意代碼的檢出。