162期報告匯總

安天發(fā)布《GandCrab 勒索病毒變種分析報告》

近期,安天捕風(fēng)小組發(fā)現(xiàn) GandCrab 勒 索家族在國內(nèi)呈爆發(fā)趨勢,福建、浙江、山西、 吉林、貴州、天津等省份均出現(xiàn)了該病毒家 族 的 感 染 案 例。 其 最 新 變 種 GandCrab5.0.4 已造成國內(nèi)部分醫(yī)療行業(yè)出現(xiàn)業(yè)務(wù)癱瘓,影 響醫(yī)院的正常問診治療。

GandCrab5.0.4 變 種 的 攻 擊 流 程 依 然 采 取 了 GandCrab5.0.3 的 框 架, 同 樣 采 用 RSA+AES 加密算法,將系統(tǒng)中的大部分文 檔文件加密為隨機后綴名的文件,然后對用 戶進行勒索。GandCrab5.0.4 主要通過 RDP (遠程桌面協(xié)議)爆破、郵件、漏洞、垃圾 網(wǎng)站掛馬等方式進行傳播,其自身不具備感 染傳播能力,不會主動對局域網(wǎng)的其他設(shè)備 發(fā)起攻擊,但會加密局域網(wǎng)共享目錄文件夾 下的文件。

攻擊者首先會 RDP 爆破其中一臺主機,成功獲取到該主機的控制權(quán)后,上傳一 整套工具,包括進程管理工具、內(nèi)網(wǎng)掃描工 具、密碼抓取工具、暴力破解工具以及勒索 工具。由于其中某些工具容易被殺毒軟件查 殺,因此攻擊者對其進行了加密壓縮處理, 壓縮密碼為“123”。工具上傳完成后,攻 擊者感染主機的第一個動作是用進程管理工 具“ProcessHacker”結(jié)束殺毒軟件進程。之 后,為了控制更多的內(nèi)網(wǎng)主機,攻擊者會使 用內(nèi)網(wǎng)掃描工具“KPortScan”、“nasp”、 “NetworkShare”來發(fā)現(xiàn)更多潛在目標(biāo)。

同時,攻擊者會使用 mimikatz 抓取工 具 抓 取 本 機 密 碼, 用 WebBrowserPassView 抓取工具抓取瀏覽器密碼。由于內(nèi)網(wǎng)中普遍 存在密碼相同的情況,因此抓到的密碼很 有可能能夠直接登陸其他主機。之后使用 DUBrute 暴力破解工具對內(nèi)網(wǎng)主機進行 RDP爆破。黑客上傳的勒索工具中包含了勒索病 毒體 HW.5.0.2.exe 以及一個文本文件“HW. txt”,“HW.txt”文件記錄了用于無文件勒 索的 powershell 命令。攻擊者可直接運行勒 索病毒體或者執(zhí)行 powershell 命令進行勒索。

安天建議廣大用戶,發(fā)現(xiàn)勒索現(xiàn)象時請 盡快對感染主機進行斷網(wǎng)隔離;安裝殺毒、 防毒軟件(參考安天智甲工具)并及時升級 系統(tǒng)和修補設(shè)備漏洞;對重要的數(shù)據(jù)文件進 行備份,避免弱口令的使用,避免使用統(tǒng)一 的密碼;GandCrab 勒索軟件會利用 RDP 進 行傳播,如果業(yè)務(wù)上無需使用 RDP,建議將 其關(guān)閉。

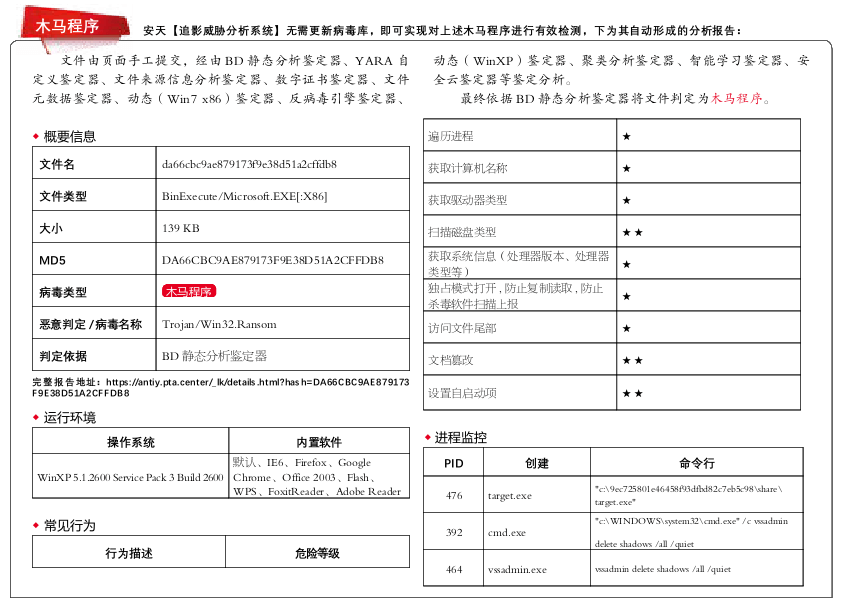

目前,安天追影產(chǎn)品已經(jīng)實現(xiàn)了對該 類惡意代碼的檢出。