140期報告匯總

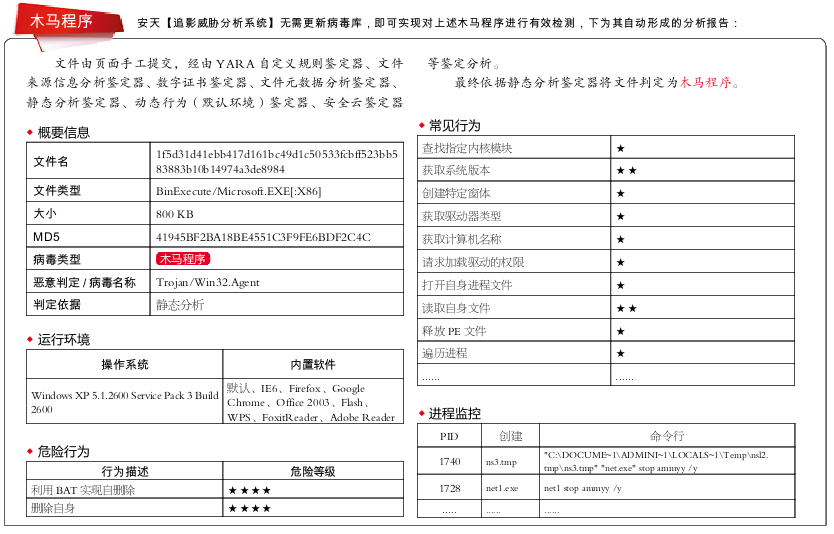

安天發布《遠程訪問木馬 FlawedAmmyy 分析報告》

近日,安天 CERT(安全研究與應急處 理中心)發現了一種新型遠程訪問木馬,名 為“FlawedAmmyy”。FlawedAmmyy 是根據 之前泄露的遠控 Ammyy Admin 版本 3 修改 而來,可能與威脅組織 TA505 存在關聯。過 去 四 年 間,TA505 曾 運 作 了 Dridex,Locky 和 GlobeImposter 等大型攻擊活動。

該木馬樣本運行后會釋放 4 個 dll 文件和 一 個 7z 文 件, 分 別 為 System.dll、UserInfo. dll、Nsis7z.dll、nsExec.dll 和 test.7z。 樣 本 首 先會載入 System.dll,然后多次調用導出函數 System.call,遍歷系統中的進程,查找是否存 在 avgsvc.exe、a2service.exe、MBAMService. exe 等反病毒引擎。之后載入 UserInfo.dll, 調 用 導 出 函 數 UserInfo.GetAccountType, 判斷當前進程是否以管理員權限運行。樣 本 創 建 目 錄 C:\Documents and Settings\All Users\Application Data\Microsoft\Enc, 并在該目錄下創建需要解壓密碼的壓縮文 件 test.7z, 然 后 調 用 Nsis7z.dll 的 導 出 函數 Nsis7z.Extract 將 test.7z 解 壓, 解 壓 密 碼 為 HbMEAKQo6UJ3i3ZdywumRC6J2。 test.7z 解 壓 后 可 得 到 test.cab。 樣 本 會 在 C:\Documents and Settings\All Users\ Application Data\AMMYY 目 錄 以 及 C:\ Documents and Settings\All Users\Application Data\Foundation 目 錄 下 查 找 wmihost.exe、 settings3.bin 和 wmites.exe。若未找到相關文 件,則將 test.cab 復制到 \Enc 目錄下的 enc. exe。

在 運 行 enc.exe 之 前, 樣 本 會 調 用 nsExec.dll 的導出函數 Exec 來執行 cmd 命令 停 止 ammyy 和 foundation 服 務。enc.exe 運 行后,會在內存中釋放并運行一個 PE 文件 以進行遠控。該 PE 文件包含兩個資源文件, 其 中 151 是 32 位 的,152 是 64 位 的, 其 作 用是獲取登錄憑證。該 PE 文件運行后會連 接 C2 服務器 179.60.146.3:443,若服務器返 回“0x2D”數據,表示連接成功。連接成功后, 該 PE 文件會收集計算機信息并發送給 C2 服務器,包括計算機型號、計算機名稱等。該 PE 文件會對 C2 服務器發送的控制指令進行 判斷,當指令為“0xC”時,繼續發送數據; 當指令不為“0xC”時,便根據控制指令執 行相應操作。相關操作包括創建進程執行命 令、收集計算機信息并發送、載入資源文件 并運行、監控鍵盤操作、監控鼠標操作及文 件操作等。

安天 CERT 提醒廣大網絡使用者,要提 高網絡安全意識,在日常工作中要及時進行 系統更新和漏洞修復,不要隨意下載非正版 的應用軟件、非官方游戲、注冊機等。收發 郵件時要確認收發來源是否可靠,更加不要 隨意點擊或者復制郵件中的網址,不要輕易 下載來源不明的附件,發現網絡異常要提高 警惕并及時采取應對措施,養成及時更新操 作系統和軟件應用的好習慣。

目前,安天追影產品已經實現了對該 類惡意代碼的檢出。