135期報告匯總

安天發布《某釣魚郵件事件樣本分析》

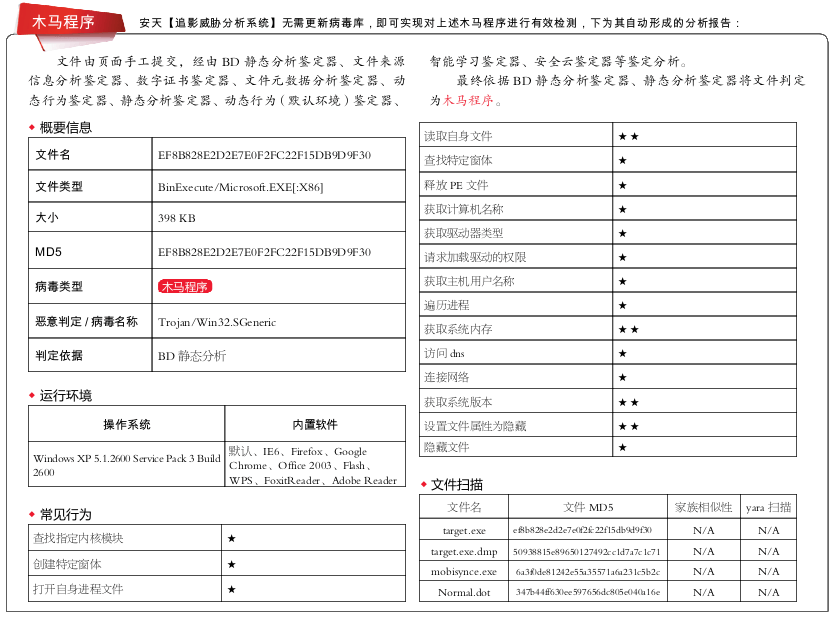

安天捕風小組在一次外出取證過程中, 發現了一起釣魚郵件攻擊事件。攻擊者通過 釣魚郵件對目標進行攻擊,其主要的攻擊方 式有兩種:一種是仿冒鏈接,誘騙郵箱密碼; 另一種是通過附件放馬。

通過郵件附件放馬是一種常見的攻擊 手段。該事件中附件的名稱是“Technology Promotion Points For Review.docx .zip”, 解壓之后是一個 exe 文件:“Technology Promotion Points For Review.docx .exe”,該文件名在“.docx .exe”之間 存在大量的空格,以此來偽裝成 doc 文件誘 導受害者點擊。用戶在不知情的情況下點擊 “Technology Promotion Points For Review. docx .exe”后,該程序會在 c:\intel\logs 目錄下釋放 mobisynce.exe。mobisynce.exe 是 一個下載器,可能會下載其他的木馬到用戶機器,從而獲取更多有價值信息。

Mobisynce.exe 運行后,會先對程序中的 加密字符串通過單字節密鑰進行解密,以得 到需要的字符串。然后通過查找當前進程列 表名中是否有包含“avg”字符串的進程,以 此來判斷是否存在 avg 相關的殺毒軟件。如 果不存在與 avg 相關的殺軟進程,則創建新 線程,并在該線程中判斷是否存在注冊表啟 動項“HKCU\Software\Microsoft\Windows\ CurrentVersion\Run\igfxmsw”,如果不存 在該注冊表項,則創建后門進程并通過管 道的方式接收執行后續的攻擊者指令。之 后,創建注冊表啟動項“HKCU\Software\ Microsoft\Windows\CurrentVersion\Run\ igfxmsw”,并設置 Mobisynce.exe 為自啟動。 Mobisynce.exe 會嘗試連接 C&C 控制服務 器:wingames2015.com。如果連接成功則開始搜集系統信息并拼裝成 HTTP GET 請求, 并將 HTTP GET 請求發送到 C&C 服務器的 ldtvtvqs/accept.php? 頁面。最后,mobisynce. exe 會循環監聽執行后門命令,當 C&C 服務 器向木馬發送含有“Yes file”字符串的指令時, 木馬會在指令中提取“[“與”]”中間的命令, 并通過 ShellExecuteA 函數執行該命令。

安天建議廣大網絡使用者及時進行弱密 碼檢查,將所有弱密碼修改為強密碼;不要 輕信各種以管理員身份發送的通知郵箱故障、 即將到期、即將封閉等通知;謹慎對待陌生 人發來郵件的各類附件;安裝郵件過濾軟件, 以阻止多數初級的釣魚郵件。企業應加強人 員安全意識,企業 IT 團隊應定期開展內部防 網絡釣魚活動,真正幫助提高意識。目前, 安天追影產品已經實現了對該類樣本的檢出。