119期報告匯總

安天發布《竊密木馬 KOBI 樣本分析報告》

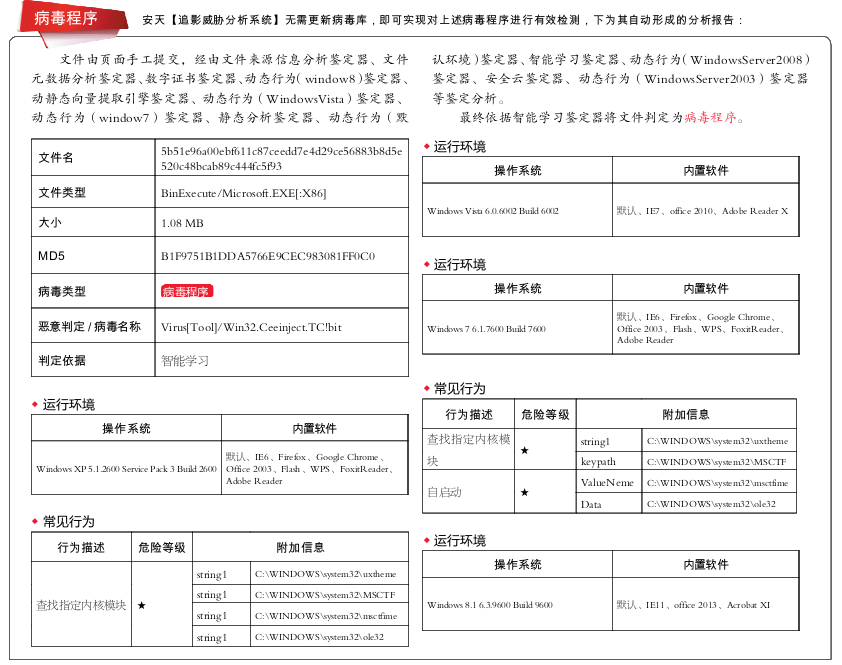

近日,安天 CERT(安全研究與應急 處理中心)在梳理網絡安全事件時注意到 一款新出現的 RAT 后門木馬。該后門通 過釣魚郵件傳播,欺騙用戶點擊下載郵件 附件并執行壓縮包內的惡意可執行文件。 中招的用戶主機會向攻擊者 C&C 上傳計 算機用戶常用語種、計算機名稱、CPU 架 構系統版本號、OEM 標識、系統時間時 區、磁盤組織與容量信息等特征。樣本擁 有 TLS 反調試功能,使用虛假時間戳, 能夠截取屏幕、竊取瀏覽器和郵箱登錄憑 證、竊取用戶本地文件和應用程序操作信 息, 利 用 .NET 應 用 程 序 Regasm.exe 和 VB.NET 編譯器 vbc.exe 白名單繞過技術, 來逃避殺軟監測。

首先樣本創建互斥量,通過注冊表查 詢系統輸入法,獲取用戶語言語種、計算 機名、系統版本號、磁盤組織與容量信息、 計算機系統 CPU 架構、內存和 OEM 標識。 接下來解密資源段“DVCLAL”,結果為 C&C 域 名“bio4kobs.geekgalaxy.com”。 然后調用 GetDevicesCaps 捕獲當前屏幕, 使 用 .Net 框 架 附 帶 注 冊 工 具 Regasm.exe 白 名 單 繞 過 AppLocker 限 制, 逃 避 殺 軟 監測,記錄用戶本地文件和應用程序操作 行為,日志保存于 %APPDATA% 目錄下 GUID 目錄 Logs 文件夾中。樣本運行后會 連接 C&C,進程 Regasm.exe 連接到新的 C&C 主機使用 SecureVPN 掩蓋自身真實 IP,數據傳輸過程皆被加密。經安天研究人員分析,樣本作者在 geekgalaxy.com 下 注冊了大量子域名,geekgalaxy 為某免費 子域名 DNS 提供商,類似于國內的“花 生殼”。分析發現這款后門傳播時間至少 開始于 2015 年。

安天 CERT 提醒廣大網絡使用者,要 提高網絡安全意識,不要隨意下載非正版 的應用軟件、非官方游戲、注冊機等。收 發郵件時要確認收發來源是否可靠,更加 不要隨意點擊或者復制郵件中的網址,不 要輕易下載來源不明的附件,發現網絡異 常要提高警惕并及時采取應對措施,養成 及時更新操作系統和軟件應用的好習慣。 目前,安天追影產品已經實現了對該類病 毒樣本的檢出。