【安天攻防演練專題】構建欺騙式防御

時間:2022年06月28日 來源:安天

安天攻防演練專題

專題一:【安天攻防演練專題】防守要點與解決方案 專題二:【安天攻防演練專題】七大場景化專項防護 專題三:【安天攻防演練專題】終端/云主機安全防護 專題四:【安天攻防演習專題】流量側持續監測 專題五:【安天攻防演習專題】運用文件分析提升威脅發現本期為【安天攻防演練專題】系列的第六期,將分享分享在攻防演練場景中,如何通過逐一拆解攻擊者的攻擊思路與攻擊鏈條,并基于蜜罐產品進行布防,構建欺騙式防御體系。

在攻防演練場景中,防守方需要面對攻擊方持續多維的攻擊,通過構建欺騙式防御,充分地了解攻擊方的整體情況,并根據攻擊特點建立完善的、能有效抵御攻擊威脅的安全防護體系,是支撐達成防守效果與取得更好成績的重要手段。

安天捕風蜜罐系統(以下簡稱:捕風蜜罐)以“未知攻,焉知防”思路為核心,開發了綜合防御解決方案:為攻擊者創造虛假的“資源”,通過設置“誘餌”讓其困入陷阱,并進行跟蹤、觀察、分析、研判、隔離、處置與反制。

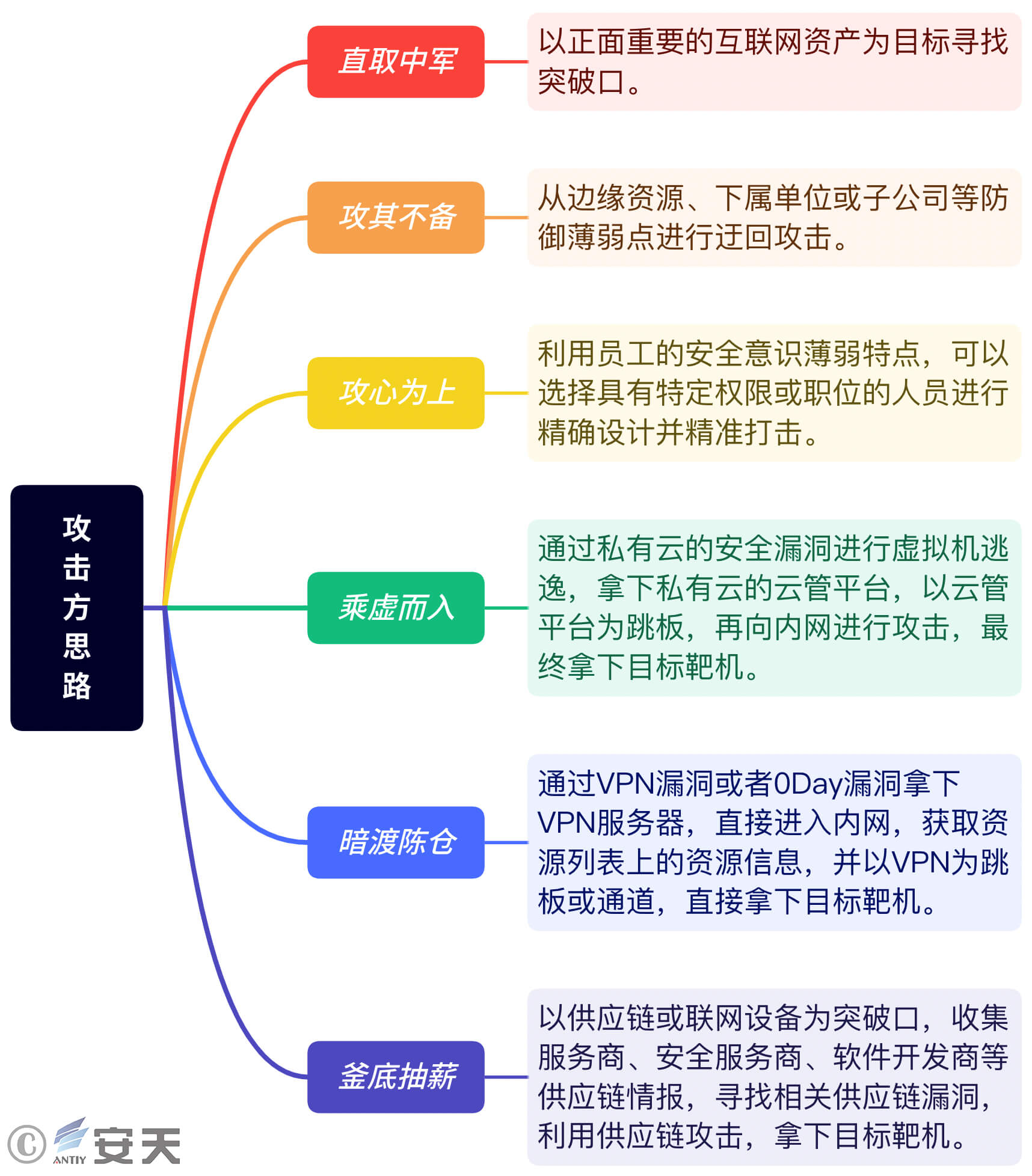

1.攻擊方思路分析

攻擊方在組織入侵攻擊之前,通常會制定攻擊策略、規劃攻擊線路、明確分工合作,力爭在短時間內取得最大戰果,常見的攻擊鏈條分為三個階段:

第一階段:情報收集

發起攻擊前,應盡可能多地搜集攻擊目標信息,做到知己知彼,直擊目標最脆弱的地方。搜集范圍包括:目標組織的人員信息、組織架構、網絡資產、技術框架及安全措施信息,為攻擊決策提供支撐。

第二階段:建立據點

通過分析漏洞,發起定向攻擊,同時也會對目標現有安全措施進行突破。此階段的主要目標是:確保通過攻擊獲得對應用程序或底層系統的訪問權限之后,仍然可以保持持續的訪問狀態。因為,只要能夠維持對系統長期有效的訪問權限,就能更深、更遠地接觸到其他相關應用,從而獲取更多的信息。

第三階段:橫向移動

通過在被攻陷的目標內網進行橫向移動,盡可能的獲得更多權限;同時,對目標進行內網情報收集,主要包括當前主機情報與內網掃描探測情報。

圖1 攻擊方的進攻思路

針對上述攻擊鏈條與思路,可在互聯網部署ERP、OA、VPN系統、虛擬化桌面系統、郵件服務系統等高交互蜜罐資產,并且選擇部分蜜罐資產預置不同的弱口令、漏洞等誘騙攻擊者;同時散播虛假信息“蜜餌”,干擾攻擊者收集情報,使其選擇攻擊目標時產生誤判,指數級地增加攻擊者的攻擊成本,延緩攻擊進程的同時,將攻擊者不斷誘導引入蜜罐陷阱,從而誘捕攻擊者,保護真實資產。

安天捕風蜜罐系統部署策略與演練價值

1. 戰前準備,構建陣地。

1) 資產梳理

基于企業自身資產管理積累,結合安全技術支持,對企業互聯網、內網資產進行全面收集,主要涉及資產類型包括:主機資產、域名資產、Web應用資產、GitHub、網盤等互聯網敏感信息泄漏等,并對測繪結果進行確認,責任到人。在不影響業務的前提下,盡可能收縮資產暴露面,加強資產可控性。

2) 在必要路徑部署安天捕風蜜罐產品

分別在內外網部署多套安天捕風蜜罐系統對攻擊者進行誘捕。

互聯網區域資產以Web資產為主,根據攻擊者情報收集的特性,在互聯網側部署大量高交互Web蜜罐,誘導攻擊者對蜜罐系統進行攻擊。為提高迷惑性,此類蜜罐均克隆自企業真實的業務系統,例如:郵箱系統、網盤系統等等。攻擊者一旦對上述蜜罐發起攻擊,蜜罐管理端即可監控到攻擊者的源IP、攻擊手法、時間等信息,蜜罐內置信息獲取腳本,可讀取攻擊者瀏覽器緩存的社交賬號信息,通過這些信息可開展溯源反制相關工作。針對內網,攻擊者通常會先對各網段進行探測,嘗試對暴露的端口服務進行攻擊,根據這一特性,內網部署大量服務型蜜罐,用于迷惑攻擊者,增加攻擊發現概率。

3) 防護、監控類設備關鍵節點部署

面對互聯網龐大的攻擊流量,全量監測實現難度高、代價大,自動化攻擊阻斷、流量清洗是一種不錯的手段。在各網絡邊界均部署防火墻,設置端口級訪問控制策略,對互聯網流量實現初步過濾;防火墻后依次部署IPS、WAF等阻斷類設備對流量進行規則匹配,阻斷其中絕大多數攻擊流量;同時,在各個安全域部署流量分析蜜罐探針,對流量中的攻擊行為進行分析,如此層層過濾,實現攻擊流量全方位監控。

2. 提前布局,以逸待勞。

針對攻擊路徑布局安天捕風蜜罐的誘餌和探針,包括外部攻擊欺騙、內部環境大量部署、外聯欺騙等多個攻擊方向的欺騙布局,盡可能多的對攻擊進行欺騙,獲取其攻擊數據,從而檢測潛在的未知威脅,為新的本地化威脅情報提取提供基礎的威脅事件信息和充足的原始數據信息。

并利用網絡中的空閑的資源,感知新的攻擊趨勢和威脅。包括空閑的端口資源,聯動安天智甲用終端空閑端口轉發給蜜罐、安天鎮關防火墻的映射出外網,以及針對數據中心私有云混合環境的云內探針聯動,都可以較好的擴展覆蓋面增加感知面。

捕風蜜罐的自動構建資產技術,可以通過對真實網絡環境資產探測學習,充分利用空閑IP資源自動構建與真實環境相似的、具備深度交互多層次仿真的偽裝蜜罐網絡。同時,能夠判斷真實資產配置IP與自動創建偽裝資產IP是否沖突,并支持跨VLAN的環境下的自動海量蜜罐資產的偽裝,達到自動、智能、大量構建偽裝資產的能力,大量的自動偽裝蜜罐在網絡內部更加容易感知網絡內部的橫向移動行為,同時使攻擊者難以區分真實資產和偽裝資產,無法快速命中目標。

捕風蜜罐支持自定義資產模板組合,可自由組合將已有的模板組合成新資產模板,同時可以利用空閑主機作為代理節點來動態擴容蜜罐仿真、感知范圍,以此達到蜜罐服務的靈活暴露以及更高數量級的蜜罐服務數量,從而實現迷惑攻擊對手保護真實資產的目的。

|

常用仿真服務列表 |

||

|

蜜罐類型 |

特點 |

溯源能力 |

|

應用服務蜜罐 |

支持偽裝CRM、信呼OA、Nginx等常見系統,可以自定義預置用戶名密碼,具備一定的交互能力。 |

IP信息、社交賬號、攻擊喜好、媒體信息。 |

|

系統服務蜜罐 |

支持偽裝OpenSSL、Windows 7 等常見系統,可以自定義預置用戶名密碼,具備一定的交互能力。 |

IP 信息、社交賬號、攻擊喜好、媒體信息。 |

|

數據庫蜜罐 |

支持偽裝MySQL、MongoDB、Oracle等常見系統,可以自定義預置用戶名密碼,具備一定的交互能力。 |

IP信息,植入URL等。反制數據庫請求等。 |

|

網絡設備仿真蜜罐 |

支持偽裝華為路由器,防火墻等常見系統,可以自定義預置用戶名密碼,具備一定的交互能力。 |

DNS 劫持等捕獲劫持域名站點。 |

|

工控設備仿真蜜罐 |

支持偽裝IPMI、BACnet等常見系統,具備簡單的交互能力。 |

攻擊IP、漏洞植入下載 URL等。 |

3. 監控分析,知己知彼。

捕風蜜罐采集包括網絡數據、系統日志、應用日志、文件等數據。

通過全面采集可以提高某些攻擊行為的檢測可能性,比如針對SSH的暴力破解行為,并可以記錄黑客嘗試的不同賬戶密碼信息。

同時,對采集到的數據進行對應分析與展示。分析包括但不限于:攻擊時間、攻擊行為、攻擊階段、攻擊方式、威脅等級、受攻擊資產等;結合攻擊數據(如IP地址、網絡、URL、攻擊樣本等)生成可視化圖表,用以支持對攻擊事件的邏輯復現及攻擊行為全過程分析,進而發現攻擊者目的、目標、手法、技術等。并可生成對應的攻擊情報數據,充實數據情報庫并用以展現使用。

捕風蜜罐通過以上維度對蜜罐資產進行實時監測,可以識別出掃描、漏洞入侵、Webshell植入、黑客工具植入等50多種威脅行為,并具備防止攻擊逃逸的能力,有效降低攻擊者通過內部橫向擴散帶來的風險。捕風蜜罐的蜜罐網關外聯欺騙能力,既可以誤導攻擊者,也可以利用該特性發現內部已失陷主機。同時,可與防火墻聯動,對威脅情報檢出的攻擊IP進行攔截。

4. 誘敵深入,請君入甕。

捕風蜜罐可以通過在蜜罐資產中投放虛假數據制作的蜜餌文件、反制VPN 程序,可通過進一步提升甜度使得攻擊者產生已經攻入真實系統的錯覺,同時獲取更多的攻擊者的信息,甚至進一步反制攻擊者。

在攻擊者攻擊進入蜜罐仿真系統內部對外連接通信時,蜜罐網關對蜜罐內部請求流量進行欺騙應答,從而進一步激發攻擊的網絡或系統行為。可以針對網絡請求,如DNS請求、TCP請求、URL請求、Ping等進行響應及交互等欺騙應答響應,在保障內外資產安全的情況下,激發出更多流量進行蜜網流量檢測模塊的威脅檢測。

5. 情報生產,快速普查。

捕風蜜罐在監測的安全事件中提取攻擊者投放的文件哈希、網絡惡意域名、C&C等情報特征,經過海量文件、域名、IP白名單過濾,形成可協同監測的本地化威脅情報。

監測方式主要采用靜態解密和動態分析提取樣本文件的網絡信標。針對樣本識別、網絡信息提取并經過白域名IP過濾后產生網絡威脅情報,提取攻擊源IP、樣本MD5、C&C提取等。由于攻擊者或者惡意程序的威脅活動中涉及的網絡、文件等操作很多包括正常的站點,比如百度、微軟等域名站點測試聯通性,釋放一些輔助的語言程序包文件等。因此本地化威脅情報生產需要安全廠商提供高質量的白名單進行過濾,針對安全事件中提取的指標進行誤報排除。白名單需要持續地從各個操作系統、補丁跟蹤、應用程序發布站點獲取建立廣泛的白名單庫。網絡白名單則需要建立各個類型的信任站點持續跟蹤相關的資源變化。

6. 溯源分析,擒賊擒王。

安天捕風蜜罐系統使用基于JSONP跨域獲取信息的網絡溯源方法,通過跨域技術調用相關社交媒體賬號的接口,穿透代理,實現跨域資源獲取,從而實現抓取攻擊者社交ID的功能。

捕風蜜罐系統支持識別攻擊者的網絡身份(網絡ID、手機號、用戶名、郵箱等)、設備指紋、使用的操作系統等,支持識別蘇寧、搜狐、yy語音、雪球網、愛奇藝等網絡ID。

圖2 攻擊者畫像分析繪制示意

在一系列的誘捕,情報收集后,已基本完成攻擊者的信息采集,從而對攻擊者進行畫像、追蹤和溯源。

1) 通過基本信息溯源:IP、位置信息

傳統的基于IP的溯源法對攻擊者的身份信息獲取分有限,很難及時進有效溯源和反制。蜜罐系統則給了防守方反制的機會,通過蜜罐預設的反制段,主動獲取攻擊者主機或者網絡信息,捕風蜜罐系統可以對某個IP進行多維度的信息查詢,通過關聯人員、地址、注冊單位、郵件、域名關鍵字等信息,可對攻擊IP進行畫像,進而參考社交信息溯源進一步管理分析,可將攻擊者定位至自然人、單位組織。從而更準確的定位攻擊者的身份,實現更精準的溯源。

2) 通過社交信息溯源:微信、QQ、手機、郵箱等

①利用通信平臺,添加好友,套取信息;

②利用其注冊昵稱,查詢在其他站點同名注冊者;

③對比社工庫信息,進一步鎖定攻擊者信息。最后將各平臺獲取的信息整合,完整拼湊出自然人畫像。安天捕風蜜罐不僅具有優秀的威脅捕獲能力和溯源能力,在安全運營中,同樣可以扮演著增強企業安全防護建設能力的角色,為構建安全網絡時間做出重要的貢獻。

下期預告

下期為【安天攻防演練專題】系列的第七期,將分享通過Web在線實時主動防御解決方案,在攻防演練期間有效抵御未知的 Web 攻擊、提高防護效率。